日志分析-IIS日志分析

日志分析-IIS日志分析

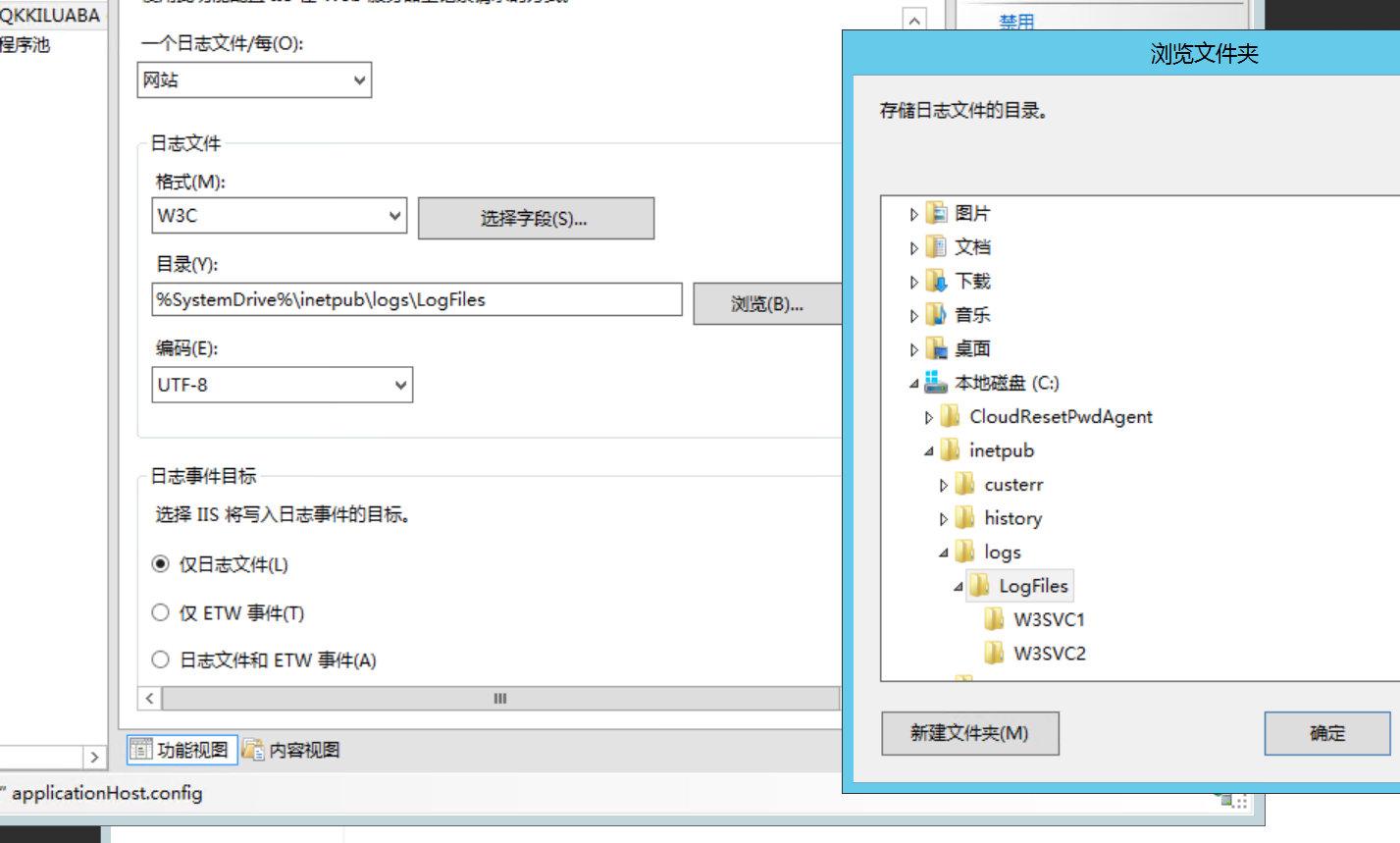

1.phpstudy-2018站点日志.(.log文件)所在路径,提供绝对路径

按照下列步骤

找到

flag{C:\inetpub\logs\LogFiles\W3SVC2}

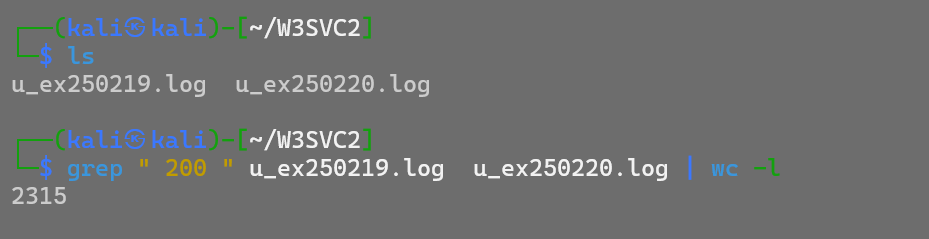

2.系统web日志中状态码为200请求的数量是多少

将日志爬下来传到linux中

在linux中输入命令得到

grep " 200 " u_ex250219.log u_ex250220.log | wc -l

命令解释

grep " 200 " u_ex250219.log u_ex250220.log

在两个日志文件中查照200状态码

wc -l

统计出现次数

空两个空格是因为在标准日志中返回码前后有空格,不加可能会匹配到其他的东西

2025-02-20 01:52:18 192.168.101.105 GET /emlog/lib/phpexcel/phpexcel/writer/excel2007/rels.php - 8081 - 192.168.101.89 Fuzz+Faster+U+Fool+v2.0.0 - 404 0 2 577

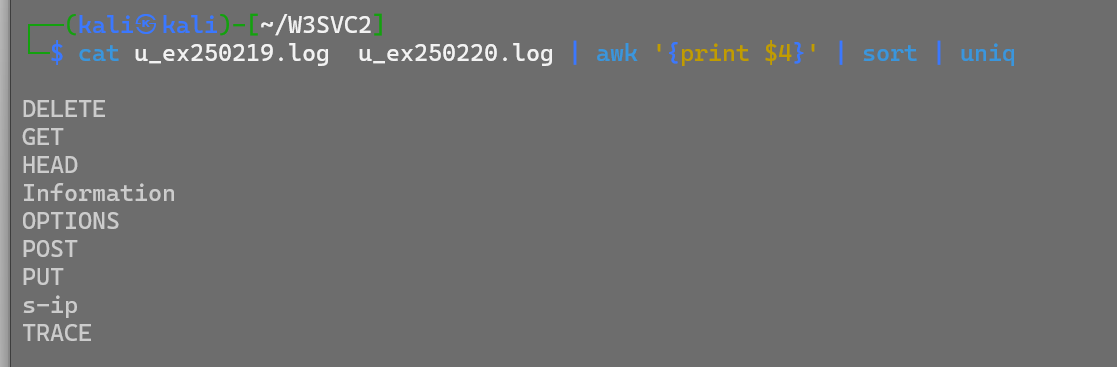

3.系统web日志中出现了多少种请求方法

依旧在linux中输入命令

cat u_ex250219.log u_ex250220.log | awk '{print $4}' | sort | uniq

命令解释

cat u_ex250219.log u_ex250220.log

查看两个日志文件

awk '{print $4}'

打印第四行

sort | uniq

两个命令合起来是去重

sort命令是排序

uniq是去重,但是在使用前必须先排序

数一下有7种

flag{7}

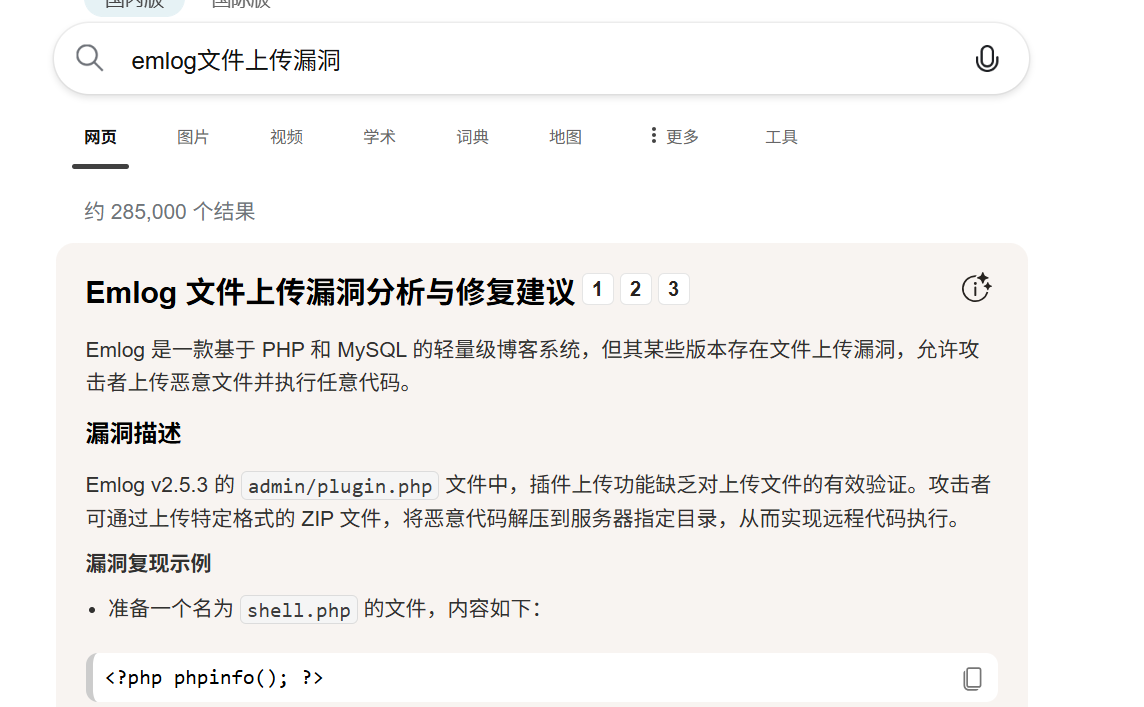

4.存在文件上传漏洞的路径是什么(flag{/xxxxx/xxxxx/xxxxxx.xxx})

打开www,看到emlog

搜索emlog文件上传漏洞

flag{/emlog/admin/plugin.php}

5.攻击者上传并且利⽤成功的webshell的⽂件名是什么

将网站源码爬下来丢给D盾

flag}{window.php}

浙公网安备 33010602011771号

浙公网安备 33010602011771号