攻防世界

misc

1.MeowMeowMeow

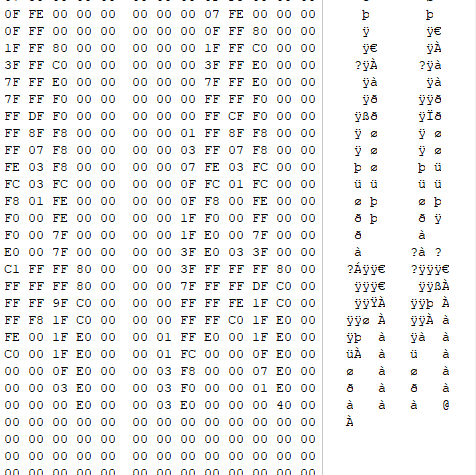

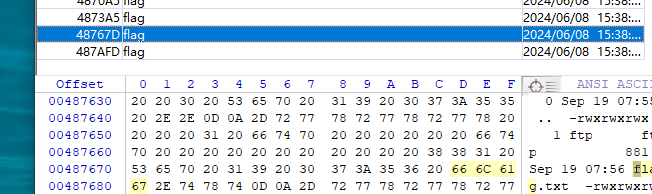

首先是是一个猫猫的图片,习惯先看看属性,放入hex中,发现一些特殊的符合

继续往上翻,发现有一段密码

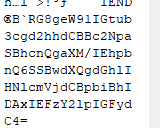

用base64解码,得到提示

Do you know what Ascii art is? Hint:I put the serect in a 01 Ascii art.

像这样的艺术字,发现下面编码有点像字母

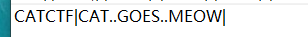

解出来是这样。。替换一下CatCTF{CAT_GOES_MEOW}

对啦

2.再见李华

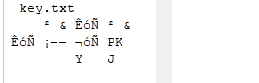

看到图片里有md5尝试用了工具,解密失败。放入hex在结尾发现一个key.txt,先将他分离

得到一个压缩包

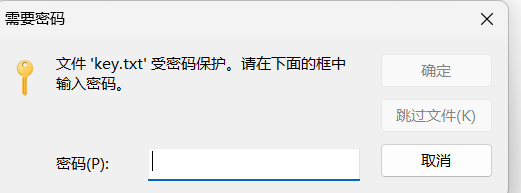

需要密码

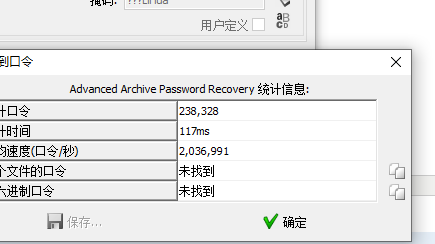

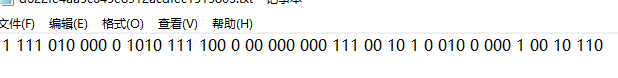

根据提示。。密码没有特殊符号,1000。。猜想应该是二进制转十进制,毕竟密码长度不可能真的是100,所以长度十不少于八,而密码结尾因该是LiHua(毕竟是署名.

结果不对。。。。

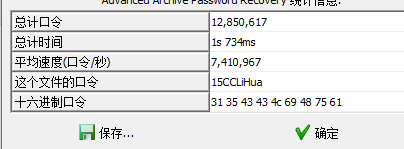

去看看wp。。。四个?!长度是九。。

找到了

不对??。。。。直接是答案不需要包起来

3.misc1

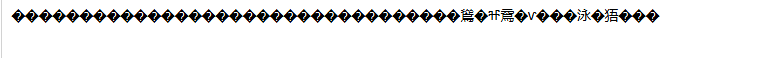

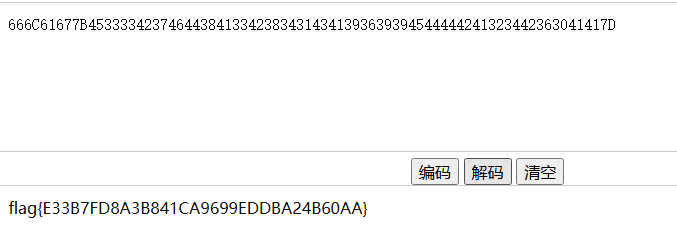

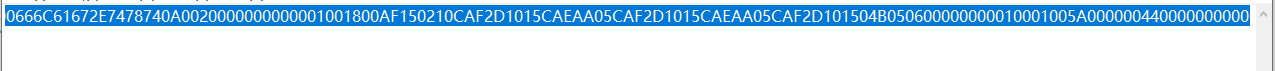

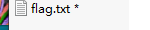

16进制转字符串?

啊这,,,,二进制转?

也不对。。。。试试其他密码。。发现一直在base62与base32循环。。

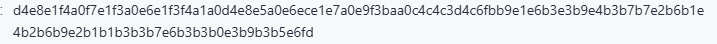

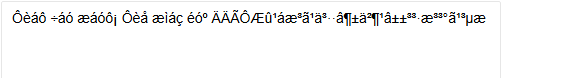

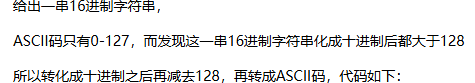

看看wp,比ascii多偏移了128?

这个是解释

复制代码得到答案

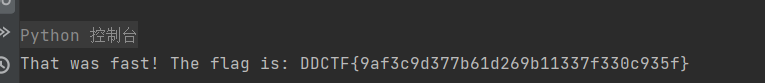

str="d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9e1e6b3e3b9e4b3b7b7e2b6b1e4b2b6b9e2b1b1b3b3b7e6b3b3b0e3b9b3b5e6fd" ans="" for i in range(0,len(str),2): ans += chr(int(str[i:i+2],16)-128) print(ans)

4.What-is-this

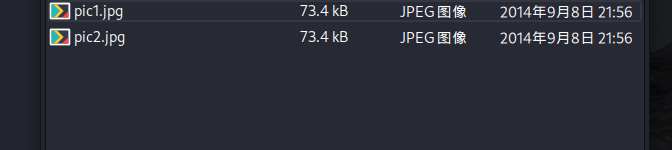

有jpg文件。。分离哈

好像不需要分离,在liunx自己分了

啊这。。两个照片长得一模一样。。。试试合并?

哎嘿对了..

这个答案也不需要包flag

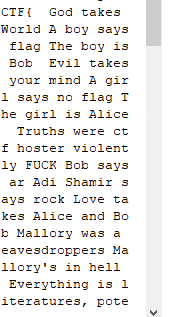

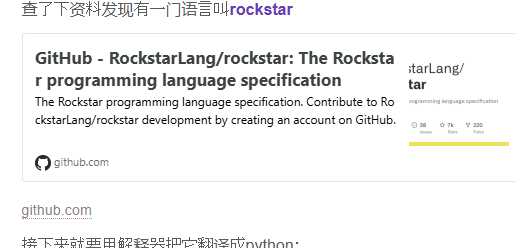

5.Become_a_Rockstar

放到hex中

发现是一段英文。。。。还挺长。。不晓得哦

看看wp

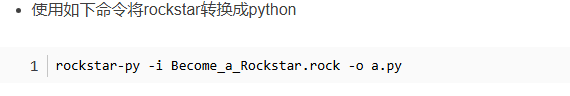

是一种语言hhhhc..还不太会运用这个命令

复制一个代码

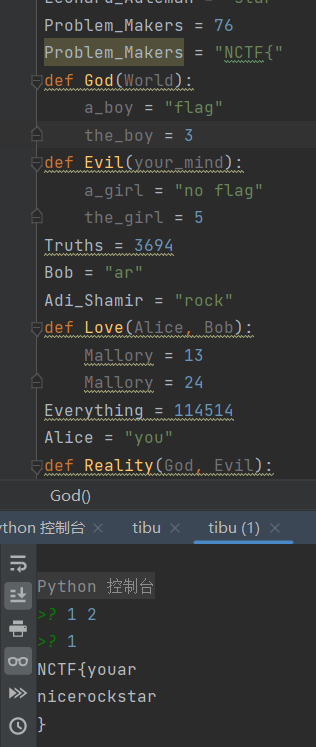

Leonard_Adleman = "star" Problem_Makers = 76 Problem_Makers = "NCTF{" def God(World): a_boy = "flag" the_boy = 3 def Evil(your_mind): a_girl = "no flag" the_girl = 5 Truths = 3694 Bob = "ar" Adi_Shamir = "rock" def Love(Alice, Bob): Mallory = 13 Mallory = 24 Everything = 114514 Alice = "you" def Reality(God, Evil): God = 26 Evil = 235 Ron_Rivest = "nice" def You_Want_To(Alice, Love, Anything): You = 5.75428 your_heart = input() You = 5 your_mind = input() Nothing = 31 if Truths * Nothing == Everything: Rsa = Ron_Rivest + Adi_Shamir + Leonard_Adleman if Everything / Nothing == Truths: Problem_Makers = Problem_Makers + Alice + Bob print(Problem_Makers) the_flag = 245 the_confusion = 244 print(Rsa) Mysterious_One = "}" print(Mysterious_One) This = 4 This = 35 This = 7 This = 3 This = 3 This = 37

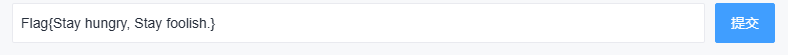

得到答案

要包flag,不留空格

6.4-2

感觉没有规律的一串

试试词频

感觉。。没什么呢。。。不像密码,,

位移密码和栅栏密码也试了,也不对。。

再试试词频解密的网站

每个试试,是第一个、

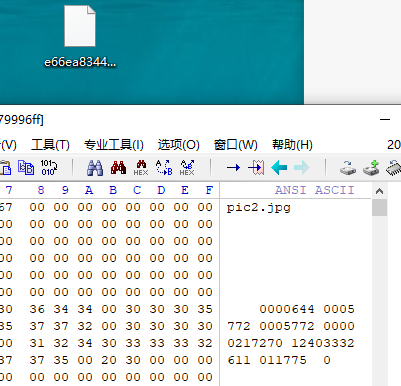

7.something_in_image

只能说拿到文件先看属性和搜索flag是个好习惯。。

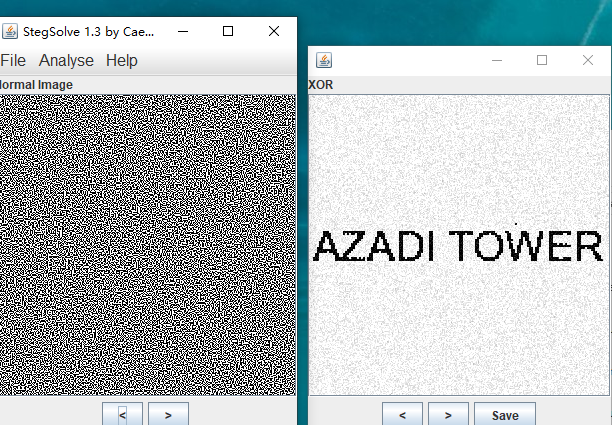

8.halo(异或密码

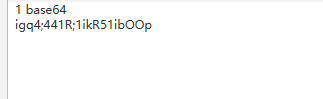

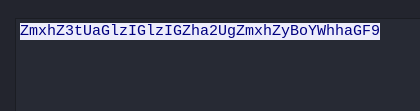

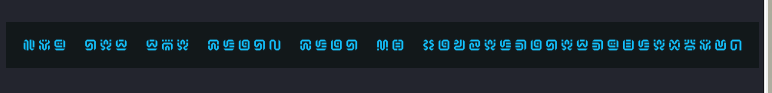

用base64解出来是这个。。。。没见过

搜搜。。。

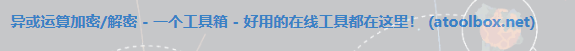

要用异或没见过。。

要得到一串没有特殊符号的字符串

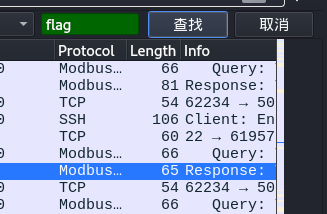

但是不对。。搜了一下,题目给错了

但步骤一样

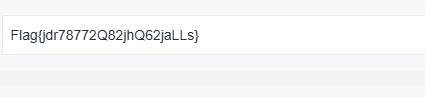

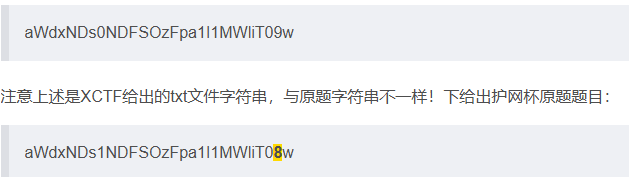

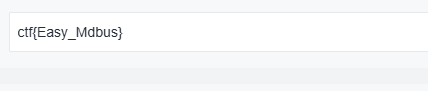

9.神奇的Modbus

先尝试查找,然后追踪流。

先看服务器

就发现ctf...

答案不对。。搜搜wp..

发现还是题目本身问题

sctf{Easy_Modbus} 。。。。最终答案

10.flag_universe

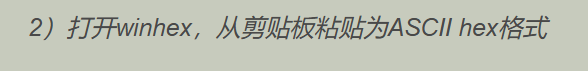

丢进winhex看看,没有

还是查找,然后追踪。。虽然没有,但有两张图片?

后面还有一段假的flag

啊这试试分离文件,习惯用binwalk有显示但分离不出来

所以搜搜

分离文件:

得到

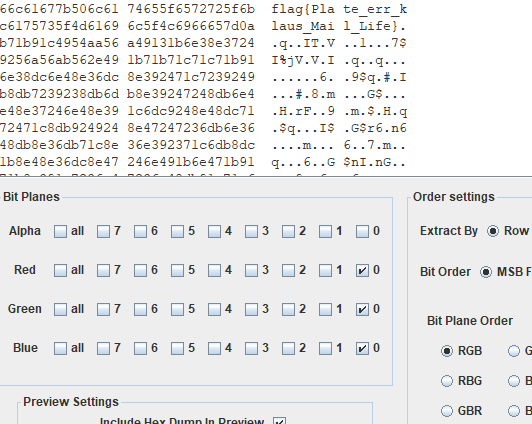

这张图片。。。看看属性和winhex,然后steg

常规的三个0,然后点preview,查看文件头和尾

得到flag

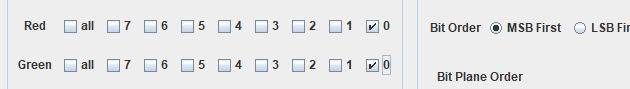

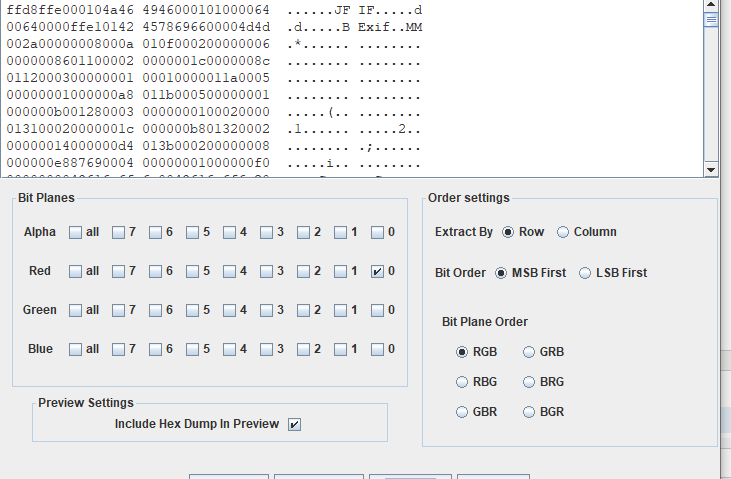

11. red_green

将红色和绿色都成0

、

好像不对,看看winhex...也没什么发现

分离也没什么。。。。

看看wp

只需要红色为0

就保存为png,得到下图答案

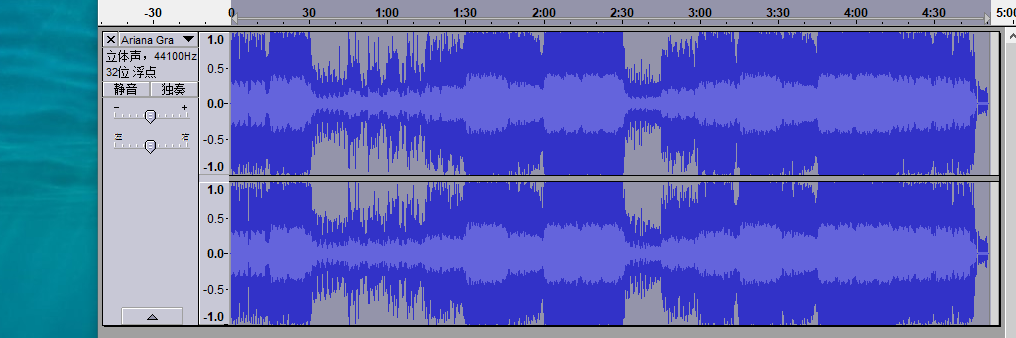

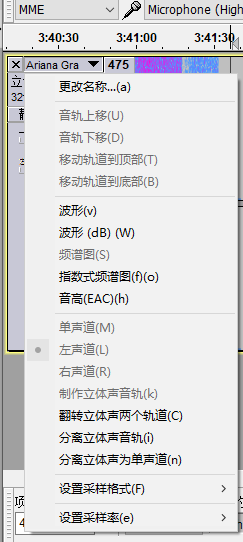

12.intoU

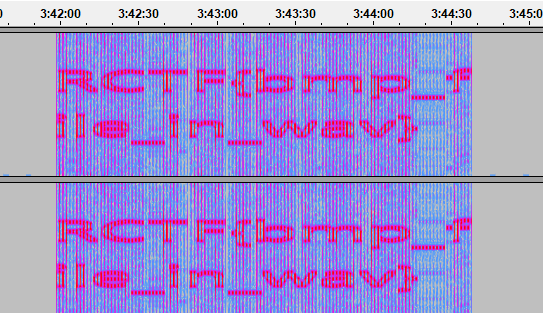

把他丢到音频分析里。。。还不太会玩工具

搜搜看

点频谱图,修改采样率

13.embarrass

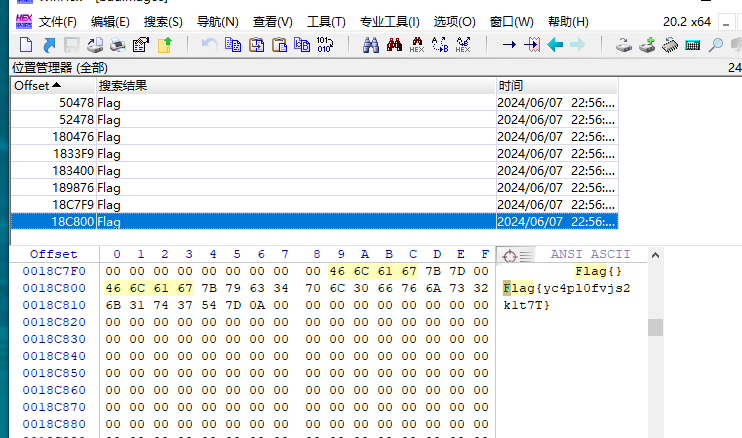

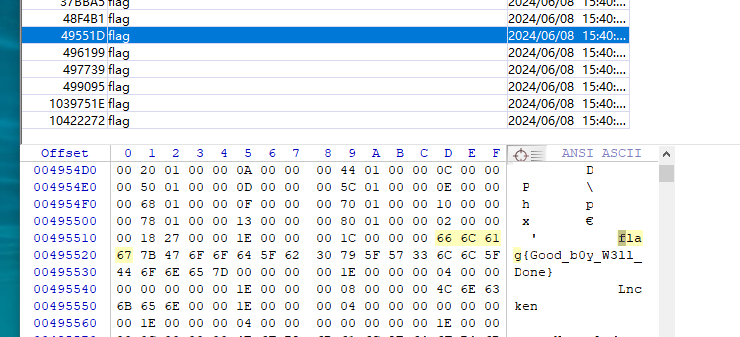

放入winhex先搜flag...搜到了

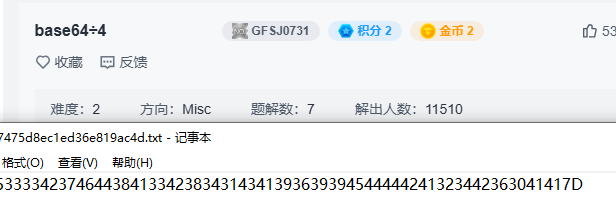

14.base64÷4

base16?有这个解码吗,搜搜

有耶

得到答案了

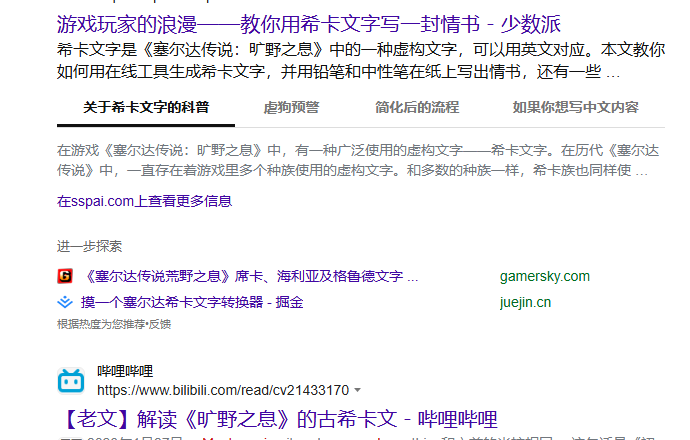

15.BotW-

看到图片就丢winhex,看属性

但是什么都没有

试试分离

得到一段。。奇怪的文字

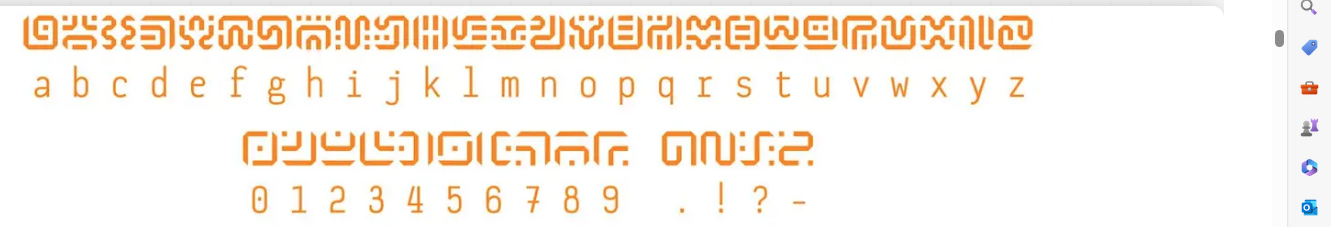

搜搜题目给的提示。。希卡文

得到flag

flag{canzeldagetduplexbow}

crypto

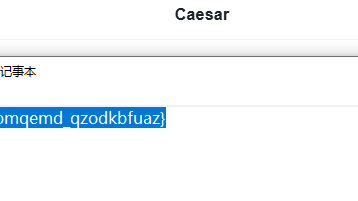

1.Caesar

一看就知道是凯撒

得到了

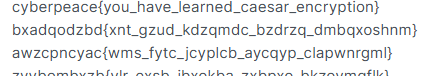

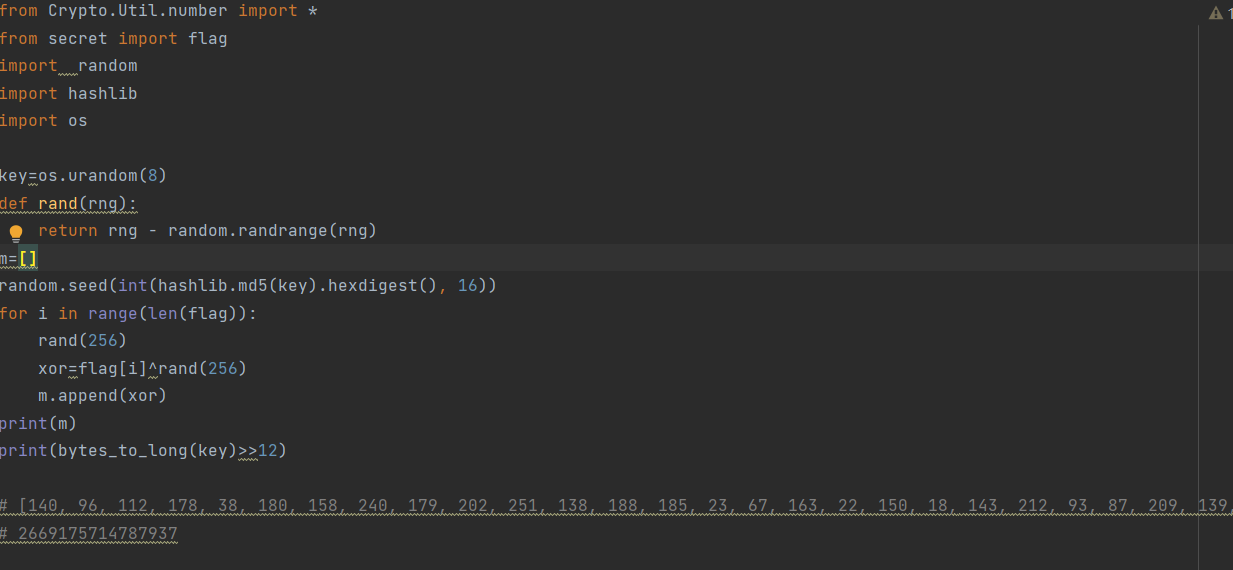

2.hidden key

一遇python我就废。。。

搜搜

攻防世界 crypto爆破 hidden key | Cabelis's lab

推荐这个。。讲的很详细

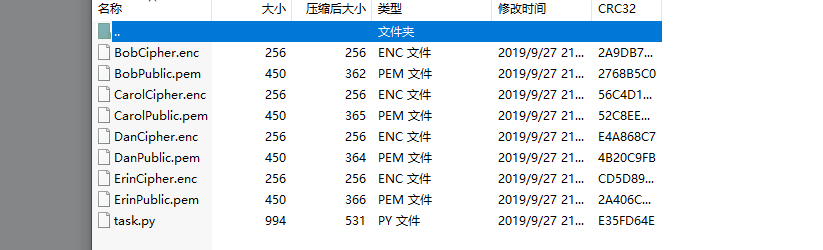

3.broadcast

打开发现这个。。。看看最后一个

啊这。。。。真的吗,,试试

啊对了

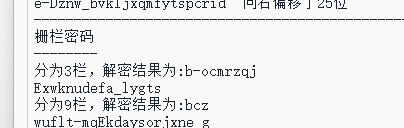

4.Railfence

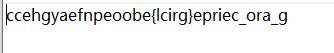

栅栏密码

通过枚举得到

不过是w型

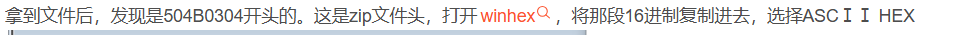

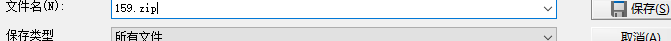

5.你猜猜

不晓得哦。。没见过

搜搜

是一个文件。。。。

另名zip保存

得到压缩包,里面有密码 。试试爆破

试出来了

得到这个

daczcasdqwdcsdzasd

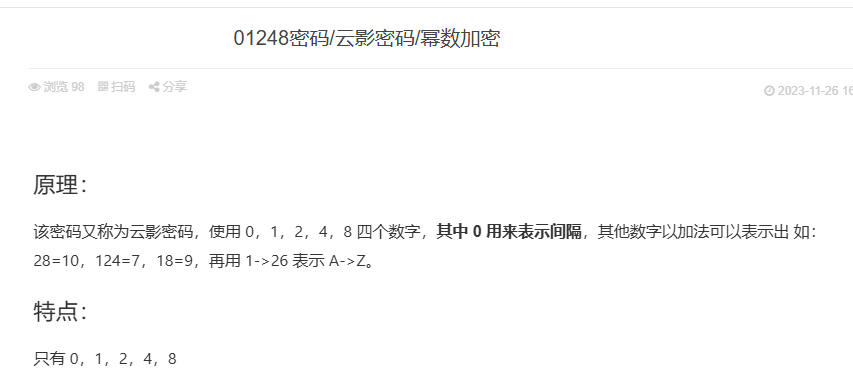

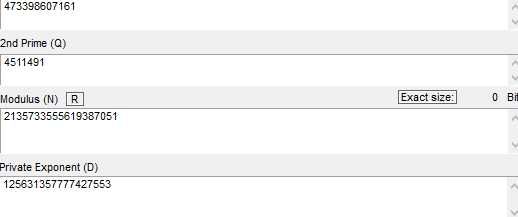

6.幂数加密

只能搜到原理

结果得到这个

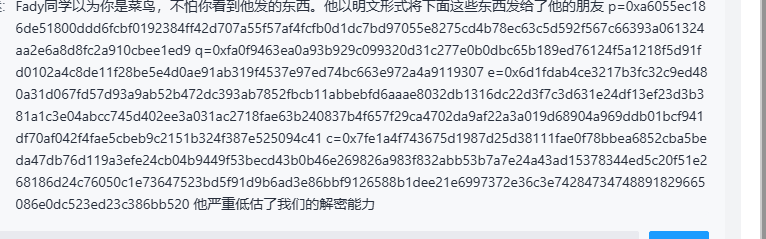

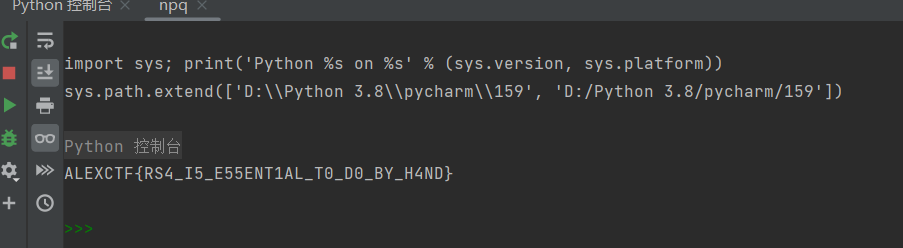

7.cr3-what-is-this-encryption

虽然不会python但脚本还是有积累的

就出来了

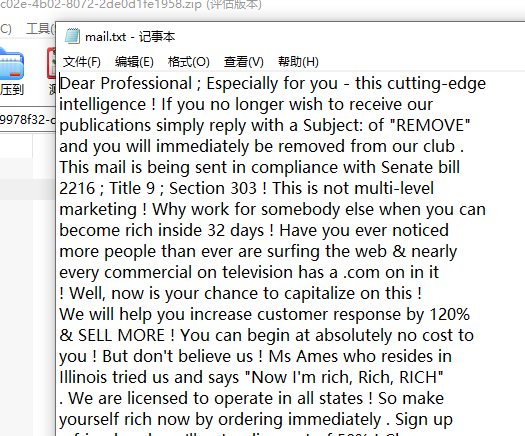

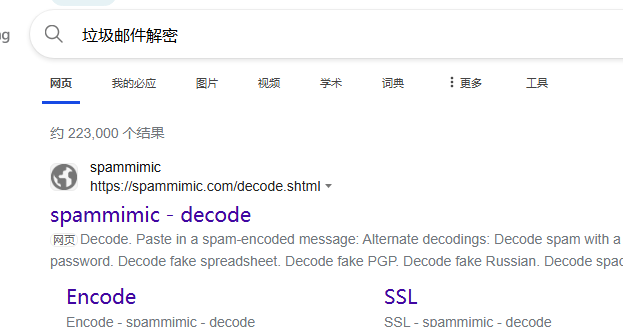

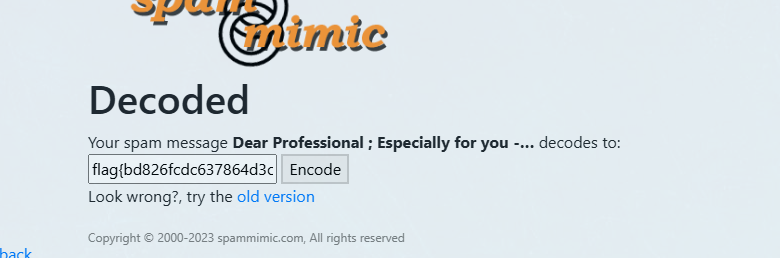

8.垃圾邮件

搜一下垃圾邮件解密

得到一个网站

得到flag

9.告诉你个秘密

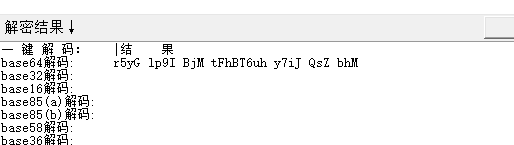

16进制转换

再通过base64得另一个密码

很熟悉的键盘密码

tongyuan不对试试大写

TONGYUAN

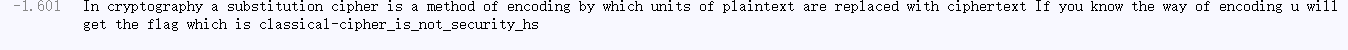

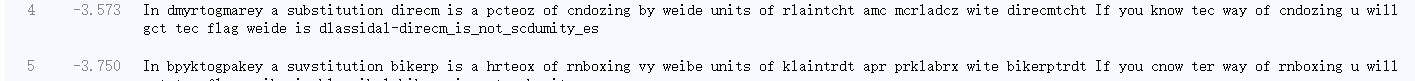

10.safer-than-rot13

还以为是垃圾邮件。。。但不是

又不像诗歌密码

试试词频分析

只能说是误打误撞吗?。。。。

IS NOT CRYPTO MY DEAR

no_this_is_not_crypto_my_dear

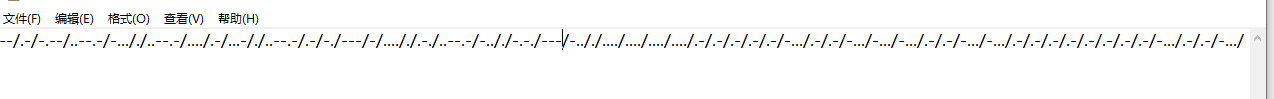

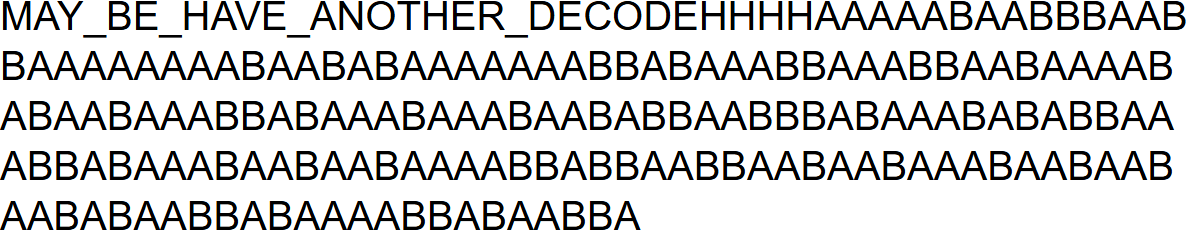

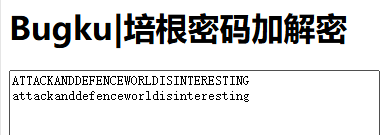

11.不仅仅是Morse

摩斯密码

后面是培根,前面。。。may be have another decode hhhh

原来是一种 提示

是这个哇

12.Morse

题目提示了mores..,

不用自己转换,直接自定义就解出来了

不过要小写 morsecodeissointeresting

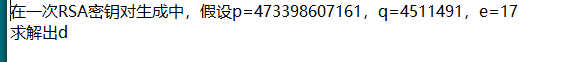

13.easy_RSA

用工具,e转为16进制

14.转轮机加密

搜搜iu转轮机加密

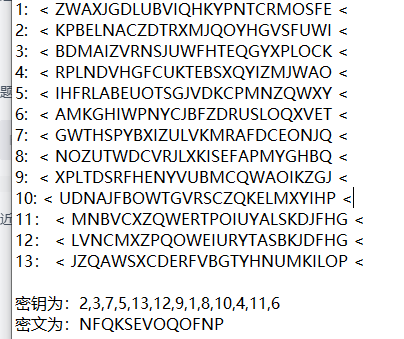

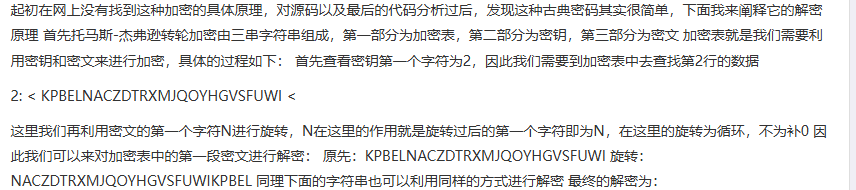

原理看不懂,不过在其他师傅wp里看到一段通俗易懂的解析,其中密钥的2,3,...还代表顺序

即第二行在第一排,第三行在第二排。。。。。。

攻防世界crypto练习---转轮机加密 - 灰信网(软件开发博客聚合) (freesion.com)这个很详细

所以得到下面的内容

NACZDTRXMJQOYHGVSFUWIKPBEL

FHTEQGYXPLOCKBDMAIZVRNSJUW

QGWTHSPYBXIZULVKMRAFDCEONJ

KCPMNZQWXYIHFRLABEUOTSGJVD

SXCDERFVBGTYHNUMKILOPJZQAW

EIURYTASBKJDFHGLVNCMXZPQOW

VUBMCQWAOIKZGJXPLTDSRFHENY

OSFEZWAXJGDLUBVIQHKYPNTCRM

QNOZUTWDCVRJLXKISEFAPMYGHB

OWTGVRSCZQKELMXYIHPUDNAJFB

FCUKTEBSXQYIZMJWAORPLNDVHG

NBVCXZQWERTPOIUYALSKDJFHGM

PNYCJBFZDRUSLOQXVETAMKGHIW

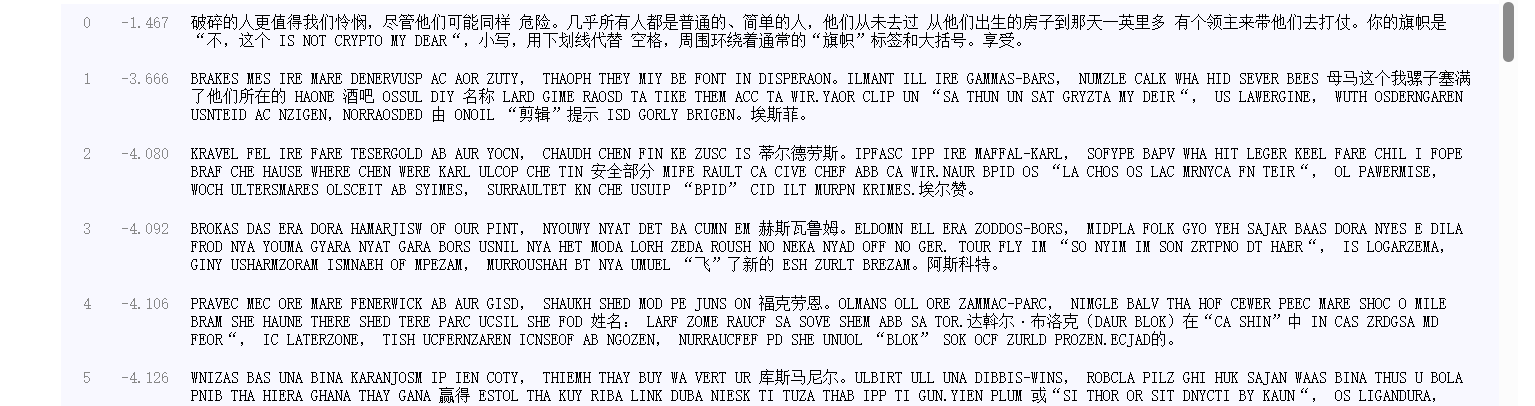

然后每一列列出来,找到符合二战的词语

第18列的小心手雷

*15.fanfie

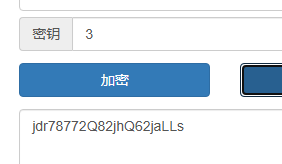

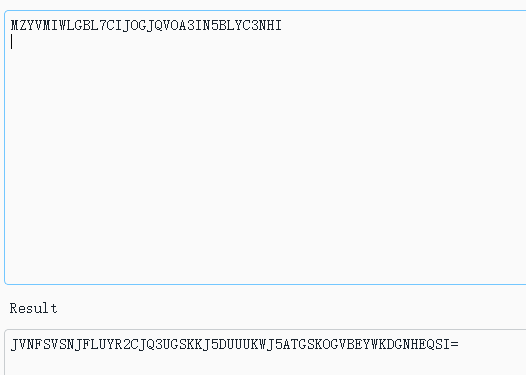

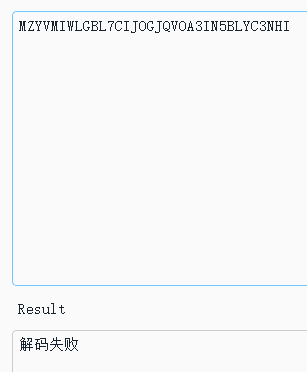

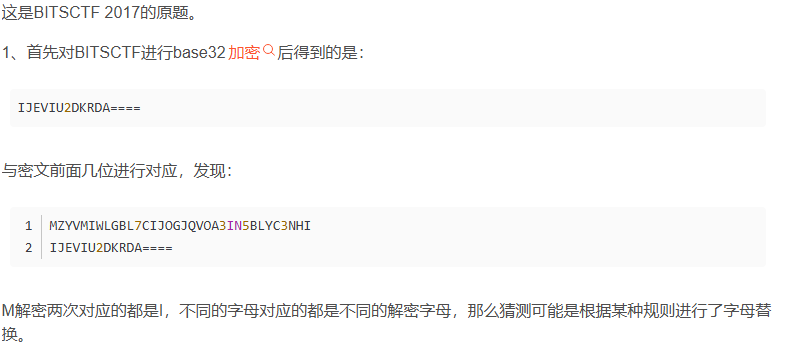

密码因该是base家族里的,一个一个试,感觉32有点像

又继续解。。解不出来。。啊这

又重新回去看看其他解密。。

还是行不通。。

搜搜wp

啊,标题也是题目。。厉害了。。

| 文本中的字符串看上去像base32编码,加填充后解码得乱码;很多时候比赛的名称是解密的谜面,对字符串BITSCTF进行base32编码得字符串IJEVIU2DKRDA====,与文本中的字符串MZYVMIWLGBL7CIJOGJQVOA3IN5BLYC3NHI进行对比,发现字符I两次对应M,猜测是移位密码或仿射密码,加密运算的有限集为{A,B,C,D,E,F,G,H,I,J,K,L,M,N,O,P,Q,R,S,T,U,V,W,X,Y,Z,2,3,4,5,6,7}, |

xctf攻防世界 CRYPTO高手进阶区 fanfie_mzyvmiwlgbl7cijogjqvoa3in5blyc3nhi-CSDN博客

还没理解太透彻

浙公网安备 33010602011771号

浙公网安备 33010602011771号