20209107-于江平-网络攻防实践一

一、实验目的

搭建网络攻防环境,更好的学习网络攻防技术,提升实践技术能力。

二、实验环境

一个基础的网络攻防实验环境需要如下组成部分:

(1)靶机:内置系统和应用程序安全漏洞,并作为目标的主机。基础环境中应包括Windows 2000和Linux操作系统主机。

(2)攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。Linux系统平台相较于Windows拥有更多强大的攻击软件,更适合作为攻击机平台。

(3)攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御的功能;此外靶机上也通过自带或附加的工具进行系统安全日志分析。

(4)网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

此外还需要一个强大的软件——VMware Workstation。在这个软件中,我们可以构建和部署包含上述部件的基础攻防实验环境。而且,Vmware Workstation还提供运行状态挂起与重新运行、系统镜像与恢复、虚拟网络连接等多种功能。

三、实验内容与实验原理

本实验分为三个内容:

(1)基于VMware Workstation虚拟化平台,添加两块虚拟网卡;

(2)利用提供的虚拟机镜像,在自己的笔记本电脑或PC上部署一套个人网络攻防实验环境,包括攻击机、靶机、SEED虚拟机和蜜网网关;

(3)进行网络连通性测试,确保各个虚拟机能够正常联通。

本实验原理如下:

将host-only模式的VMnet1作为靶机网段,靶机Metasploit2和Win2kserver连入该网段内;将NAT模式的VMnet8作为攻击机网段,攻击机kali和Windows XP以及SEED虚拟机连入该网段;而HoneyWall蜜网网关的eth0链接攻击机网段,eth1连接靶机网段,通过桥接方式连接这两个网段,并作为攻击机网段到靶机网段唯一的网链路通道,蜜网网关的eth2接口也连接入VMnet网段,由宿主通过VMnet8虚拟网卡访问蜜网网关,进行数据分析和蜜网网关管理。下图为网络攻防拓扑结构图:

四、实验过程与分析

(1)虚拟网卡配置

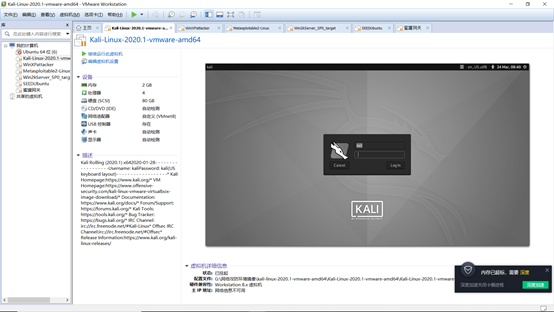

(2)Linux攻击机kali的安装

通过运行命令行命令查看本机IP地址:

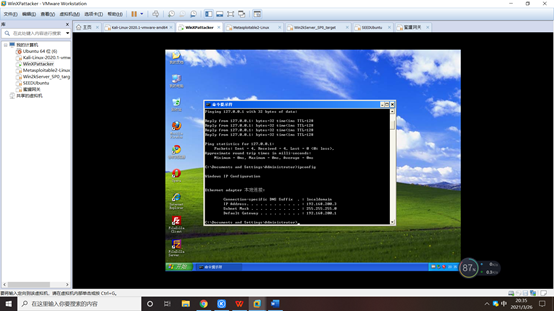

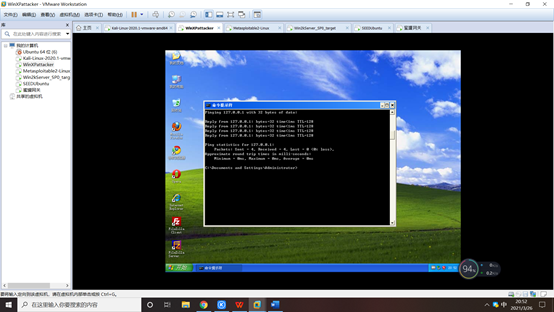

(3)windows攻击机-winXPattacker的安装

通过运行命令行命令查看本机IP地址:

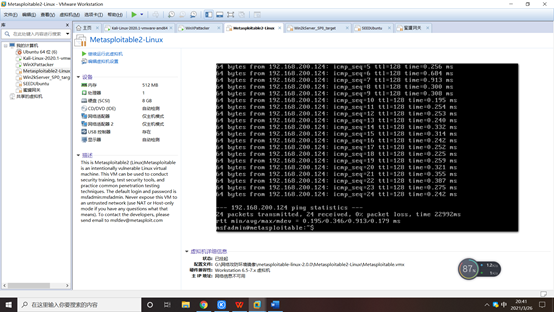

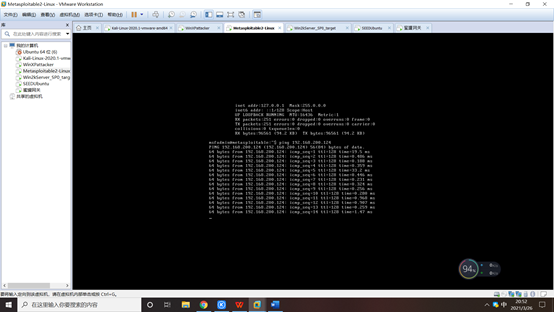

(4)Linux靶机-metasploitable2的安装

通过运行命令行命令查看本机IP地址:

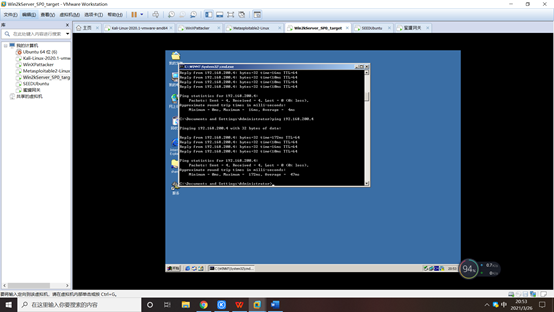

(5)Windows靶机-Win2kServer的安装

(6)SeedUbuntu的安装

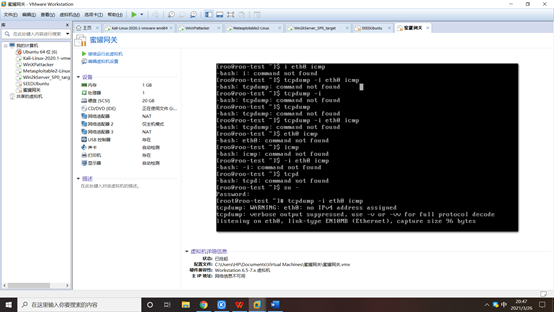

(7)蜜网网关的安装

(8)网络连通性测试(两两互连)

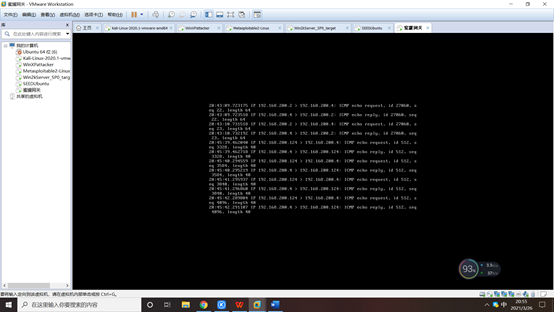

(9)蜜罐监听测试

五、实验结果总结

实验过程中遇到的问题:

(1)有些命令的输入不明确,浪费了很多的时间

(2)在连通性测试时,ping命令的结束方式不了解,不知如何结束无限的测试,后来经过查阅资料,才明确ctrl+C可以结束正在进行中的ping测试

(3)在配置蜜网网关的各项参数时,由于系统的显示原因,0和8非常相似,导致视觉模糊,将IP地址写错,导致后面连接不上,浪费了大量的时间去寻找错误

(4)蜜罐监听测试时,输入命令没反应,后来才知道要在root模式下输入才起作用,否则会提示找不到该命令

(5)实验过程中不知道还需要截图写博客,导致第一遍实现时没有截图,补截图进而导致又耗费了大量的时间

实验总结:好在这些问题都得到了及时的解决,顺利的搭好了网络攻防的环境,熟悉了监听和连通的操作,以后一定要记得随时保存截图。

浙公网安备 33010602011771号

浙公网安备 33010602011771号