僵尸网络

- 僵尸网络原理

僵尸网络是由攻击者通过一种或多种传播手段,在大量互联网用户不知情的情况下,在其计算机(pc、服务器、IoT设备等)上植入恶意软件(僵尸程序、Bot),从而形成一个受控制的网络。

工作原理遵循“客户端-服务器”(c-s)或点对点P2p模型。

1、传播与感染

漏洞利用:利用软件、操作系统或网络服务器中的安全漏洞(永恒之蓝)

暴力破解:爆破弱口令(RDP、SSH、Telent)

社会工程学:通过网络钓鱼邮件、恶意软件捆绑、虚假软件更新等方式诱骗用户执行。

恶意广告:在合法网站上投放恶意广告,引导用户进入攻击页面。

2、植入与控制

成功入侵后,在目标设备上植入僵尸程序(Bot),程序回连到一个或多个攻击者控制的命令与控制服务器(C&C server)。

回连方式

IRC协议:

HTTP/HTTPS:伪装成正常的Web流量,难以被检测

DNS隧道:使用DNS查询和响应来传输命令和数据,极难发现。

P2P网络:在没有中心化的C&C服务器,每个被感染的节点即是客户端也是服务器,弹性更强。

3、执行命令

攻击者通过C&C信道向所有或部分“肉鸡”下指令。僵尸程序接收并执行指令,并将结果回传给攻击者。 - 僵尸网络危害

1、分布式拒绝服务攻击DDos:攻击者向肉鸡同时向一个目标(如网站、服务器、网络基础设施)发送海量垃圾流量,耗尽目标资源,导致其无法为合法用户提供服务。

2、发送垃圾邮件

3、信息窃取:窃取受感染主机的敏感信息,如银行凭证、加密货币钱包、游戏账号、个人身份信息等。

4、点击欺诈:自动点击在线广告,为攻击者生成非法广告收入、同时消耗广告主的预算。

5、加密货币挖矿:受感染设备上秘密运行挖矿程序,消耗受害者的计算机资源和电力,为攻击者牟利。

6、勒索软件发布:作为分发渠道,将勒索软件精准投放到大型企业或机构的内部网络中。

7、预留后门 - 僵尸网络防御与修复

1、在设备上安装并更新防病毒软件和终端检测和响应系统。

2、添加防火墙,关闭不必要端口。

3、出站流量过滤,部署入侵检测/防御系统

4、及时修复操作系统和应用软件的安全漏洞。

5、杜绝弱口令、遵循权限最小化原则。

- 如果遇到僵尸网络攻击,如何进行研判

1、确认告警真实性(是否是误报)?

查看触发告警的原始日志、网络流量数据、告警规则。

是否存在可疑的外联IP/域名?威胁情报查询IP信誉度。通信端口是否为已知木马常见端口(4444、5555、9999).

是否关联主机层面异常(如可疑进程、文件创建、计划任务变更)?

定时心跳连接、尝试连接C&C服务器、大量扫描行为、爆破行为?

2、评估影响范围

确认失陷主机:定位感染主机的IP地址、资产负责人、物理位置、系统版本、业务重要性。

横向移动痕迹:检查网络流量日志,该主机是否在内部网络中由异常的横向连接(如:尝试连接其他主机的SMB、RDP、SSH等)?是否由内网扫描行为?

威胁等级评定:根据主机的业务重要性(如核心数据、边界设备、开发机)、存储数据的敏感性、初步评定事件的验证等级。

3、恶意样本分析

立即将其从线上环境隔离并提取出来,对样本进行哈希值计算(MD5、SHA1、SHA256),查询VirusTotal等平台是否为已知病毒签名。样本上传到云沙箱进行分析,获取详细C&C地址、持久化方式、文件操作、网络行为等报告。 - 如果遇到僵尸网络攻击,如何进行响应

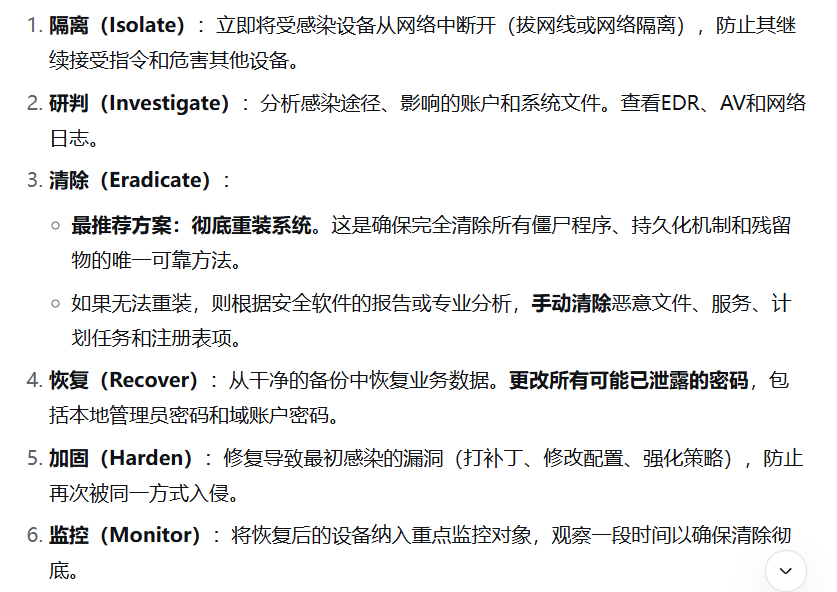

隔离威胁、清除恶意软件、恢复业务

1、隔离与遏制

网络隔离:立即在防火墙或交换机上对失陷主机实施隔离策略,将其划分到一个隔离VLAN或直接断开其网络连接(拔网线),如果业务不能立即中断,可以先采取严格的访问控制,只允许其与必要的业务IP通信,并阻断所有出站互联网连接。

账户隔离:禁用该主机上可能已被窃取的任何特权账户并在全域内强制更改这些账户的密码。

2、清除与恢复

系统还原:重装系统,根据沙箱分析报告,手动清除恶意文件、删除恶意计划任务和服务、修复注册表项。

漏洞修复:分析攻击入口,并立即打上相应的安全补丁。

密码重置:重置该主机上所有曾登录过的用户密码,特别是特权账户。

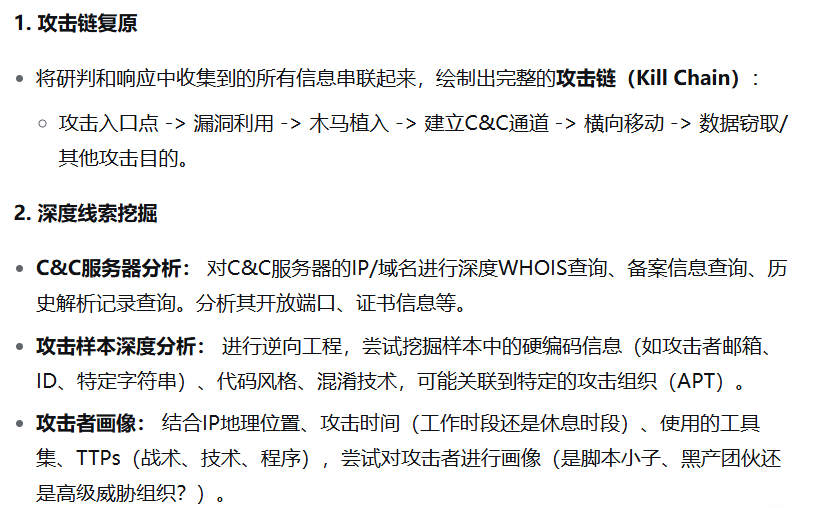

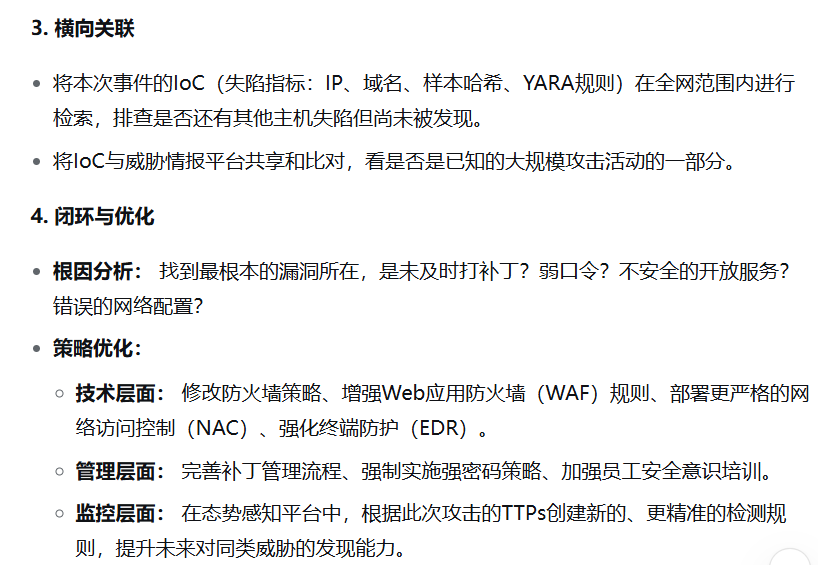

3、验证和监控、业务恢复 - 如果遇到僵尸网络攻击,如何进行溯源反制

- 常见到僵尸网络攻击

1、恶意外联通信

检查到内网主机主动与已知的恶意IP或域名进行通信。

2、异常网络流量

通过机器学习模型建立网络流量的正常基线(如:流量大小、连接频率、协议分布、访问时间段)。

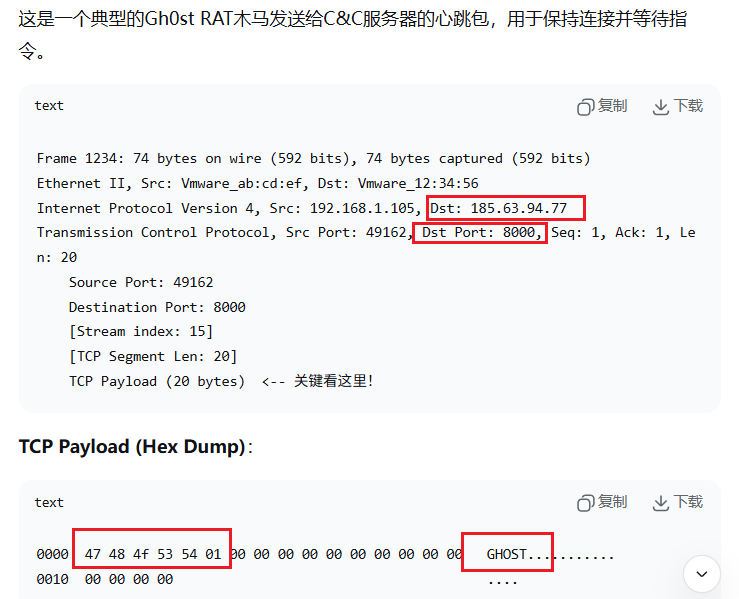

心跳流量:内网主机以非常固定、规律的间隔向某个外部IP发送少量数据包。(僵尸木马等待指令的典型特征)。

大量DNS隧道流量:主机产生大量异常DNS查询请求,查询的域名很长且随机(例如:sd7f9s87d9f7sdf.example[.]com),试图通过DNS协议隐蔽传输数据盗取数据或接收指令。

协议混杂:在非常用端口上发现异常协议,例如在53端口上进行HTTP通信、或在80端口传输非HTTP加密流量。

3、可疑进程行为

进程注入:合法进程突然启动了恶意进程或被注入了恶意代码

持久化建立:尝试修改注册表Run键、创建新的Windows服务或计划任务,实现开机自启。

敏感命令执行:在主机上执行whoami /all,ipconfig /all, net view, systeminfo等横向移动和信息收集命令。

4、暴力破解成功

利用RDP、SSH、SMB来获取访问权限并植入木马。

监测到针对某一服务器的多次失败登录尝试后,安全日志中出现大量登录失败事件,来源IP相同,紧随一次成功登录,并且成功登录后立即伴随由异常活动。短时间内出现了新的进程创建、文件下载或网络连接行为。

5、内部横向扩散

一台主机失陷攻击者立即以它为跳板,在内部网络横向移动,感染更多主机。对内部大量其他主机的敏感端口进行扫描或连接尝试。

好的,在护网行动中,态势感知平台会基于多种规则和算法产生告警。以下是几种非常常见的僵尸木马/僵尸网络相关告警类型,并附上具体解释和示例:

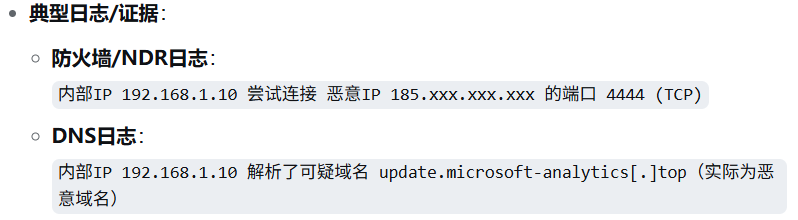

1. 恶意外联通信(Malicious Outbound Connection)

这是最常见、最直接的僵尸木马告警。其核心是检测到内网主机主动与已知的恶意IP或域名进行通信。

- 触发机制:态势感知平台集成了威胁情报(TI)库,当检测到内网主机尝试与TI库中标记为“C&C服务器”(命令与控制服务器)、“恶意软件分发源”或“僵尸网络节点”的IP/域名建立连接时,就会触发告警。

- 典型日志/证据:

- 防火墙/NDR日志:

内部IP 192.168.1.10 尝试连接 恶意IP 185.xxx.xxx.xxx 的端口 4444 (TCP) - DNS日志:

内部IP 192.168.1.10 解析了可疑域名 update.microsoft-analytics[.]top(实际为恶意域名)

- 防火墙/NDR日志:

- 示例场景:

一台Web服务器

192.168.1.10被植入了Gh0st RAT木马。该木马会每隔5分钟向C&C服务器185.xxx.xxx.xxx:4444发送一个心跳包,请求指令。态势感知平台识别到该目的IP为已知恶意IP,立即产生 “恶意外联” 告警。

2. 异常网络流量(Anomalous Network Traffic)

这类告警基于行为分析,即使通信的IP不在黑名单中,也能通过流量模式的异常发现可疑行为。

- 触发机制:通过机器学习模型建立网络流量的正常基线(如:流量大小、连接频率、协议分布、访问时间段)。当出现显著偏离基线的行为时,就会触发告警。

- 典型模式:

- 心跳流量(Heartbeating):内网主机以非常固定、规律的间隔(如每 exactly 300秒)向某个外部IP发送少量数据包(如64字节)。这是僵尸木马等待指令的典型行为。

- 大量DNS隧道流量:主机产生大量异常的DNS查询请求,查询的域名很长且随机(例如:

sd7f9s87d9f7sdf.example[.]com),试图通过DNS协议隐蔽地传输数据(盗取数据或接收指令)。 - 协议混杂(Non-Standard Protocol):在非常用端口上发现异常协议,例如在53端口(DNS)上进行HTTP通信,或在80端口(HTTP)上传输非HTTP加密流量。

- 示例场景:

一台办公电脑

192.168.2.55感染了Mirai变种木马。Mirai会通过DNS隧道与C&C通信以规避检测。态势感知平台发现该主机产生的DNS查询请求数量和频率是正常基线的50倍,且查询的域名结构异常,随即产生 “疑似DNS隧道攻击” 或 “网络流量异常” 告警。

3. 可疑进程行为(Suspicious Process Behavior)

这类告警通常来自终端检测与响应(EDR) 或主机防护软件,并被集成到态势感知平台中。

- 触发机制:监控主机上进程的创建、执行和网络行为,匹配已知的恶意模式。

- 典型行为:

- 进程注入(Process Injection):一个合法进程(如

svchost.exe,explorer.exe)突然启动了恶意子进程或被注入了恶意代码。 - 持久化建立(Persistence):尝试修改注册表

Run键、创建新的Windows服务或计划任务,以实现开机自启。 - 敏感命令执行:在主机上执行

whoami /all,ipconfig /all,net view,systeminfo等横向移动和信息搜集命令。

- 进程注入(Process Injection):一个合法进程(如

- 示例场景:

攻击者通过钓鱼邮件在用户电脑上植入了一个木马下载器。该下载器运行后,尝试将自身拷贝到

C:\Users\Public\Documents\目录下,并添加到一个名为WindowsUpdate的计划任务中。EDR agent捕获到这一系列行为,上报至态势感知平台,触发 “可疑计划任务创建” 和 “疑似木马持久化” 告警。

4. 暴力破解成功(Brute Force Success)

许多僵尸网络并不总是通过漏洞利用传播,而是通过暴力破解(如RDP, SSH, SMB)来获取访问权限并植入木马。

- 触发机制:监测到针对某一服务的多次失败登录尝试后,紧随一次成功登录,并且成功登录后立即伴有异常活动。

- 典型证据:

- 安全日志中出现大量

登录失败事件,来源IP相同,随后出现一个登录成功事件。 - 成功登录后,短时间内出现了新的进程创建、文件下载或网络连接行为。

- 安全日志中出现大量

- 示例场景:

态势感知平台先检测到IP

61.xxx.xxx.xxx对内部服务器192.168.5.20的RDP端口(3389)进行了上千次爆破攻击。几分钟后,一次使用弱口令admin/Admin123的登录成功。登录成功后,该服务器立刻从外部地址下载了一个update.exe文件并执行。平台将爆破成功和后续恶意行为关联,产生 “暴力破解攻击成功” 并关联 “恶意文件下载” 告警。

5. 内部横向扩散(Internal Horizontal Movement)

一旦一台主机失陷(成为僵尸),攻击者会立即以它为跳板,在内部网络横向移动,感染更多主机。

- 触发机制:监测到一台主机(尤其是服务器)对内部大量其他主机的敏感端口(如135, 139, 445, 3389, 22)进行扫描或连接尝试。

- 典型证据:

- 主机

192.168.1.10突然开始尝试连接网段内所有主机的445端口(SMB)。 - 在单台主机上发现使用

WMI,PsExec或SMBexec等工具执行远程命令的证据。

- 主机

- 示例场景:

已被植入Cobalt Strike Beacon的木马主机

192.168.1.10开始运行内网扫描工具,探测192.168.1.0/24网段中所有开放的445端口,并尝试传递哈希(Pass-the-Hash)进行横向移动。态势感知平台的网络探针检测到这种来自内部的、大规模的扫描行为,触发 “内网横向扩散扫描” 告警。

总结表

| 告警类型 | 核心原理 | 示例场景 | 关键证据点 |

|---|---|---|---|

| 恶意外联通信 | 与威胁情报库中的恶意地址通信 | Gh0st木马连接已知C&C服务器 | 防火墙日志中的黑名单IP连接记录 |

| 异常网络流量 | 网络流量模式偏离正常基线 | Mirai木马进行DNS隧道通信 | 规律的心跳包、异常的DNS请求量和模式 |

| 可疑进程行为 | 主机上的进程行为符合恶意软件TTPs | 木马创建计划任务实现持久化 | EDR记录的进程注入、文件创建、注册表修改行为 |

| 暴力破解成功 | 失败登录后成功登录并伴随恶意活动 | 爆破RDP成功后下载木马执行 | 安全事件日志中的登录序列和后续网络行为 |

| 内部横向扩散 | 内部主机对大量其他内网主机进行扫描或攻击尝试 | 以失陷主机为跳板,使用SMB横向移动 | 网络流量显示内网扫描行为(如大量445端口连接尝试) |

浙公网安备 33010602011771号

浙公网安备 33010602011771号