告警判断

-

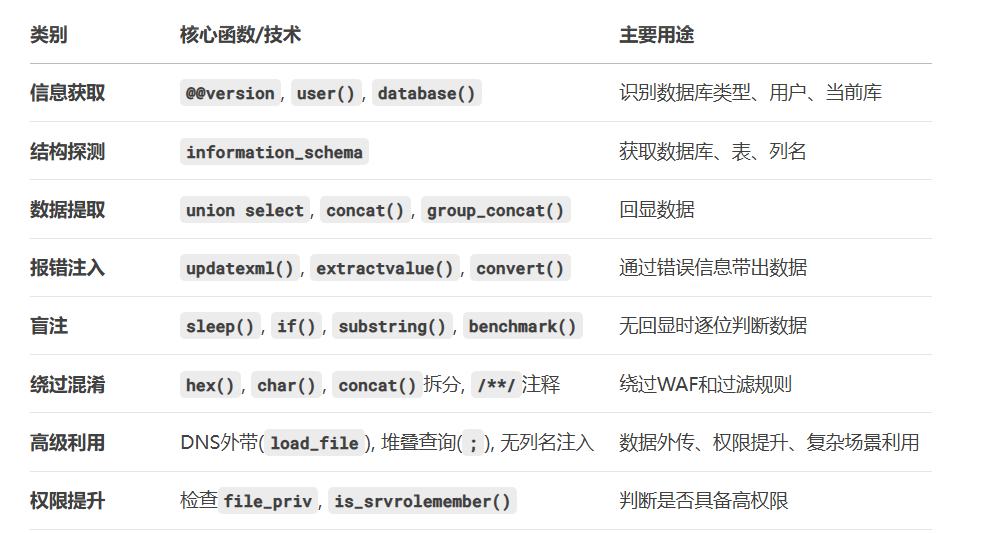

在护网行动中,sql注入特征****

1、参数值特征:特俗字符和关键词:单引号、双引号、分号等sql语句分隔符;sql语句关键字select,union,concat,group by,having,order by;注释符--、#、/**/;等号、运输阿算符and、or、not;拼接sql语句

2、参数结构特征:远超正常输入长度的字符串、包含多个嵌套的sql表达式;16进制编码(0X...)、url编码(%27)、unicode编码、多重编码嵌套

3、请求方式特征:http方法异常:get请求改为Post请求,post请求改为GET请求。content-type异常

4、攻击模式特征:布尔盲注(and 1=1,and 1=2)、时间盲注(sleep()、if)、报错注入(extractvalue()、updatexml()、exp())

5、大小写混写、空白字符变异、注释干扰

6、自动化工具特征:sqlmap等工具默认User-agent,大量快速连续的相似请求。

7、响应包中存在错误响应,(数据库报错信息、错误语法提示、版本泄露等)

8、响应包中包含数据库信息(表名、列名等)响应程度与正常请求有明显差异、响应时间过长。

9、正常业务不会出现500内部服务器错误、200状态码但返回错误信息页面。

-

在护网行动中,有大量登录请求,如何区别正常业务还是恶意攻击

1、来源IP地址:检查IP地址归属地(是否来自境外、非业务区域),对比在正常业务的地理位置分布(如国内业务突然出现大量境外IP)

2、IP信誉:查询威胁情报平台判断是否为已知恶意IP,检查是否来自Tor节点、IDC机房或代理池。

3、单一IP高频尝试多个账号(撞库攻击),分散IP低频尝试同一个账号(分布式爆破)

4、正常业务符合工作事件,恶意攻击高频固定间隔

5、账号目标:针对admin、root、test等默认账号;正常业务符合业务命名规则;

6、密码尝试:短时间内多次错误密码常用于爆破,正常业务可能尝试1-2次成功或放弃。

7、账号有效性:尝试不存在账号(如随机生成的用户名),正常业务仅针对已注册账号。

8、User-agent:空UA、默认工具UA,正常业务来源于浏览器或APP合法UA;参数异常尝试非标准路径,

9、登录成功后立即访问敏感路径或者短时间内大量导出数据、正常业务跳转首页会话活跃的与用户习惯一致。 -

文件上传行为,判断是否为恶意告警,是否上传成功并及时响应

1、判断告警:

文件上传请求特征:

1、可疑文件名:含恶意后缀(如.php、.jsp、.aspx)或双重扩展名(test.jsp.php)特殊字符(../路径穿越、%00截断)

2、异常文件内容:文件头与扩展名不匹配,(如.jsp文件内包含一句话木马),文件过大

3、http请求特征:非常规conten-type类型为图片,实际上传php文件。修改时间戳,未来时间

4、请求头异常:异常的user-agent(扫描器特征)、缺少referer或origin头。

5、响应包直接返回上传内容、暴露服务器绝对路径、包含敏感信息等

攻击上下文:

目标路径敏感性:

1、上传可执行目录(如/uploads、/images/),尝试覆盖系统文件(如../../../../etc/crontab)

2、来源IP/user-agent异常:境外IP、已知恶意IP库匹配。user-agent为扫描器

系统行为关联:

1、web日志验证:检查返回状态码,搜索上传后访问记录,有没有外联

2、确认文件是否写入,检查文件权限。

业务场景合理化:头像上传.war文件,无权限用户尝试上传至管理目录。

判断是否上传成功:响应包中有没有返回路径;或者错误回显暴露真实路径;尝试访问上传文件,观察是否解析;监控服务器出站连接,是否有外联行为。 -

命令执行行为判断是否为恶意告警

1、参数特征:

包含系统命令:whoami、id、ls、dir、cat、type等;存在系统路径:/bin/sh、cmd.exe、/etc/passwd; ipconfig、net user、systeminfo

包含命令连接符:;、&&、||、|、>、反引号等

包含特俗字符:空格编码%20、+;换行符%0a、%0d%0a;变量符合:$()、${}

2、请求结构特征:get、post、http头中有系统命令

3、编码特征:base64、URL编码、HEX编码

4、响应包特征:成功的话命令输出直接返回;异常长的响应时间、存在非预期的内容类型(返回二进制数据(如执行/bin/ls的结构)、纯文本格式的系统命令)

5、200状态码但是内容为错误信息、500状态码暴露服务器信息 -

命令执行行为,且无回显判断是否为恶意告警,是否上传成功并及时响应

1、基于时间延迟:攻击者可能通过sleep或ping等命令制造时间差,观察服务器响应时间是否延长。

2、DNS外带:利用DNS查询外带数据,通过攻击者控制的DNS服务器记录请求,判断命令是否执行。(服务器能出网,未被防火墙完全阻断DNS)

3、HTTP外带:服务器向攻击者控制的web服务器发起HTTP请求,通过日志判断是否成功。

4、文件入侵检测:攻击者可能写入临时文件(如/tmp/),通过文件是否存在判断RCE是否成功。

5、系统日志&进程监控 -

远程代码执行行为,如何判断是否为恶意告警

参数特征:代码片段注入、动态函数调用、特殊字符和编码:(<?=、<%、<%@)

1、告警上下文分析:检查触发告警源IP是否为已知恶意IP或来自异常地理位置,分析目标服务器是否存在可能被利用的漏洞

异常协议使用:http请求中包含系统命令,sql注入中有系统命令、非标准端口上有命令传输。

特俗字符模式:大量使用管道符、重定向、连接符等,编码命令,反序列化数据中的可疑类名

会话行为:短时间建立多个会话、会话中包含命令探测行为、尝试下载远程脚本或工具。

2、行为特征分析:检查执行的命令是否具有明显恶意特征,如下载脚本、添加用户等。分析命令序列是否构成攻击链的一部分,查看后续是否横向移动

3、资产关联:受影响系统是否暴露在互联网,检查系统是否存在或处理敏感数据,

处置:

1、初步隔离:立即隔离受影响系统或网络段、禁止可疑IP的访问权限、保存相关日志和证据

2、排查:分析完整的攻击路径,检查是否有其他系统受影响、确定攻击者是否获得持久化访问

3、修复:修复漏洞、重置受影响系统的凭证 -

Web应用日志中出现可疑SQL注入尝试告警,如何判断是否为真实攻击?若确认攻击,如何评估其影响并响应?

1、检查请求参数中是否包含典型SQL注入特征(单引号、union select、sleep()--、注释符、exec、xp_cmdshell)

2、来源IP是否为已知恶意IP或境外IP

3、同一个IP是否短时间内尝试多种注入方式

4、确认请求的目标url是否为动态页面如.php、.asp、.jsp等

5、user-agent:是否伪装成空;referer字段是否异常(如来自恶意域名) -

ssrf告警如何判断是否为恶意告警

1、请求包异常的目标URL:内网IP地址、本地回环地址(127.0.0.1、localhoast)、非常规协议

2、URL结构异常:IP地址八进制、十进制或十六进制表示、使用域名重绑定技术,短失效域名

3、xff伪造请求头、host头指向内网服务,contenr-Type伪造。

4、响应包返回内网特定错误页面、数据库错误信息等、配置文件、源代码、日志文件等。

5、响应时间异常,返回redis命令编码、6379端口;返回redis服务特定响应格式、包含敏感信息。

6、存在内网框架标识:+ok响应、value、0x00 0x00等特殊标识。ftp返回文件列表、file返回本地文件内容。

7、查看日志观察是否进行流量交互。 -

告警中数据包为二进制,如何判断是否为恶意告警?

核心:将二进制数据转换或者解码为可读形式。(可能需要多次,嵌套解码)

1、预处理-将二进制数据转换为可分析格式

直接转换为ASCII/UTF-8字符串:paython的nytes()、java的Blob处理成二进制格式。工具、命令行、Python函数进行转换。

尝试常见编码方式:Base64编码(A-Z,a-z,0-9,+,/,=)、URL编码(大量%xx)、16进制编码(0-9,a-f)组成。

2、分析解码后的内容

3、上下文进行关联判断

来源IP/User-Agent:该IP是否已知的恶意IP或扫描IP、User-Agent是否是已知的扫描工具(sqlmap、bp、awvs)的默认UA或刻意伪造的UA

请求目标:是否指向敏感端点,参数是否敏感。

时间序列和行为:该IP是否在短时间内发起大量类似的请求,是否先发起普通请求探测,然后发送越来越复杂的payload。

成功解码且包含恶意特征,极大概率是恶意告警,立即阻断,并判断是否成功

成功解码但特征模糊,可疑需要结合上下文判断。

无法解码或解码后为乱码,未知,不能够忽略,可能是自定义编码或者加密的payload。需要深度分析或使用沙箱动态检测。

解码后为完全正常的文本,大概率是误报,检查数据转换环节是否出错,或者审查是否正常业务操作。

- 内网告警恶意外联

内网主机发起恶意外联是已经发生入侵的关键指标,通常意味着攻击者正在尝试建立持久化通道或数据窃取。

1、数据渗出:攻击者窃取内网数据的敏感信息(数据库、文档、凭证等)并发送到外部受控制服务器。

DNS隧道:将数据编码在DNS查询中向外发送。

http/https隧道:将数据通过POST请求或cookie等方式隐藏在正常Web流量中,外传到攻击者控制的web服务器。

ICMP隧道:利用ICMP请求(ping)的数据包字段夹带数据。

社交媒体/云存储:将数据上传到公共平台,绕过针对已知恶意IP的封锁。

2、命令与控制

攻击者在受害机器上植入恶意软件(木马、后门),并让该软件定期连接外部服务器以获取指令。

通信方式:反向shell:内网主机主动向外网C2服务器发起连接,并提供一个命令shell。绕过入站防火墙策略。

webshell:针对web服务器,通过隐藏在web目录中的php/asp/jsp文件,接受来自外部的HTTP命令。

常见协议:http/https、DNS、邮件协议(SMTP、POP3、IMAP)非标准端口等协议接收指令。

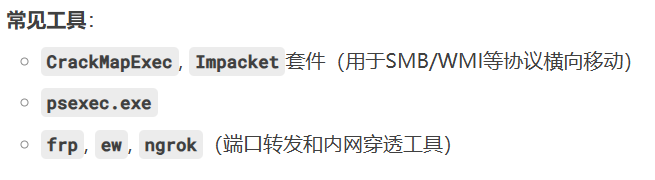

3、横向移动

攻击者以已攻陷的内网机器作为跳板,继续攻击网络内的其他主机。

情况:SSH/RDP/Telent爆破:从已控制主机向其他内网IP的22/3389/23端口发起连接尝试,进行口令爆破。

SMB/WMI连接:利用windows管理协议(如psexec,wmic)或漏洞(永恒之蓝)向其他主机发起连接,执行命令。

代理与转发:在已控主机上搭建代理服务器(如SOCKS),方便外部的攻击者通过跳板直接访问内网其他区域。

4、下载后续攻击载荷,下载一些工具(密码抓取工具Mimikatz、扫描器Nmap)

5、矿池连接:主机植入挖矿木马,会持续连接外部公开或私有的加密货币矿池(如stratum协议,通常端口3333、14444等)。

僵尸网络:主机被纳入僵尸网络,会接收来自C2的指令参与DDos攻击、发送垃圾邮件等。

软件正常更新:内部软件(如杀毒、系统补丁、办公软件)连接到外网官方服务器进行更新。需要通过白名单行为进行分析。

浙公网安备 33010602011771号

浙公网安备 33010602011771号