CmsEasy7.6支付逻辑漏洞

最近在学习支付逻辑漏洞相关的知识,利用一些测试思路来复现一下靶场,顺便做一下笔记,不过这个靶场比较老了,供新手学习练练手

靶场源码下载链接:https://ftp.cmseasy.cn/CmsEasy7.x/CmsEasy_7.6.3.2_UTF-8_20200422.zip

靶场部署自行百度,用我大学老师的一句话————要学会面向百度,要有自己学习的能力

复现过程

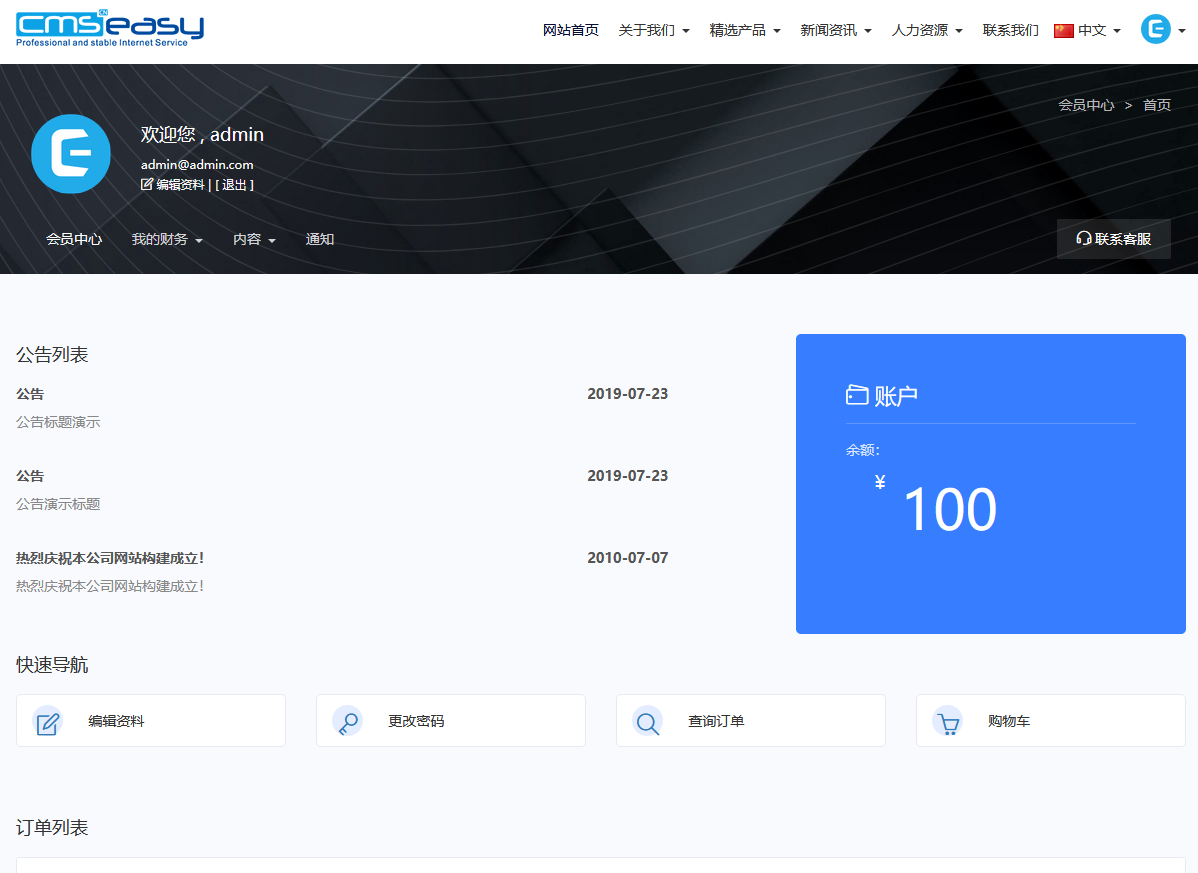

打开自己主页可以看到有一百块,接下来的骚操作我们买东西不仅不要花钱,对方还会倒贴钱给我,这也太香了吧(不要做违法犯罪的事情哦)

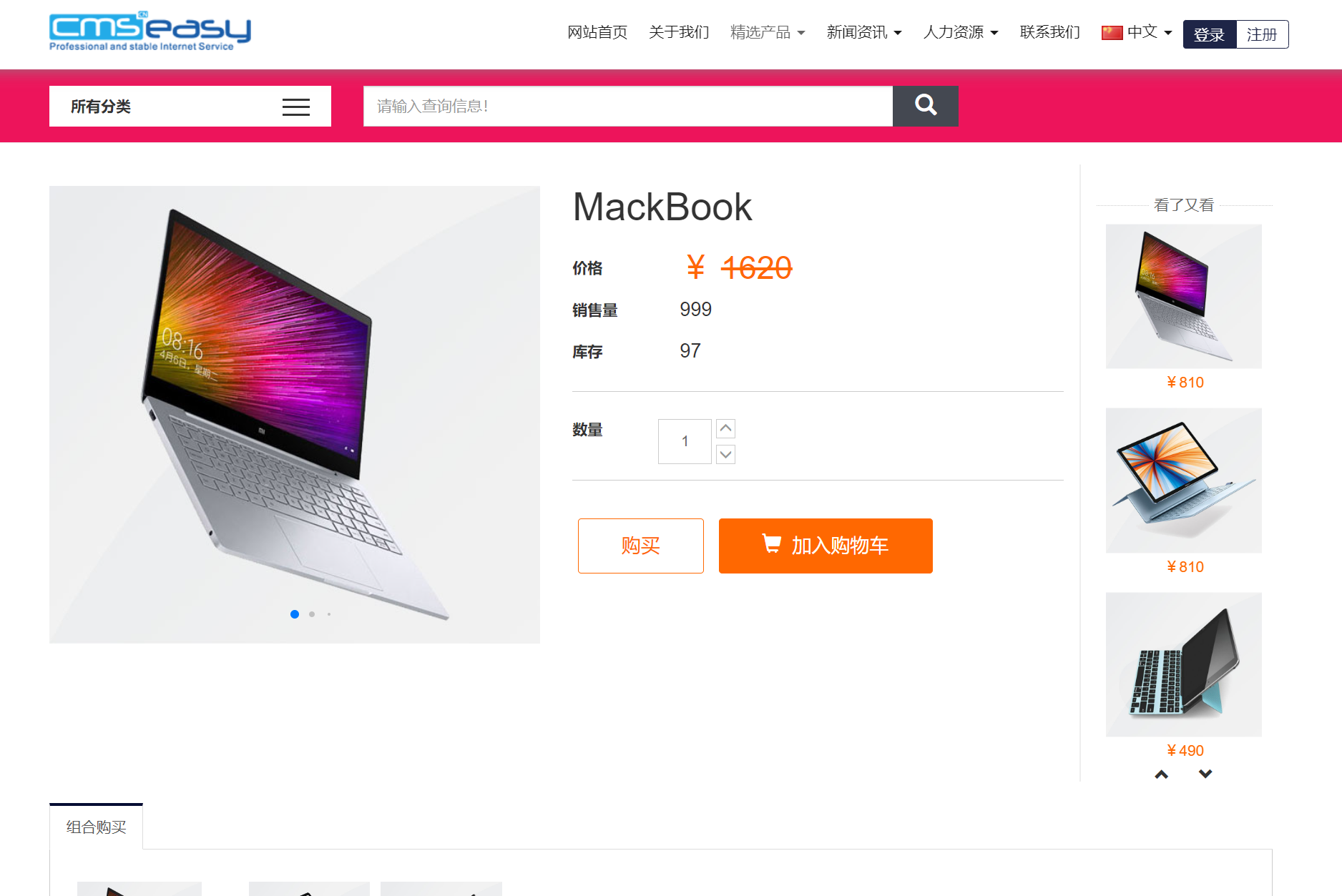

点击精选产品,随便点一个,进入智能家居可以看到有很多的产品,随便点击一个,那就mackbook吧(呜呜呜买不起苹果电脑= =)

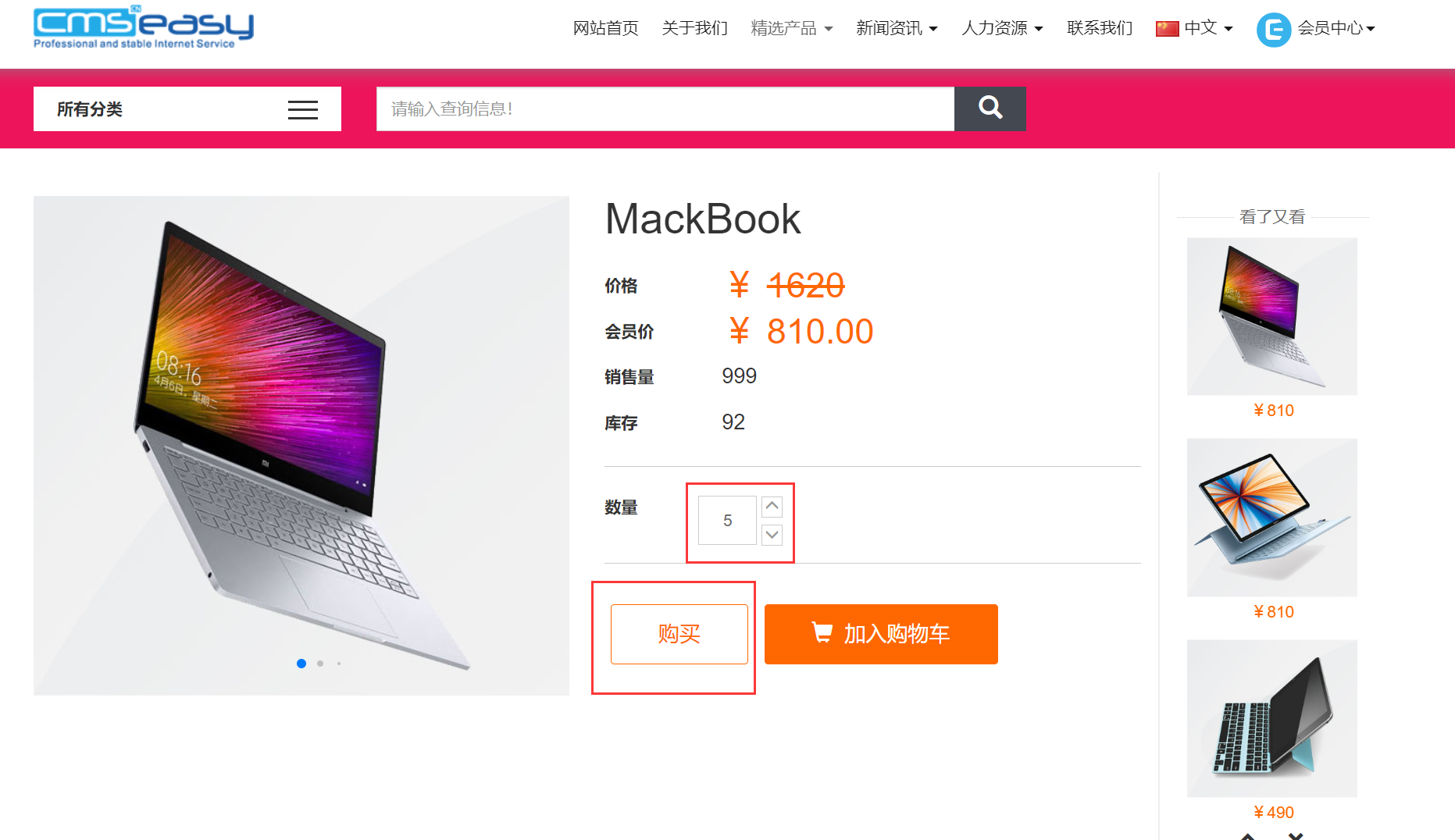

点击购买,直接搞五个,抓包

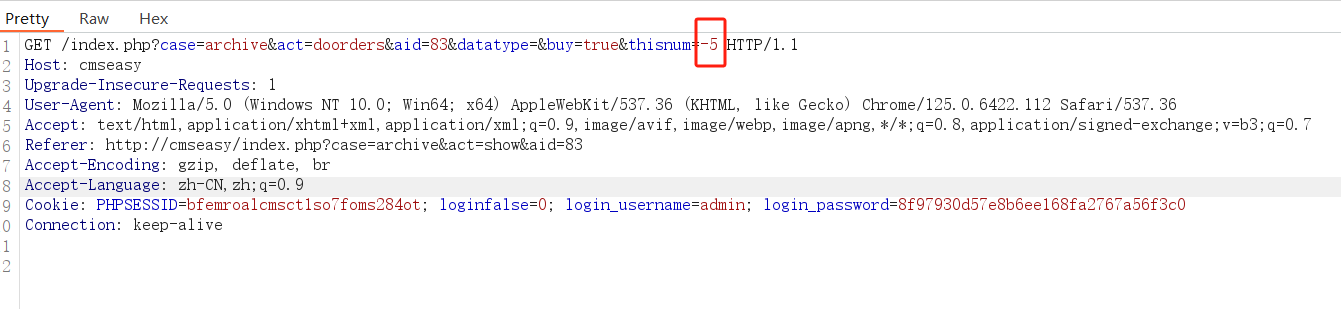

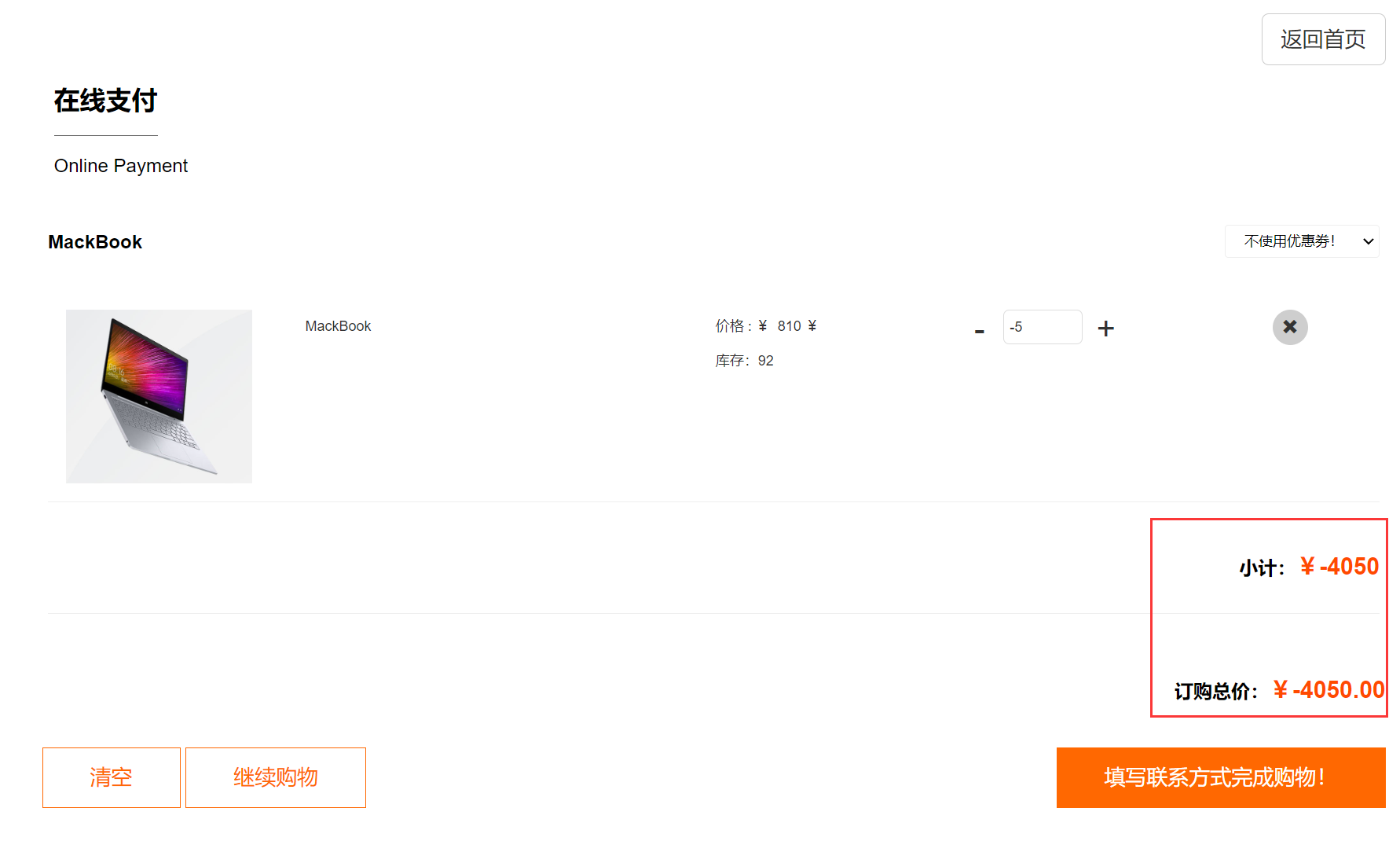

尝试修改一下这里的参数看看会不会有什么变化,把5变成-5

好家伙,金额变成了负数

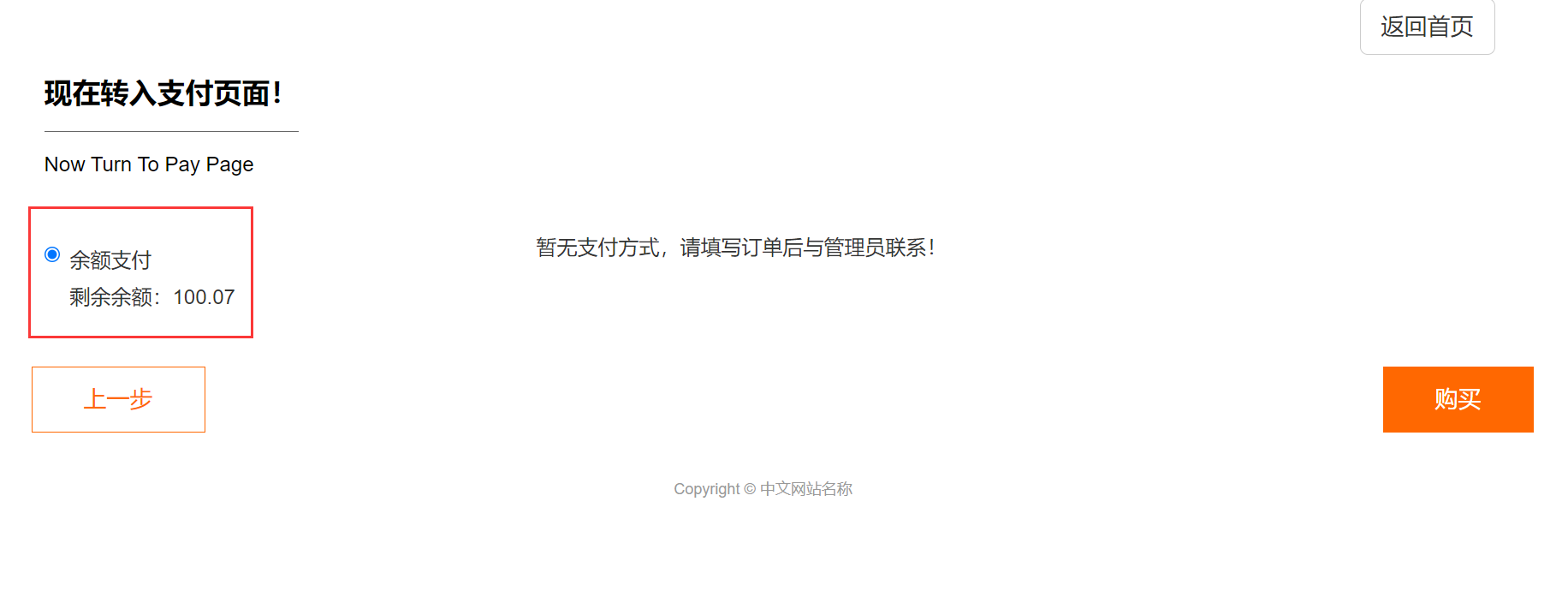

填写联系方式,选择支付方式,点击购买(这里会校验你的电话号码格式是否正确)

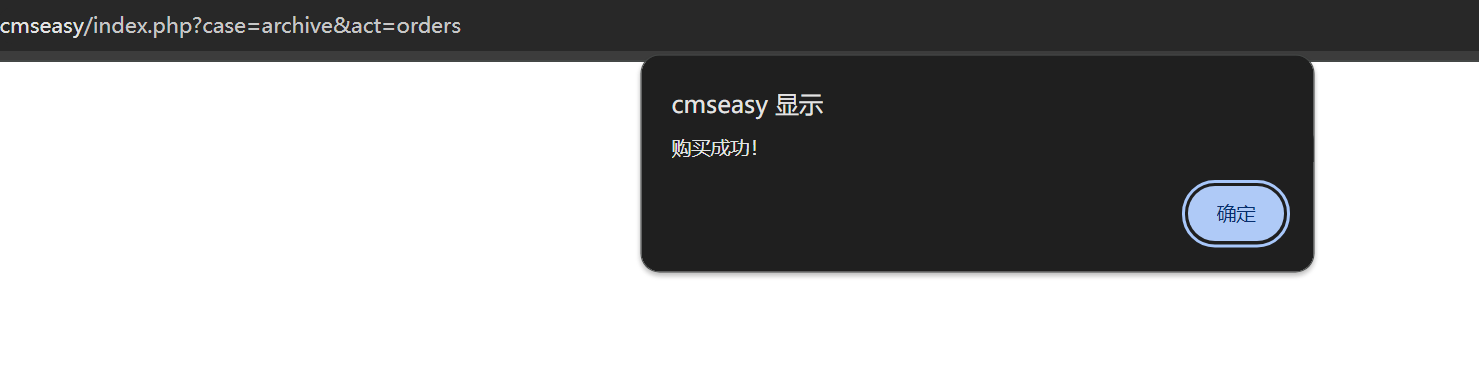

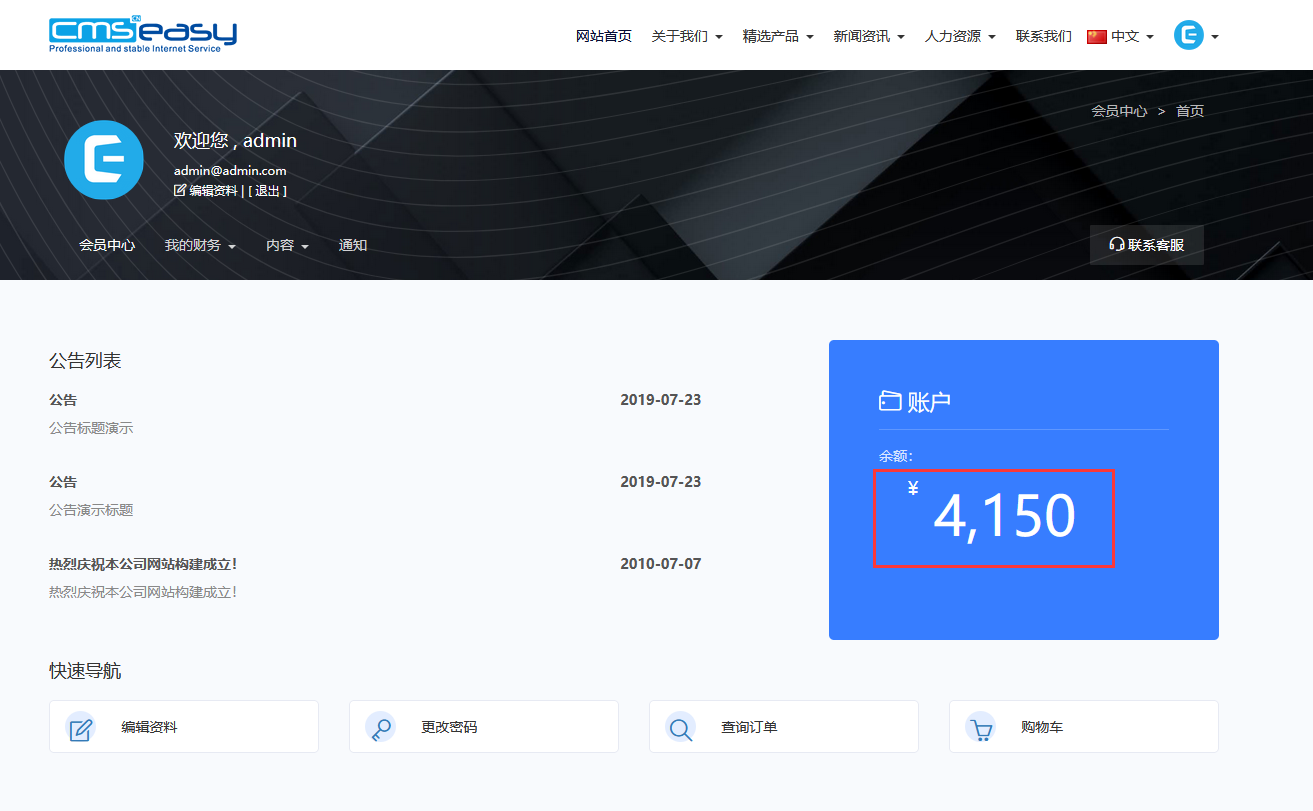

显示购买成功,返回账户那里看看余额有多少

余额直接由原来的100变成了4150,简直离谱,不仅要给我商品还要倒贴

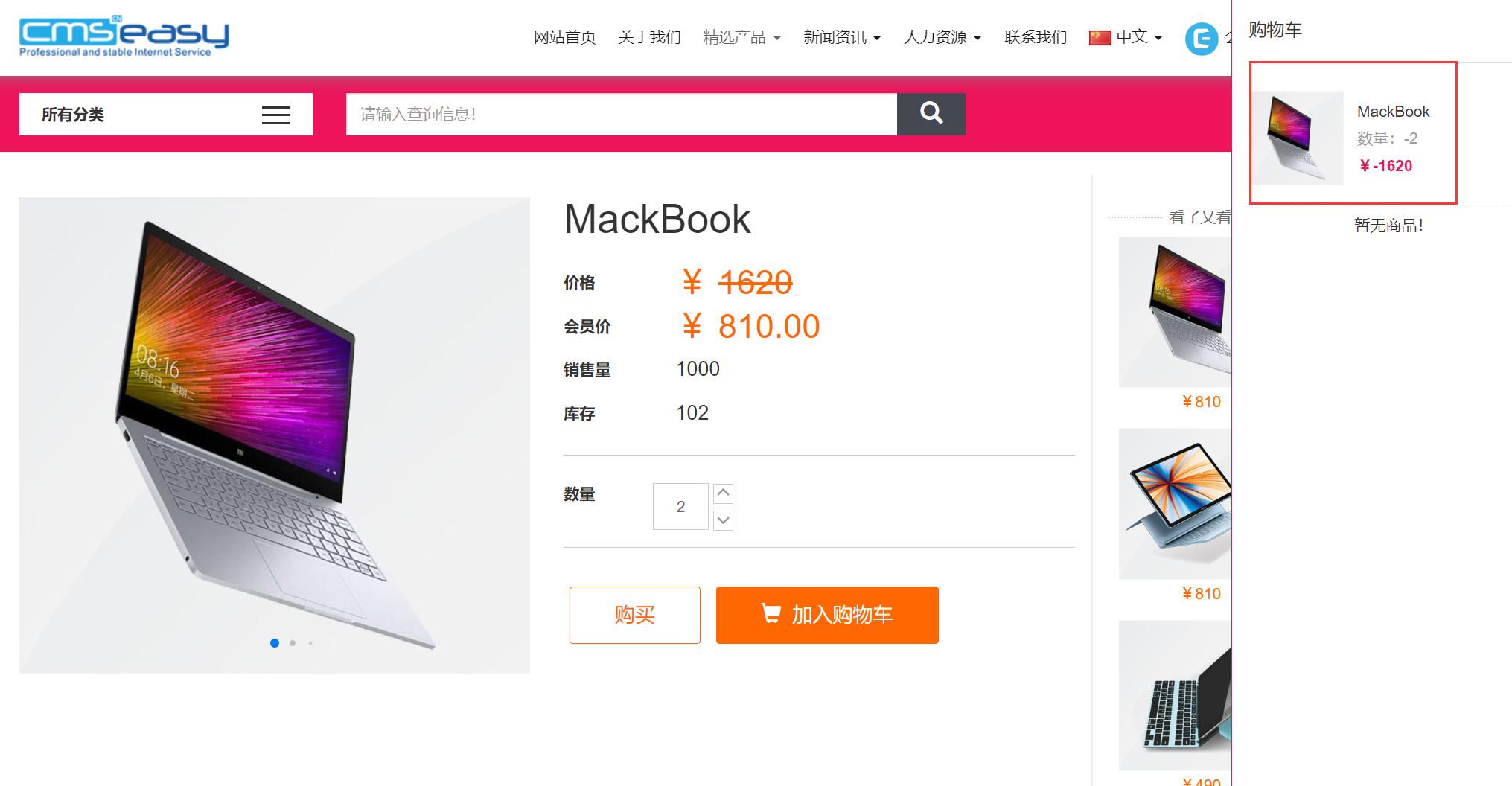

尝试了一下使用购物车购买,在加入购物车那里抓包然后把参数改成-2即可,剩下部分和之前一样

总结

这里我的思路是,抓取其中购买数量的数据包,修改参数看看结果是否发生我们预期的变化,如果没有那么再去看看别的点,是否存在显示支付价格的,以及订单号之类的等等,都可以测一测

浙公网安备 33010602011771号

浙公网安备 33010602011771号