完整教程:BUUCTF PWN test_your_nc1 wp

1.下载给定 test 二进制文档,并启用靶机;

【在CTF的Pwn或Web等题型中,参赛者通常需要与一个远程运行的靶机(Target Machine)进行交互:

在CTF竞赛和网络安全训练中,靶机指的是一个专门设计用于测试安全技能的目标架构(通常是虚拟机或容器镜像)。

核心目的:靶机上通常运行着存在已知漏洞的服务或程序。

挑战内容:参赛者的任务就是分析这些程序,利用其漏洞,最终获取系统权限(如shell访问权)并找到隐藏的flag(通常是一个特定格式的字符串)。

环境隔离:使用靶机可以献出一个安全、可控的实验环境,避免对真实系统造成损害。】

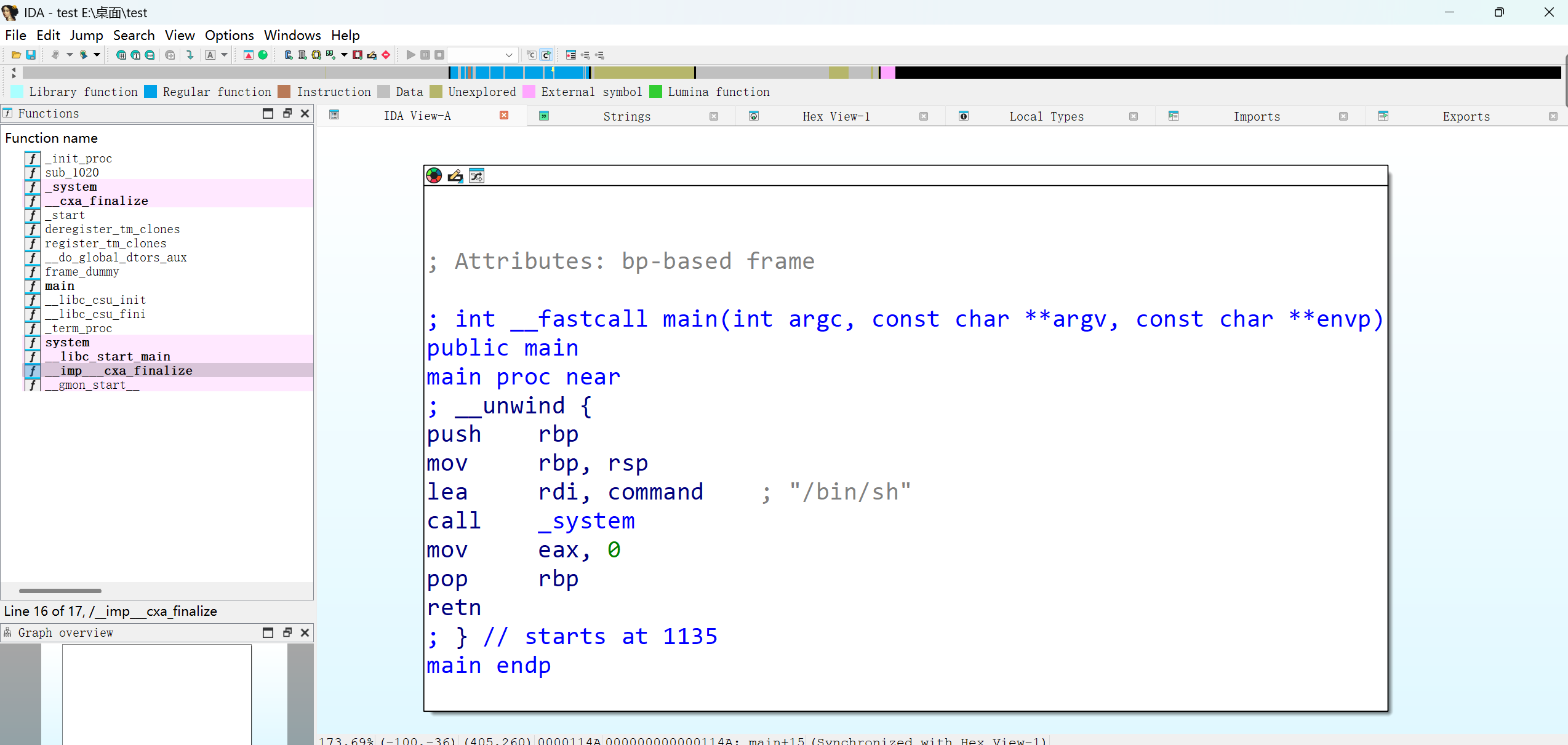

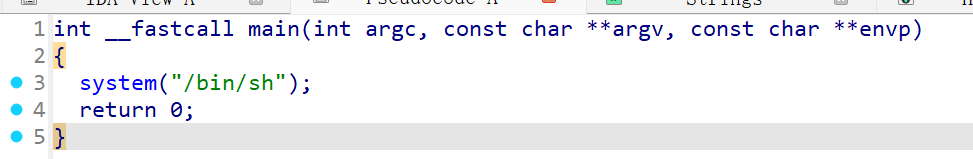

2.IDA静态分析:用IDA Free 9.0打开test,运用F5生成伪C代码,提升可读性,便于发现漏洞;

根据伪代码可知该程序本身就直接提供了获取 shell 的途径(system("/bin/sh");)

【可将 Shell 理解为一个“命令解释器”。它接收用户输入的命令(比如 ls、cp),将其“翻译”成操作系统内核能够理解和执行的指令,并将执行结果返回给用户。在网络安全领域,“获取 Shell”通常特指通过某种手段(如利用漏洞)在目标环境上获得一个可执行命令的权限】

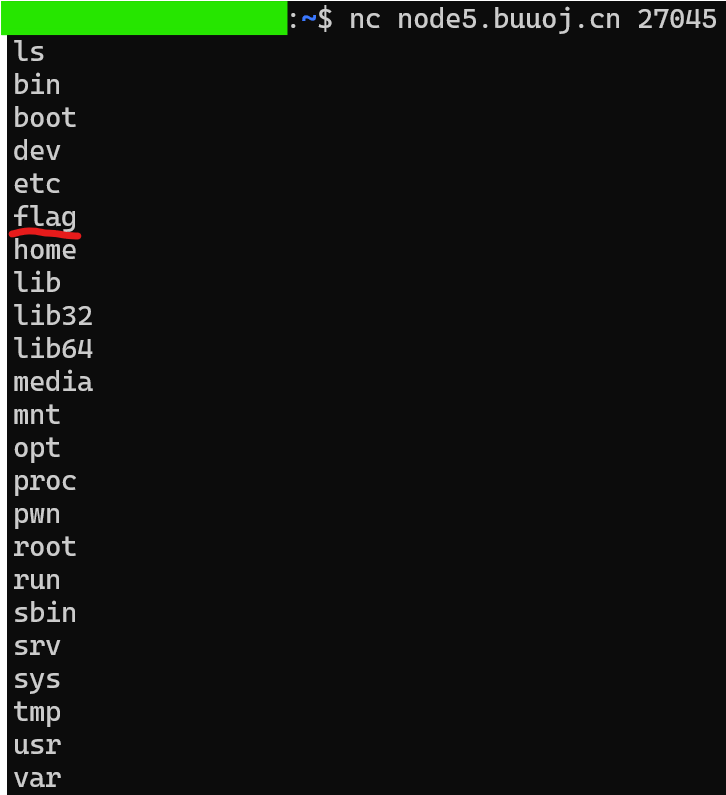

3.链接靶机,获取flag:由于此题非常简单,直接提供了获取 shell 的途径,可不使用python脚本进行攻击链接,直接启用nc命令(netcat)即可——nc <靶机IP> <端口号>;链接成功后,使用ls命令显示目录中的文件和子目录,寻找flag文件;

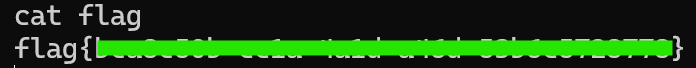

寻找到flag文件后,通过cat命令显示文件内容,获取flag。![]()

【总结:此题是为刚接触 PWN 的选手设计的入门题,目的是让大家熟悉最核心的“连接环境并执行命令”的执行。程序本身没有复杂的漏洞需要利用,它自己就已经包含了获取 shell 的代码。目的是为了实践 CTF PWN 题的基本流程:连接 → 交互 → 获取 flag】

浙公网安备 33010602011771号

浙公网安备 33010602011771号