[H&NCTF re]hnwanna

浅谈 CTF 中的 unity 游戏逆向 | (mrwq.github.io)

从上面网址学的

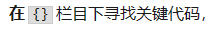

好,在游戏文件里面找到关键文件,这个 dll 就是游戏的逻辑核心

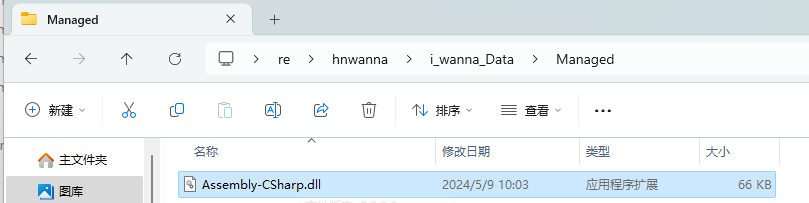

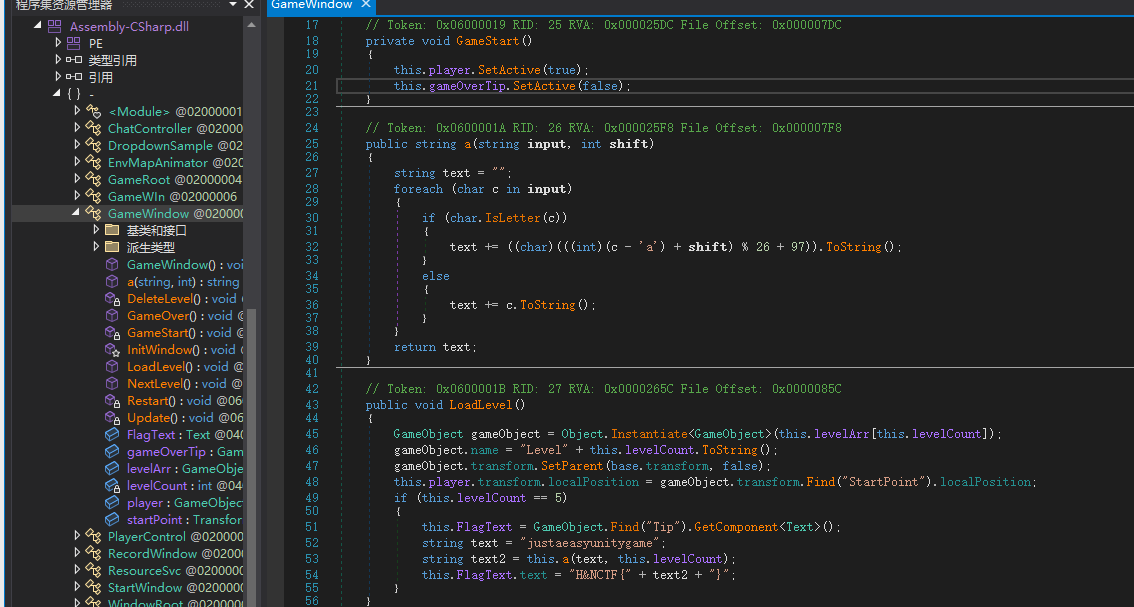

然后放进 dnSpy 里

根据文章,在{}这个部分里找关键代码

最后在 GameWindow 部分中找到关键函数

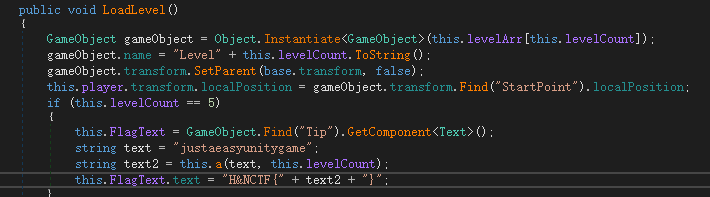

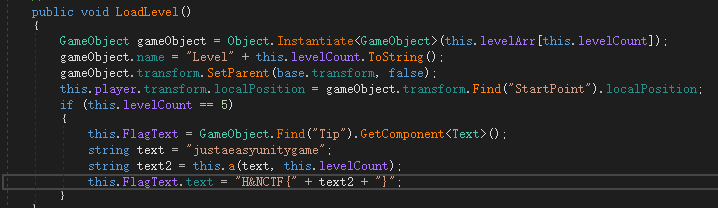

可以看到将 text 字符串用 a 这个函数处理了,我们跟进 a 函数

经过分析,这个函数就是一个凯撒加密(ROT13),偏移数值就是函数中这个形参 int shift 的值

回到原来的函数,这个偏移就是 levelCount 的值,而在上面可以看到 if 后面的括号中有 levelcount 的值为 5,所以就是把字符串整体偏移 5,得到 ozxyfjfxdzsnydlfrj

所以 flag 是 H&NCTF{ozxyfjfxdzsnydlfrj}

浙公网安备 33010602011771号

浙公网安备 33010602011771号