2024盘古石取证比赛(APK)

题目列表

使用软件:

Notepad++,火眼证据分析软件,雷电分析app,DB browser for SQLCipher

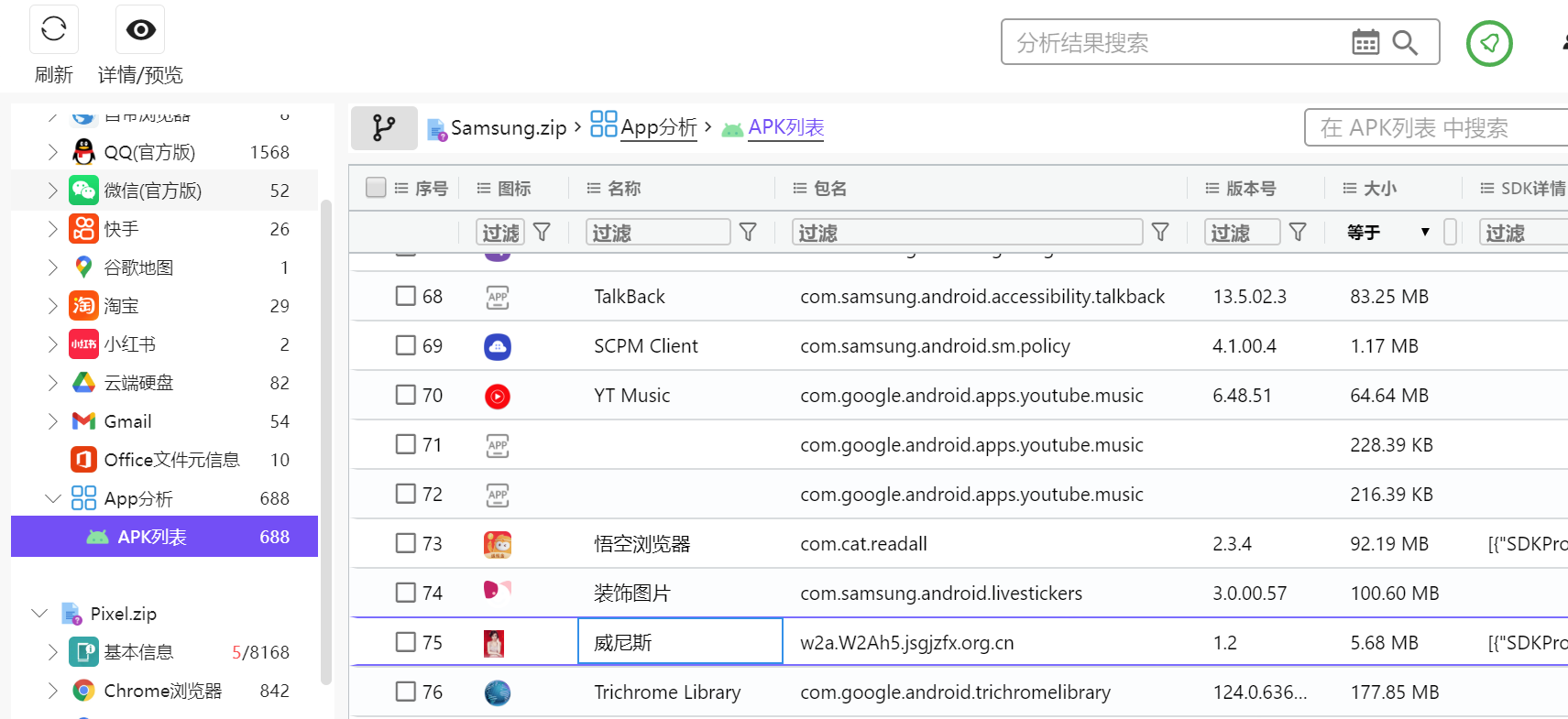

1. 分析伏季雅的手机检材,手机中诈骗APP的包名是:[答案格式:abc.abc.abc,区分大小写][★☆☆☆☆]

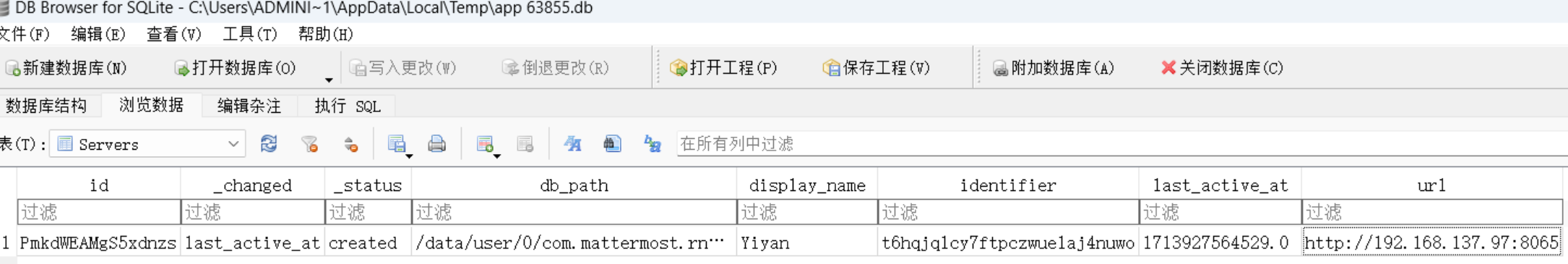

w2a.W2Ah5.jsgjzfx.org.cn

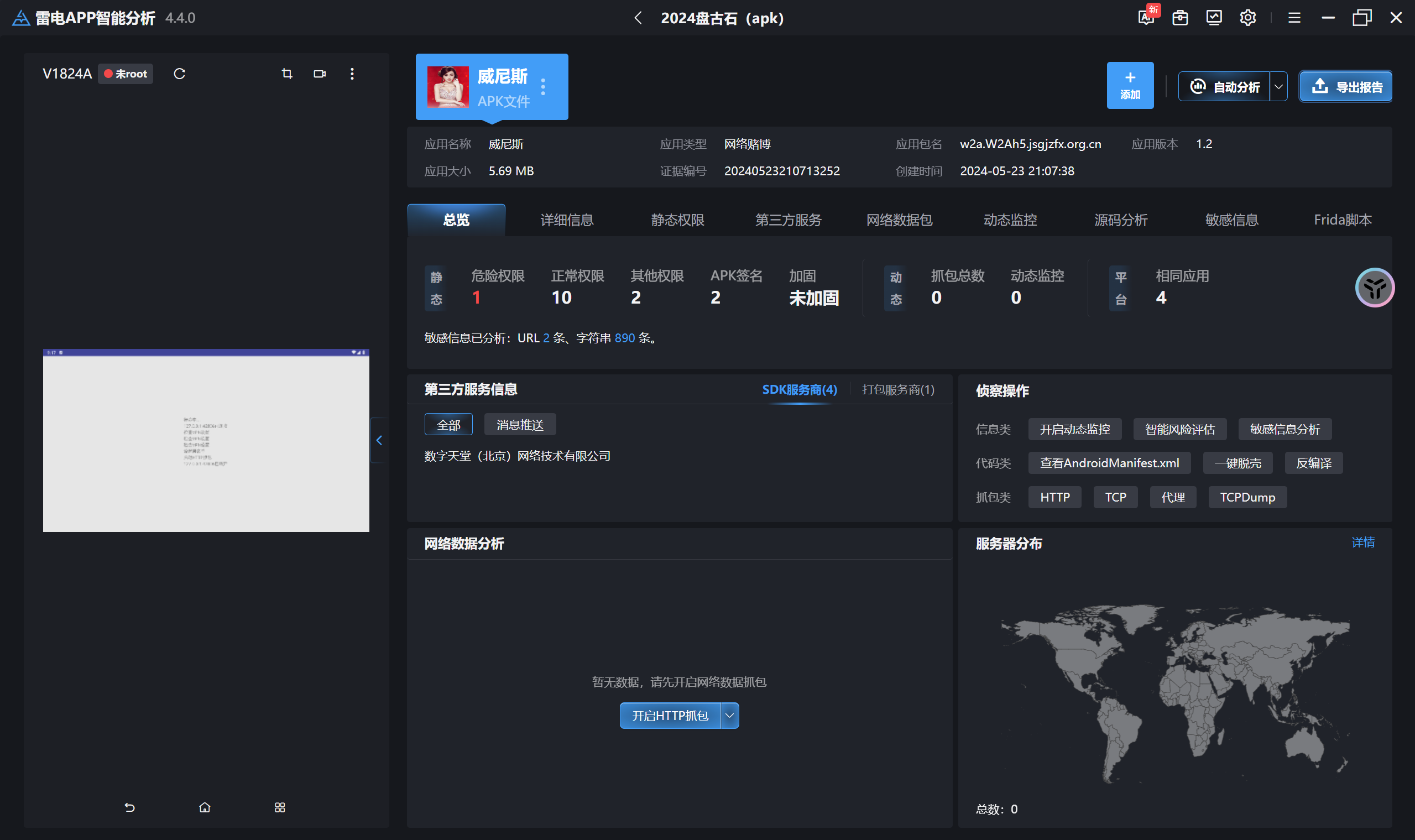

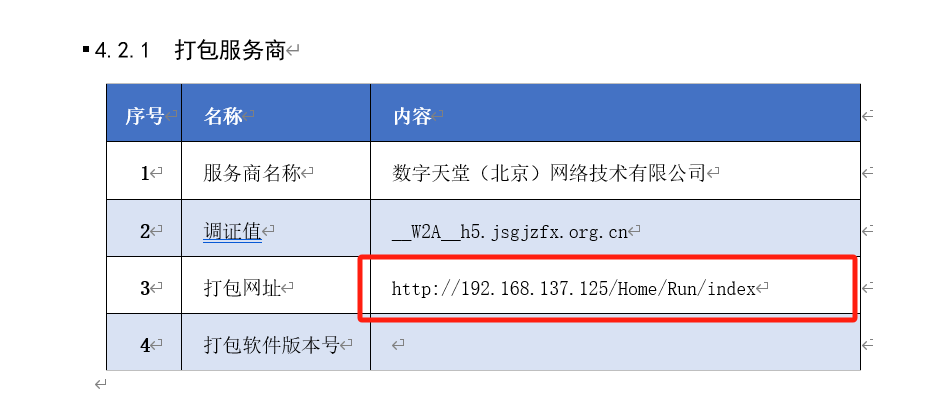

2. 分析伏季雅的手机检材,手机中诈骗APP连接的服务器地址是:[答案格式:127.0.0.1][★☆☆☆☆]

方法1:

服务器题目里有网站IP,web服务器进宝塔可以看到

方法2:

用雷电智能分析app———服务器题目里的web服务器有数据库文件,可以找到威尼斯账号密码登录root

192.168.137.125

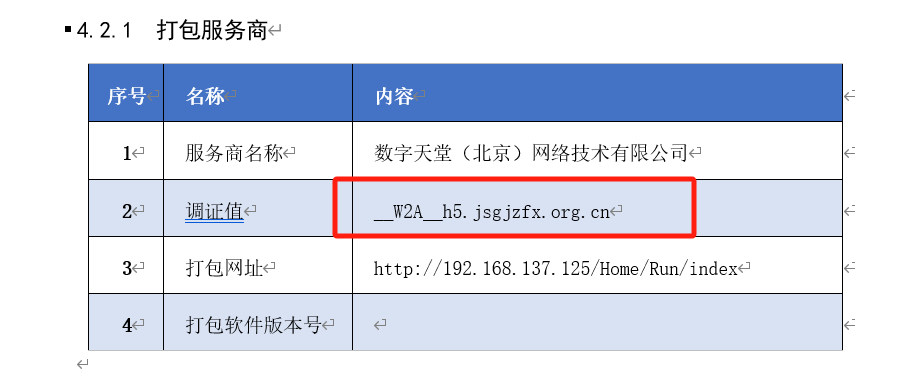

3. 分析伏季雅的手机检材,手机中诈骗APP的打包ID是:[答案格式:_abc_abc.abc,区分大小写][★☆☆☆☆]

报告里有

软件也可以看

__W2A__h5.jsgjzfx.org.cn

4. 分析伏季雅的手机检材,手机中诈骗APP的主启动项是:[答案格式:abc.abc.abc,区分大小写][★☆☆☆☆]

io.dcloud.PandoraEntry

5. 分析义言的手机检材,分析团队内部使用的即时通讯软件,该软件连接服务器的地址是:[答案格式:127.0.0.1][★★☆☆☆]

方法1:

服务器里可以直接用ifconfig找到ens33网卡:192.168.137.97——我做服务器的时候,IP显示有点问题

方法2:

服务器题目里有用navicat连过postgrepsql数据库(IM里的docker容器)

也可以把postgrepsql数据库文件导出放DB browser里看

192.168.137.97

6. 接上题,该软件存储聊天信息的数据库文件名称是:[答案格式:abc.abc,区分大小写][★★☆☆☆]

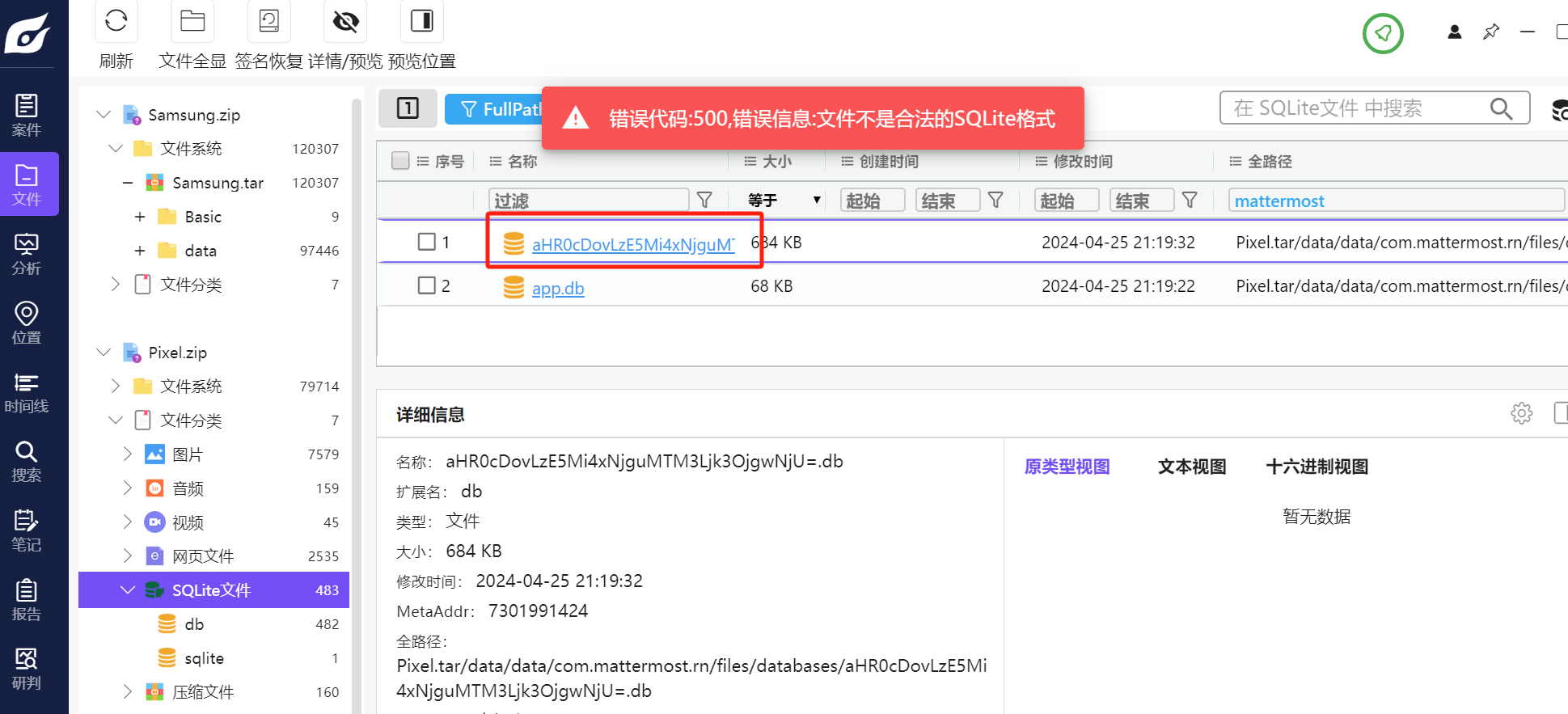

aHR0cDovLzE5Mi4xNjguMTM3Ljk3OjgwNjU=.db

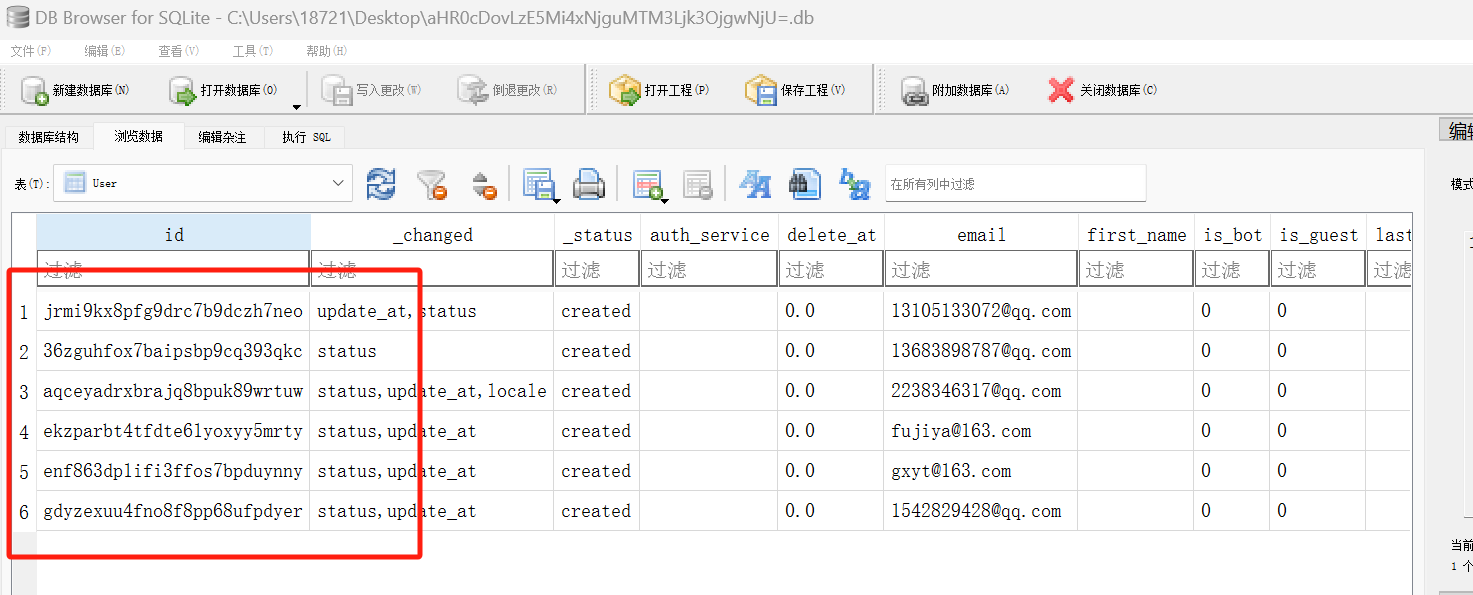

7. 接上题,该即时通讯软件中,团队内部沟通群中,一共有多少个用户:[答案格式:1][★★☆☆☆]

导出数据库到DB browser

6

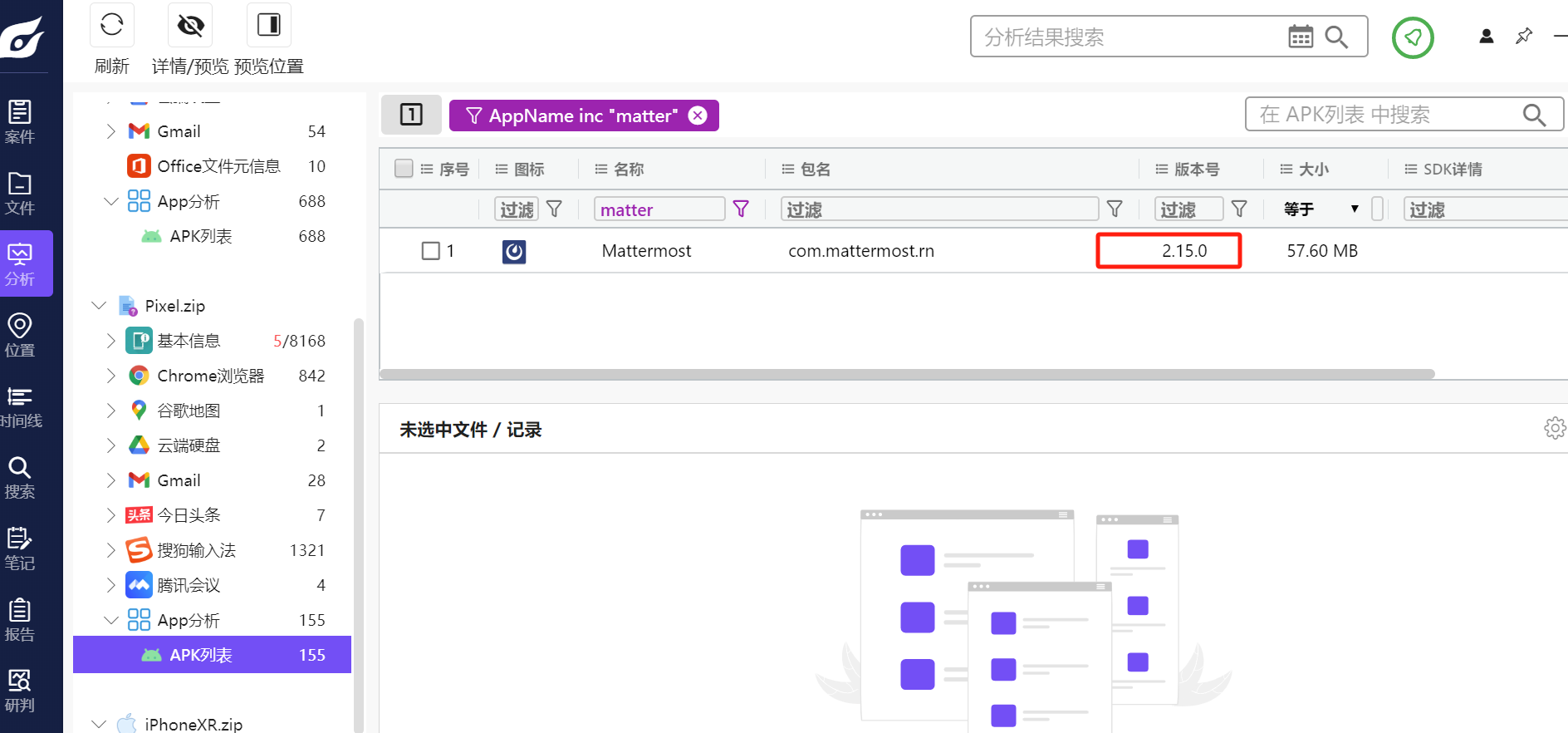

8. 接上题,该即时通讯应用的版本号是:[答案格式:1.1.1][★★☆☆☆]

2.15.0

9. 接上题,该即时通讯应用中,团队内部沟通中曾发送了一个视频文件,该视频文件发送者的用户名是:[答案格式:abc][★★★★☆]

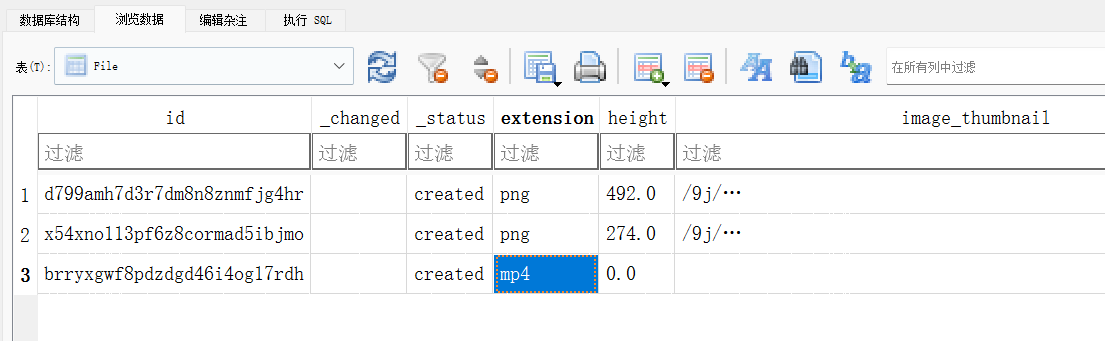

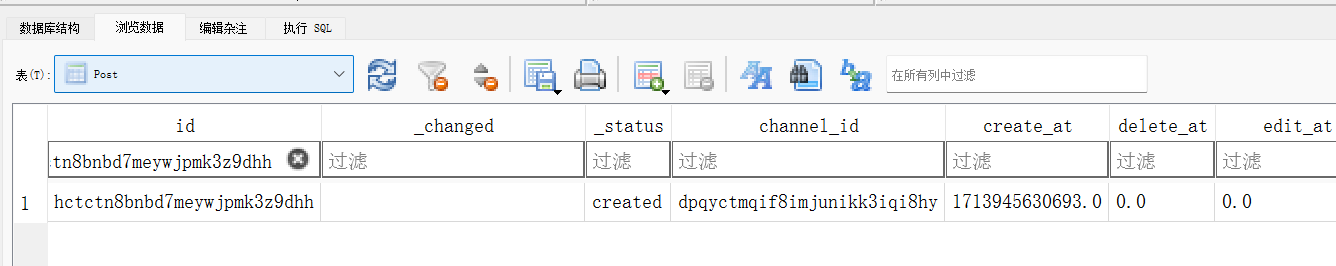

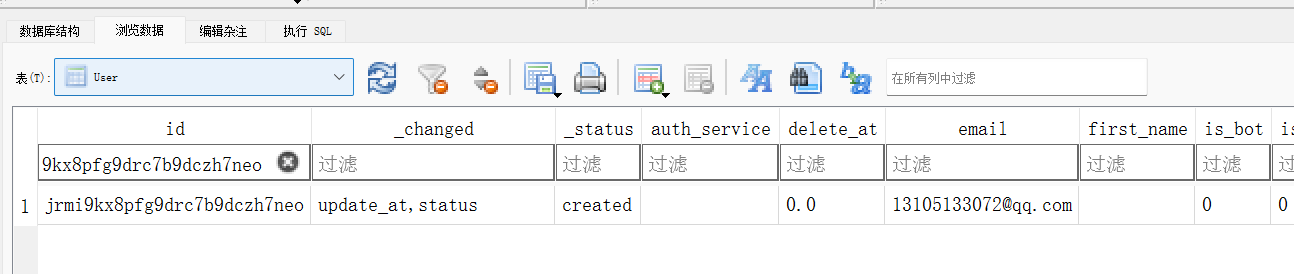

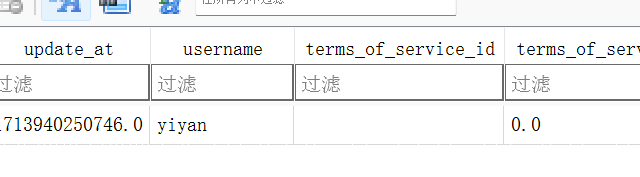

通过MP4定位post_id

通过post_id到post表里找user_id

通过user_id到post表里找用户名

yiyan

10. 接上题,分析该即时通讯的聊天记录,团队购买了一个高性能显卡,该显卡的显存大小是:[答案格式:20G][★★☆☆☆]

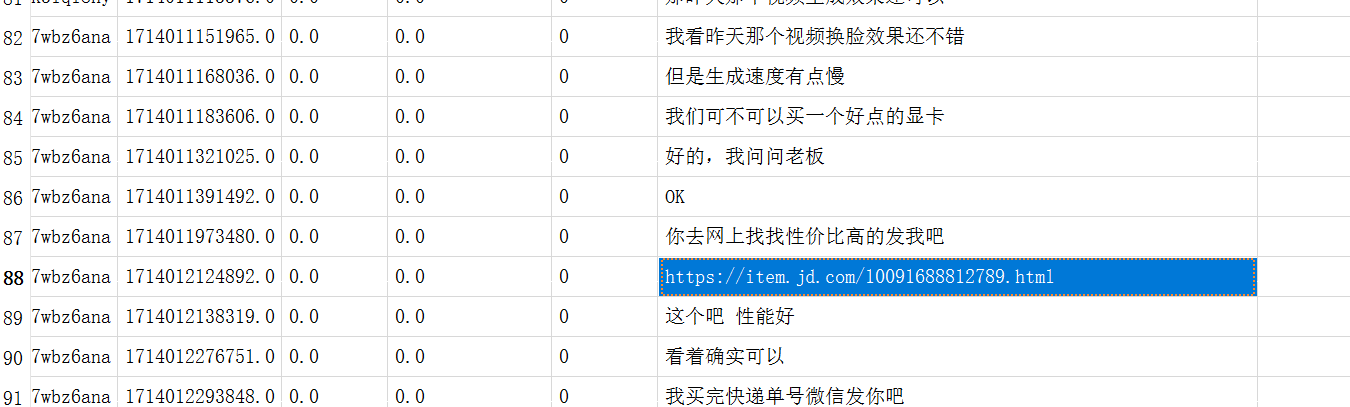

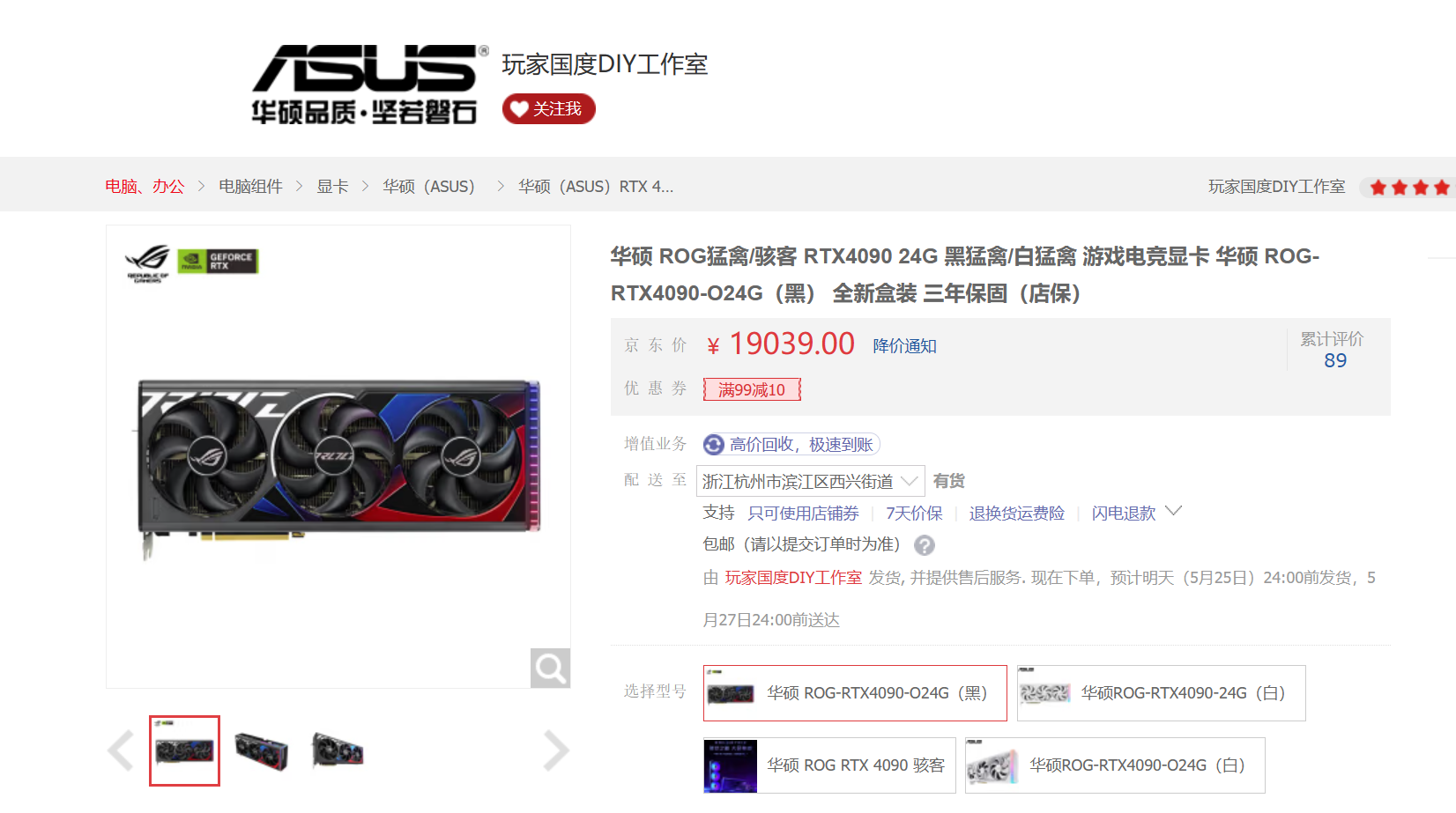

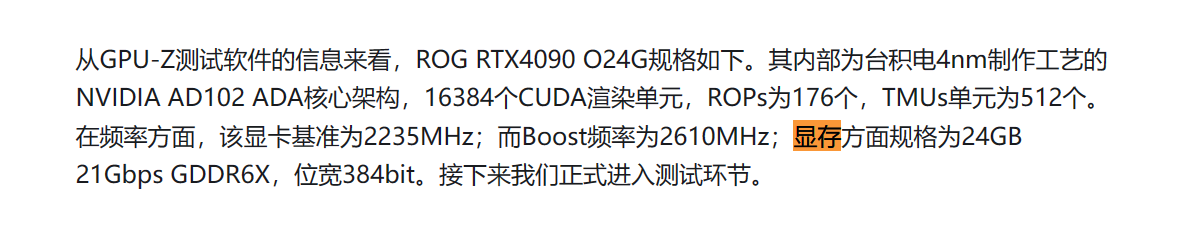

post表里放的是mattermost不同群聊的聊天记录

在post表有看到4090显卡相关信息

下面找到了购买链接

24G

11. 分析义言的手机检材,手机中装有一个具备隐藏功能的APP,该APP启动设置了密码,设置的密码长度是多少位:[答案格式:5][★★★★☆]

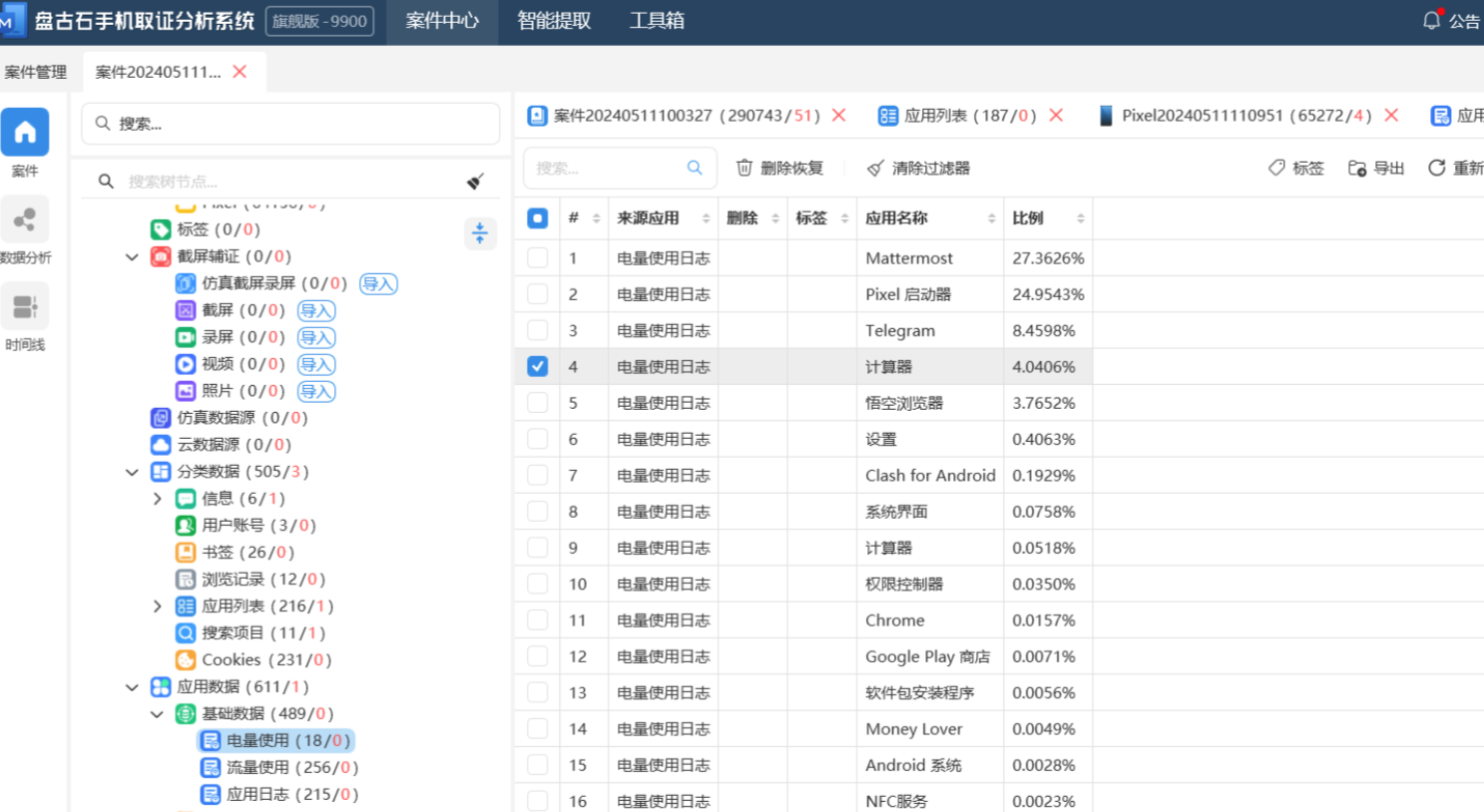

找到隐藏app有两个方法:1.分析app异常用电量 2.分析app异常名称

盘古石软件查看用电量

异常名称

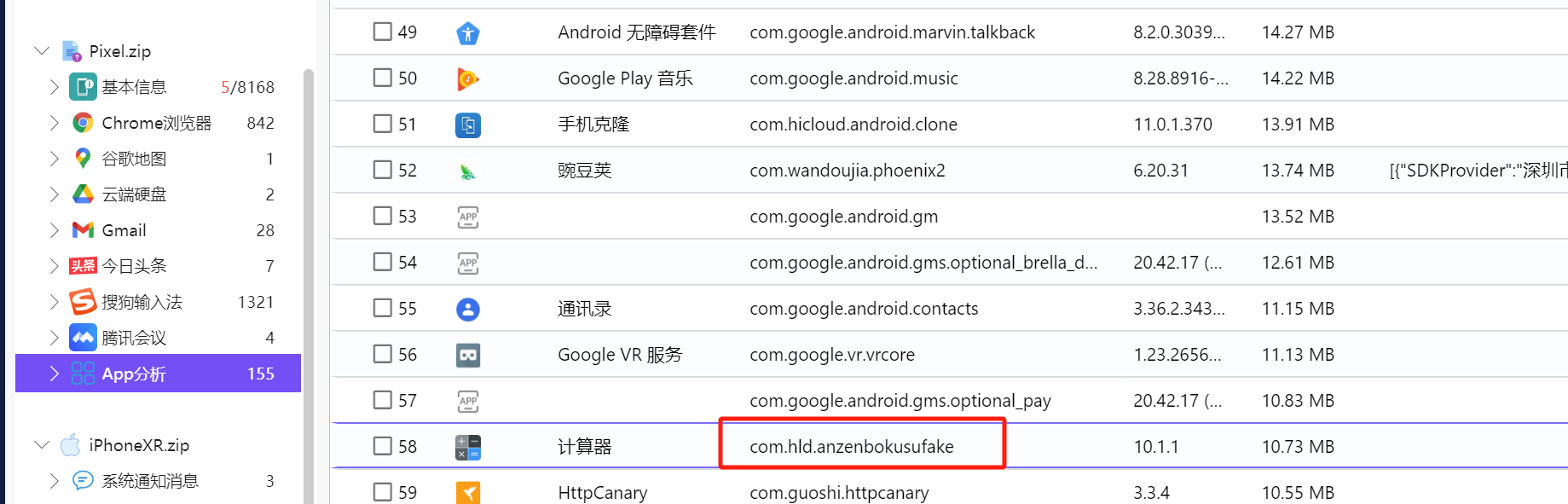

发现文件是一个叫com.hld.anzenbokusufake的计算器软件

https://theincidentalchewtoy.wordpress.com/2021/12/07/decrypting-the-calculator-apps/

这篇文章详细讲解了隐藏过程

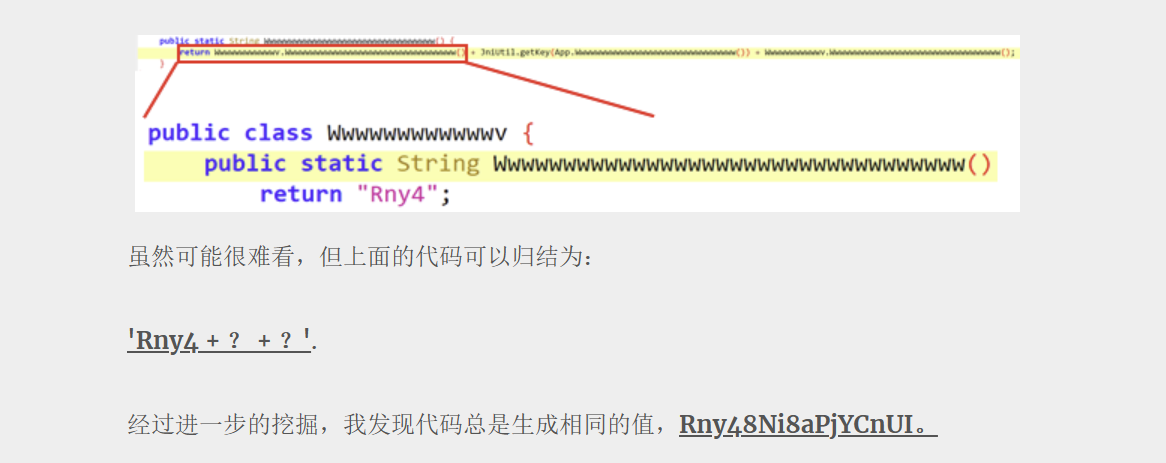

密码有三块——pin+密保+手势密码

使用火眼分析

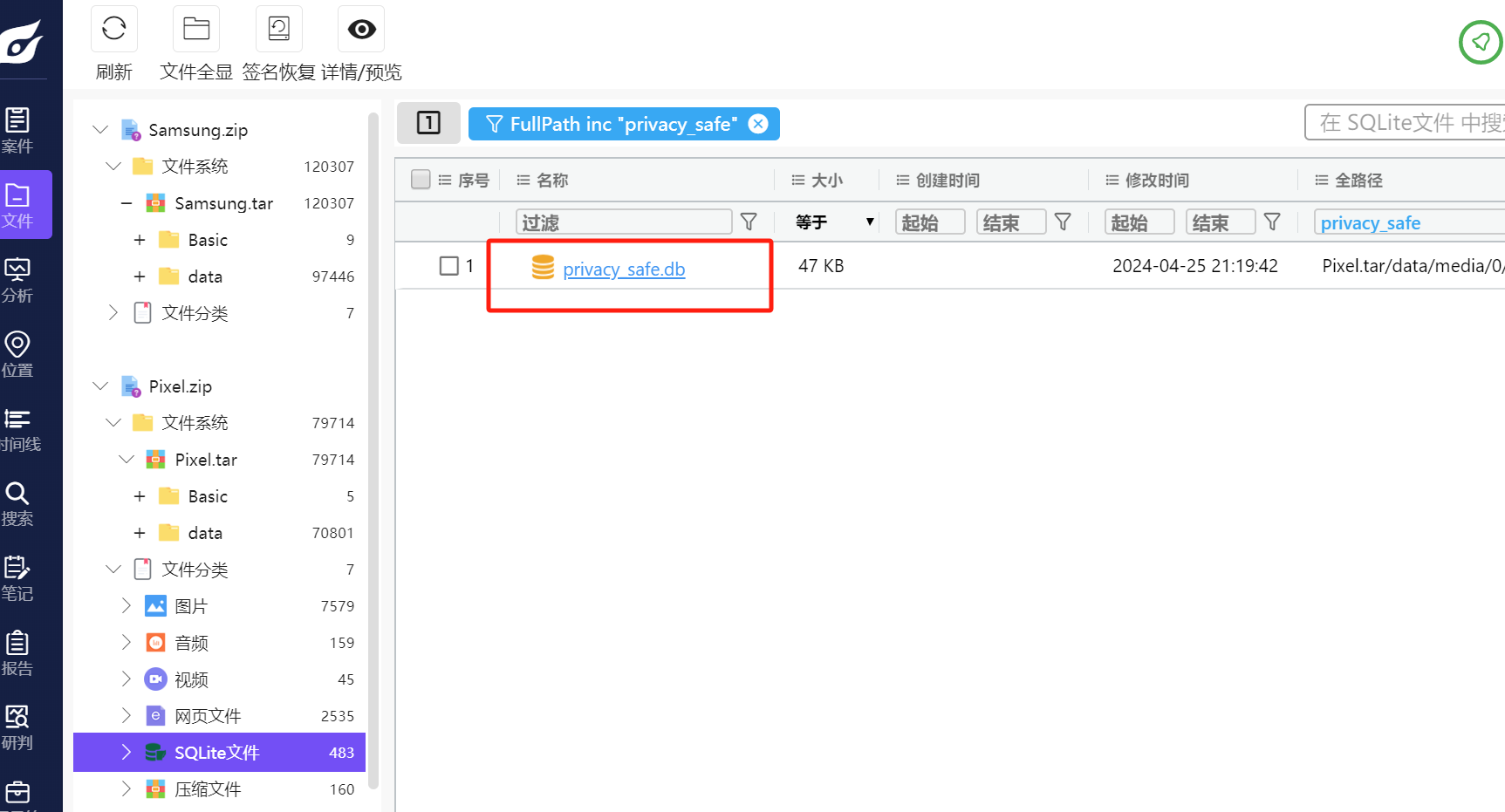

导出db文件

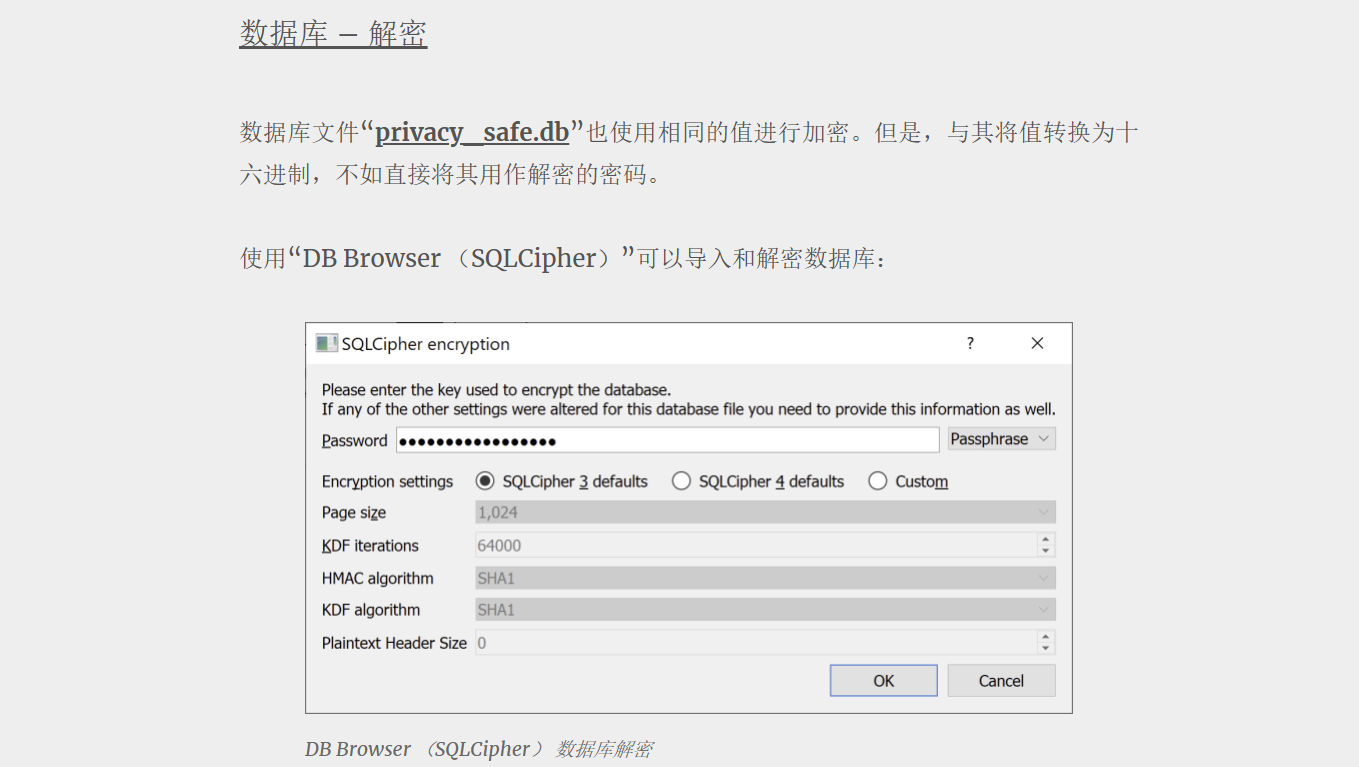

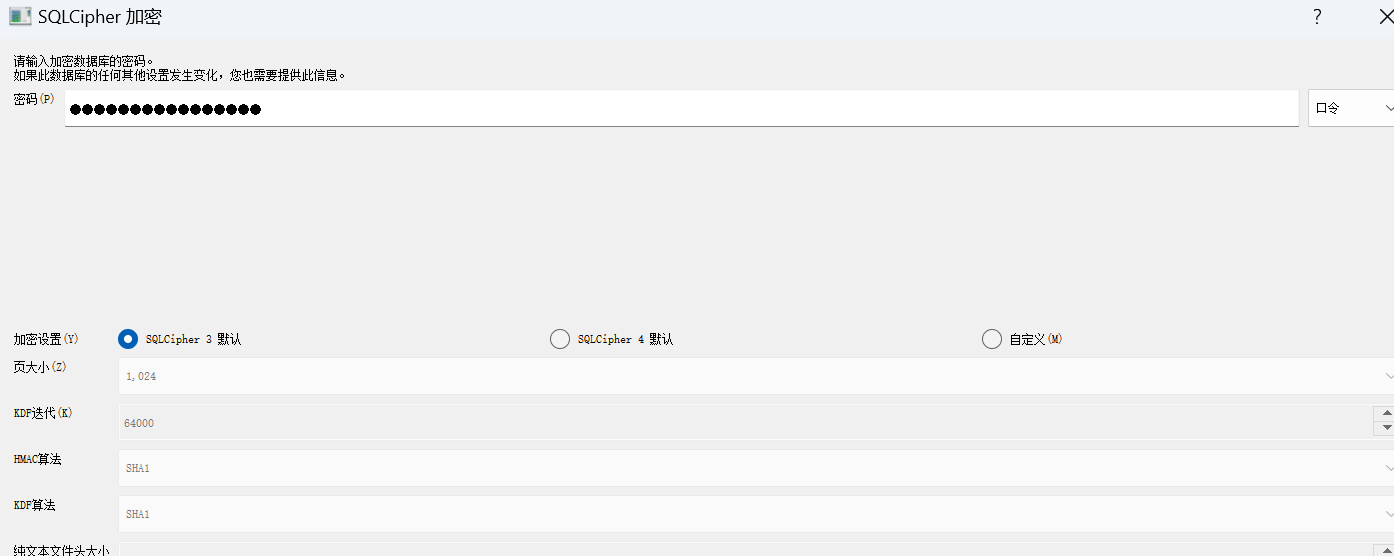

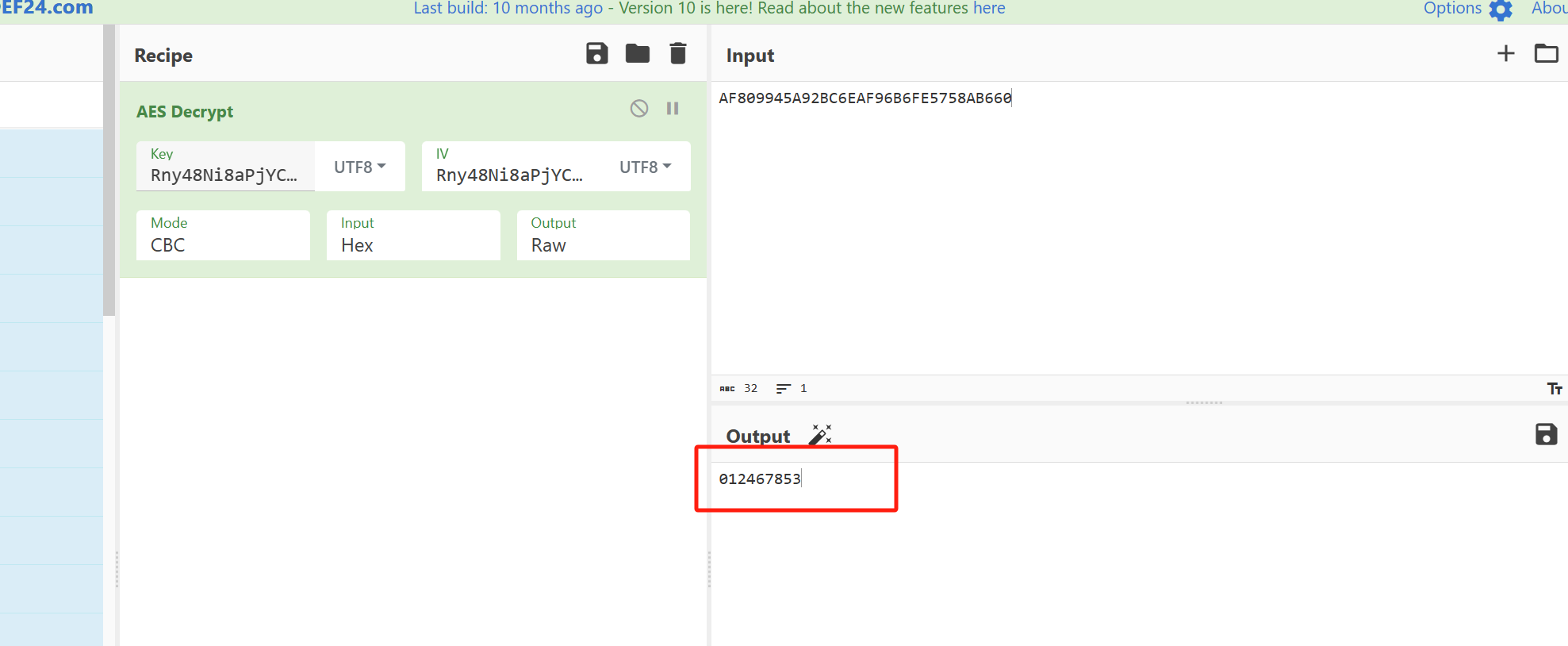

使用DB Browser for SQLCipher打开,密码:Rny48Ni8aPjYCnUI

计算器app数据库创建成功

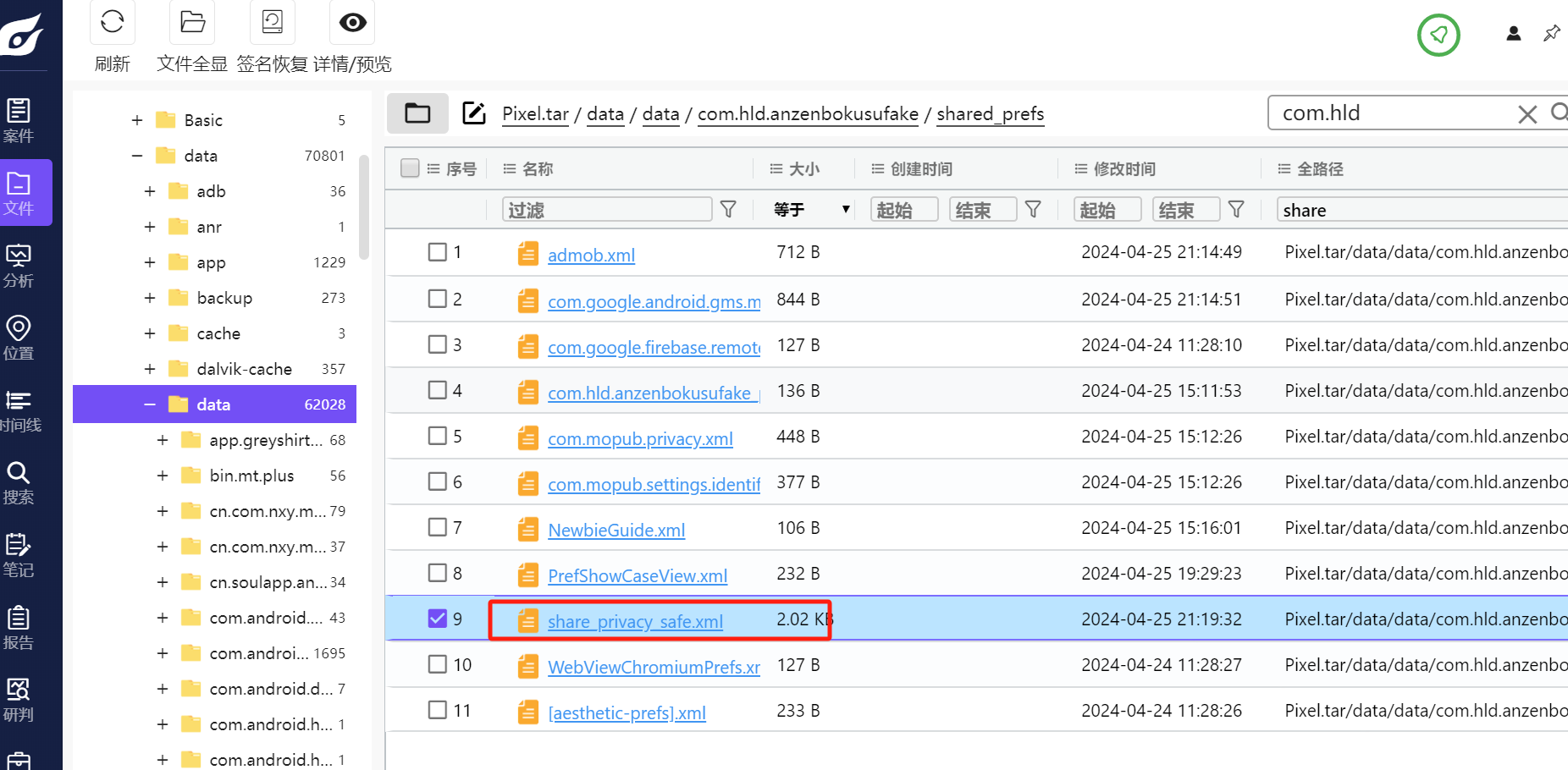

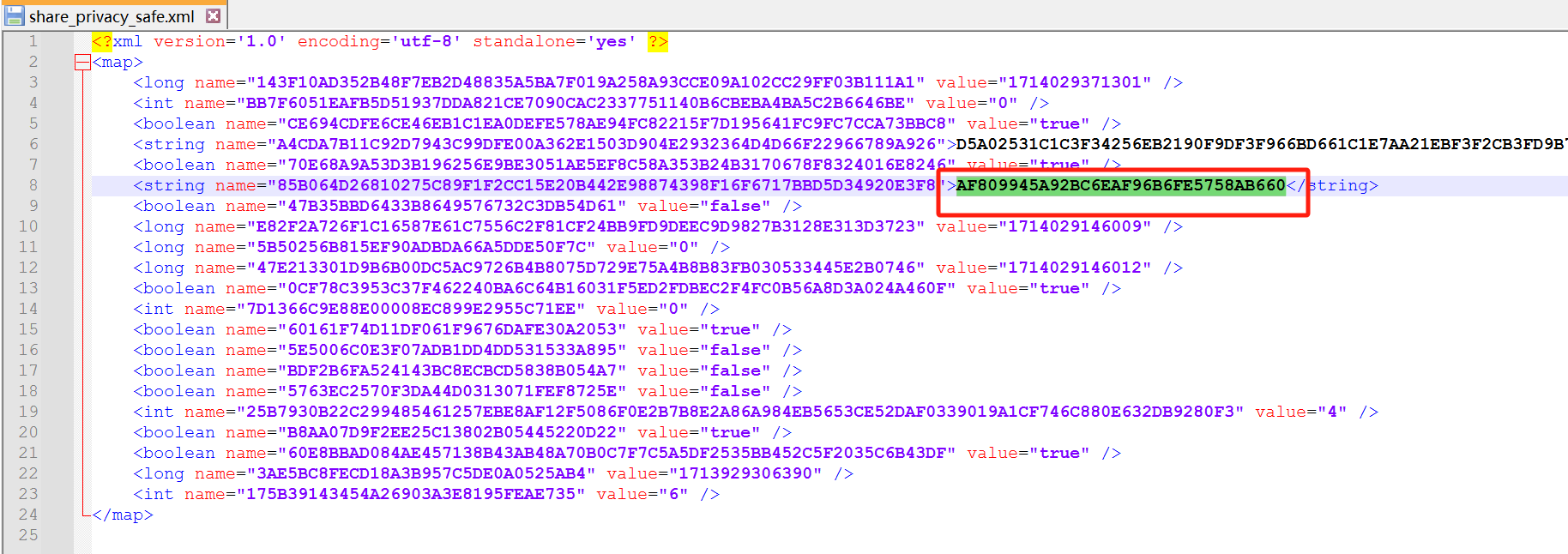

寻找保存了pin密码的文件share_privacy_safe.xml

Pixel.tar/data/data/com.hld.anzenbokusufake/shared_prefs

https://mm.imbyter.com/ AEA解密 key:Rny48Ni8aPjYCnUI(UTF8)

9

12. 接上题,分析上述隐藏功能的APP,一共隐藏了多少个应用:[答案格式:1][★★★★☆]

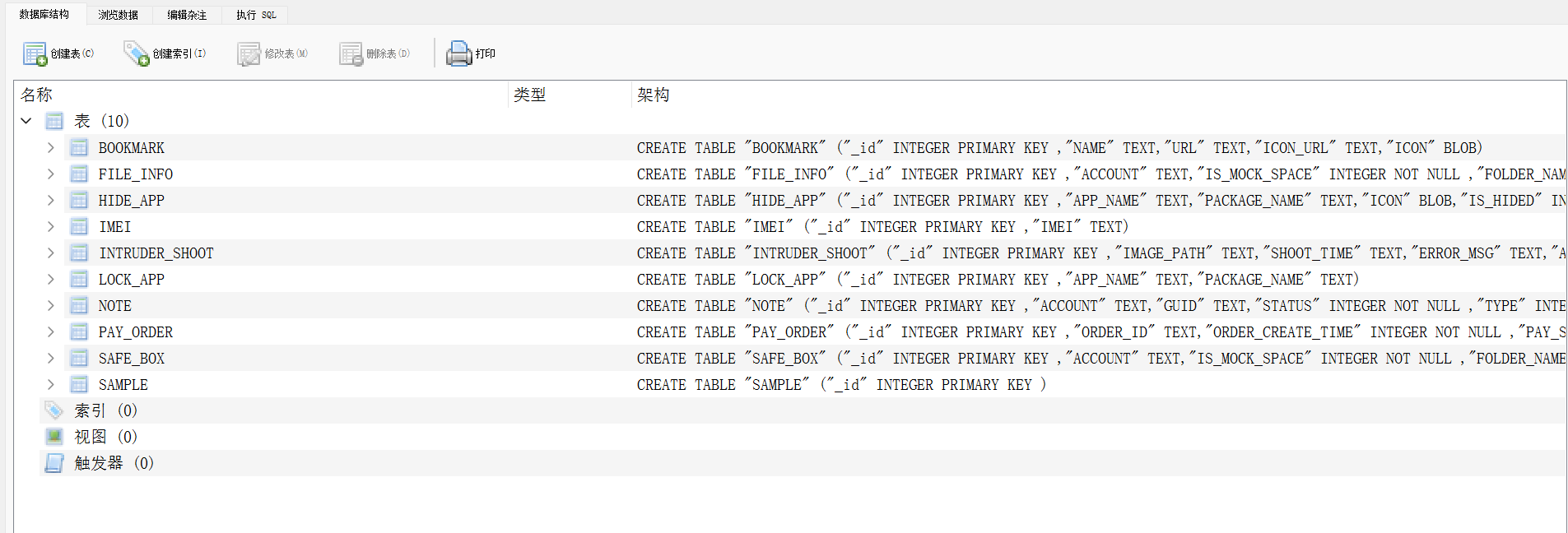

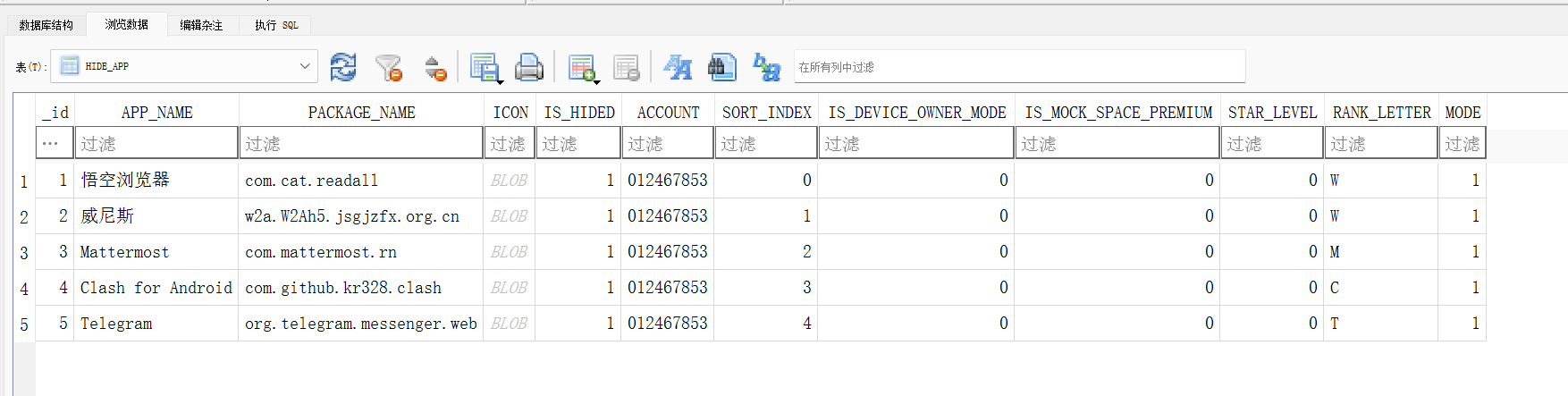

数据库里找hide_app

5

13. 接上题,分析上述隐藏功能的APP,该APP一共加密了多少个文件:[答案格式:][★★★★☆]

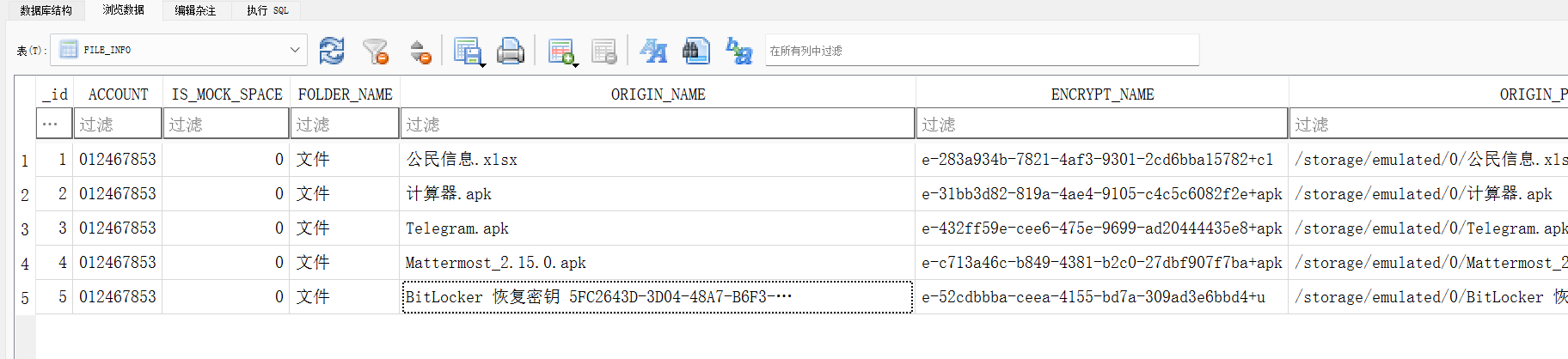

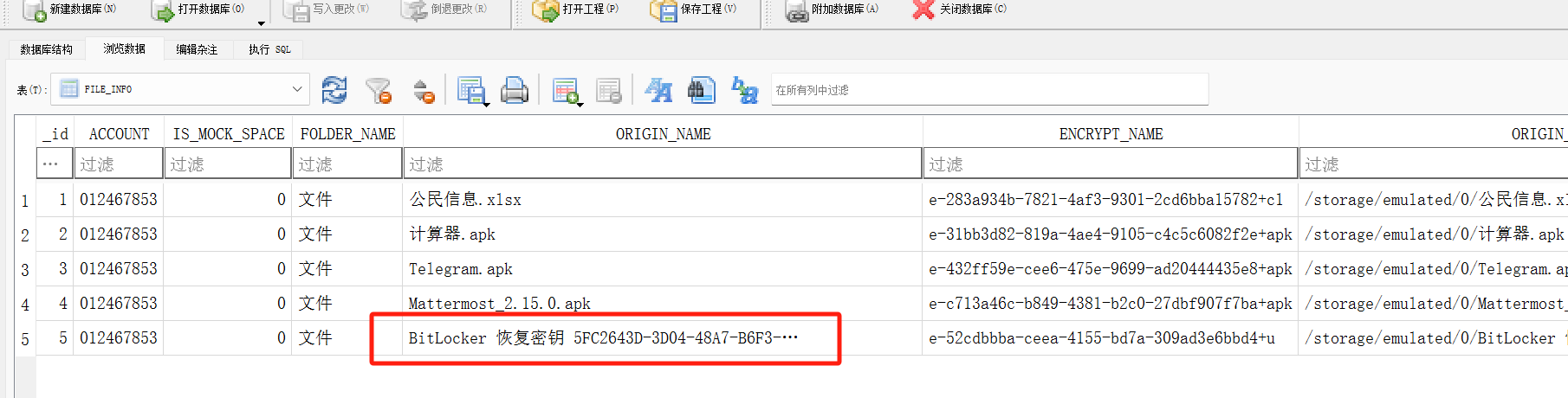

file_info表

5

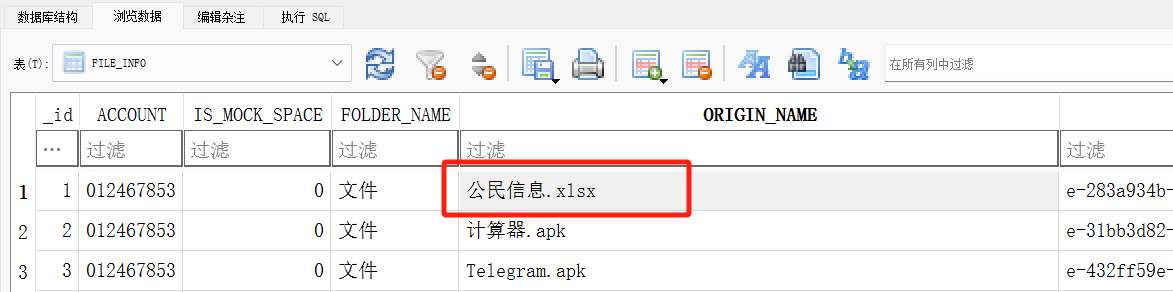

14. 接上题,分析上述隐藏功能的APP,该APP加密了一份含有公民隐私信息的文件,该文件的原始名称是:[答案格式:abc.txt][★★★★☆]

公民信息.xlsx

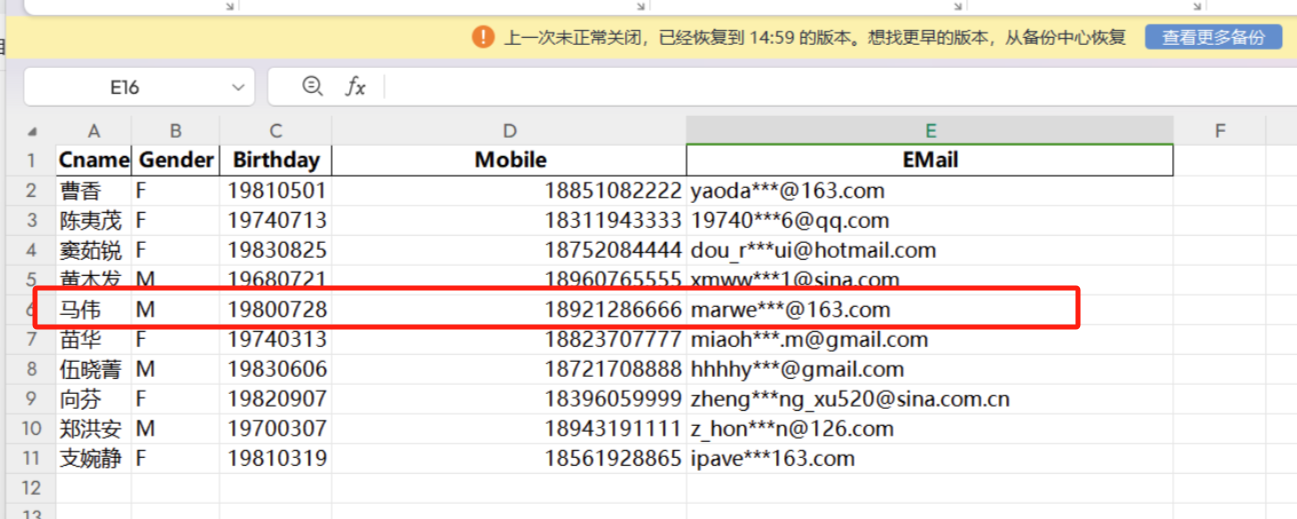

15. 分析义言的手机检材,马伟的手机号码是:[答案格式:13012341234][★★★★☆]

文件导出用Rny48Ni8aPjYCnUI进行AES解密

18921286666

16. 分析义言的手机检材,手机中存有一个BitLocker恢复密钥文件,文件已被加密,原始文件的MD5值是:[答案格式:小写字母和数字][★★★★☆]

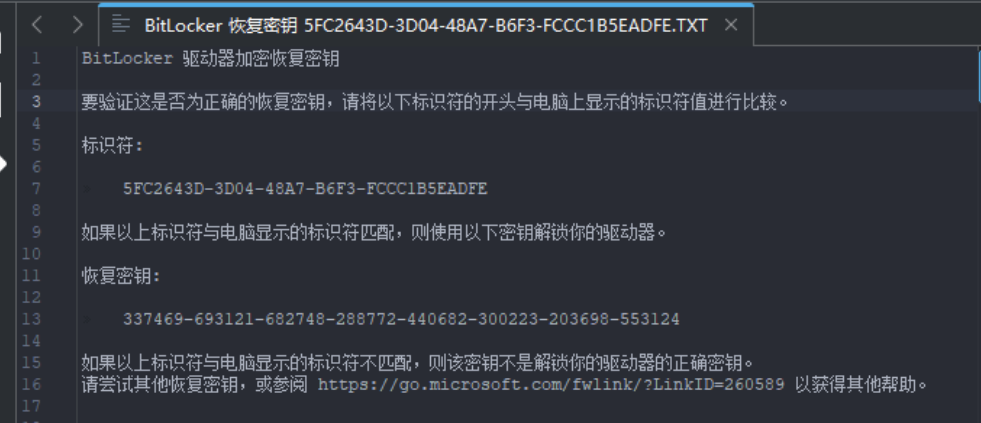

privacy_safe数据库文件file_info表里存有BitLocker——计算机D盘解密会用到

文件名:BitLocker 恢复密钥 5FC2643D-3D04-48A7-B6F3-FCCC1B5EADFE.TXT

导出文件,解密方法同上

BitLocker恢复密钥:337469-693121-682748-288772-440682-300223-203698-553124

MD5: 497f308f66173dcd946e9b6a732cd194

总结

这次的apk取证题目难度中等,前面和服务器题目贴合,后面BitLocker解不解的出来决定了计算机很多题目能不能做出来。数据库查询的过程和手机取证比较像,前面使用了雷电分析软件进行apk分析,后面难点在于找到隐藏软件,并进行静态分析。幸好有相关文章指导,且文件位置,密码,数据库名称未作改动,可以较快的进行解密。

总体来说,收获很大

浙公网安备 33010602011771号

浙公网安备 33010602011771号