2024盘古石取证比赛(计算机)

计算机题目

前期准备

弘连火眼仿真(如果上网记得改成nat模式)

火眼分析软件

1. 分析伏季雅的计算机检材,计算机最后一次错误登录时间是: [ 答案格式: 2024-01-01-04-05-06][ ★☆☆☆☆ ]

2024-04-25-09-53-24

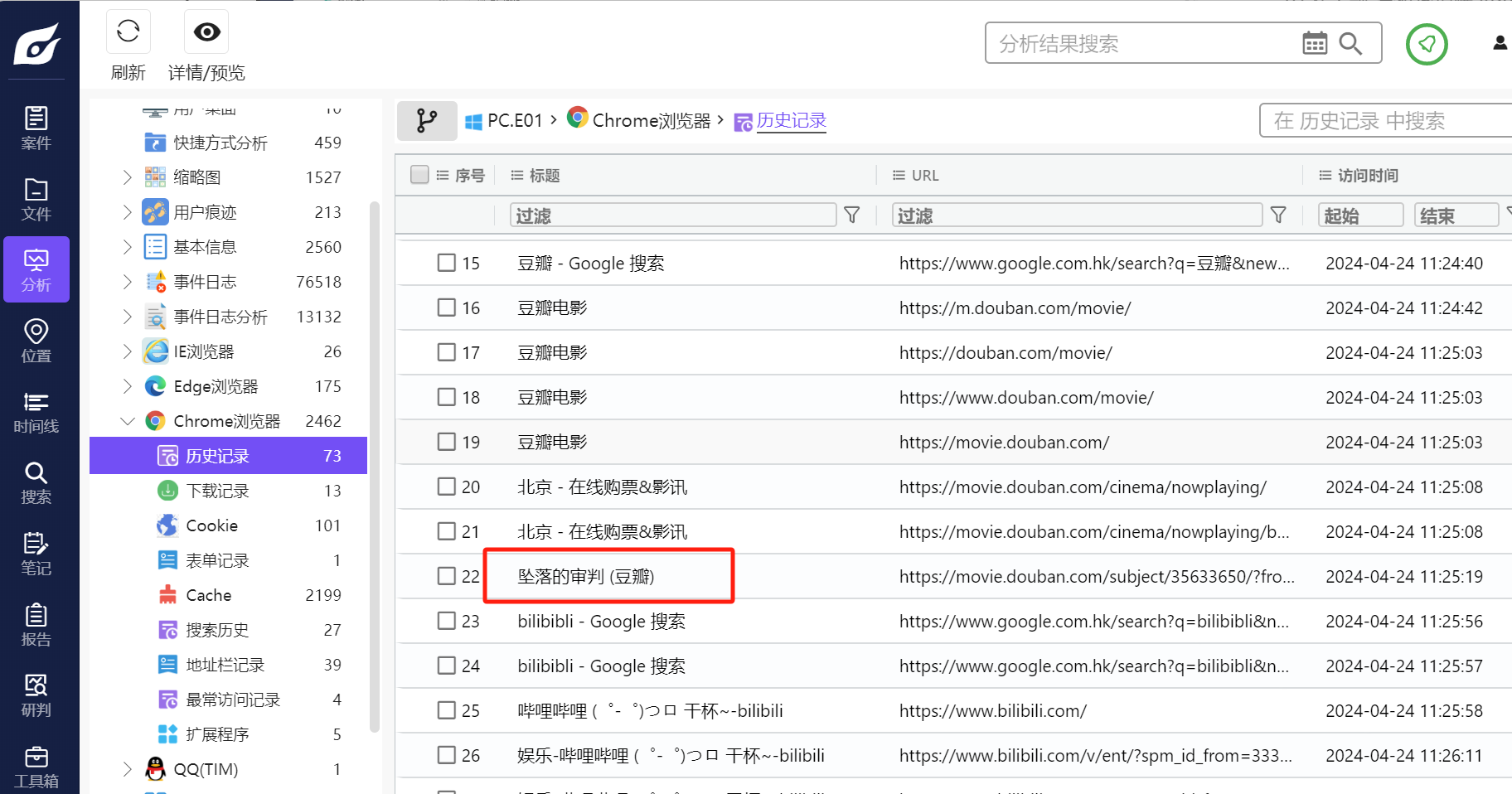

2. 分析伏季雅的计算机检材,计算机中曾经浏览过的电影名字是: [ 答案格式:《奥本海默》 ] [ ★☆☆☆☆ ]

坠落的审判

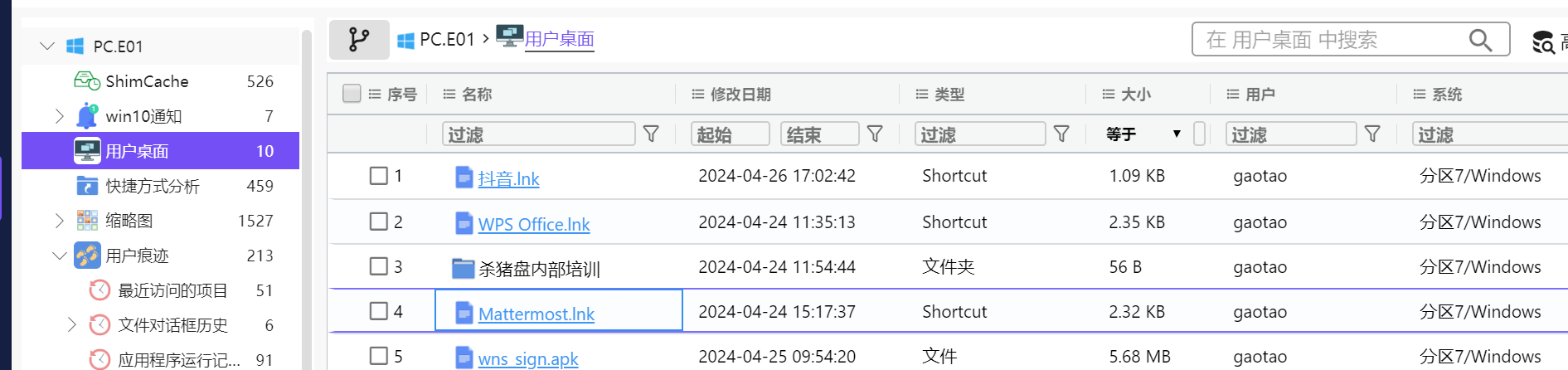

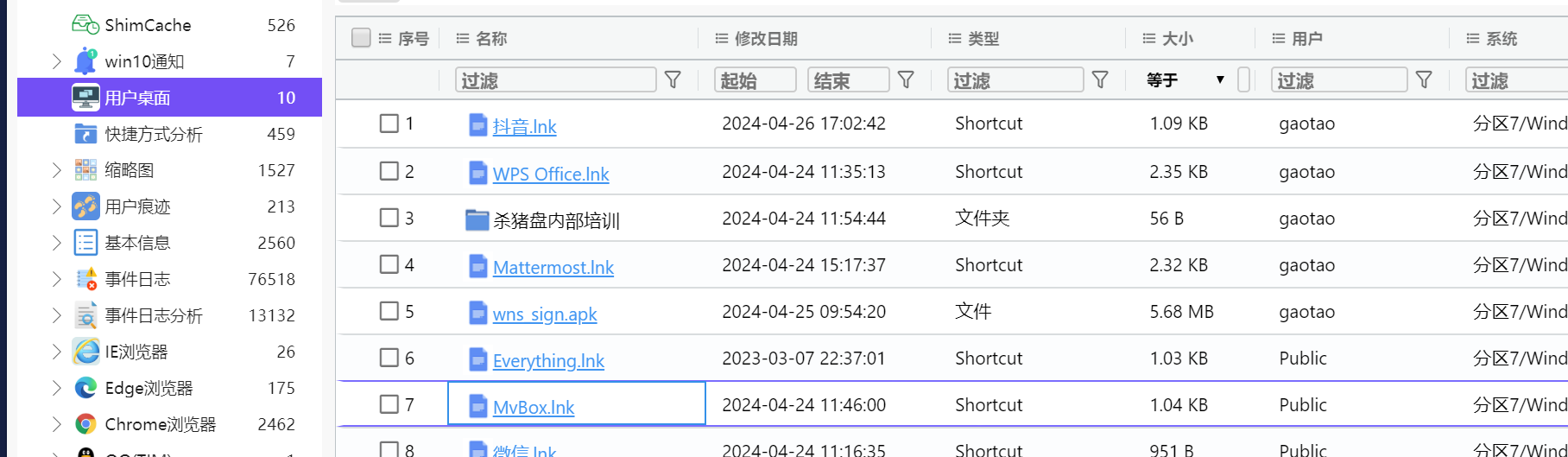

3. 分析伏季雅的计算机检材,计算机中团队内部即时通讯软件的最后一次打开的时间是: [ 答案格式: 2024-01-01-04-05-06][ ★☆☆☆☆ ]

2024-04-26-17-13-02

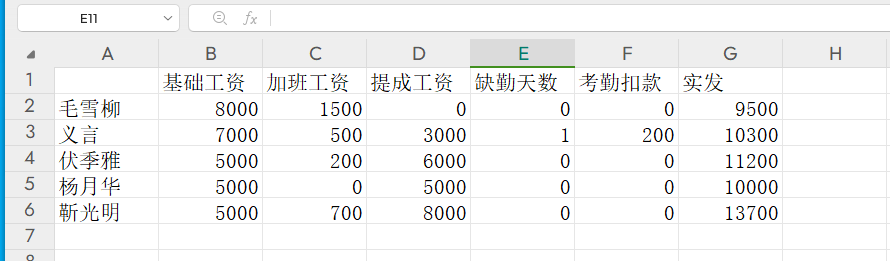

4. 分析伏季雅的计算机检材,计算机中有一款具备虚拟视频功能的软件,该软件合计播放了多少个视频: [ 答案格式: 3][ ★☆☆☆☆ ]

仿真后桌面上有

1

5. 接上题,该软件的官网地址是: [ 答案格式: https://www.baidu.com][ ★☆☆☆☆ ]

上题软件官网

6. 接上题,该软件录制数据时,设置的帧率是: [ 答案格式: 20][ ★☆☆☆☆ ]

15

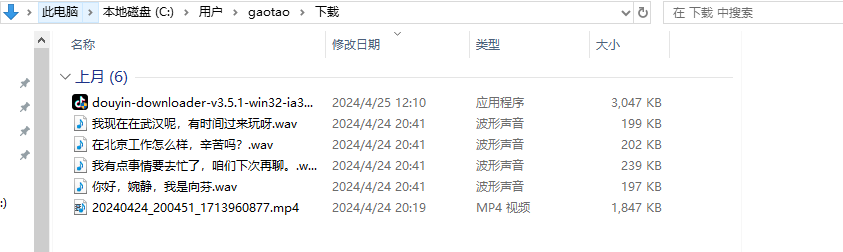

7. 分析伏季雅的计算机检材,在团队内部使用的即时通讯软件中,其一共接收了多少条虚拟语音: [ 答案格式: 2][ ★☆☆☆☆ ]

方法1:

方法2:

如果服务器在做,在搭建 IM 服务器之后,录 futiya 用户查看

4

8. 分析毛雪柳的计算机检材,计算机插入三星固态盘的时间是: [ 答案格式: 2024-01-01-04-05-06][ ★☆☆☆☆ ]

2024-04-25 19:08:08

9. 分析毛雪柳的计算机检材,计算机操作系统当前的 Build 版本是: [ 答案格式:17786][ ★☆☆☆☆ ]

19045.4291

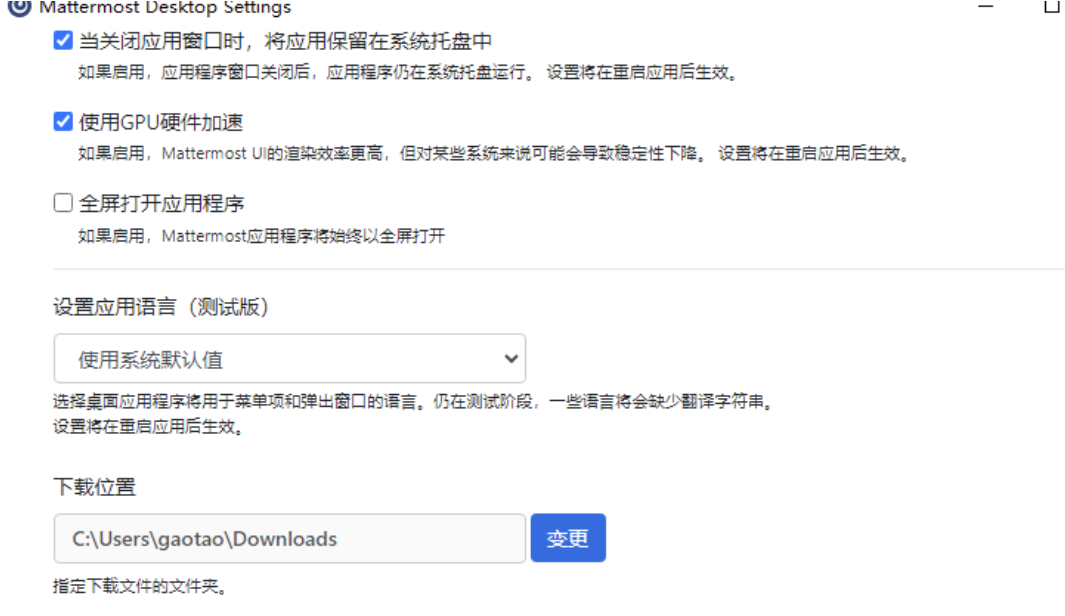

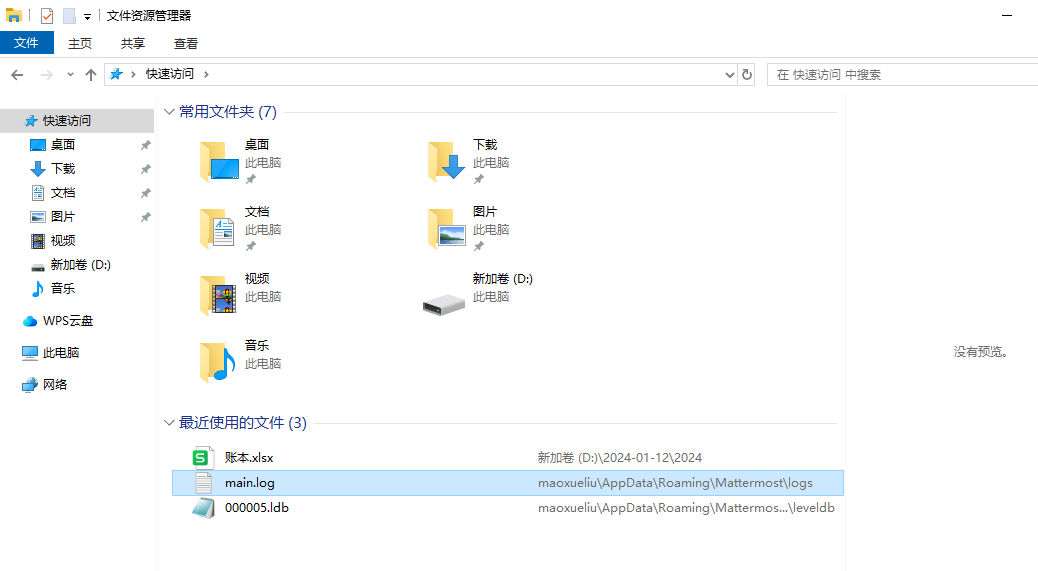

10. 分析毛雪柳的计算机检材,团队内部使用的即时通讯软件在计算机上存储日志的文件名是: [ 答案格式: log.log ,区分大小写 ][ ★☆☆☆☆ ]

Mattermost.link

分区7/Users/gaotao/AppData/Roaming/Mattermost/logs

仿真桌面上也有

main.log

11. 分析毛雪柳的计算机检材,伏季雅一月份实发工资的金额是: [ 答案格式: 1234][ ★★★☆☆ ]

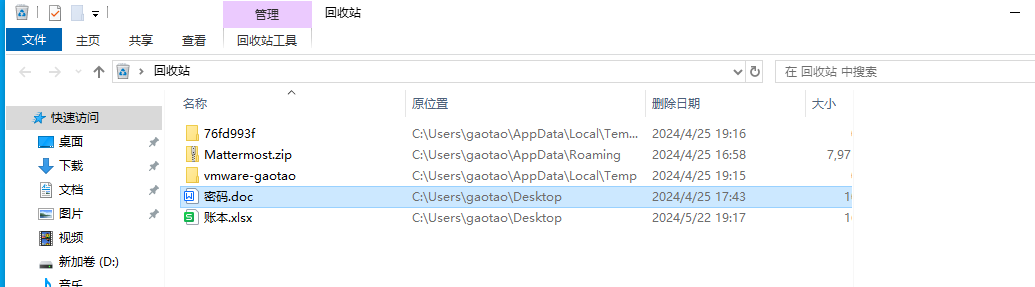

回收站有东西,但是xlsx文件需要密码,doc密码不对

真正的密码在毛雪柳的苹果手机的图片里

maoxl2024!%*!

11200

12. 分析毛雪柳的计算机检材,该团伙三月份的盈余多少: [ 答案格式: 1234][ ★★★☆☆ ]

158268

13. 分析义言的计算机检材,计算机连接过的三星移动硬盘 T7 的序列号是: [ 答案格式:大写字母和数字 ][ ★☆☆☆☆ ]

X12720BR0SNWT6S

14. 分析义言的计算机检材,计算机的最后一次正常关机时间是: [ 答案格式: 2024-01-01-04-05-06][ ★☆☆☆☆ ]

2024-04-26 11:34:19

15. 分析义言的计算机检材,曾经使用工具连接过数据库,该数据库的密码是: [ 答案格式: admin][ ★☆☆☆☆ ]

navicat数据库连接工具

root

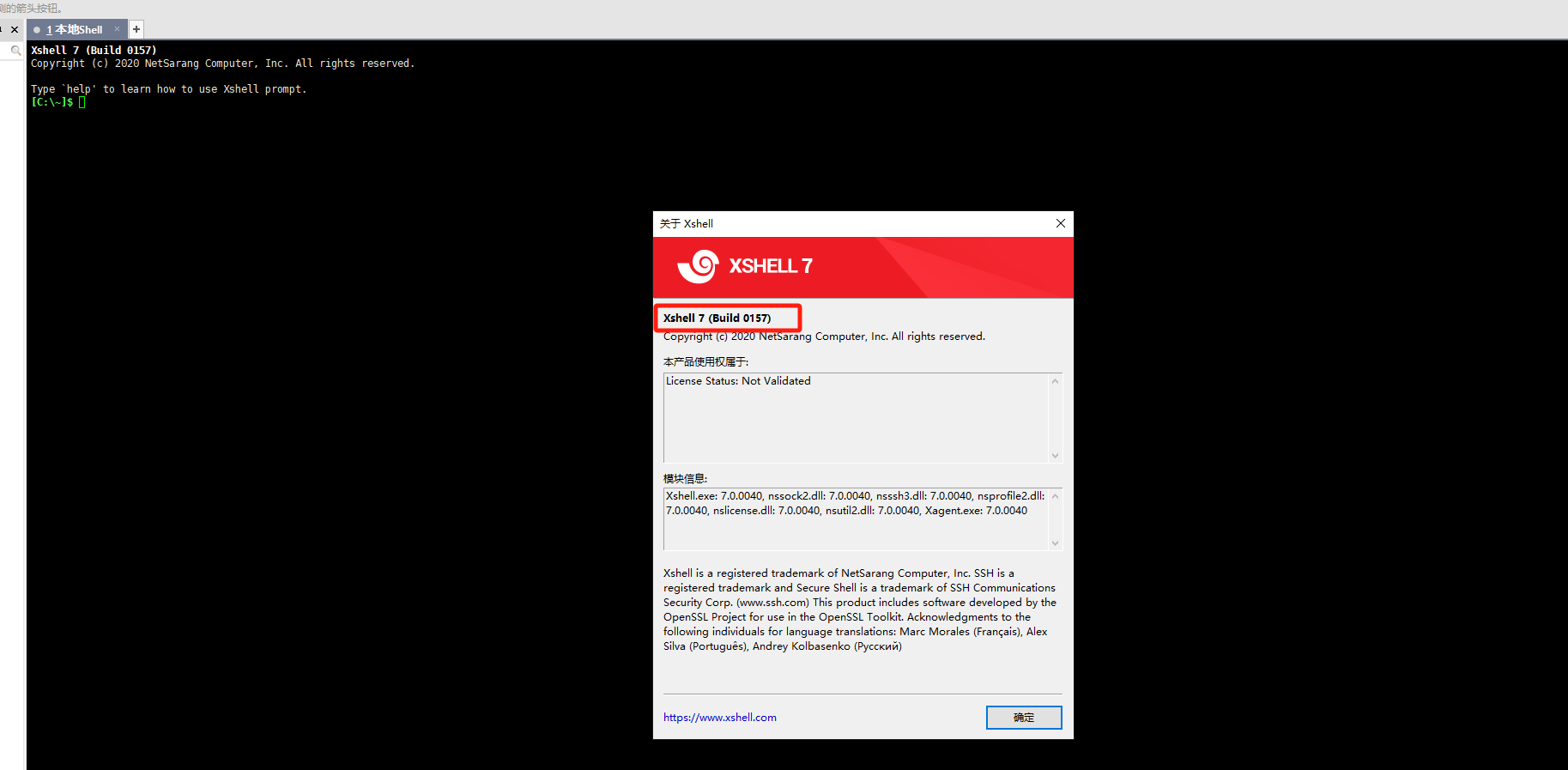

16. 分析义言的计算机检材,计算机中安装的 xshell 软件的版本号是: [ 答案格式:Build-0000][ ★☆☆☆☆ ]

D盘BitLocker锁住了,xshell打不开

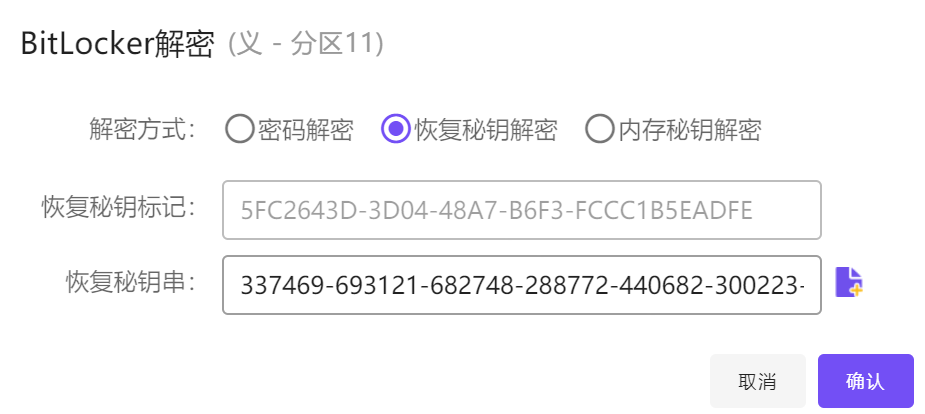

两个方向——逆向解BitLocker/寻找其他检材的BitLocker文件(大概率在本人的手机里)

后面发现BitLocker密码文件确实在yiyan的手机里

apk取证第二十一题(pixel手机)也有关联的题目

恢复密钥

337469-693121-682748-288772-440682-300223-203698-553124

火眼解密后在D盘也可以看

解密后重新分析yiyans计算机

Build-0157

17. 分析义言的计算机检材,曾使用 shell 工具连接过服务器,该服务器 root 用户的密码是: [ 答案格式: admin][ ★★★☆☆ ]

方法1:

火眼可以看

方法2:

还有一种手工方法

FinalShell默认配置文件地址:%userprofile%\AppData\Local\finalshell\conn\xxx.json

本题文件在 finnalshell 的配置文件PC.001/新加卷(分区11)/软件夹/finalshell/conn/xo9vwa30e6yw43wf/ek2pvnot3be8q722_connect_config.json

可以看到加密后的服务器密码(Des 加密)为 BHMVVkAIPDY9bj4SKcO5sQ==

也可以用工具,填一个路径自动解密

工具:https://github.com/passer-W/FinalShell-Decoder

root

18. 分析义言的计算机检材,计算机曾接收到一封钓鱼邮件,该邮件发件人是: [ 答案格式: abc@abc.abc][ ★★☆☆☆ ]

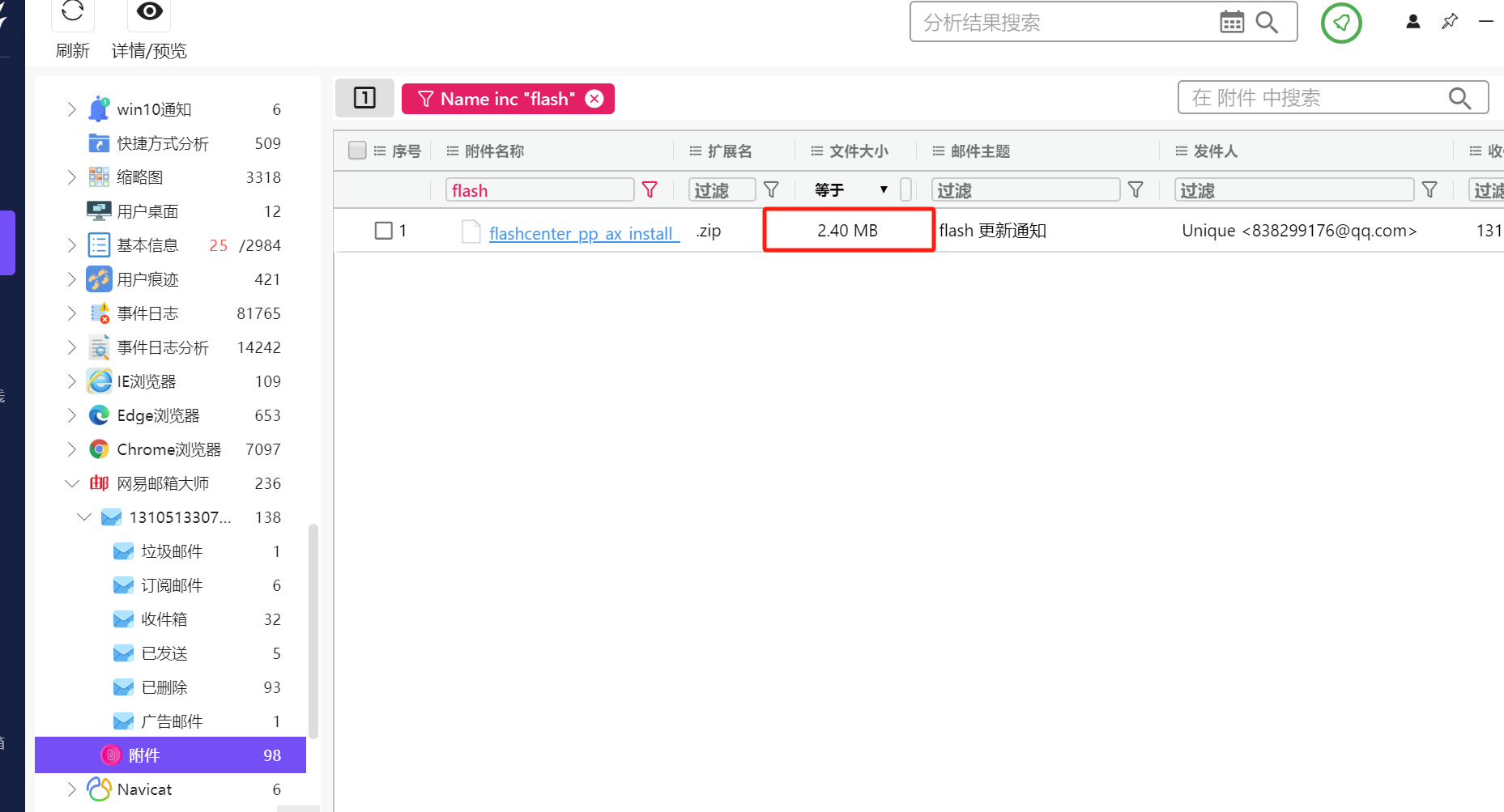

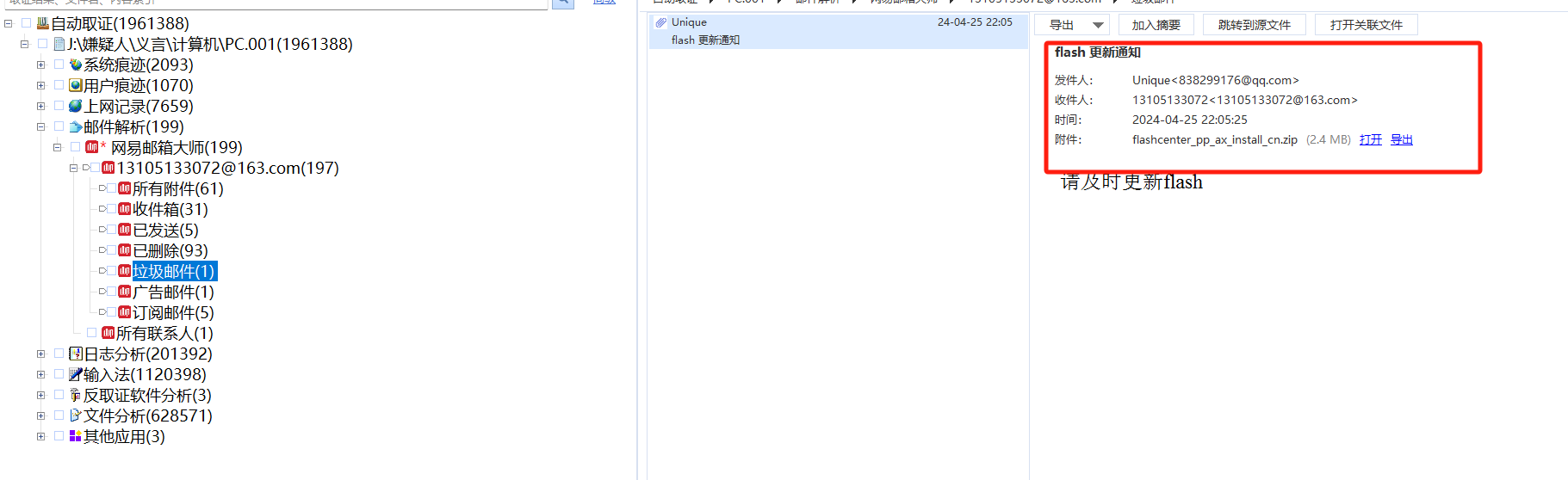

838299176@qq.com

19. 接上题,钓鱼邮件中附件的大小是多少 MB : [ 答案格式: 12.3][ ★★☆☆☆ ]

2.4

20. 接上题,上述附件解压运行后,文件的释放位置是: [ 答案格式:D:\Download\test][ ★★☆☆☆ ]

火眼文件导不出来,用取证大师导出

微步在线云沙箱一把梭

微步:https://s.threatbook.com/

安恒:https://sandbox.dbappsecurity.com.cn/

C:\Windows\Temp

21. 接上题,恶意木马文件的 MD5 值是: [ 答案格式:小写 ][ ★★☆☆☆ ]

1877379d9e611ea52befbbe2c2c77c55

22. 接上题,恶意木马文件的回连 IP 地址是: [ 答案格式: 127.0.0.1][ ★★☆☆☆ ]

192.168.137.77

23. 分析义言的计算机检材,计算机中保存的有隐写痕迹的文件名: [ 答案格式:abc.abc][ ★★★☆☆ ]

回收站有一个lsb_hide,进行还原

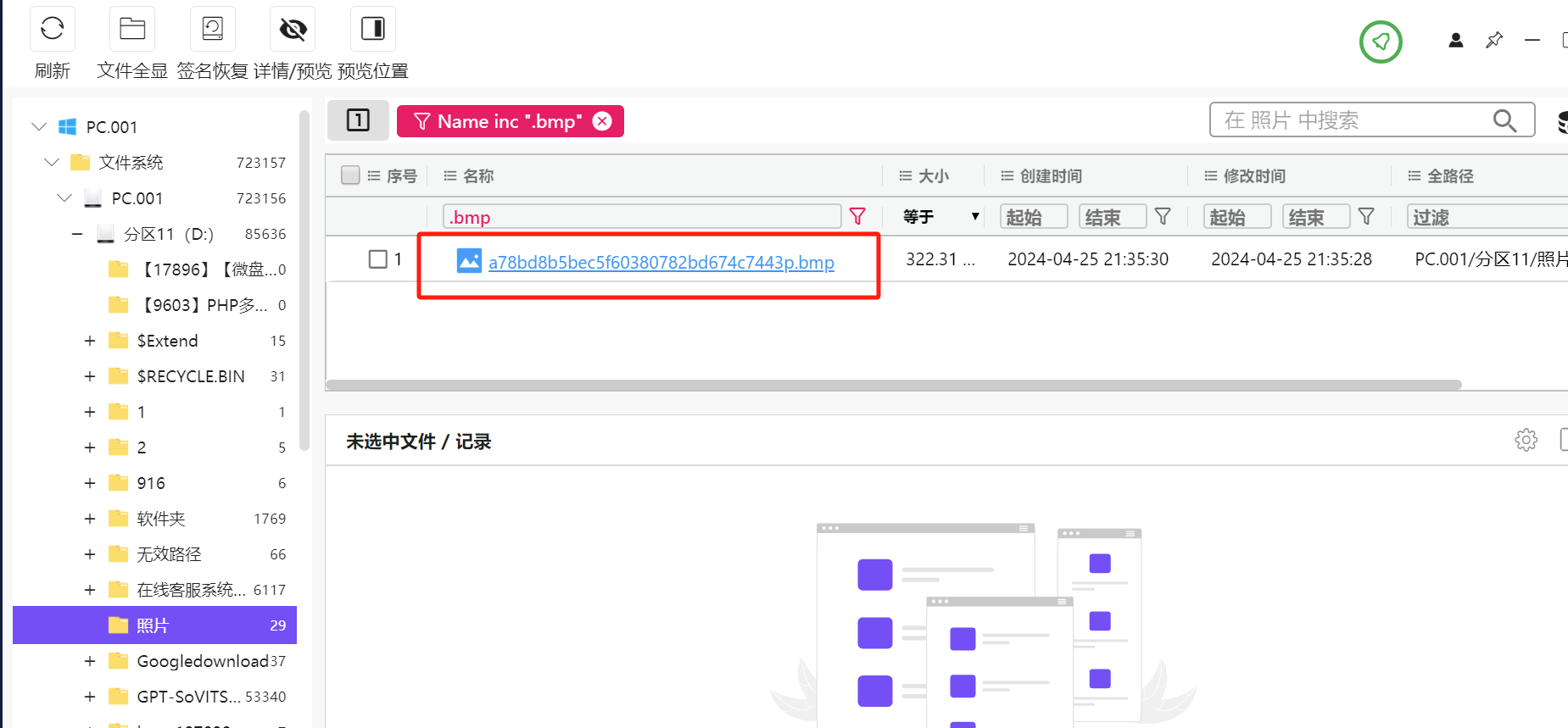

工具介绍:https://www.downxia.com/downinfo/146891.html

发现该应用会将文件隐藏在图片文件中, 并生成一个 bmp 格式的图片文件, 且图片文件大小会显著增大(位图文件较大)——去火眼照片文件找.bmp后缀文件

a78bd8b5bec5f60380782bd674c7443p.bmp

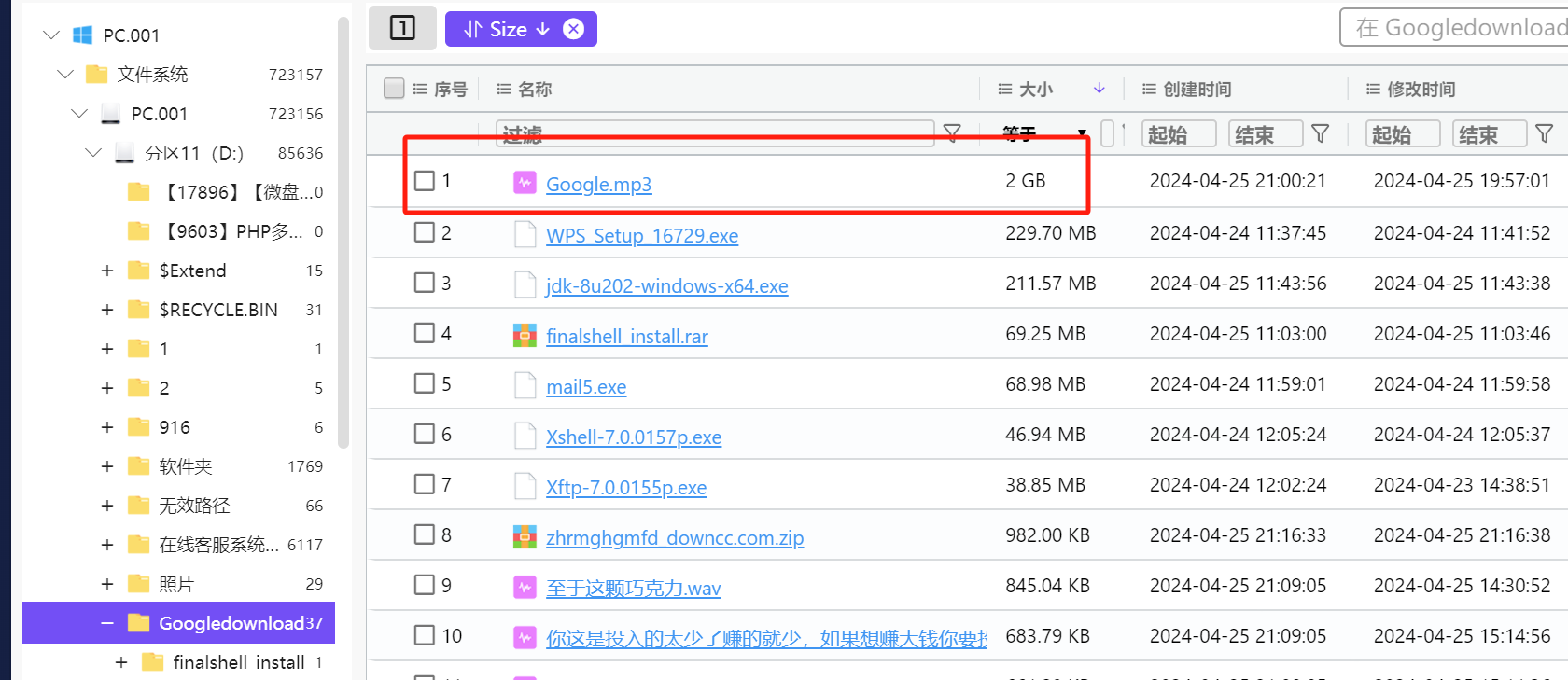

24. 分析义言的计算机检材,保存容器密码的文件大小是多少字节: [ 答案格式: 123][ ★★★☆☆ ]

将bmp图片导出,放到exe文件里提取密码

RR%#CBSf7uYLQ#28bywT

找到加密容器

盘古石:

火眼:

导出后用vc挂载,密码在上面——RR%#CBSf7uYLQ#28bywT

20

25. 分析义言的计算机内存检材,该内存镜像制作时间 (UTC+8) 是: [ 答案格式: 2024-01-01-04-05][★★☆☆☆ ]

计算机内存文件放火眼内存取证工具分析

另外也可以手工直接查看对应文件

2024-04-25 22:18:56

26. 分析义言的计算机内存检材, navicat.exe 的进程 ID 是: [ 答案格式: 123][ ★★☆☆☆ ]

同理也可以手工直接查看对应文件

9336

浙公网安备 33010602011771号

浙公网安备 33010602011771号