# 20212908 2021-2022-2 《网络攻防实践》第三次作业

1.实验内容

1.动手实践tcpdump,使用tcpdump开源软件对在本机上访问www.tianya.cn网站过程进行嗅探。

2.动手实践Wireshark,使用Wireshark开源软件对在本机上以TELNET方式登录BBS进行嗅探与协议分析。

3.取证分析实践,解码网络扫描器(listen.cap)。

2.实验过程

1.动手实践tcpdump

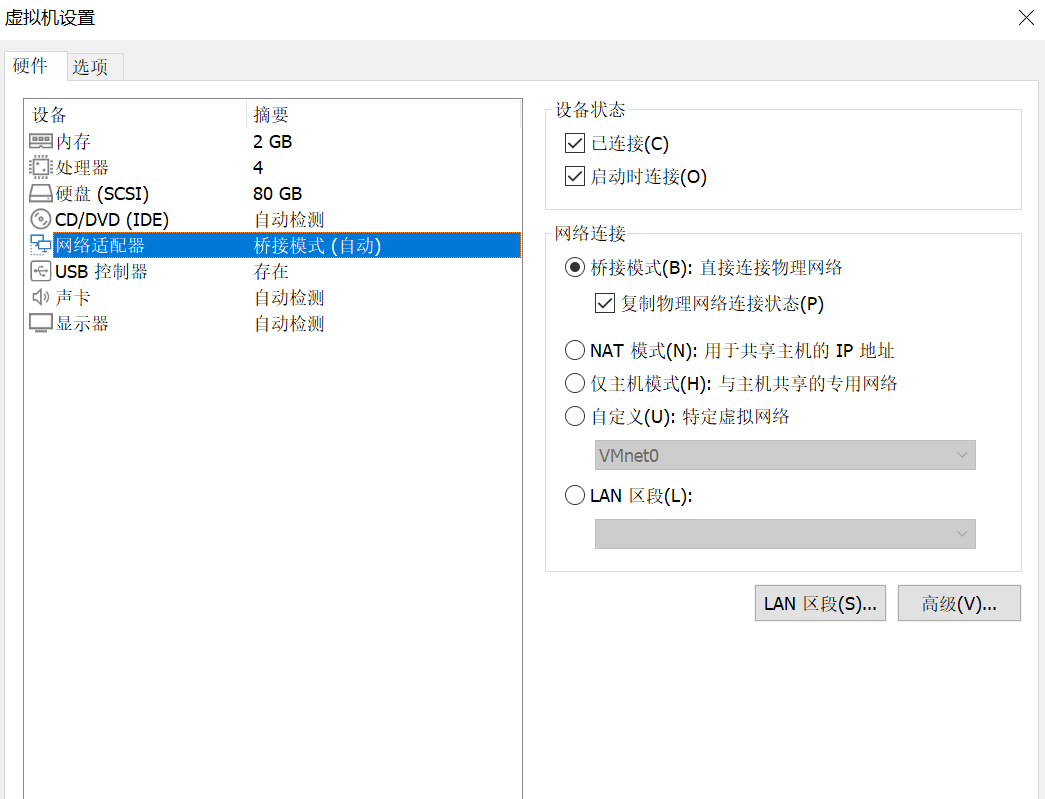

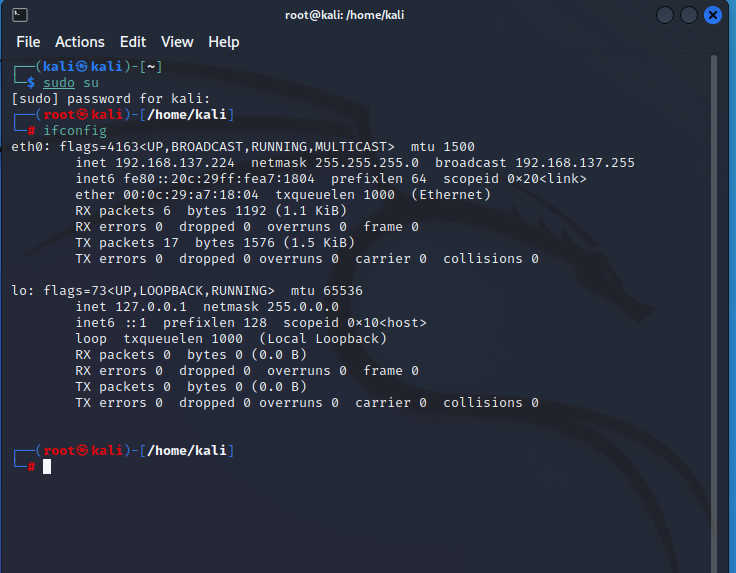

(1)打开攻击机Kali,将网络模式设置为桥接模式,输入ifconfig查看ip地址

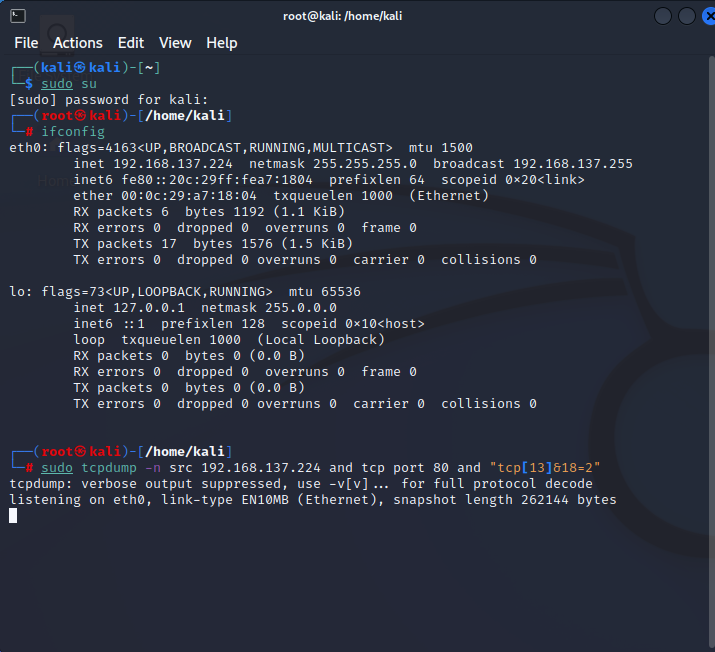

(2)打开终端输入sudo su提权,sudo tcpdump -n src 192.168.137.224 and tcp port 80 and "tcp[13]&18=2"进行嗅探

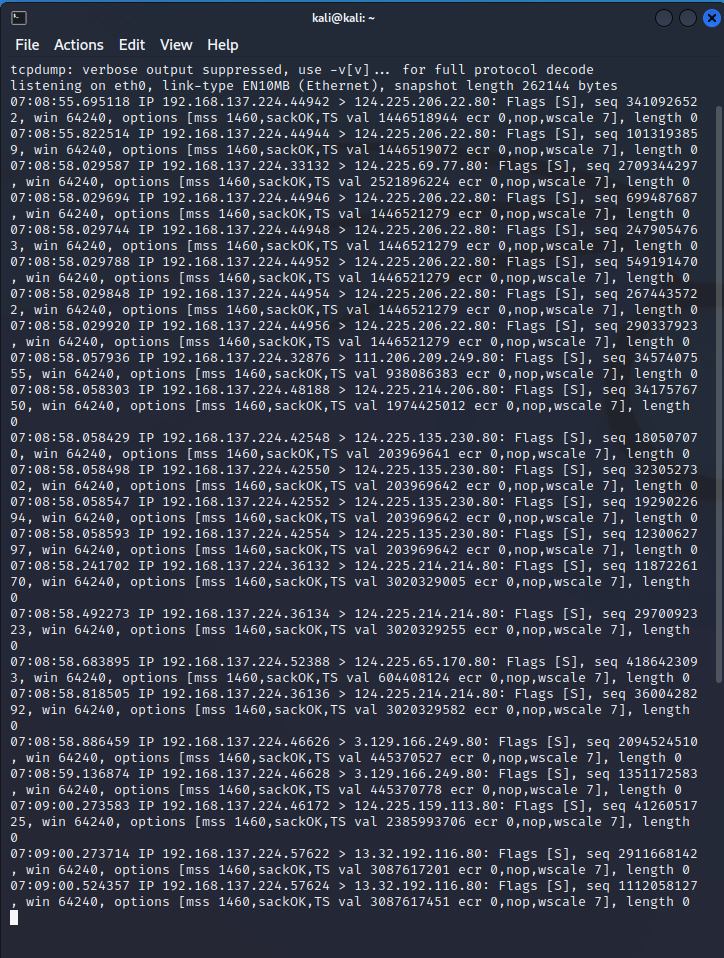

(3)打开火狐浏览器输入www.tianya.cn,查看嗅探结果

观察访问了4个web服务器,地址分别为

124.225.206.22、111.206.209.249、3.129.166.249、13.32.192.116.80

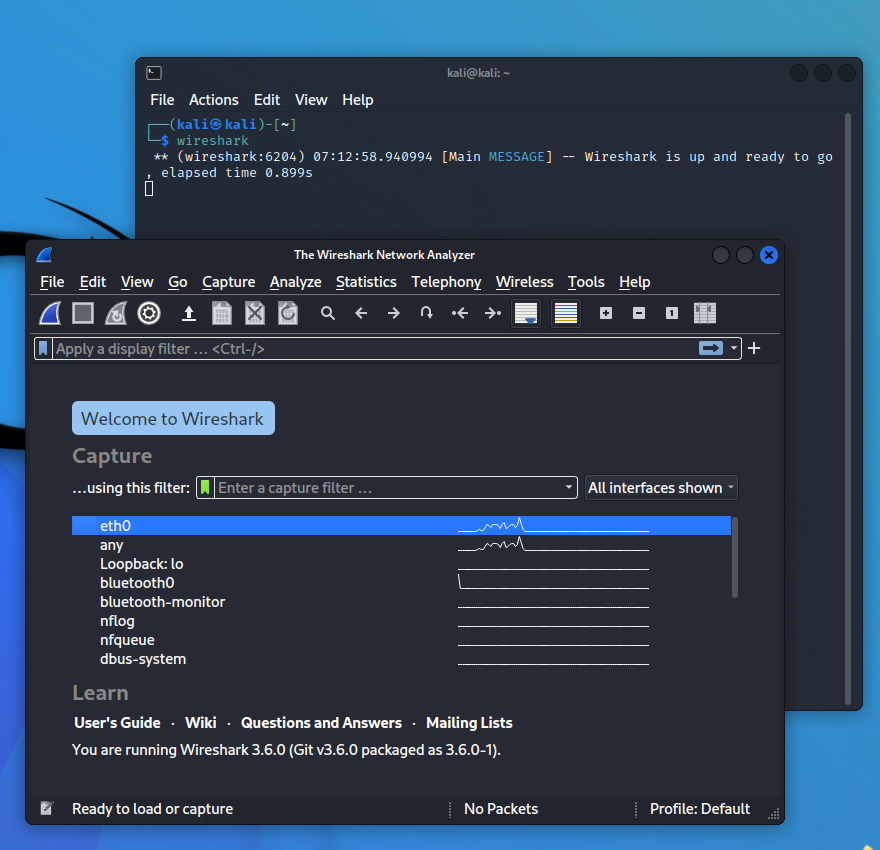

2.动手实践Wireshark

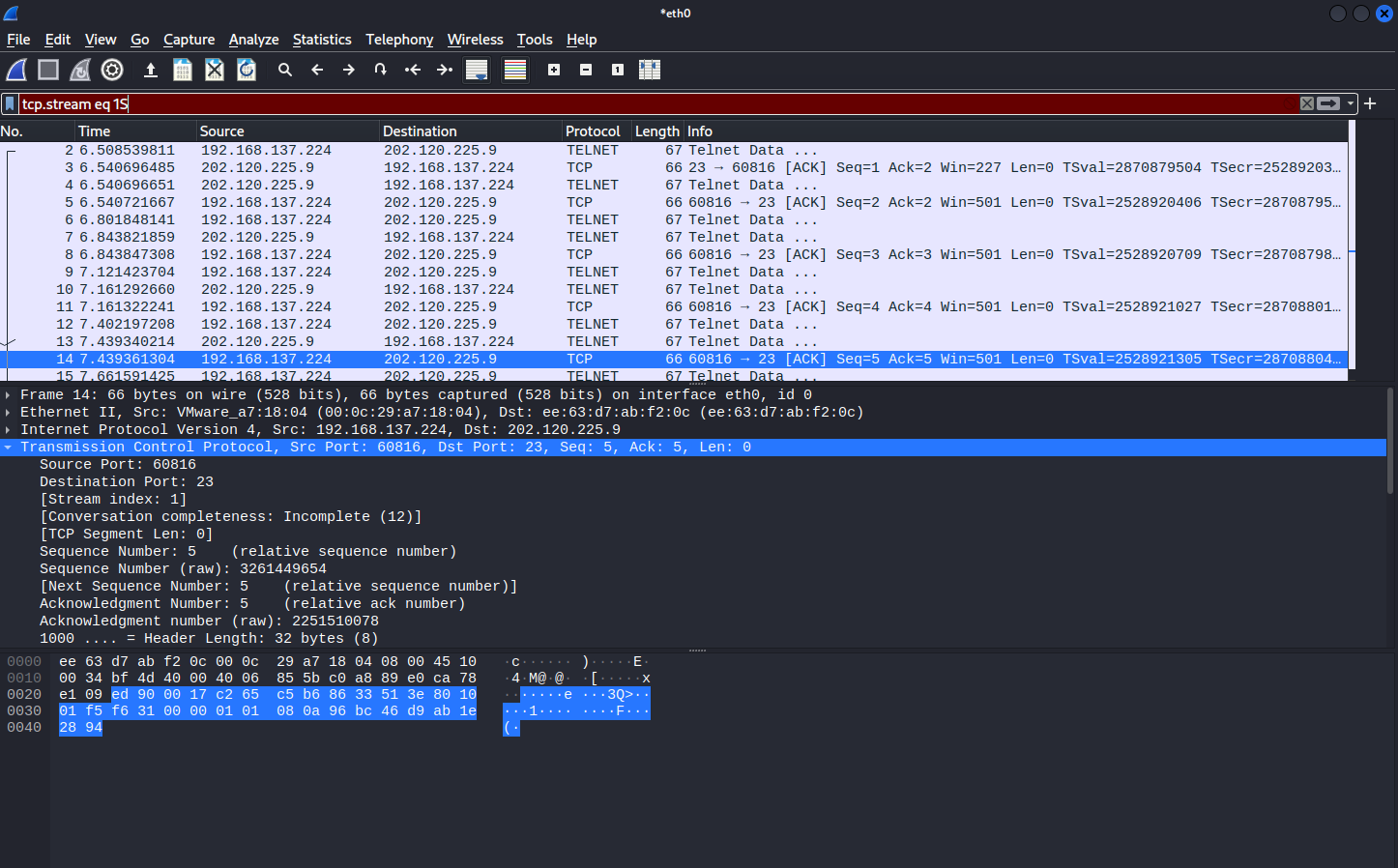

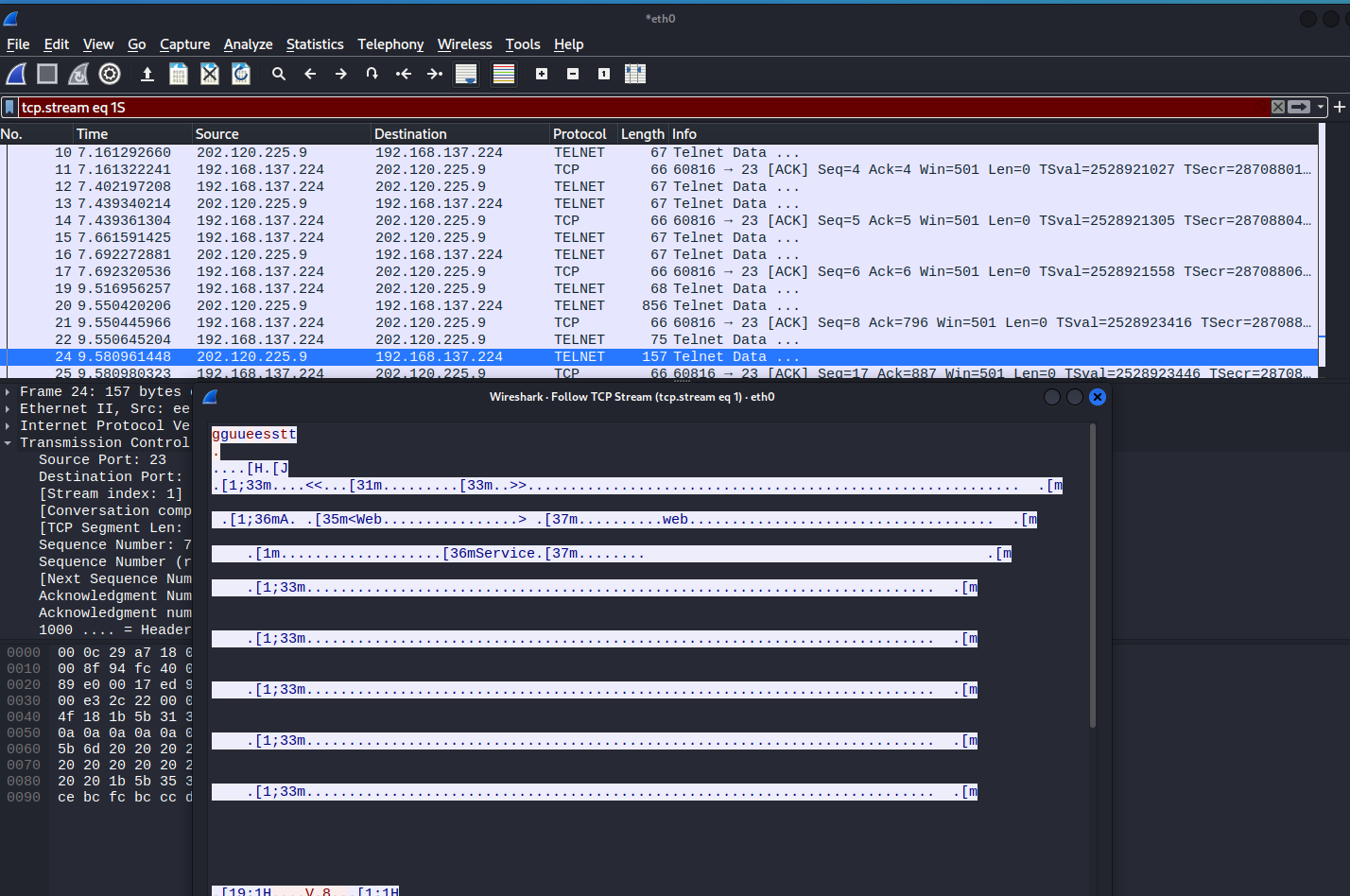

(1)在终端输入luit -encoding gbk telnet bbs.fudan.edu.cn,发现ip地址为202.120.225.9,以guest方式进行试用

(2)在终端输入wireshark,打开wireshark进行抓包,以telnet为筛选条件,发现端口号是23

(3)根据TCP包,对其进行追踪发现,用户名每个字符都变成了原来的两倍,没有密码,应该是用明文传送的用户名和密码

3.取证分析实践,解码网络扫描器(listen.cap)

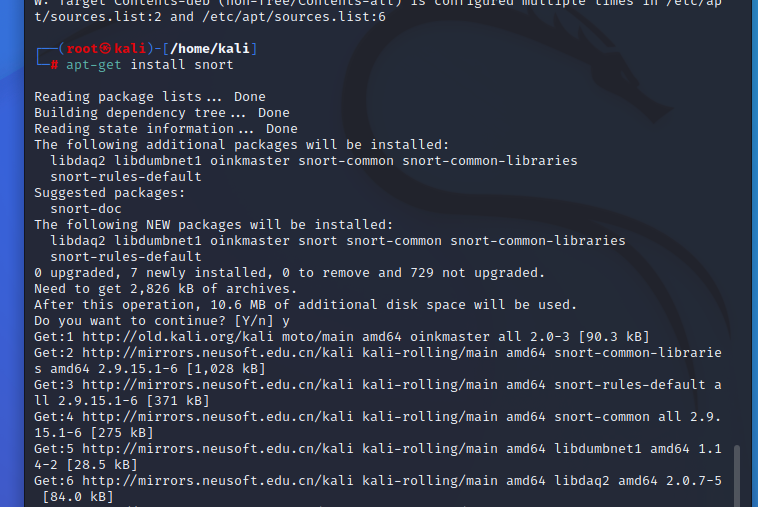

(1)在Kali终端输入apt-get install snort安装工具snort

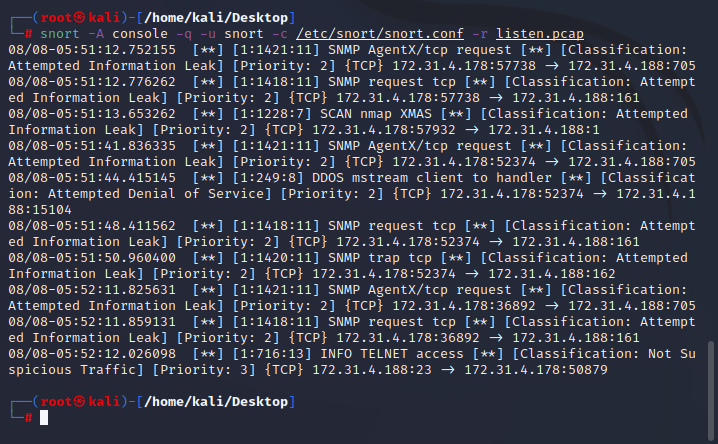

(2)将listen.pcap文件拖到kali桌面,然后在终端输入snort -A console -q -u snort -c /etc/snort/snort.conf -r listen.pcap

其中参数意义:

-A 设置报警模式

-q 安静模式,不显示标志和状态报告

-u 初始化后改变Snort的UID

-c 使用配置文件,这会使得snort进入IDS模式,并从中读取运行的配置信息

-r 从pcap格式的文件中读取数据包

发现 攻击机:172.31.4.178 靶机:172.31.4.188 工具nmap

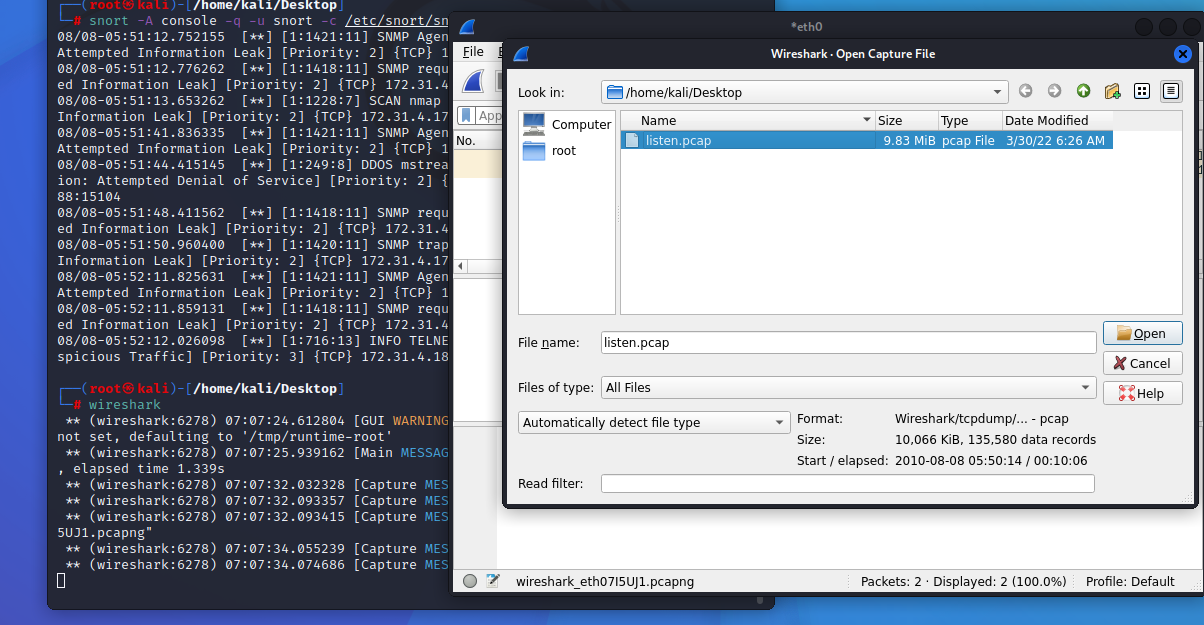

(3)在终端输入wireshark,打开wireshark,用wireshark打开listen.pcap

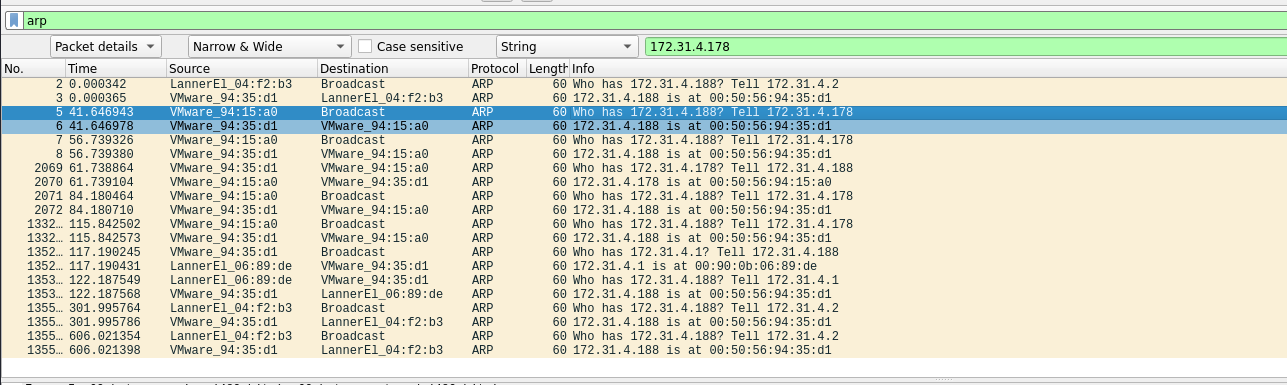

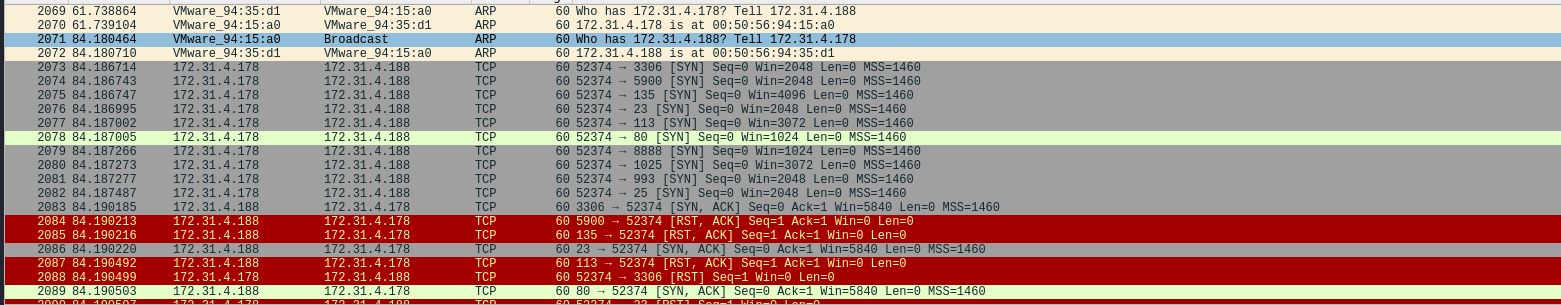

(4)以arp同时ctrl+f输入攻击机ip作为字符串作为筛选条件查看攻击机攻击了几次(arp作为攻击的开始,询问谁有靶机IP对应的MAC地址)

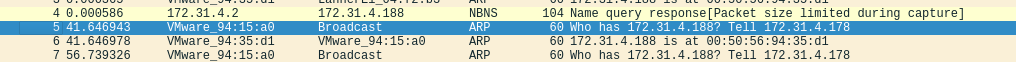

可以看出有5、7、2071、1332204轮次攻击开始

(5)从图中可以看出第一二次攻击开始arp报文之间没有任何操作,可以猜测做的是nmap -sP 172.31.4.188靶机活跃检测

(6)点击跳转按钮输入第二次攻击arp开始报文序号2071跳转,继续观察7-2071第二次扫描的数据包,发现攻击机向靶机发送了TCP/UDP/ICMP数据包,由于第二次扫描的时间没有第三次长,应该不是对所有端口进行扫描,并通过构造标志位,触发响应包,来看靶机的反应,从而可以判断操作系统,因此猜测为nmap -O 172.31.4.188命令。

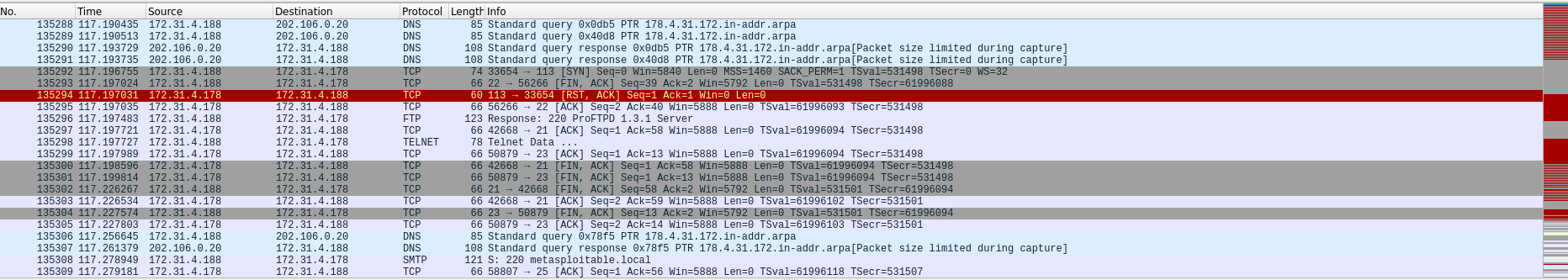

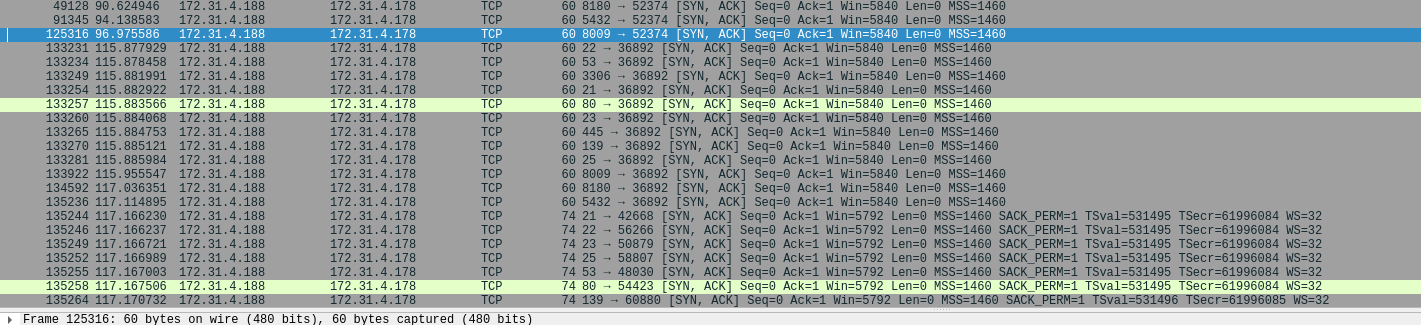

(7)第三次攻击2071-133220数据包特别多,几乎全是构造的SYN包,来扫描端口,这些包的数目一来一回除以2,数目大概等于端口的数目,推测第三次攻击是做全端口扫描,nmap -sS 172.31.4.188

(8)133220以后第四次攻击,发现不管有tcp包,还有Telnet,http,DNS等数据包,所以大概推测在做开放服务扫描,nmap -sV 172.31.4.188

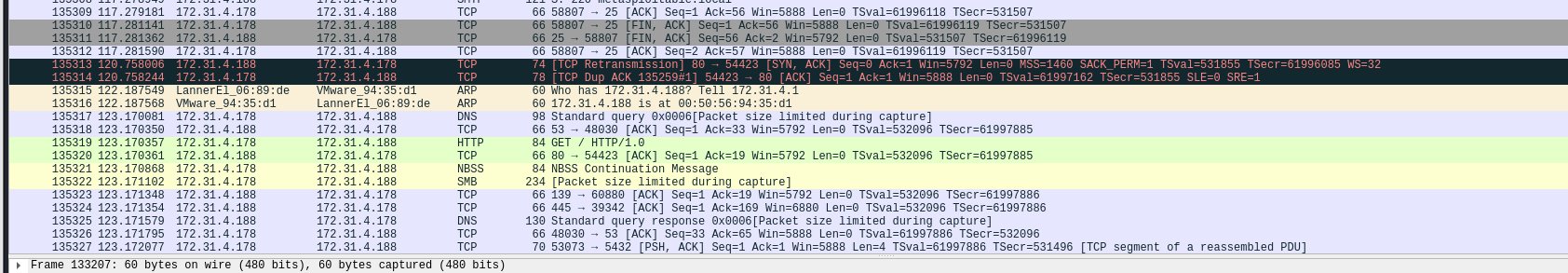

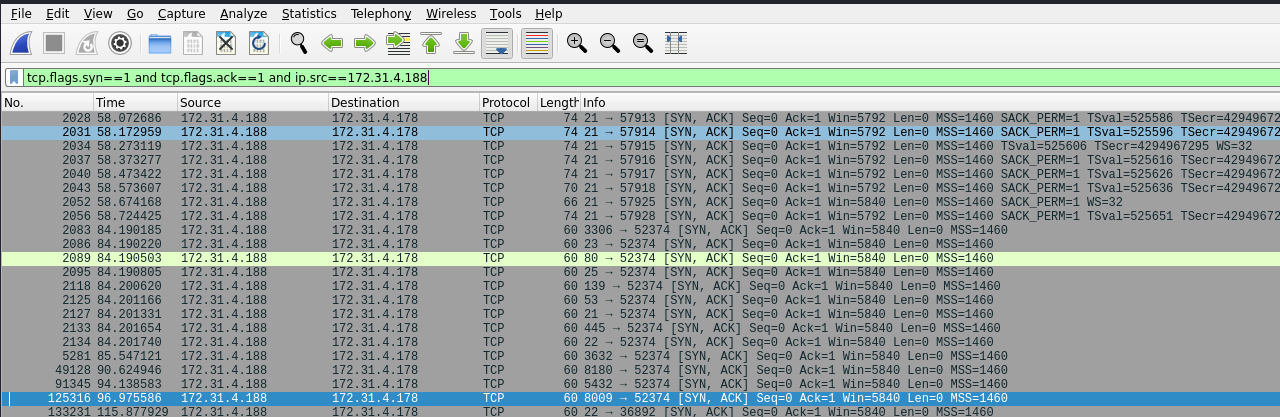

(9)在wireshark中以tcp.flags.syn1 and tcp.flags.ack1 and ip.src==172.31.4.188为条件进行报文筛选,在Info看到开放的端口号,统计结果3306、139 23、80、25 22、53、21、445、3632、5432、8009、8180、139、8009端口开放

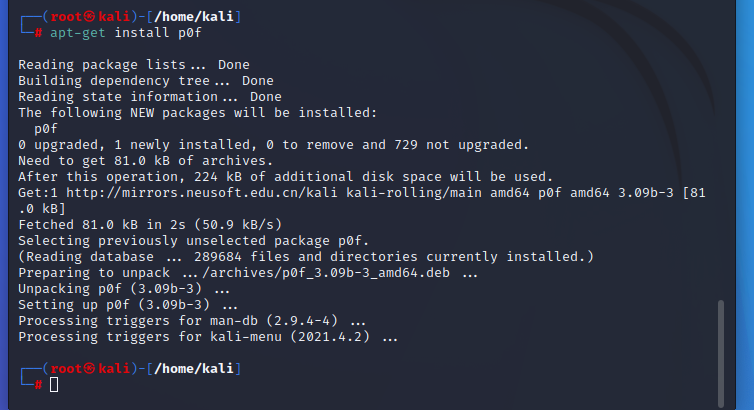

(10)在桌面打开kali,终端输入apt-get install p0f进行安装p0f

(11)在终端输入p0f -r listen.pcap,往下查找可以找到操作系统类型:linux 2.6.x。

3.学习中遇到的问题及解决

问题1:在安装snort时装不上,

解决:在终端输入sudo vim /etc/apt/sources.list,再更新一下包资源就可以了。

4.学习感悟、思考等

通过本次实验,学习到了如何使用tcpdump开源软件对一些网站进行嗅探,利用wireshark进行分析登录BBS服务器的进行嗅探与协议分析,以及利用snort、p0f进行取证分析时间,解码网络服务器。加强了自己对于网络攻击相关概念的具体理解与应用,提高了自己的动手能力,为之后的网络攻防实验打下基础。

浙公网安备 33010602011771号

浙公网安备 33010602011771号