20212805 2021-2022-2 《网络攻防实践》第二次(第四周)作业

一、知识点梳理与总结

1、网络信息收集概述

1.1 网络踩点

指攻击者通过对目标组织或个人进行有计划、有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到攻击目标完整剖析图的技术过程。

常见的技术手段:

1.1.1 web信息搜索与挖掘

指利用Web搜索的强大能力,对目标大量公开或意外泄露的Web信息进行挖掘,从而找到关键信息。

-

使用任意搜索引擎的基本搜索功能优化查询结果的技巧

-

保持简单。简单明了的关键词。

-

使用最可能出现在要查找的网页上的字词。

-

查询中的每个字词都应使目标更加明确,尽量简明扼要地描述要查找的内容。

-

选择独特性的描述字词。字词越独特,越有可能获得相关的结果。

-

1.1.2 DNS和IP查询

指通过公开的互联网基础信息服务,找出目标组织域名、IP及地理位置的映射关系,以及注册的详细信息,同时利用DNS服务获取组织内部系统情况。

DNS服务提供从DNS域名到IP地址的映射,按照具体作用的不同,可将DNS服务器分为提供原始DNS映射信息的权威DNS服务器(Authoritative name server),以及ISP提供给接入用户使用的递归缓存DNS服务器(Recursive and caching name server)。

1.1.3 网络拓扑侦察

网络拓扑侦察是指找到攻击目标的网络后,通过网络拓扑侦察尝试确定哪些网络的网络拓扑结构和可能存在的网络访问路径。

1.2 网络扫描

| 网络扫描类型 | 扫描目的 |

|---|---|

| 主机扫描 | 找出网段内活跃主机 |

| 端口扫描 | 找出主机上开放的网络服务 |

| 操作系统/网络服务辨识 | 识别主机安装的操作系统与开放网络服务类型,以选择不同渗透攻击代码及配置 |

| 漏洞扫描 | 找出主机/网络服务上存在的安全漏洞,作为破解通道 |

1.2.1 主机扫描

- 也称Ping扫描,是探测网络拓扑结构的基本步骤,指通过对目标网络IP地址范围进行自动化扫描,确定这个网络中都存在哪些活跃的设备和系统。

- 功能最强最流行的是nmap网络扫描器。nmap网络扫描器中实现的主机扫描功能

1.2.2 端口扫描

- 是在确定主机扫描活跃之后,用探查活跃主机上开放了哪些TCP/UDP端口的技术方法。

- nmap网络扫描器中实现的端口扫描功能

1.2.3 系统类型探查

-

操作系统类型探查:nmap中的

-O选项可以结合协议栈指纹特征库对目标知己操作昨天做出简明准确的判断。 -

网络服务类型探查:nmap中的

-sV选项可以对特定的目标主机开放网络服务类型进行准确的探测。

-

操作系统类型探查:nmap中的

-O选项可以结合协议栈指纹特征库对目标知己操作昨天做出简明准确的判断。 -

网络服务类型探查:nmap中的

-sV选项可以对特定的目标主机开放网络服务类型进行准确的探测。

1.2.4 nmap相关指令

| 网络扫描类型 | 扫描目的 |

|---|---|

| 主机扫描 | 找出网段内活跃主机 |

| 端口扫描 | 找出主机上开放的网络服务 |

| 操作系统/网络服务辨识 | 识别主机安装的操作系统与开放网络服务类型,以选择不同渗透攻击代码及配置 |

| 漏洞扫描 | 找出主机/网络服务上存在的安全漏洞,作为破解通道 |

1.2.1 主机扫描

- 也称Ping扫描,是探测网络拓扑结构的基本步骤,指通过对目标网络IP地址范围进行自动化扫描,确定这个网络中都存在哪些活跃的设备和系统。

- 功能最强最流行的是nmap网络扫描器。nmap网络扫描器中实现的主机扫描功能:

| nmap命令行选项 | 功能说明 | 发送数据 | 开放主机 | 关闭主机 |

|---|---|---|---|---|

| nmap -sP | 集合了ICMP/SYN/ACK/UDP Ping功能,nmap默认 | |||

| nmap -PE | ICMP Echo主机扫描 | ICMP Echo Request数据包 | Reply数据包 | 无回应 |

| nmap -PS[portlist] | TCP SYN 主机扫描 | 带SYN标志数据包 | 带SYN/ACk标志数据包或带RST标志数据包 | 无回应 |

| nmap -PA[portlist] | TCP ACK 主机扫描 | 带ACK标志数据包 | 带RST标志数据包 | 无回应 |

| nmap -PU[portlist] | UDP主机扫描 | UDP数据包 | ICMP Port Unreachable数据包 | 无回应 |

| Nmap命令行选项 | 功能说明 |

|---|---|

| nmap -sT | TCP Connect()连接 |

| nmap -sS | TCP SYN 扫描 |

| nmap -sF | FIN端口扫描 |

| nmap -sN | MULL端口扫描 |

| nmap -sA | ACK端口扫描 |

| nmap -sX | 圣诞树端口扫描 |

| nmap -sU | UDP端口扫描 |

2、具体实践

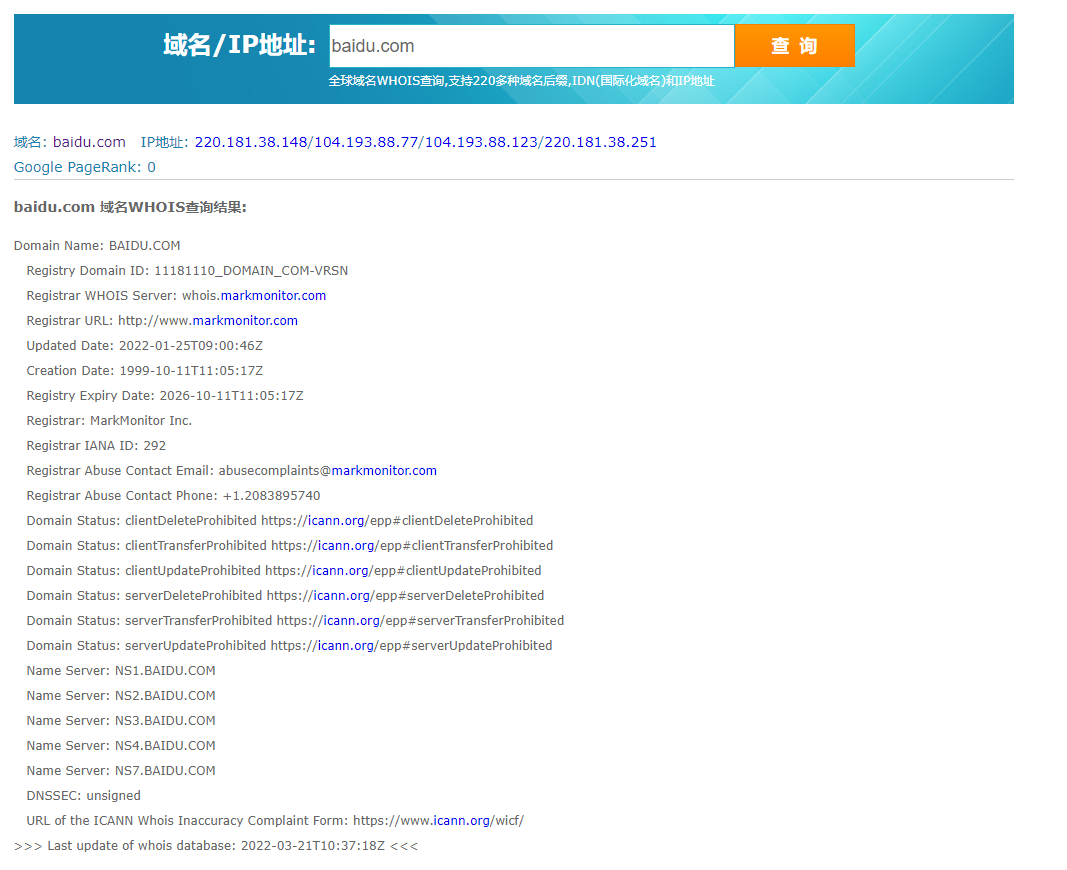

2.1 DNS与IP查询(1)

访问whoisSoft.com 网址查询baidu.com的相关信息,可以得到DNS注册人及联系方式等

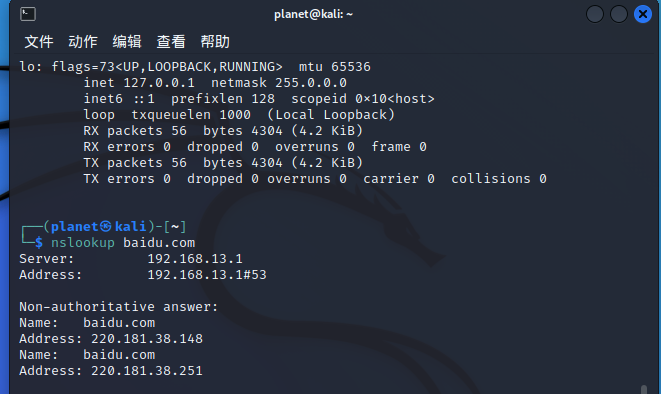

打开虚拟机,kali里利用nslookup baidu.com命令查询IP地址。

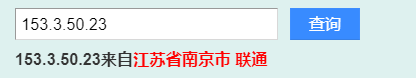

在whoisSoft.com 网址输入IP(220.181.28.148),得到具体的国家城市位置信息

2.2 DNS与IP查询(2)

打开Wireshark

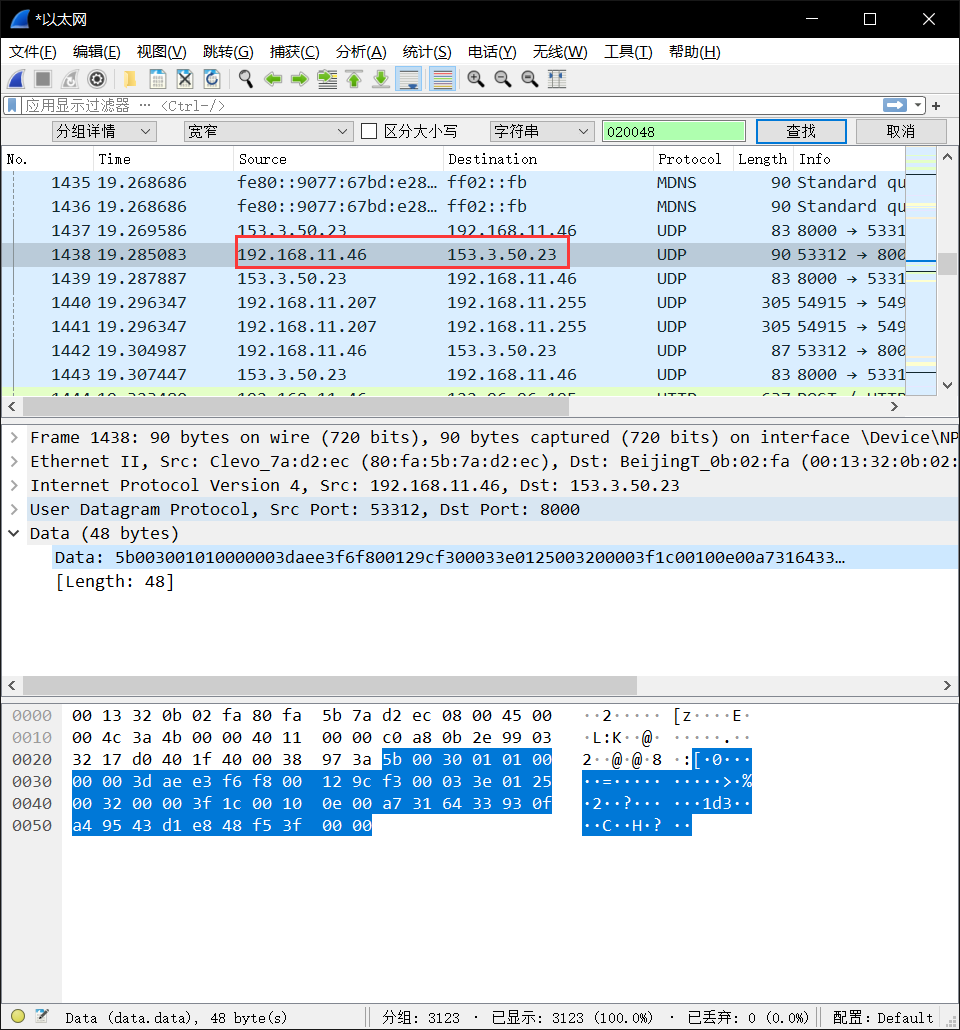

双击选择以太网(根据个人联网方式决定)。之后CRTL+F进行搜索,选择字符串、分组详情,输入020048

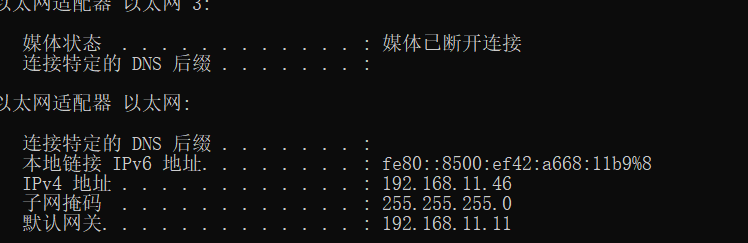

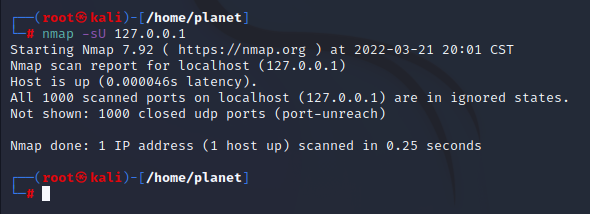

确定自己的IP:192.168.11.46

2.3 nmap

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机IP地址是否活跃

-

靶机开放了哪些TCP和UDP端口

-

靶机安装了什么操作系统,版本是多少

-

靶机上安装了哪些服务

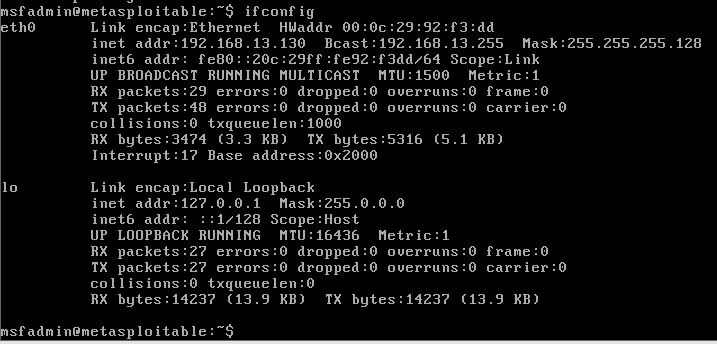

开启Metasploitable2 (Linux),使用 ipconfig 查看靶机 IP:

开启kali,ping 127.0.0.1

表明靶机 IP 处于活跃状态

使用 nmap 对靶机进行端口扫描

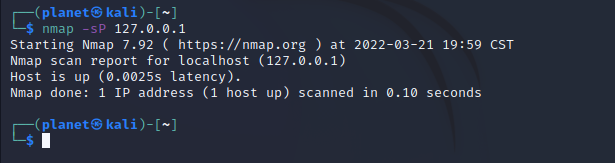

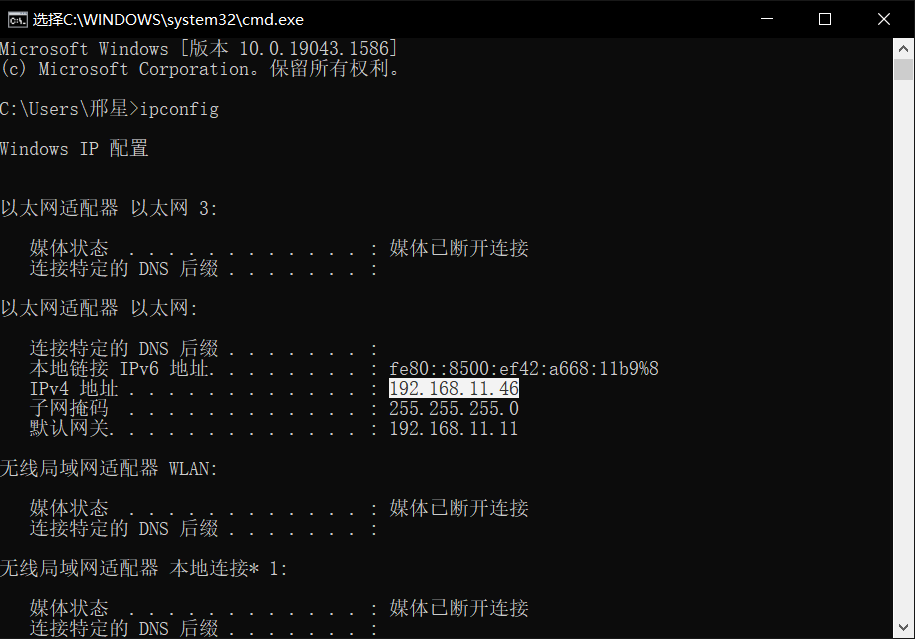

通过指令nmap -sP 127.0.0.1查询靶机IP地址是否活跃,发现提示Host is up说明靶机处于活跃状态。

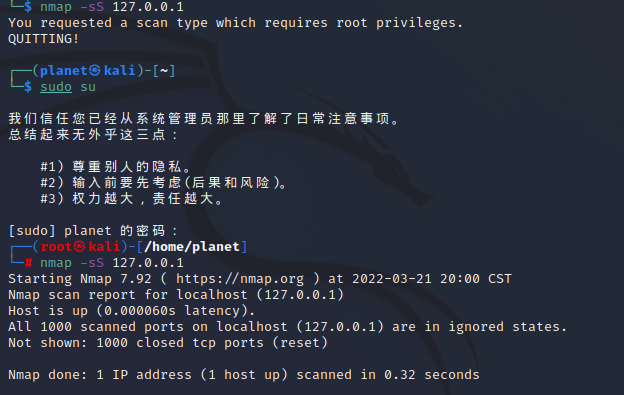

sudo su提权,然后使用指令nmap -sS 127.0.0.1对靶机进行TCP SYN扫描。

使用nmap -sU 127.0.0.1对UDP端口进行扫描

使用nmap -O -sV 127.0.0.1对操作系统类型和网络服务进行扫描,可以发现对nmap对可能的操作系统类型进行了排序以及可能性估计。

尝试扫描了主机

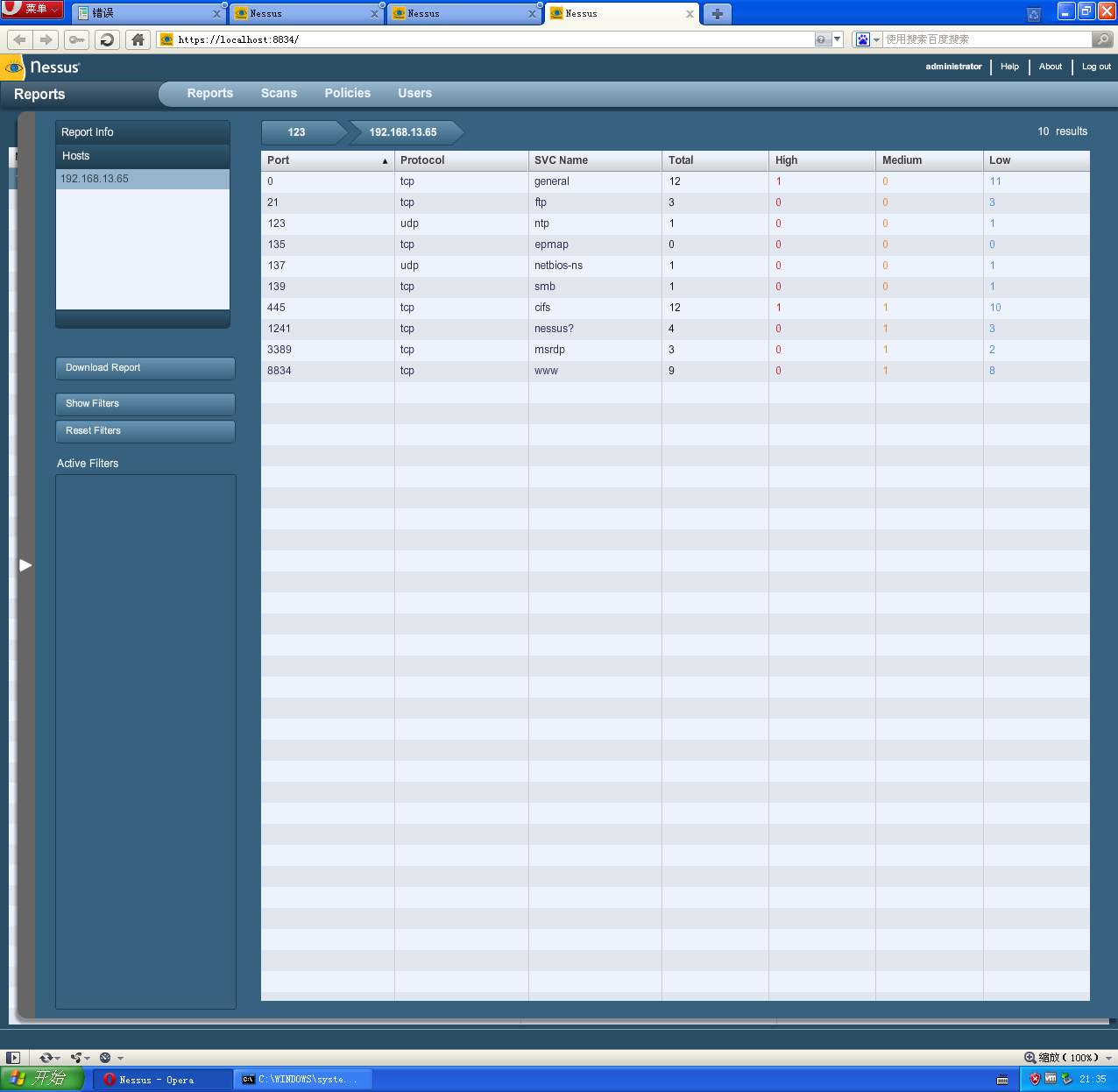

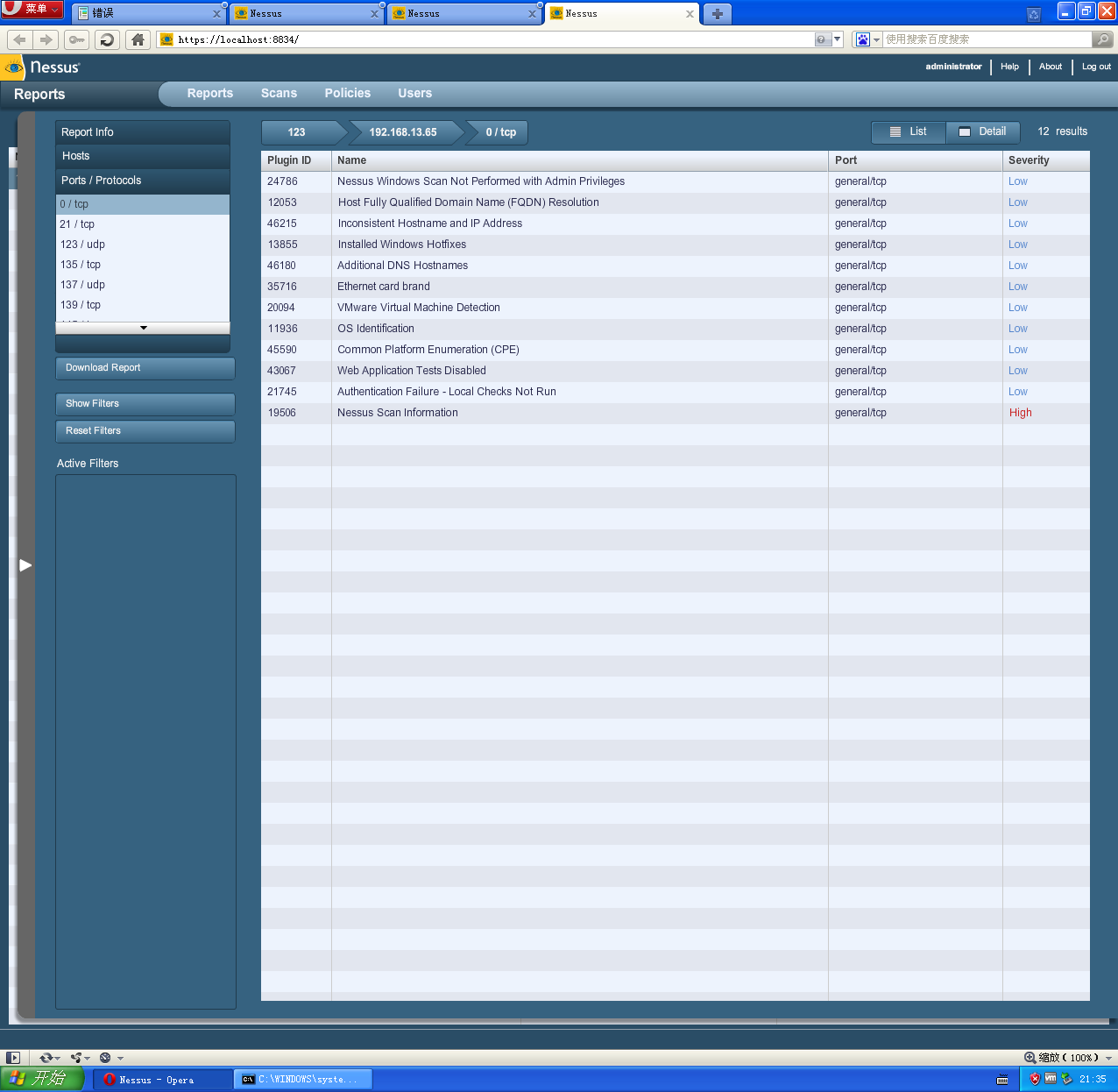

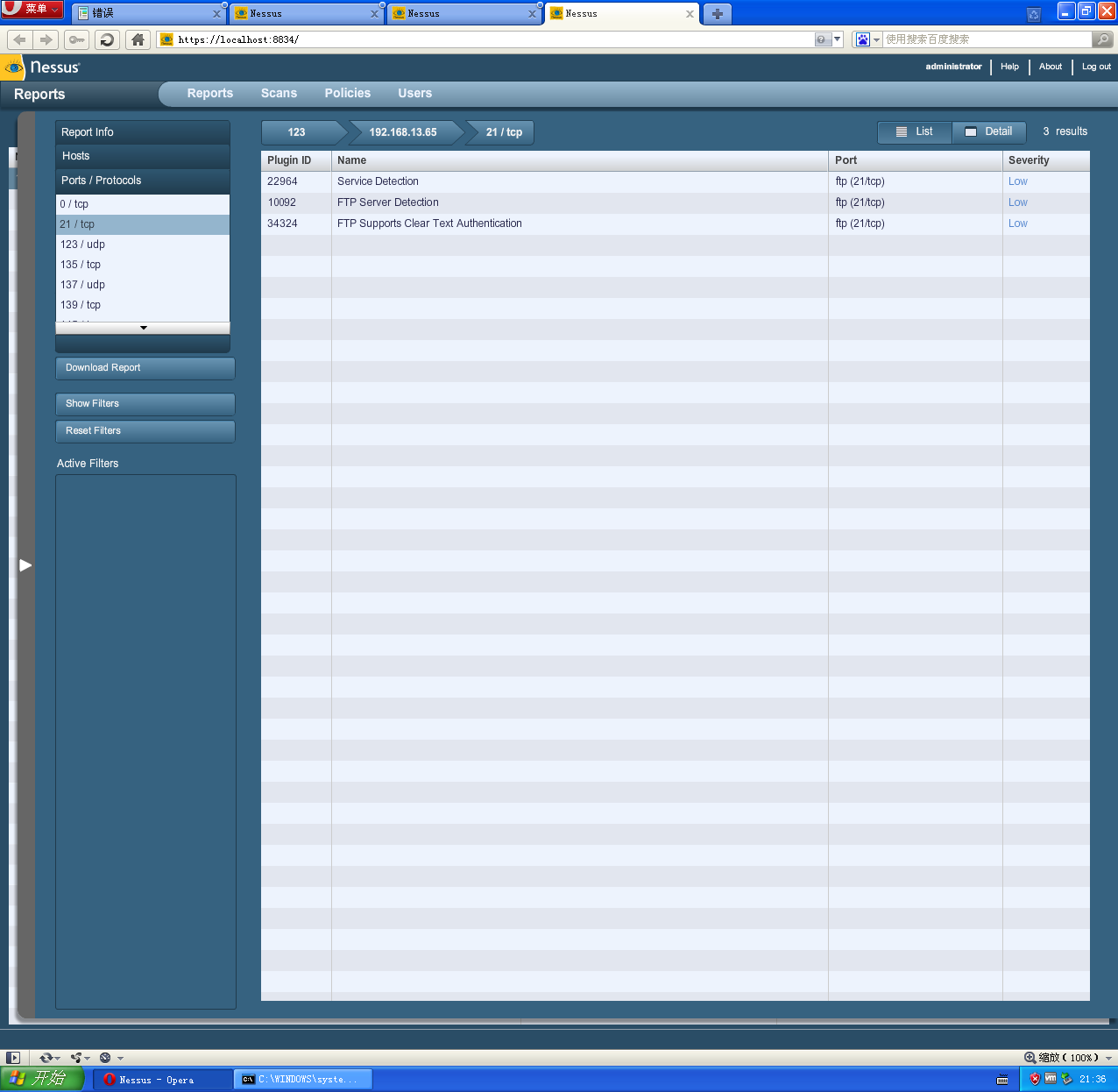

2.4 Nessus

- 使用Nessus开源软件对靶机环境进行扫描,并回答如下问题:

- 靶机上开放了哪些端口?

- 靶机各个端口上网络服务存在何种安全漏洞?

- 你认为应如何攻陷靶机环境,以获取系统访问权?

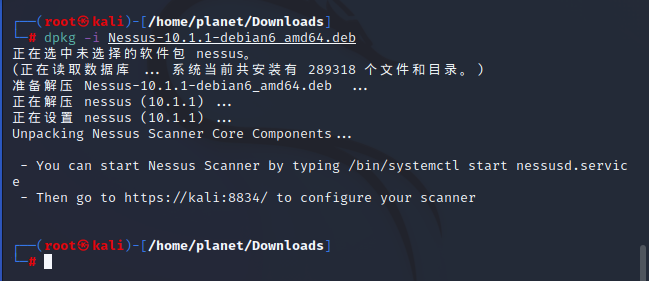

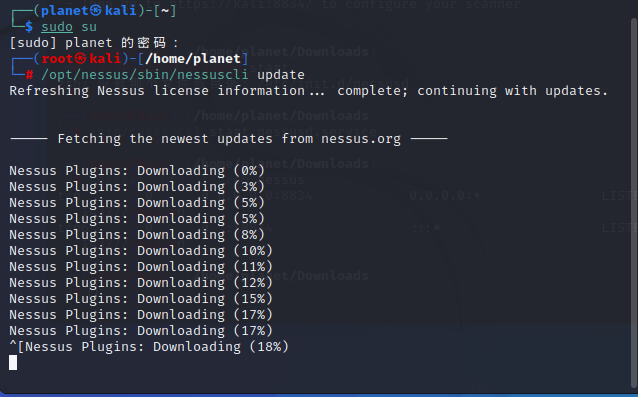

最开始尝试在kali中安装使用:下载Nessus(地址),粘贴到kali的Downloads文件夹

cd Downloads

dpkg -i Nessus-8.9.1-debian6_amd64.deb

启动 nessus

/bin/systemctl start nessusd.service

在此处安装失败,原因是我最开始按照参考博客最先在网站:http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code中down,故此处下载至一半显示正在更新中,然后停止更新,但网页端down的非常慢。

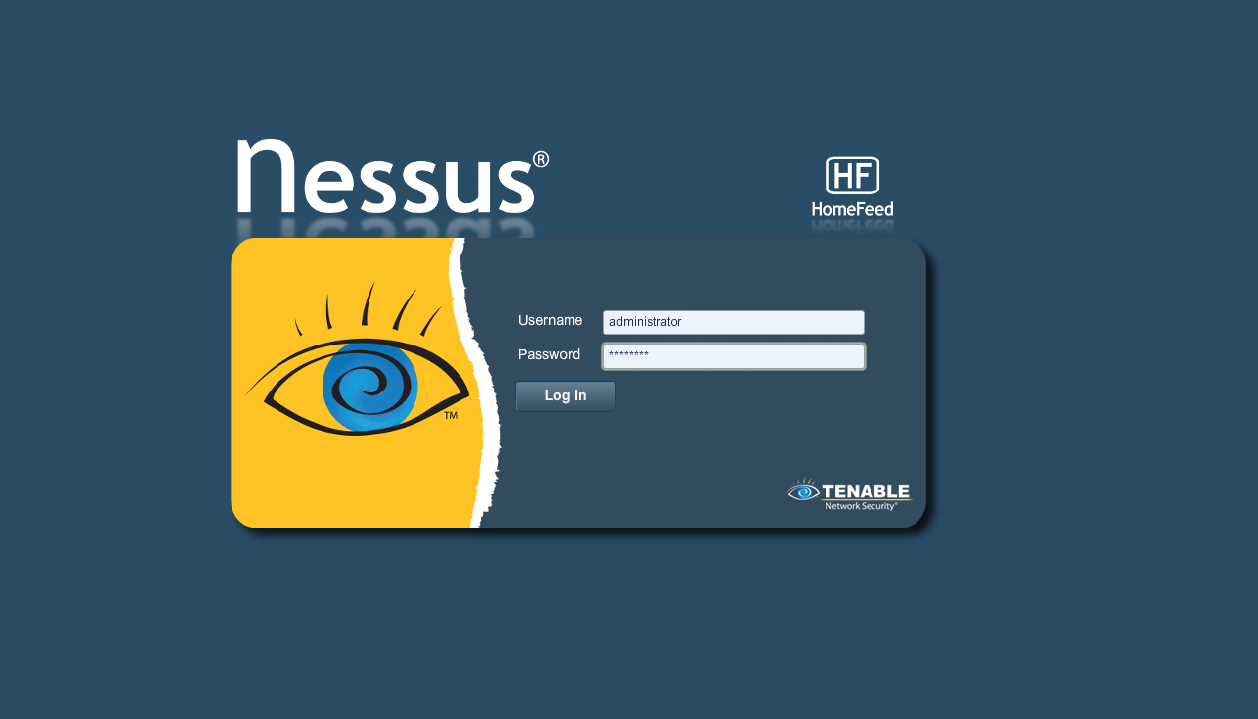

所以我先在已经预装了Nessus的XPattacker中完成了实验

用户名 administrator, 密码 mima1234

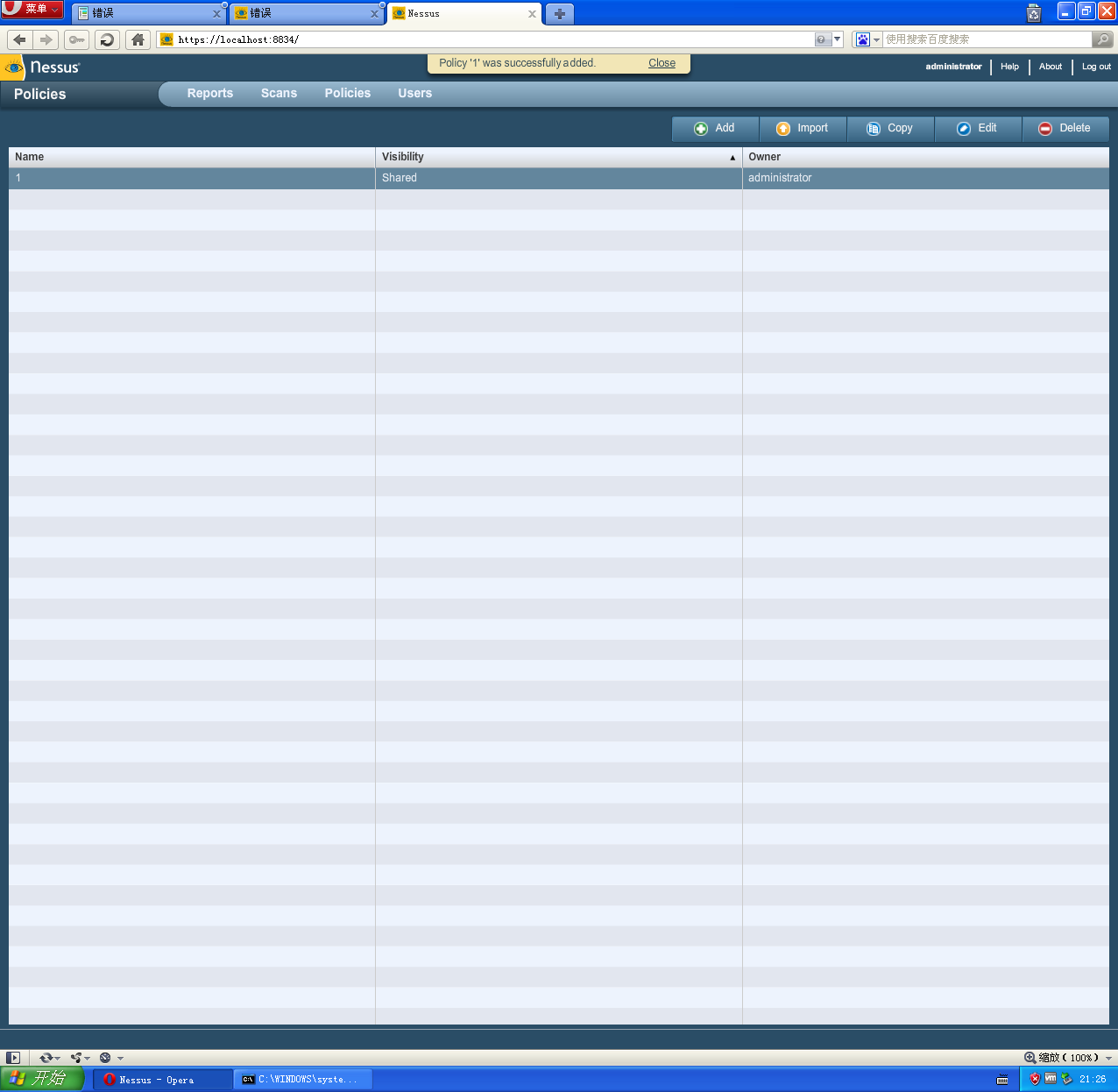

然后点击 Policies-Add 添加一个扫描策略,添加完后要重新进一下软件,否侧下一步无法选用

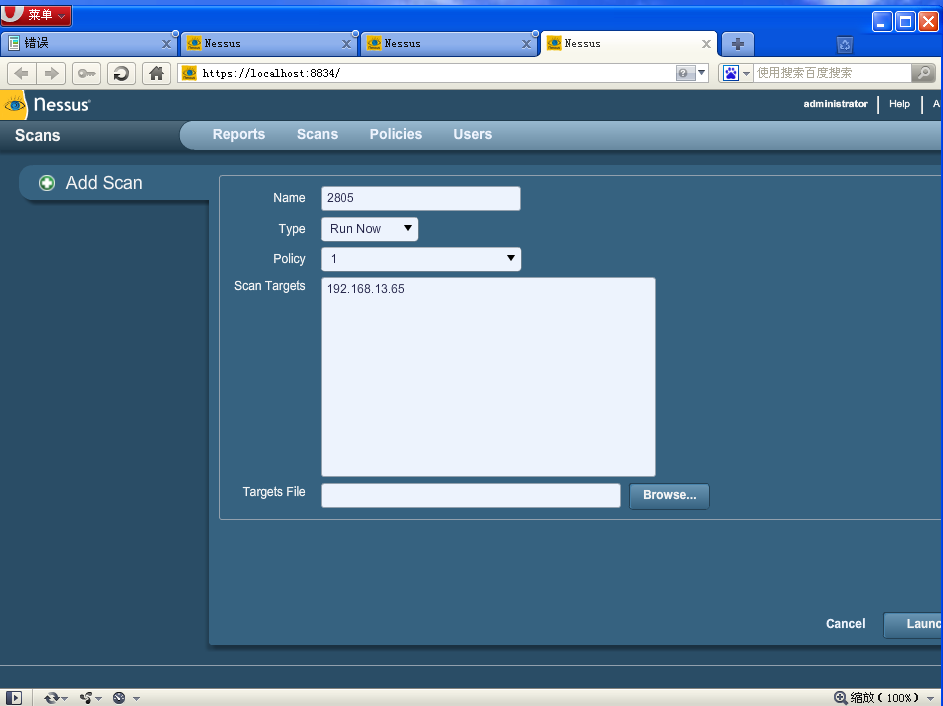

然后点击 Scans-Add 添加一个扫描并开始扫描

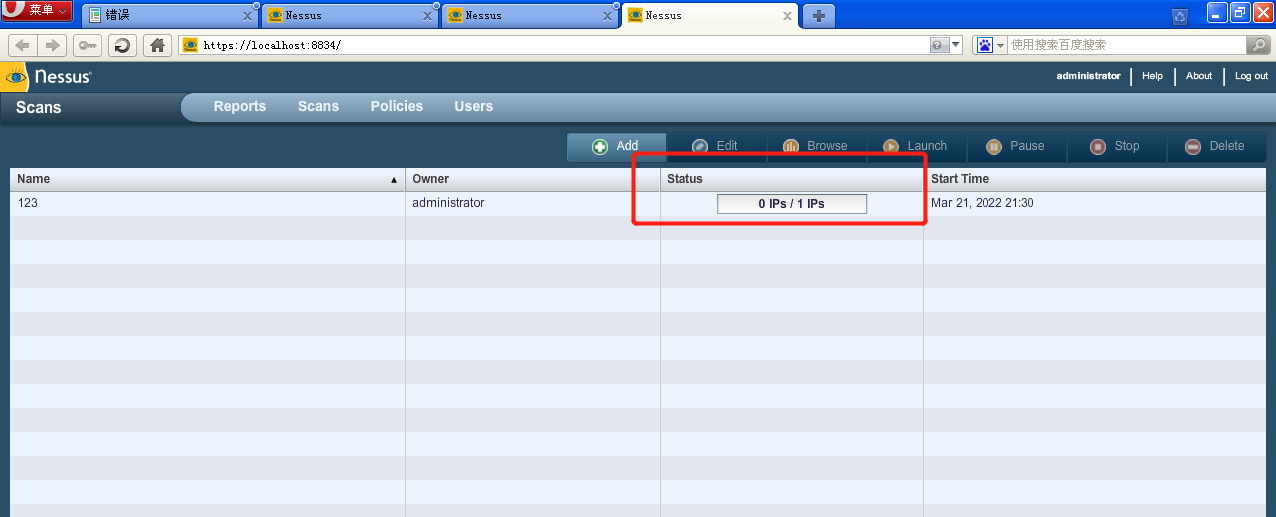

正在扫描中。。。

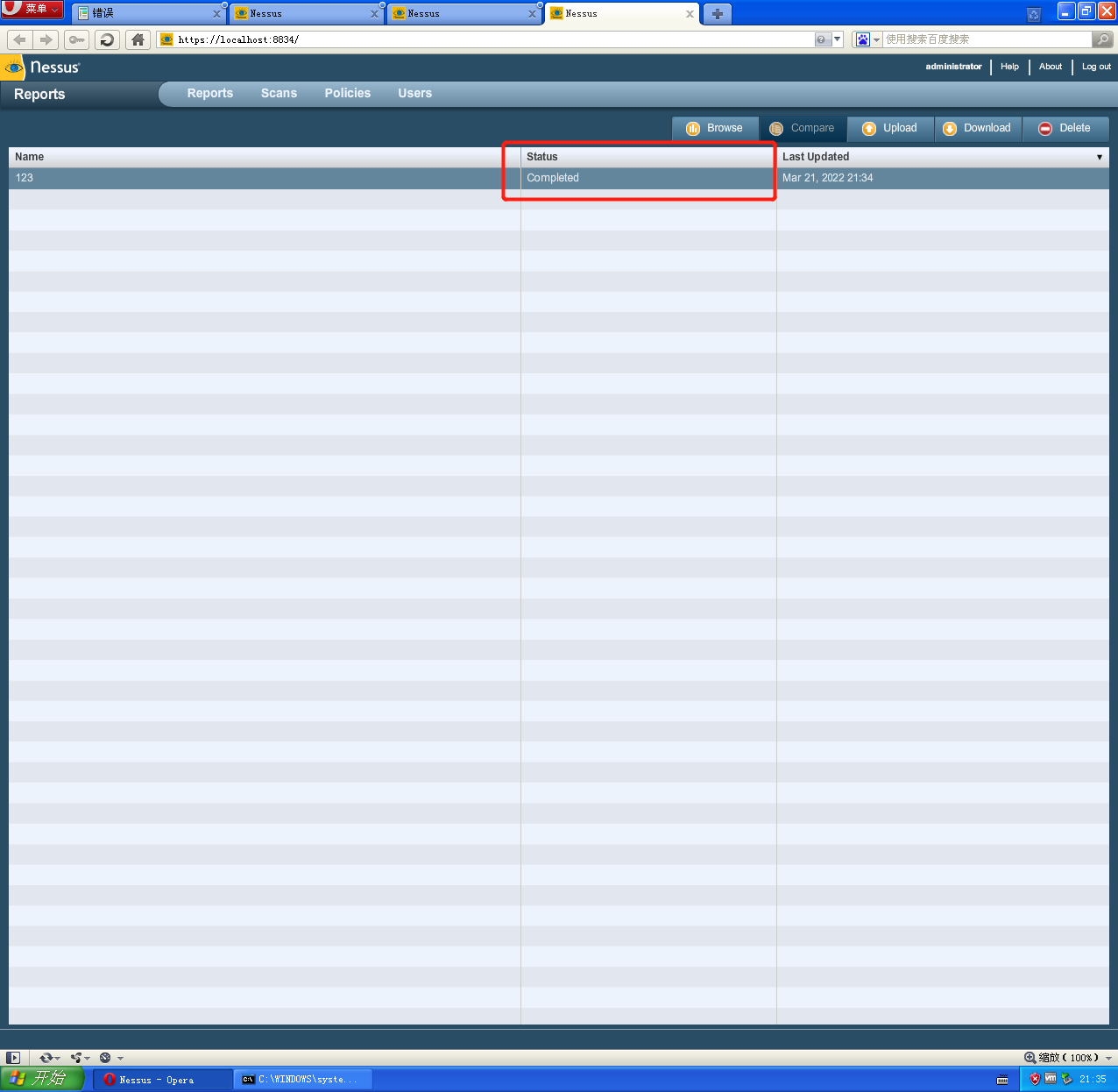

得到扫描报告

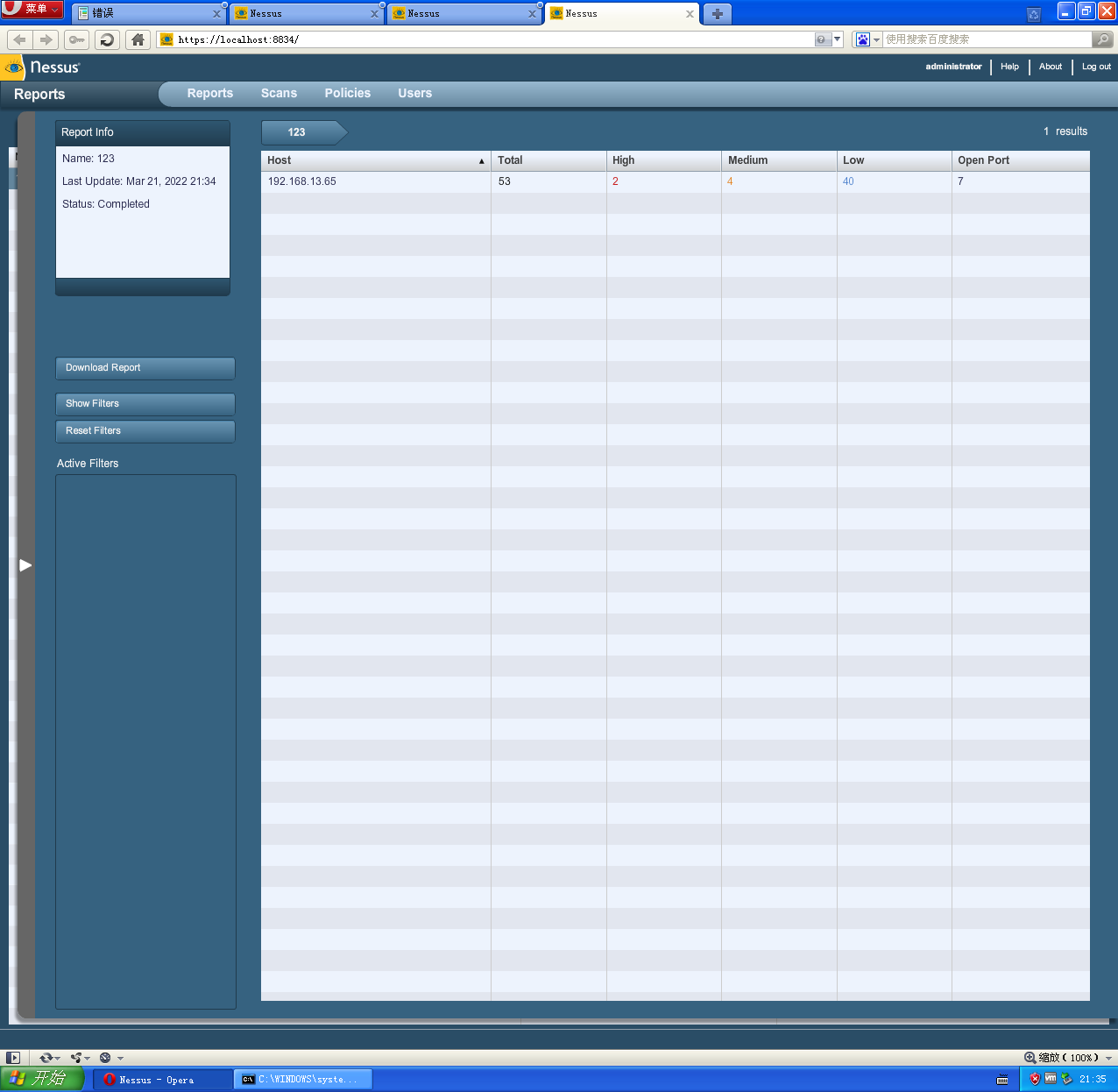

这时可以得到扫描报告,可以看到靶机上开放了7个端口

看21号端口的扫描结果,该端口远程SSH主机密钥较弱。攻击者可以很容易地获取远程私钥,并使用该部分设置解密远程会话或设置中间人攻击。

远程FTP服务器允许以明文形式传输用户名和密码,这可能会被网络嗅探器或中间人攻击截获。

2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否又隐私和信息泄漏问题

1.百度一下

与我无关~

2.贴吧一下

3.加上限定词

一个拟录取名单,能看到我的研究生学历

3、参考文献

网络攻防技术与实践 -诸葛建伟