cisp-pte靶场通关思路分享----日志分析篇

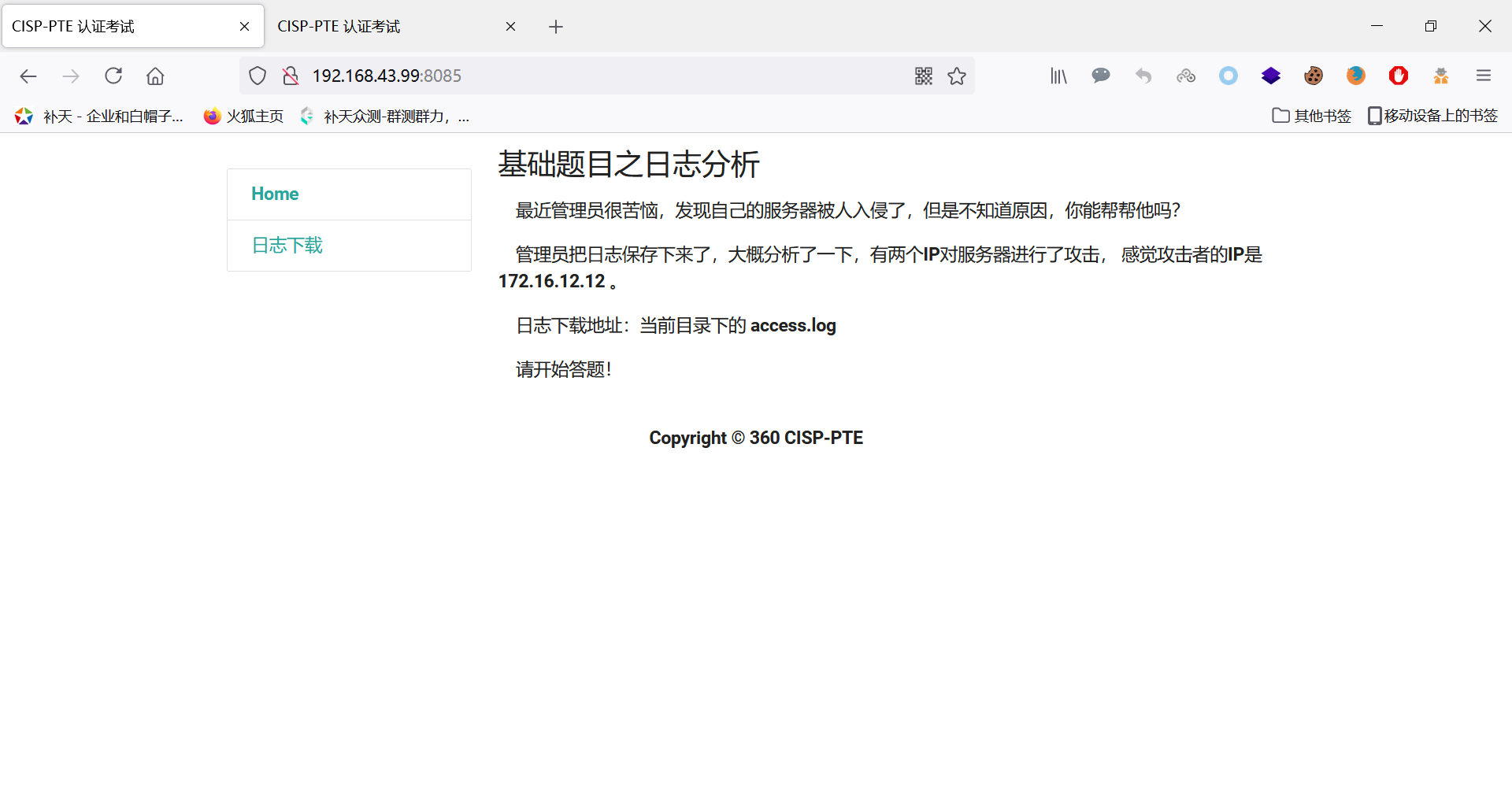

靶场一:

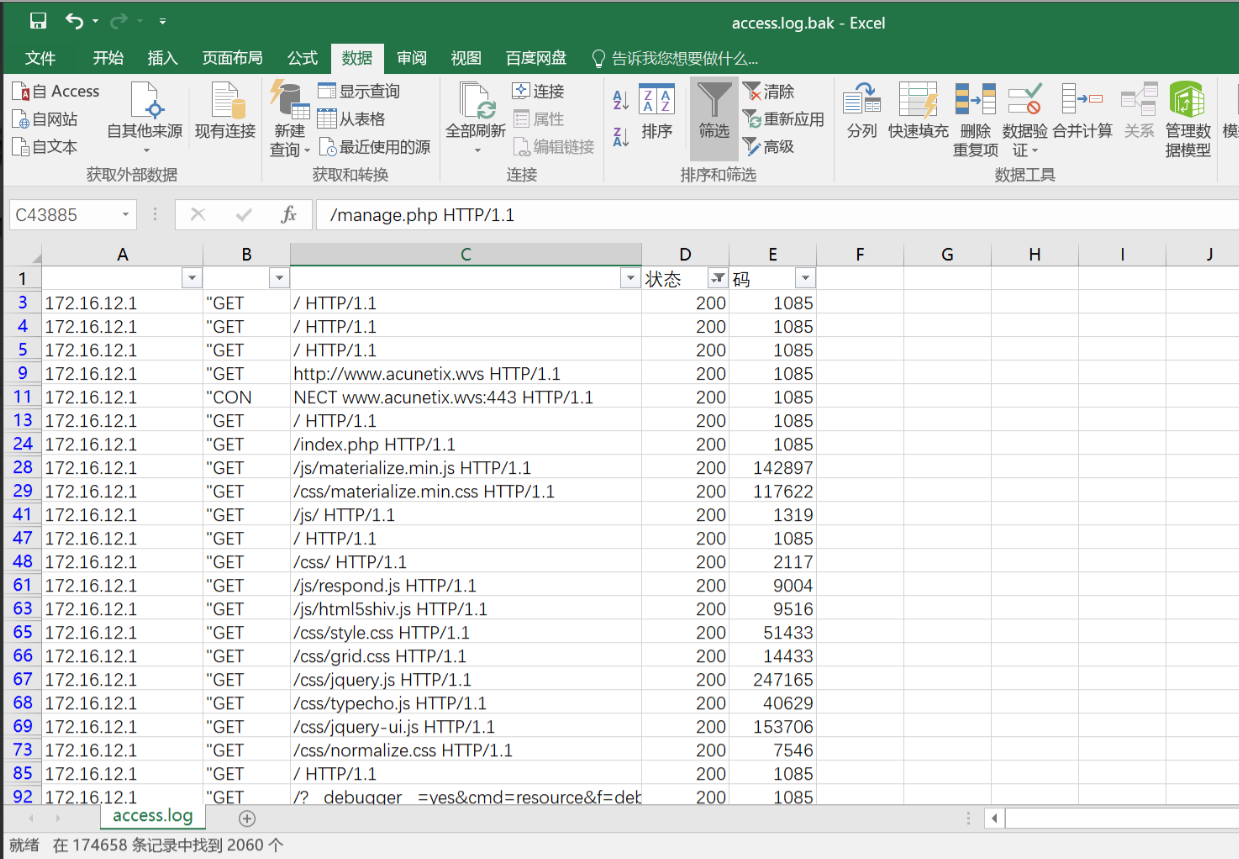

第一个靶场的日志我是在excel中处理的,第一步先把所有的日志复制进excel里,按照固定宽度,先把IP和后面的内容分开。

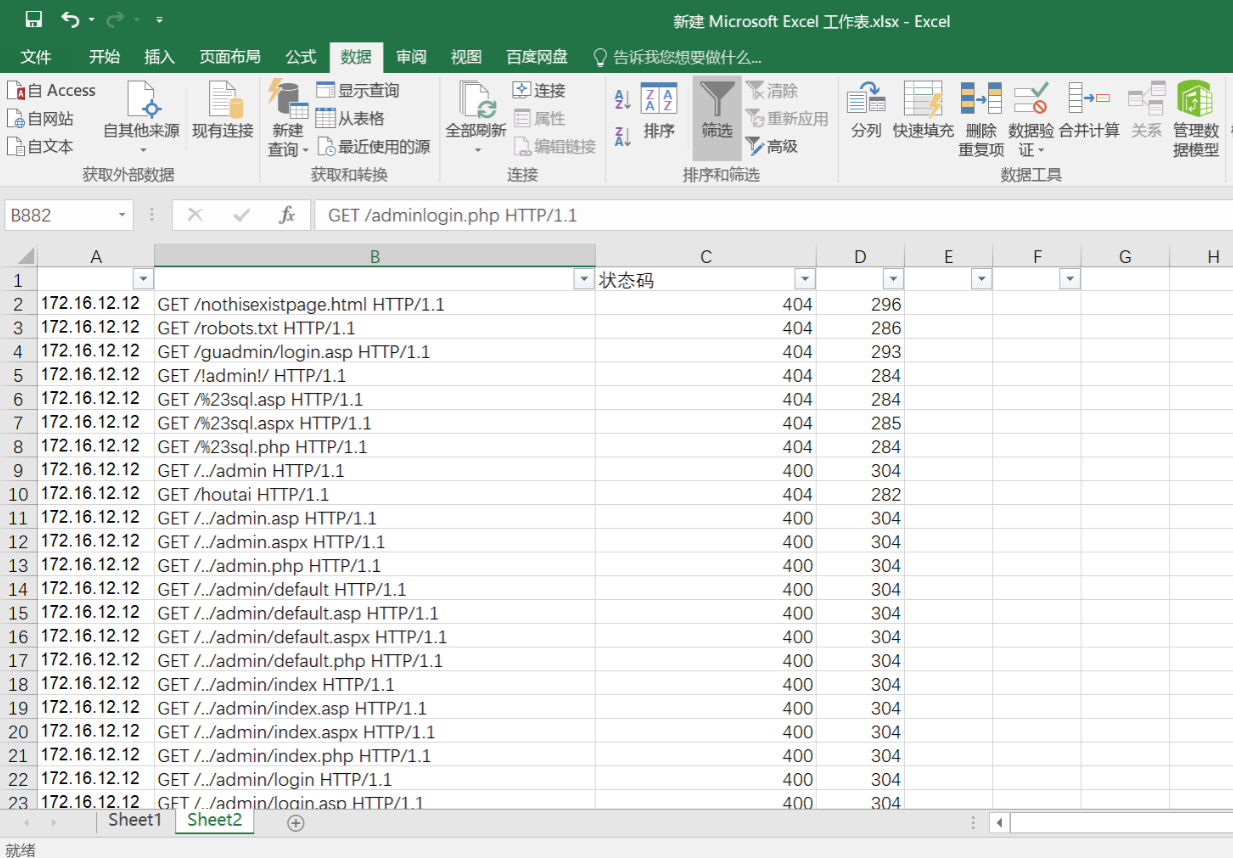

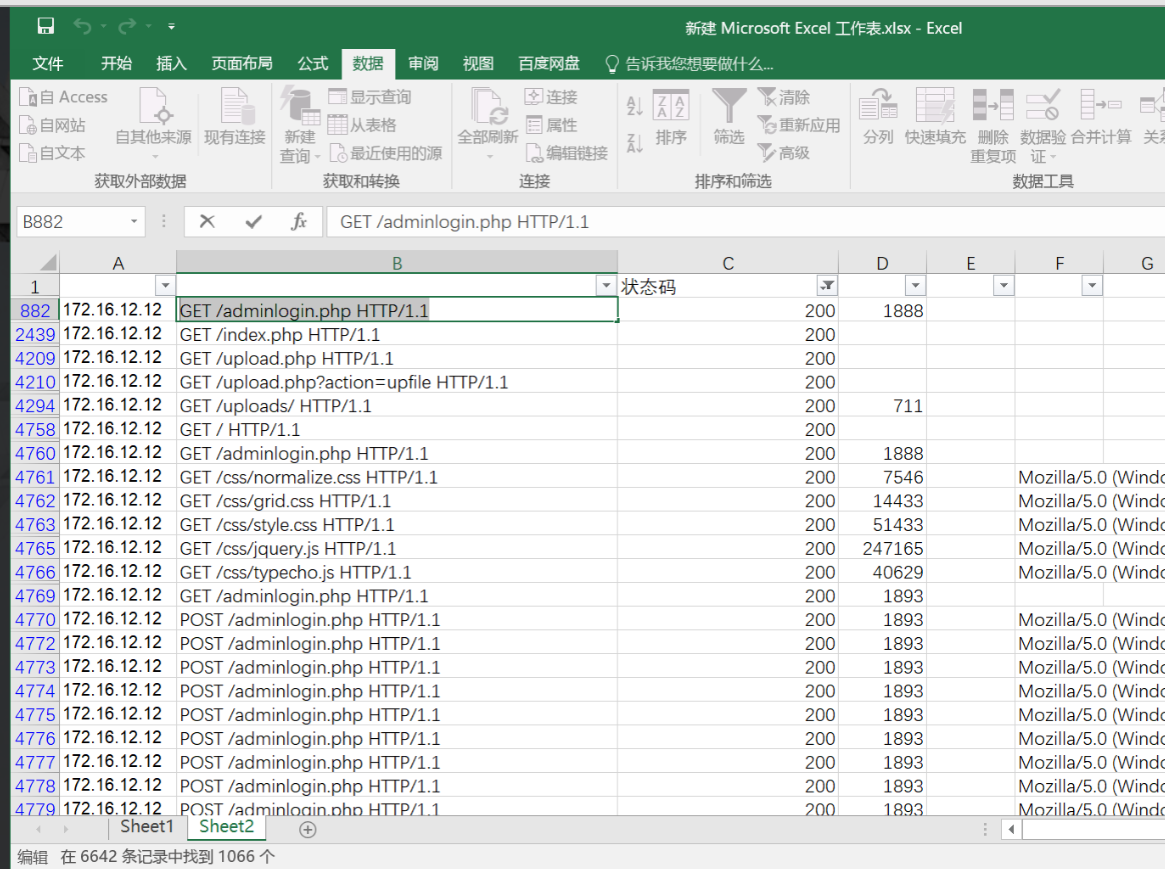

第二步,按照要求筛选出所有172.16.12.12.的攻击IP

第三步,直接再对后面的内容进行分列,观察到所有状态码之前都有一个双引号,直接以双引号分列。得到下面内容。

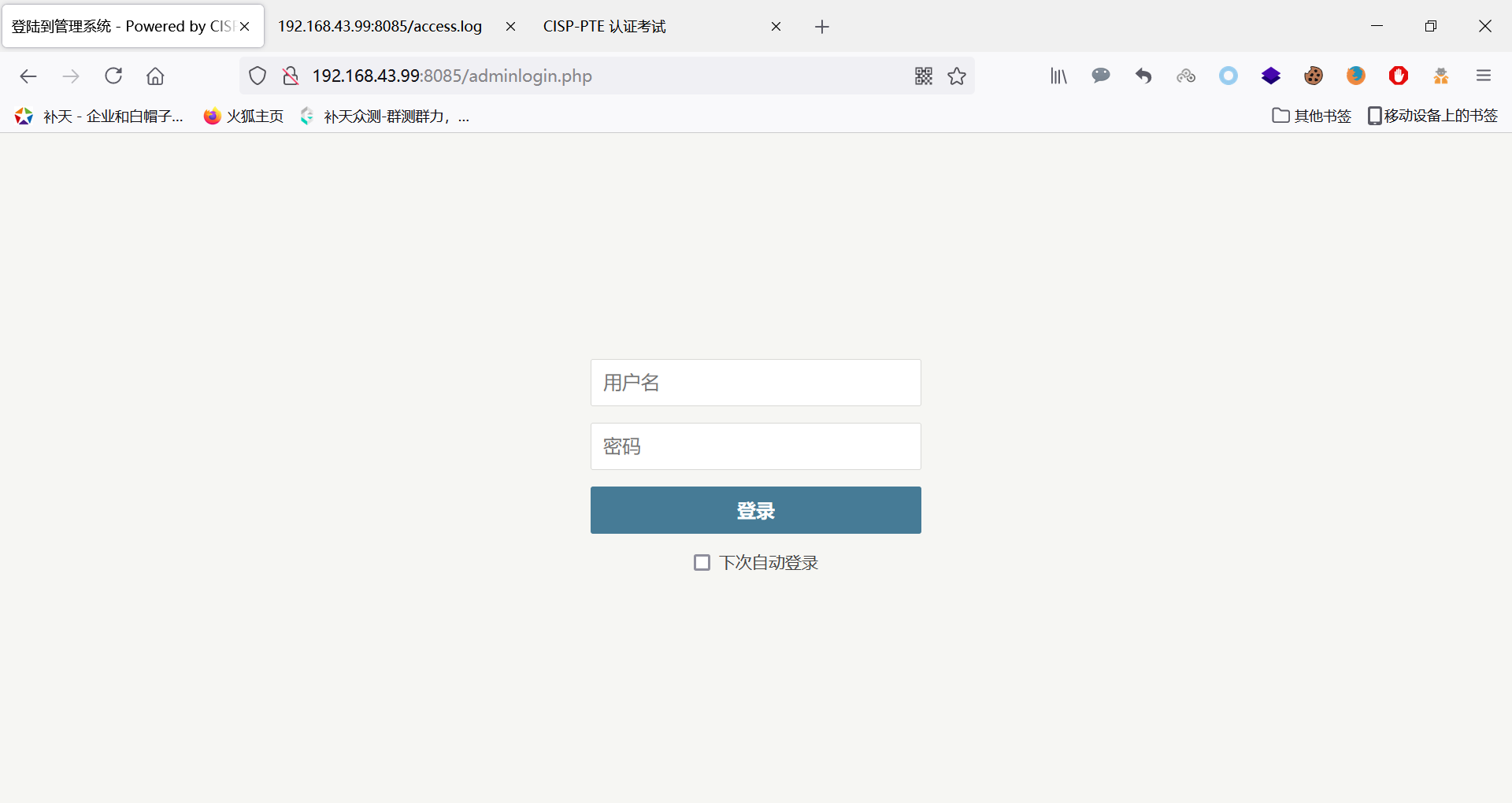

第四步:筛选出200状态码的,得到adminlogin.php的路径,请求下,看到是个后台。

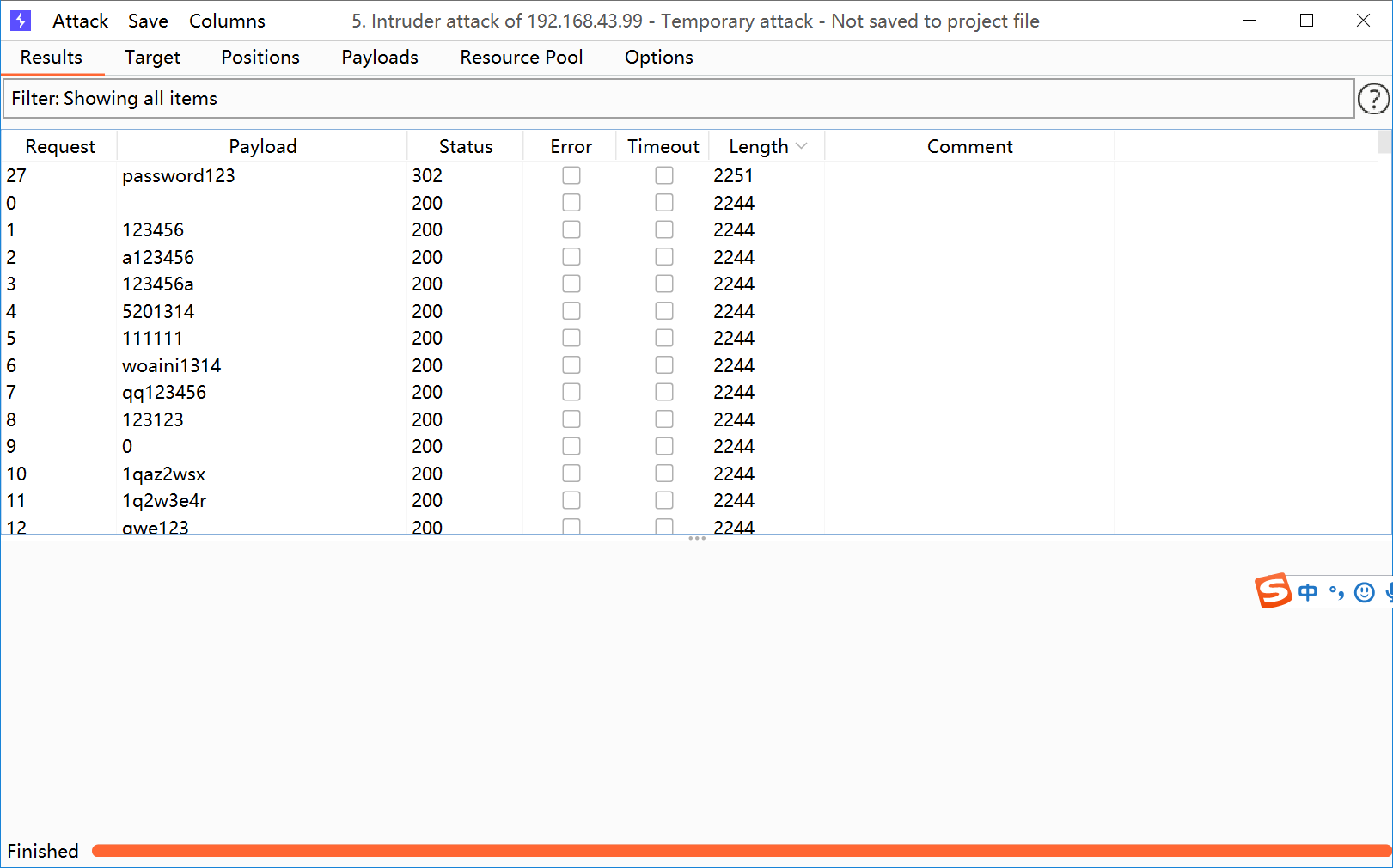

第五步:看到后台还没有验证码,必须来一波暴力破解。成功拿下

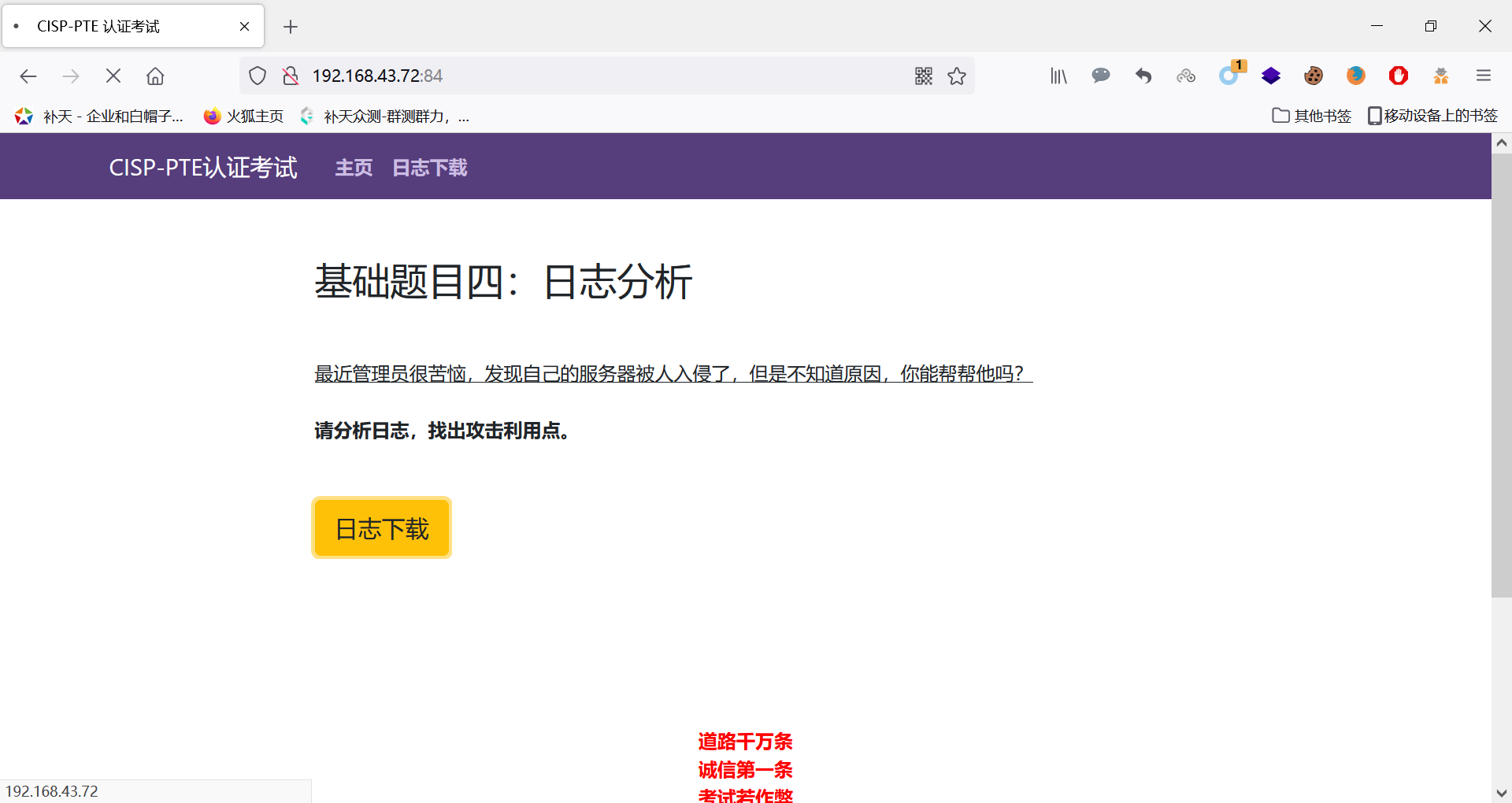

靶场二:

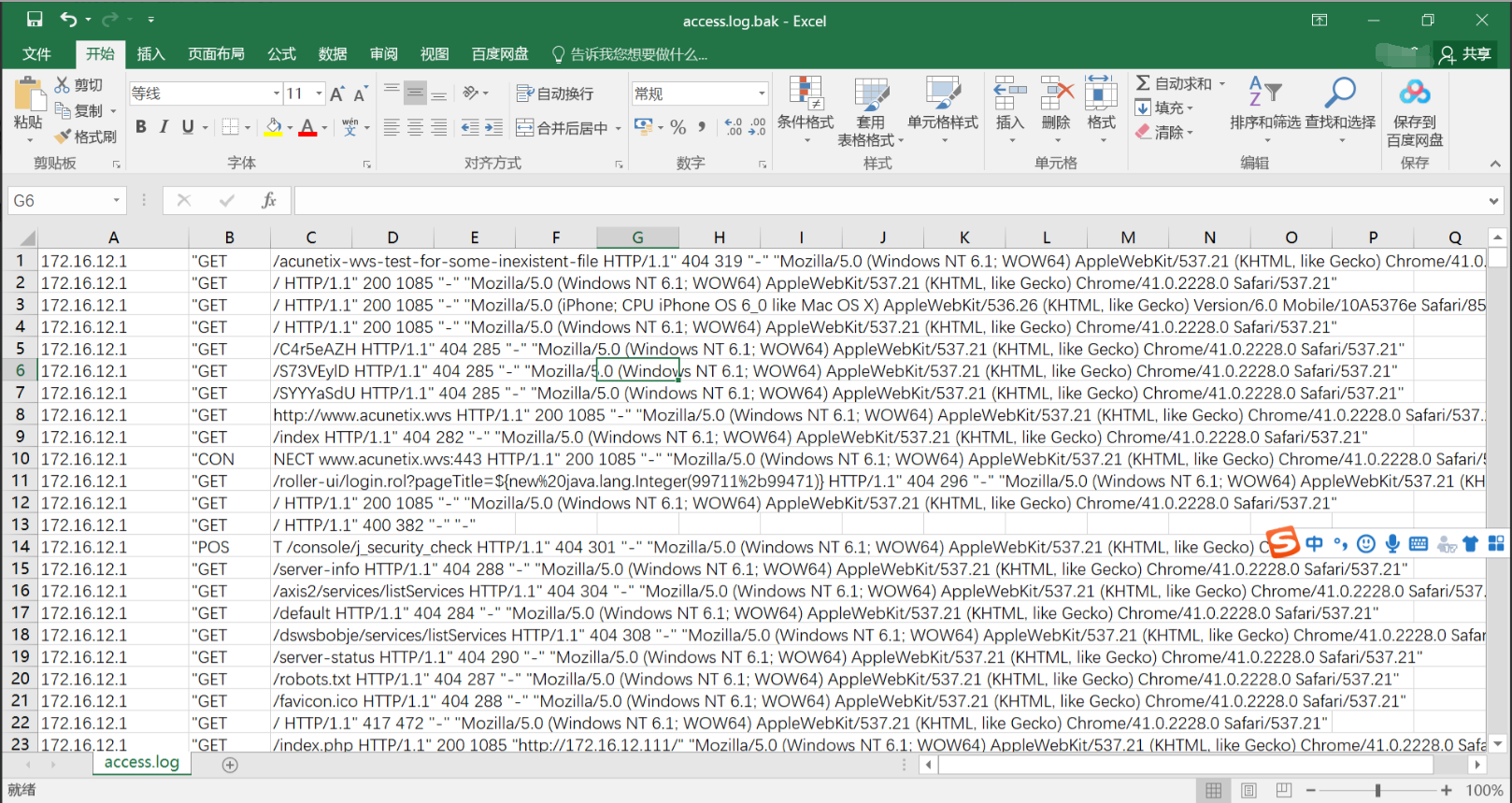

第一步:跟第一个靶场一样,直接用excel打开

第二步:看到直接分列了一部分,这倒是省事儿了很多,直接在此以双引号再次分列。直接筛200状态码的

第三步:筛选完以后发现还有很多。根据经验一般都会入侵admin、manage等目录,再以关键目录点去筛选。

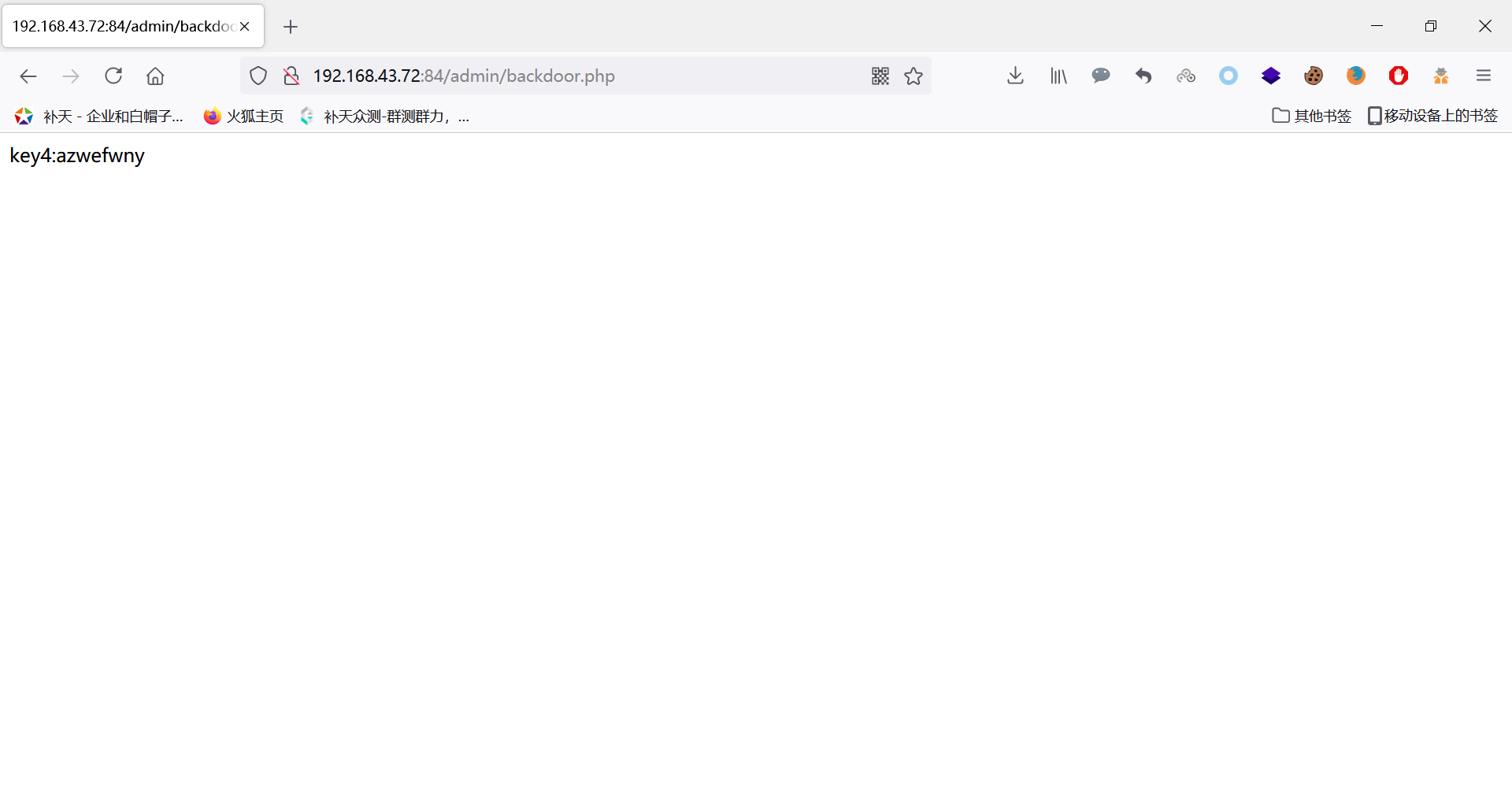

这么一来就很少了,最终锁定admin/backdoor.php

各位大佬们还有什么快速筛选的方法,可以一起分享下。 下一篇开始搞综合题的key

浙公网安备 33010602011771号

浙公网安备 33010602011771号