练习篇:网络空间基础&Nmap

学期2025-2026-1 学号20252332 《网络》第三周自学总结“网络空间基础”

目录

初识网络安全边界防护技术

初识Nmap

Namp实践

初识网络安全边界防护技术

- 防火墙

防火墙是边界防护的基石,它根据预设的安全策略(规则集) 对网络流量进行控制和过滤。

工作原理:通常部署在网络边界,像一道“检查站”,检查所有进出的数据包。

发展演进:

- 包过滤防火墙:

检查每个数据包的源/目标IP、端口和协议。速度快但不够智能。 - 状态检测防火墙:现代防火墙的标准。

它不仅检查单个数据包,还会跟踪网络连接的状态(如TCP三次握手)。它能识别一个数据包是属于一个已建立的连接,还是一个全新的连接请求,从而做出更精确的决策。 - 下一代防火墙:在状态检测的基础上,集成了更多深度功能:

应用层感知:能识别流量属于哪个具体应用(如微信、抖音),而不仅仅是端口。

集成入侵防御系统

用户身份识别:将策略与具体用户绑定,而不仅仅是IP地址。

恶意软件检测

- 入侵检测系统/入侵防御系统

入侵检测系统:像一个“网络监控摄像头”,它监视网络流量或系统活动,寻找已知的攻击模式(特征库)或异常行为。一旦发现,会发出警报,但不直接拦截。

入侵防御系统:则像一个“主动的安保人员”,它串联在网络中,不仅能够检测,还能实时阻断恶意流量。

关键技术:

特征库检测:匹配已知攻击的“指纹”(如病毒签名、恶意URL)。

异常检测:建立正常流量的行为基线,当流量显著偏离基线时产生警报。

-

防病毒网关

通常部署在邮件服务器或网络出口,专门用于扫描和过滤网络流量中的恶意软件。它能检测并阻止通过邮件、网页下载等渠道传播的病毒、木马、勒索软件等。 -

虚拟专用网

VPN用于在不可信的互联网上创建一个加密的、安全的“隧道”,将远程用户(如员工)或分支机构安全地连接到公司内部网络。

作用:它扩展了企业的安全边界,让外部访问像在内部网络一样安全。

二、 边界防护的演进与强化(“现代化防御体系”)

随着网络攻击的复杂化和云计算的普及,传统边界逐渐模糊,防护技术也在不断进化。

-

Web应用防火墙

不同于传统防火墙,WAF专注于保护Web应用(网站、API) 免受特定攻击,如SQL注入、跨站脚本、跨站请求伪造等。它工作在应用层(HTTP/HTTPS),能理解Web通信的内容和结构。 -

沙箱

一种“隔离执行”技术。对于可疑的文件或URL,不在真实系统中直接打开,而是将其放在一个虚拟的、隔离的沙箱环境中运行,观察其行为(如是否尝试修改系统文件、连接恶意域名),从而判断其是否恶意。它是对传统特征库检测的有效补充,能发现未知威胁(零日攻击)。 -

网络访问控制

NAC系统在用户或设备尝试接入网络时,对其进行身份验证和授权,并根据其合规状态(如防病毒软件是否开启、补丁是否安装)决定授予其怎样的网络访问权限。它确保了只有合规的、受信任的设备才能进入网络。

初识Nmap

Nmap,全称是“Network Mapper”,中文常翻译为“网络映射器”或“端口扫描器”。它最初用于安全审计,探测网络上有哪些主机、这些主机提供了什么服务、运行什么操作系统等信息。许多系统和网络管理员也会用它来做日常的工作,比如查看整个网络的信息、管理服务升级计划,以及监视主机和服务的运行。

初学者学习推荐:

| 核心功能 | 命令选项 | 简要说明 | 初学推荐 |

|---|---|---|---|

| 主机发现 | -sn | 只探测哪些IP地址在线,不扫描端口 | ★★★★★ |

| 端口扫描 | -sS | TCP SYN扫描,最常用 | ★★★★★ |

| 端口扫描 | -sT | TCP Connect扫描,不需管理员权限 | ★★★★☆ |

| 服务和版本探测 | -sV | 探测开放端口对应的服务及版本信息 | ★★★★☆ |

| 操作系统探测 | -O | 尝试识别目标主机的操作系统 | ★★★☆☆ |

Nmap 的基本用法遵循 nmap (扫描类型)(选项) {目标指定} 的格式。 其中,(扫描类型) 和(选项) 是可选的,而 {目标指定} 则是扫描的目标,可以是IP地址或域名。

Nmap实践

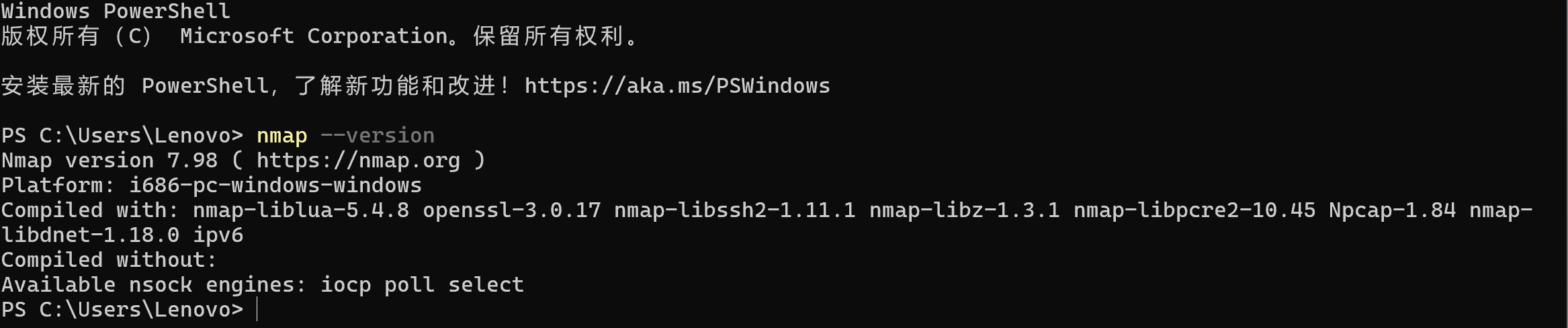

nmap版本安装测试

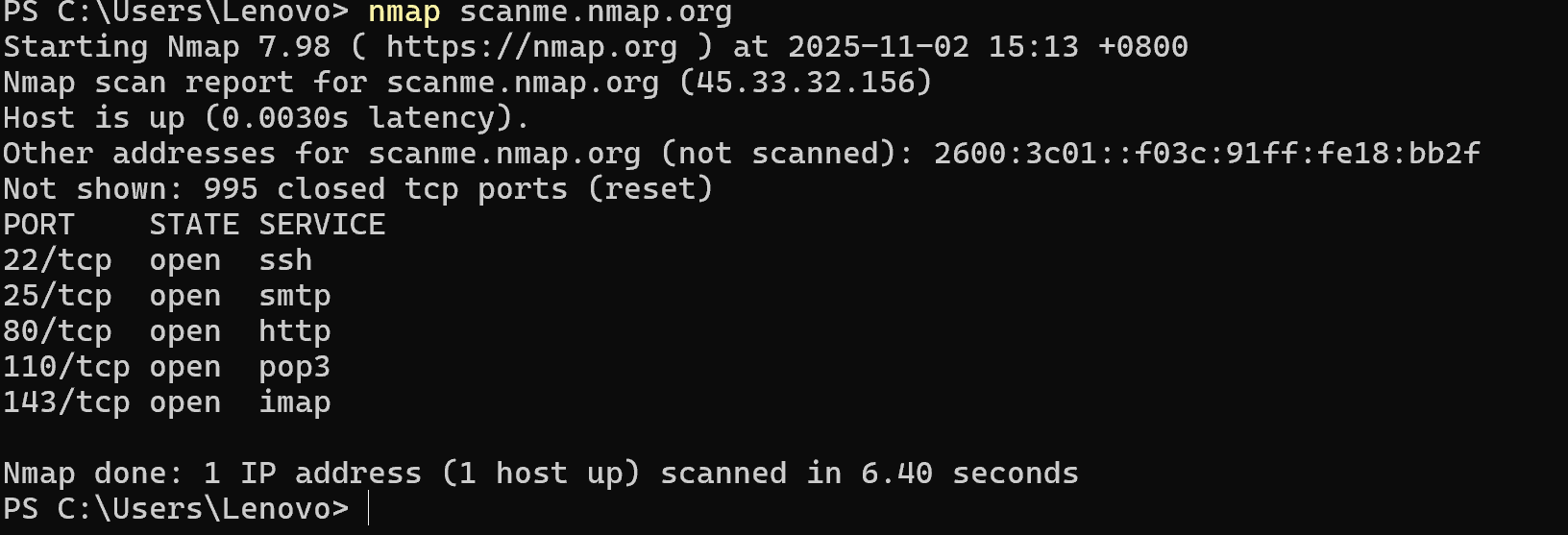

扫描单个主机

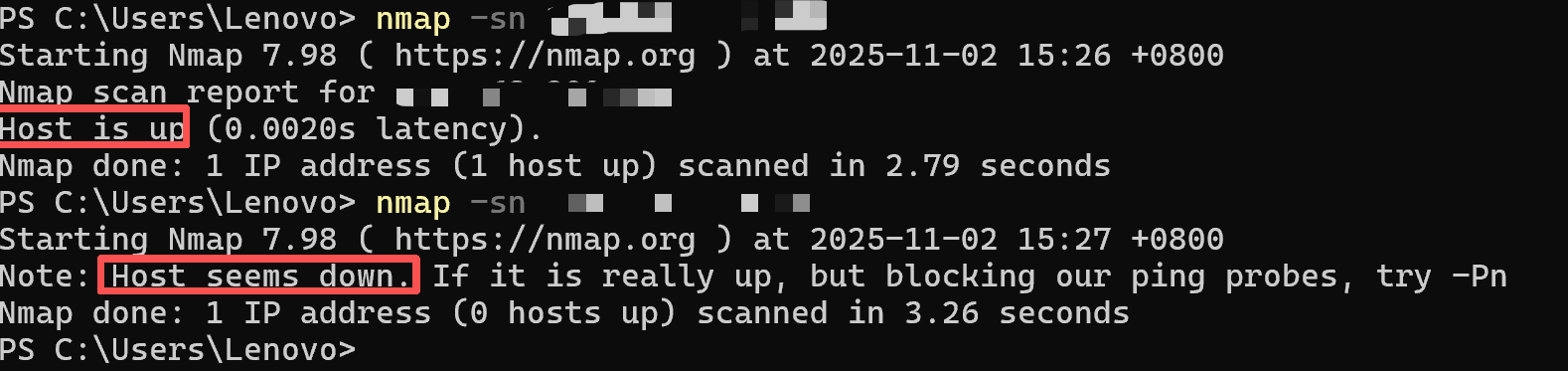

扫描本地网络

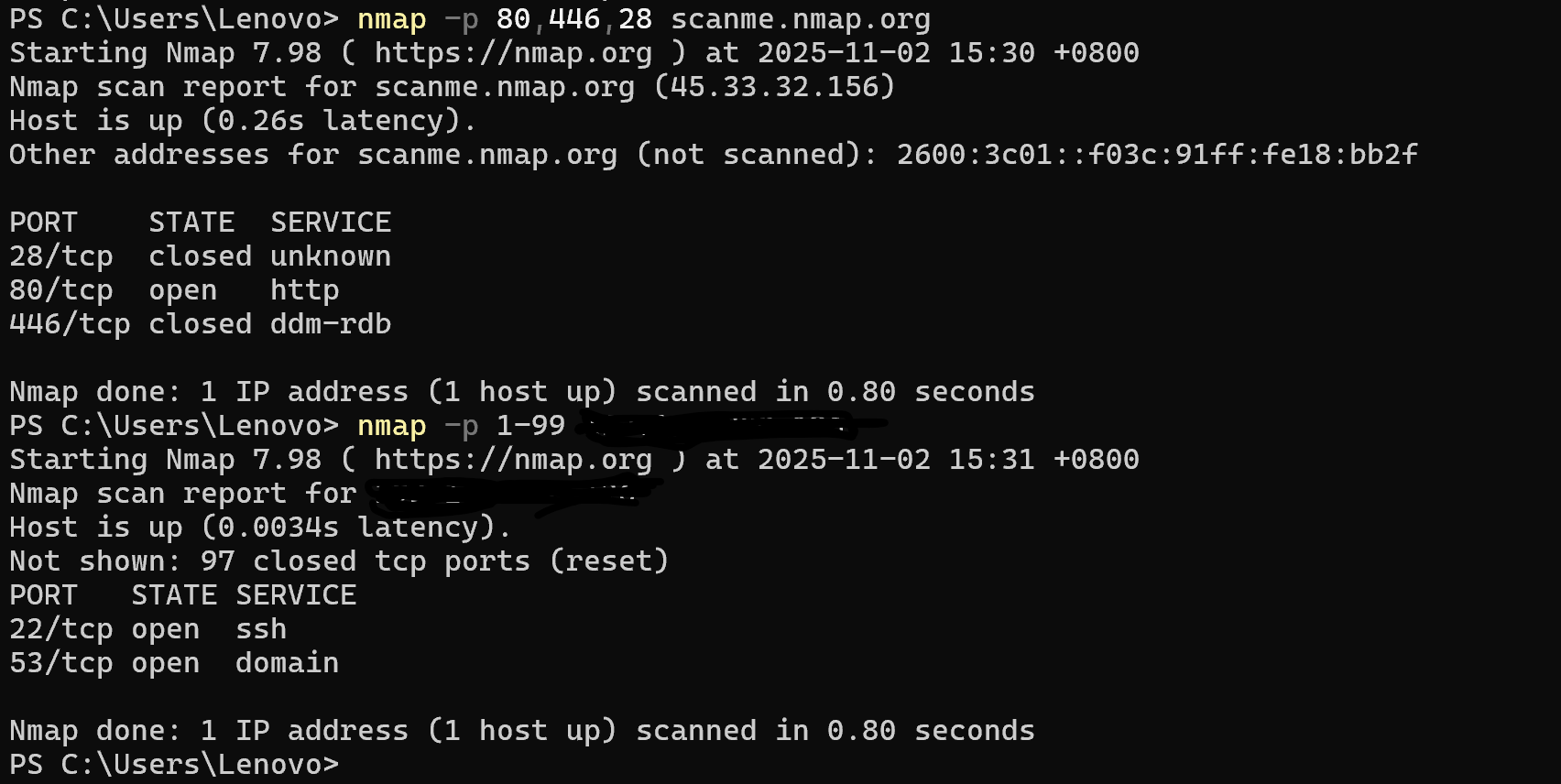

指定端口扫描

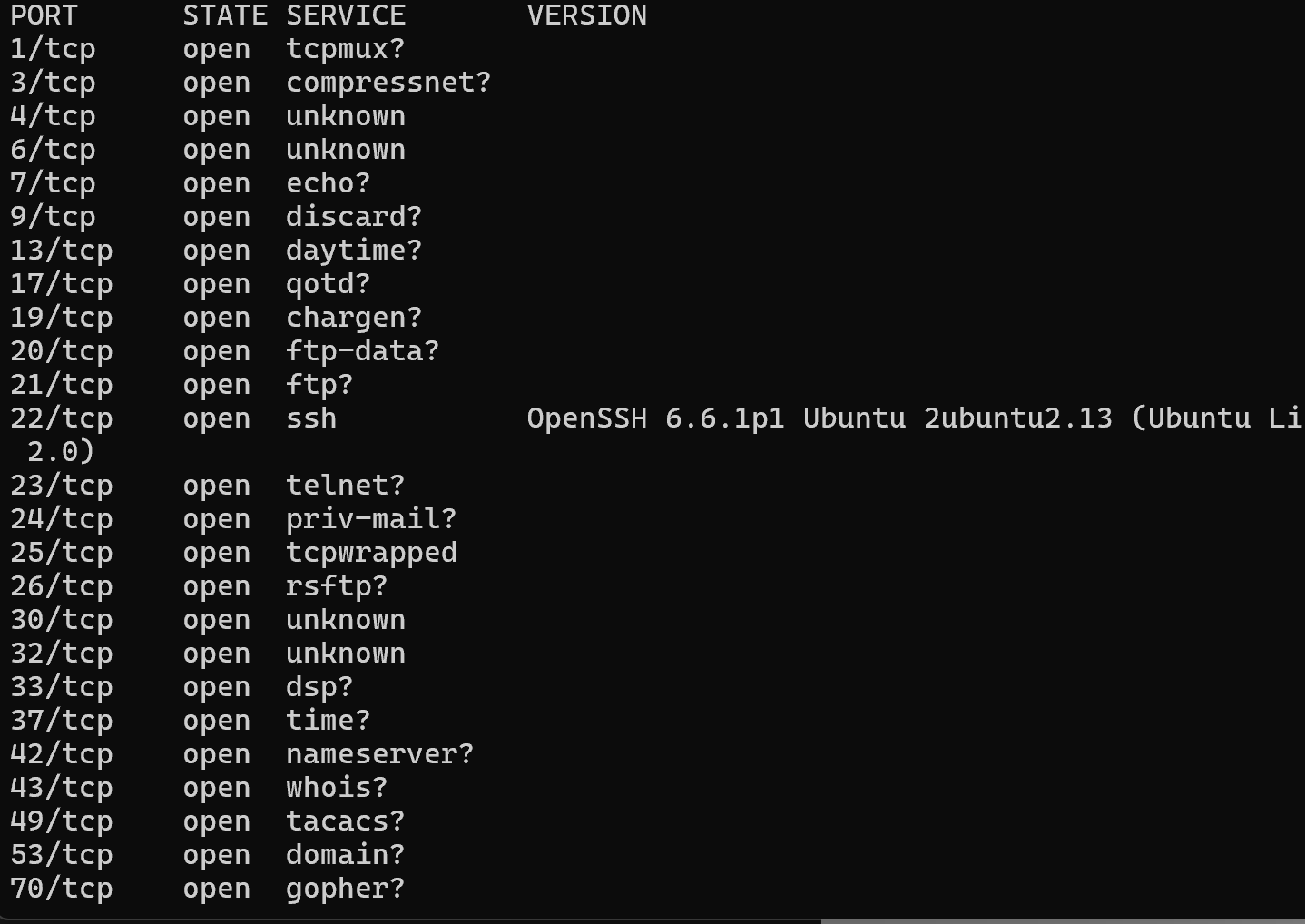

服务器版本探测

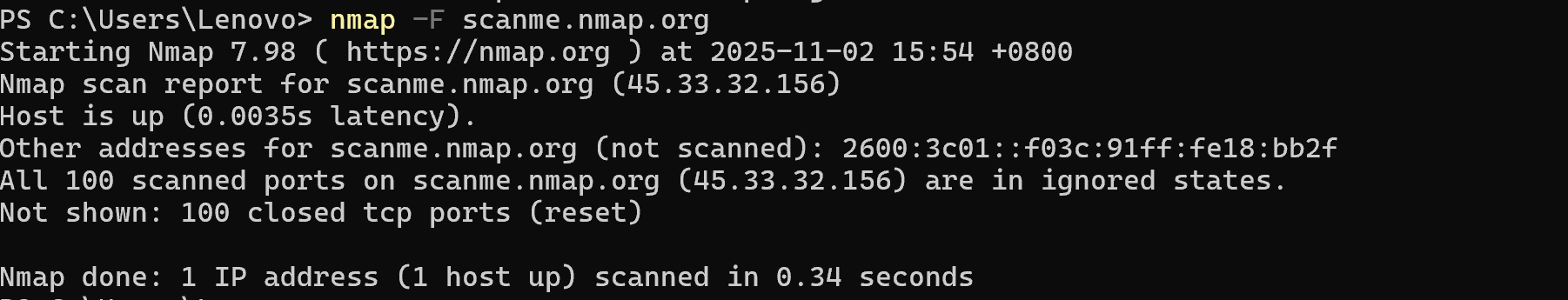

快速扫描

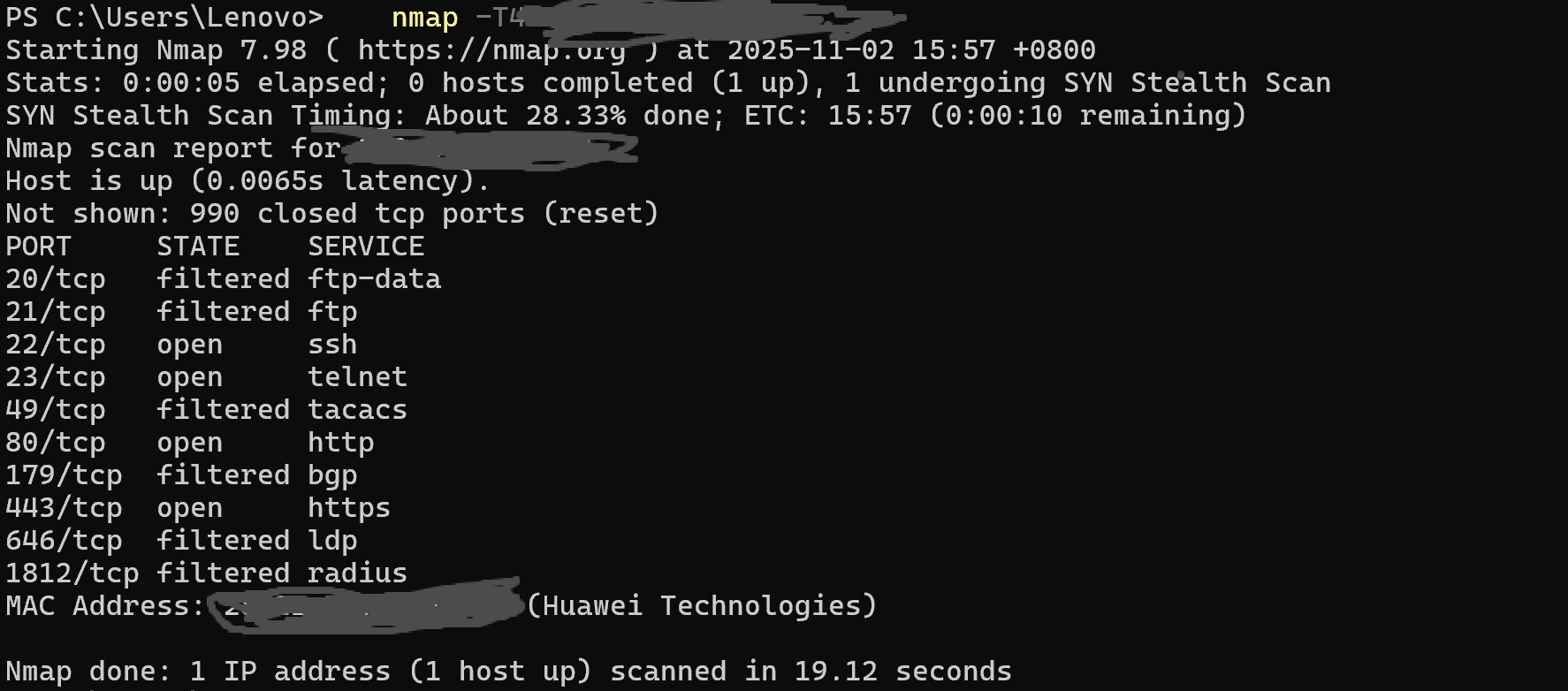

扫描本地路由器

浙公网安备 33010602011771号

浙公网安备 33010602011771号