【APP逆向36】脱壳之基于frida-dexdump

-

脱壳本质

- 未加壳的app:安卓开发 -> Java+安卓 -> APK -> dex文件 -> 运行

- 加壳的app:安卓开发 -> Java+安卓 -> APK -> 360/腾讯等(SO算法) -> 内存 -> 运行

- 脱壳本质:在内存中获取,让APP运行在手机中,内存中加载文件内容写回到dex文件。

-

现象:加壳的app,我们直接使用反编译工具反编译

![]()

-

如何脱壳?

- 1.安装frida-dexdump

- pip install frida-dexdump

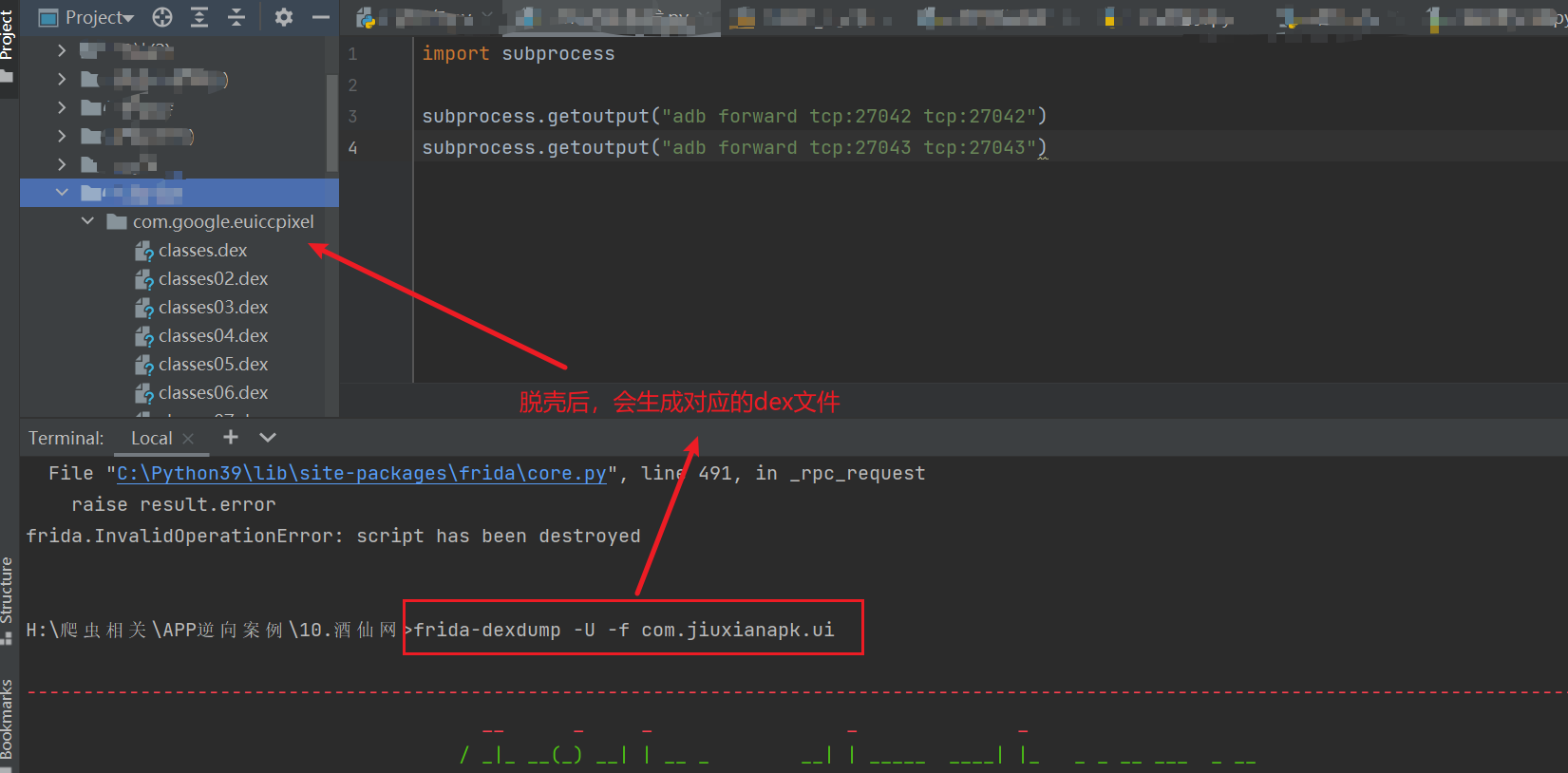

- 2.电脑端,端口转发

- 3.执行脱壳命令:frida-dexdump -U -f 包名称

![]()

- 1.安装frida-dexdump

-

反编译dex文件即可

![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号