【APP逆向34】安卓应用调用so

-

前言:我们在逆向过程中,如果加密的核心算法在so文件中,如果我们不想硬核破解,除了之前介绍过的rpc调用外,还可以创建安卓应用去调用so文件获取结果

![]()

-

1.创建空项目

![]()

-

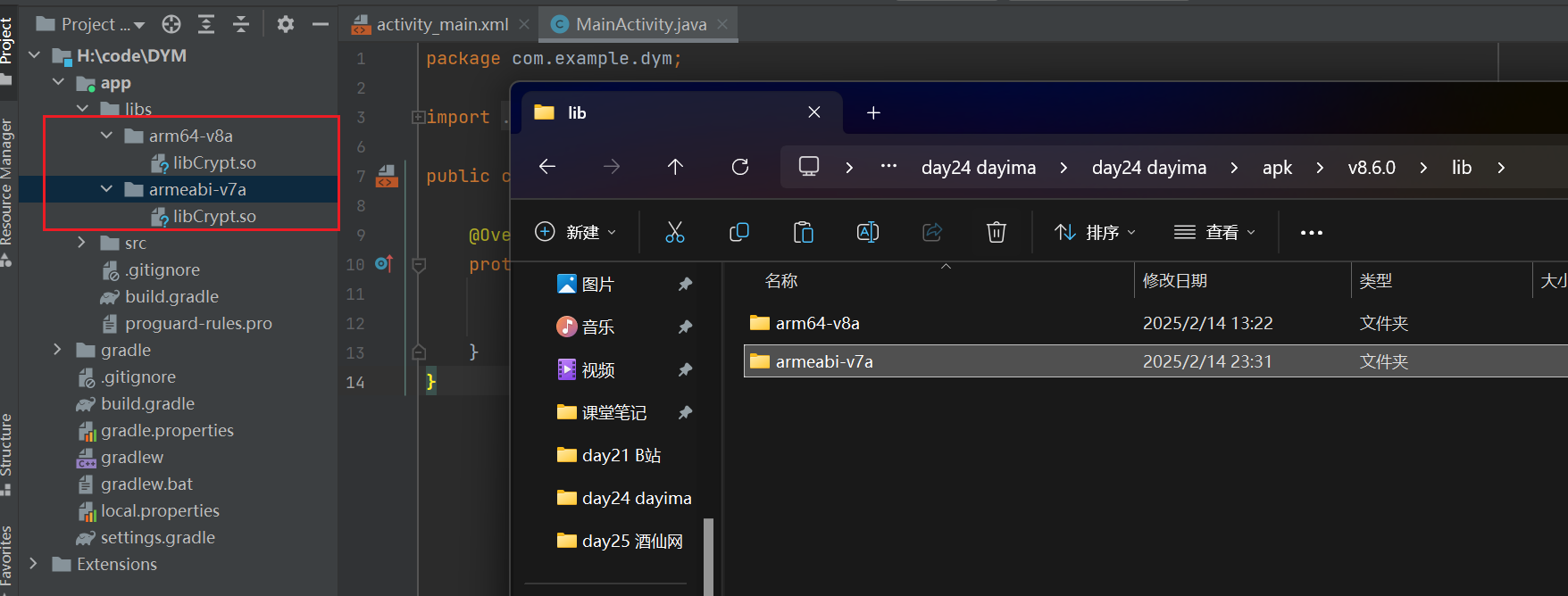

2.拷贝so文件到指定目录

![]()

-

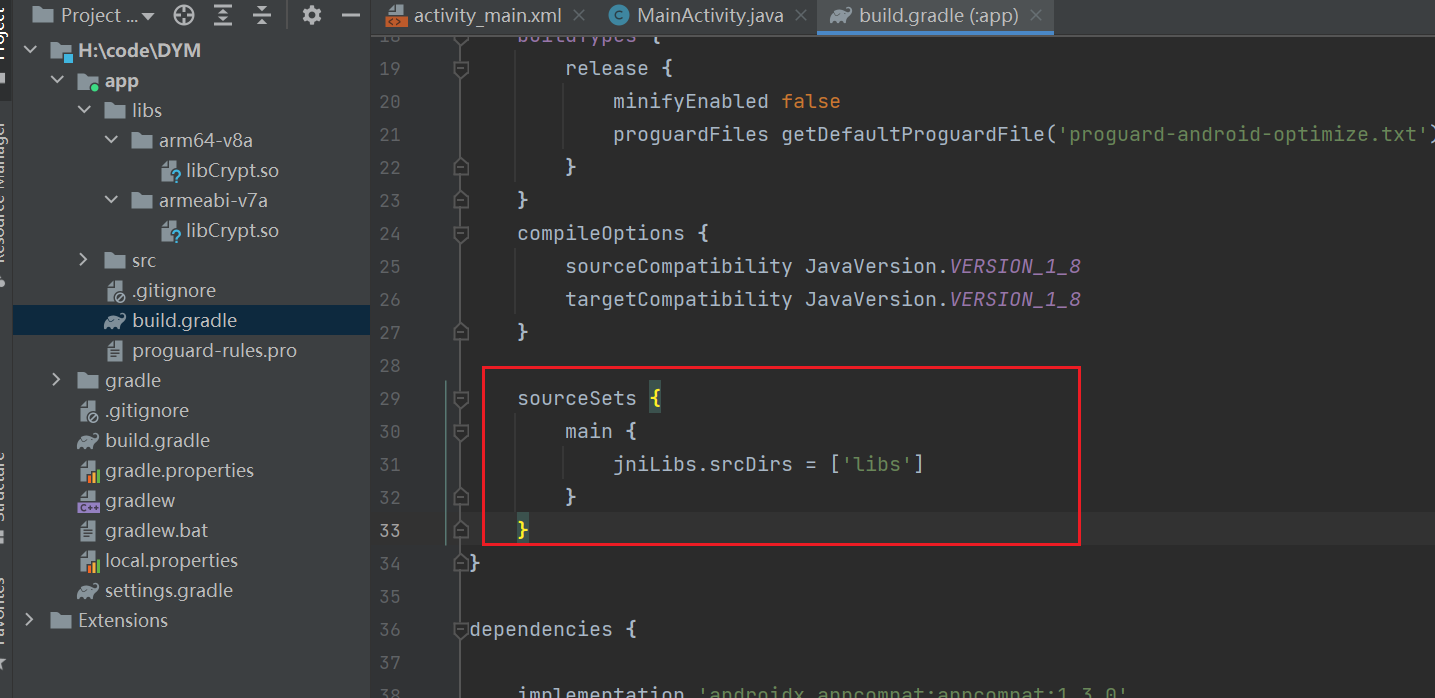

3.修改build.gradle

sourceSets {

main {

jniLibs.srcDirs = ['libs']

}

}

-

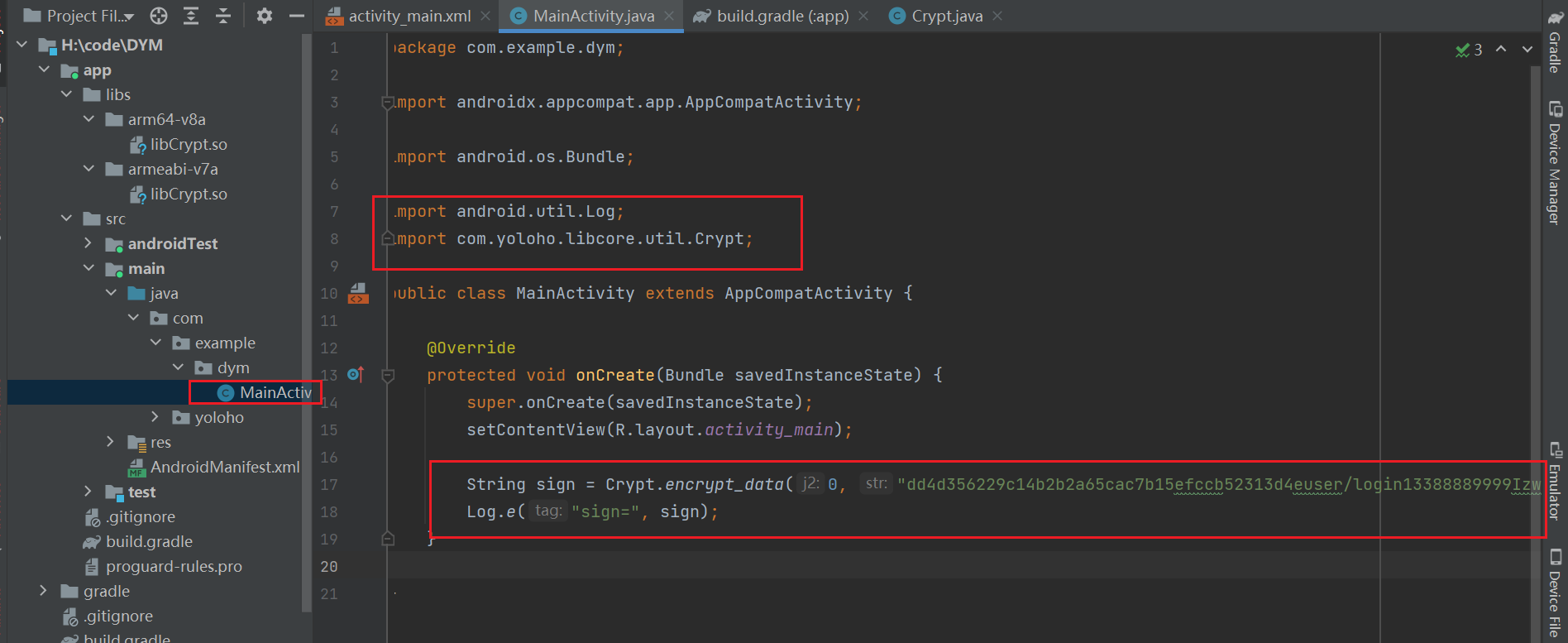

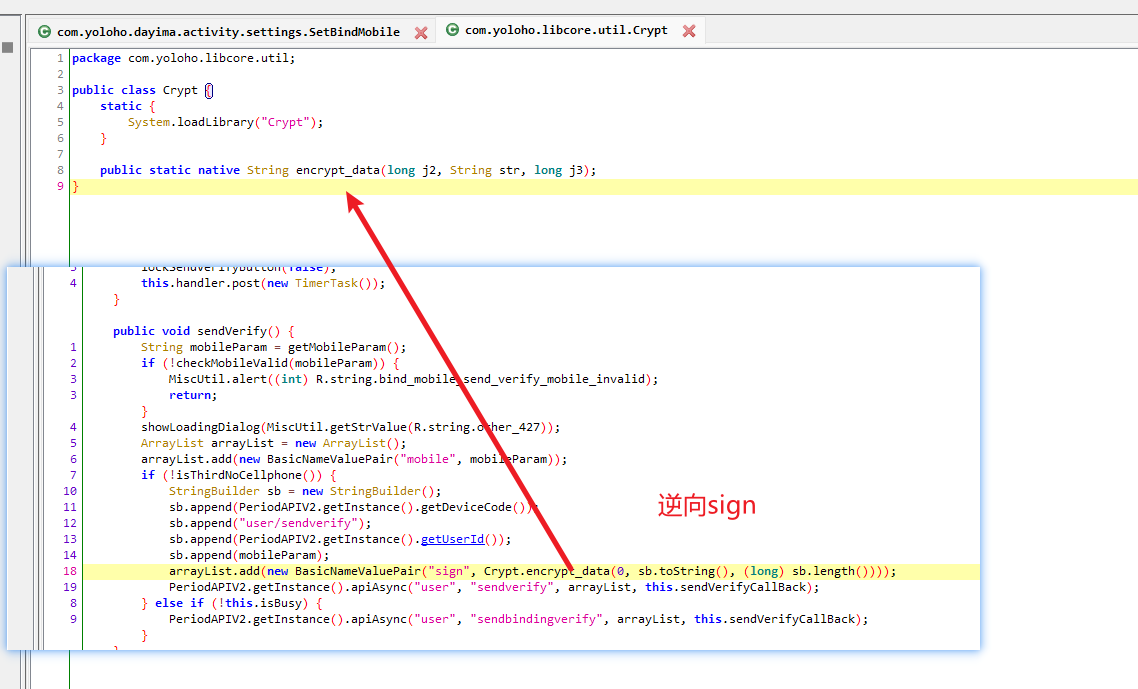

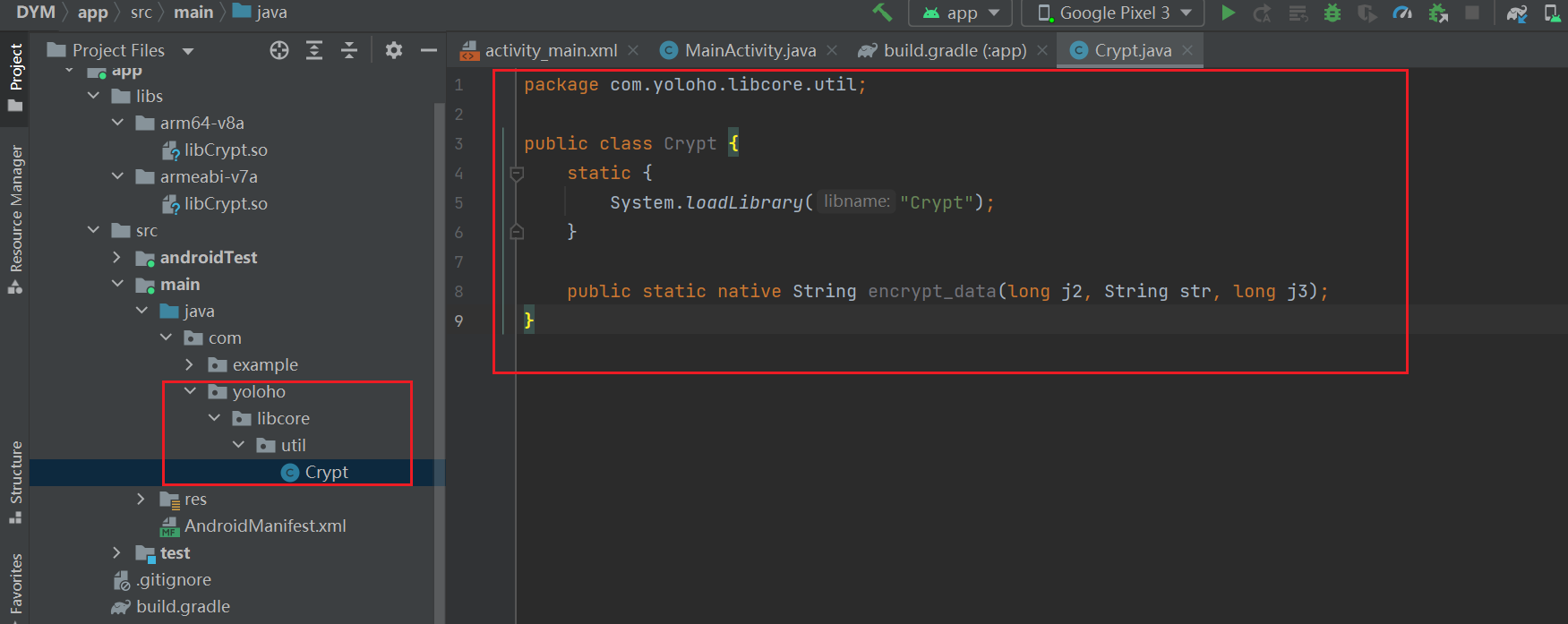

4.创建native类,这里包的路径要与反编译中的一致

![]()

![]()

-

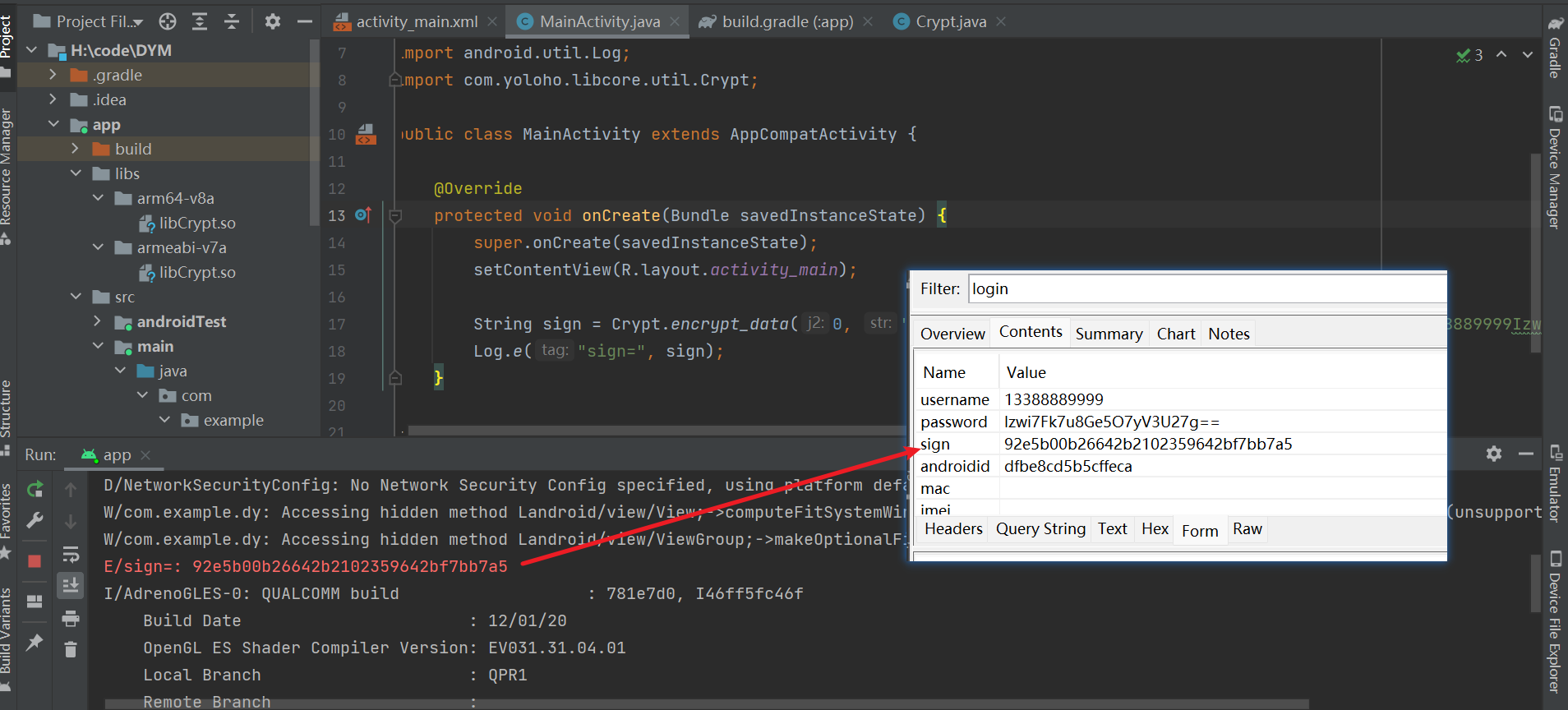

5.调用

- 5.1:hook数据

![]()

- 5.2:调用代码

- 5.1:hook数据

package com.example.dym;

import androidx.appcompat.app.AppCompatActivity;

import android.os.Bundle;

import android.util.Log;

import com.yoloho.libcore.util.Crypt;

public class MainActivity extends AppCompatActivity {

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

String sign = Crypt.encrypt_data(0, "dd4d356229c14b2b2a65cac7b15efccb52313d4euser/login13388889999Izwi7Fk7u8Ge5O7yV3U27g==", 85);

Log.e("sign=", sign);

}

}

- 5.3:校验

![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号