【APP逆向03】反编译后代码定位

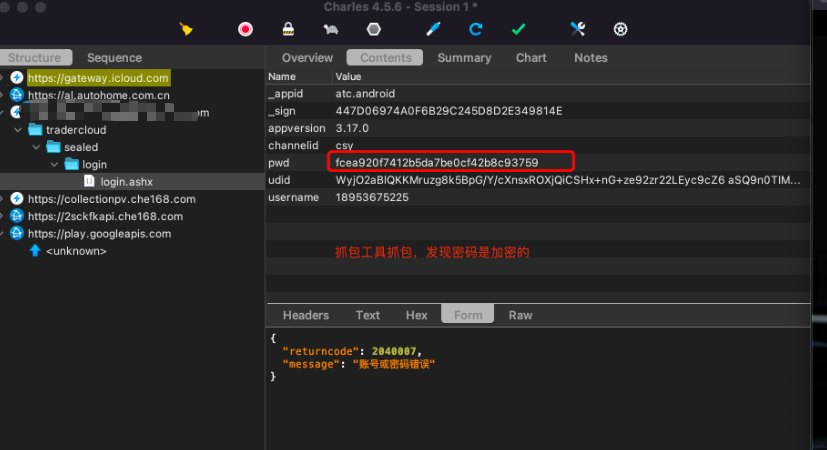

- 需求:抓包某款APP的登录请求,定位到密码加密的逻辑

- 1.通过抓包分析,password被加密了

![]()

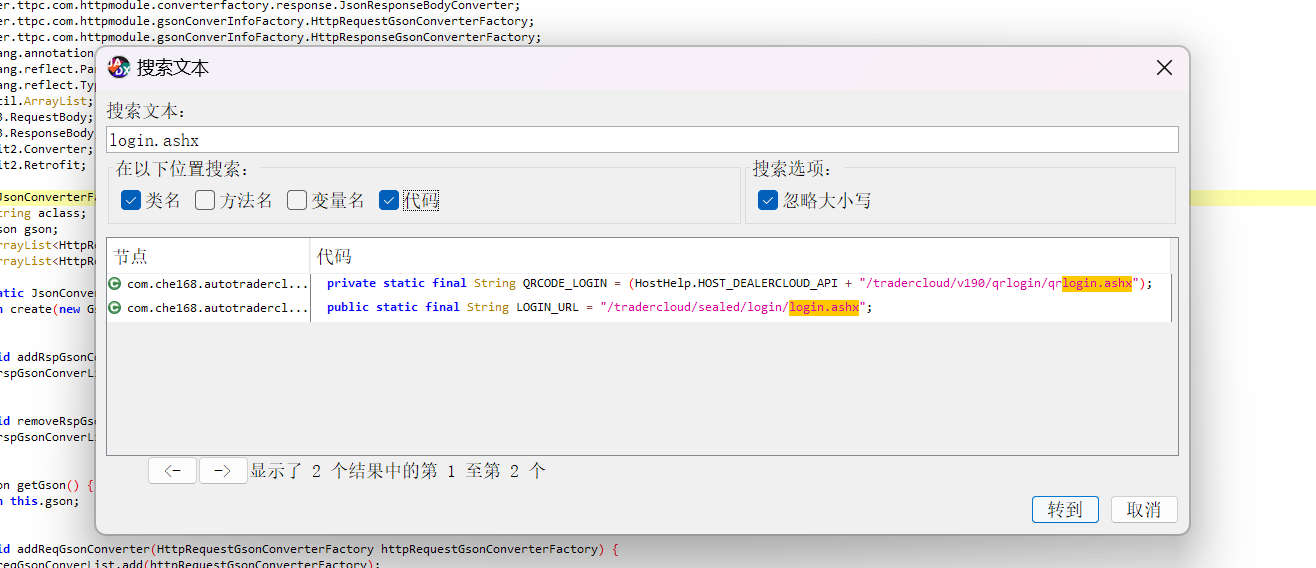

- 2.反编译定位位置

- URL网址 或 参数关键字

pwd"pwd"put("pwd 等关键字搜索 ![]()

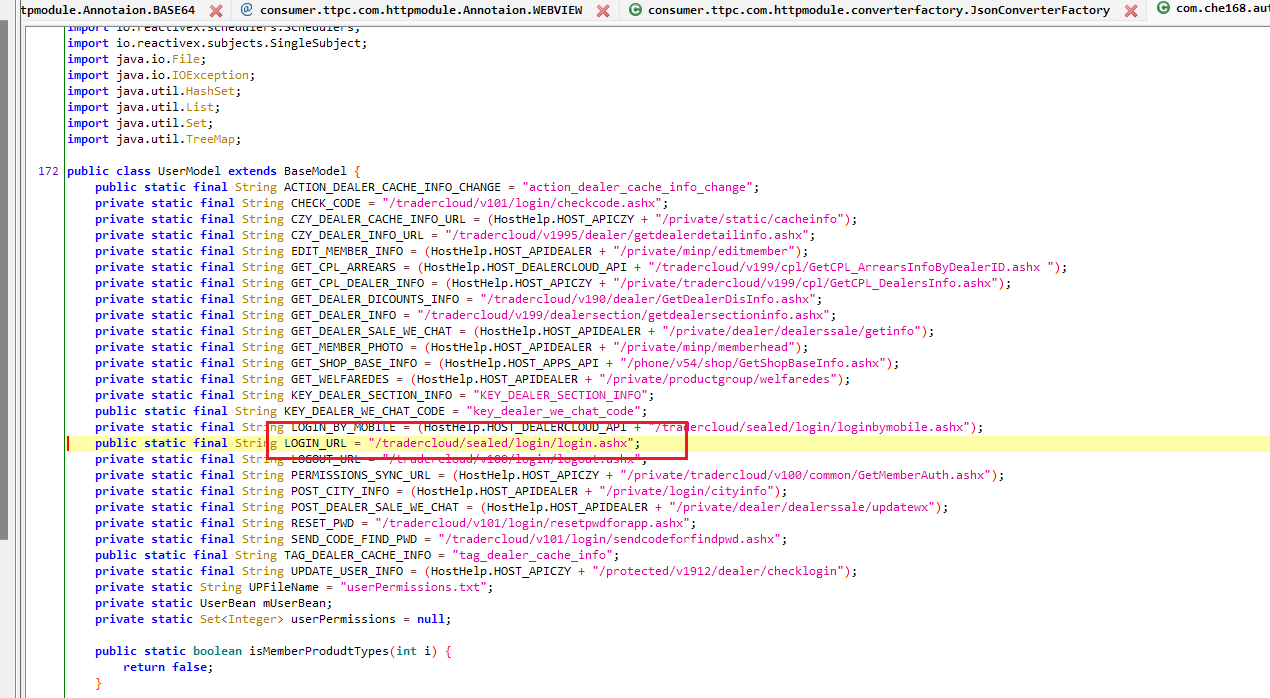

- URL网址 或 参数关键字

- 3.双击,跳转

![]()

- 4.右击,查找用例

![]()

- 5.右击--查找声明

![]()

- 6.此处就是密码的加密逻辑,简单的md5,使用python复现

import hashlib

str='1234567'

res=hashlib.md5(str.encode('utf-8')).hexdigest()

print(res)

浙公网安备 33010602011771号

浙公网安备 33010602011771号