20212901 薛德凡 《网络攻防实践》第二次作业

20212901 薛德凡2021-2022-2 《网络攻防实践》 第四周(第二次)作业

1.实验内容

- DNS查询

- 获取该好友的IP地址及所在的具体地理位置

- 使用nmap

- 使用Nessus

2、实验步骤

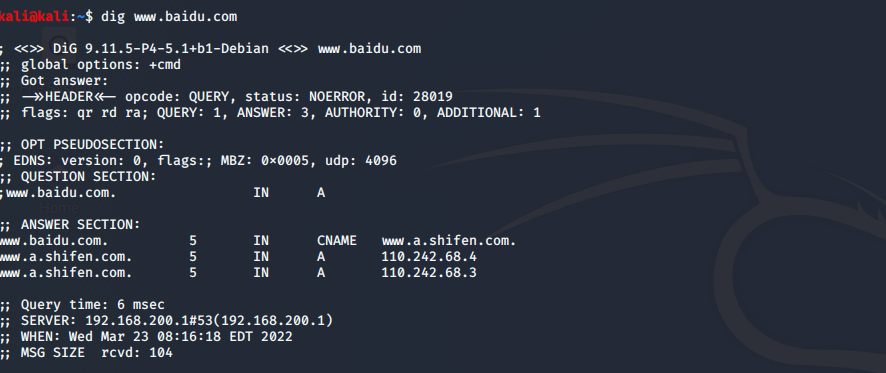

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

选择www.baidu.com进行DNS查询发现该域名ip为110.242.68.3

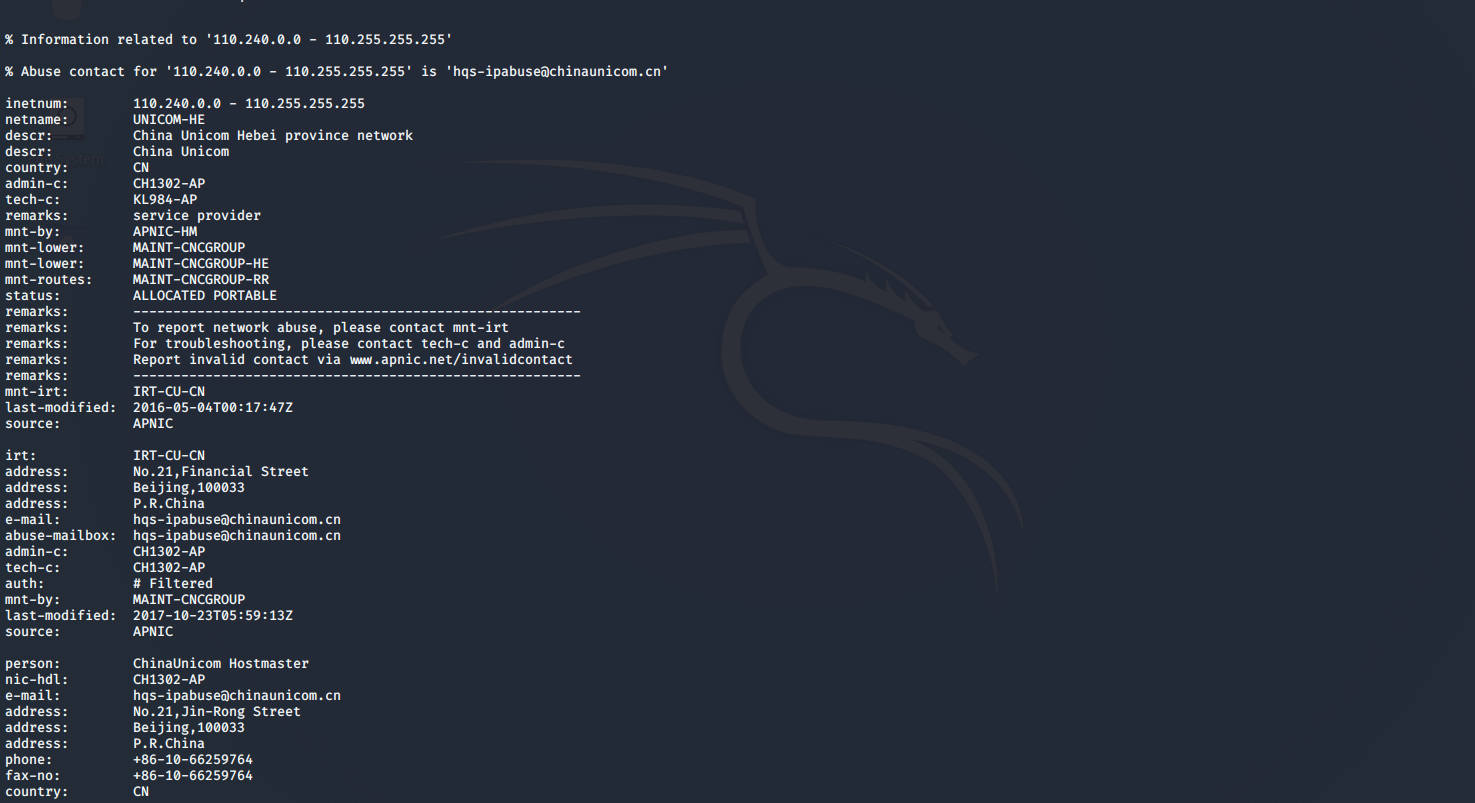

使用WHOIS查询www.baidu.com对应ip110.242.68.3

查询得到该IP地址注册人为ChinaUnicom Hostmaster,联系方式为hqs-ipabuse@chinaunicom.cn,所在国家为中国,城市为北京,具体地理位置为No.21,Jin-Rong street`

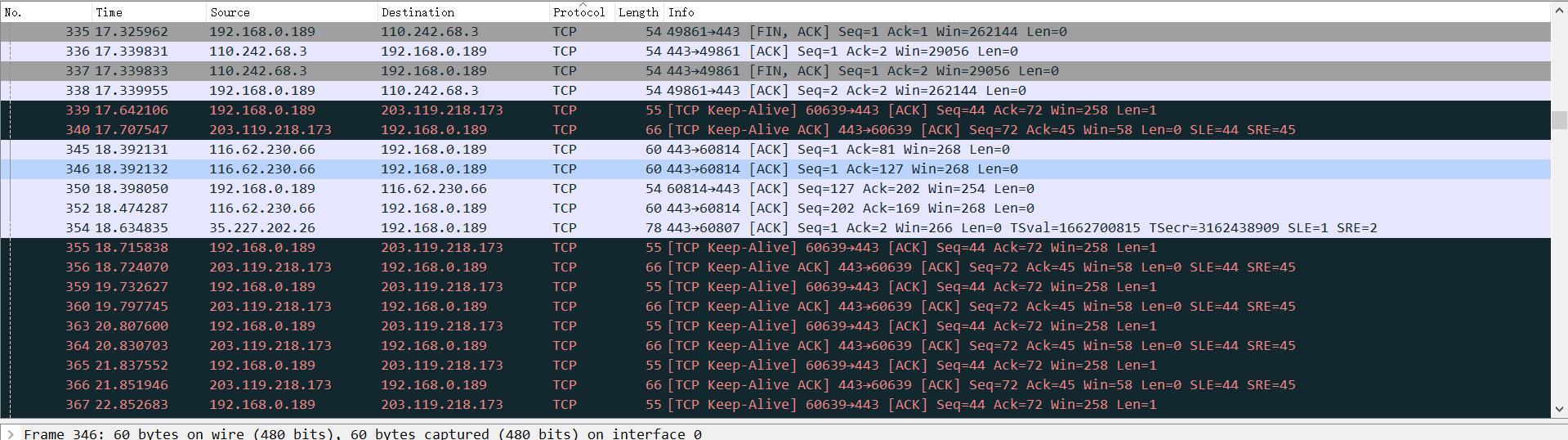

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

与好友进行语音通话,通过wireshark设置相关筛选条件捕获对应数据包,得到好友ip为116.62.230.66。

在网址https://www.ip138.com/中输入好友ip,查询对方位于浙江省杭州市

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机IP地址是否活跃

-

靶机开放了哪些TCP和UDP端口

-

靶机安装了什么操作系统,版本是多少

-

靶机上安装了哪些服务

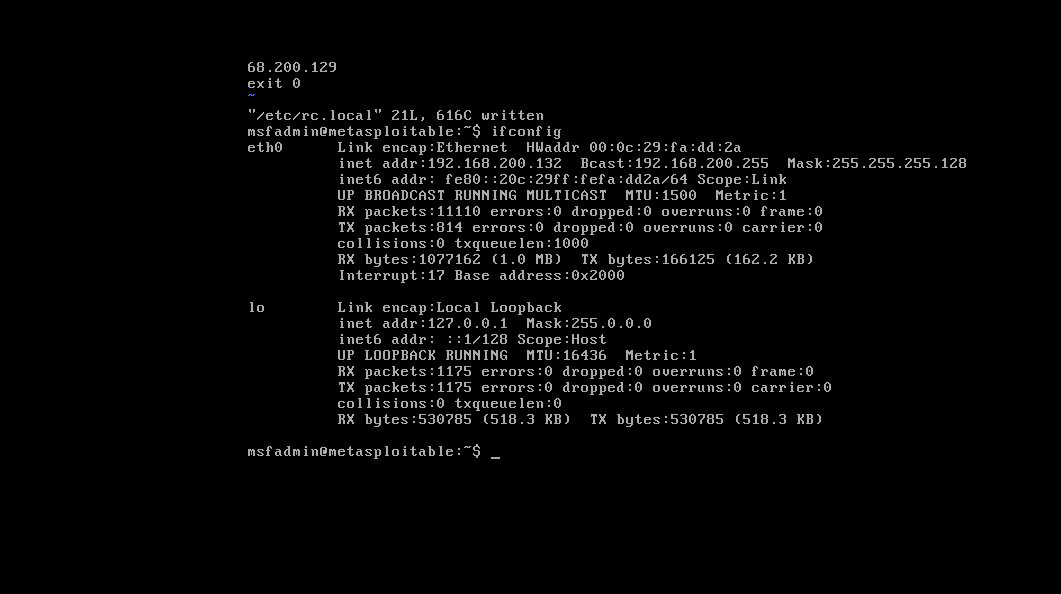

首选查询靶机Metasploitable_ubuntu对应ip:192.168.200.132

在攻击机kali端ping靶机ip,判断靶机是否处于活跃状态。

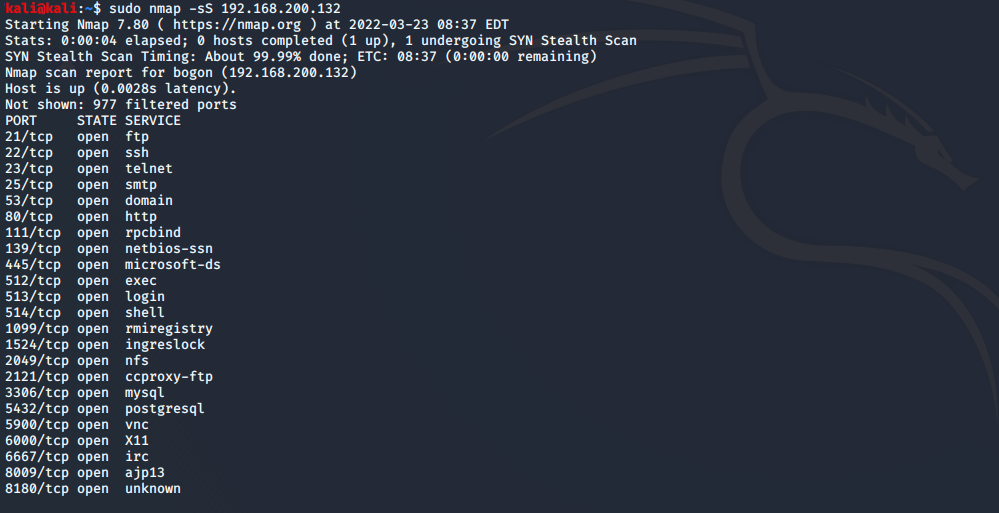

使用nmap -sS 192.168.200.132对TCP端口进行扫描。

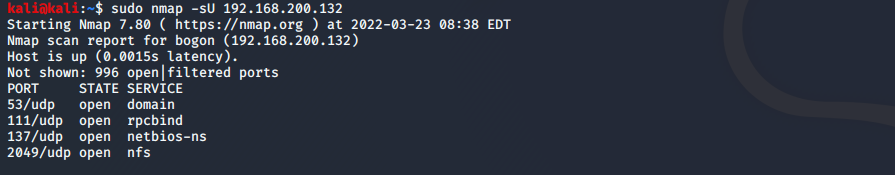

使用nmap -sU 192.168.200.132对UDP端口进行扫描。

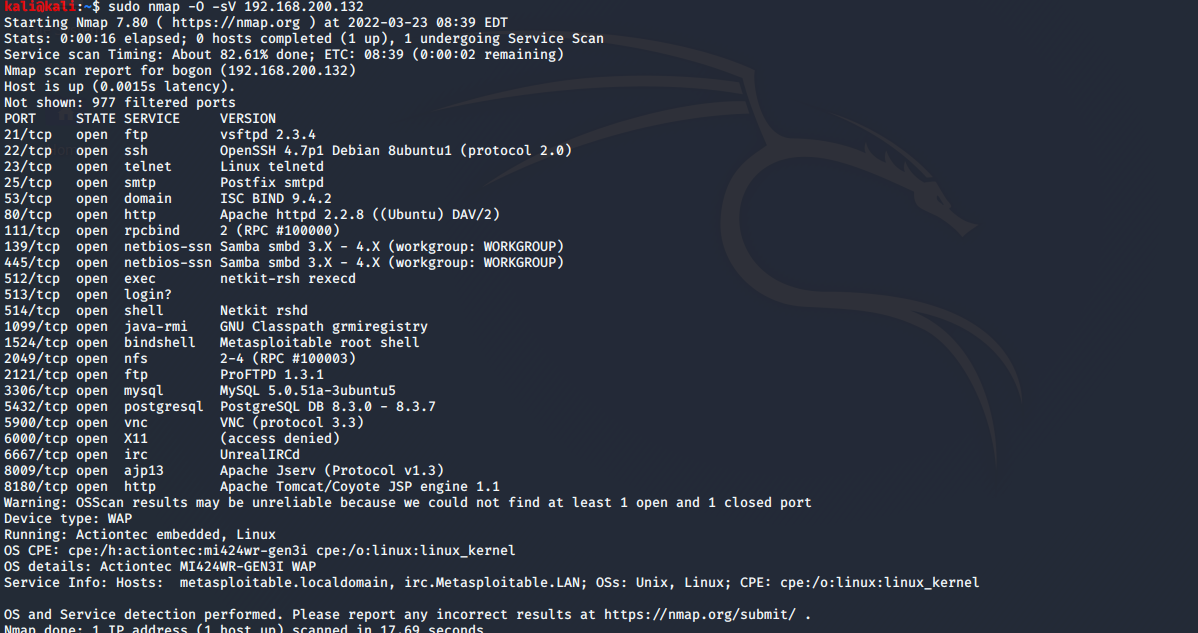

使用nmap -sV -O192.168.200.132对进行扫描,查询靶机对应操作系统以及相关服务

分析上述扫描截图得到结果:

- 该IP地址活跃

- 开放的TCP端口为21、22、23、25、80、111、139、3306、5432、8009等等。

- 开放的UDP端口为53、111、137、2049。

- 靶机安装的操作系统为metasploitable.linux。

- 靶机上安装的服务包含ftp,http,ssh,irc,java-rmi,mysql等等。

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

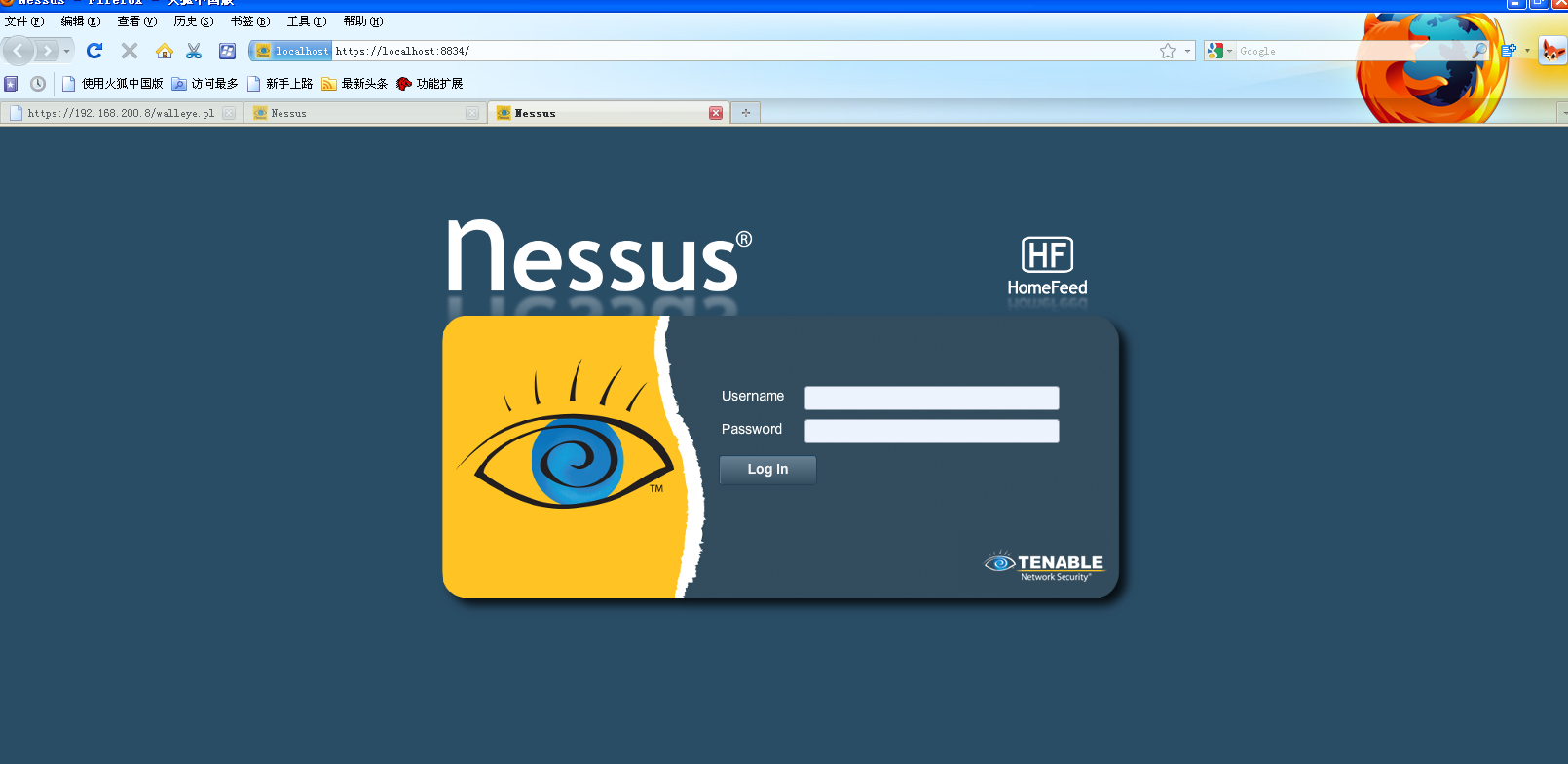

在虚拟机Winxp中打开漏洞扫描软件nessus,输入账号密码 ,用户名 administrator, 密码 mima1234。

选择Policies后,点击添加。

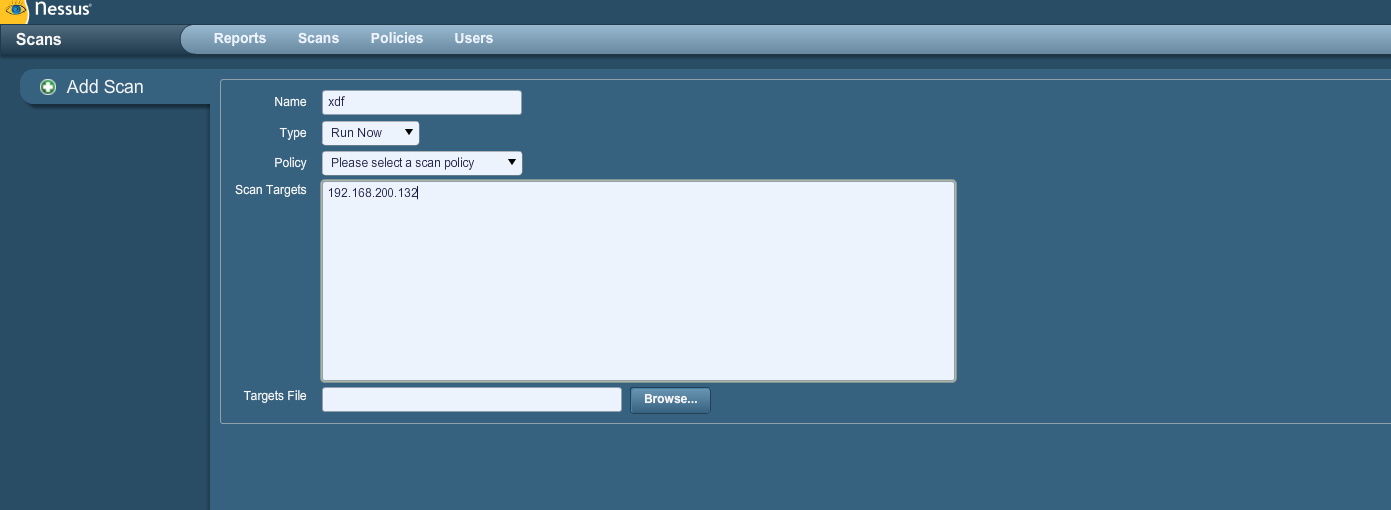

添加Policies后选择scan,点击add

并输入靶机ip:192.168.200.132

漏洞扫描进行中

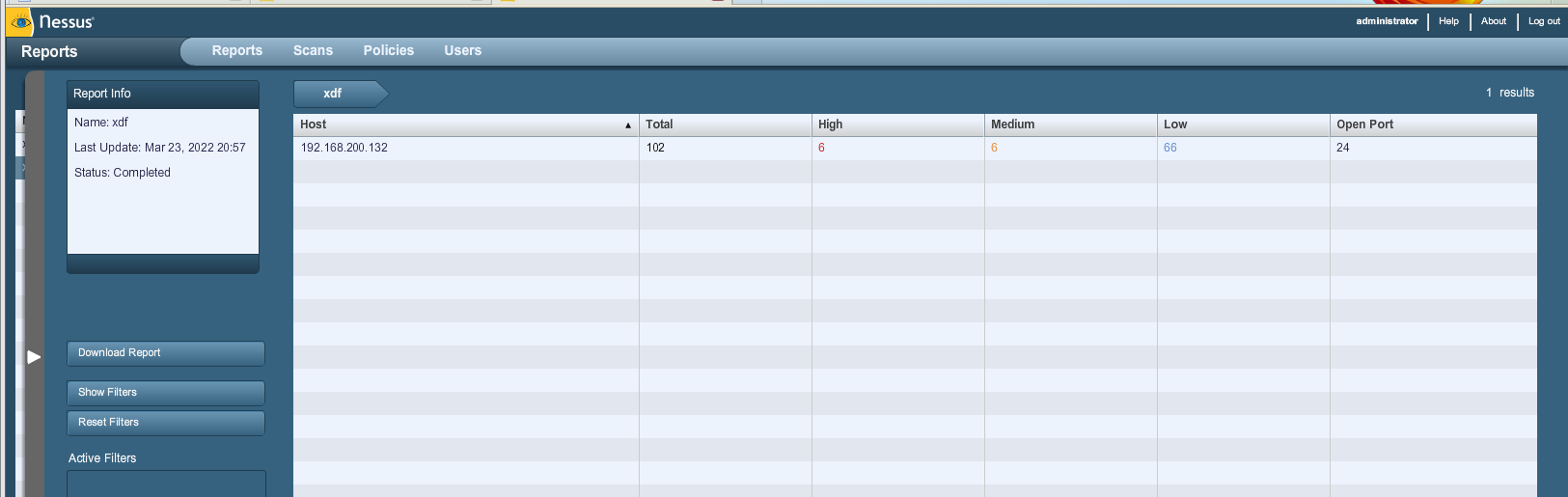

漏洞扫描完成

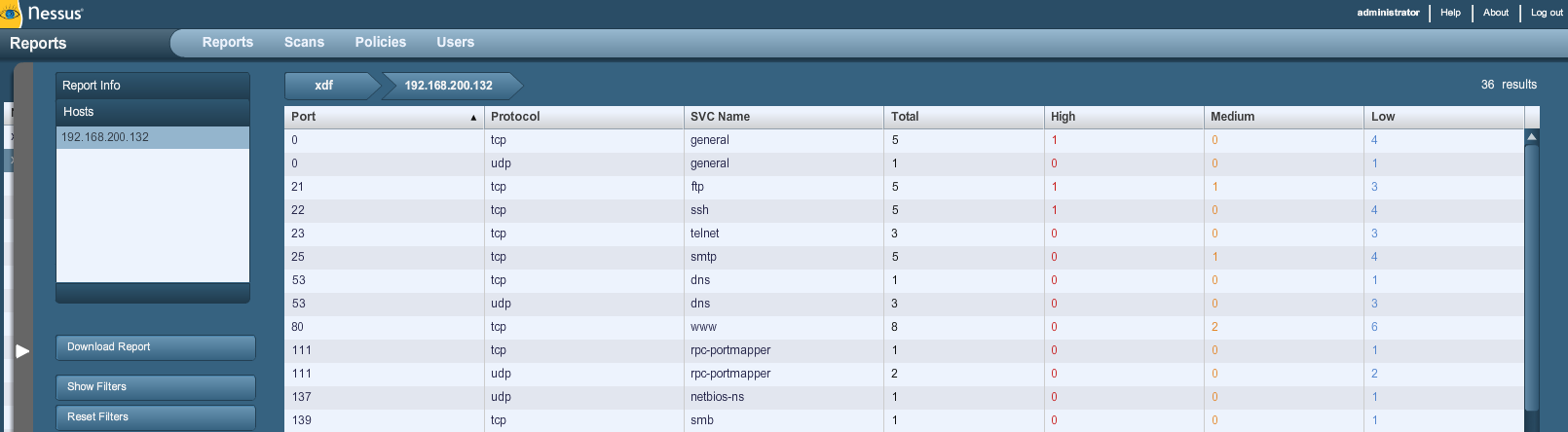

查看漏洞扫描相关结果,可以发现nessus对靶机开放的端口进行了扫描,并对其中的漏洞进行分析

点击端口即可得到详细分析,例如下图中22号端口存在SSH服务的漏洞,攻击者可以轻松获取远程密钥的私有部分并发动相应攻击。

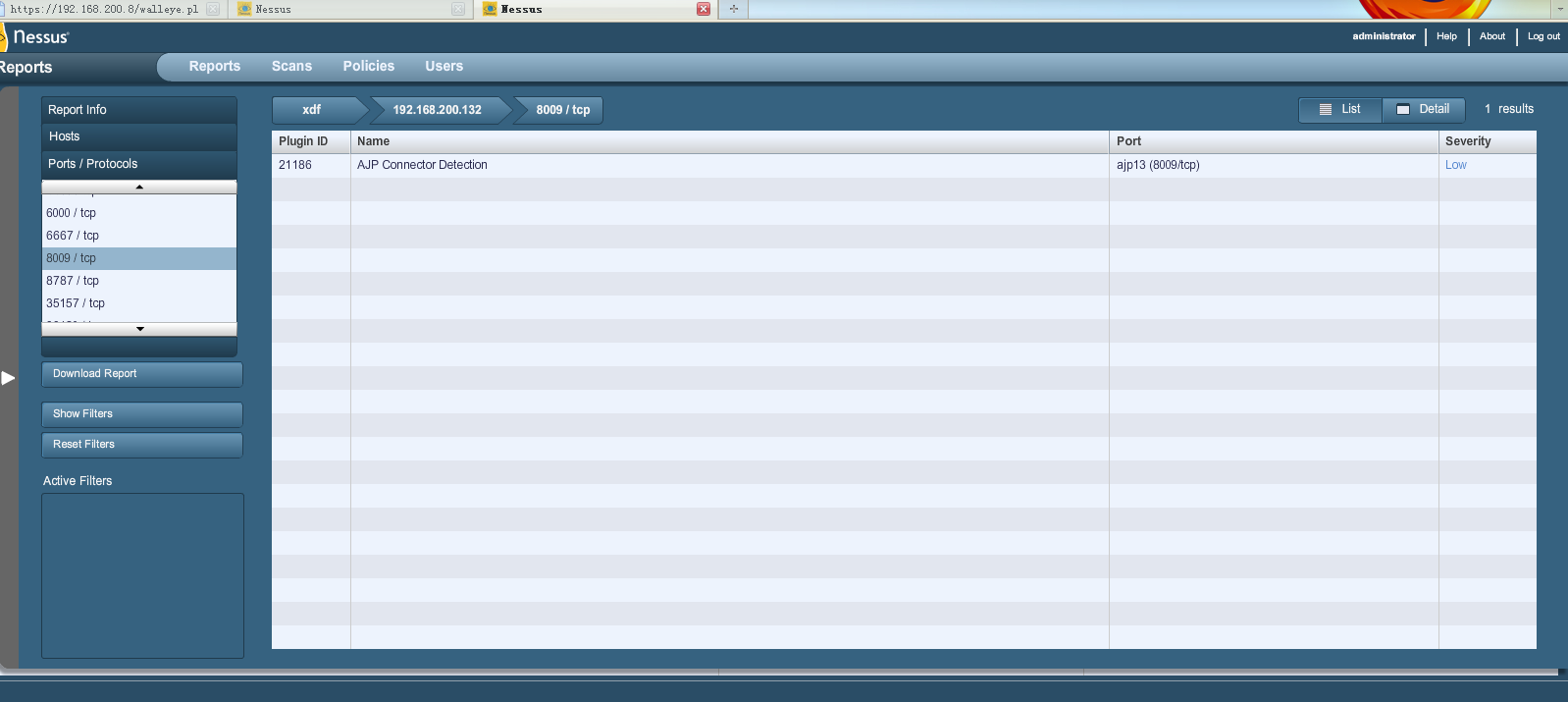

例如8009端口存在AJP Connector相关漏洞,攻击者可以利用该漏洞对服务器发起相关攻击

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

网上包含硕士的相关录取信息以及本科期间取得的国家专利等等

3、学习中遇到的问题及解决

- 问题1:nessus的使用过程不熟悉

- 问题1解决方案:通过百度相关教程以及询问完成的同学解决了问题。

4.学习感想和体会

本科期间做过相关漏洞的实验,但并未对漏洞做相关分析。本次实验扫描了各种协议的各种漏洞,让我对不同协议以及不同漏洞的理解更加深刻,对网络攻防的上手操作也更熟悉。

浙公网安备 33010602011771号

浙公网安备 33010602011771号