MDKx 路由解除验证

MDK

此工具通常用于做AP的洪水攻击

此软件包包含一个概念验证工具,用于利用常见的 IEEE 802.11 协议弱点。

MDK4 是 MDK3 的新版本。MDK4是来自360PegasusTeam的E7mer,k2wrlz的ASPj的Wi-Fi测试工具,它使用aircrack-ng项目中的osdep库在多个操作系统上注入帧。

sudo apt install mdk3# 安装版本3

sudo apt install mdk4 # 安装版本4

- 暴力破解 MAC 筛选器。

- 暴力隐藏的SSID(包括一些小型SSID单词列表)。

- 探测网络以检查他们是否能听到您的声音。

- 智能身份验证 - 用于冻结 AP 的 DoS(具有成功检查)。

- FakeAP - 信标泛洪与通道跳跃(可能会崩溃NetStumbler和一些有缺陷的驱动程序)

- 使用取消身份验证和取消关联数据包断开所有(也称为 AMOK-MODE)的连接。

- WPA TKIP 拒绝服务。

- WDS 混淆 - 关闭大规模多 AP 安装。

[ 认证洪水攻击 ]

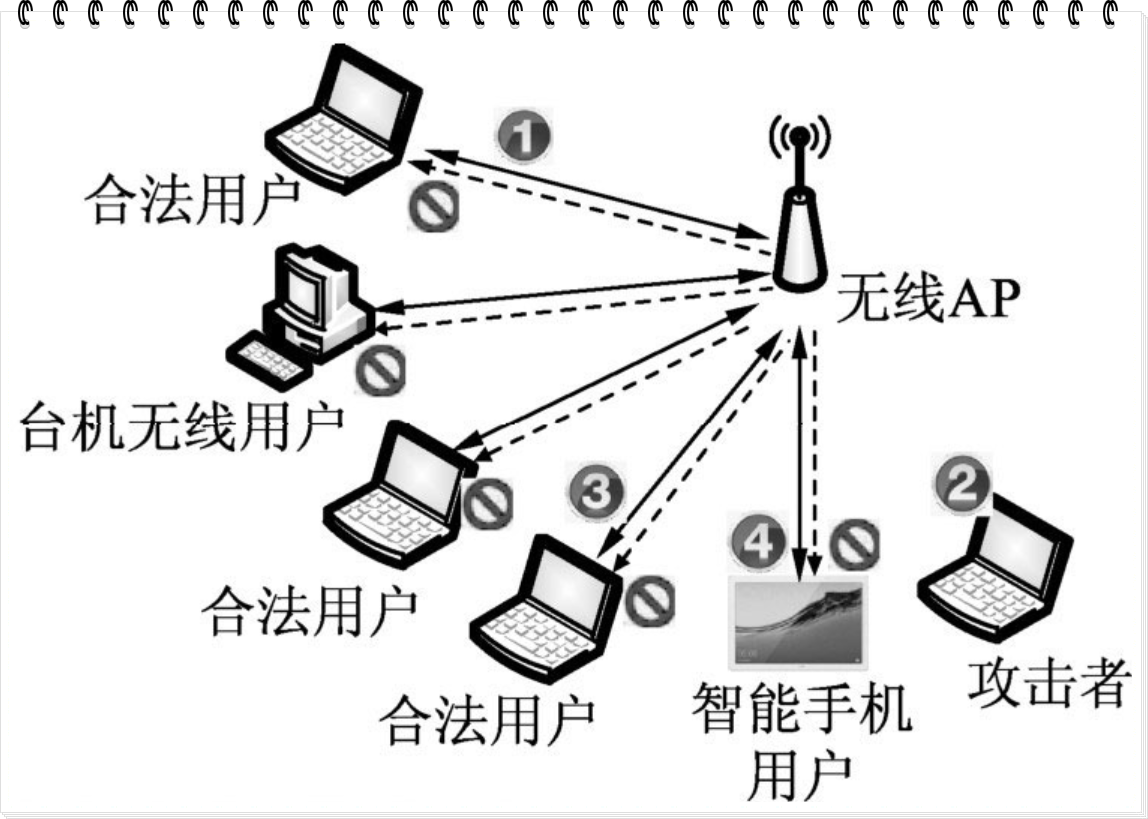

认证洪水攻击全称为Authentication FloodAttack,即身份验证洪水攻击,通常简称为Auth攻击,也是无线网络拒绝服务攻击的一种形式。该攻击目标主要针对那些通过验证和AP建立关联的关联客户端。攻击者向AP发送大量伪造的身份验证请求帧,当AP收到大量伪造的身份验证请求而超过所能承受的能力时,它将断开其他无线服务连接。

! 通常情况下,一个AP最多允许16个客户端连接到其无线网络中。

验证洪水攻击的具体工作流程如下:

- 确定当前无线网络中,客户端与AP已经建立了连接。一般情况下,所有无线客户端的连接请求都会被AP记录在连接表中。

- 攻击者使用一些看起来合法但其实是随机生成的MAC地址来伪造工作站。然后,攻击者就可以发送大量的虚假连接请求到AP。

- 攻击者对AP进行持续且大量的虚假连接请求,最终导致AP失去响应,使得AP的连接列表出现错误。

- 由于AP的连接表出现错误,使得连接的合法客户端强制与AP断开连接。

攻击步骤

sudo airmon-ng wlan0 start # 开启监控模式

sudo airodump-ng wlan0 # 扫描网络

sudo mdk3 wlan0mon a -a ESSID -m -c # 使用MDK3将对目标无线网络实施认证洪水攻击。

- a:实施身份验证洪水攻击。

- -s

:设置包的速率,默认是无限制的。 - d:实施取消身份验证洪水攻击。

- -a <ap_mac>:指定目标AP的MAC地址。

- -m:使用有效数据库中的客户端MAC地址。

- -c:对应-a,不检测是否测试成功。

- -i <ap_mac>:对指定BSSID进行攻击(-a和-c选项将被忽略)。

执行以上命令后虽然没有任何信息输出,但是实际上已经对目标AP发起了身份验证洪水攻击。此时,用户可以使用Wireshark工具监听数据包,将会捕获到大量的认证(Authentication)数据包

[ 取消认证洪水攻击 ]

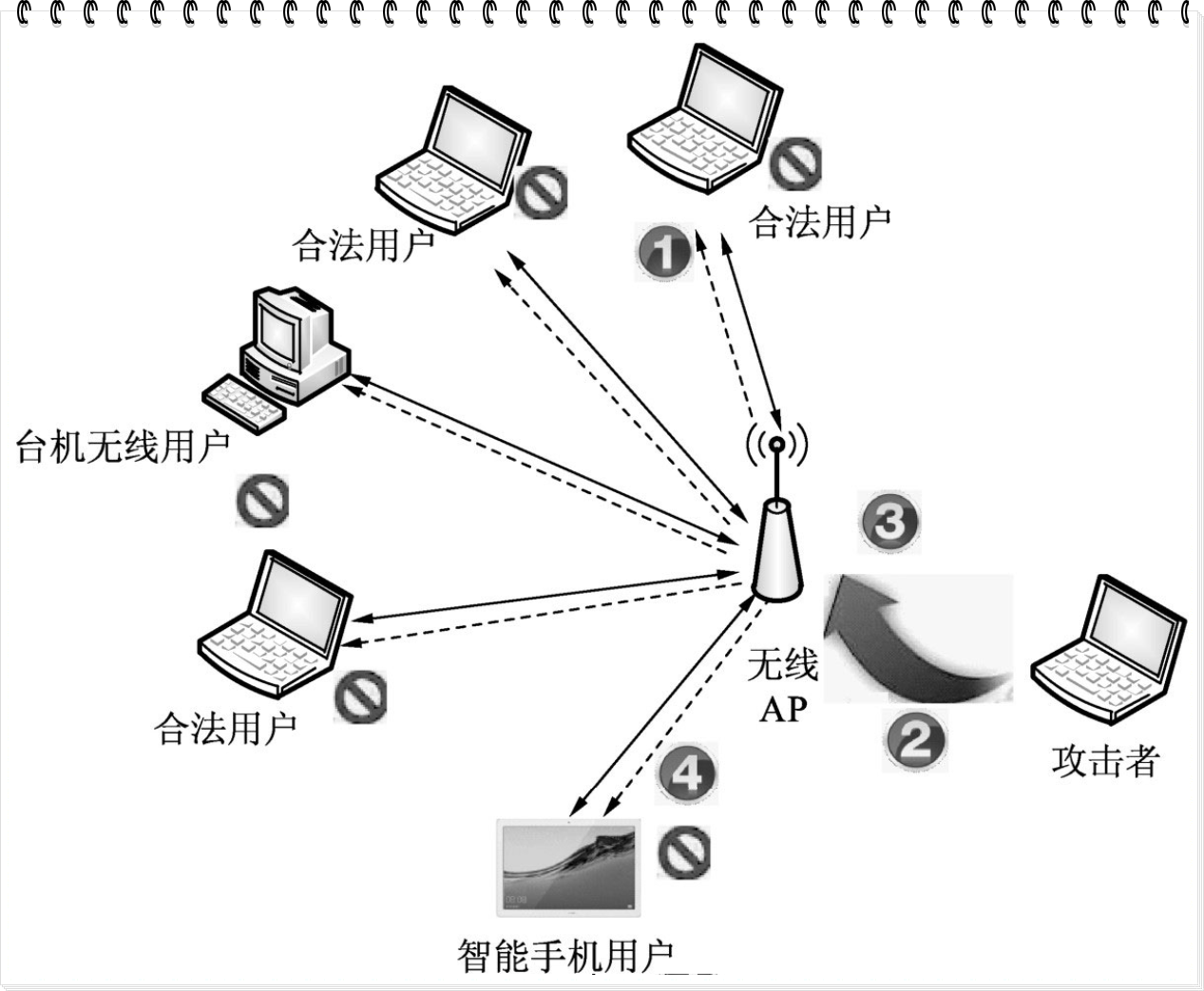

取消认证洪水攻击取消认证洪水攻击的英文全称为De-authentication Flood Attack,即取消身份验证洪水攻击或验证阻断洪水攻击,通常简称为Deauth攻击,是无线网络拒绝服务攻击的一种形式。该攻击方式主要是通过伪造AP向客户端单播地址发送取消身份验证帧,将客户端转为未关联/未认证的状态。

取消验证洪水攻击的工作流程如下:

- 确定当前无线网络中客户端与AP已经建立了连接。

- 攻击者向整个网络发送伪造的取消身份验证报文,从而阻断了合法用户和AP之间的连接。

- 当客户端收到攻击者发送的报文时,会认为该报文来自于AP。此时,客户端将试图与AP重新建立连接。

- 攻击者仍然继续向信道中发送取消身份验证帧,将导致客户端与AP始终无法重连,即已连接的客户端自行断开连接。

攻击步骤

sudo airmon-ng wlan0 start # 开启监控模式

sudo mdk3 wlan0mon d -s 120 -m -c 1,3,6 # 使用MDK3将对目标无线网络实施去下认证洪水攻击。

- d:实施取消身份验证洪水攻击。

- -s

:设置包的速率,默认是无限制的。 - -c

:指定攻击的无线信道。MDK3默认将在所有信道(14 b/g)之间跳转,每5秒切换一次。

执行以上命令后,将不会输出任何信息。为了确定该攻击方式是否执行成功,用户可以使用Wireshark工具捕获数据包。此时,将会发现有大量的解除认证无线数据包,说明实施攻击成功

文章编写or整理的内容由作者完成,引用or参考会给出原文链接。

浙公网安备 33010602011771号

浙公网安备 33010602011771号