信息安全

1、信息安全基本概念和发展趋势

1)信息安全和信息系统安全

(1)信息安全:指信息在存储、处理和传输状态下均能保证其保密、完整、可用和可控。

(2)保密性:只能由授权的用户访问。

完整性:只能由授权的用户进行修改,以确保信息资源没有被篡改。

可用性:系统中的资源对授权用户是有效可用的。

可控性:对信息及信息系统实施安全监控。

(3)信息系统安全:指存储信息的计算机、数据库的安全,以及传输信息的网络安全。

(4)两者关系:信息安全依赖于信息系统安全得以实现;信息安全是结果,确保信息系统时信息安全的手段。

2)威胁信息安全的因素

(1)操作错误

(2)电源故障

(3)硬件失效

(4)黑客攻击

方法:网络报文嗅探、破解系统口令(方法:字典攻击、蛮力攻击)、拒绝服务攻击、放置木马程序。

(5)病毒破坏

3)信息安全的任务

要做到:

(1)安装完整、可靠的数据冗余备份设备,防止数据受到灾难性的破坏。

(2)充分利用数据加密手段,防止数据在传输过程中被窃取、分析、篡改。

(3)建立严谨的访问控制机制,拒绝非法访问。

(4)及时修补软件系统的缺陷,封堵自身的安全漏洞。

(5)安装防火墙,在内网与外网之间,计算机与网络之间建立安全屏障。

2、常见的信息存储安全技术

1)定义:实现数据动态冗余存储的技术,分为磁盘镜像技术、磁盘双工技术、双机容错技术。

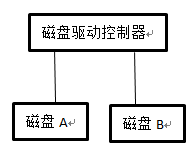

2)磁盘镜像技术

(1)工作原理:通过安装两块容量和分区一致的磁盘,对两者同时进行操作。

(2)缺点:该技术完全依靠操作系统的软件支持来实现,因此降低了使用磁盘镜像的数据服务器的运行速度,磁盘控制器的故障会使两个磁盘同时失去工作能力。

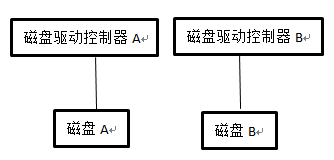

3)磁盘双工技术

(1)工作原理:同时在两块或两块以上的磁盘中保存数据。

(2)优点:不仅保护了数据的完整性,还提供了一定的数据可用性支持。

4)双机容错技术

(1)工作原理:使用两台磁盘驱动器的结构和速度完全相同的数据服务器,其中一台充当面向用户的主服务器,另外一台则跟踪主服务器的所有数据写操作。

3、常见的信息安全防范技术

1)数据加密技术

(1)数据加密模型:发送方用加密密钥对明文X进行加密,得到密文Y,并送到网络中传输;接收方收到密文Y,用解密密钥进行解密,还原出明文X。

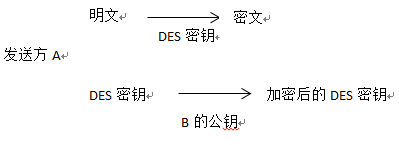

(2)DES数据加密标准

主要特点:加密密钥和 解密密钥相同;加密、解密速度快。

缺点:密钥交换不方便,即发送方加密时所用的密钥难以安全的传送到接收方的手中。

(3)RSA公开密钥密码体制

主要特点:使用一对密钥进行加密和解密,一个称为公钥,另一个称为私钥;

公钥可以解开用私钥加密的信息,私钥也可以解开公钥加密的信息,但公钥不能解开用公钥加密的信息;

加密、解密速度慢,一般只能用于少量数据的加密。

(4)DES与RSA结合

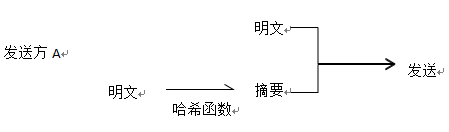

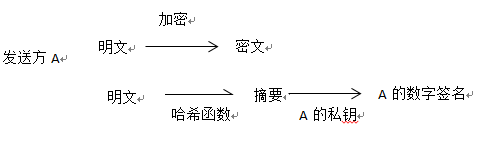

(5)MD报文摘要

主要特点:摘要是由明文经报文摘要算法(哈希函数)处理后得到的128位长度的信息;

由明文生成摘要很容易,但由摘要推出明文几乎是不可能的;

不同的明文产生的摘要不同,摘要可作为验证明文是“指纹”数据。

2)数字签名技术

1)数字签名:通过密码技术对电子文档形成的签名

2)数字签名的目的:保证发送信息的真实性和完整性,解决网络通信中双方的确认,防止欺骗和抵赖行为的发生。

3)数字签名要能够实现网上身份的认证,必须保证以下三点:

(1)接收方能够确认数据是指定的发送方送来的,而不是冒充者送来的。

(2)发送方事后不能抵赖对数据的签名。

(3)接收方不能伪造签名或篡改发送的信息。

3)数字证书

(1)定义:数字证书包含了用户的身份信息,主要用于数字签名的一个数据文件。

(2)作用:用于数字前ing和信息的保密传输。

(3)管理:由CA颁发和管理的,一般分为个人数字证书和单位数字证书。

4)访问控制技术

(1)定义:用于保护计算机既信息系统免受非授权的访问,是通过用户注册和对用户授权进行审查的方式实施的。

(2)口令身份认证协议PAP:提供一种简单的访问控制身份认证机制,需要进入安全系统的远端计算机要传送自己的用户名和口令,交给安全系统进行验证。

(3)挑战身份认证协议CHAP:采用更复杂的访问控制机制来防范伪装的侵入。

5)防火墙技术

(1)防火墙:是保护内部网安全的最主要、最有效、最经济的措施之一。

(2)防火墙的作用:

用来屏蔽、阻拦数据报。

阻断黑客通过因特网对内部网发起的入侵和破坏。

禁止存在安全脆弱性的服务进出网络,并抗击来自各种线路的攻击。

(3)防火墙分类:

包过滤防火墙:通过对路由器进行配置来实现

优点:速度快,不需要额外费用。

缺点:包过滤规则的制定是相当复杂的,安全性不高。

应用级防火墙:采用代理服务器来实现。

6)地址转换技术

4、计算机病毒的基本知识

1)计算机病毒:一种认为编制的具有自我复制能力和破坏性的计算机程序。计算机程序、寄生、恶意、自我复制。

2)计算机病毒的特点:

(1)人为编制

(2)传染性:即自我复制和可传播性,病毒的本质特征,是判断一个程序是否为计算机病毒的重要依据。

(3)隐蔽性

(4)潜伏性

触发条件:利用计算机系统能提供的时间作为触发器,这种处罚机制被大量病毒采用;

利用病毒自带的计数器作为触发器,这种计数器记录某种时间发生的次数,一旦达到设定值就执行破坏操作;

利用计算机上执行的某些特定的操作作为触发器。

(5)破坏性:取决于病毒作者的主观愿望和他所具有的技术水平。

3)病毒的分类:

(1)按传染方式分类:引导型、文件型、混合型

(2)按破坏程度的大小:良性病毒、恶性病毒

4)病毒的破坏方式:攻击硬盘、攻击内存、攻击CPU、攻击输入输出系统、攻击主板、攻击网络

5)病毒的传播途径

(1)单机环境下:软盘、U盘、硬盘、光盘

(2)联网环境下:网页浏览、文件下载、电子邮件等

6)病毒的防治

(1)安装实时监控的杀毒软件或防毒卡,定期更新病毒库。

(2)经常运行Windows update,安装操作系统的补丁程序。

(3)安装防火墙工具,设置相应的访问规则,过滤不安全的站点访问。

(4)不要随便拷贝来历不明的软件,不要使用盗版软件。

(5)从因特网上下载的软件要先查毒再使用。

(6)收到来历不明的电子邮件时,不要随手打开附件。

(7)对重要的文件及时备份。

5、网络道德及相关法规

1)网络道德:人们在网络活动中公认的行为准则和规范。

2)强调和维护网络道德是建立健康、有序的网络环境的重要工作,是依靠所有网络活动参与者共同实施的。

3)网络道德建设的主要问题在于处理以下关系:

(1)虚拟空间与现实空间的关系

(2)网络道德和传统道德的关系

(3)个人隐私和社会监督的关系

(4)信息共享与信息所有的关系

浙公网安备 33010602011771号

浙公网安备 33010602011771号