渗透之信息收集(持续更新2021.01.14)

这里是来自xluo的第三篇文章,如要转载请注明出处。

欢迎访问http://xluo.ml http://isxluo.cn

信息收集分为对目标网站交互的主动收集,和运用搜索引擎等不直接交互的被动收集。

信息收集对于攻击方的意义重大,能否在更短时间内收集到更多有效的信息,决定了此次攻击的高效与精准。

现实中,主动收集采用穷举的笨方法容易被发现,所以我们需要精准和致命。

关于攻防视角下的信息收集可参考文章https://mp.weixin.qq.com/s/XRulzmBQbV59nsDpTvmJ2Q

!以下文章不对所收集信息做详细解读

利用电脑命令进行信息收集

我们接下来以kali为例,打开kali运行终端

注意,如果不想一直用sudo命令:

第一步:sudo passwd root #配置密码

第二步:su #输入配置的密码进入最高权限

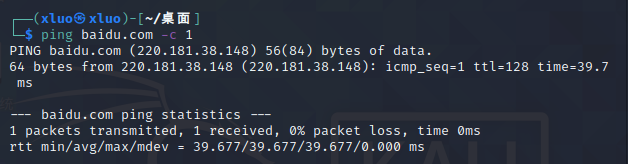

一,使用ping命令

ping baidu.com

注意kali默认是无限ping,除非手动Ctrl+c终止。

试想,如果你使用100M的宽带接入,而目标IP是56K的小猫,那么要不了多久,目标IP就因为承受不了这么多的数据而掉线。

ping baidu.com -c 1 (ping一次足以)

我们获取了百度的IP:220.181.38.148

fping

个人感觉是ping的加强版,支持多主机同时ping

例如:fping baidu.com isxluo.cn

arping

用来向局域网内的其它主机发送ARP请求的指令,arping通常用来检测目标主机是否在线,获得目的主机的MAC地址。

例如:arping x.x.x.x

hping3

hping用于生成和解析TCP/IP协议数据包汇编/分析的开源工具,目前kali装有最新版hping3。

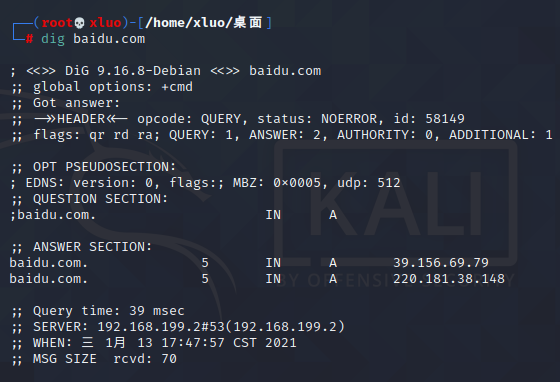

二,使用dig命令

注意,如果显示command not found(没有找到dig命令),则要自己安装,

安装教程:最高权限运行,

第一步:apt update

第二步:apt-get install dnsutils

完成安装。

使用dig命令进行查询:

dig baidu.com

但是默认只查询a记录,可加any查询所有:dig baidu.com any

dig语法:dig (选项)(参数)

选项:

@<服务器地址>:指定进行域名解析的域名服务器;

-b<ip地址>:当主机具有多个IP地址,指定使用本机的哪个IP地址向域名服务器发送域名查询请求;

-f<文件名称>:指定dig以批处理的方式运行,指定的文件中保存着需要批处理查询的DNS任务信息;

-P:指定域名服务器所使用端口号;

-t<类型>:指定要查询的DNS数据类型;

-x<IP地址>:执行逆向域名查询;

-4:使用IPv4;

-6:使用IPv6;

-h:显示指令帮助信息。

参数:

主机:指定要查询域名主机;

查询类型:指定DNS查询的类型;

查询类:指定查询DNS的class;

查询选项:指定查询选项。

我们可以在dig与域名之间加入选项实现更多操作,例如:

1.指定进行域名解析的域名服务器为114.114.114.114

dig @114.114.114.114 baidu.com any

2.使用-x反查域名

3.略

使用dig查询DNS服务器bind版本:dig @baidu.com version.bind chaos txt

三,使用whois命令

语法:whois [帐号名称]

显示root用户信息:whois root

查询域名描述信息:whois .baidu.com

查询域名信息:whois baidu.com

查询域名信息省略法律声明:whois -H baidu.com

或使用 whois --help 查看使用说明。

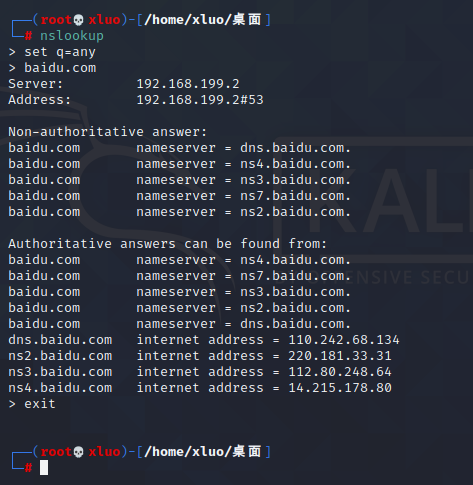

四,使用nslookup命令

查询域名对应IP:nslookup baidu.com

非交互模式语法:

nslookup –q=参数 域名

或nslookup -type=参数 域名

(ps:q必须小写,类型不区分大小写)附参数:

A 地址记录(Ipv4)

AAAA 地址记录(Ipv6)

AFSDB Andrew文件系统数据库服务器记录

ATMA ATM地址记录(不是自动提款机)

CNAME 别名记录

HINFO 硬件配置记录,包括CPU、操作系统信息

ISDN 域名对应的ISDN号码

MB 存放指定邮箱的服务器

MG 邮件组记录

MINFO 邮件组和邮箱的信息记录

MR 改名的邮箱记录

MX 邮件服务器记录

NS 名字服务器记录

PTR 反向记录(从IP地址解释域名)

RP 负责人记录

RT 路由穿透记录

SRV TCP服务器信息记录(将有大用处)

TXT 域名对应的文本信息

X25 域名对应的X.25地址记录

any 所有类型

例如:

nslookup -q=mx baidu.com

交互模式

nslookup

>set q=参数

>baidu.com

或

nslookup

>set type=参数

>baidu.com

例如:

nslookup

>set q=any

>baidu.com

退出>exit

利用引擎收集信息

一,百度

www.baidu.com

有相应语法,例如:

site:域名

二,谷歌

www.google.com

有相应语法,例如:

site:域名

三,fofa

很强大的网络空间资产搜索引擎,通过进行网络空间测绘,能够帮助研究人员或者企业迅速进行网络资产匹配。

四,钟馗之眼(ZoomEye)

钟馗之眼ZoomEye 支持公网设备指纹检索和 Web 指纹检索。

网站指纹包括应用名、版本、前端框架、后端框架、服务端语言、服务器操作系统、网站容器、内容管理系统和数据库等。

设备指纹包括应用名、版本、开放端口、操作系统、服务名、地理位置等。

五,DNSDB

这是搜索全网络所有DNS服务器的搜索引擎,但是只能针对域名和ip进行搜索,不能做网络设备和端口的查询。

六,Shodan

Shodan用来搜索网络空间中在线设备,跟钟馗之眼差不多。

七,Censys

Censys搜索引擎能够扫描整个互联网。

Censys每天都会扫描IPv4地址空间,以搜索所有联网设备并收集相关的信息,并返回一份有关资源(如设备、网站和证书)配置和部署信息的总体报告。

八,GitHub

九,BinaryEdge

资产搜索引擎

利用whois和备案网站收集信息

一,站长之家whois

二,爱站whois

三,微步

四,阿里云whois

五,站长之家备案查询

六,ICP备案查询网备案查询

七,政务服务平台备案

八,天眼查

九,国家企业信用信息公示系统

十,中国互联网信息中心

子域名资产收集

一,百度

语法:site:baidu.com

二,谷歌

语法:site:baidu.com

三,VirusTotal

四,DNSdumpster

五,基于SSL证书查询

六,在线子域名收集

七,使用工具爆破枚举

御剑

略

网站架构探测

一,云悉

二,数据包响应头

抓包工具:

Burp Suite

fiddler

略

三,浏览器插件

wappalyzer插件

四,CMS指纹识别

五,工具指纹识别

御剑指纹识别

Webrobot工具

whatweb工具

略

开放端口检测

一,nmap工具

nmap -T4 -sT -p- -sV ip

常见的端口信息及渗透方法:

| 端口(无特殊说明均为TCP) | 服务 | 说明 |

|---|---|---|

| 20,21 | FTP | 主要看是否支持匿名,也可跑弱口令,允许匿名的上传下载,爆破,嗅探,win提权,远程执行(proftpd 1.3.5),各类后门(proftpd,vsftp 2.3.4) |

| 22 | SSH | 弱口令爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输等等 |

| 23 | telnet | 弱口令爆破,嗅探,一般常用于路由,交换登陆,可尝试弱口令 |

| 25 | SMTP | 邮件伪造,vrfy/expn查询邮件用户信息,可使用smtp-user-enum工具来自动跑 |

| tcp/udp 53 | DNS | 允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控 |

| tcp/udp 69 | TFTP | 尝试下载目标及其的各类重要配置文件 |

| 80-90,443,8440-8450,8080-8089 | WEB | 常见WEB漏洞以及一些为管理后台,各种常用的Web服务端口,可尝试经典的topn,vpn,owa,webmail,目标oa,各类Java控制台,各类服务器Web管理面板,各类Web中间件漏洞利用,各类Web框架漏洞利用等等 |

| 100 | POP3 | 可尝试爆破,嗅探 |

| 111,2049 | NFS | 权限配置不当 |

| 137,139,445 | Samba | 可尝试爆破以及smb自身的各种远程执行类漏洞利用,如,ms08-067,ms17-010,嗅探等 |

| 143 | IMAP | 可尝试爆破 |

| 161 | snmp | public弱口令,爆破默认团队字符串,搜集目标内网信息 |

| 389 | ldap | ldap注入,允许匿名访问,弱口令 |

| 443 | openssl | 心脏出血以及一些WEB漏洞测试 |

| 445 | smb | 跑弱口令,检测是否有ms_08067等溢出 |

| 512,513,514 | Linux rexec | 可爆破,rlogin登陆 |

| 873 | rsync | 是否为匿名访问,也可以跑弱口令,,文件上传 |

| 1025 | RPC | NFS匿名访问 |

| 1099 | java rmi | 远程命令执行漏洞 |

| 1194 | OpenVPN | 想办法钓VPN账号,进内网 |

| 1352 | Lotus | 弱口令,信息泄漏,爆破 |

| 1433 | mssql ,SQL Server | 注入,提权,sa弱口令,爆破 |

| 1500 | ISPmanager | 弱口令 |

| 1521 | oracle | 弱口令爆破,tns爆破,注入,弹shell |

| 1723 | PPTP | 爆破,想办法钓VPN账号,进内网 |

| 2082/2083 | cpanel主机管理系统登陆 | 弱口令爆破 |

| 2181 | ZooKeeper | 未授权访问 |

| 2222 | DA虚拟主机管理系统登陆 | 弱口令爆破 |

| 2601,2604 | zebra路由器 | 默认密码zebra |

| 3128 | squid代理默认端口 | 如果没设置口令很可能就直接漫游内网,弱口令 |

| 3306 | mysql | MySQL 注入,提权,弱口令爆破 |

| 3312/3311 | kangle主机管理系统登陆 | 弱口令 |

| 3389 | Windows RDP | 弱口令爆破,SHIFT后门[需要03以下的系统],放大镜,输入法漏洞,ms12-020 |

| 3690 | SVN | svn泄露,未授权访问 |

| 4440 | rundeck | web |

| 4848 | GlassFish web中间件 | 弱口令admin/adminadmin |

| 5000 | Sybase/DB2 | 爆破,注入 |

| 5432 | PostgreSQL | 爆破,注入,弱口令爆破 |

| 5560,7780 | iSqlPlus | |

| 5900,5901,5902 | vnc | 弱口令爆破 |

| 5984 | CouchDB | http://xxx:5984/_utils/ 未授权导致的任意指令执行 |

| 6082 | varnish | |

| 6379 | redis | 一般无验证,直接访问,可尝试未授权访问,弱口令爆破 |

| 7001,7002 | weblogic | Java反序列化,弱口令爆破 |

| 7778 | Kloxo | 主机控制面板登录 |

| 8000 | Ajenti | 弱口令 |

| 8069 | Zabbix | 远程执行,SQL注入 |

| 8080 | tomcat\jboss | 弱口令爆破,jboss后台可能不验证 |

| 8443 | Plesk | 弱口令 |

| 8649 | ganglia | |

| 8080-8090 | 常见WEB端口 Jenkins,JBoss |

反序列化,控制台弱口令 |

| 8083 | Vestacp主机管理系统 (国外用较多) | |

| 8888 | amh/LuManager | 主机管理系统默认端口 说明 |

| 9000 | fcgi | fcgi php命令执行漏洞 |

| 9043 | websphere | 弱口令爆破 |

| 9080-9081,9090 | WebSphere | Java反序列化/弱口令 |

| 9200 ,9300 | elasticsearch | 代码执行 |

| 10000 | Virtualmin/Webmin | 服务器虚拟主机管理系统 |

| 11211 | memcached | 内存泄露,未授权访问 |

| 27017,28017 | mongodb | 爆破,未授权访问,mongodb统计页面 |

| 50000 | Upnp | SAP命令执行 |

| 50060,50030,50070 | hadoop | WEB 未授权访问 |

敏感目录探测

一,wwwscan工具

二,御剑

三,dirbuster

四,cansina

五,dirsearch

六,BBScan

Python脚本下载:https://github.com/lijiejie/BBScan

七,GSIL

Python脚本下载:https://github.com/FeeiCN/GSIL

waf探测

一,nmap工具waf探测

nmap -p80,443 --=http-waf-detect ip

nmap -p80,443 --=http-waf-fingerprint ip

二,wafw00f工具

wafw00f -a 域名

旁站和C段查询

一,搜索引擎

bing.com:http://cn.bing.com/search?q=ip:111.111.111.111

Google:site:125.125.125.*

二,站长之家

三,Nmap

nmap -p 80,8080 –open ip/24

四,在线网站

http://www.webscan.cc

五,其他工具

K8工具

御剑

北极熊扫描器

略

reference:

1.https://www.sohu.com/a/294378447_354899

2.https://blog.csdn.net/lowhacker/article/details/89449701

浙公网安备 33010602011771号

浙公网安备 33010602011771号