buuctf-misc

1.

打开为png格式图片将他扫一扫发现密码就在这

直接上虚拟机binwalk分离图片得到一个zip文件,但是需要密码才能打开

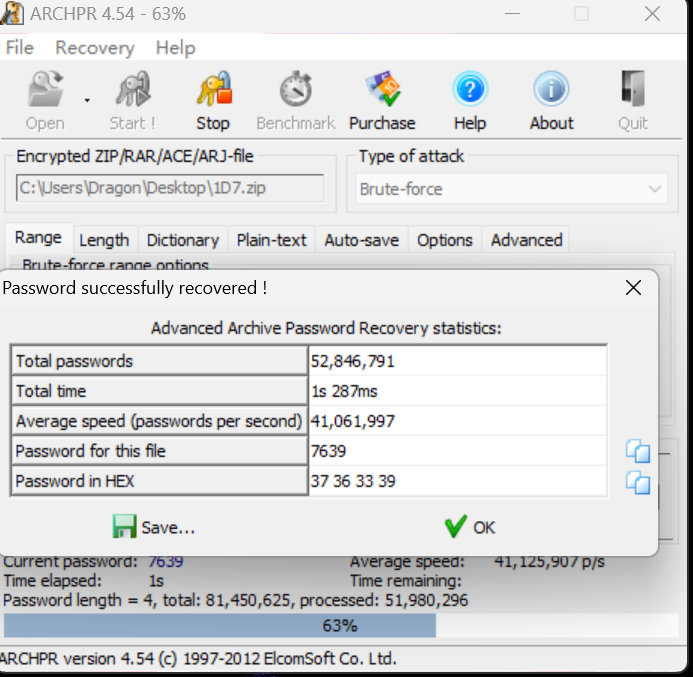

话不多说直接把他拖到桌面上用archer对其进行爆破得到密码打开即可得到flag

2.

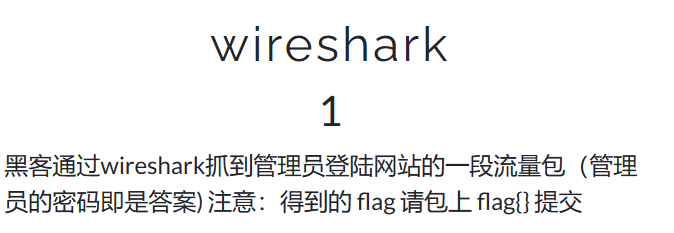

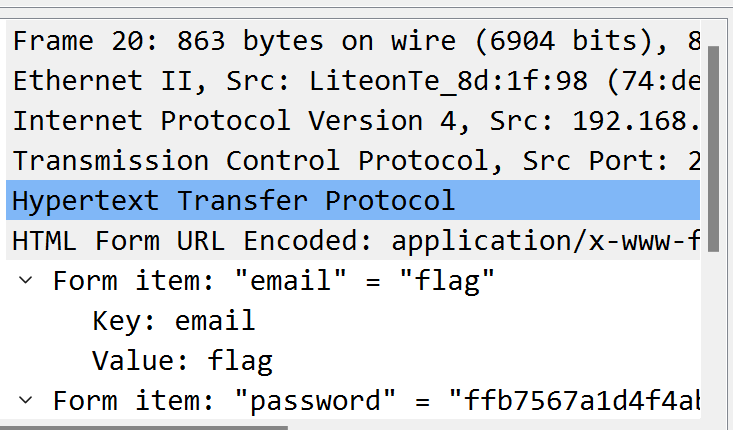

提示很明显了就是wireshark寻找password

搜索password即可找到flag

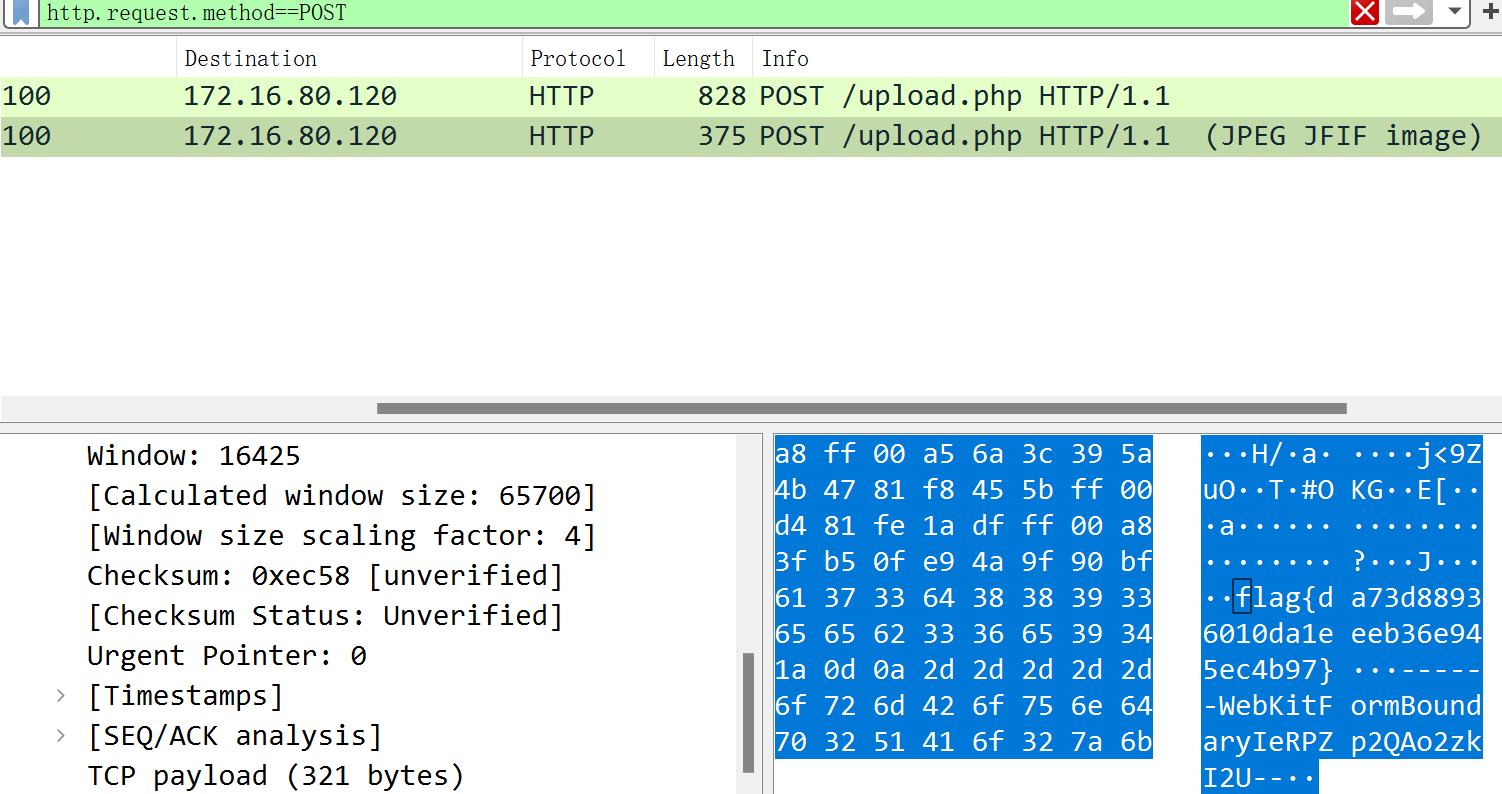

3.

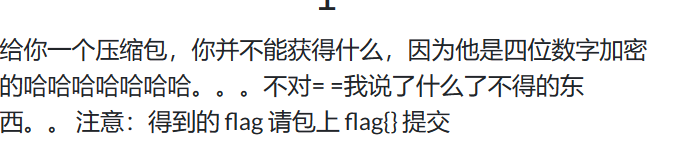

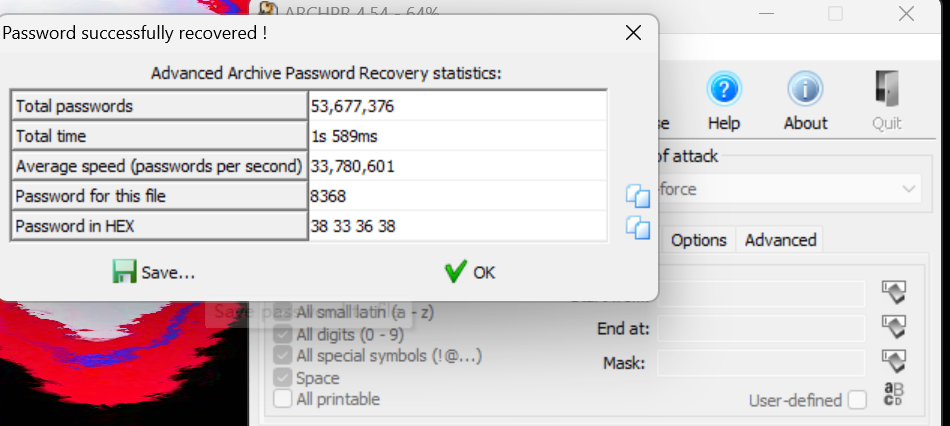

四位数字加密直接爆破再base64转化下即使flag

4.

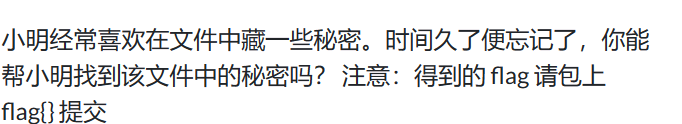

说明flag被隐藏在文件里面

查看属性即可得到flag

5.

提示非常明显了就是lsb,用stegsolve里的png分离出来扫描后即可得到flag

6.

又是伪加密,直接010修改数据09为00解压后即可得到flag

7.

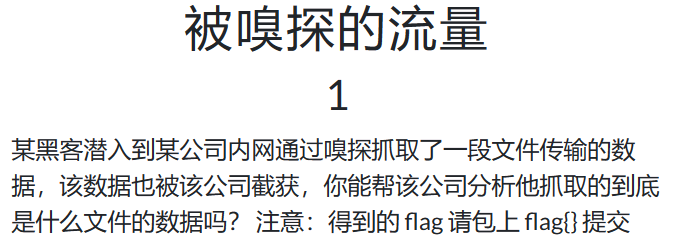

一看就是wireshark去抓数据

过滤http.request.method==POST,往下翻即可得到flag

8.

根据提示发现又是爆破,爆破出即可得到flag

9.

文件名字为steg说明又是隐写了用lsb得到flag

10.

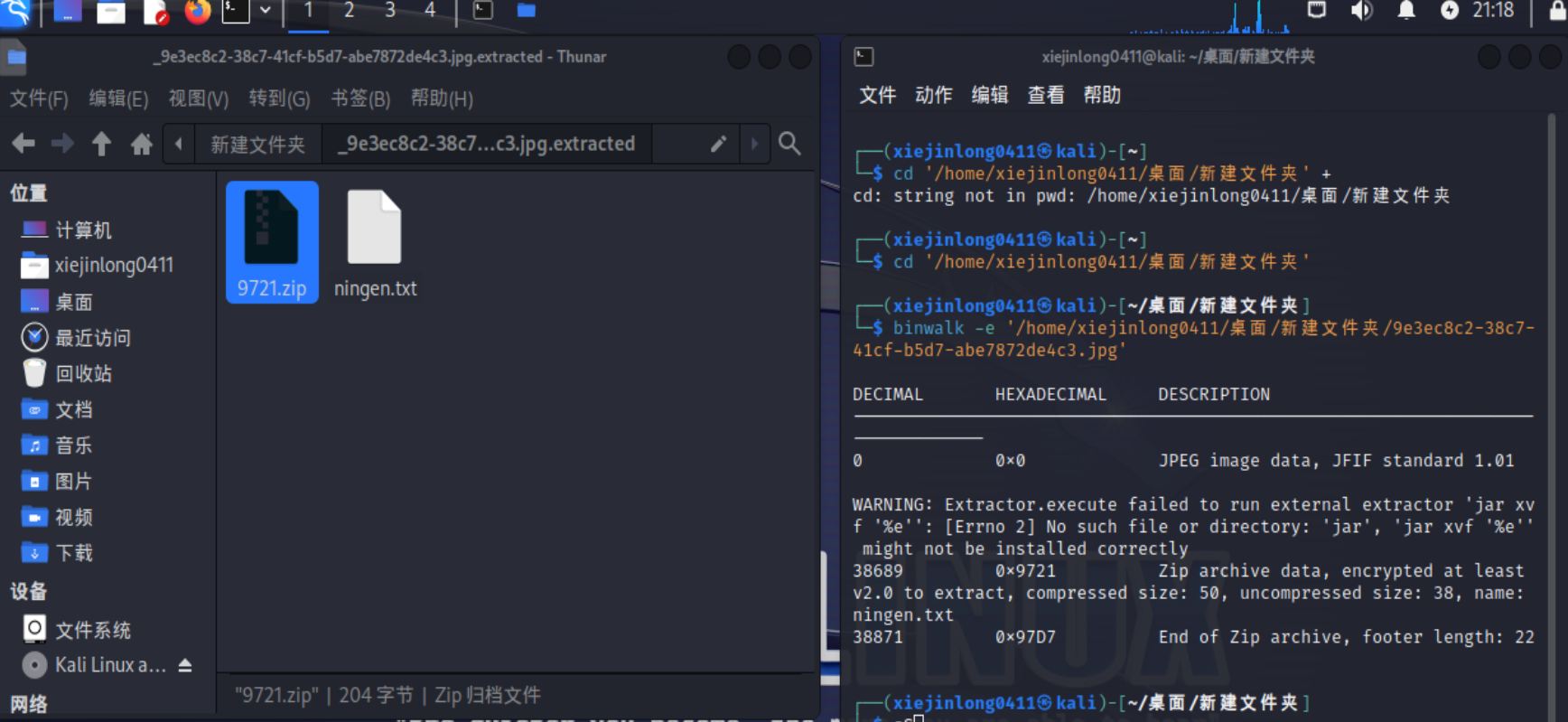

jpg文件藏了个zip文件用binwalk接出来

再用爆破接触密码打开即可得到了flag

11.

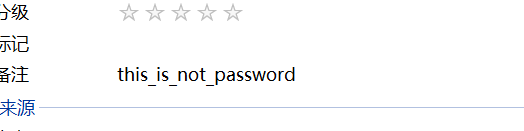

文件里隐写了一个zip用binwalk分离出来

属性里面有密码输入即可得到flag

12.

浙公网安备 33010602011771号

浙公网安备 33010602011771号