对指定网站渗透的一些总结

我是一名大二的学生,之前也没有网络安全的经验,现在才刚刚入门,所以,我就简单的把我自己一些外网的经验写下来,当然,大部分还是网上大牛的知识,我只是简单的总结与提炼了一下。

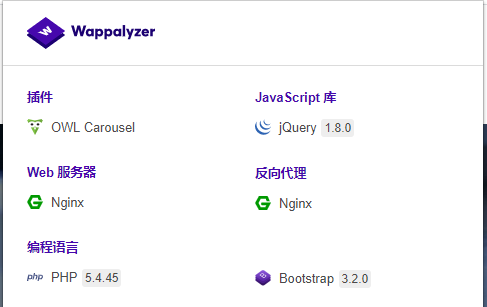

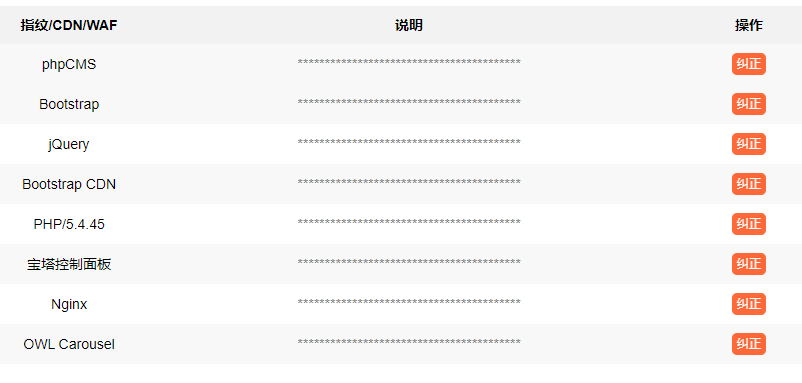

首先,进入目标网站,我们的第一件事情就是信息收集,查看该网站的banner信息,我推荐的插件当然是Wappalyzer这个插件,很好用的,此外就是云悉指纹

了解这些以后对我们后续的渗透有很大的帮助,这样能够更有针对性的渗透网站。列如aIIS服务器,我们就可以专门针对IIS的方向来渗透,我们清楚他存在解析漏洞,put写入漏洞等。

然后是看网站的ip(站长之家,或者ping它),子域名(subdomainbrute和椰树),可以重点关注邮箱。网站开了哪些端口,向21,22,23等端口我们都可以尝试能不能匿名登陆,简单的弱口令,爆破。

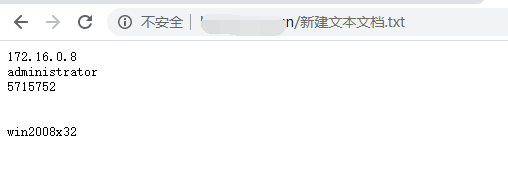

接下来就是看网站的一些文件,首先是robots.txt,这个文件能够让我们看见网站的一些目录,这样能够帮助我们更进一步的渗透。第二是借助谷歌语法搜索网站,看有没有泄露的敏感文件。列如site:xxx.com inurl:password.txt 当然,txt还可以换成xls等。但是事实上我大部分还是用的工具。。。7kb扫描器就很好用的,上次扫出了内网服务器的账号密码,以及网站源码。还有就是常见的php网站我们可以看看有没有phpinfo,我们可以通过phpinfo读到许多的信息,网站的真实ip,直接绕过了cdn,网站的物理路径(如果网站存在sql注入,可以运用sqlmap --os-shell获得交互式的命令行页面),以及一些禁用的函数,哪些方法开没有开,列如allow_url_include 打开没有。然后在看看有没有其他的服务,比如jboos,phpmyadmin等特殊服务。有的话可以根据版本找CVE打。

如若存在源码泄露,下载下来,找数据库的config文件,以及各类密码,也可以对网站的源码进行审计,找到一些新的漏洞。

接下来就是找漏洞了。

首先是看存不存在目录遍历,文件穿越,任意文件下载等漏洞,能浏览到重要的config文件或是密码也是很赚了。

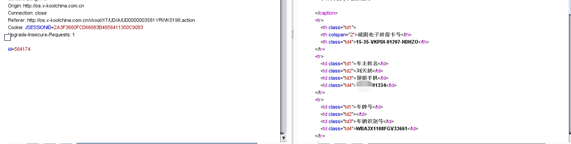

其次是sql注入了,基本上很多网站能拿shell都是基于sql注入的(我是这样的)sql注入出现的位置如下:

1.php?id= 凡是url带这样参数的,都可能出现sql注入

2.登陆处,抓包post注入(很常见)

3.搜索处,搜索的地方也存在注入

4.评论处,凡是与数据库相关的地方都存在sql注入

sql注入可以用手注或者工具,工具就sqlmap,其实我基本上用的就是sqlmap,手注很少的,但是我们要知道原理,最好的练习sql注入的方法就是下一个sqli-labs,然后去先知社区搜一篇注入天书的文章,对于我们初学者来说,可以说是很好的理解sql注入了。此外,我们也可以学习一下绕waf的一些注入,网上也有很多资源。

以及万能密码,进入到网站的后台,我们可以用用弱口令,admin/admin 不行的话,再用用万能密码'=''or' '=' 'or',然后再post注入,或者爆破(我们可以看看存不存在一些漏记漏洞,比如随便输一个用户名,密码也随便输,看看报错是怎么说的,这样可以试出账户名,密码就看字典的强度),此外,我们还可以看看发布的新闻,新闻的发布者可能为用户名。

然后我再说说网站后台怎么找,首先进去看有没有什么管理登陆的连接,如若没有我们在尝试输入admin login manager等常用的后台文件目录,还可以右击图片,复制它的位置,然后新建一个网页,可以看看它的物理地址,运气好的话还可以越权登陆到编辑器上传文件的地方,还是没有的话就去谷歌搜索,搜索的同时我们就可以用工具扫目录了(推荐使用disearch和test404的工具)。

site:xxx.com inurl:admin site:xxx.com intitle:"登录" site:xxx.com intitle:"管理"

如若还是没有找到的话,应该就是找不到了。

然后就是XSS了,XSS一般存在在留言处,评论处,收货处,一般都是结合cookie来使用的,在f12里面的console里面,此外也可以和CSRF打组合拳,但是大部分的XSS都是用来钓鱼的,构造钓鱼页面,钓鱼邮箱,我能力太菜了,顾不总结。

然后就是XXE,XXE我一般都是结合burpsuit或者火狐的post来利用,较常见的就是服务器请求包里面就有xml的脚本,然后我们在尝试添加payload,如若有脚本,但是不是xml的,我们可以选择将Content-Type字段改为Content-Type: application/xml。然后在插入恶意的XXE payload。

然后就是ssrf,https://xz.aliyun.com/t/2115 前辈算是总结的很到位了,特别是对我们这样的新手来说。

接下来就是漏记漏洞啦,可以通过burpsuit修改参数,什么1分钱买东西啦,还有就是任意账户注册,以及找回密码,我们自己构建url,可以达到修改密码的目的,还有就是修改一些参数,正常包返回以后记住一些特殊符号,然后在将我们需要的参数修改,把记住的特殊符号放上去,太提交包。我自己曾经遇到的一个站点就是我们只有一个测试账号test密码是123,我们登进去,抓包,得到一个参数,然后在将这个参数放入我们随便输入的账号密码里面,然后在发包,服务器就给我们处理,回应包里面有一个id,我们通过修改id的值就可以遍历所有的用户资料。

然后就是各类CMS的漏洞,我们可以根据相应的CMS来打。

对了,我自己也在github上写了一份xmind,关于渗透网站的,这是我第一次写博客,写的乱七八糟,还请各位看官见谅

https://github.com/xinxin999/My-Summarizing这是脑图的位置。

浙公网安备 33010602011771号

浙公网安备 33010602011771号