nmap与masscan的简单使用

一、实验内容

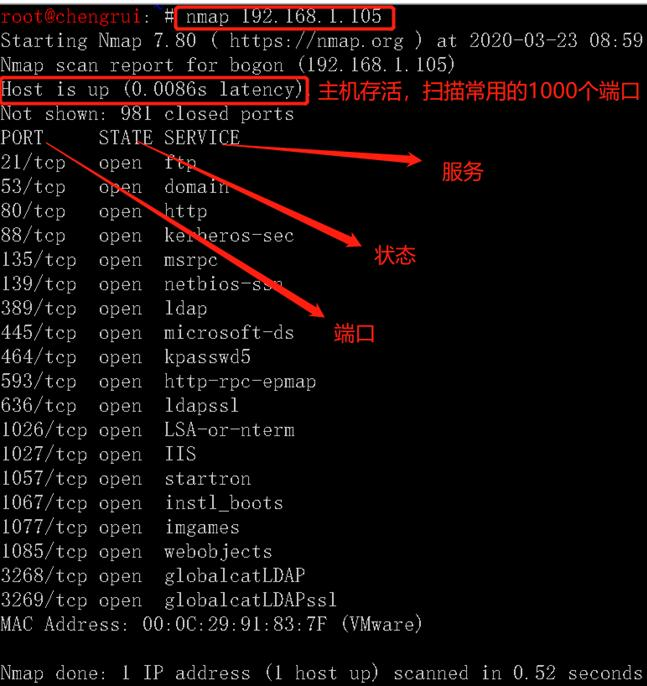

- 1、练习nmap的相关命令。(nmap先检测目标主机是否开机然后扫描目标主机常用的1000个端口)

- 2、练习masscan的相关命令。

二、实验环境

- 扫描机:kali Linux

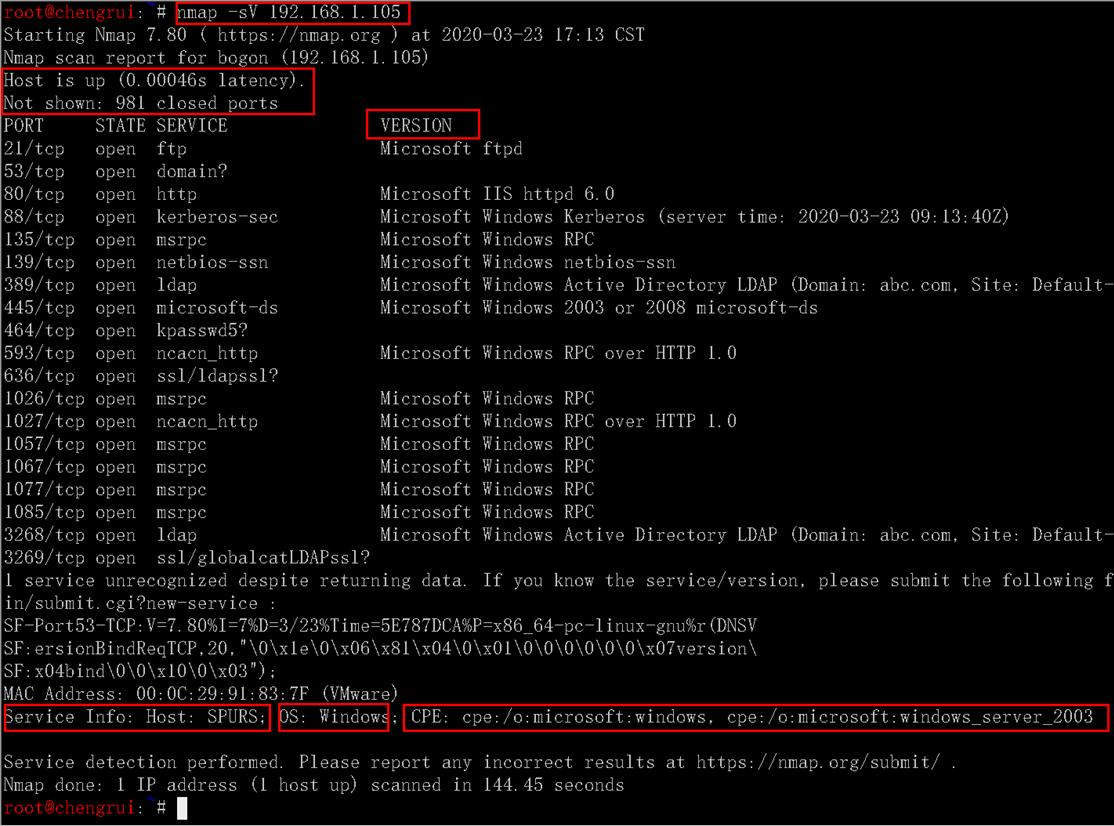

- 靶机:Windows 2003(ip:192.168.1.105)

三、实验步骤

1、nmap 目标IP(eg:nmap 1.1.1.1)

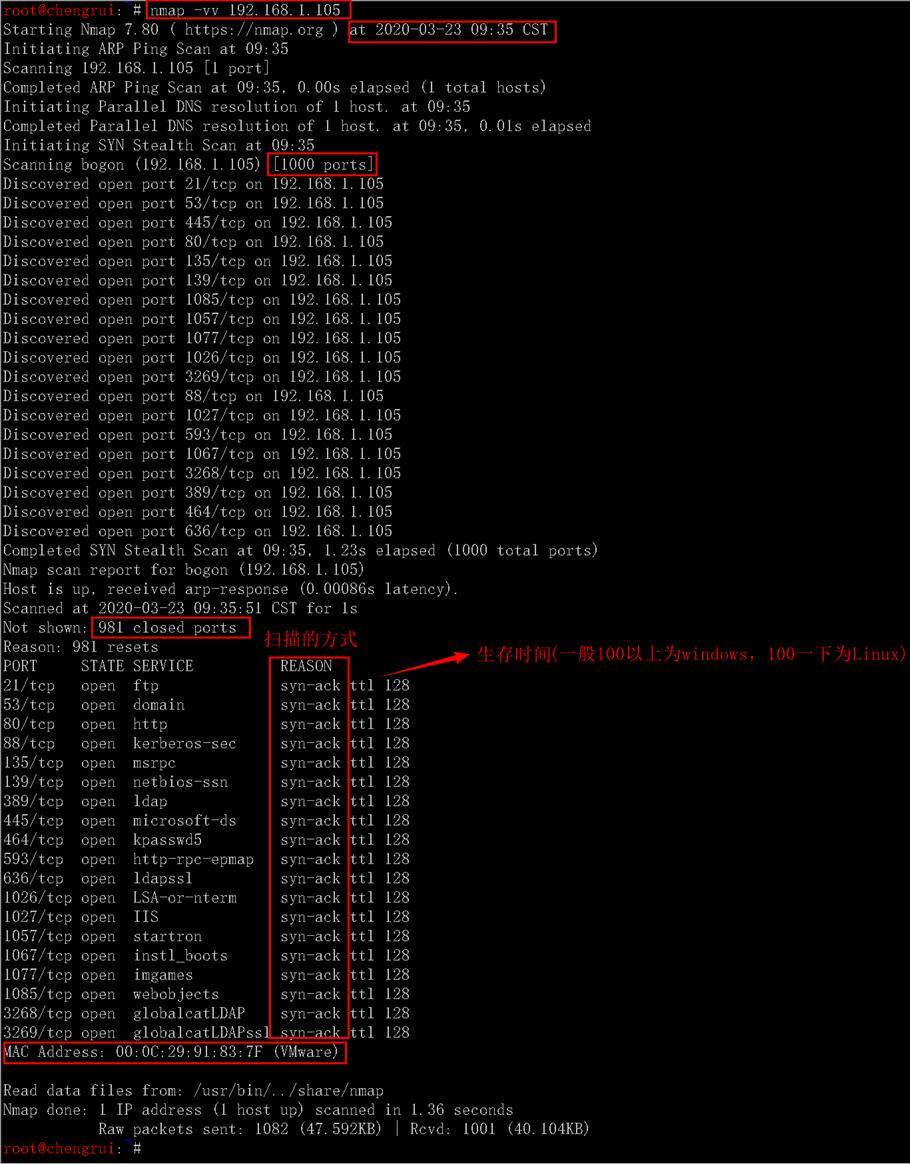

2、nmap -vv 目标IP(eg:nmap -vv 1.1.1.1)

作用:返回详细的描述输出

它的扫描方式是TCP的三次握手的前两次,我们在扫描的过程中打开wireshark进行抓包查看。

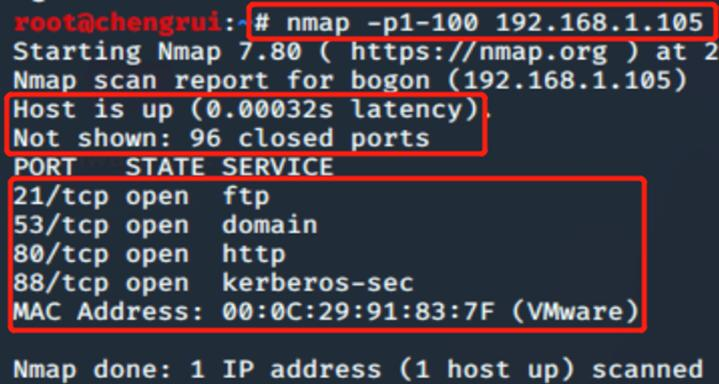

3、nmap -p(range) 目标IP (eg:nmap -p1-50 1.1.1.1)

作用:-p(range)可以指定扫描的端口的范围

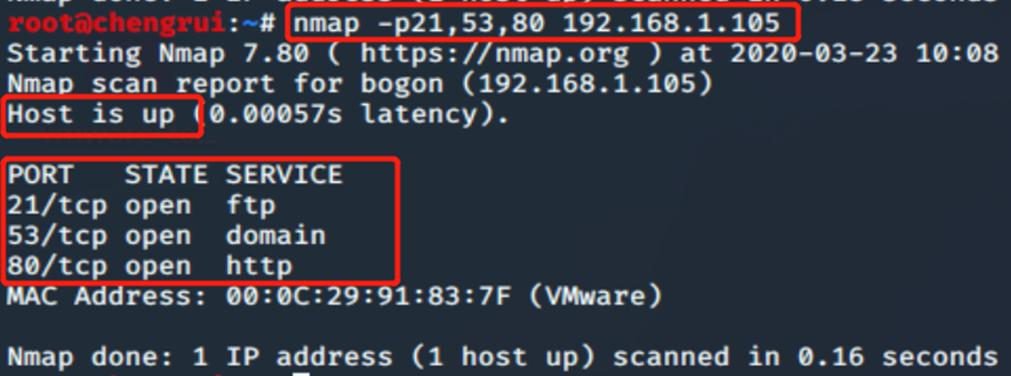

4、nmap -p(port1, port2, …) 目标IP (eg:nmap -p80,3306,22,21 1.1.1.1)

作用:对特定的端口进行扫描。

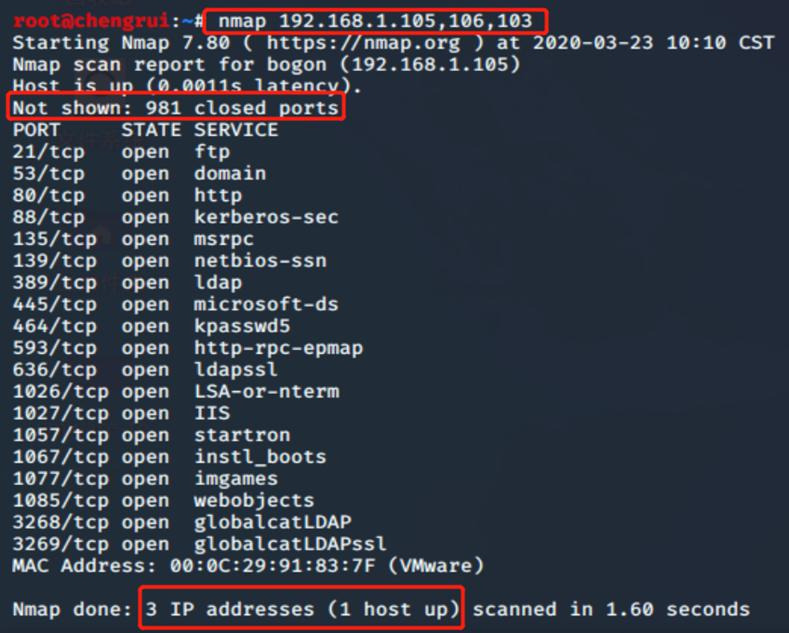

**5、一次扫描多个IP地址(eg:nmap 1.1.1.1 2.2.2.2 或者 nmap 1.1.1.1,2,3,4 或者 nmap 1.1.1.1-100) **

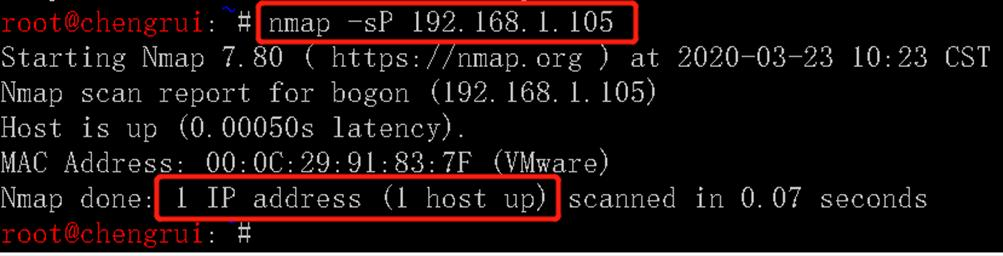

6、nmap Ping扫描

语法:nmap -sP 目标IP(eg:nmap -sP 1.1.1.1)

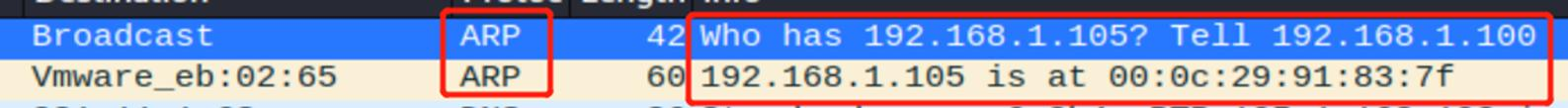

作用:判断主机是否存活,不做端口扫描。其扫描内网主机时用的是ARP协议,扫描外网主机用的是ICMP协议。

扫描内网主机:

打开wireshark进行抓包,可见内网用的是ARP协议。

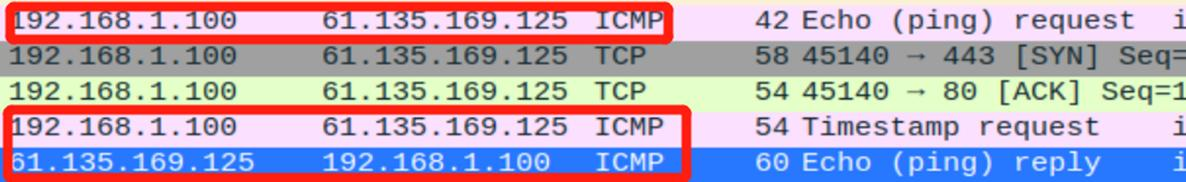

扫描外网主机:

wireshark抓包结果,可见扫描外网主机用的ICMP协议。

7、nmap路由追踪

语法:nmap --traceroue 目标IP

说明:该命令即会探测去往目标主机的路由,还会扫描目标主机的端口。

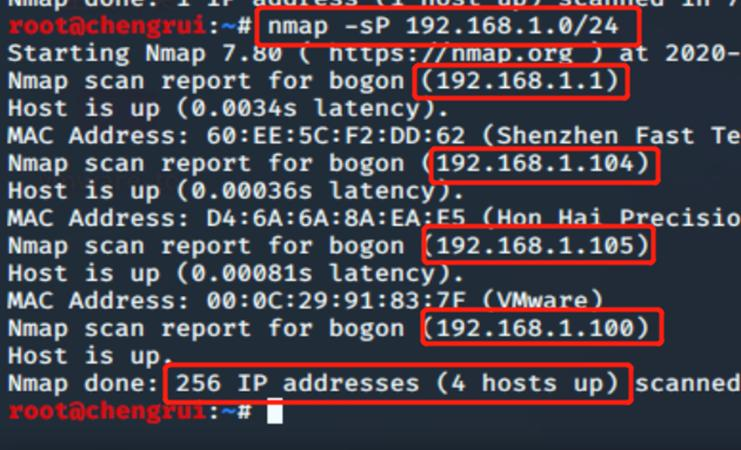

8、用nmap扫描一个网段

语法:nmap -sP <network address></CIDR>(eg:nmap -sP 1.1.1.0/24)

9、nmap操作系统类型探测

语法:nmap -O 目标IP

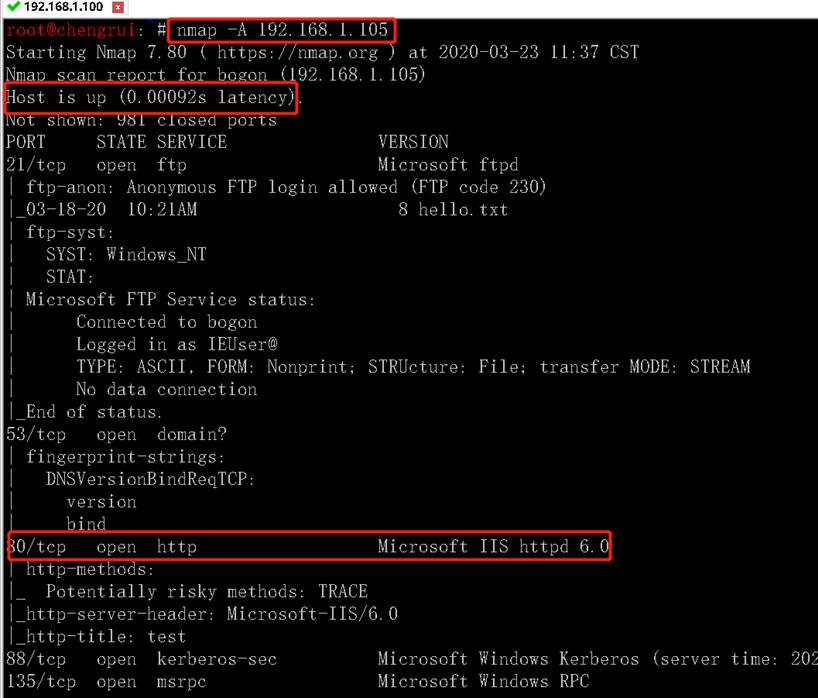

10、nmap万能开关

语法:nmap -A 目标IP

作用:包含了端口ping扫描,操作系统扫描,脚本扫描,路由跟踪,服务器探测。

缺点:扫描的很慢。

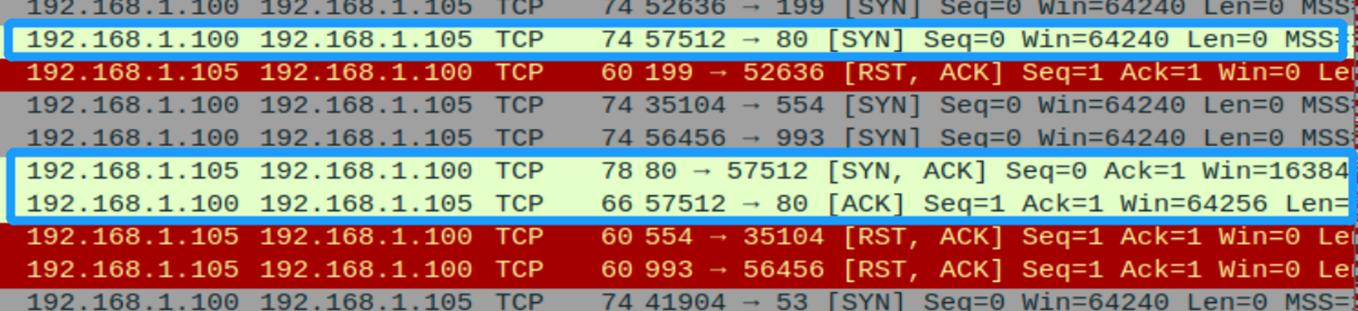

11、nmapTCP全连接扫描

语法:nmap -sT 目标IP

说明:使用TCP三次握手来判断目标主机是否存活。s—scan,T—TCP。

缺点:容易被人掐掉。

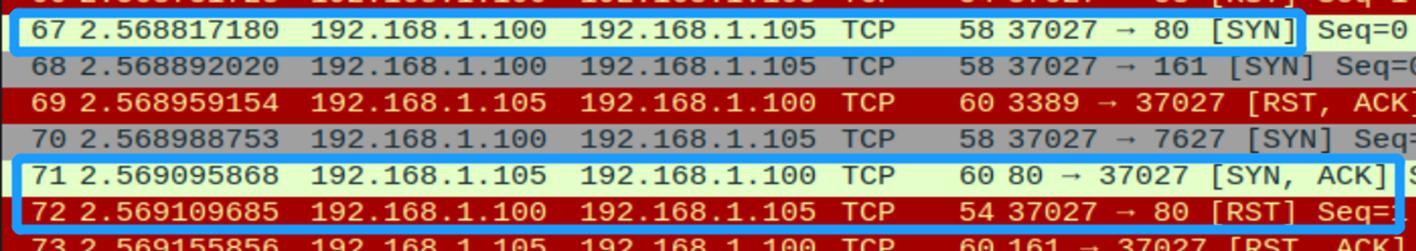

使用wireshark进行抓包,可以看到三次握手的阶段

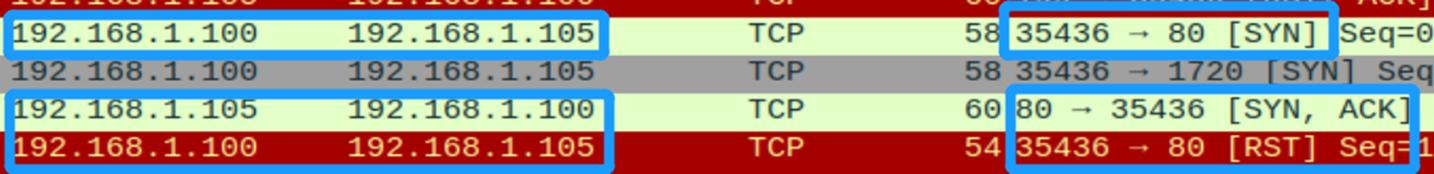

12、nmapTCP半连接扫描

语法:nmap -sS 目标IP

说明:只进行TCP三次握手的前两次。s—scan,S—SYN。

wireshark抓包的结果

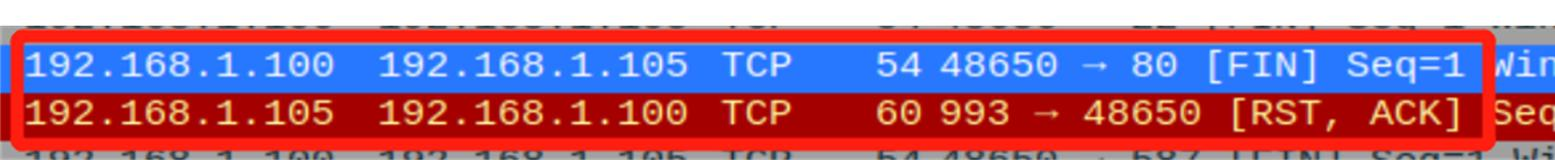

13、nmapFIN扫描

语法:nmap -sF 目标IP

说明:扫描主机给目标发一个只有FIN标志位的数据包,看目标是否会应答[RST,SYN]以此判断端口是否存活。s—scan,F—FIN。

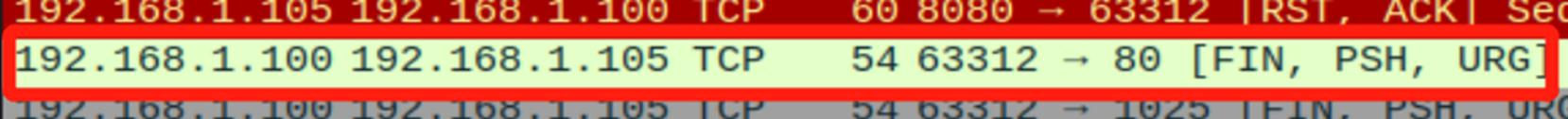

14、nmapXmas扫描

语法:nmap -sX 目标IP

说明:给目标发一个有[FIN,PSH,URG]标志位的包,判断其端口是否存活。s—scan,X—xmas。

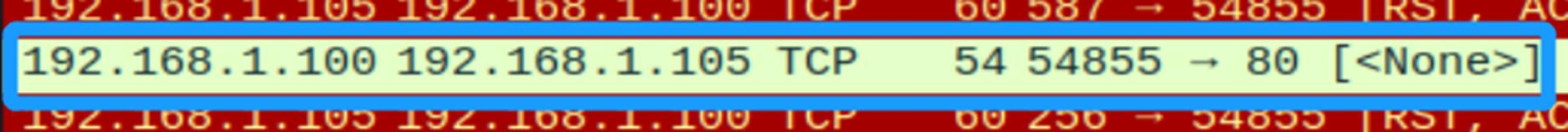

15、nmap私密扫描

语法:nmap -sN 目标IP

说明:发送一个带有[<none>](什么标志位都没有)的数据包,判断目标主机的状态。s—scan,N—null。

16、nmap版本探测

语法:nmap -sV 目标IP

17、masscan命令

- 语法:masscan --rate=1000000 --ports 0-65535 目标IP ,–rate表示发包的速度,默认为100,–ports表示扫描的端口的范围。

- 说明:它只能看到哪些端口开放,并不知道端口的服务。可以先用masscan进行扫描判断哪些端口开着然后用nmap进行详细的扫描。

![]()

masscan与nmap应当结合使用。

浙公网安备 33010602011771号

浙公网安备 33010602011771号