国密 密码算法的安全强度

衡量加密算法的安全性的一个关键指标是密钥强度 , 密钥强度为k意味着破解密钥的计算复杂度为2的k次方。

强度为128就是说目前最好的攻击算法需要计算2的128次方才能攻破。

各密码算法的密钥强度

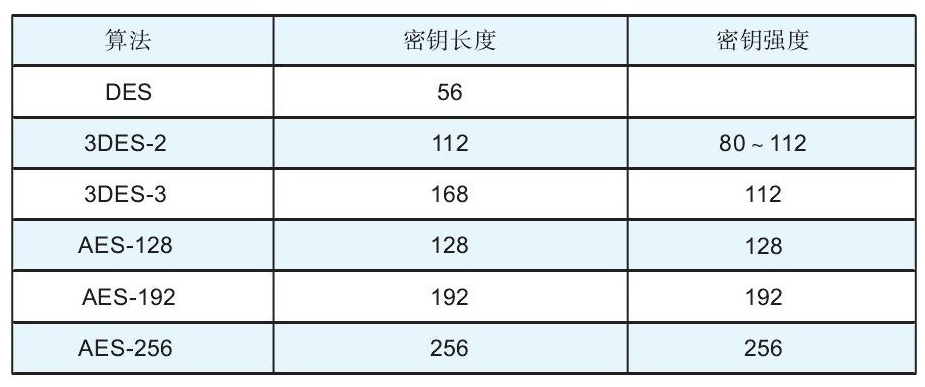

1) 对称式加密算法:

国际上常用的对称式加密算法DES、3DES、AES的密钥长度以及对应的密钥强度

说明:

AES比较特殊,没有比穷举密钥更高效的攻击算法了

密钥长度就是穷举攻击的复杂度,所以看上去AES算法密钥长度就等于它的密钥强度

2) 非对称式加密算法:

国际上常用的对称式加密算法ECC、RSA的密钥长度以及对应的密钥强度

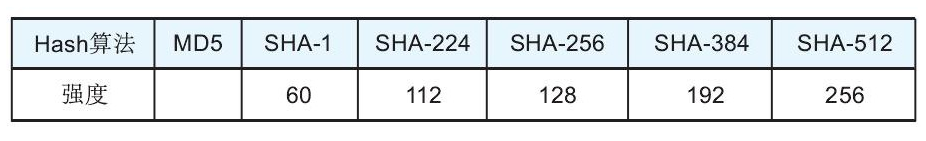

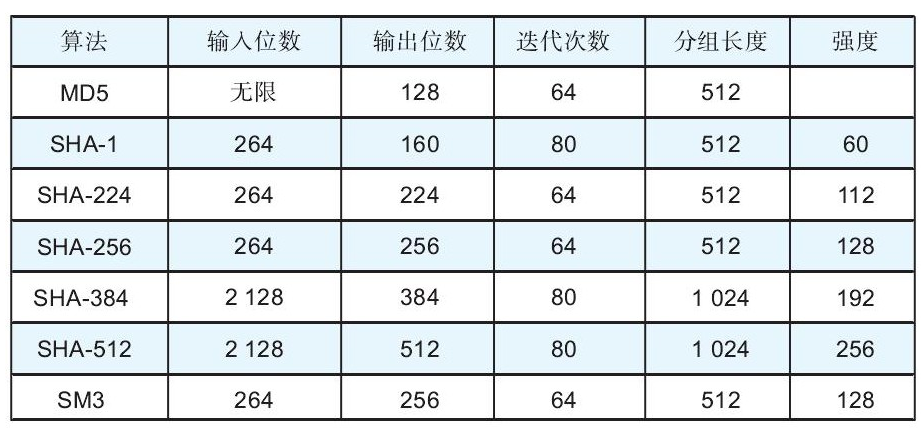

3) Hash算法:

国际上常用的杂凑算法MD、SHA-1、SHA-2系列算法的强度

国产密码算法的密钥强度

1) 非对称加密算法方面:

国内目前主要采用RSA算法, 正在陆续过渡到SM2国密算法。SM2算法与国际ECC算法相对应, SM2的数字签名、密钥交换、公钥加密分别对应于ECC算法的ECDSA、ECDH、ECIES。

2) Hash算法方面:

目前主要采用MD5/SHA-1算法, 正在陆续过渡到SM3国密算法。SM3算法与国际SHA算法相对应, 特别与SHA-2算法类似

3) 对称加密算法方面:

目前主要采用DES/3DES算法, 正在陆续过渡到SM4国密算法。SM4算法与国际AES算法相对应, 特别是与AES-128算法类似

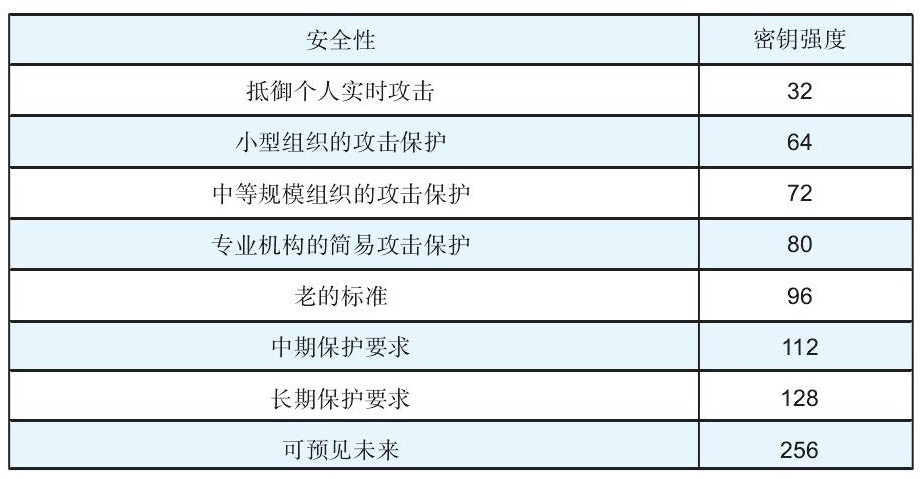

安全性要求

根据European network of excellence in cryptology的ECRYPT II Yearly Report on Algorithms and Keysizes (2011-2012)密钥强度的建议值

根据国际建议值, 未来达到有效的安全保护, 金融级应用的加密算法的密钥强度应该达到112, 长期的保护要求要达到128甚至256

针对未来密钥强度的要求, 美国国家标准与技术研究院 (National Institute of Standards and Technology, NIST) [2]、法国信息系统安全局 (ANSSI) [3]和德国联邦信息安全办公室 (BSI) [4]均给出了未来几十年的密钥强度建议值

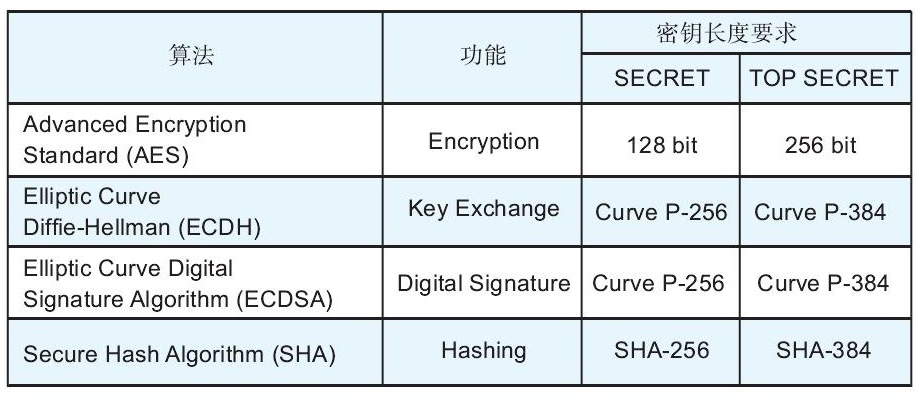

美国国家安全局 (National Security Agency, NSA) 公布了其密码标准要求[5], 对于SECRET级别的密钥强度要求128, 对于TOP SECRET级别的密钥强度要求达到192

密码发展总体趋势

1) 对称密码算法:整体上目前广泛采用的3DES-2、3DES-3将逐渐过渡到AES, 密钥长度随着时间推移逐渐增加:128、192、256;

2) 非对称密码算法:在私钥的加密解密速度上, ECC算法比RSA速度更快、储空间占用小、带宽要求低, 体现出优势。RSA算法将会在一定时期内长期存在, 密钥长度由2048逐渐增加;与此同时, ECC算法将逐步占据重要地位, 密钥长度由224逐步增加;

3) Hash算法:MD5由于安全性原因将不再使用, SHA-1将逐步过渡到SHA-2、SHA-3, 长度将逐渐增加;

4) 轻量级密码:已经成为一个研究热点, 对称密码分组密码 (如DESL、HIGHT、SEA、PRESENT等) , 对称密码流密码 (如Hc-128、Rabbit, 基于硬件的Grain、MICKE2.0) , 非对称密码 (如NTRU、Blue J a y等) , H a s h算法 (如C-P R E SE N T-1 9 2、H-PRESENT-128、GLUON、QUARK等) 。

《加密算法安全强度及发展趋势分析》孙权

浙公网安备 33010602011771号

浙公网安备 33010602011771号