2018-2019-2 20165335 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

1.实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。(部分截图已删除)

2.实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

实验过程记录:

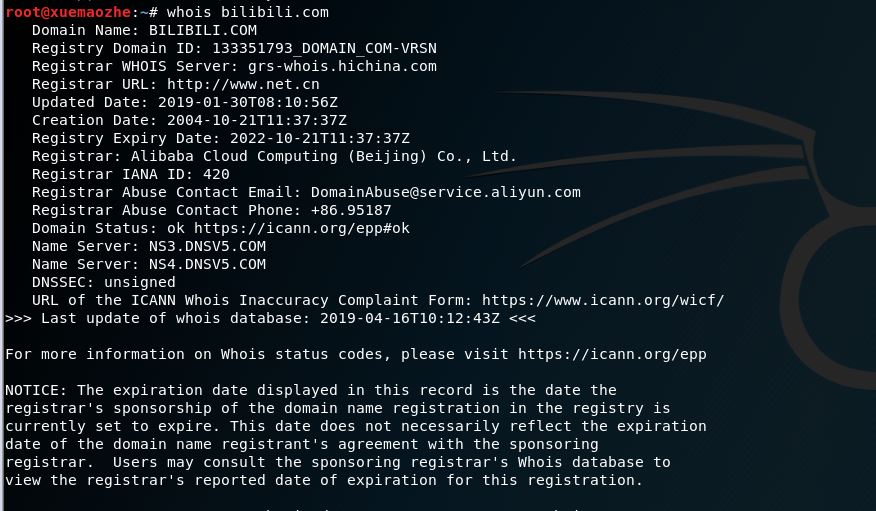

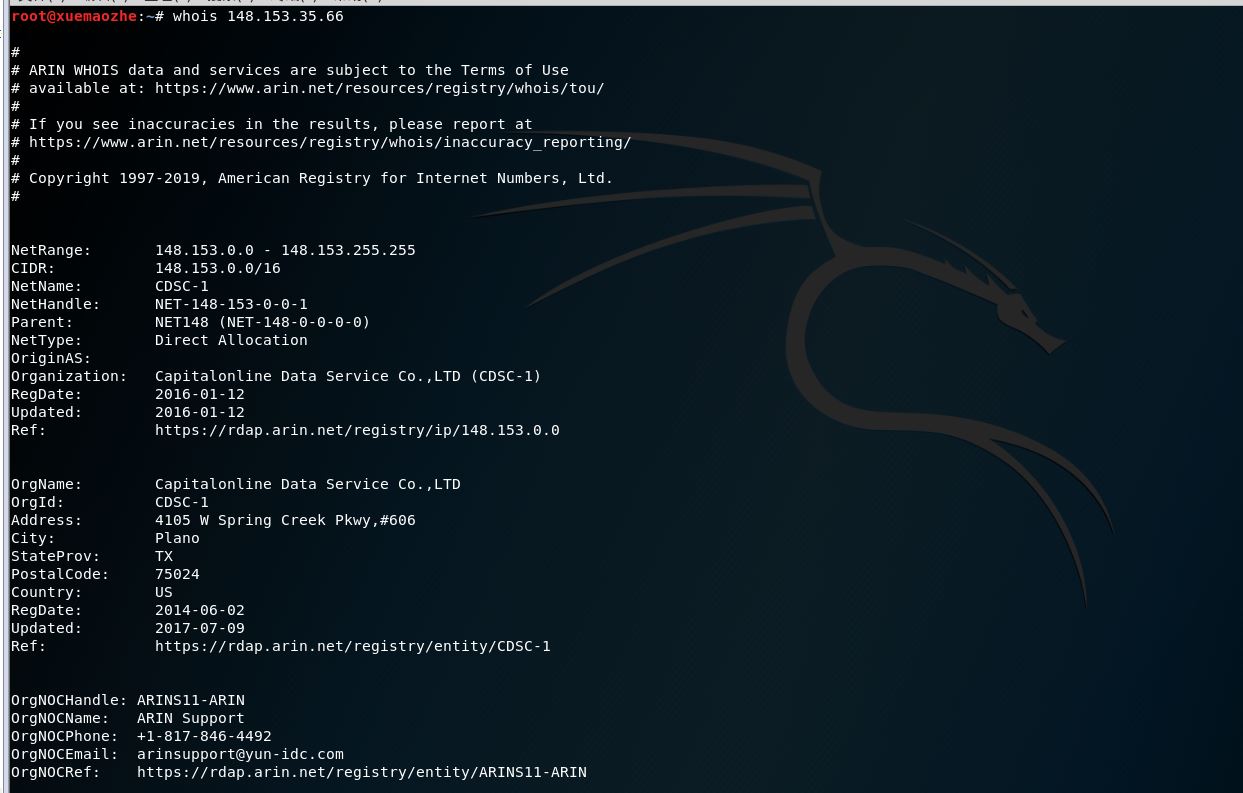

whois 查询

比较重要的信息:

注册表域ID:133351793_DOMAIN_COM-VRSN

注册有效期:2022-10-21T11:37:37Z

这些是注册人的信息:

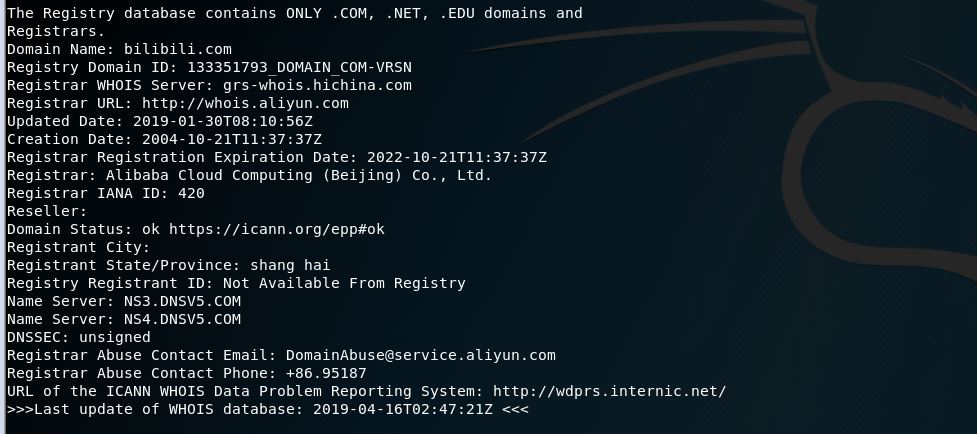

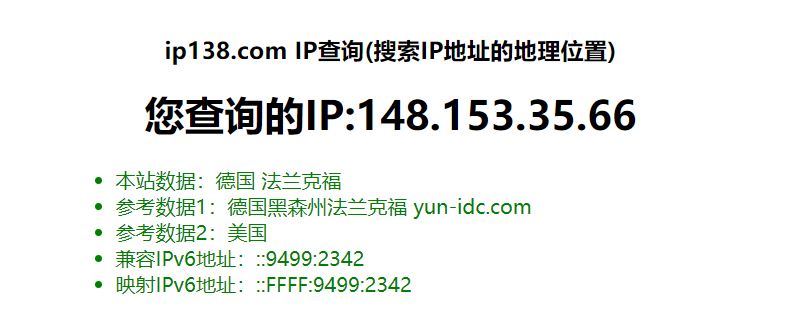

Netcraft查询

Netcraft这个网站可以查询到特定网站的IP地址

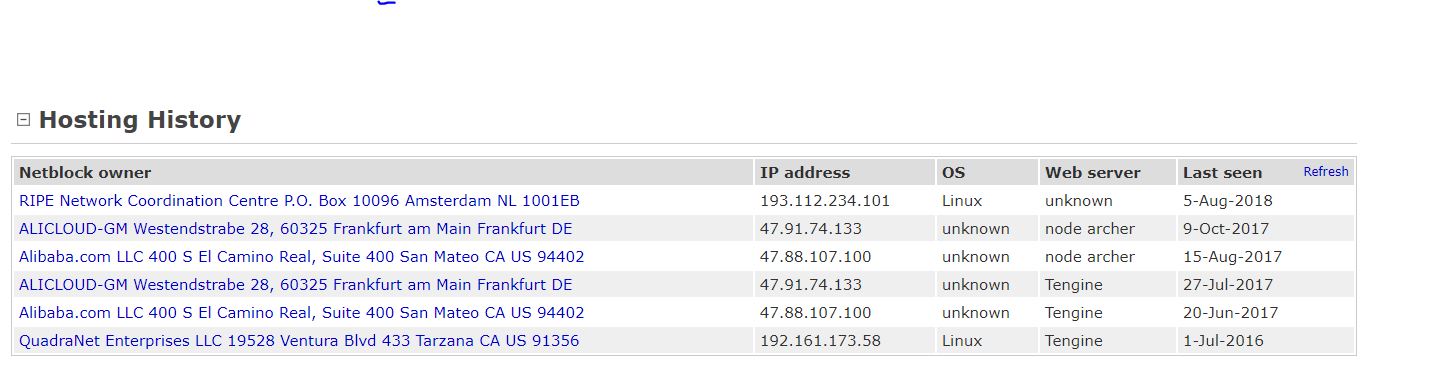

发现IP为148.153.35.66还可以看到系统类别,以历史IP:

我们把IP的地址whois一下:

发现是服务器信息,而不是网站的信息了。

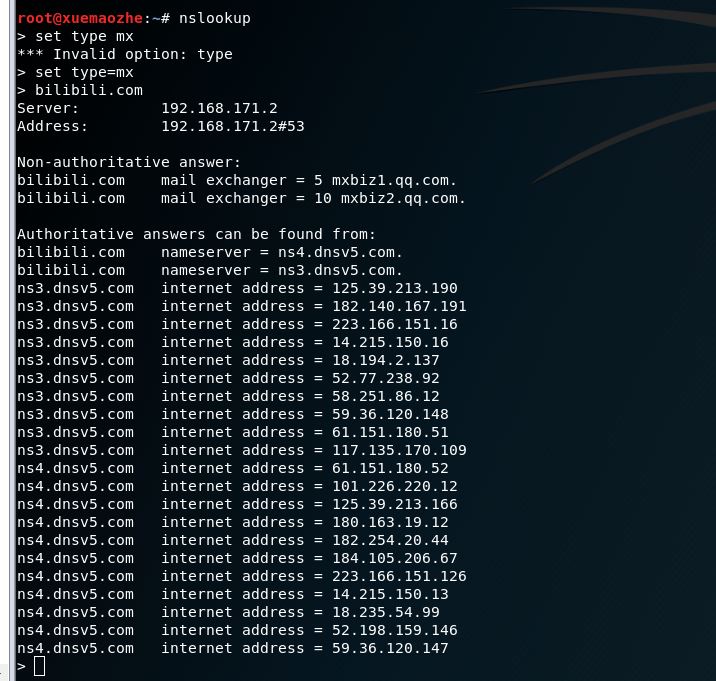

nslookup

Nslookup(name server lookup):是一个用于查询域名信息或诊断DNS 服务器问题的工具.

MX 可以查询邮件服务器记录:

看得出域名解析的结果:

-a参数

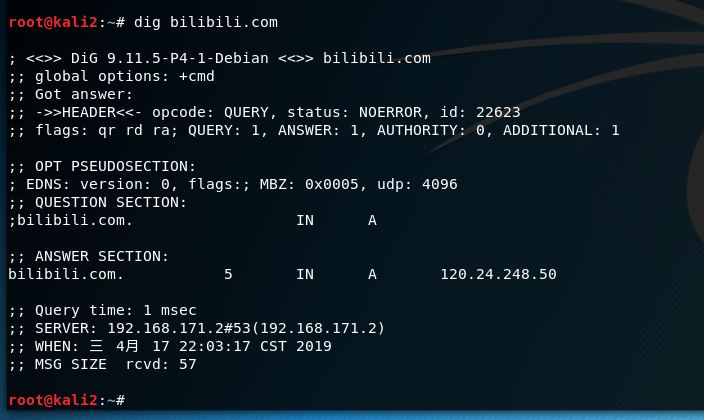

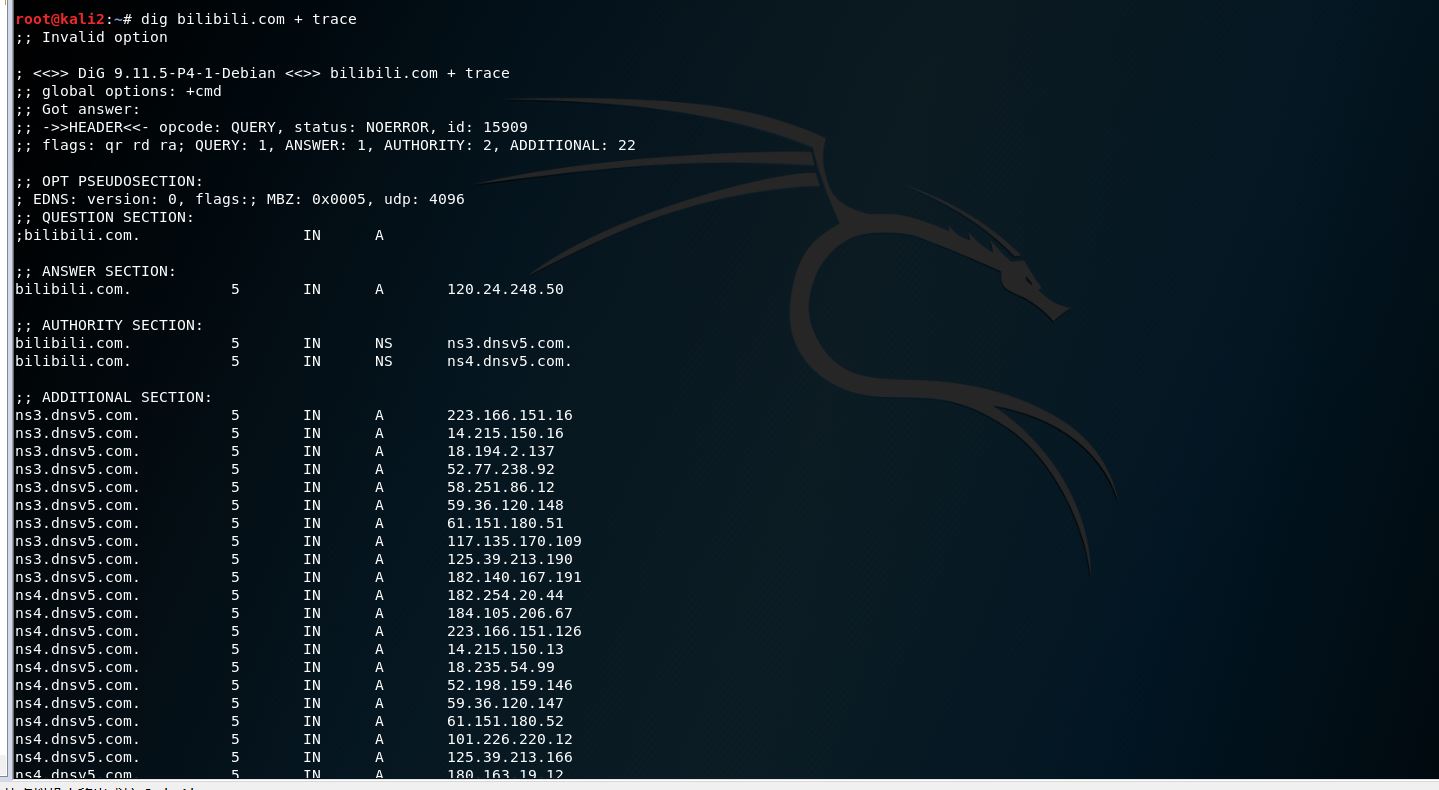

dig命令:

dig -t ANY chenrongrong.info +answer 查看所有DNS记录

NS +noall +answer 查询权威DNS

-x的选项查找IP地址的主机名

dig gentoo.de +trace 跟踪路径

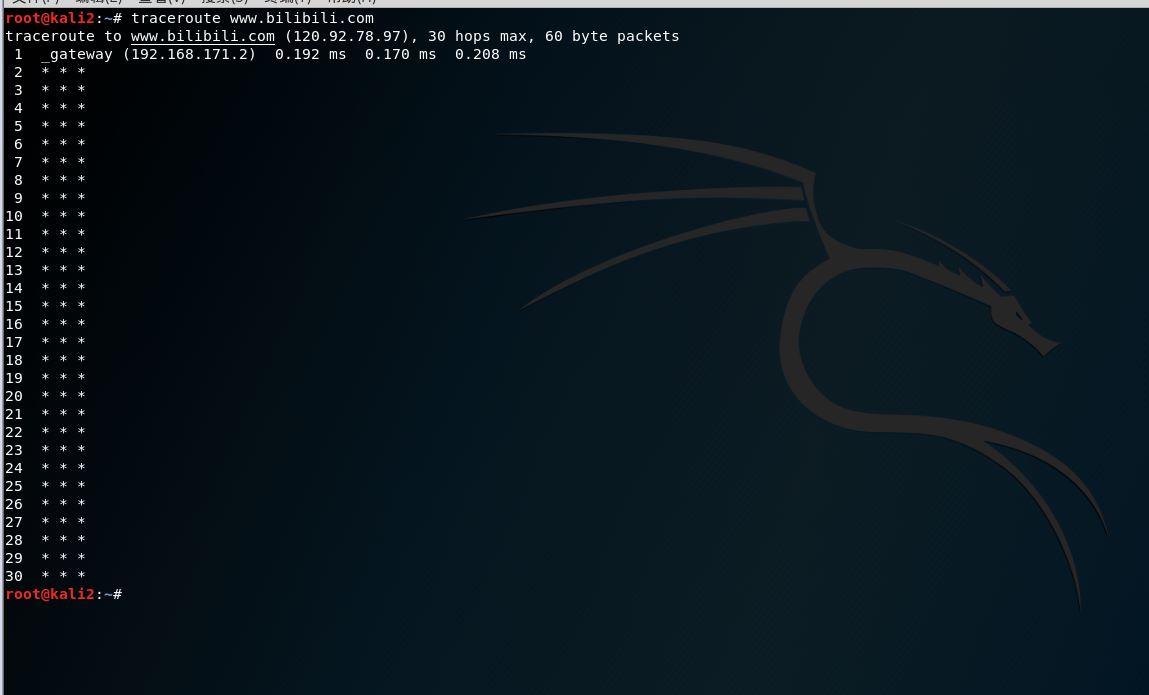

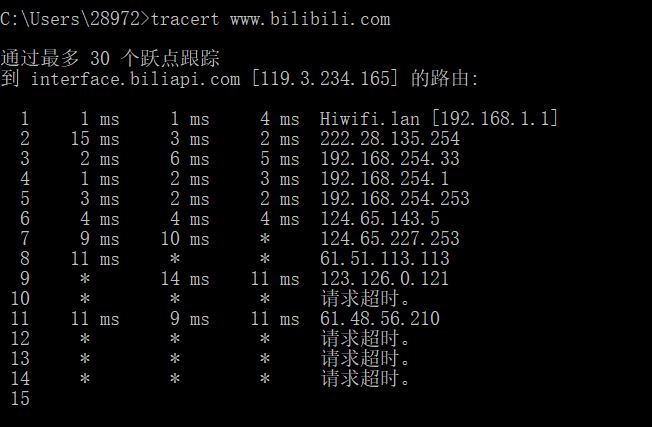

Traceroute–路由跟踪

使用谷歌浏览器搜索:

Shodan 使用:

Shodan是用来搜索网络空间中在线设备的,你可以通过 Shodan 搜索指定的设备,或者搜索特定类型的设备

发现可以看到服务以及开放的端口。

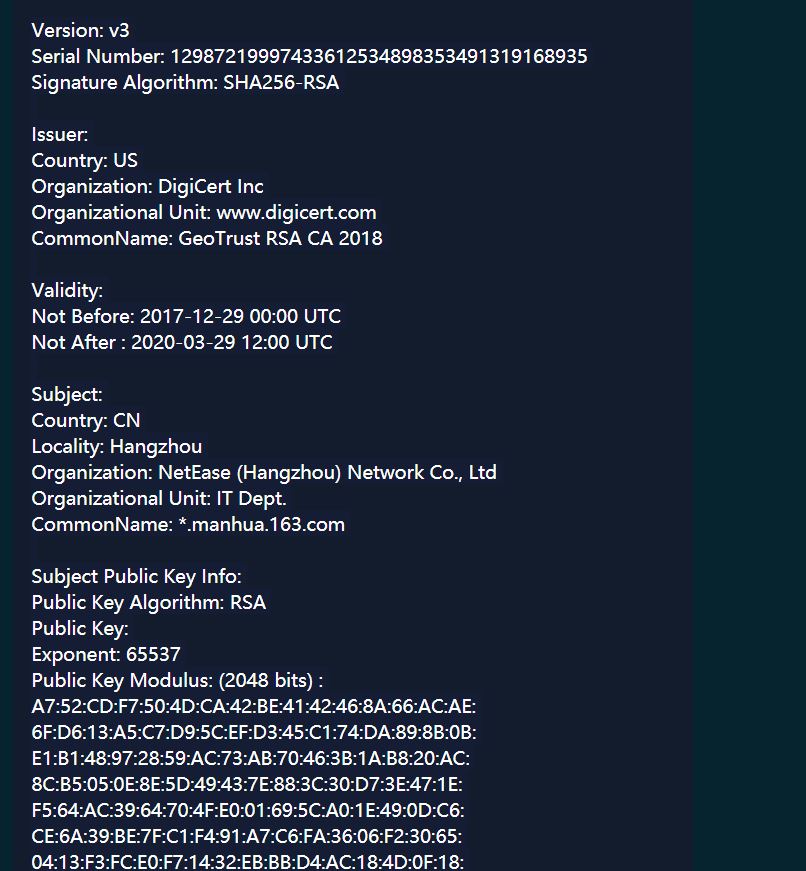

fofa.so

把之前得到了的ip查下看看:

可以看到公钥的算法:Public Key Algorithm: RSA

也可以看到公钥:

Public Key:

Exponent: 65537

Public Key Modulus: (2048 bits) : .....

CA签名:Authority Key Identifier:

证书拓展字段:Extended Key Usage:

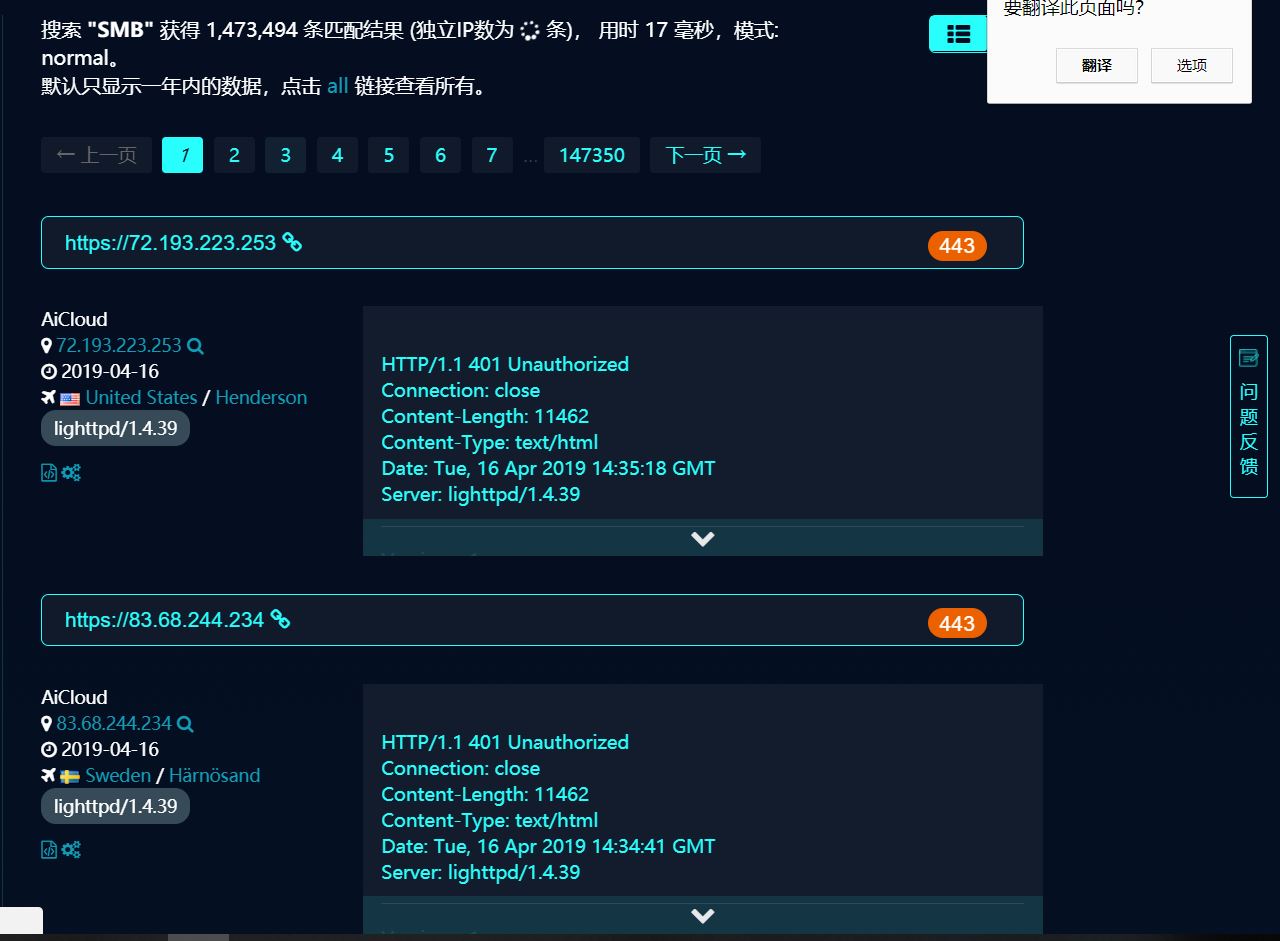

FOFA:

比如我搜索:SMB字段:

搜索到所有使用SMB的主机,同样可以看到使用的版本号:

FOFA会将所有的结果全部列举出来......

还可以搜索计算机操作系统版本:

那么同样的,结合我们的上一个实验,我们搜索那个带有系统漏洞的OS然后就可以发现爆炸多的带有bug的主机......可以搞掉多少主机呢????

恐怖如斯

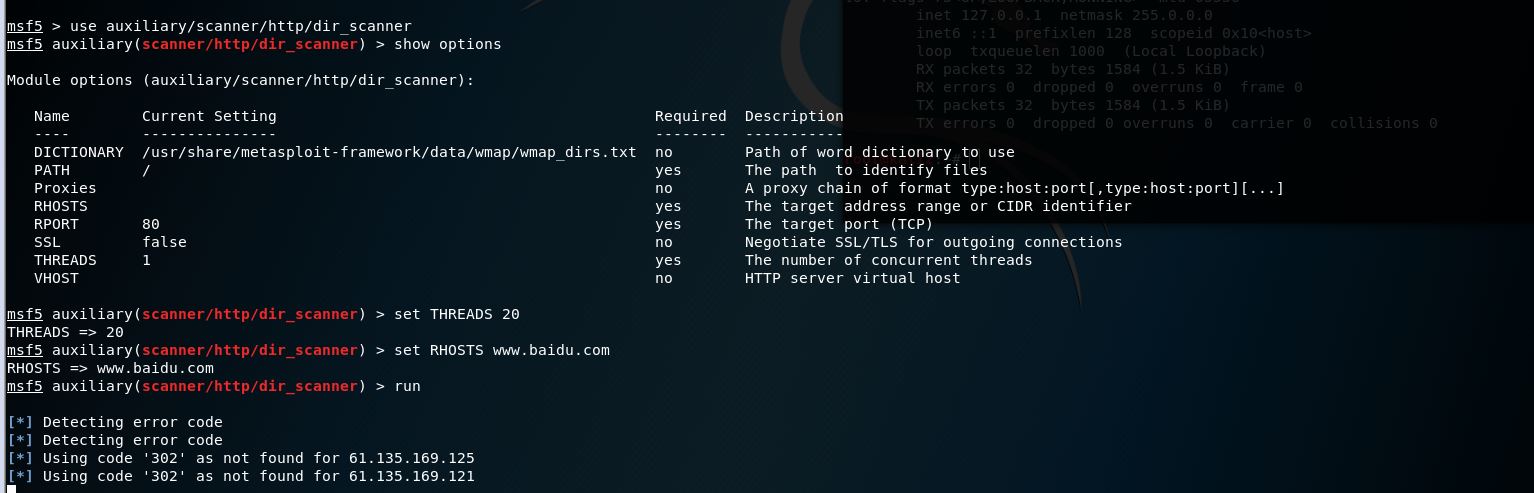

暴力破解(MSFdir_scanner模块):

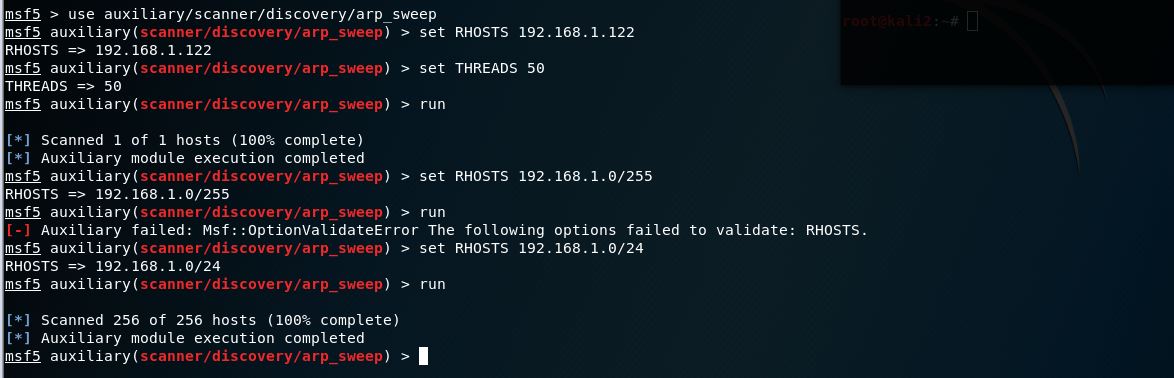

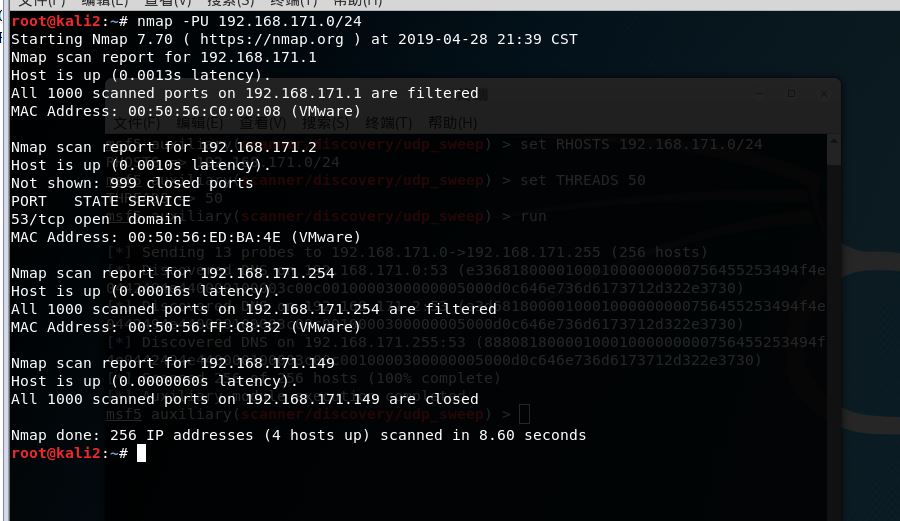

metasploit中的arp_sweep模块和 udp_sweep 模块:

貌似什么都没扫到。

发现我自己的主机

具体服务的查点:

Telnet服务扫描:

telnet命令用于登录远程主机,对远程主机进行管理

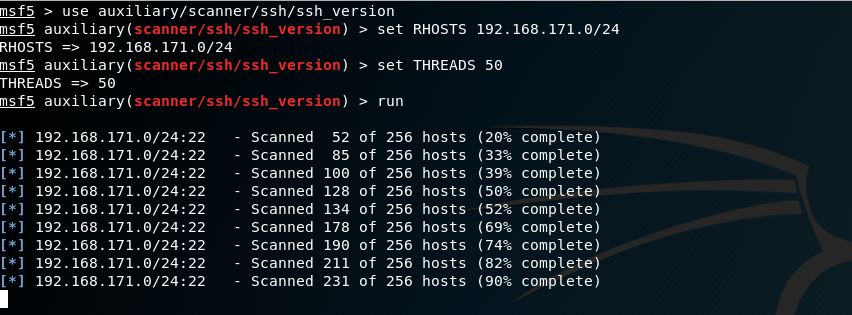

SSH服务:

SSH协议是用于从一个系统安全远程登录到另一个的方法。用户通过客户端 - 服务器架构格式的不安全网络使用安全通道,用于将SSH客户端与SSH服务器连接起

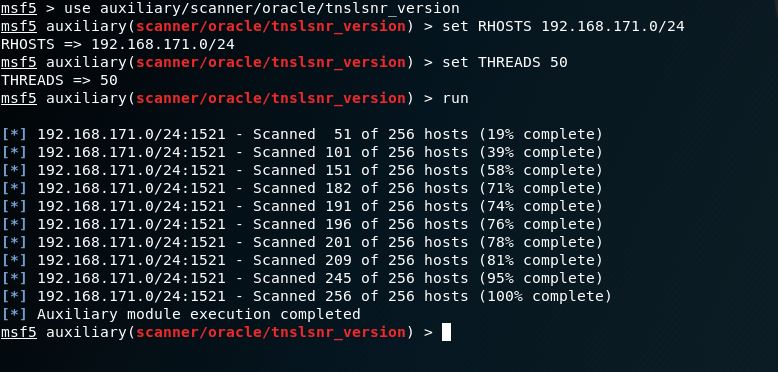

Oracle数据库服务查点:

主动信息收集:

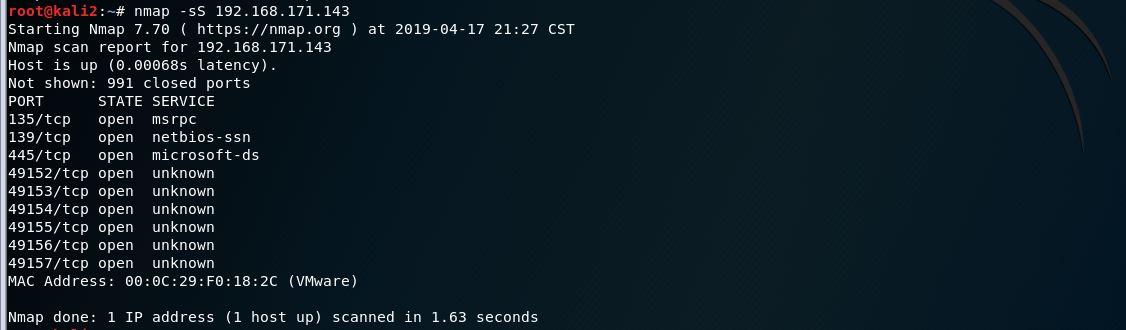

nmap:(kali:192.168.171.142 win7 192.168.171.143)

-sT TCP connect扫描,即“全连接扫描”,该扫描建立完整的三次握手过程

-sS TCP SYN扫描,即“半连接扫描”

-sP ping扫描,通过ICMP请求探测主机

-sU UDP扫描

-A 完全扫描,提供所有能提供的信息

-O 操作系统探测

-sV 服务版本探测

-p 指定需要扫描的端口范围

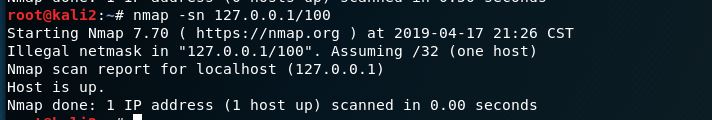

-sn扫描活跃的主机:

-sS扫描端口情况:

-A查看一下可以看到关于OS的信息:

查看端口信息:

也可以看到所有的脚本信息:

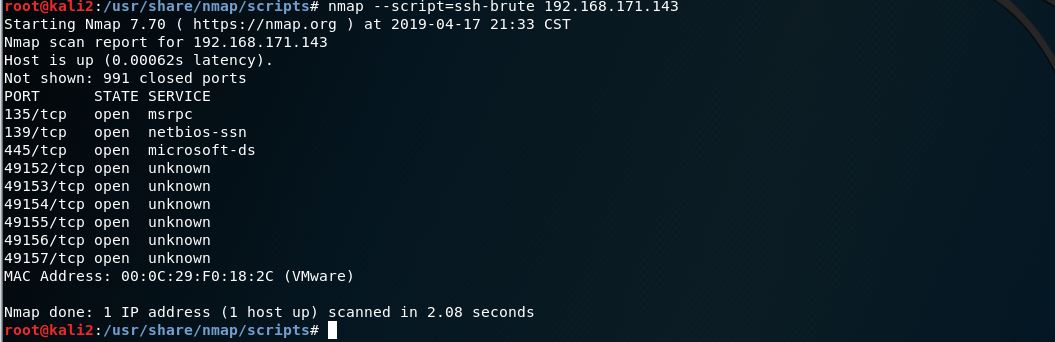

ssh-brute脚本尝试暴力破解ssh口令:

看看结果:

换Linux试一试:

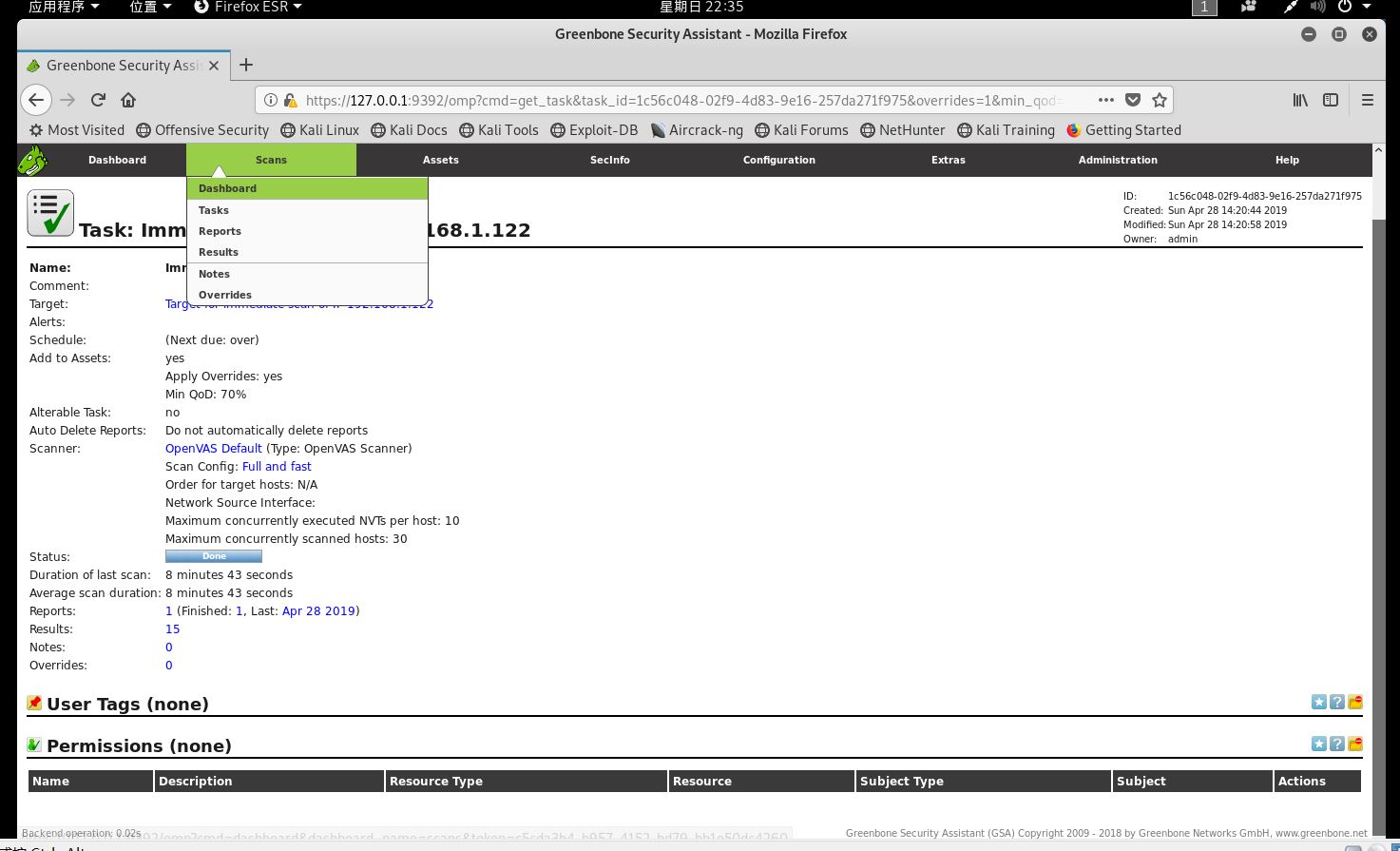

OpenVAS漏洞扫描:

先按安装openvas

apt-get update apt-get dist-upgrade apt-get install openvas openvas-setup

在Task Wizard中新建任务,并开始扫描:

还是存在高危漏洞:

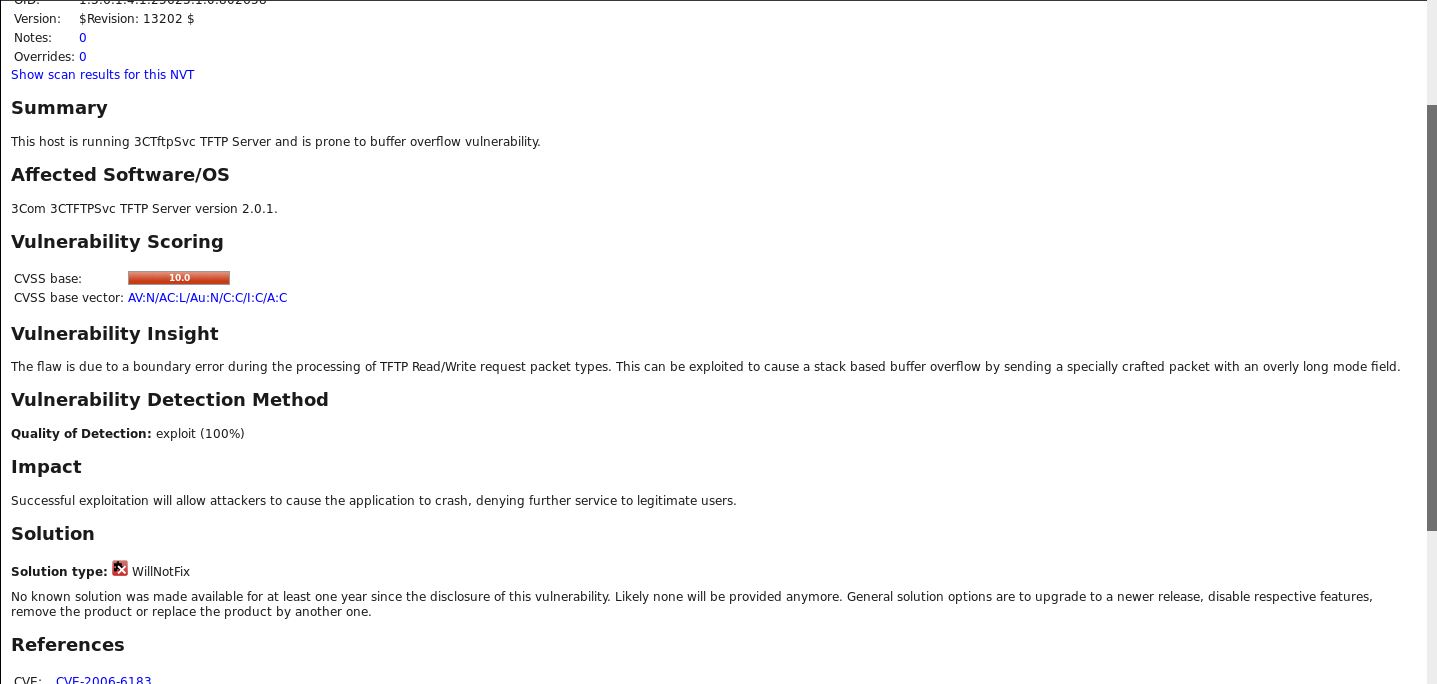

看看给出的一个高危漏洞:

可以看到这是一个基于CVSS的高危缓冲区溢出漏洞,给出来的解决方案是升级使用的服务版本。

实验后回答问题:

(1)哪些组织负责DNS,IP的管理。

ICANN统一管理全球根服务器,负责全球的域名根服务器、DNS和IP地址管理。

全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息。

注册人(Registrant)

注册商(Registrar)

官方注册局(Registry)

(3)评价下扫描结果的准确性。

扫描结果还是准确的,比较准确的扫出来了现有的漏洞,给出了漏洞的详情以及可参考的解决方案。

实验总结与体会:

本次实验主要学习使用了几种常用的信息收集、漏洞扫描方式去获得主机信息。信息收集作为渗透测试的第一步,起决定性作用。只有收集了必要的信息,才能进行下一步攻击。而对于自己的主机,漏洞扫描也非常重要,能让我们更深入了解自己主机存在的可能被人利用的缺陷,从而进行漏洞的修补。

浙公网安备 33010602011771号

浙公网安备 33010602011771号