Exp4 恶意代码分析

一、实践目标

1.监控自己系统的运行状态,看有没有可疑的程序在运行。

2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

3假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

二、实践步骤

1.系统运行监控

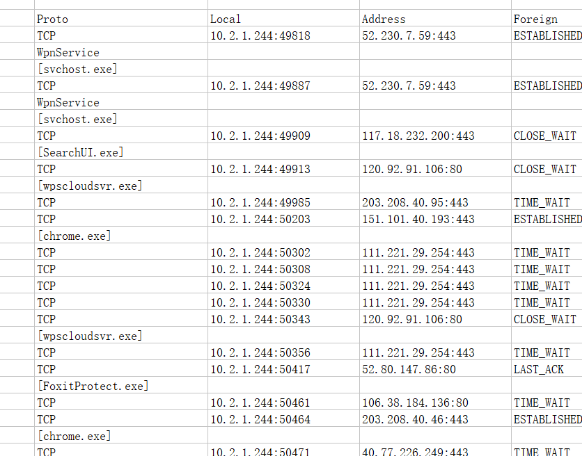

使用 netstat 定时监控

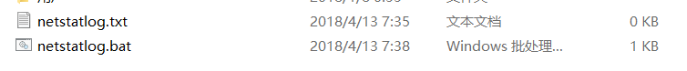

首先创建一个txt文件,用来将记录的联网结果按格式输出到netstatlog.txt文件中,内容为:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

然后改成.bat

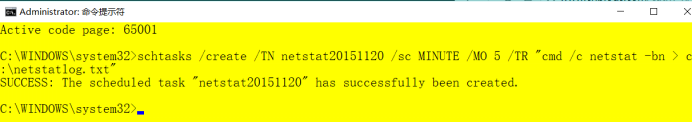

以管理员身份运行cmd,

输入schtasks /create /TN netstatlog20151120 /sc MINUTE /MO 2 /TR "c:\netstatlog.bat(上面创建的文件) 创建间隔2分钟的计划任务。

但是并没有运行,不知道什么情况

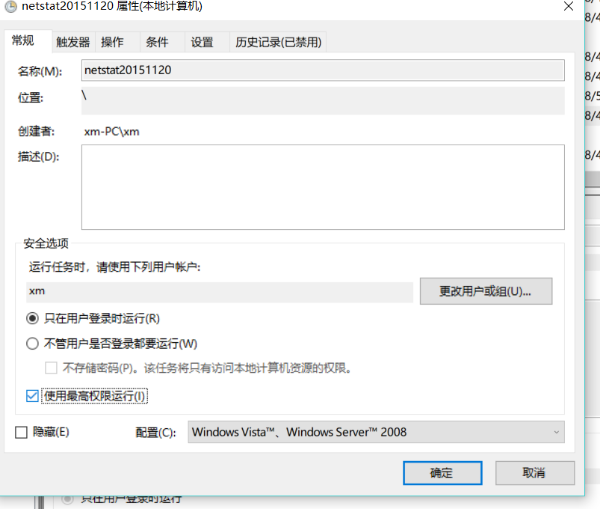

双击然后出现属性框 操作,修改启动程序为.bat

最高权限运行

结果还是没法运行,我觉得自己的电脑总是与别人不同的设置,几经摸索。。

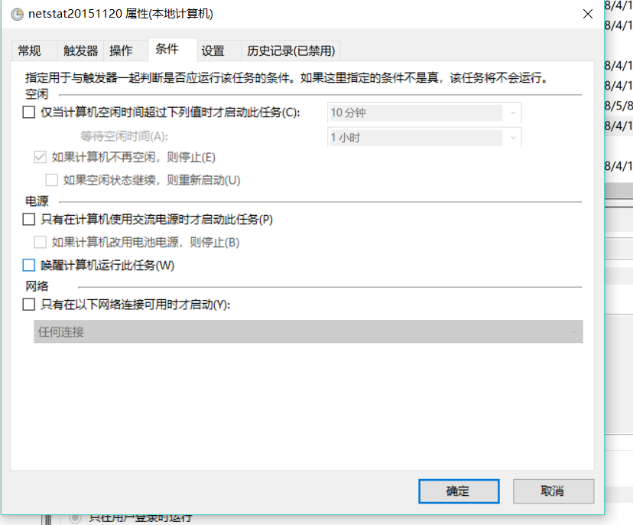

把条件中的勾全去掉

Ok了

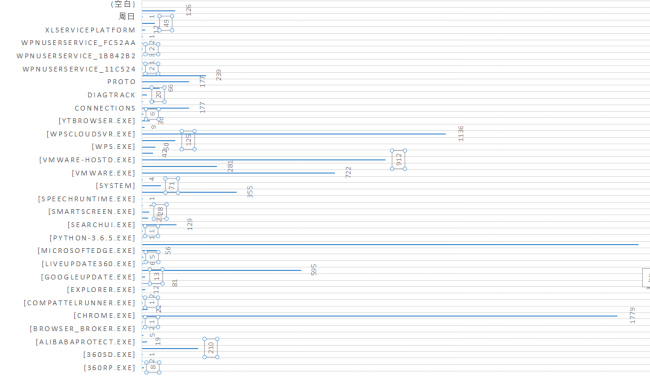

过来两天,采用学姐的方法,将数据导入wps中,

出现异常的smartscren.exe,的确,在此期间我做过后门实验,调用了摄像头偷拍

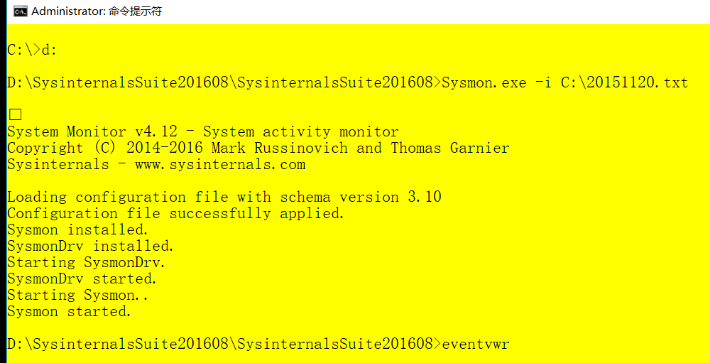

1.2使用sysmon工具监控系统运行

Sysmon是微软Sysinternals套件中的一个工具,可以监控几乎所有的重要操作

先创建配置文件 20151120.txt,内容是复制老师的内容

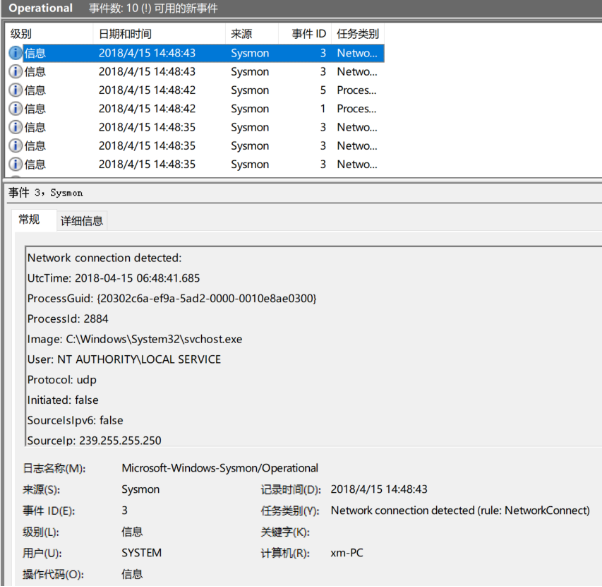

打开事件管理器,所有的事项都被记录,

我进行后门实验,用kali对win10进行控制。

结果首先出现了svhost.exe,咦,这是什么呢,百度一下

svchost.exe是一个属于微软Windows操作系统的系统程序,微软官方对它的解释是:Svchost.exe 是从动态链接库 (DLL) 中运行的服务的通用主机进程名称。这个程序对系统的正常运行是非常重要,而且是不能被结束的。许多服务通过注入到该程序中启动,所以会有多个进程。

因为svchost进程启动各种服务,所以病毒、木马也想尽办法来利用它,企图利用它的特性来迷惑用户,达到感染、入侵、破坏的目的(如冲击波变种病毒“w32.welchia.worm”)。但windows系统存在多个svchost进程是很正常的

好吧,这么说的话,这个进程额 ,很重要

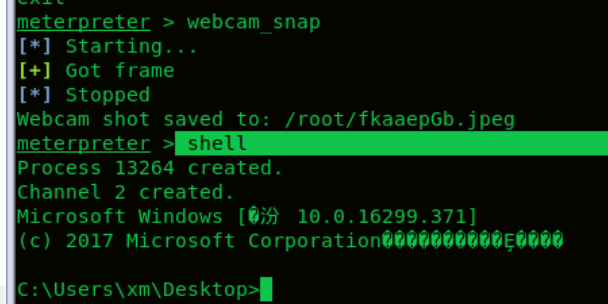

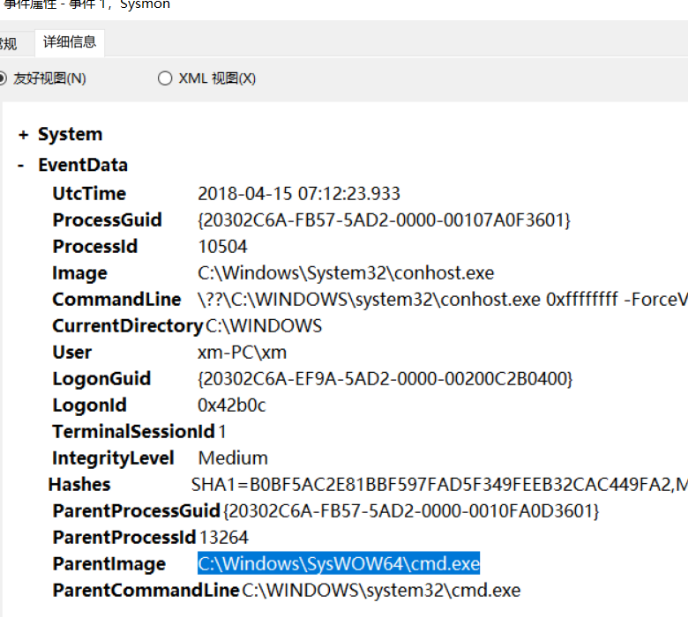

进行偷拍,与调用win10下的shell

嗯,被逮住了,

但是除此外我还发现一些有趣的事情,

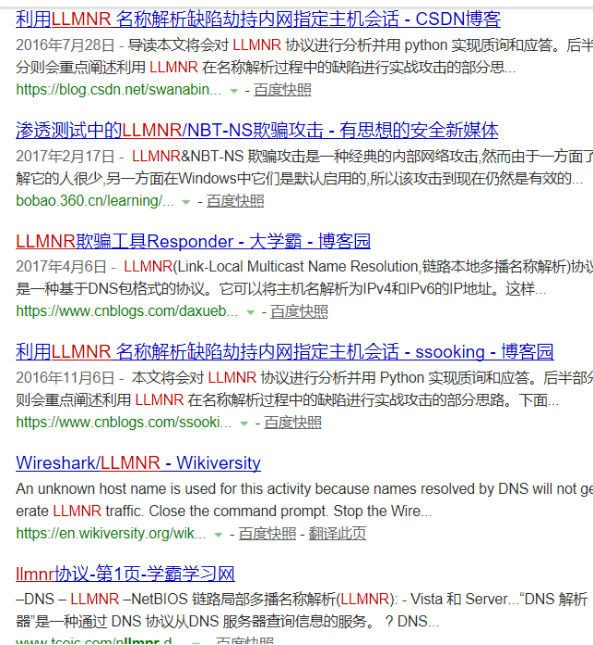

这个主机名为月亮的是什么鬼,为什么出现在我的计算机日志上

注意到sourceportname为llmnr,百度一下

额,难道是它在进行攻击,,,,,,,,,正在研究中。。

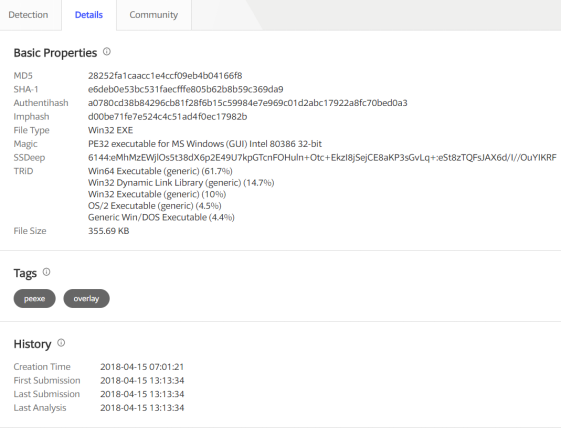

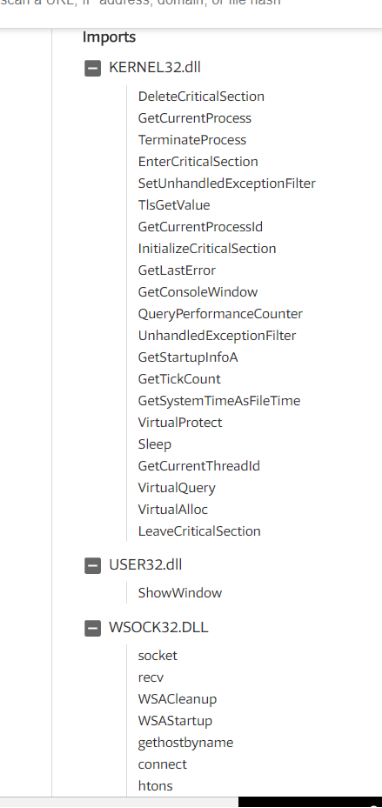

1.3利用virtool分析木马

持续研究中

实验总结与体会

在实验中,感觉坑越来越深,感觉自己基础好薄弱,对于一些概念与理论比如进程,行为分析等还有进一步学习,不过我觉得这课蛮有意思的,原来网络世界是很有趣的

浙公网安备 33010602011771号

浙公网安备 33010602011771号